Киберпреступники активно распространяют новый вариант программы-вымогателя под названием BianLian. Зловред написан на Go.

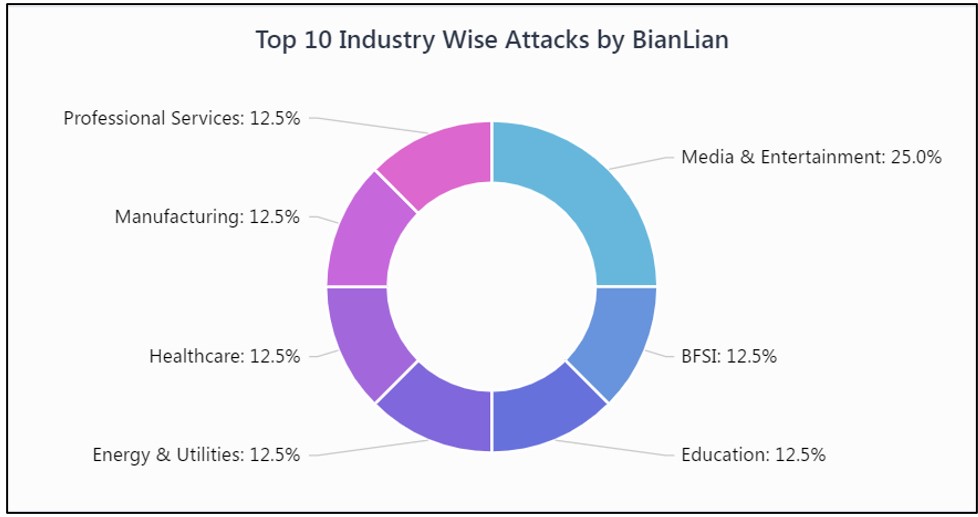

По словам исследователей из Cyble Research Labs, популярность BianLian растёт с тех пор, как она была впервые обнаружена в середине июля 2022 года. Основную тяжесть атак BianLian принял на себя сектор СМИ и развлечений: на данный момент 25% жертв относятся к этой отрасли, примерно по 12,5% — к секторам профессиональных услуг, производства, здравоохранения, энергетики и коммунальных услуг, а также образования.

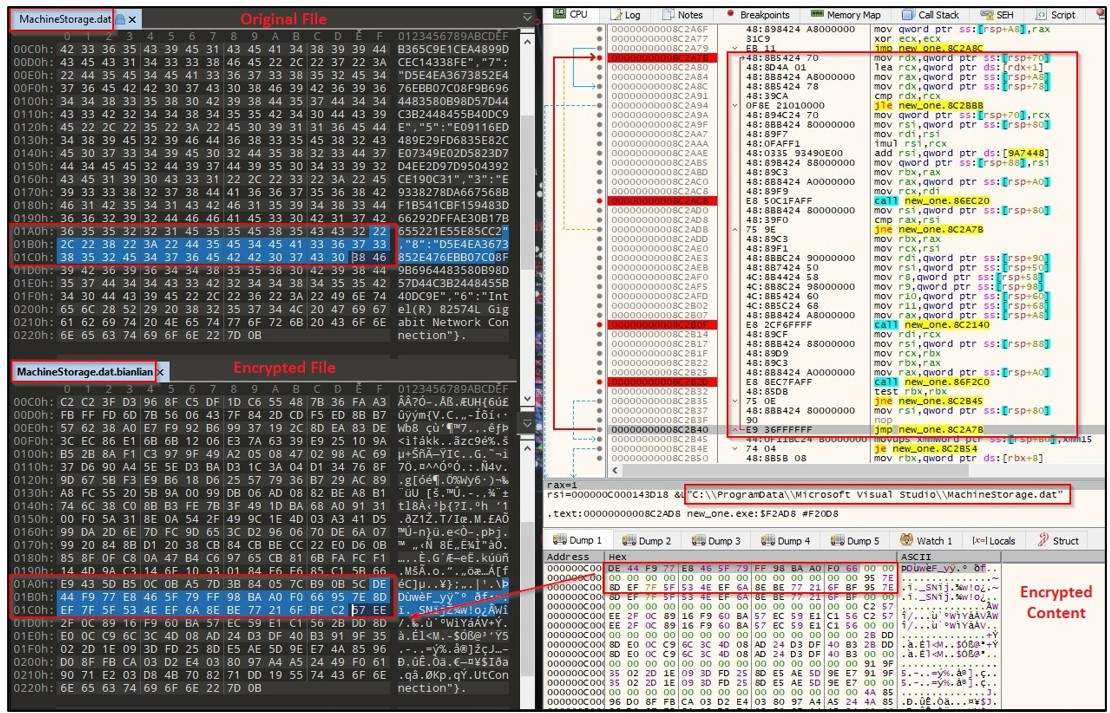

По словам исследователей, злоумышленники, использующие BianLian, требуют необычно высокие суммы выкупа и используют уникальный стиль шифрования, который делит содержимое файла на фрагменты по 10 байт, чтобы избежать обнаружения антивирусными продуктами. «Сначала он считывает 10 байтов из исходного файла, затем шифрует байты и записывает зашифрованные данные в целевой файл», — утверждают исследователи Cybel.

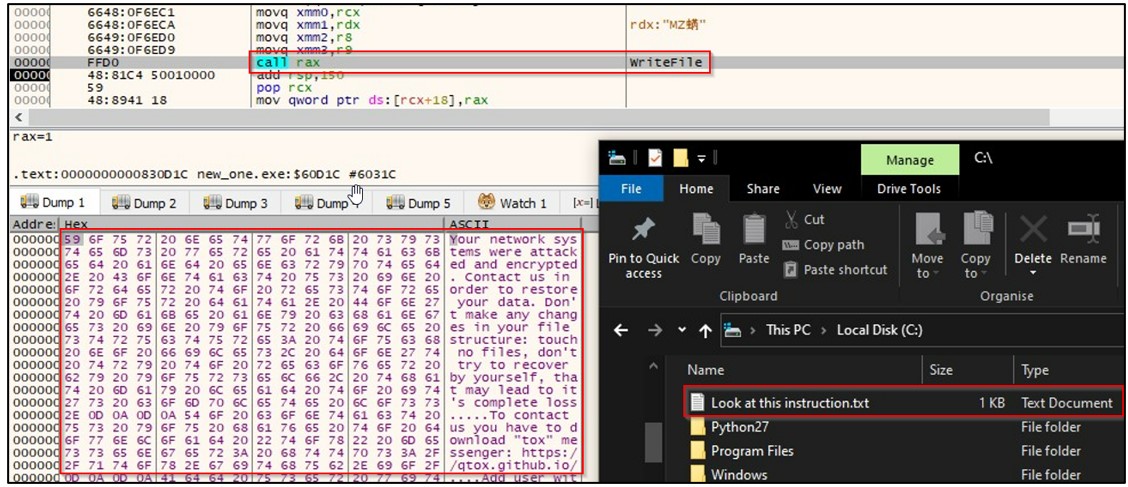

Операторы BianLian угрожают пострадавшим компаниям, что сольют их финансовые, клиентские, деловые, технические и личные файлы в интернет, если требования о выкупе не будут выполнены в течение 10 дней. Для связи злоумышленники используют площадки, размещаемые в onion-сети.

BianLian действует аналогично другим типам программ-вымогателей. Он шифрует файлы после заражения целевой системы и отправляет жертвам сообщение с инструкцией по дальнейшим действиям. Программа-вымогатель использует пакеты GoLang, такие как « crypto/cipher», «crypto/aes» и «crypto/rsa» для шифрования файлов на компьютере-жертве.

По словам исследователей, после запуска программы-вымогателя BianLian пытается определить, работает ли файл в среде WINE, проверяя функцию wine_get_version() через API GetProcAddress(). Затем программа-вымогатель создаёт несколько потоков с помощью API-функции CreateThread() для более быстрого шифрования файлов, что, по их словам, также усложняет реверс-инжиниринг вредоносного ПО.

Затем вредоносное ПО идентифицирует системные диски с помощью API-функции GetDriveTypeW() и шифрует любые файлы, доступные на подключённых дисках, прежде чем удалить заметку о программе-вымогателе, говорят исследователи. Затем программа-вымогатель удаляет себя командой cmd /c del C:\Users\<Admin>\Desktop\new_one.exe , оставляя на машине жертвы только зашифрованные файлы и сообщение с требованием выкупа.

BianLian примечателен тем, что использует Go в качестве основного языка. Это даёт злоумышленникам больше гибкости как при разработке, так и при развёртывании вредоносного ПО. Кроссплатформенность Go позволяет компилировать единую кодовую базу во все основные операционные системы. Это позволяет злоумышленникам (в том числе тем, кто стоит за BianLian), вносить изменения и добавлять новые возможности в вредоносное ПО, чтобы избежать обнаружения.

Помимо BianLian, использующего возможности Golang, можно вспомнить ботнет под названием Kraken, который недавно всплыл на поверхность, а также Blackrota, сильно запутанный бэкдор.

В связи с этим нужно напомнить старые, но эффективные методы защиты от программ-вымогателей:

регулярное резервное копирование в автономном режиме;

обновление программного обеспечения устройства, в идеале с помощью автоматических обновлений программного обеспечения;

запуск антивирусного программного обеспечения на устройствах;

отказ от открытия любых подозрительных или неизвестных ссылок и вложений.

Подробнее о зловреде и его особенностях можно узнать в этой статье.

Что ещё интересного есть в блоге Cloud4Y

→ Как открыть сейф с помощью ручки

→ OpenCat — создай своего робокотика

→ Как распечатать цветной механический телевизор на 3D-принтере

→ WD-40: средство, которое может почти всё

→ Изобретатели, о которых забыли

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу. А ещё напоминаем про второй сезон нашего сериала ITить-колотить. Его можно посмотреть на YouTube и ВКонтакте.

Комментарии (8)

GospodinKolhoznik

02.09.2022 00:21Кроссплатформенность Go позволяет компилировать единую кодовую базу во все основные операционные системы

А бэкдоры во всех основных операционных системах тоже общие?

Ksoo

02.09.2022 00:47Шифровальшик сам не бэкдорит, его доставляют на машину. И там не обязательно бэкдор, вложения в письмах, зараженные флешки

12rbah

02.09.2022 09:32На практике, если программа кросплатформенная, то часто отдельно прописывают поведение для разных ОС, если нужны специфические фичи, поэтому в коде будут файлы типа backdoor_windows, backdoor_linux, backdoor_darwin и т.д., которые будут компилироваться в зависимости от платформы.

v1000

интересно, а если важные файлы сохранять с именами swapfile.sys?

krote

Помню меня на одном сервере спасло то что у файла БД я использовал нестандартное расширение.

Да, холодный бэкап конечно был, но мы бы потеряли почти день работы при восстановлении. Остальные данные так и восстановили, они не были такие критичные ко времени как файл БД.