Если ваш заказчик решил сделать тестирование на проникновение в своём офисе впервые, то в 9 из 10 случаев ваше общение начнется с: «А протестируйте наш Wi-Fi!». Трудно сказать, почему эта тема до сих пор волнует людей в такой степени. Сегодня мы поговорим о том, что в реальности можно протестировать, и какие инструменты для этого есть.

===============================================================

Современный пентест Wi-Fi сводится к несложному алгоритму:

если используется WPA2-Enterprise с EAP-TLS, то конец истории, сворачиваемся, сделать ничего не получится;

если используется что-то другое, то приходим к ответственному за информационную безопасность и предлагаем использовать EAP-TLS.

Понятное, что можно использовать WPA2-PSK с очень сложным и безопасным ключом, который даже после перехвата хендшейка будет невозможно взломать. Но что вы делаете, когда увольняется один из ваших 500 сотрудников? Добавляете блокировку по MAC? Это несерьёзно.

Особняком стоят атаки, которые просто нарушают работу Wi-Fi, не давая легитимным клиентам подключаться, но это вряд ли наш сценарий, ведь мы хотим получить доступ к сети, а не испортить жизнь другим.

На самом деле, современный взлом Wi-Fi базируется во многом на социальной инженерии. Я думаю, мы с вами доживём до светлого дня, когда технологии станут настолько безопасными, что социальная инженерия останется единственным способом взлома чего-либо. Но пока мы ждём, нужно работать с тем, что есть.

В случае с Wi-Fi для организации пентеста нужно организовать свою фейковую точку доступа в периметре нашего заказчика, заманить туда клиентов и получить у них какие-то данные. И это, кстати, не обязательно ключ доступа к сети, может быть, даже что-то куда более интересное.

Поиск в Интернете вас неизбежно приведёт на сайт компании hak5, которая как раз делает всякие интересные гаджеты, в том числе и легендарный Pineapple Wi-Fi различных модификаций. PineApple Wi-Fi – это небольшой роутер со специальной прошивкой, где в едином веб-интерфейсе собраны все нужные утилиты для тестирования беспроводных сетей. Это не какое-то специализированное железо – это обычный MIPS-процессор с 64 мегабайтами оперативки и флэшкой до 2 Гб для хранения данных.

Раз используются open source утилиты, строго говоря, вам никто не запрещает поставить их на свой ноутбук, подключить Wi-Fi-адаптеры помощнее и делать всё то же самое, что предлагает ананас. Более того, есть огромное количество проектов в Интернете, где люди пытаются воспроизвести тот же функционал, собирая нужные утилиты в какие-то пакеты.

Можно пойти еще дальше – купить роутер, написать специальную прошивку для него и залить все утилиты туда. Более того, залить прошивку самого Pineapple на совместимый MIPS-роутер типа GL-INET 300 и получить то же самое.

Всё это классно, но …

Проекты энтузиастов не особенно часто обновляются и требуют довольно серьёзной доработки напильником, чтобы хоть как-то заработать. Почитайте гайды и отзывы на популярные Wi-Fi phisher, Wi-Fi pumpkin и подобные. Роутеры, даже формально совместимые, часто не хотят работать с определёнными моделями адаптеров и т.п.

И если этого недостаточно, то компания hak5 вряд ли пришлёт вам в Россию своё устройство, даже если найдёте способ оплатить его.

Если вам, например, нужен десяток гарантированно работающих устройств, собранных не на коленке, такое устройство можно найти на Алиэкспресс. Местные продавцы делают практически что угодно: полные клоны Pineapple Tetra, роутеры с прошивкой от hak5 с увеличенным объёмом памяти, с дополнительными антеннами, в металлическом корпусе, какие хотите. При этом, всё работает на родной прошивке, обновляется с официального сайта и даже поддерживает Cloud Command and Control (это когда ваш Pineapple будет доступен через облако, без необходимости подключения напрямую).

Можно например заказать прямые клоны Pineapple Mark VII. И они придут меньше чем через месяц. На вид действительно как Mark VII.

Внутри коробки ожидаемо ничего не было, кроме кабеля питания и запаха недорого пластика.

Ок, подключаем устройство. Питаться оно может от сети, но предпочтительный вариант – подключить его через кабель usb type-c в вашем ноутбуке. Дело в том, что внутри есть адаптер axis ax88772c, а значит, можно будет подключить наш pineapple через Ethernet по USB и даже пустить его в Интернет, если расшарить ваше подключение. Удобно.

Управление осуществляется через довольно лаконичный веб-интерфейс. Здесь у нас, во-первых, есть дашборд со статистикой. Кстати, обратите внимание, что к устройству можно подключиться через SSH, но и в самом веб-интерфейсе внизу есть консоль:

Во-вторых, у нас есть раздел с кампаниями. Каждая кампания – это разведка. Pineapple будет собирать информацию об окружающих сетях и клиентах, добавлять найденные SSID и MAC, а также пытаться выдавать себя за другие точки доступа:

Далее, естественно, настройки, перехват хендшейков и всё подобное:

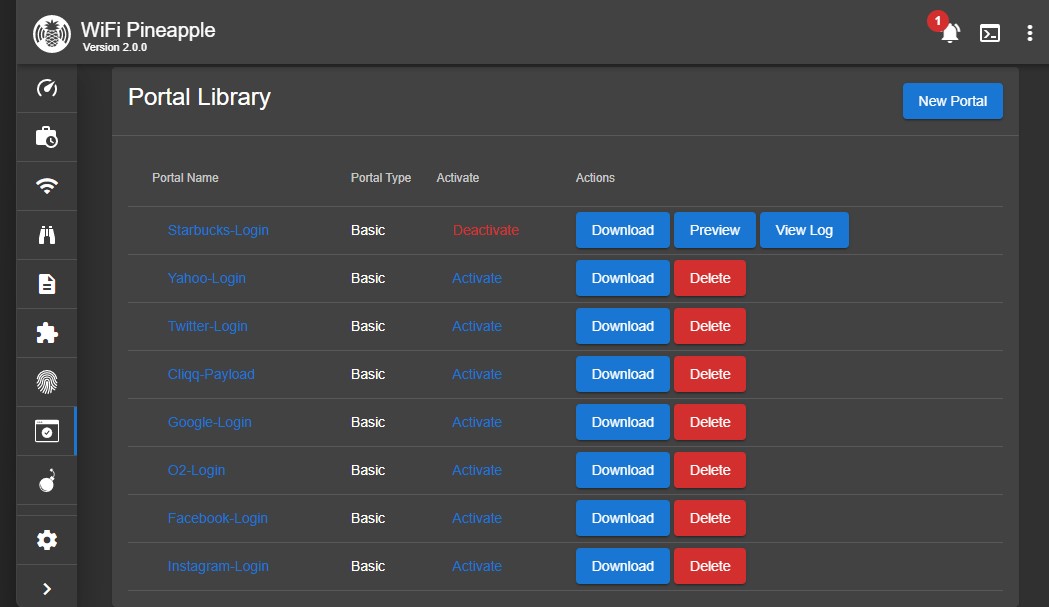

Но, кроме этого, нам доступны сторонние модули. Из полезного я бы отметил MDK4 – порт популярного фреймворка для атак на беспроводные сети, включённый, кстати, в Kali Linux, а также Evil portal – набор для создания фейковых captive portal, имитирующих популярные бесплатные беспроводные сети: mcdonalds, starbucks и т.п. Именно с помощью этого инструмента можно создать правдоподобные интерфейсы в корпоративных цветах заказчика, куда невнимательные пользователи потом вводят свои доменные учётные записи, чтобы подключиться к сети:

И если этого недостаточно, поскольку устройство работает на linux, на него через этот же веб-интерфейс можно установить пакеты linux. Вам же будет удобнее перетаскивать файлы с логами через midnight commander?

===============================================================

И это, в принципе, всё.

Важно помнить, что это не волшебное устройство, которое может сломать любую беспроводную сеть (несмотря на то, что 99% туториалов на ютубе именно это и обещают). Если вы слабо понимаете, как устроена безопасность беспроводных сетей, то вряд ли стоит особенно на него рассчитывать. Но в то же время, это действительно рабочий инструмент для «красной команды», которой может послужить для проверки безопасности беспроводной сети.

Материал подготовил руководитель группы защиты инфраструктурных ИТ-решений компании «Газинформсервис» Сергей Полунин.

Комментарии (3)

Lagman

14.09.2022 13:05Но что вы делаете, когда увольняется один из ваших 500 сотрудников? Добавляете блокировку по MAC?

Если вы думаете о безопасности, то такого в принципе не может быть. Ноутбуки корпоративные, доступ только через ноут, минимум WPA2 Enterprise c RADIUS.

Gazinformservice Автор

14.09.2022 16:34Вы правы, но к сожалению, на практике часто встречается халатное отношение к обеспечению безопасности подключений к корпоративной сети через Wi-Fi, а в некоторых компаниях предоставлять возможность подключения только для корпоративных устройств неприемлемо.

momai

Интересный инструмент.

Но, собственно, а где тестирование то?..