На Xakep.ru ежедневно публикуются самые актуальные новости из мира информационной безопасности, а в конце каждого месяца мы подводим итоги. В этом месяце: в сети появился эксплоит для ProxyNotShell, американские правоохранители борются с теневой библиотекой Z-Library, а ее операторы арестованы, Палмер Лаки показал VR-гарнитуру, которая может убить пользователя, эксперты обратили внимание на злоупотребления IPFS, инженеры Google борются с нелегальным использованием Cobalt Strike и другие интересные события прошедшего ноября.

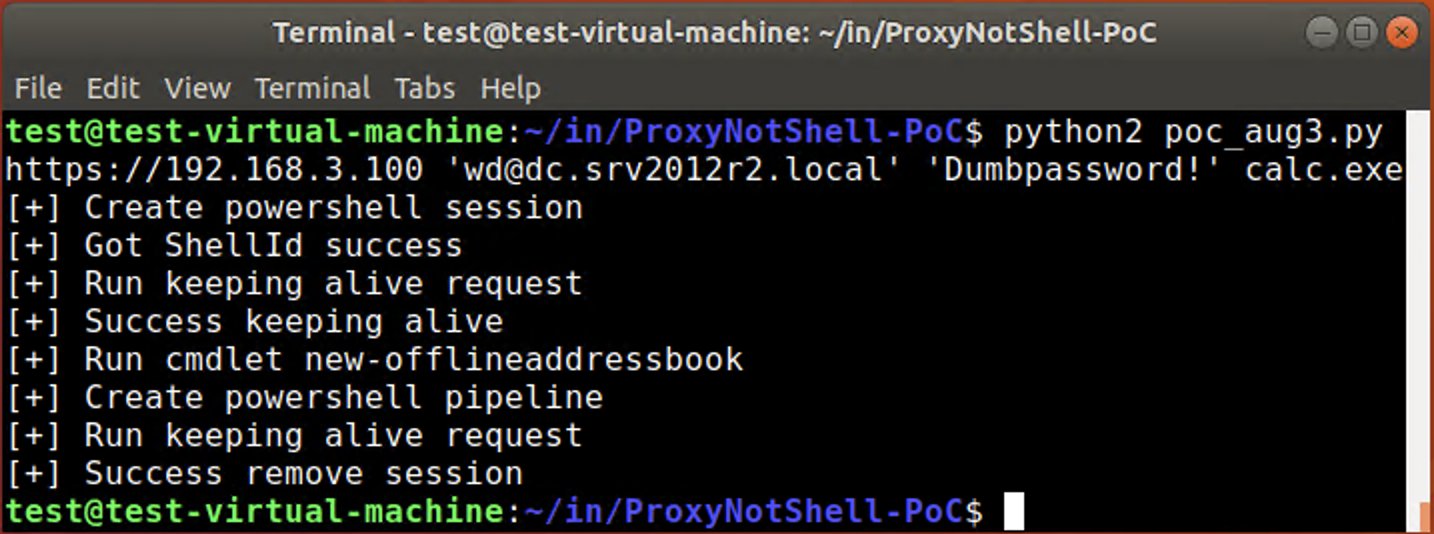

Опубликован эксплоит для ProxyNotShell

В открытом доступе появился эксплоит для двух нашумевших уязвимостей в Microsoft Exchange, которые носят общее название ProxyNotShell. Уязвимости использовались хакерами и до этого, но теперь атак может стать больше.

Проблемы ProxyNotShell (CVE-2022-41040 и CVE-2022-41082) обнаружили в сентябре аналитики из вьетнамской компании GTSC. Напомню, что баги затрагивали Microsoft Exchange Server 2013, 2016 и 2019 и позволяли злоумышленникам повысить привилегии для запуска PowerShell в контексте системы, а также добиться удаленного выполнения кода на скомпрометированном сервере.

Как вскоре подтвердили в Microsoft, эти проблемы были взяты на вооружение хакерами. Специалисты писали, кто как минимум одна группировка использовала баги против примерно десяти компаний по всему миру.

Интерес к ProxyNotShell оказался так велик, что эксперты держали практически все технические детали уязвимостей в тайне (чтобы еще больше злоумышленников не занялось их эксплуатацией). Этим даже не преминули воспользоваться мошенники, которые начали продавать в сети фейковые эксплоиты для ProxyNotShell.

Теперь, когда уязвимости наконец исправили (с релизом ноябрьских обновлений), ИБ-исследователь, известный под ником Janggggg, опубликовал в открытом доступе PoC-эксплоит, который злоумышленники использовали для атак на серверы Exchange.

Подлинность и работоспособность этого эксплоита уже подтвердил известный ИБ-специалист и аналитик компании ANALYGENCE Уилл Дорманн. Он сообщил, что эксплоит работает против систем под управлением Exchange Server 2016 и 2019, но перед атаками на Exchange Server 2013 код нуждается в некоторой доработке.

Согласно статистике исследователей из компании Greynoise, которые отслеживают использование ProxyNotShell с конца сентября, уязвимости по-прежнему подвергаются атакам, а после публикации эксплоита их может стать больше.

У россиян украли 4 000 000 000 рублей

Специалисты Банка России сообщили, что в третьем квартале 2022 года мошенникам удалось украсть со счетов россиян рекордную сумму — около 4 миллиардов рублей. При этом банки сумели вернуть минимальную долю похищенных средств — всего 3,4%. «Сейчас банки по закону не обязаны возвращать деньги в таких случаях», — объясняют в ЦБ.

В целом объем похищенных средств вырос на 30% на фоне сокращения числа мошеннических операций на 10,3% — с 256 000 до 229 700. В то же время общий размер ущерба, нанесенного злоумышленниками в этом квартале, вырос сразу на 23,9%.

VPN-приложение Kaspersky Secure Connection прекратит работу в России

«Лаборатория Касперского» сообщила, что начинает поэтапное отключение своего VPN-приложения Kaspersky Secure Connection на российском рынке. Бесплатная версия была доступна до 15 ноября 2022 года, а платная продается до конца декабря 2022 года.

«VPN-приложение Kaspersky Secure Connection больше не будет доступно на российском рынке. Отключение продукта в России будет происходить поэтапно, чтобы свести неудобства для текущих пользователей к минимуму», — пишут представители компании.

Уже купленные приложения продолжат работать до окончания срока действия лицензии или текущей подписки (в компании говорят, что для большинства пользователей это один год). А когда срок действия лицензии или бесплатной версии истечет, воспользоваться продуктом в России уже не получится.

Уточняется, что так же обстоят дела и с Kaspersky Secure Connection, входящим в состав различных комплексных решений для домашних пользователей:

«Например, если у вас установлен Kaspersky Total Security и вы оплатили подписку на Kaspersky Secure Connection, то VPN-приложение будет работать до истечения срока подписки на него. При отсутствии платной подписки или лицензии на Kaspersky Secure Connection приложение перестанет работать 15 ноября».

Подчеркивается, что изменения в работе Kaspersky Secure Connection не затронут никакие страны, кроме России. Русскоязычная версия приложения по-прежнему будет доступна на сайтах «Лаборатории Касперского» и в магазинах мобильных приложений. Для пользователей за пределами России набор доступных функций и VPN-серверов не изменится.

В пресс-службе компании отказались комментировать причины отключения VPN-приложения на территории РФ.

Также стоит отметить, что практически одновременно с этим Минцифры потребовало от ряда госкомпаний, госкорпораций и крупных банков отчитаться об использовании VPN-сервисов. В документе, разосланном в госструктуры и банки, представители Минцифры просят «в возможно короткие сроки» уточнить, какие VPN-сервисы они используют или планируют использовать, а также в каких целях они это делают и в каких локациях.

По информации прессы, в списке рассылки Минцифры числятся «Роскосмос», «Ростех», «Газпром», «Ростелеком», Сбербанк, ВТБ, Промсвязьбанк, Газпромбанк, «Открытие», «Альфа-банк», Россельхозбанк, Райффайзенбанк, Росбанк и Совкомбанк.

Ежегодный отчет GitHub

Разработчики GitHub опубликовали ежегодный статистический отчет Octoverse (выпускается уже десять лет), в котором они освещают различные аспекты собранной за год внутренней статистики сервиса. В 2022 году главные цифры получились такими.

Аудитория GitHub достигла 94 000 000 человек, увеличившись на 20 500 000 пользователей. Самый большой прирост наблюдается среди пользователей из Индии.

За год разработчики создали 87 500 000 новых репозиториев (прирост составил 20%) и отправили 227 000 000 pull-запросов. Теперь общее количество репозиториев превышает 340 000 000.

Самым популярным языком программирования на GitHub по-прежнему остается JavaScript. Второе место занимает Python, третье место — Java. То есть лидеры не меняются уже несколько лет.

В этом году С++ обогнал по популярности PHP и теперь занимает шестое место в топе.

Библиотека Z-Library закрыта, операторы арестованы

Американские правоохранители начали борьбу с теневой библиотекой Z-Library, одним из крупнейших хранилищ пиратских книг, научных статей и академических текстов в интернете. Министерство юстиции США и ФБР конфисковали более 130 принадлежавших ей доменов. Хотя власти отказались комментировать происходящее, «заглушка», появившаяся на закрытых сайтах Z-Library, намекает на то, что библиотека стала частью некоего уголовного расследования.

При этом не все известные домены Z-Library оказались отключены: библиотека продолжила работать в зоне .onion и доступна через Tor. Также домены singlelogin.me и booksc.me по-прежнему остаются онлайн. Интересно, что эти домены зарегистрированы через финскую компанию Sarek Oy, которая связана с соучредителем The Pirate Bay Питером Сунде. Хотя B-ok.cc, который также зарегистрирован через Sarek Oy, был конфискован. Журналисты издания Torrent Freak полагают, что к этому приложил руку реестр доменов .CC.

Z-Library считается одной из крупнейших теневых библиотек научной, технической и научно-популярной литературы в мире. Проект ставил перед собой задачу сделать научную литературу доступной для каждого. По состоянию на 1 октября 2022 года в Z-Library насчитывалось более 11 291 325 книг и 84 837 643 статей.

Создатели проекта утверждали, что его серверы расположены в США, Панаме, России, Германии, Финляндии, Малайзии и Люксембурге, а общий размер данных превышает 220 Тбайт.

Работа библиотеки финансировалась за счет пожертвований, которые собирали дважды в год (в сентябре и марте). На протяжении многих лет Z-Library использовала разные URL-адреса и прямые IP-адреса, поскольку десятки доменных имен библиотеки конфисковывались властями различных стран.

Z-Library начиналась как волонтерский проект без коммерческой составляющей, но в какой-то момент стала предлагать платное членство в обмен на премиальные функции.

Как стало известно уже после конфискации доменов, американские власти предъявили обвинения двум гражданам России, Антону Напольскому (33 года) и Валерии Ермаковой (27 лет), которых 3 ноября задержали в Аргентине по запросу правоохранительных органов США. Их считают администраторами Z-Library, и в связи с этим им предъявлены обвинения в нарушении авторских прав, мошенничестве с использованием электронных средств связи, а также в отмывании денег.

Американские власти сообщили, что намерены добиваться экстрадиции пары в США. По информации правоохранителей, «ответчики более десяти лет управляли сайтом, основной целью которого было предоставление украденной интеллектуальной собственности в нарушение законов об авторском праве».

Кроме того, согласно судебным документам, Напольский использовал рекламную платформу Google Ads для продвижения Z-Library, то есть активно пытался привлечь больше аудитории.

«Утверждается, что ответчики незаконно наживались на украденных работах, часто загружая работы [в Z-Library] в течение нескольких часов после их публикации. В процессе их жертвами становились авторы, издатели и книготорговцы», — комментирует прокурор США Бреон Пис (Breon Peace).

В свою очередь, помощник исполнительного директора ФБР Майкл Дрисколл (Michael Driscoll) подчеркнул, что Z-Library работает уже больше десяти лет и сайт повлиял на доходы авторов и издателей миллионов книг по всему миру.

Неизвестно, были ли Напольский и Ермакова связаны с Z-Library с самого начала. В обвинительном заключении им приписывают противоправные действия, начавшиеся в январе 2018 года.

Представители российского посольства в Аргентине сообщили, что аргентинский суд пока не получил запрос на выдачу россиян, задержанных по запросу США. В посольстве России отметили, что находятся на связи с адвокатами, друзьями и родственниками задержанных.

«Рассчитываем на транспарентное и справедливое рассмотрение аргентинским судом американского формального запроса о выдаче, который, по нашим сведениям, на данный момент еще не поступил, — говорят в дипмиссии. — Исходим из того, что действующее законодательство Аргентины не допускает автоматического исполнения экстерриториальных решений и запросов третьих государств».

Глава американской Гильдии авторов Мэри Расенбергер (Mary Rasenberger) опубликовала следующее заявление, комментируя задержание россиян:

«Арест и обвинение операторов Z-Library — это один из крупнейших прорывов в борьбе с пиратством электронных книг на сегодняшний день. Мы в огромном долгу перед прокуратурой Восточного округа Нью-Йорка и ФБР за их тяжелую работу не только по закрытию сайта, но и по поиску и задержанию преступников».

GeoHot стал стажером в Twitter

Известный хакер Джордж «GeoHot» Хотц, знаменитый тем, что в 17 лет сумел устроить джейлбрейк iPhone, а затем взломал Sony PlayStation 3, согласился стать стажером в Twitter Илона Маска на 12 недель. В компании, где после сокращения штата осталось лишь около 2500 сотрудников (против 7500 человек изначально), Хотц пообещал улучшить работу поиска.

«Я не пытался получить „бесплатную работу“, просто это кажется мне забавным. Я в Twitter для того, чтобы учиться и совершенствоваться! Хардкорный инжиниринг — это не написать 10 000 строк кода после четырех стаканов Red Bull, а найти, как заменить эти 10 000 строк на 10», — пишет Хотц у себя в Twitter.

Проблемное обновление «1С:Предприятие 8»

14 ноября 2022 года разработчики «1С:Предприятие 8» призвали клиентов срочно обновить ряд версий платформы, поскольку обнаружили «критическую проблему, которая будет приводить к закрытию клиентского приложения через несколько минут после начала работы в программе».

Официальное сообщение разработчиков гласило:

«Проблема проявляется в тонком клиенте под Windows и толстом клиенте под Windows.

Проблема не проявляется в тонком и толстом клиентах под Linux и macOS, не проявляется в web-клиенте на всех ОС.

На сервере 1С:Предприятие проблема также не проявляется.

Вероятность проявления данной проблемы существенно повышается с 15 ноября 2022, предполагается, что большинство пользователей данных проблемных версий не смогут работать с 15 ноября 2022.

В связи с этим пользователям рекомендуется проверить используемую версию и при необходимости обновить платформу „1С:Предприятия“».

В таблице приведены версии, которые следует обновить. Подчеркивается, что, если используемая версия ПО не входит в список проблемных, ее обновлять не нужно, так как она должна продолжить работать.

Как писали пользователи и «Хабр», 15 ноября 2022 года «1С:Предприятие 8» действительно перестало работать без обновлений, при этом сообщая об ошибках «Вы стали жертвой подделки программного обеспечения» или «Сеанс отсутствует или удален».

Интересно, что на проблемы пожаловались и пользователи тех версий платформы, которые не требовалось срочно обновлять, а также легитимные пользователи, точно не связанные с пиратским ПО. Кроме того, «Хабр» писал, что проблемы возникают даже в веб-версии и облаке 1Сбит.

Представители «1С» пояснили: «если вы видите такое сообщение, с высокой вероятностью вы оказались жертвой подделки программного обеспечения». Однако разработчики признали и что «сообщение о неправомерном использовании программного продукта» может ошибочно возникать при использовании сервера x86 и клиента x86.

В таком случае они просили обратиться по адресу v8@1c.ru и описать ситуацию, чтобы получить временные лицензии на x64.

По данным «Хабра», а также согласно теориям самих пользователей, экстренное обновление лицензионных продуктов «1С» потребовалось из-за того, что в коде содержалась «часовая бомба» для борьбы с пиратами, привязанная к определенной дате. При этом на пиратских форумах вообще считают, что никакой критической проблемы не было, просто в новую версию «1С:Предприятие 8» внедрен новый механизм обнаружения эмуляторов, а также закрыт обход ключей через techsys.dll.

Позже разработчики извинились за произошедшее и проблемы, возникшие из-за срочного обновления:

«К сожалению, при экстренном выпуске обновлений, исправляющих проблему запуска программ системы „1С:Предприятие“, из-за срочности выпуска в некоторые версии платформы были привнесены ошибки. Приносим наши извинения за эту ситуацию! Выражаем благодарность партнерам, которые сейчас помогают пользователям. Мы проанализируем этот опыт и будем совершенствовать свои внутренние процессы, чтобы не допускать повторения ситуации».

1,2 миллиарда получили вымогатели от компаний

По данным Министерства финансов США, в прошлом году финансовые учреждения страны зафиксировали платежи в размере 1,2 миллиарда долларов, направленные в адрес вымогателей (чаще всего русскоязычных хак-групп). Это вдвое превышает результаты 2020 года.

Суммарно финансовые учреждения зарегистрировали 1489 инцидентов, связанных с программами-вымогателями, по сравнению с 487 случаями годом ранее. По информации экспертов, пять самых «прибыльных» вымогателей связаны с русскоязычными хакерами: ущерб от их активности превысил 219 миллионов долларов.

Найден хакер, укравший 50 тысяч биткоинов у Silk Road

Министерство юстиции США объявило об осуждении 32-летнего Джеймса Чжуна (James Zhong), хакера, который десять лет назад похитил 50 тысяч биткоинов у известнейшего даркнет-маркетплейса Silk Road.

Правоохранители изъяли 3,36 миллиарда долларов в биткоинах, которые были украдены у Silk Road, но по текущему курсу эта криптовалюта стоит около миллиарда долларов.

Напомню, что Silk Road был закрыт властями еще в 2013 году. До этого момента торговая площадка предлагала своим пользователям самые разные незаконные товары и услуги, начиная от наркотиков и малвари и заканчивая заказными убийствами. Глава Silk Road, Росс Ульбрихт, был арестован и в 2015 году приговорен к двойному пожизненному заключению, которое сейчас отбывает в США.

Как теперь пишут власти, Чжун признал себя виновным в отмывании денег и мошенничестве с использованием электронных средств связи. Дело в том, что в сентябре 2012 года он создал девять учетных записей на Silk Road, на которые вносил депозиты в размере от 200 до 2000 биткоинов. Затем Чжун инициировал более 140 быстрых транзакций, чтобы обмануть систему обработки вывода средств на Silk Road и перевести на свои счета около 50 тысяч биткоинов.

«Например, 19 сентября 2012 года Чжун положил 500 биткоинов на кошелек Silk Road, — рассказывают следователи. — Менее чем через пять секунд после внесения первоначального депозита он осуществил пять выводов по 500 биткоинов подряд (в течение одной секунды), в результате чего чистая прибыль составила 2000 биткоинов».

Такой обман системы принес Чжуну «примерно 51 680,32473733 биткоина», и на момент конфискации в прошлом году эта криптовалюта оценивалась примерно в 3,6 миллиарда долларов (как уже было сказано выше, теперь ее стоимость заметно снизилась). Интересно, что по курсу десятилетней давности эта афера принесла Чжуну лишь 650 тысяч долларов.

После атаки Чжун переместил добытые средства в разные кошельки, стремясь скрыть их след. В 2017 году, после проведения хард-форка и появления Bitcoin Cash и Bitcoin SV, на руках у хакера оказалось около 50 тысяч Bitcoin Cash, которые он конвертировал в 3500 биткоинов, в результате чего общая сумма достигла 53 500 биткоинов.

При этом правоохранители подчеркивают, что Чжун никогда не покупал и не продавал ничего на Silk Road, лишь похитил средства.

В итоге в ноябре прошлого года федеральные агенты провели обыск в доме тогда еще подозреваемого Чжуна и изъяли более 50 тысяч биткоинов, которые хранились в сейфе под полом, а также на «одноплатном компьютере», который был «спрятан в одеялах, в банке из-под попкорна, хранившейся в шкафу в ванной».

Во время того же обыска агенты обнаружили 661 900 долларов наличными, 25 монет Casascius (физический биткоин), приблизительной стоимостью 174 биткоина, еще 11,1160005300044 биткоина, а также четыре серебряных слитка по 1 унции, три золотых слитка по 1 унции, четыре серебряных слитка по 10 унций и одну золотую монету.

Такие масштабы делают эту конфискацию второй по величине в истории. Больше правоохранители изъяли только у супружеской пары из Нью-Йорка, которую обвиняют в отмывании средств, в 2016 году похищенных у криптовалютной биржи Bitfinex. Напомню, что в том случае речь идет о 3,6 миллиарда долларов.

Помимо перечисленного, Чжун лишился всего имущества, в том числе вложений в недвижимость и «дополнительных цифровых активов», напрямую не связанных с уголовным производством. Также в Минюсте сообщили, что в марте 2022 года хакер добровольно сдал властям 825,4 биткоина, а в мае 2022 года — еще 35,5 биткоина.

Приговор Чжуну будет вынесен 22 февраля 2023 года. По текущим обвинениям ему грозит до 20 лет лишения свободы.

Защищенность российских организаций

Специалисты Positive Technologies изучили состояние защищенности российских компаний. Выяснилось, что уровень защищенности от внешнего и внутреннего нарушителя в компаниях преимущественно низкий. В организациях было обнаружено множество подтвержденных векторов атак, направленных на доступ к критически важным ресурсам, при этом для реализации атаки потенциальному хакеру не нужно обладать высокой квалификацией.

В 96% организаций злоумышленник мог бы преодолеть сетевой периметр и проникнуть во внутреннюю сеть.

В 57% компаний существовал вектор проникновения, состоявший не более чем из двух шагов, а в среднем для этого требовалось четыре шага.

Основными точками входа стали уязвимости и недостатки конфигурации веб-приложений. Такие векторы атак были обнаружены во всех компаниях без исключения.

Самая быстрая атака была проведена пентестерами всего за 1 час.

В среднем для проникновения во внутреннюю сеть компании злоумышленнику могло бы потребоваться 5 дней и 4 часа.

При проведении внутреннего пентеста в 100% организаций была доказана возможность получить полный контроль над ресурсами домена. Получить доступ к конфиденциальной информации оказалось возможно в 68% компаний.

VR-гарнитура, которая способна убить пользователя

Палмер Лаки (Palmer Luckey), основатель компании Oculus и один из создателей VR-гарнитуры Oculus Rift, разработал VR-шлем, который в буквальном смысле убьет пользователя в случае его смерти в игре. Напомню, что Oculus была продана Facebook* в 2014 году за 2 миллиарда долларов, и ее технологии легли в основу метавселенной, которую сейчас активно развивает Марк Цукерберг.

В своем блоге Лаки рассказывает, что вдохновился идеями из Sword Art Online (SAO). Это популярнейшая серия ранобэ японского писателя Рэки Кавахары с иллюстрациями художника, выступающего под псевдонимом abec. В настоящее время по SAO выпускается манга, аниме адаптации, а также видеоигры.

Чтобы понять задумку Лаки, нужно объяснить, что по сюжету SAO виртуальная реальность почти неотличима от настоящей, а 6 ноября 2022 года тысячи игроков оказались заперты в ловушке в своих VR-гарнитурах NerveGear. Чтобы вернуться из MMORPG в реальный мир, им нужно добраться до 100-го этажа (уровня) и победить босса, причем им угрожает смерть из-за скрытого в NerveGear СВЧ-генератора, который убьет их, если они умрут в игре, попытаются снять или испортить гарнитуру.

Лаки, приурочивший свою публикацию к указанной дате из SAO, пишет, что не только реалистичная графика, но и «угроза серьезных последствий может сделать игру реальной».

Хотя, по его словам, эта «область механики видеоигр никогда не исследовалась», это не совсем так. Еще в 2001 году на арт-инсталляции PainStation игроки в Pong могли ощутить на себе «тепло, толчки и электрические удары разной продолжительности». В том же году на Tekken Torture Tournament проводилось соревнование, в котором «32 добровольных участника получили бодрящие, но несмертельные удары электрическим током в соответствии с травмами, полученными их экранными аватарами».

«Идея привязать свою реальную жизнь к виртуальному аватару всегда завораживала меня. Вы мгновенно поднимаете ставки до максимального уровня и заставляете людей в корне переосмыслить то, как они взаимодействуют с виртуальным миром и игроками внутри него, — рассказывает Лаки. — Хорошая новость заключается в том, что мы на полпути к созданию настоящей (гарнитуры) NerveGear. Плохая новость состоит в том, что пока я разобрался только в той части, которая тебя убивает».

По его словам, если в SAO игроков убивали мощные СВЧ-генераторы, которые создатель NerveGear поместил в гарнитуры и сумел скрыть ото всех, в реальности для этого потребовалось бы «присоединить гарнитуру к громадной аппаратуре».

Вместо этого Лаки поместил в реальное устройство (которое выглядит как модифицированный Meta Quest Pro, см. верхнюю иллюстрацию) три заряда взрывчатки, которые заложены прямо надо лбом пользователя. Их работа привязана к фотодатчику, который обнаруживает, когда гарнитура «видит» красный экран, мигающий с определенной частотой.

«Когда отображается экран game-over, заряды срабатывают, мгновенно уничтожая мозг пользователя», — объясняет Лаки.

Также он пишет, что обычно использует такие заряды «для другого проекта». Тут стоит отметить, что Лаки также является основателем компании Anduril, оборонного подрядчика, который не раз выигрывал крупные правительственные контракты и занимается, например, разработкой барражирующих боеприпасов, технологий защиты от дронов и созданием подводных дронов.

Тем не менее, судя по всему, VR-технологии все еще всерьез интересуют создателя Oculus, так как он рассказывает, что планирует создать такой механизм защиты от несанкционированного доступа, «который, как и в NerveGear, сделает невозможным снятие или уничтожение гарнитуры».

Лаки с иронией признается, что из-за «огромного количества сбоев, которые могут произойти и убить пользователя в неподходящее время», он не рискнул тестировать свой концепт на себе.

«На данный момент это просто произведение офисного искусства, напоминание, заставляющее задуматься о неисследованных направлениях геймдизайна, — заключает он. — Насколько я знаю, это первый научный прототип VR-устройства, которое действительно может убить своего пользователя. И вряд ли он будет последним».

Запрещена в России. Принадлежит компании Meta, признанной экстремистской и также запрещенной в России.

Бутерин о крахе FTX

В беседе с журналистами издания Bloomberg Виталик Бутерин прокомментировал крах и банкротство криптовалютной биржи FTX, от которого пострадала практически вся криптовалютная индустрия. По его мнению, все в индустрии должны вынести из случившегося урок, однако технология блокчейна и DeFI-протоколы работали и по-прежнему работают «безупречно».

«Случившееся с FTX — это, конечно, огромная трагедия. Тем не менее многие в сообществе Ethereum рассматривают эту ситуацию как подтверждение того, во что они верили всегда: что-либо централизованное по умолчанию вызывает подозрения»,

— резюмировал Бутерин и добавил, что доверять нужно «открытому и прозрачному коду, а не отдельным людям».

Атака на Главный радиочастотный центр (ГРЧЦ) Роскомнадзора

В своем Telegram-канале хак-группа, называющая себя «Киберпартизаны», заявила, что успешно проникла во внутреннюю сеть Главного радиочастотного центра (ГРЧЦ) Роскомнадзора. Хакеры утверждали, что похитили более 2 Тбайт данных (включая «документы, переписки и почты сотрудников»), зашифровали рабочие станции и «поразили» контроллер домена.

Свое послание злоумышленники сопроводили скриншотами, якобы демонстрирующими внутренние системы и переписки сотрудников ГРЧЦ.

Вскоре происходящее прокомментировали в пресс-службе ГРЧЦ, заявив, что атака действительно имела место и была выполнена с помощью «ранее нигде не использовавшейся уязвимости». При этом сообщалось, что одну из «наиболее агрессивных» попыток проникновения в ведомстве начали отслеживать еще в прошлом месяце.

«Ситуация была управляемой, в ходе нее проводился анализ действий нарушителей, находившихся в открытом контуре. Преступники не получили доступ ни к закрытой информации, ни к критически важной инфраструктуре», — подчеркнули представители ГРЧЦ, добавив, что хакеры практически ежедневно атакуют инфраструктуру ГРЧЦ (порой фиксируется больше десяти атак за день).

ИБ-эксперты, с которыми поговорил «Коммерсант», предположили, что атака на ГРЧЦ могла быть организована через аккаунт сотрудника организации, то есть хакеры «могли получить доступ к рабочему месту, почте и другим ресурсам».

«Судя по опубликованным скриншотам, злоумышленники получили доступ к рабочей станции специалиста по информационной безопасности, — рассказал журналистам специалист по кибербезопасности из неназванной профильной компании. — Скорее всего, они каким-то образом получили данные аккаунта, удаленно зашли в его рабочую станцию и, судя по скриншотам консоли DLP, получили доступ именно во внутренний контур организации».

17 742 фишинговых сайта

В 2022 году аналитики Group-IB обнаружили в зонах .ru и .рф 17 742 фишинговых сайта, что на 15% больше, чем годом ранее.

Этот рост эксперты связывают с масштабированием популярной мошеннической схемы «Мамонт» (FakeCourier), которую используют не менее 300 скам-групп. Суммарный заработок преступников оценивается более чем в 6 200 000 долларов.

Для сравнения: за аналогичный период прошлого года было обнаружено 15 363 фишинговых домена. Стабильно рост числа мошеннических ресурсов наблюдался на протяжении всего года: если в январе было обнаружено 1295 доменов, в мае уже 1936, а в октябре — 2402.

В Telegram аннулировали фальшивые подписки Premium

Летом текущего года в Telegram появилась подписка Premium, которая предоставляет дополнительную функциональность и снимает часть лимитов и ограничений. Многие пользователи покупали подписку не через официального бота, а у третьих лиц, с огромными скидками. Как оказалось, эти «левые» подписки появились за счет уязвимости в Telegram, которую обнаружили три московских школьника. Теперь такие подписки аннулированы.

Первые сообщения об отключении подписок Premium, полученных обманным путем, начали появляться еще в конце октября, хотя никаких официальных комментариев от команды мессенджера не поступало.

Издание «Код Дурова» провело собственное расследование произошедшего и рассказало, что минувшим летом трое московских школьников (известны под никами Martov, Munfizy и Филя) обнаружили уязвимость в Telegram, благодаря которой платную подписку можно было получить бесплатно.

Все началось с бага, на который наткнулся Martov: в момент покупки подарка на iPhone с джейлбрейком (и установленным твиком из Cydia — LocalIAPStore) он нажал кнопку «Отменить», после чего действие отменилось, но подарочная подписка Premium все равно активировалась.

В итоге друзья решили заработать на обнаруженной уязвимости, а именно перепродавать полученные таким способом Premium-подписки. Ведь все, что для этого требовалось, — iPhone с джейлбрейком и подарочные карты App Store.

Изначально друзья собирались работать вместе, но уже скоро разделились на две команды: Munfizy и Филя продолжили работать вместе, а Martov отправился «в свободное плавание». Первое время им удавалось договариваться о единых ценах, но обе команды активно расширялись, нанимая все больше и больше сотрудников (поначалу это были в основном их друзья и знакомые). В итоге именно увеличение количества причастных к этой схеме людей и привело к ее краху.

«Одиночные работники могли делать до 200 тысяч рублей в сутки. Это было сложно, но возможно. Необходимо было обслужить порядка 3000 клиентов за раз. Вся наша сеть могла приносить примерно 5000–6000 долларов в день, — рассказал журналистам Munfizy. — Я считаю, что убытки Telegram могут составлять от 3 до 5 миллионов долларов. Только нашим двум командам удалось активировать подписок более чем на 150 тысяч аккаунтов».

Неудивительно, что многие «сотрудники» быстро приходили к выводу, что они и сами справятся не хуже и делиться с кем-либо прибылью совсем необязательно. В итоге, по словам Munfizy, вскоре на рынке возникло уже больше 25 подобных «компаний», предлагающих подписки Premium по сходной цене. Все они эксплуатировали тот же баг и работали по схеме, придуманной друзьями изначально. «Кто-то ее купил, а кто-то получил вообще бесплатно — по дружбе», — объяснил Munfizy.

Вскоре новоявленные конкуренты принялись снижать цены, пытаясь привлечь пользователей, и в какой-то момент стоимость Premium-подписки на черном рынке упала почти в десять раз: до 35 рублей за 3 месяца, 70 рублей за 6 месяцев и до 150 рублей за год. То есть дошло до того, что годовая подписка, купленная «с рук», стоила в два раза дешевле, чем официальная подписка Premium на месяц.

Один из трех первооткрывателей бага на условиях анонимности раскрыл журналистам свой доход от его эксплуатации. Он заявляет, что ему удалось заработать около 80 тысяч долларов, и издание подтверждает это, так как в редакции видели выписки с его личного счета.

Такое положение дел привело к ссоре друзей, и в итоге Munfizy решил обнародовать информацию о схеме открыто, а также передать данные команде Telegram с пояснением, как исправить баг. Что и произошло 29 октября 2022 года.

Когда у друзей поинтересовались, не думали ли они сразу сообщить об уязвимости разработчикам мессенджера и, вероятно, получить вознаграждение за обнаружение проблемы, те ответили, что хотели заработать и сомневались, что получат какую-то выплату от Telegram.

В разговоре с «Кодом Дурова» источник, близкий к Telegram, подтвердил, что описанная уязвимость действительно существовала и была закрыта. Более того, по его словам, разработчикам удалось идентифицировать пользователей с такими подписками, после чего им и начали отключать Telegram Premium.

В начале ноября Munfizy сообщил в Telegram, что рассматривает возможность возврата средств клиентам, пострадавшим от отмены подписок, в размере 5–10%. При этом подчеркивалось, что Telegram не заплатил «ни рубля» багоюзерам за раскрытие мошеннической схемы.

Активность майнеров растет

«Лаборатория Касперского» сообщает, что, хотя цены на криптовалюту падают, количество новых модификаций майнеров выросло, как и число пострадавших от них пользователей.

Злоумышленники активизировались в третьем квартале: компания обнаружила более 150 000 новых вариантов майнеров (по сравнению с 50 000 в аналогичный период 2021 года).

Самой атакуемой майнерами страной в третьем квартале стала Эфиопия (2,38%), где использование и добыча криптовалюты вообще незаконны. На втором и третьем месте Казахстан (2,13%) и Узбекистан (2,01%).

Самая популярная у злоумышленников криптовалюта — Monero. На втором месте — Bitcoin, на третьем — Ethereum. Помимо этого, некоторые из исследованных экспертами образцов добывали Dogecoin, Litecoin, Dash, Neo и Bit Hotel.

Доля майнеров среди другой малвари составляет 17% (то есть с ними связана каждая шестая атака), а в целом криптомайнеры стали второй по распространенности угрозой после шифровальщиков.

Прибыль преступников варьируется от кошелька к кошельку и в среднем составляет около 0,08 BTC или около 1300 долларов в месяц.

Хакеры злоупотребляют Interplanetary File System

По информации специалистов Cisco Talos, злоумышленники все чаще используют в своих операциях Interplanetary File System (IPFS). Они применяют IPFS для размещения полезных нагрузок, инфраструктуры фишинговых наборов и облегчения прочих атак.

Исследователи напоминают, что IPFS — это web3-технология, которая создавалась для того, чтобы быть устойчивой к цензуре контента. По их словам, это означает, что эффективно удалить контент из IPFS практически невозможно, ведь он хранится не на одном сервере, а на множестве децентрализованных узлов. Ведь по сути IPFS представляет собой децентрализованную сеть обмена файлами, которая также работает как сеть доставки/дистрибуции контента (Content Delivery Network, Content Distribution Network, CDN).

«Сразу несколько семейств вредоносных программ в настоящее время размещаются в IPFS и извлекаются на начальных этапах атак, — пишут специалисты. — Несмотря на то что эта технология законно используется в различных приложениях, она также создает возможности для злоумышленников, которые используют ее в своих фишинговых кампаниях, а также для распространения вредоносных программ».

Эксперты объясняют, что злоумышленники обычно устанавливают клиент IPFS в систему, находящуюся под их контролем. Это может быть личный компьютер, скомпрометированный хост или анонимный VPS. Затем они публикуют файл в IPFS, что автоматически делает этот локальный контент доступным для нескольких других узлов сети IPFS. После этого начальную систему можно отключать, так как файл остается в IPFS, а хакерам не нужно поддерживать отказоустойчивость инфраструктуры, которая вообще не имеет единой точки отказа.

Привлекательность такой схемы для злоумышленников очевидна: они не несут расходов, связанных с хранением малвари, а их «серверы» в IPFS нельзя отключить, как традиционные серверы для размещения вредоносных программ.

При этом сам процесс атак практически не меняется. Жертв по-прежнему нужно направить к файлу IPFS — вредоносному ПО или фишинговой странице. Это по-прежнему реализуется в основном при помощи вредоносных ссылок или почтовых вложений. Особо сообразительный пользователь даже может распознать URL-адрес IPFS (он выглядит как случайная последовательность символов) и не станет нажимать на него. Однако пользователи, как правило, не всматриваются в ссылки и продолжают попадаться на простейшие уловки из области социальной инженерии.

Исследователи ожидают, что подобная вредоносная активность будет расти и далее, поскольку все больше злоумышленников признают, «что IPFS может облегчить работу „пуленепробиваемого“ хостинга, устойчива к модерации контента и действиям правоохранительных органов, а также создает проблемы для организаций, пытающихся обнаруживать атаки, связанные с сетью IPFS, и защищаться от них».

«На данный момент, если вы не организация, имеющая отношение к web3, и не имеете дело с NFT, мы рекомендовали бы просто блокировать доступ ко всем шлюзам IPFS, список которых доступен. Это значительно упростило бы дело», — резюмируют аналитики.

Касперская о возможной децифровизации

В ходе выступления на SOC-Форум 2022 Наталья Касперская, президент ГК InfoWatch, заявила, что одной из мер по защите предприятий от кибератак может стать децифровизация. По ее словам, в ближайшее время участятся атаки на промышленные объекты, тогда как раньше хакеры в основном нацеливались на хищение денежных средств.

«Банки защищены на порядок лучше, чем все остальные. Сейчас всем остальным нужно агитировать этот уровень. Причем вплоть до такой непопулярной меры, как децифровизация. Может быть, даже съем интернет-датчиков там, где они, может быть, не очень нужны. То есть убирание их и по возможности переход на механические системы.

Сами предприятия должны посмотреть на свои объекты, которые являются наиболее критичными, понять, насколько их вообще можно атаковать и что с этим делать, например полностью закрыть или еще что-то», — говорит Наталья Касперская.

Google борется с Cobalt Strike

Специалисты Google Cloud Threat Intelligence объявили о выпуске правил YARA, а также коллекции индикаторов компрометации VirusTotal, которые должны облегчить обнаружение компонентов Cobalt Strike и предотвратить злоупотребления этим инструментом для пентестов.

Напомню, что Cobalt Strike представляет собой легитимный коммерческий инструмент, созданный для пентестеров и red team, ориентированный на эксплуатацию и постэксплуатацию. К сожалению, Cobalt Strike давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя он недоступен для рядовых пользователей и полная версия оценивается в несколько тысяч долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии).

«Мы выпускаем опенсорсный набор правил YARA и их интеграцию в качестве коллекции VirusTotal, чтобы помочь сообществу обнаруживать и идентифицировать компоненты Cobalt Strike и их соответствующие версии, — пишет инженер по безопасности Google Cloud Threat Intelligence Грег Синклер. — Мы решили, что обнаружение точной версии Cobalt Strike является важным аспектом для определения законности его использования, поскольку известно, что злоумышленники злоупотребляют только некоторыми версиями».

Как объяснили в Google, взломанные и «слитые» на сторону вариации Cobalt Strike в большинстве случаев отстают как минимум на одну версию, что позволило компании собрать сотни стейджеров, шаблонов и образцов маяков, используемых хакерами, и на их базе подготовить правила YARA.

Так, эксперты выявили JAR-файлы Cobalt Strike, начиная с версии 1.44 (выпущенной примерно в 2012 году) и до версии 4.7, а затем использовали компоненты для создания правил YARA. По словам специалистов, каждая версия Cobalt Strike содержит от 10 до 100 бинарных файлов шаблонов атак. Удалось найти 34 различные версии Cobalt Strike с 275 уникальными JAR-файлами. В общей сложности было изучено более 340 бинарников, для которых и были созданы сигнатуры обнаружения.

«Наша цель заключалась в том, чтобы сделать обнаружение высокоточным, чтобы можно было уверенно узнать точную версию определенных компонентов Cobalt Strike. Когда это стало возможным, мы создали сигнатуры для обнаружения конкретных версий компонентов Cobalt Strike», — говорят в Google.

По словам Синклера, идея состояла в том, чтобы «исключить плохие версии, оставив легитимные нетронутыми». Эксперты Google пишут, что хотят вернуть инструмент в руки red team и пентестеров, затруднив его использование злоумышленниками.

Также эксперты поделились набором сигнатур для обнаружения Sliver, легитимной опенсорсной платформы для эмуляции действий злоумышленников. Она тоже ориентирована на пентестеров, но злоумышленники нередко используют ее в качестве альтернативы Cobalt Strike.

Другие интересные события месяца

Dropbox пострадала от фишинговой атаки. Хакеры получили доступ к 130 репозиториям на GitHub

Сотни новостных сайтов в США скомпрометированы и заражены вредоносом SocGholish

Ботнет Emotet возобновил активность после пяти месяцев простоя

Хак-группу Yanluowang взломали, опубликованы логи внутренних чатов

ФБР: атаки хактивистов не сказываются на работе критически важных организаций

Microsoft: Китай накапливает и использует уязвимости в своих целях

Бесплатные бургеры. Школьники нашли баг в терминалах «Вкусно — и точка»

Данные пользователей кикшерингового сервиса Whoosh украли и выставили на продажу

В США запретили продажу телекоммуникационного оборудования Huawei, ZTE и других китайских компаний

Автор: Мария Нефёдова

mortemart

Буду признателен если поделитесь ссылкой на источник про IPFS. Это же настолько серьёзная проблема для web3, так как большая часть проектов использует его