Для уменьшения поверхности атаки требуется надежное решение по управлению уязвимостями, которое поможет бороться с самыми постоянными и разрушительными киберугрозами современности.

Будь вы ИТ-директор, ИТ-менеджер или инженер, вы наверняка знаете, что управление уязвимостями является важнейшим элементом любой стратегии информационной безопасности. Программа управления уязвимостями может полностью раскрыть свой потенциал только тогда, когда она построена на прочном фундаменте безопасности с четко определенными целями и желаемыми результатами, поскольку результаты программы определяют развитие процесса.

Помимо целей компании, важно понимать основные принципы, такие как обнаружение активов, частота сканирования, определение приоритетов активов, проведение сканирования уязвимостей, анализ и устранение выявленных уязвимостей.

16 лет в этой области, а я все еще серьезно отношусь к управлению уязвимостями. И, хотя иногда это может быть хлопотным делом, но это то, что всегда будет критически важным элементом любой основополагающей программы информационной безопасности. Учитывая это, я склонен подходить к управлению уязвимостями с позиции маленького капризного ребенка: бывают хорошие дни, бывают плохие, но в конце дня вы все равно останетесь друг с другом. Вам просто придется научиться с этим справляться и в следующий раз применять другой подход или стратегию.

Управление уязвимостями - это буквально игра риска и стратегии. На каждый приложенный вход будет свой выход, и независимо от результата, вам все равно придется научиться с этим справляться и в следующий раз применять другой подход или стратегию. Я пишу эту статью для вас в надежде, что смогу помочь вам и вашей организации улучшить существующую программу управления уязвимостями, выявить и устранить киберугрозы до того, как они смогут нанести вред вашей организации.

????Обнаружение активов

Начните с быстрого сканирования обнаружения, чтобы составить полный список всех устройств в вашей сети. Из этого списка вы должны убедиться, что вы просканировали все, что касается сети, на наличие уязвимостей. Все, от серверов производственных приложений, файловых серверов, внутренней среды тестирования до небольших IoT-устройств, должны сканироваться для проверки всех возможных уязвимостей, которые могут оставить бреши для остальной части вашей сети.

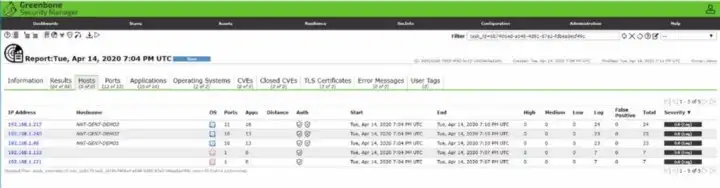

Также рекомендуется проводить плановое сканирование обнаружения, чтобы убедиться, что все устройства в сети охвачены. Любые новые устройства, которые появятся в сети после первого сканирования, останутся без внимания при других сканированиях и могут открыть новые уязвимости в сети. Ниже приведен пример отчета об обнаружении, который я запустил в тестовой лаборатории с помощью устройства Greenbone Security Manager (GSM).

???? Частота сканирования

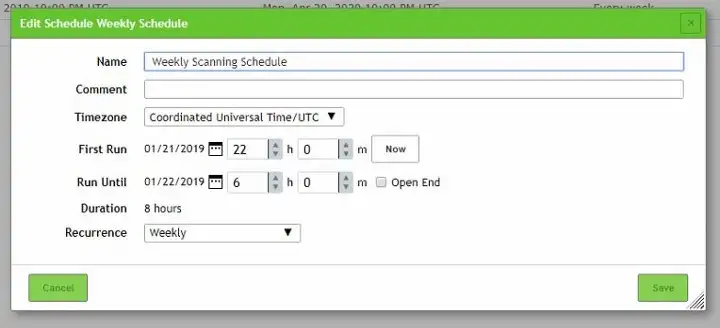

В зависимости от инструмента сканирования уязвимостей, используемого в вашей сети, сканирование часто может стать громоздким процессом, поэтому некоторые ИТ-среды проводят сканирование от месяца до квартала. Однако, благодаря имеющимся сегодня сканерам уязвимостей, которые предлагают задачи сканирования по расписанию, частота сканирования должна быть увеличена до минимум одного раза в две недели или неделю, как рекомендует Center for Internet Security (CIS). Инструмент для сканирования уязвимостей должен иметь возможность создавать расписания, которые можно добавлять к различным сканированиям и задачам, выполняемым на устройстве.

???? Определение приоритетов активов

После проведения сканирования и выявления всех активов в вашей сети важно разделить их на категории и расставить приоритеты в зависимости от их функций. Это делается для того, чтобы уязвимости в критически важных системах были приоритетными, когда мы впоследствии будем выполнять любое устранение этих уязвимостей.

????Проведение сканирования

После того как вы собрали всю вышеперечисленную информацию, можно приступать к сканированию систем и поиску в них уязвимостей. Обратите внимание, что различные конфигурации сканирования определяют стратегию сканирования для ваших активов. Большинство качественных сканеров уязвимостей позволяют выполнять сканирование в различных профилях сканирования, обеспечивая компромисс между скоростью сканирования и глубиной проверки уязвимостей. Убедитесь, что вы дополняете регулярное сканирование глубоким сканированием всех приоритетных активов, используя системные учетные данные и проверки на уязвимость, которые взаимодействуют с операционными системами и приложениями для получения отчетов об уязвимостях. Такое глубокое сканирование занимает больше времени на каждый актив и потенциально потребляет больше ресурсов, поэтому такие виды сканирования лучше проводить в нерабочее время. Мы также можем выполнить сканирование с использованием учетных данных для авторизации в этих системах, что позволит открыть еще больше брешей и уязвимостей, которые есть в ваших системах.

????Обзор и устранение уязвимостей

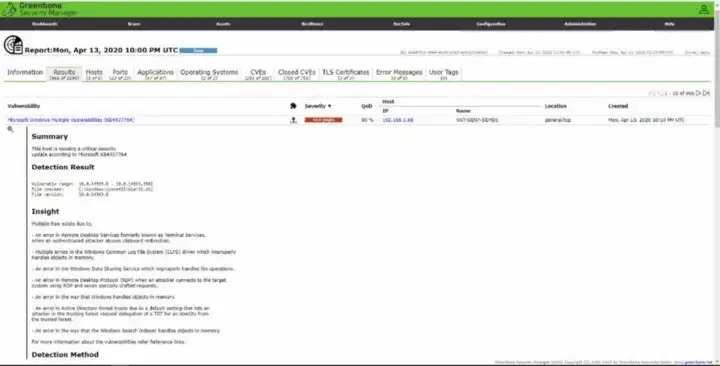

После проведения сканирования ваших устройств пришло время просмотреть и устранить уязвимости, выявленные в наших отчетах. Каждая уязвимость в вашем отчете должна иметь определенный рейтинг риска. Этот рейтинг даст вам представление о том, насколько серьезной является уязвимость и как следует расставлять приоритеты при ее устранении. В качестве лучшей практики лучше всего сначала устранить уязвимости с высоким уровнем риска, даже если это внутренняя система, поскольку они оставляют самые большие бреши в вашей сети.

После устранения уязвимостей высокого риска лучше всего заняться любыми легко эксплуатируемыми уязвимостями среднего риска, которым многие хакеры отдают предпочтение, поскольку знают, что уязвимости высокого риска обычно исправляются первыми. После того как эти два набора уязвимостей будут устранены, вы можете разделить процесс устранения на части, основываясь на приоритетности активов (используйте FIPS 199 и NIST SP 800-60 том I, редакция 1 для руководства по категоризации и приоритетности систем и информации). Сначала работайте с производственными системами, затем двигайтесь вниз по списку. Также обратите внимание, что необходимо постоянно выполнять тестирование, чтобы убедиться, что исправления завершены, установлены и успешно работают, как и предполагалось. Это можно сделать с помощью быстрого сканирования после выполнения исправления системы.

В заключении скажу, что для создания надежной рабочей программы управления уязвимостями предприятия необходим стальной фундамент из обученных специалистов и тщательно выстроенных процессов, гарантирующих успех вашей программы. Этот процесс является непрерывным и должен постоянно адаптироваться для снижения рисков и согласования с целями вашего бизнеса. Для того чтобы этот процесс был эффективным, он должен регулярно пересматриваться и корректироваться, чтобы оставаться актуальным и смягчать последние угрозы и уязвимости.????.

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

???? @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

???? @Ent_Translate - Инстаграм проекта