Программы-вымогатели, использующие шифрование данных пользователей для выманивания денег у жертв, используют все более изощренные пути шантажа. Создатели такого ПО стараются увеличить свои доходы, придумывая новые и новые функции для своих программ, например, как мы рассказывали ранее, некоторые уже стали шифровать данные в «оффлайне».

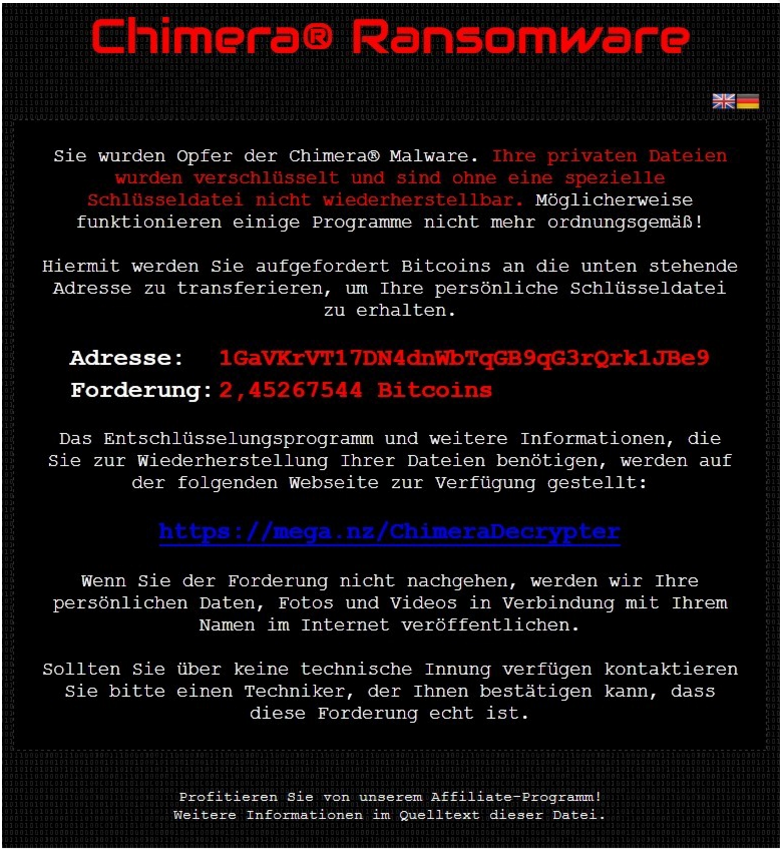

На этот раз речь пойдет об одном из новичков рынка ransomware, криптовымогателе Chimera, который старается выбирать только представителей бизнеса. Эта категория пользователей обычно очень дорожит своими данными, и расчет, в общем-то, верный: бизнесмен, скорее всего, заплатит за возможность получить свои файлы обратно. При этом сумма, которую требуют у жертвы, значительно выше «среднего по больнице» показателя — $638, в

Проблемы у пользователя начинаются только после того, как криптовымогатель шифрует данные не только на локальных дисках, но и на сетевых. Все расширения файлов меняются на .crypt. Chimera при этом может поражать избранных пользователей внутри какой-либо компании, для уверенности в том, что оплата действительно будет произведена.

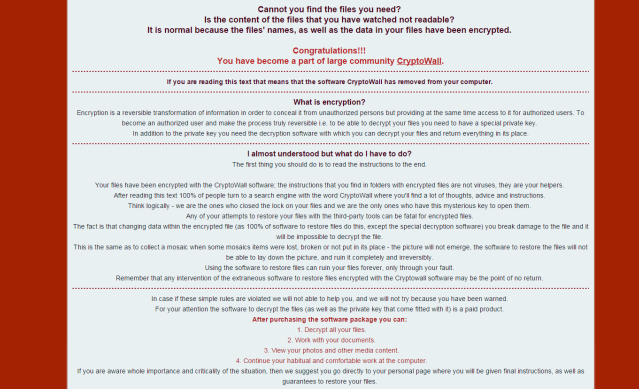

Еще один «оригинал» — это CryptoWall, также новичок в указанной сфере. Последня версия этого криптовымогателя, CryptoWall 4.0, сейчас заменяет имена файлов сгенерированными псевдослучайным алгоритмом символами (буквы и цифры). Делается это, вероятно, для того, чтобы сбить с толку жертву, которые и без того лишены душевного покоя после утери доступа к своим данным. ПО шифрует данные 2,048-bit RSA ключом, который, если все работает правильно, практически невозможно взломать.

При этом создатели криптовымогателя решили еще и поиздеваться над пользователем. После того, как шифровальщик заканчивает работу, жертва получает сообщение-поздравление о присоединении к «большому сообществу CryptoWall». Стиль сообщения при этом весьма вычурный, а грамматика и орфография близки к идеалу. В сообщении, кроме «поздравления» рассказывается о том, что такое шифрование файлов, и что делать пользователю.

«Шифрование — обратимая трансформация данных, для закрытия доступа к информации неавторизованным пользователям, и обеспечении доступа авторизованным», говорится в сообщении. «Для того, чтобы стать авторизованным пользователем и обратить процесс вспять, то есть расшифровать ваши файлы, вам нужен специальный ключ. Кроме того, нужно и специальное ПО, способное расшифровать ваши файлы, и вернуть все на место.

»Памятка" также предостерегает пользователя от возможной попытки взломать защиту, поскольку данные могут быть потеряны навсегда. CryptoWall 4.0 использует продвинутые методы, помогающие этому зловреду избежать обнаружения антивирусами и/или программами-брандмауэрами.

Сейчас создатели ransomware действуют точно так же, как и разработчики обычных программ: они постоянно обновляют свои продукты и сервисы, для удержания их в «деле». И в этом есть смысл, поскольку только CryptoWall приводит к убыткам компаний и частных лиц в размере $18 млн. В другом отчете говорится о том, что в США бизнес и частные лица потеряли $325 млн из-за CryptoWall 3.0. Если учесть то, что подобные доходы злоумышленников не облагаются налогом, то можно только удивиться доходности такого рода ПО.

При этом вовсе не похоже, что криптовымогатели уйдут с рынка черного ПО в скором времени. Скорее всего, такого рода программы будут работать еще очень долго. Ведь даже агент ФБР недавно советовал жертвам сдаться и заплатить. Специалисты по информационной безопасности против, так как считают, что оплата требований вымогателей — вовсе не гарантия получения своих файлов.

Даже, если злоумышленник не обманывает, и ключ дается пользователю, всегда есть возможность программной ошибки, в результате которой расшифровка своих данных становится невозможной. Естественно, выбирать должен сам пользователь, помня, что выполнение требований вымогателей не является 100% способом решения проблемы.

Но, конечно, для людей, чьи файлы стоят десятки и сотни тысяч долларов, $700 может показаться не слишком уж и большой суммой.

Комментарии (34)

cruzo

10.11.2015 09:59Касаемо Chimera есть информация как оно попадает в систему? В статье не нашел таковой. Сейчас популярна всевозможная рассылка арбитражных исков и актов сверок js. Интересно как это работает за бугром.

DmitrySpb79

10.11.2015 10:22-1При этом сумма, которую требуют у жертвы, значительно выше «среднего по больнице» показателя — $638, в биткоинах.

Меня сейчас люто заминусуют, но именно из-за потока таких новостей я поддерживаю запрет биткоинов и прочих подобных валют — слишком уж удобная лазейка для криминала иметь возможность анонимного получения денег.Alexey2005

10.11.2015 11:04+4Не такая уж и анонимная. Наоборот, все перемещения средств там полностью прозрачны. Огромное количество фиксированных платежей на один кошелёк позволит собрать неплохую статистику по распространённости этого самого криптовымогателя. Да и шанс, что хозяева кошелька как-то засветятся и их удастся деанонимизировать, достаточно велик.

Проблема в том, что такие дела почему-то никогда не пытаются расследовать. Даже когда вымогатели активно пользовались кошельками ЯД, WM и оплатой через SMS, их всё равно не получалось поймать.

Желания бороться с вымогателями у правоохранительных органов не возникло даже после нескольких случаев потери данных на компьютерах полицейских участков. Казалось бы — честь мундира и всё такое, но нет, тоже предпочли заплатить мошенникам, вместо того, чтоб поймать и показательно посадить.

dunmaksim

11.11.2015 13:25Вброшу инфу про вирус-шифровальщик: www.opennet.ru/opennews/art.shtml?num=43299

Краткое содержание статьи: чтобы вирус на Linux'е запустить, нужнопересобрать ядро с нужными патчами, а затем вручную вирус собрать и установить, не забыв сделать нужные конфиги для sysinit или systemdустановить на сервер Magento и не обновлять его. Дырку в его безопасности Linux.Encoder.1 и использует, чтобы выполнить произвольный PHP-код.

VioletGiraffe

Я думаю, всем должно быть очевидно, что платить нельзя. Нужно делать бэкапы, если деликатная информация — шифровать. А платить — это как уступать террористам: положительный результат не гарантирован, и больше людей получают стимул заниматься вымогательством — платят же!

nmk2002

Надо искать плюсы. Чем больше подобных случаев и даже просто новостей, тем быстрее пользователи приходят к пониманию важности бэкапов и защиты собственной информации в целом.

ApeCoder

Знаете ли вы притчу о хакере, директоре столовой и солонках?

nmk2002

О да.

Возможно я действительно неправ в своем предположении. По крайней мере вижу, что многие со мной не согласны.

Новостной фон создает впечатление, что криптовирусы становятся широко распространены. В каждой из новостей рекомендуется (прямо или косвенно) заплатить вымогателям. Плохо, что проблема не решается обращением в правоохранительные органы, хотя уверен, что возможности у них есть.

Viacheslav01

Зашифрованный бэкап не чем не лучше, зашифрованных оригиналов. Где и как хранить бэкапы, что бы их не зашифровали?

nmk2002

Ну и вопрос. Конечно же бэкапы нельзя хранить на той же системе. У меня лично внешний жесткий диск для бэкапов.

yul

Если бэкапы не защищены от записи, ничто не мешает зловреду их зашифровать, как только вы подключите диск для очередного бэкапа. Достаточно просто не проявлять себя несколько дней.

nmk2002

Защита должна быть адекватной существующей угрозе. Пока про такие вирусы я не слышал.

HomoLuden

Ответил ниже

Для бэкапов отдельный инстанс ОС.

Viacheslav01

Как вариант, но уж очень и очень муторно для обычного пользователя.

Viacheslav01

В голове крутится, не монтируемый в ОС диск с своей ФС отличной от понимаемой Windows и записываемый только из бэкап софта.

Alexeyslav

Для трояна не будет проблемой обратится к диску напрямую, без монтирования. Тут нужно только одностороннее решение — записать можно а читать и менять существующее нельзя. Таким образом покоцать можно только текущий бэкап. С непременным аудитом попыток доступа к данным на защищённом диске.

Такое в принципе можно реализовать на базе FTP-сервера.

lubezniy

Пользую отдельную Linux-машину, на которую скидываю данные по SFTP/SCP (доступно из коробки практически на любом дистрибутиве Linux).

Alexeyslav

Доступ на перезапись файлов там есть? Если есть на перезапись, и пароль доступа непременно хранится на самой машине(бэкап ведь по расписанию, в автоматическом режиме) то троян потенциально может получить пароль а вместе с ним и доступ к хранилищу резервных копий, где наделает делов с правами на изменение файлов.

lubezniy

Именно, что потенциально. Трояны научились лезть на диски, доступные из «Мой компьютер» (в т. ч. сетевые). А задача поиска пароля или ключа для доступа по SSH во всевозможных «велосипедах» не столь тривиальна. Кроме того, никто не мешает уже на целевой машине по окончании процесса копирования скриптом перемещать готовые бэкапы в каталог, недоступный извне для перезаписи. Разумеется, всё это не отменяет необходимости держать несколько бэкапов и контролировать их целостность. Также в принципе не мешало бы как-то мониторить состав файлов и экстренно предупреждать пользователя и (или) админов о массовом переименовании или удалении файлов на машине (или даже её выключать), чтобы минимизировать ущерб от действий подобных зловредов.

Alexeyslav

Пока они получают доход более лёгким способом тяжёлую артиллерию применять не будут. Но когда эффективность упадёт — начнут искать новые способы насолить, в том числе искать пароли на доступ к дискам в наиболее распространённых программ резервного копирования, либо просто дождутся когда они полезут на удалённое хранилище и воспользуются установленным соединением, независимо от его сложности и криптостойкости.

одновременно с этим поднимут стоимость разблокировки.

Конечно, всякие там персональные велосипеды пойдут лесом… но если так посмотреть, ведь и сейчас страдают именно самые массовые клиенты которые обладают минимумом знаний по защите своих данных.

Одно и звозможных решений — расстановка т.н. капканов или HoneyPot — привлекательных целей для троянов которые находятся под пристальным контролем, и если что-то тронет хотябы байт из этих файлов — это причина бить тревогу.

DanXai

Многоие криптовальщики меняют расширения файлов или переименовывают их полностью. В бэкапе-то останутся старые файлы, не тронутые. Или я неправ?

dunmaksim

Гром не грянет — мужик не перекрестится. Примеры публиковать не буду, каждый читатель сам может вспомнить с десяток подходящих историй.

drheavy

Вы сопоставляете действия, которые надо делать в разных ситуациях — до и после появления проблемы в виде зашифрованных файлов. Это довольно странно.

Кроме того, надо учитывать, что бэкапы должен делать админ, а платить скорей всего будет хозяин

PandaSecurityRus

Бэкапы помогают только отчасти.

Как правило, даже если сделан бэкап и пользователь не заплатил выкуп, его начинают шантажировать публикацией конфиденциальной информации.

В данном случае получается выход один: заплатить шантажистам. Но у пользователя также нет и не будет гарантии, что его данные после оплаты будут расшифрованы и не будут использоваться в дальнейшем преступниками…

Вывод: на входе необходимо установить дополнительную защиту от неизвестных и сложных угроз.

lubezniy

Есть ли статистика, скольких людей шантажировали публикацией? Как троян (не заказной, а «общего назначения») среди гигабайт информации на компьютере определял конфиденциальные файлы и пересылал их куда не надо?

PandaSecurityRus

В данном случае, под пользователями понимаются — корпоративные пользователи (компании-основная цель криптовымогателей). Открытой статистики нет, т.к. подобные вещи корпоративные клиенты стараются не разглашать.

Определять конфиденциальность файлов не нужно. Как правило, если требования шантажистов не выполнены, в открытый доступ размещают все файлы пострадавшей компании.

rdc

Как правило, если требования шантажистов выполнены, шантаж неоднократно повторяется, а ставки растут. В какой-то момент требования не выполняются и файлы всё равно будут выложены.

Alexeyslav

*.DOC, *.XLS, еще с десяток разных расширений, базы от 1С и т.д. всё это легко обнаруживается, если не защищено.

Налоговые только и ждут чтобы кто-то опубликовал свои базы, а уж нарушений они там найдут сколько надо и инициируют соответствующие проверки.

lubezniy

Ну, у налоговых и без этого хватает работы, чтобы ещё заниматься анализом непроверенной и весьма разнородной информации, публикуемой ко всему прочему на крайне сомнительных сайтах, чтобы не «спалиться» при публикации. Конкурентам — да, в принципе что-то может пригодиться. Но и тут, опять же, вопрос в наличии ресурсов на поиск и анализ информации.

ivan386

Можно ещё хранить важные данные на внешнем жёском диске который подключать только для копирования/сохранения данных с которыми ведется работа. А в остальное время пусть лежит отдельно в сейфе.

Viacheslav01

Как быстро появятся криптеры, которые шифруют только подключаемые внешние диски?

ivan386

Трудно зашифровать то что отключено большую часть времени. Но всё возможно.

Antelle

Нетрудно. Достаточно просто испортить данные там, это совсем быстро.

Тогда уж надо делать бэкап на два разных носителя, и вставлять второй, только проверив целостность первого, и наоборот.

HomoLuden

Делать бэкап, загрузившись с Live-DVD (Linux или др. ОС).