Привет, Хабр!

Меня зовут Антон Калинин, в Innostage я занимаюсь развитием киберполигонов. Я хочу поделиться с вами нашим опытом, как мы участвовали в кибербитве Standoff на стороне защитников и со временем полностью замкнули на себе функционал Глобального SOC кибербитвы.

Сперва хочу пояснить, что такое Standoff (вдруг кто не в курсе). Это крупнейшая в России открытая кибербитва от компании Positive Technologies. Она проходит при нашей технической поддержке. Суть битвы: сильнейшие этичные хакеры (red teams) сражаются за ресурсы виртуальной страны, воссозданные отражения цифровой реальности современной России, а команды специалистов по информационной безопасности (blue teams) отрабатывают навыки противостояния целевым атакам на ключевые объекты собственного бизнеса.

Предлагаю разделить мое повествование на три временных промежутка, которые назовем так:

защитники;

помощники судей и построение полигона;

глобальный SOC и полная установка и настройка средств защиты и мониторинга.

Защитники

Начнем, пожалуй, с эмоций. Это был скучный 2020-й год, ноябрь, мы все уже успели устать от пандемии и ограничений, душа хотела какой-то встряски. Тогда руководитель нашего SOC Владимир Дмитриев предложил нам поучаствовать в кибербитве Standoff. Конечно, некоторые из нас слышали про формат «противостояния» на конференции PHDays, но большинство не понимало, что это из себя представляет. Мы объединились с компанией партнера и совместно собрали команду защитников «Кибертатары и московские мастера».

Началась активная подготовка. Конечно, активная в кавычках. Мы понятия не имели, что и как надо делать, к тому же организаторы и сами впервые делали онлайн-формат. До появления первых менторов еще полгода, поэтому надеяться на помощь наставника, который возьмет тебя за ручку и поведет на битву, нам не приходилось. Как говорится, видимость нулевая, идем по приборам. Мы тыкались во все, до чего могли дотянуться и постоянно мучали вопросами организаторов. Тогда же мы сделали и первую полноценную схему защищаемого офиса с условными обозначениями сегментов и легендой по уязвимым системам. В последствии этот формат приживется на кибербитве и будет использован командой Positive Technologies. Они взяли его за основу, модернизировали и предложили опцию командам защитников.

Сама кибербитва в ноябре 2020 года была легендарной: 5 дней нон-стоп, правила еще не такие жесткие, у защитников еще была возможность противостоять своим соперникам - хакерам. А противостояли мы мастерски - и домен отбивали, и шеллы удаляли. Однако 5 дней 24 часа в сутки — это, на самом деле, ту мач. В 8 утра мы передавали смену, слегка отсыпались, вставали в обед и смотрели, что проспали, насколько сильно нас пробили, как коллеги провели это время, где нужна помощь. О том, как нас ломали, я подробно рассказывал здесь. После этих 5 дней мы все были, словно выжатый лимон. Однако в конечном итоге у нас в копилке было достаточно большое количество зафиксированных инцидентов и 8 расследованных рисков. И не абы каких, а в том числе и в сегменте АСУ ТП.

Итоги кибербитвы для нашей команды:

Успешно расследовали 8 реализованных недопустимых событий, в т.ч. в сегменте АСУ ТП.

Отражали хакерские атаки 24/7.

Сделали первую полноценную схему защищаемого офиса с условными обозначениями. сегментов и легендой по уязвимым системам.

Прокачали навыки отражения хакерских атак.

Полный разбор кибербитвы командой Innostage смотрите здесь

Помощники судей и построение полигона

Это был опыт, который не прошел для нас бесследно. Он очень круто разнообразил нашу работу. В мае 2021 года нас приглашают уже помощниками глобального SOC. А также наши коллеги участвовали в строительстве киберполигона:

Развернули ряд сервисов, которые работали на полигоне.

Развернули средства защиты и мониторинга и провели их настройку для дальнейшей работы киберполигона.

Подключили источники событий (АРМ, серверы, СЗИ) к средствам мониторинга в инфраструктуре полигона и проверили их работоспособность.

Для помощи судьям мы выбрали 5 отважных смельчаков. В этот раз нам предоставили уже гораздо больше данных, так как мы уже были частью глобального SOC. Правда, мы не видели, как работают другие команды, как происходит распределение между ролями у Positive Technologies. Главная наша задача - фиксировать всевозможные инциденты и пытаться собирать цепочки атак, а также проверять наличие событий в отчетах команд защитников. Для нас было выделено 3 офиса - ровно половина от общего количества. Уследить за ними после первой ноябрьской битвы, да и еще меньшим составом, была задача на подвиг. Плюс чувствовалась ответственность за проверку отчетов. А еще на этой битве впервые появились менторы, и ваш покорный слуга выступал первым ментором у команды защитников. Я передавал свой опыт 2020 года, чтобы ребята не наступали на те же грабли.

Итоги кибербитвы для нашей команды:

Сменили роль защитников на судей кибербитвы и присоединились к команде глобального SOC Positive Technologies.

Выполняли функции мониторинга и контроля действий команд защиты.

Оказывали менторскую поддержку 1 команды защитников.

Поддерживали средства защиты и мониторинга: оперативное восстановление систем, ставших жертвой атак «красных».

Этот опыт Standoff пригодился для обучения специалистов по ИБ. На форуме Kazan Digital Week 2021 вместе с Positive Technologies мы впервые провели мастер-класс с кодовым названием «Мертвый город», который стал прототипом для создания учебного киберполигона Innostage. На основе артефактов с майской кибербитвы Standoff было предложено проанализировать кейсы и разобрать цепочки реализованных атак. Вместе с командой Positive Technologies развернули часть инфраструктуры с реализованными бизнес-рисками, где помощью продуктов MaxPatrol SIEM и PT NAD можно было найти следы их реализации.

Глобальный SOC

Виртуальный город F растет и становится сложнее, превращаясь в полноценное виртуальное государство F, в котором представлены новые отрасли. Растет и развивается и наша команда. Теперь мы полностью глобальный SOC и в дополнение к установке и настройке средств защиты и мониторинга эксперты Innostage осуществляли:

Инвентаризацию, сканирование инфраструктуры.

Маппинг недопустимых событий в контексте инфраструктуры, построение потенциальных сценариев реализации недопустимых событий.

Что касается функционала глобального SOC, мы замкнули на себе проверку отчетов от участников, а также глобальный мониторинг всего, что происходит на кибербитве. Как говорил дядя Бен "Чем больше сила, тем больше ответственность". Начав подготовку к самостоятельному плаванию, мы много консультировались у наших предшественников - команды PT Expert Security Center компании Positive Technologies. Но, как говорится, не попробуешь не узнаешь, все познается в бою.

Мы разделились на три глобальных команды, каждая из которых берет на себя свое направление:

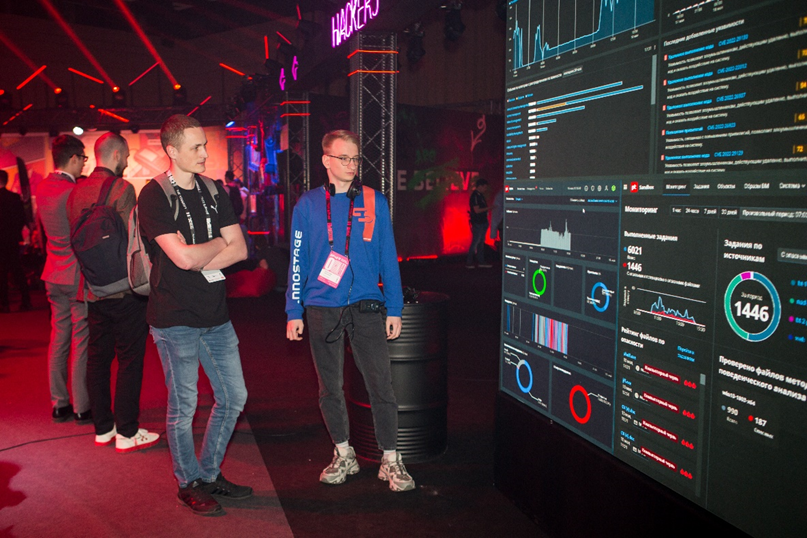

1. Команда мониторинга - глобальное око, которое бдит и фиксирует все инциденты на площадке. Эту команду мы усилили ребятами из смежных подразделений, чтобы они увидели и поняли «как это работать в SOC» в максимально сконцентрированном формате;

2. Команда проверяющих - проверяет все отчеты об инцидентах и расследованиях от синих команд.

3. Команда аналитиков - следит за красными и проверяет их отчеты.

В целом, нашу работу нужно было как-то централизовать и агрегировать, чтобы иметь общую статистику и понимать текущую ситуацию на кибербитве. Для этих целей было решено использовать собственную платформу Innostage. В ней команда мониторинга фиксировала все инциденты, в ней же создавалась общая статистика с разбивкой на тактики и техники атакующих, количество инцидентов в каждом из офисе, количество реализованных недопустимых событий. Самая свежая информацию прилетала через телеграмм-бот в специальные подключенные чатики, поэтому каждая команда в текущий момент знала всю оперативную ситуацию.

Здесь же мы решили реализовать новый функционал, который ранее не демонстрировался на Standoff. Это демонстрация цепочек событий, которые привели к реализации недопустимого события. По факту мы декомпозировали совершённую компьютерную атаку, и так как все инциденты уже были внесены в нашу IRP, нам нужно было лишь взять нужные и объединить их под единым зонтиком, который показывает путь хакера. Далее наши коллеги на площадке рядом с киберполигоном демонстрировали, как и в каких продуктах SOC фиксировал эту атаку просто идя по цепочке тех самых инцидентов, зафиксированных в IRP. Функционал произвел фурор на площадке. Заказчики с жаждой слушали, что творится под капотом в SOC. Эта фишка используется по сей день. Так что приглашаем вас на кибербитву Standoff 11, которая пройдет с 17 по 20 мая 2023 года в Москве на киберфестивале PHDays в Парке Горького!

До встречи!

P.S. А уже в следующей статье я поделюсь с вами чек-листом по подготовке команды защитников к киберучениям.

P.P.S. Если в моем рассказе не хватило подробностей, как менялась сама битва, то тут вы точно найдете ответы на все свои вопросы.