Привет ???? Хабр.

Наша организация занимается сбором больших данных из телеграм, а также множеством других услуг связанных с телегой. Мы даем пользователям возможность поиска по нашим базам данных и постоянно сталкиваемся с тем, что кто-нибудь пытается искать в наших скриптах уязвимости, в том числе xss, sqlinj, phpinc и т.д. Мы учитываем возможные риски и стараемся очень тщательно фильтровать пользовательский input. В один из дней мы заметили подозрительную активность, пользователь отправил в поиск каталога телеграм каналов 8583 запроса за короткий промежуток времени и пытался внедрить спецсимволы, наши скрипты отработали как надо и обрезали потенциально опасный payload, но в админке слетел вывод json в таблице активности пользователей, которую быстро удалось восстановить в рабочее состояние.

Из таблицы активности пользователей стало ясно, что пользователь использовал автоматизированное ПО сканер для поиска потенциальных уязвимостей на нашем сайте, т.к. интервалы между большинством запросов были около 1 сек и всего за несколько часов было 8583 запроса. Даже Яндекс Метрика не записала никаких действий в этот период времени, т.к. запросы делались не через браузер, поэтому скрипты Яндекс Метрики не загружались и не фиксировали посещения каталога.

Все запросы были с одного IP-адреса 46.159.122.238.

Вот примеры некоторых из них:

../../../../../../../../../../../../../../windows/win.ini

../../../../../../../../../../../../../../etc/passwd

to@example.com,bcc:074 625.180–11 320.180.d49f3.19 464.2@bxss.me

+response.write90 222 479 510 213+

the||DBMS_PIPE.RECEIVE_MESSAGECHR98||CHR98||CHR98,15||

9SKpkoxn OR 273=SELECT 273 FROM PG_SLEEP15--

H6TY5zpX; waitfor delay 0:0:15 ‑-

index.php/.

select0fromselectsleep15v/+select0fromselectsleep15v++select0fromselectsleep15v+/

0XORifnow=sysdate,sleep15,0XORZ

-1 OR 2+323–323–1=0+0+0+1 ‑-

;assertbase64_decodecHJpbnQobWQ1KDMxMzM3KSk7;

http://dicrpdbjmemujemfyopp.zzz/yrphmgdpgulaszriylqiipemefmacafkxycjaxjs?.jpg

echo mmaxpk” class=”formula inline”> tjjjrl

Решено было провести базовые этапы идентификации IP-адреса для выявления предполагаемого злодея.

Этап 1. Проверка страны IP-адреса

Для определения страны IP-адреса не принципиально каким сервисом вы будете пользоваться. Я предпочитаю использовать whoerNet и он показал, что IP-адрес принадлежит российскому провайдеру. Многие сайты не могут верно определить город IP-адреса, но в случае с российскими провайдерам очень хорошо с этой задачей справляется reg.ru/web-tools/geoip и решено было проверить повторно этот IP-адрес там. В результате мы узнали, что предполагаемый хацкер находится в Краснодаре.

Этап 2. Поиск IP-адреса на торрент трекерах

Многие не задумываются, но когда вы качаете что-нибудь с торрентов ваш IP-адрес может посмотреть любой желающий, если у него будет доступ к *.torrent файлу при помощи которого вы скачиваете свой фильм или сериал. Об этом также задумались создатели сервиса iknowwhatyoudownload и начали собирать базу данных по пирам и сидам всех публичных *.torrent файлов, а затем сделали бесплатный поиск по собранным данным. Вбиваем туда IP адрес нашего злодея и узнаем, что не так давно он качал 19 различных торрентов по которым можно собрать небольшой психологических портрет, а самое интересное, что он качал сериал Хакер. Наверное для того чтобы набраться опыта ????

Этап 3. Проверка IP-адреса по google доркам

Google Hacking Tests и Pentest-Tools - позволят быстро сгенерировать правильные запросы в гугл для поиска IP-адреса среди:

Публичных и уязвимых каталогов

Файлов конфигурации

Файлов баз данных

Логов

Старых данных и данных резервного копирования

Страниц аутентификации

Ошибок SQL

Документов хранящихся в общем доступе

Информации о конфигурации php на сервере («phpinfo»)

Файлов общего интерфейса шлюза (CGI)

Этот этап не дал никакого результата.

Этап 4. Поиск доменов привязанных к IP-адресу

Из прошлых этапов стало ясно, что злодей использует статический IP. Так как в разный период времени этот IP выпадает конкретно ему. Поэтому следующим этапом логично было проверить этот IP на привязку к сайтам, возможно он поднимал на своей локальной машине какой-нибудь сайт и специальные сервисы успели это засечь и поместить в свои базы данных. Пробую искать через сервис 2ip так как мой любимый domainbigdata по какой-то причине не доступен.

Этот этап также не дал никакого результата.

Этап 5. Поиск Skype аккаунта по IP-адресу

Хоть Skype уже не так популярен как в 2012, но все же есть люди, которые его используют. А раз его все еще кто-то использует, то продолжают существовать сервисы, которые помогают найти логин Skype по IP адресу. Я использую сервис webresolver, но он также не дал никакого результата.

Этап 6. Поиск IP-адреса в утекших базах данных

Немаловажным этапом любого интернет расследования являются утекшие базы данных различных сервисов. Особенно если мы используем базы данных не по отдельности, а при помощи поисковика, который собрал все базы данных в кучу и дал возможность поиска в один клик. Использую поисковик по утечкам leak-lookup и получаю еще одну зацепку.

В 2021 году этот IP-адрес засветился на сайте litecloud.me и его использовал пользователь с ником hardc0r_darkteam, а конкретно приставка darkteam как и скаченный торрент с сериалом Хакер указывают на то, что мы двигаемся в правильном направлении. Можно предположить, что 2005 в пароле указывает на год рождения злодея, а danil указывает на имя.

На этом этапе было решено оставить поиск по IP-адресу и переключиться на поиск по username и password, которые может использовать злодей. Следующий этап рассмотрим вкратце пропуская некоторые пункты так как там мы уже не будем работать с IP-адресом.

Финальный этап

Поиск по нику дает нам еще один сайт, где встречался этот логин, но лучше от этого не становится.

Поиск по паролю дает почти 2000 результатов из которых сложно найти что-то конкретное.

Идем искать ник hardc0r_darkteam в google и yandex, но не получаем никакого результата.

Пробуем обрезать “_darkteam” от ника и “2005” от пароля, а затем поискать в hardc0r + danil. Получаем еще одну зацепку на сайте kwork

Далее ищем уже все 3 слова и находим сообщество ВКонтакте в котором всего 2 участника и один из них человек с именем Данил.

Изучаем страницу Данила и понимаем, что год рождения на его странице скрыт. Пробиваем год рождения через сервис 220vk и узнаем, что его год 2005 прям как в пароле у пользователя hardc0r_darkteam, а также приставка “_it” в его логине ВК и более 10 сообществ по программированию указывают на то, что злодеем все это время был именно он.

Если вам нужна помощь в деанонимизации злодеев, то мы с радостью вам поможем.

Комментарии (80)

dreesh

15.05.2023 12:02+10А кто вам сказал, что у хакера статический ip? У меня например ip динамический, но я одним и тем же пользуюсь пока роутер не перезагрузиться или пока время аренды не истечет (около 18 месяцев )

baldr

15.05.2023 12:02+13Судя по скриншотам, запросы были 17 апреля, а проверять его начали 25 апреля. За неделю IP-адрес мог уже раз 20 быть назначен всему району. А в базах этих торрент-трекеров вообще неизвестно что содержится. Доказательства, конечно те еще..

freeExec

15.05.2023 12:02База торрентов, в общем-то, основана на протоколе самого торрента, так что если откинуть возможную манипуляцию авторами сервиса, то аналогичные данные ты можешь собирать и сам.

MiraclePtr

15.05.2023 12:02+2Более того, в наше время нередко внешние IP у клиентов будут не белые, а серые (за NAT'ом, где еще несколько сотен пользователей будет сидеть).

avacha

15.05.2023 12:02+4Пфф, Билайн и Ростелеком в регионах (во всяком случае, на юге) вполне себе устраивают cgnat, вот вам 100.х.х.х на половину ЮФО, удачи без биллинга провайдера узнать кто там был.

Это не говоря уж о том, что даже мне приходилось наблюдать прошлой зимой хакеров с андроид-телефонами, класса этак седьмого, которые в холодное время года идут в подъезд после школы с одноклассником, который живёт в этом подъезде, сидят на ступеньках и отламывают вайфай (WPS) с телефона приложением под Андроид, т.к тарифы на связь с безлимитным интернетом им родители не подключают, а в инет хочется.

nikolz

15.05.2023 12:02+31Поясните, что, собственно, незаконного сделал этот бедолага?

А вот Вы, пробивая личные его данные, явно нарушаете закон о их защите.

Или Вам можно?

Прикольно, что запрос раз в секунду для Вас уже проблема. Можно сделать легко десятки тысяч запросов в секунду.

iig

15.05.2023 12:02Поясните, что, собственно, незаконного сделал этот бедолага?

Ну, как бы она из его иньекций какой-то json сломала ;)

А вот Вы, пробивая личные его данные, явно нарушаете закон о их защите.

Поиск по открытым данным разве что-то нарушает?

Или Вам можно?

Те, кому можно, сделали бы гораздо проще.

nikolz

15.05.2023 12:02+9"Ну, как бы она из его иньекций какой-то json сломала ;) "

Если он Вам что-то сломал, то значит это что-то плохо сделано.

Вам ему надо премию дать, за то , что он Ваши недоделки нашел.

Не бывает программ без ошибок. Просто еще не наступил момент их активности.

myswordishatred

15.05.2023 12:02+13Ну, как бы она из его иньекций какой-то json сломала ;)

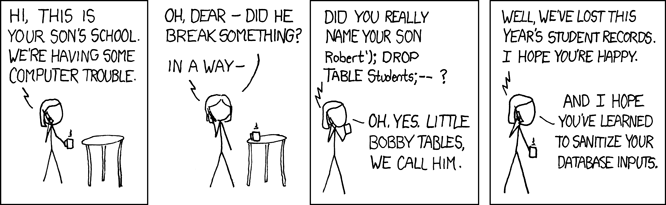

Как же тут не вспомнить

DirectoriX

15.05.2023 12:02+1Если он Вам что-то сломал, то значит это что-то плохо сделано.

Вам ему надо премию дать, за то, что он Ваши недоделки нашел.

Не бывает программ без ошибок. Просто еще не наступил момент их активности.Нет, уважаемый, это так не работает.

Если у вас квартиру

ограбилиразгромили, то значит это что-то плохо сделано.

Вам ему надо премию дать, за то что он вам на ваши плохие замки указал.

Не бывает невзламываемых замков. Просто ещё не нашёлся подходящий взломщик.

nikolz

15.05.2023 12:02+2Ваш пример неуместный. Если Вы хотите рассмотреть этот случай на варианте с квартирой, то будет так:

Вы в квартире открыли дверь настежь. На заборе написал, что все желающие могут входить в эту квартиру когда хотят и делать там что хотят.

Потом увидели что один человек вошел -вышел и снова вошел. Это Вам показалось подозрительно. Вы пошли проверить что не так в квартире. И увидели, что один стул стоит не на том месте, куда Вы его поставили. возмутились и побежали искать последнего вышедшего.

Нашли его адрес и его персональные данные. после этого на заборе написали о его возмутительном поступке и рассказали как вы его искали. предложили всем желающим обращаться к Вам если надо найти кого-то. Нет, уважаемый, у вас именно так работает.

Если серьезно, то проблема в том, что Вы сами решили, что законно, а что нет делать на Вашем сайте. Но Вы этого нигде не указали. В таком случае виноваты Вы , а не тот, кто оказался либо любопытным, либо неуклюжим.

Что же касается ограбления квартиры, то незаконность этого определена в УК РФ.

DirectoriX

15.05.2023 12:02-1Вы в квартире открыли дверь настежь. На заборе написал, что все желающие могут входить в эту квартиру когда хотят и делать там что хотят.

Отправлять специально сформированные вредоносные запросы вместо поисковых (предусмотренных сервисом) — это примерно как прийти в библиотеку, но вместо чтения начать кидаться кирпичами в библиотекаря: не увернулся — сам виноват.

Что же касается ограбления квартиры, то незаконность этого определена в УК РФ.

Законность взлома компьютерных систем тоже определена в УК РФ, например статья 272 Неправомерный доступ к компьютерной информации.

Возвращаясь к примеру с квартирой, вот такое сканирование, когда отправляются разного рода подозрительные запросы — это примерно как подойти к чужой закрытой квартире со связкой ключей и начать их перебирать, вдруг какой подойдёт.

nikolz

15.05.2023 12:02Полагаю, что взлом предполагает наличие замка и предупреждения "не входите - убьем", иначе это Ваши фобии.

Дайте ссылку на определение взлома компьютерной системы.

Покажите, где Вы выявили признаки этого взлома вашего сайта.

DirectoriX

15.05.2023 12:02+1взлом предполагает наличие замка

По определению

и предупреждения "не входите — убьем"

А вот это уже какой-то бред. Если таблички нет — значит входить можно? У вас на квартире всё же есть подобная табличка? И если её нет — значит ли это, что любой может войти к вам в квартиру, даже вскрыв замок? Ведь по вашей логике, если таблички нет — значит это замок для вида/развлечения/упражнений/...

Дайте ссылку на определение взлома компьютерной системы.

Мне казалось, что поисковые системы доступны для всех, но раз у вас не работают — вот: Взлом Компьютерный

несанкционированное проникновение в компьютерную сеть или в чужой компьютер с целью извлечения выгоды, использования чужих данных, удовлетворения личного любопытства и т.д. В.к. преследуется законом.

признаки этого взлома вашего сайтаА чем ещё могут являться эти попытки прочитать системные файлы, SQL-иньекции и т.д., если не попытками взлома? Или пока они не были успешны — они не считаются? Если к вашей квартире подозрительный тип будет пытаться подбирать ключи, но не сможет — вы тоже просто забудете про эти забавные неуспешные попытки? Как говорится, "вот когда вас убьют — тогда и звоните"?

nikolz

15.05.2023 12:02-1Чтобы сломать, надо каким-то образом изменить код вашей программы либо так изменить данные, что Ваша программа завершиться с ошибкой, которую вы не обнаружили на стадии тестирования.

Может объясните, что же у Вас сломали?

И как Вы определили, что это сломал пользователь своими действиями? Перечислите список его действий, которые запрещены и привели к взлому Вашего сайта?

Какую информацию добытую на вашем сайте взломщик использовал во вред Вам? Если этого нет, то нет и взлома согласно Вашей ссылки.

kinjalik

15.05.2023 12:02Таки нарушает, ибо по сути это обработка ПД без согласия субъекта. Даже не смотря на то, что данные лежат в открытом доступе, это все ещё ПД

ifap

15.05.2023 12:02+1Т.е. мы с Вами, прочтя статью, тоже нарушили? Куда бежать сдаваться?

SelectVim

15.05.2023 12:02+3А вы делаете что-то из этого?

Сбор, запись, систематизация, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передача (распространение, предоставление, доступ), обезличивание.

ifap

15.05.2023 12:02+4А Вы точно знаете, как правоприменитель трактует "сбор", "запись", "хранение" и доступ? Скажем спасибо, что F5 - это не "обновление" и почистим кэш, чтобы не залететь за "хранение", но для верности - перезагрузимся, а то в оперативке у нас была "запись" :( От вот от "сбора" и тем более "доступа" уже так легко не отвертимся...

SelectVim

15.05.2023 12:02Должна быть осознанная цель. Если к вам нечаянно попало, вы узнали об этом, то должны удалить. Ответственности нет. Если знаете, но продолжаете хранить, то вот он, состав статьи.

ifap

15.05.2023 12:02+1Какая статья какого кодекса предусматривает ответственность за нарушение порядка обработки ПД лишь при наличии умысла?

SelectVim

15.05.2023 12:02Общие нормы КоАП об административной ответственности и назначении наказания.

ifap

15.05.2023 12:02+1Общие нормы КоАП ничего не знают про ПД. На этом закончим танец ужей на сковородке, свою аргументацию Вы уже достаточно продемонстрировали.

SelectVim

15.05.2023 12:02Странный ответ. Закон так работает. Именно в общей части содержатся правила о назначении наказаний. Но продолжать, да, нет смысла.

kahi4

15.05.2023 12:02В противном случае это будет жуткий лупхол: берете паспорт, открываете и идете в магазин, светя им перед каждой камерой, а потом идете сдавать магазин за сбор, хранение и что-то там ваших ПД.

Ну и можно на все подряд форумы и прочее засылать JSON с данными, а потом судить их.

ifap

15.05.2023 12:02Пример понятен, но он не работает: если субъект ПД сам опубликовал свои ПД, они становятся правомерно опубликованными и какие тут могут быть претензии к магазинам/сайтам?

iig

15.05.2023 12:02субъект ПД сам опубликовал свои ПД

Кстати, если субьект написал в форме регистрации, что он Вася Пупкин, с днем рождения 01.01.1970 и страной Афганистан — это является персональными данными?

ifap

15.05.2023 12:02По смыслу закона о ПД, оные могут быть лишь у реально существующего (существовавшего) физлица. Так что нет, привлечь наследников Дюма за распространение ПД Д'Артаньяна мы не сможем ;)

iig

15.05.2023 12:02Но сайт не знает, кто заполняет форму — реальный Вася Пупкин, дАртаньян, прикидывающийся Васей, или его кот. Данные в форме, возможно, персональные, а возможно и нет.

ifap

15.05.2023 12:02Вот это хороший вопрос: берем утекшую из какого-нибудь СДЭКа базу ПД, скармливаем ее сайту конкурентов, который по этой базе заведомо сделает какую-то рассылку и ждем, когда взбешенные субъекты завалят жалобами РКН. Надо серьезно курить практику применения, если она вообще есть по подобным случаям...

freeExec

15.05.2023 12:02Нечего тут курить, все прошаренные сайты берут с тебя при регистрации согласие на обработку твоих данных

ifap

15.05.2023 12:02все прошаренные сайты берут с тебя при регистрации согласие на обработку твоих данных

kahi4

15.05.2023 12:02Ок, не свой паспорт, а паспорт друга. Берем паспорт друга, светим перед камерой, воруем что-то, друг приходит и просит удалить его ПД потому что неправомерно (да и вообще, за ним пришли).

Corsonamor

15.05.2023 12:02Прочитавшие - нет, а вот 93 юзера, добавившие в закладки, ходят по тонкому льду

ifap

15.05.2023 12:02Неа, они добавили в закладки ссылку на статью, а не ПД. Странно, что никто еще не вспомнил про Хабр, который распространяет - так распространяет /sarcasm

edogs

15.05.2023 12:02+6Поиск по открытым данным разве что-то нарушает?

Да.

Во-первых, искать можно только по 100% легально выложенным данным.

Во-вторых, осуществлять обработку данных (агрегацию, публикацию и т.д.) можно только с согласия субъекта.

https://www.consultant.ru/document/cons_doc_LAW_61801/6c94959bc017ac80140621762d2ac59f6006b08c/

iig

15.05.2023 12:02+3Во-первых, искать можно только по 100% легально выложенным данным.

Что-то мну кажется, что любой поиск в интернете немного незаконный.

только с согласия субъекта

Чтобы получить согласие — субьекта нужно найти же :)

Wesha

15.05.2023 12:02-1Что-то мну кажется, что любой поиск в интернете немного незаконный.

А как Вы догадались?...

vikarti

15.05.2023 12:02Легально по чьим законам?

Вот например списки (и детальная информация) по людям по отношению к которым кем то приняты санкции точно легально распространяются? Как бы законы тех стран откуда они родом — тут обычно игнорируются а уж согласия — не будет точно.

vikarti

15.05.2023 12:02+1А leak-lookup точно ищет по открытым (юридически) данным?

По моему IP кое что нашла… но я вот не припоминаю в правилах упомянытых сайтов что они будут делится логином и телефоном например со всеми желающими, как и своего отдельно данного согласия.И кстати один из упомянутых сайтов — .ru и это крупная компания (и в правилах сайта тоже не упомянуто что можно все м желающимх раздавать). Ее даже на 60 тысяч рублей не оштрафовали насколько помню.

iig

15.05.2023 12:02А leak-lookup точно ищет по открытым (юридически) данным?

Допустим, нет. Или да. Как это проверить?

vikarti

15.05.2023 12:02Посмотрите по себе данные :).

Адреса сайтов и что именно есть — там бесплатно.

Вспомните было ли в правилах того сайта что они будут давать эти данные неограниченному кругу лиц включая иностранцев?

iig

15.05.2023 12:02+1Посмотрите по себе данные :).

А это законно? ;)

включая иностранцев?

Зачем? Уверенно отличить иностранца от неиностранца можно только по паспорту на пограничном контроле, да и то бывают нюансы.

XyL1GaN4eG

15.05.2023 12:02А что не так? Чел сделал попытку взлома (хоть и неудачную), никак не прятался и не пытался замаскироваться

Разве организация не имеет хотя бы морального права заглянуть в открытые источники и найти мамкиного хакера?

nikolz

15.05.2023 12:02+12Прикольно то, что если Вы пошлете на их сайт запросы интервалом в 1 секунду, то они начнут искать и Вас и не исключен спецназ.

А потом они расскажут на хабре, где Вы живете и что Вы бяка ( Вы же считаете, что можно про Вас все написать). Вот Вы и спросите тогда, а что не так?

Полагаю, что чел может подать на них в суд за эту статью. Так как они, без его согласия , опубликовали информацию о нем и опорочили его честь и достоинство. И это очевидно.

А то, что он им нанес вред - это они должны доказать, так как это далеко не очевидно.

OneManStudio

15.05.2023 12:02Какие личные? Эти данные никак не идентифицируют конкретного человека, ip адрес мог быть на весь город, а не на устройство, никто не выдает просто так белые адреса уже лет 20 как. Это тоже самое что сказать вот вы пишите с планеты земля - это ваши личные данные?

nikolz

15.05.2023 12:02+4Это лишь Ваши догадки. Они же в конце статьи предлагают свои услуги по поиску людей. А это уже факт.

baldr

15.05.2023 12:02+82Бедняга Данил сидел дома, качал (с космической скоростью) торренты по 100Гб за 10 минут, сидел на канале hardc0r и поймал трояна, который подключил его к ботнету. Пока он смотрел свежескачанный фильм "Хакер", через его контьюпер кто-то начал слать 8583 запросов на всякие вебсайты (ну конечно, с таким-то быстрым интернетом!).

Но Служба Безопасности не дремлет - уже через неделю было решено проверить подозрительный IP и вот в комнате Данила слетает с петель дверь и злые омоновцы кладут носом в пол бедного паренька!

А улики уже тут как тут - утекший пару лет назад одноразовый пароль на забытом форуме совпадает с годом рождения! И фильм Хакер еще не успел остыть! А еще на компьютере злодея был обнаружен IP адрес 127.0.0.1, который, после нескольких дней поисков также был найден на Главном Сервере компании, пострадавшей от взлома! Судья был впечатлен такими неопровержимыми уликами и влепил злодею полный срок!

Очередная тайна раскрыта нашими экспертами!

exTvr

15.05.2023 12:02+6Очередная тайна раскрыта нашими экспертами!Если вам нужна помощь в деанонимизации злодеев, то мы с радостью вам поможем.Ура, товарищи! Реклама пробива на Хабре!/s

pae174

15.05.2023 12:02+19Если вам нужна помощь в деанонимизации злодеев, то мы с радостью вам поможем.

Nope, судя по тексту вы не поможете а только навредите.

XanderBass

15.05.2023 12:02+7Напомнило одну старую цитатку с баша

В чате:

xxx: Пипл,дайте IP какого-нибудь лоха!!

yyy: 127.0.0.1

xxx: -Щас он сдохнет!!!!

**** xxx вышел из чата

savostin

15.05.2023 12:02+1Хоть Skype уже не так популярен как в 2012, но все же есть люди, которые его используют. А раз его все еще кто-то использует, то продолжают существовать сервисы, которые помогают найти логин Skype по IP адресу. Я использую сервис webresolver, но он также не дал никакого результата.

Потому, что сервис хреновый. Сижу несколько лет в Skype под постоянным белым ip - нет такого в базе.

interm

15.05.2023 12:02+1Об этом также задумались создатели сервиса iknowwhatyoudownload и начали собирать базу данных...

Открыл с телефона. появились к нему вопросы, зачем он скачал сегодня столько фильмов?

Boilerplate

15.05.2023 12:02+7Хз что там нарушил этот Данила, не факт вообще, что это он делал какие-то действия, а не ботнет от кряков на его компе. Но вы выложили в паблик личные данные человека, да еще и с вероятностью примерно 60% несовершеннолетнего, нарушили точно законы.

drath

15.05.2023 12:02+2Ну это как-то не солидно, ребят. Одно дело он бы вам катку в доту слил, тогда можно было бы вычислять чтобы морду бить. А так, ну развлекается пацан, сами дураки что вам обычный скрипт-кидди вам что-то сломал.

А если уж doxx'ить, то добивайте уж до конца. Где полные ФИО, где номер паспорта, прописка и адрес фактического проживания, где номера телефонов, баллы ЕГЭ/ОГЭ, СНИЛС и ИНН, номера кредитных карт, больничная карта, контакты всех родственников, ректора, и всех с кем он когда-либо спал? Большую часть этого вполне реально из открытых данных поднять. А так ну просто халтура. Что с этим делать? Вконтакте написать пальчиком а-тя-тя погрозить? Ну смешно же ей богу.

Wesha

15.05.2023 12:02+3А если уж doxx'ить, то добивайте уж до конца. Где полные ФИО, где номер паспорта, прописка и адрес фактического проживания,

.... и при этом никто почему-то не задумывается: а не зарулили ли они случайно на каком-то этапе не в ту степь, и не доксят ли они сейчас какого-то мимокрокодила, который совершенно случайно оказался на том же айпишнике, с которого производились непотребства?

baldr

15.05.2023 12:02+2который совершенно случайно оказался на том же айпишнике

Причем 2 года назад. И это внешний айпишник, потому что неизвестно какие чудеса с NAT крутит там провайдер.

Wesha

15.05.2023 12:02+2Ну вот у некоего шлемазла есть роутер с незапароленной сеткой. Любой мимокрокодил с лаптопом мог непотребство совершить — и докажите обратное.

gr1mm3r

15.05.2023 12:02+6Уважаемый. Тебе на Пикабу насовали по полные помидоры за эту статью, ты удалил её там и принес сюда зачем-то. Я тебе еще четыре дня назад сказал, что "Такие статьи на Хабр пишут только суицидники".

Из обсуждений на печеньке, ты не вынес сути того, что ты упал в лужу и тебе растолковали про твой GeoIP и мобильную связь, про ВПНы и NAT.

Дружище ты серьезно с этим пакетом дурнопахнущего пришел на профильный ресурс?

tok720

15.05.2023 12:02Какой же бред - подумал я, когда осознал что в учреждении где я работаю на данный момент 500+ устройств, и у всех один и тот же ip за NAT'ом... И пароли у них иногда глупее не придумаешь, в том числе и с датой рождения. Все поголовно хакеры. Наверное.

M_AJ

Ох уж эти хакеры, сканящие со своего домашнего ip-адреса.

OneManStudio

Еще и платящие по 350-500р за статически белый IP ))

Eugeny1987

у ТТК вроде как бесплатный белый IP