В последние годы обширный список доменов первого уровня (top level domains, TLD) регулярно пополняется: всё чаще в дополнение к обычным доменам .com, .org, .ru, .net стали встречаться домены .aero, .club итд. Они пользуются спросом у различных бизнесов, которые хотят выделиться необычным адресом сайта, подчеркнуть свою сферу деятельности или просто опоздали к разделу вкусных адресов в старых доменных зонах.

Следуя за спросом, Google анонсировал в мае 8 новых доменов, включая два неотличимых от популярных расширений файлов адреса: .zip и .mov. Оба эти домена были делегированы ещё в 2014 году, а сейчас их открыли свободной регистрации доменов второго уровня: теперь любой может приобрести домен .zip или .mov всего за несколько долларов.

От всех остальных доменов верхнего уровня эти два отличаются тем, что соответствующие URL крайне трудно отличить от имен файлов с таким же расширением. IT и ИБ-специалисты немедленно подняли тревогу о проблемах этого TLD: возможная путаница, ошибки в обработке ссылок и новые схемы фишинга.

Причём проблемы с ним достаточно очевидны: первый же комментарий к новости об этом на Хабре был о том, что будет вполне ощутимый поток людей, которые вставляют название файла в адресную строку браузера, надеясь что он найдется локально - а попадают на веб сайт, содержащий любые вредоносные скрипты.

.zip и .zip: перепутать нельзя отличить

Файлы с расширениями zip и mov известны уже несколько десятилетий: zip — это де-факто стандарт для архивов, а mov является одним из самых популярных контейнеров для видео. Домены mov и zip по задумке Google предназначены для «технарей» (techies), но приобрести их, по сути, может кто угодно для любых целей.

Таким образом, теперь, встретив упоминание, например, update.zip, только по контексту можно понять, идет ли речь о сайте или о файле. Но контекст понимают люди, компьютеры этого обычно не могут. Поэтому такое упоминание может вызвать проблемы в самых разных приложениях, например в этом примере Лаборатории Касперского в Twitter:

Понятно, что в этом твите речь идет о файлах, но Twitter превращает их имена в ссылки на веб-сайты. Если зарегистрировать домены test.zip и video.mov, то кликнувших по ссылке на файл может ждать, например, тематический фишинг.

Сможете ли вы быстро определить, какой из приведенных ниже URL является легитимным, а какой — вредоносным фишинговым, который сбрасывает evil.exe?

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Это пример из популярной статье на Medium, в которой подробно разобрали, как злоумышленник может использовать этот TLD в сочетании с оператором @ и символом Юникода ∕ (U+2215) для создания очень убедительного фишинга.

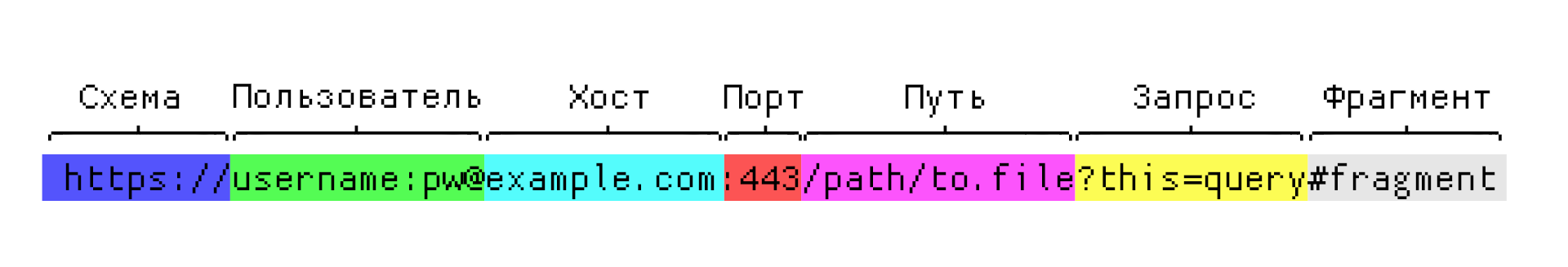

Как вы можете видеть в разбивке URL-адреса ниже, все, что находится между схемой https:// и оператором @, рассматривается как информация о пользователе, а все, что находится после оператора @, немедленно обрабатывается как имя хоста. Однако современные браузеры, такие как Chrome, Safari и Edge, не хотят, чтобы пользователи случайно аутентифицировались на веб-сайтах одним щелчком мыши, поэтому они игнорируют все данные в разделе информации о пользователе и просто направляют пользователя на часть имени хоста URL-адреса. Например, URL-адрес https://google.com@bing.com фактически перенаправит пользователя на сайт bing.com.

Однако, если мы начнем добавлять косую черту к URL-адресу, который идет перед оператором @, например https://google.com/search@bing.com, наш браузер начнет анализировать все после косой черты как путь, и теперь часть URL-адреса bing.com будет игнорироваться, и пользователь будет перенаправлен на google.com.

Итак, допустим, мы хотели создать фишинговый URL-адрес, содержащий косую черту перед оператором @, чтобы выглядело так, как будто жертва посещает путь URL-адреса google.com, но мы хотели, чтобы он направлял жертву на bing.com.

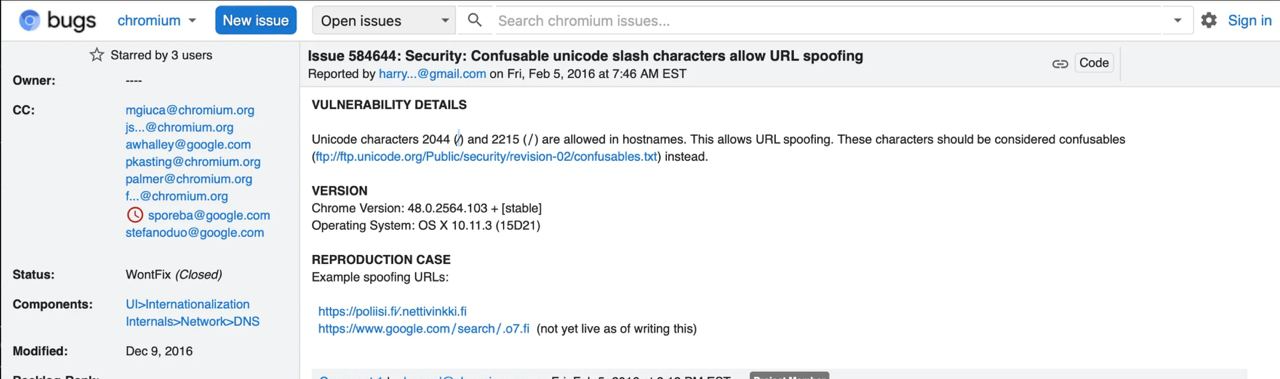

Согласно этому отчету об ошибках Chromium от 2016 года, символы Юникода U+2044 (⁄) и U+2215 (∕) разрешены в именах хостов, но не рассматриваются браузером как косая черта. Оба этих символа Юникода напоминают легитимный символ косой черты U+002F (/).

Если мы создадим URL-адрес, например:

он направит пользователя на bing.com, так как косая черта U+2215 рассматривается как часть пользовательской информации URL-адреса, а не как начало пути.

Если не знать, что ищешь, то на чересчур «косые» косые черты можно и не обратить внимания. Пользуясь этим, можно создать очень убедительную подделку легитимного файла .zip с новым TLD Google .zip.

Возьмём для примера пакет кода Github. Если пользователь хочет загрузить копию программного обеспечения с открытым исходным кодом Kubernetes, он должен посетить раздел выпусков Github и загрузить URL-адрес из:

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Возьмем вышеприведенный URL-адрес и заменим все косые черты после https:// на косые черты U+2215 (∕) и добавим оператор @ перед v.1.27.1.zip.

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1.27.1.zip

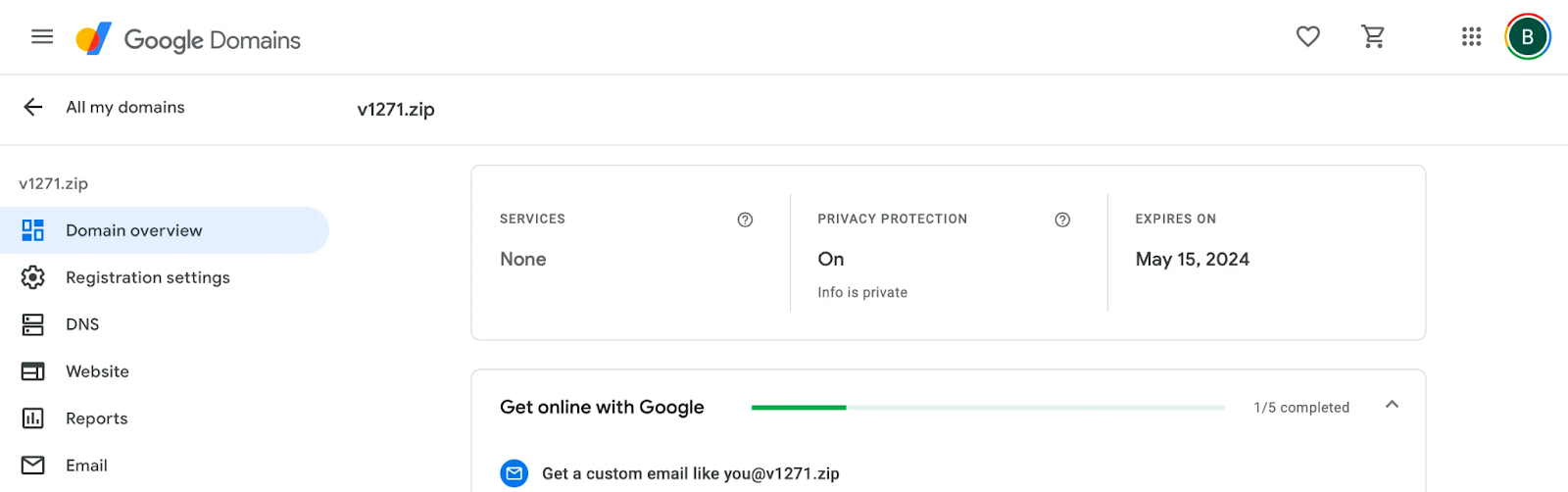

Посещение приведенного выше URL-адреса приведет нас к части URL-адреса, посвященной имени хоста, v1.27.1.zip. К сожалению, домен 1.zip уже заявлен, но мы можем заявить права на аналогичный URL v1271.zip за 15 долларов.

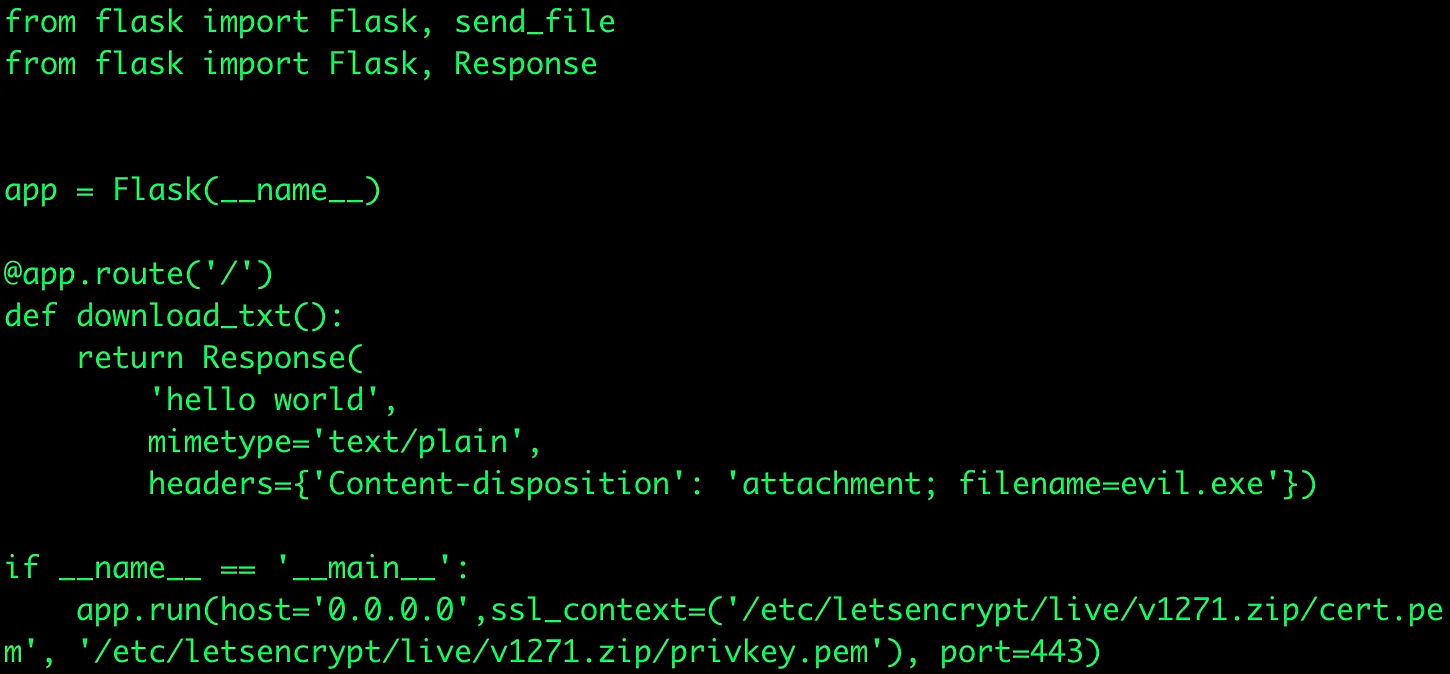

Мы можем развернуть EC2 с помощью простого приложения Python Flask и указать DNS-запись v1271.zip на наш EC2. Приложение Flask ответит на любой веб-запрос вложением evil.exe

Sample Flask App running on an EC2

Наш вредоносный URL-адрес ниже выглядит почти неотличимым от легитимного URL-адреса:

вредоносный:

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

легитимный:

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Только странноватость начертания шрифта делает его примечательным для человеческого глаза. В почтовом клиенте мы могли бы сделать его еще более убедительным и изменить размер шрифта @ в адресе 1, что делает его фактически невидимым для пользователя, но все еще присутствующим как часть URL-адреса.

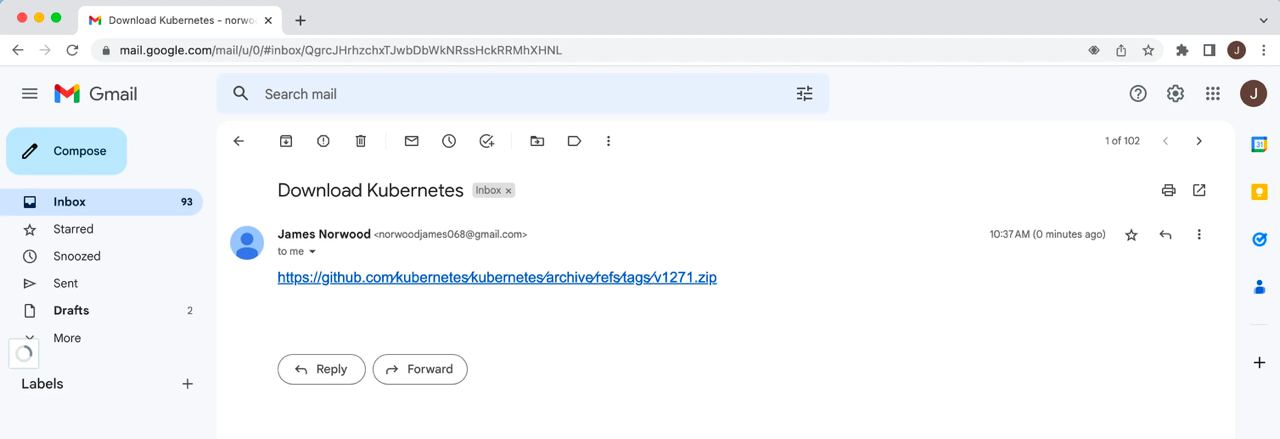

Здесь мы видим демонстрацию того, как пользователь получает пример фишинга, а evil.exe сразу загружается с сервера v1271.zip.

На сайте «Касперского» рассказывается, что исследователь безопасности mr.d0x нашел еще один вариант эксплуатации домена .zip для фишинга. Описанная им техника получила название архиватор-в-браузере и предполагает использование сайтов, имитирующих интерфейс программ для работы с архивами.

Пользователь, считая, что открывает файл .zip, попадает на одноименный сайт и вместо списка файлов видит, по сути, ссылки. За ними может скрываться что угодно — линк на скачивание исполняемого зловреда, или запрос на ввод рабочих учетных данных для доступа к документу. Интересен также и описанный тем же автором механизм доставки вредоносного линка при помощи Windows File Explorer. Если атакующему удастся убедить жертву запустить поиск несуществующего файла .zip, то File Explorer автоматически откроет сайт с имитацией архиватора, размещенный на одноименном домене.

Строго говоря, возможность фишинга с помощью доменов первого уровня, существовала и раньше:

один из старейших доменов, .com, по совместительству является легитимным расширением исполнимых файлов в MS-DOS (и в старых версиях Windows)

домен острова Святой Елены (.sh) совпадает с расширением Unix-скриптов,

домен острова Монтсеррат .ms совпадает с расширением, обычно связанным с файлами 3ds Max Script Format.

домен .download, доступный с 2015 года, используется в качестве расширения незавершённой загрузки файлов из интернета.

Все они позволяют делать похожие схемы фишинга:

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1234.download

https://github.com∕microsoft∕office∕archive∕refs∕tags∕@v1234.ms

Как и возможность просто делать ссылки абсурдно длинными, пряча в них что угодно — возможность, которая только усугубляется в email-рассылках.

Однако появление домена .zip всё же означает новое качество этих рисков, потому что позволяет выдавать веб-ссылки за один из самых распространённых файловых форматов, известных даже самым непродвинутым юзерам. С тем же успехом можно создать домены .torrent, .exe, .dmg и .html.

Уже не теоретическая угроза

Найдены первые фишинговые сайты в зоне .zip, эксплуатирующие тематику обновлений Microsoft Office.

Обнаружение

Проверяйте домены на символы U+2044 (⁄) и U+2215 (∕). как видно даже на примерах в этой статье, они достаточно сильно бросаются в глаза, если знать, что ищешь.

Обращайте внимание на домены, содержащие операторы @, за которыми следуют файлы .zip.

Всегда будьте осторожны при загрузке файлов с URL-адресов, отправленных неизвестными получателями, и наведите указатель мыши на URL-адреса, прежде чем щелкнуть, чтобы увидеть расширенный путь URL-адреса.

Как решить эту проблему глобально?

Для этого надо вернуться к её истокам: все проблемы доменов .zip и .mov сводятся к тому, что кто-то в 2014 году решил, что будет прикольно запустить новые домены первого уровня из узнаваемых сокращений — и никто за последующие почти 9 лет до их фактического запуска их не остановил.

Запуск подобных доменов — это хороший маркетинговый ход: многие захотят креативный выделяющийся адрес для своего проекта по цене обычного домена. Для условного поисковика авиабилетов возможность запустить сайт в зоне .aero — инфоповод, равноценный обновлению самого сайта, только гораздо дешевле. Но теперь погоня за продаваемостью таких адресов уже зашла на территорию угроз цифровой безопасности — туда, где не место развлечениям. Не всё должно продаваться и покупаться.

Вероятно, самым надёжным и устойчивым решением будет добиться от ICANN разделегирования доменов .zip и .mov и введения строгих ограничений на все новые «прикольные» домены, исключающие пересечение с уже существующими файловыми форматами.

Текст: @EgorKotkin

Иллюстрации: Антон Дмитриев

Комментарии (78)

All999

08.06.2023 15:42+2Как навести указатель мыши на андроиде?

Dimsml

08.06.2023 15:42+5Для начала придётся найти мышь и переходник! :)

А если серьёзно, пару раз ловил фишинговые ссылки методом длинного тапа и копирования адреса в текстовый редактор. Было бы хорошо если бы Хром давал изучить ссылки во всплывающем окне, но там всё обрезается.

Проблема в том чтобы случайно не отпустить палец, а то я ещё так пару раз всё таки сходил по ссылкам из-за фантомного тапа.

ScorpAL

08.06.2023 15:42+17А как же

.com?

.com - исполняемый файл

vvzvlad

08.06.2023 15:42+2Вы когда .com-то в последний раз видели?

sleirsgoevy

08.06.2023 15:42Технически, современные вёнды спокойно запускают PE-файлы с расширением .com.

hierarchical

08.06.2023 15:42+7Нужно в школе уже вводить уроки по безопасности в интернете

AllexIn

08.06.2023 15:42+3А толку? Человек не заинтересованный всё равно всё мимо ушей пропустит.

Ivan22

08.06.2023 15:42+2То есть вы серьезно считаете что это аргумент ???

AllexIn

08.06.2023 15:42+4Нет, это полушуточное сообщение. Вы хотите серьезной аргументации против? Ну давайте.

Задача школы давать фундаментальные знания и навыки, которые будут актуальны на протяжении всей жизни.

Мне 35. Когда я учился в школе, уже существовал интернет. Предположим ввели бы урок "безопасности в интернете". Как считаете, был бы сейчас толк от тех знаний мне?

Давайте я напомню как выглядели аферы 20 лет назад: предложения о работе, в которых надо был оплатить "материалы" для начала работы, знакомства в интернете с ссылкой на внешней сайт, на котором нужно заплатить чтобы получить доступ к мессенджеру, волшебные кошельки(вы отправляете WM на кошелек, вам возвращается x2) и т.п.

Я неплохо это помню, потому что в 18 лет пытался делать сайт посвященный аферам. Актуальны из них с натяжкой остались единицы. Сейчас новые способы развода, новые способы обмана.

Меня бы не научили никому не отправлять смс, потому что смс как двухфакторки тогда не было. Меня бы не научили игнорировать звонки от "оперативников", потому что такого тогда не было. А чему бы меня научили? Что осталось бы актуальным и сейчас?

Тоже самое и сейчас. То, чему могут "обучить" на таком уроке - устареет раньше чем школьник перейдет в следующий класс. Учить надо базовой гигиене в интернете, но опять же: вы пока курс учебный создавать и утверждать будете всё изменится пять раз. Это нужный навык и знания, но в качестве предмета для школы это просто нереализуемо.

Metaluger

08.06.2023 15:42+2Очевидно, что приемы и схемы обмана постоянно меняются. Но чем больше примеров намахалова видиш, тем больше будеш на чеку в целом. Учить быть собакой-подозревакой не так-то и плохо, как по мне.

Tasta_Blud

08.06.2023 15:42+2а юникод символы в урл разрешены? тогда вообще можно много чего интересного сделать, напимер, rtl или backspace символами

Macbet

08.06.2023 15:42+5да, конечно. Есть Emoji домены https://????.ws/

Somepony0

08.06.2023 15:42Это домен https://xn--2o8h.ws/ и никаких эмоджиков там нет. Отображение эмоджика это костыль под названием punycode.

MountainGoat

08.06.2023 15:42Да, но при открытии в строке адреса они отобразятся особенными кракозябрами. У меня в Brave и при наведении на такой адрес отображаются кракозябры во всплывающей подсказке. Наверное у всех так.

ilyapirogov

08.06.2023 15:42+14Тогда нужно вообще запретить A тег в HTML, а то можно же и так сделать: https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Кроме того, в Google Chrome и Firefox, если навестись на такую ссылку, то он отобразит только

https://v1271.zipбез страшной левой части.Так что, мне кажется, что проблема тут вовсе не в TLD

php7

08.06.2023 15:42+5Выводы:

Сидеть в интернете с компа

С мобильных ссылки открывать длительным нажатием и обращать внимание на символы после "домена"

Отключить автоматическую загрузку (опционально, но рекомендуемо)

Tippy-Tip

08.06.2023 15:42+3домен острова Монтсеррат .ms совпадает с расширением исполняемых файлов Windows,

Ну это Вы лишку дали.

While Autodesk 3ds Max Script File is a popular type of MS-file, we know of 2 different uses of the .MS file extension. Different software may use files with the same extension for different types of data. 2 known uses of the MS file extension:

1. Autodesk 3ds Max Script File

2. MegaStation Module (найдено здесь)

skywalk7

08.06.2023 15:42+22Не надо с больной головы валить на здоровую. Надо бороться с идиотской практикой превращения строка_точка_строка в ссылку.

PereslavlFoto

08.06.2023 15:42В первую очередь все эти новые доменные зоны возникают от одной ключевой причины: от слишком высокой цены на старые домены.

Поэтому и решение представляется очевидным: следует существенно понизить цену доменов в старых зонах.

ifap

08.06.2023 15:42+3Скорее другое: вынуждают владельцев торговых марок платить снова и снова за их столбление во все новых и новых доменных зонах. Обратите внимание, кто регистрировал домены в бессмысленной и беспощадной .РФ (и кто их реально использует).

savostin

08.06.2023 15:42+1А когда начинается "широкое распространение" расширения файла? Я к тому, что запретив домен .zip, придется запрещать и другие - они-то чем хуже? Тот же домен/расширение .md существуют уже кучу лет и вроде бы никакого большого скандала не было.

orekh

08.06.2023 15:42+2То есть проблема в том что разрешён юникод и что порядок частей урлов беспорядочный (вместо последовательного

protocol://tld.second-level-domain.subdomain@auth/path` почему-тоprotocol://auth@subdomain.second-level-domain.tld/path`), но винят во всём введение новых tld

event1

08.06.2023 15:42+2юникод, да. А про порядок не очень понятно. Почему первый более последовательный, чем второй?

orekh

08.06.2023 15:42Хотябы потому, что не потребуется вычитывать всю ссылку в поисках соб@ки, чтобы определить не является ли начальная часть авторизацией.

Текущий порядок напоминает мне мемы про американский формат даты. Почему авторизация идёт перед доменом, а порт после него?

inkelyad

08.06.2023 15:42+2Почему авторизация идёт перед доменом

Потому что читается "<имя пользователя> at <имя системы>".

event1

08.06.2023 15:42+1Если порядок поменять, можно будет далеко справа подсунуть левого пользователя. Или, просто подсунуть пользователя там, где он не ожидается. Если это вызывает такие проблемы, может её стоит отключить по умолчанию.

Текущий порядок напоминает мне мемы про американский формат даты

ИСО к слову рекомендует аналогичный подход в стандарте 8601: yyyy-mm-dd<T>HH:MM:ss

Goron_Dekar

08.06.2023 15:42+1О! Опять для разрешения проблемы предлагают что-то ограничить или запретить!

Увы, но это никогда не работало. Только усложняло жизнь и множило бюрократические уловки для обхода.

EgorKotkin

08.06.2023 15:42+2Вот это комментарий, словно чатбот либертарианский кто-то настроил — настолько реакция оторвана от текста и реальности. Разделегировать обратно — это не «ограничить и запретить». И как вы будете обходить разделегированный домен первого уровня? =) И кто это будет делать, и зачем? Никто доменов .zip и .mov не просил, не мечтал о них, ничей бизнес от них, кроме бизнеса скамеров от них не улучшился.

Goron_Dekar

08.06.2023 15:42+1Вы предлагаете запрещать людям регистрировать новые доменные зоны потому, что это создаёт дополнительный вектор атаки. И даже не новый, как и показываете в статье.

Enverest

08.06.2023 15:42Если не zip, так завтра будет pdf. Популярных расширений много.

Основная проблема то в том что скачанный evil.exe имеет безграничные права.

EgorKotkin

08.06.2023 15:42+1Если и будет, то тот же вопрос: зачем? Какой смысл в дублировании популярных расширений? Вижу тут только голый коммерческий интерес: паразитировать на популярности этих расширений для привлечения покупателей, без оглядки на раздолье мошенникам от этой путаницы. Это не такое уж сложное правило: придумывайте и продвигайте новые домены, только избегайте пересечений с популярными расширениями файлов.

avitek

08.06.2023 15:42Досадно, не успел. Уже заняли: https://rar.zip/

Aelliari

08.06.2023 15:42Занят 9 числа, под конец предрегистрации. Там цена была выше регулярной. Да и сейчас они бы за такой трехбуквенный явно больше 14$ просили бы

Didimus

08.06.2023 15:42+2Риск, как я понимаю в том, что может скачаться файл вместо сайта? Чем это отличается от скачивания файла по обычной ссылке, например, «мне повезёт»?

Darth_Biomech

08.06.2023 15:42+2Риск в том что на многих сайтах действует автоконверция текста в ссылку. Таким образом куча сообщений со всякими "послал тебе отчет.зип" внезапно начинает обрабатываться как содержащие ссылки (кое-где даже ретроактивно), и отправитель не контролирует куда эти ссылки будут вести. Все что остается мошеннику это зарегистрировать сайт с популярным названием архива, положить на него автозагрузку вирусни или фишера - и лохи сами начнут к тебе идти табунами со всего Интернета.

Didimus

08.06.2023 15:42+1А что это за браузеры, которые при входе на сайт автоматом исполняют оттуда код?

Я просто не вижу, в чем опасность именно зип и мов

Ivan22

08.06.2023 15:42+6Прислал тебе коллега файл file.zip

Кликаешь ты на него

переходишь на сайт file.zip

И сразу бразузер предлагает скачать файл с именем file.zip

Ты скачиваешь ииииии..... запускааешь

Didimus

08.06.2023 15:42Но ведь он просто откроется винраром? А если это вредонос, то он и при скачивании из письма от знакомого может заразить

TimsTims

08.06.2023 15:42+2Знакомый на внутреннем сайте написал , что все инструкции лежат в файле file.zip во вложении. Вложения где-то в отдельной вкладке вложений, доступна после авторизации. А слово file.zip движком форума уже сконвертировано в ссылку ведущую на сайт https://file.zip . Который может выдать тебе что угодно - хоть .zip архив , хоть .exe. Даже если это будет архив, то с высокой долей вероятности, пользователь потеряет бдительность , и он может не заметить, что архив внутри вредоносный, ведь он скачал его по ссылке, которую там оставит уважаемый и давно работающий внутри сотрудник, и 100500 коллег уже следовали этим инструкциям и все получалось.

Здесь вообще ничего общего с "вредонос в письме от коллеги".

Darth_Biomech

08.06.2023 15:42+1опасность именно зип и мов в том что они превращают в ссылки часто используемые сочетания символов которые не подразумевались быть ссылками.

StollmanID

08.06.2023 15:42+1А в чем проблема скачанного по ссылке файла в архиве? Если его не распаковать и не запустить, то и вреда он не принесет. Разве нет?

lovermann

08.06.2023 15:42Ну, вот, выше пример:

https://habr.com/ru/companies/xeovo/articles/740642/#comment_25632708

Ka3anTiP

08.06.2023 15:42+1жаль, а у меня по ссылке зловред так и не загрузился.сайт не загружается. уже убрали?

event1

08.06.2023 15:42+1Проблемы пошли, когда разрешили юникод в урлах. Сами новые TLD не несут опасности. Их и так было 300 штук.

astenix

08.06.2023 15:42Первое, о чём подумалось — ну дык .com это же батники в винде! И живём же, чоуж.

Второе — к черту зип. 7z есть. rar есть. tar.gz есть.

Einherjar

08.06.2023 15:42Зип удобен простотой и поддержкой практически везде из коробки, его вполне достаточно для большинства задач. 7z хорош степенью сжатия, но если это не надо то избыточен, rar проприеритарный и мало чем поддерживается, tar.gz вообще неудобен и не умеет random access.

jpegqs

Довольно таки заметно, что слэш не тот. Или у кого-то не отличается от обычного?

Mihaelc

Да, заметно, но всё же очень похоже на обычную ссылку. Просто шрифт криво мог подгрузиться:)

xeovo Автор

Зависит сильно от шрифта. Где-то менее сильно выделяется. Как пример Source Serif Pro.

AllexIn

Те, кому заметно, и так не ЦА такого фишинга.

kryvichh

Никогда бы не обратил внимание, если бы не прочитал эту статью.

event1

заметно, если знать что искать, иметь хороший монитор и зрение. А если это человек с неидеальным зрением видит на экране телефона, то не заметно