В мае этого года компания Google Registry открыла для регистрации восемь новых gTLD:

.dad, .phd, .prof, .esq, .foo, .zip, .mov и .nexus.Особенное внимание привлекают

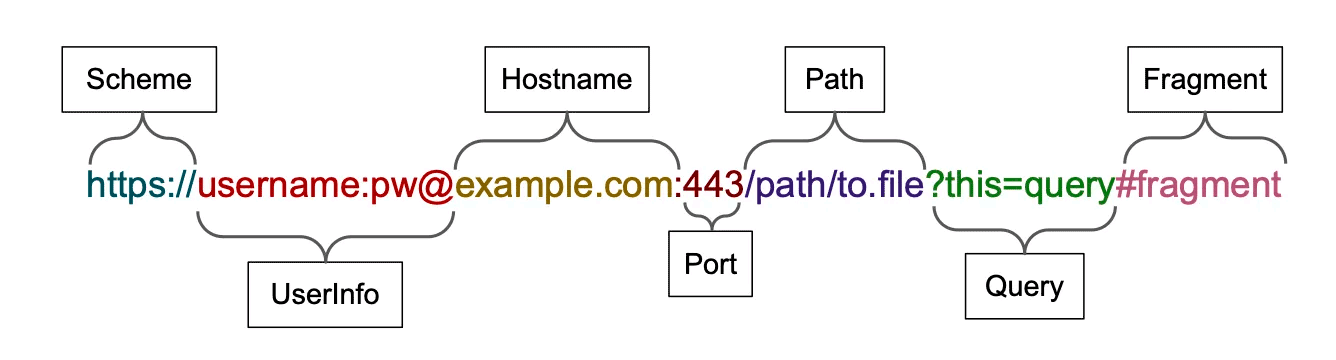

.zip и .mov. Эти домены, созвучные с расширениями файлов, могут использоваться для фишинга. Есть как минимум несколько способов составления фишинговых URL. Например, с использованием символа @.На иллюстрации вверху приведён пример фрагментированного URL, где в левой части от

@ указаны имя и пароль пользователя, а в правой части — обычный адрес. Этот формат позволяет авторизоваться на сайте одним нажатием по ссылке. Но по причинам безопасности все современные браузеры игнорируют часть адреса слева от @ и просто перенаправляют пользователя на адрес справа от @.Такая особенность парсинга позволяет создавать ссылки вида

https://google.com@bing.com (по данной ссылке все современные браузеры откроют bing.com).Однако добавление стандартной наклонной черты

/ в URL сбивает схему фишинга, так что в этом случае перенаправления не происходит.Злоумышленники нашли способ обойти это ограничение с помощью символов Юникода

U+2044 (⁄) и U+2215 (∕), которые внешне выглядят в точности как наклонная черта /, но не являются ею. Браузер во время парсинга не расценивает их как наклонную черту, парсит как обычный символ — и позволяет создавать фишинговые URL такого вида:https://google.com∕gmail∕inbox∕длинный_адрес_для отвода_глаз@bing.com… с перенаправлением на

bing.com.Уязвимость в Chromium известна с 2016 года и не закрыта до сих пор.

Эту особенность парсинга можно использовать для создания ещё более правдоподобно выглядящих фишинговых ссылок в доменных зонах

.zip и .mov.Например, злоумышленник может распространять по электронной почте или в мессенджерах правдоподобные ссылки якобы на файлы, которые лежат на доверенном хостинге. Например, такого вида:

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1273.zipНе каждый пользователь сможет быстро понять, что при парсинге такого адреса браузер откроет сайт

v1273.zip в новой доменной зоне .zip.Дальнейший вектор атаки понятен. Например, один из специалистов по безопасности приводит пример инстанса EC2 с простым приложением Python Flask, которое по обращению к DNS-записи

v1273.zip на любой веб-запрос отдаёт вредоносный файл evil.exe:

Автор пишет, что для большей убедительности фишинговой ссылки можно в почтовом клиенте уменьшить размер символа

@ до 1 пункта:

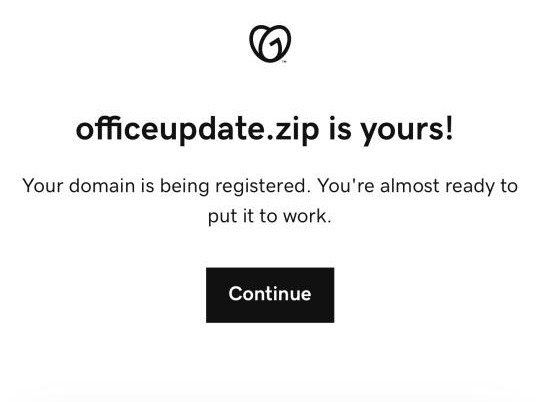

Злоумышленник может обойтись вообще без применения сложных приёмов, а просто зарегистрировать домен типа officeupdate.zip — и распространять его по электронной почте под видом ссылки на файл.

Зачем вообще нужны новые домены верхнего уровня? Вероятно, для регистраторов это способ привлечь новых клиентов, которых заинтересует возможность регистрировать необычные названия сайтов. Например, сайты в зоне

.mov можно использовать для публикации видеоматериалов. Доменная зона .foo, наверное, должна привлечь внимание программистов. А домены .zip можно использовать для различных компрессоров, оптимизаторов графики/видео и сокращателей ссылок. Но это в идеальном мире, где никто никому не хочет причинить зла.После разрешения ICANN создавать произвольные gTLD количество доменных зон увеличилось до несколько сотен. Среди них торговые марки, названия компаний и общеупотребительные слова типа

.cash и .sucks.За десять лет после разрешения произвольных gTLD результаты этого эксперимента можно назвать смешанными. Как показала практика, некоторые дешёвые зоны типа

.xyz и .top часто используются злоумышленниками в качестве одноразовых доменов для ботнетов и других вредоносных целей.Примечание. Доменная зона

.zip была первоначально открыта в 2014 году, но не получила достаточного распространения. По данным Centralized Zone Data Service, до начала нынешнего этапа регистрации в этой зоне было зарегистрировано всего 1230 доменов, но сейчас их количество увеличилось на порядок. В начале мая были заняты домены update.zip, installer.zip, package.zip и многие другие. На конец мая 2023 года zone-файл .zip содержал уже 57 438 записей (по две-шесть записей на домен), то есть количество доменов превысило 10 тысяч.

maximw

Хоть бы перепроверяли перед публикацией: https://habr.com/ru/companies/xeovo/articles/740642/