В статье рассказывается о специфике развертывания WiFi в небольших гостиницах с перспективой построения сети мини-отелей. Предлагается готовое решение для организации гостевой ИТ инфраструктуры.

Специфические требования к ИТ инфраструктуре

Под мини-отелем мы понимаем небольшую уютную гостиницу, количество гостей в которой относительно невелико. Примером такого заведения может послужить гостиница «Подушка» в Санкт-Петербурге. В общей сложности от 3 до 20 номеров.

Требования к управлению

Сам по себе мини-отель не требует внушительной компьютерной сети, здесь нет как таковой серверной комнаты или аренды стоек в ЦОД. Поэтому держать на постоянно основе даже приходящего сисадмина не имеет смысла.

Для повышения рентабельности выгодно развивать сеть из нескольких мини-отелей. При этом строить сеть из маленьких гостиниц только в одном городе не всегда выгодно.

Поэтому система управления должна быть доступна из любого места и применяться для любого места, где есть Интернет. Уже две-три локации требуют единый механизм управления ИТ инфраструктурой. Необходимо поддерживать единообразие настроек, единую политику безопасности и методов управления.

Так как вы не можете прислать в каждый мини-отель системного администратора, большая часть работы должна выполняться автоматически, например, подключение и настройка оборудования, сбор отчетов и так далее. Соблюдение принципа «один раз настроил, и оно само всё работает» имеет самый высокий приоритет.

Оборудование должно быть взаимозаменяемое и без проблем сочетаться с другими устройствами в сети.

Требования к безопасности

В мини-отеле в качестве гостей останавливаются самые разные люди, часто на очень короткое время, например, на одну ночь.

Такие условия предполагают высокие требования к безопасности. В то же время идея «максимально закрутить гайки» отнюдь не хороша — гости начнут жаловаться на недоступность нужных им сервисов и больше у вас никогда не остановятся.

Основной упор нужно сделать на аналитику и на гибкость в политиках регулирования. Разумеется, вы должны блокировать недопустимые ресурсы, но делать это, не мешая людям работать и получать нужную информацию.

ВАЖНО! Часто для небольших сетей ставят недорогой домашний роутер. За подобную «экономию» приходится расплачиваться стабильностью работы и безопасностью.

При повышении нагрузки домашнее устройство зависает. У домашних устройств нет развитых сервисов для контроля трафика. Удаленное управление из единой точки также отсутствует.

Подведем промежуточный итог

- Инфраструктура не должна требовать постоянного вмешательства.

- Нет специальных требований к размещению (нужен только стабильный доступ в Интернет).

- Управление инфраструктурой осуществляется из любой точки мира.

- Для управления не нужно обладать высокой квалификацией, достаточно общего представления о современной информационной сети, а то и просто быть продвинутым пользователем.

- Требования к безопасности высокие, но управление политиками гибкое.

- Оборудование должно быть доступно и взаимозаменяемо. Устройства с одной площадки должны без проблем интегрироваться на другой.

Схема и обустройство сети

Далеко не все мини-отели имеют дополнительные сервисы вроде сауны, бильярдной, летнего кафе и других интересных возможностей поразвлечься. Обычная структура мини-отеля состоит из комнат для гостей и reception, иногда совмещенного с небольшим кофе-баром.

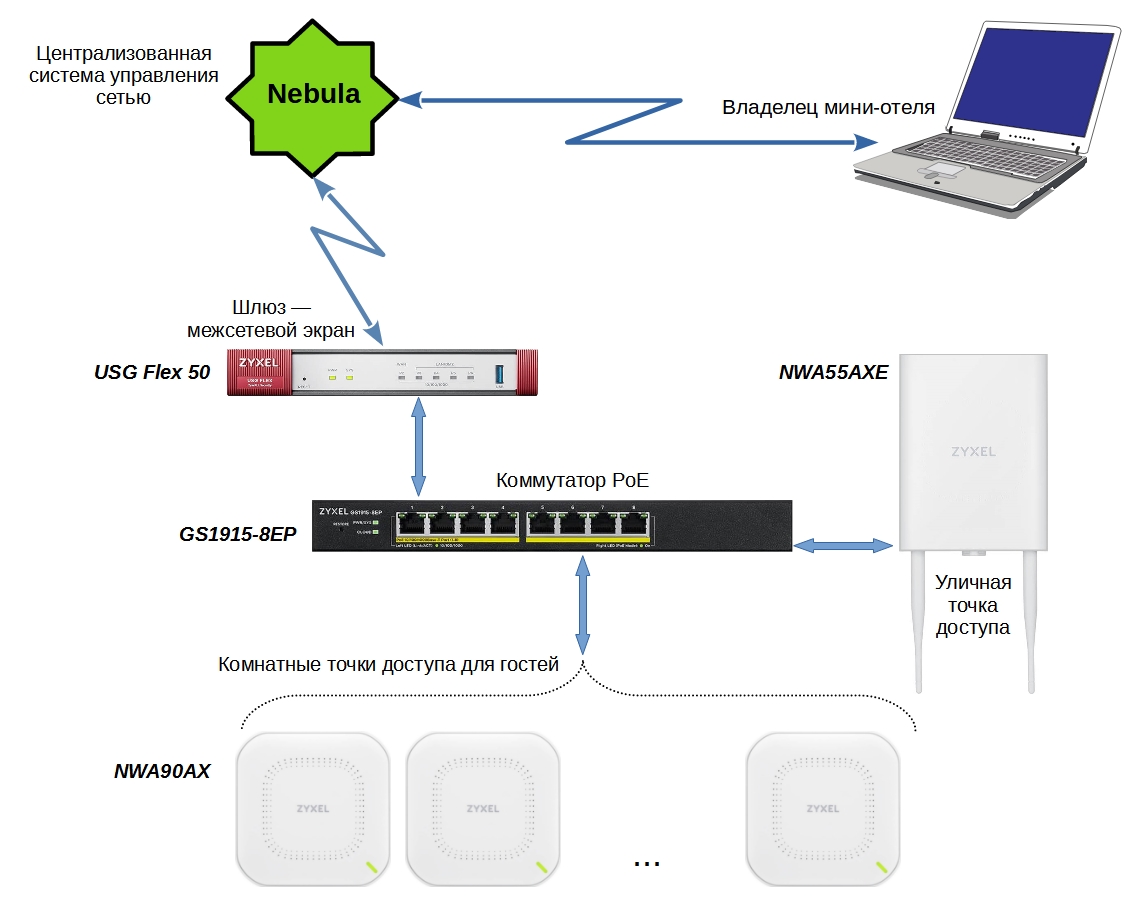

Поэтому ориентируемся на следующую схему, которую будем считать типовой:

- небольшой, но надежный шлюз безопасности с дополнительными возможностями для контроля трафика;

- набор недорогих, но надежных точек доступа WiFi, которые поддерживают как самые современные, так и устаревшие клиентские устройства;

- защищенная точка для размещения в «неудобных» местах, например, во внутреннем дворике на улице;

- коммутатор PoE (с передачей питания по витой паре) для подключения точек доступа.

ВАЖНО. Для точек доступа очень желательно иметь питание через PoE (далеко не

везде могут быть розетки, например, в коридоре или на улице.

Рисунок 1. Схема сети для мини-отеля

В сухом остатке оборудования должно быть:

- надежным и проверенным;

- недорогим;

- с подключением дополнительных функций безопасности;

- с поддержкой WiFi 6 (полезно как для скоростных характеристик, так и для

большего количества клиентов).

Все устройства должны быть доступны для администрирования через единую систему

управления.

Выбор сетевого оборудования

Шлюз — межсетевой экран Zyxel USG Flex 50

Для небольших задач вроде мини-отеля неплохо подходит Zyxel USG Flex 50.

Это малогабаритное бесшумное устройство (используется пассивное охлаждение).

Примечание. Мы уже писали выше, что серверная отсутствует, поэтому

оборудование будет размещаться в обычном помещении без специального

кондиционирования.

Характеристики Zyxel USG Flex 50

Технические характеристики:

- Порты 10/100/1000 Мбит/с RJ-45 — 4 x LAN/DMZ, 1 x WAN

- 1 порт USB 3.0

- Консольный порт RJ-45

- Пропускная способность SPI (Мбит/с) — 350

- Пропускная способность VPN (Мбит/с) — 90

- Пропускная способность VPN IMIX (Мбит/с) — 40

- Максимум одновременных TCP-сессий — 20,000

- Рекомендуемое кол-во IPSec туннелей с шлюзами — 5

- Максимум одновременных туннелей IPSec — 10

- Максимум одновременных туннелей SSL — 5 / 15

- VLAN-интерфейсы — 8

Поддержка безопасности:

- Контентная фильтрация*

- Аналитика SecuReporter *

- Геополитики

- Двухфакторная аутентификация

- Анализ устройств

- Синхронизация безопасности (SPS)*

- Поддержка протоколов VPN: IKEv2, IPSec, SSL, L2TP/IPSec

* (требуется дополнительная лицензия)

Точки доступа Zyxel NWA90AX и Zyxel NWA55AXE

Основной рабочей лошадкой для связи выбираем точку доступа Zyxel NWA90AX.

Это достаточно малогабаритное устройство, с симпатичным внешним дизайном, которое можно разместить непосредственно вблизи потребителей трафика.

Внутренняя точка доступа NWA90AX

Технические характеристики:

- Поддерживает стандарты Wi-Fi IEEE 802.11ax/ac/n/g/b/a

- Скорость беспроводной сети для 2.4 ГГц — 575 Мбит/сек и для 5 ГГц — 1200Мбит/сек

- Максимальная мощность передатчика (для Беларуси и России) 100 мВт (20 дБм)

- Тип антенны MU-MIMO 2x2

- Минимальная чувствительность приемника -99 дБм

Дополнительные параметры, которые могут пригодиться:

- приоритет выбора 5 ГГц для клиентских устройств

- WDS/Mesh (подключение без проводов с передачей трафика от точки к точке

- бесшовный роуминг 802.11r/k/v

- DCS (автовыбор канала)

- поддержка для IPv6, VLAN, WMM, U-APSD

Поддержка шифрования: WPA, WPA2, WPA3.

Поддержка аутентификации:

- WPA2-Enterprise

- WPA3-Enterprise

- EAP

- IEEE 802.1X;

- RADIUS.

Дополнительные функции безопасности включают в себя изоляцию L2, фильтрацию по MAC, обнаружение чужих точек доступа (Rogue AR).

Полный список функций NWA90AX можно прочесть здесь

Защищенная точка доступа NWA55AXE

В качестве точки доступа для «неудобного расположения выбираем Zyxel NWA55AXE

В основе выбора лежит её защита от внешних факторов — в отличие от NWA90AX это уличная точка доступа с внешней антенной MU-MIMO 2x2.

Остальные функции в основном похожи на NWA90AX, поэтому не будем на заострять особое внимание. Желающие ознакомиться с полным набором функций могут обратиться к официальному источнику

Коммутатор GS1915-8EP

Данный коммутатор поддерживает PoE, потому что возиться ещё и с блоками питания, проводами, дополнительными электрическими розетками бывает весьма проблематично.

Ещё один важный момент — поддержка управления через единую систему.

Технические характеристики:

- Общее кол-во портов — 8

- RJ-45 100/1000 Мбит/с PoE 802.3at — 8

- Бюджет PoE (Вт) — 60

- Буфер пакетов (байт) — 525K

- Таблица MAC-адресов — 8K

- Jumbo frame (байт) — 9K

Если предполагается большее число устройств, можно выбрать его ближайшего родственника — коммутатор GS1915-24EP на 24 PoE порта.

Спецификация GS1915-8EP и GS1915-24EP доступна на сайте Zyxel

Централизованная система управления сетью Zyxel Nebula

Zyxel Nebula — это даже не внешний сервис, а своего рода экосистема аппаратных и программных средств. В качестве отдаленного аналога можно привести экосистему Apple, где все устройства совместимы между собой, и настройки хранятся в специальном внешнем хранилище.

Все устройства, предназначенные для работы с Nebula, устанавливают исходящие соединения до управляющего ресурса. Для этого достаточно зарегистрировать устройство в облачной среде.

Системный администратор или сетевой инженер также подключается к сайту Nebula, после чего может выполнять настройки без каких-либо дополнительных условий.

Не нужно тратить время на изучение протоколов управления, какие TCP или UDP порты требуется открыть, как пробросить эти порты на требуемое устройство внутри сети и другие захватывающие моменты работы сетевого инженера. Достаточно завести аккаунт на сайте Zyxel, войти в облачную систему и вот готовая среда для управления.

Все необходимые малому бизнесу функции для настройки управления в Zyxel Nebula есть в бесплатной базовой версии. Ее точно за глаза хватит администратору сети мини-отеля. Отличие платной версии Nebula Pro заключается в более расширенном числе функций, более длительном сроке хранения статистики и так далее.

Отличия между различными вариантами использования можно узнать здесь

Пример настройки сети мини-отеля

Подключение устройств

В прошлой статье мы достаточно подробно описали как регистрироваться на сайте Zyxel, заводить аккаунт в Nebula, создавать внутреннюю инфраструктуру. В это раз мы считаем, что инфраструктура уже создана и переходим сразу к регистрации устройств в Nebula.

Есть два варианта регистрации устройства в Nebula: через веб-интерфейс или через мобильное приложение.

Чтобы было проще показать разные возможности по настройке — для шлюза выберем регистрацию через веб-интерфейс. А работу на мобильном устройстве вы можете посмотреть у нас в YouTube.

Переходим в интерфейсе Nebula: Площадка — Устройства — Добавление устройства и нажимаем зеленую кнопку «+ Добавить»

Появляется окно «Добавление устройств», где заполняем необходимые поля (см. рисунок 2).

Обратите внимание, что устройство автоматически определяется по серийному номеру и MAC адресу.

Рисунок 2. Добавления устройства — шлюз USG Flex 50

Отдельно стоит сказать о настройке шлюза.

В принципе, это можно сделать локально, через встроенный веб-интерфейс самого устройства или через сервис ZTP.

Самый простой вариант — использование конфигурационного файла. В этом случае сервис Nebula пришлет сформированный конфигурационный файл, который достаточно записать на флешку, выполнить сброс настроек к заводским, вставить флешку в USB порт и перезагрузить шлюз.

Рисунок 3. Использование ZTP для настроек шлюза

На указанный email будет отправлен специальный конфигурационный файл с инструкцией на английском языке. Ниже приводится порядок подключения и настройки устройства сухим понятным языком.

Примечание. Вначале рекомендуется создать резервную копию текущей конфигурации, прежде чем передавать управление Nebula, потому что требуется сброс к заводским настройкам и все предыдущие конфигурации будут удалены. В нашем случае это неактуально, сейчас подключаем новое устройство из коробки.

- Предполагается, что наш USG FLEX 50 включен и его порт WAN подключен к сети провайдера. Полученный файл записан на чистую флешку в корень файловой системы (диска).

- Нужно выполнить сброс USG FLEX 50 к заводским настройкам по умолчанию, нажимая кнопку сброса до тех пор, пока светодиоды подключения порта не погаснут (примерно через 5 секунд).

- Далее нужно заново подключить порт питания к соответствующему источнику питания и включить USG FLEX 50.

- С помощью кабеля Ethernet подключить порт WAN (P2) USG FLEX 50 к порту Ethernet устройства, которое будет обеспечивать

доступ в Интернет. - Подождать, пока индикатор SYS не загорится ровным зеленым светом. Затем подключите USB-накопитель к USG FLEX 50.

- После полной загрузки шлюз USG FLEX 50 будет зарегистрирован в Nebula с нужными настройками.

Примечание. Шлюзы, произведенные с начала 2023 года, или те, которые хотя бы раз проходили ZTP, можно подключать также, как и остальные устройства. Если планируется подключение WAN не с помощью DHCP клиента – шлюз вначале можно настроить через веб-интерфейс.

Все остальные устройства подключаем через мобильное приложение.

Настройка сети WiFi

Примем за основу, что все гости мини-отеля выходят в Интернет через гостевую сеть WiFi.

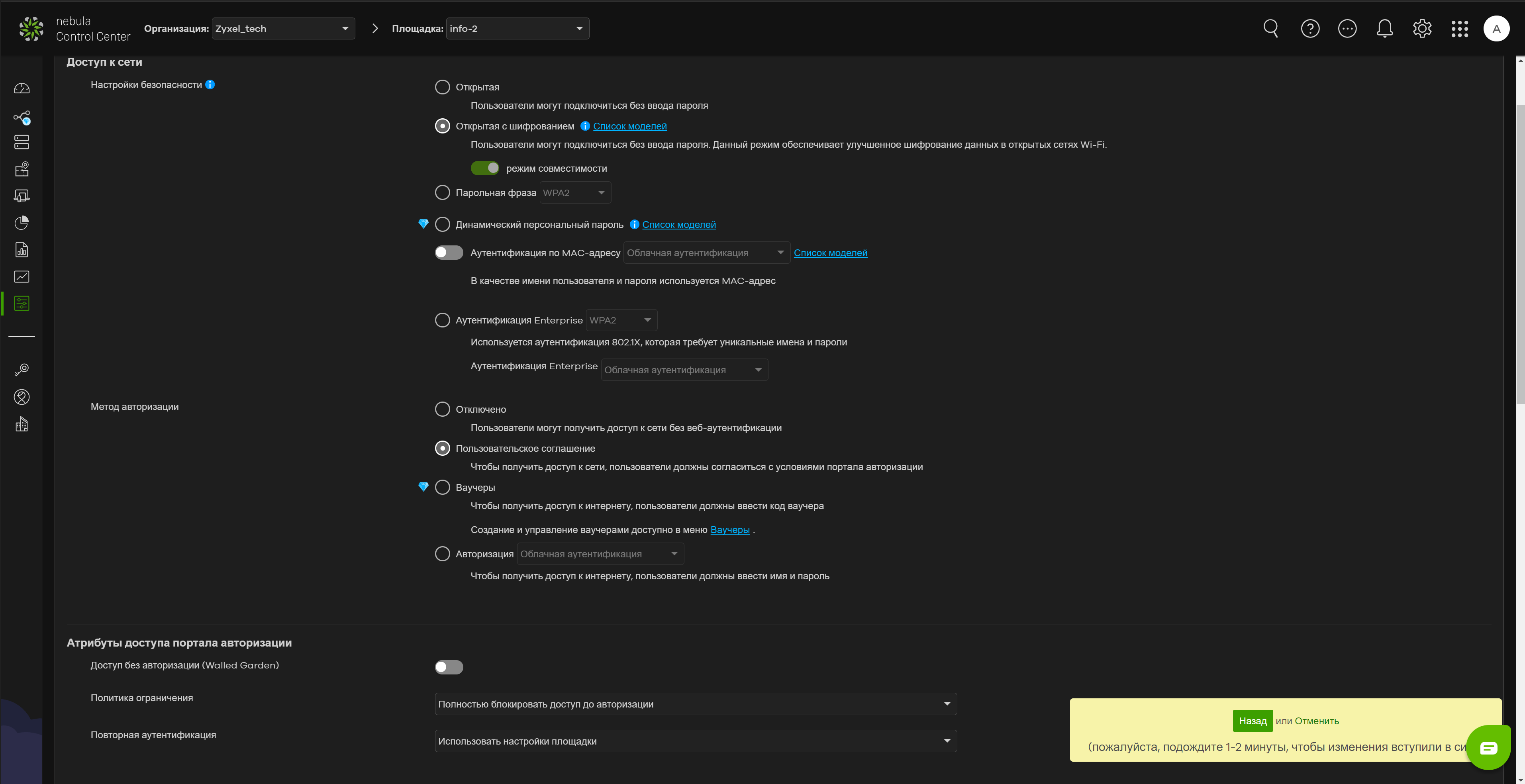

Настройки сети для такой конфигурации просты и понятны (см. рисунок 4).

Рисунок 4. Гостевая и офисная сеть

Для доступа в сеть используется специальный режим открытой сети с шифрованием.

Трафик будет шифроваться, при этом не требуется выполнять специальные действия вроде передачи пользователям парольной фразы, заведения аккаунта в системе аутентификации и так далее. (см. рисунок 5).

Рисунок 5. Настройки гостевой сети

В то же время, согласно действующему законодательству все пользователи сети обязаны регистрироваться на специальном портале, и сообщать какие-то свои данные, например, номер телефона. Это может быть внешний сервис. Такая настройка достигается требованием авторизации на портале. До авторизации на портале трафик HTTPS не предоставляется.

Для предотвращения попыток взлома клиентских устройств включена L2 изоляция.

Включаем роуминг между точками доступа (особенно это полезно, когда в мини-отеле есть дополнительные помещения вроде кафе или биллиардной). В выбранных точках поддерживается набор протоколов для роуминга 802.11k/v/r что позволяет обеспечить комфортное взаимодействие клиента с WiFi средой.

Для экономии питания, а также для увеличения срока службы предусмотрен режим U-APSD.

Рисунок 6. Настройки гостевой сети — продолжение

Для проверки подключим несколько мобильных устройств через нашу WiFi сеть.

Общий список подключенных устройств можно увидеть в разделе Мониторинг — Устройства — Файервол.

Перелистываем окно вниз до раздела Диагностические инструменты и выбираем вкладку «Клиенты DHCP» (cм. рисунок 7).

Рисунок 7. Список DHCP клиентов сети мини-отеля

Примечание. Получить более полную информацию можно в разделе Клиенты (в основном меню слева).

Резюме

Построение сети мини-отеля имеет свои особенности, но при продуманном подходе не составляет проблем. Правильный подбор оборудования и методики управления позволяет справиться с этой задачей без особого труда.

Полезные ссылки

- Решения Zyxel гостиничного бизнеса

- Пособие "Решения Zyxel для гостиниц" от Zyxel

- Новостной канал в Telegram

- Телеграм-чат поддержки для специалистов

- Форум для специалистов

- Свежие новости в ВК

- Наш YouTube – обзоры, тесты, записи вебинаров

- Реализованные проекты

- Удобный подбор сетевого оборудования

Статьи о Nebula и WiFi

- Zyxel Nebula — начало работы и мобильное приложение Nebula

- Как построить сетевую инфраструктуру по-новому? Об удалённом управлении и о многом другом

- Построение сетевой инфраструктуры на базе Nebula. Часть 1 — задачи и решения

- Построение сетевой инфраструктуры на базе Nebula. Часть 2 — пример сети

- Особенности защиты беспроводных и проводных сетей. Часть 1 — Прямые меры защиты

- Особенности защиты беспроводных и проводных сетей. Часть 2 — Косвенные меры защиты

- Wi-Fi 6: нужен ли новый стандарт беспроводной связи обычному пользователю и если да, то зачем?

- WiFi 6 уже здесь: что предлагает рынок и зачем нам эта технология

- Улучшаем работу Wi-Fi. Общие принципы и полезные штуки

- Улучшаем работу Wi-Fi. Часть 2. Особенности оборудования

- Улучшаем работу Wi-Fi. Часть 3. Размещение точек доступа

- Синхронизация точек доступа Wi-Fi для совместной работы

- Сетевой администратор в эпоху облаков

- Zyxel Nebula — простота управления как основа экономии

- Не боимся «облаков»

- Zyxel Nebula и рост компании

- Сверхновое облако Zyxel Nebula — экономичный путь к безопасности?

- Почему смарт-антенна наилучшее решение для беспроводных сетей с большой плотностью клиентских устройств

- Описание возможностей Nebula Pro Pack

Тесты, описанного в статье оборудования:

- Межсетевой экран USG FLEX

- Точка доступа NWA90AX и коммутатор GS1915-8EP

- Тест уличной точки доступа NWA55AXE

- Как уличную точку доступа NWA66AXE ставили на далекой ферме: Часть 1 Часть 2

Комментарии (10)

vesowoma

05.10.2023 13:41Отличия между различными вариантами использования можно узнать здесь.

Где? Ссылки нет

maxzabl

05.10.2023 13:41Здравствуйте. А как решается проблема обязательной идентификации пользователей?

Zyxel_Tech Автор

05.10.2023 13:41Для гостей — через внешний портал. Можно указать ссылку на сайт идентификации пользователей.

cahbeua

05.10.2023 13:41Если речь идёт о МИНИ отеле то почему нельзя неееееееееееемножечко сэкономить и купить обычный меш набор всё в одном. И в настройках ковыряться не нужно.

А если уже лезть в трунетворкадминистрейшин то опять же на микротиках как то дешевле и трушнее. Да, там с вайфаем печаль, но ходят легенды что кто то с очень ровными руками однажды смог настроить так что оно работает без проблем.

Zyxel_Russia

05.10.2023 13:41Ну если прямо совсем денег нет, то да можно попробовать, но при серьезном подходе к бизенсу надо иметь специалищированное, профессиональное решение. Потому что обычный меш - это домашнее решение. Сколько вы хотите поставить меш-узлов? В продаже наборы с максимумом 3 узлами. Ок - ресепшен, номер, бар... Все. Остальное все без WiFi остается? Микротик в качестве маршрутизатора можно - но с его настройкой точно придется повозится подольше чем с Zyxel.

Мы рассматривали именно проф решение для бизнеса с количеством номеров до 30.

- уверенный wifi в каждом помещении

- captive portal + необходимый уровень безопасности

- мониторинг и администрирование сети удаленно

- безопасность на входе со шлюзом

- пое свич, к которому можно подключить не только точки, но и ИП камеры.

Если у вас хостел - наверно можно и меш, но если вы следте за репутацией своего отеля, то лучше иметь WiFi в каждом номере, ведь по опросам турисот WiFi - это второй параметр после "чистого белья", по которому люди оценивают отель и соответственно возвращаются в него еще и еще. У нас таже было исследование по данному вопросу - https://habr.com/ru/company/zyxel/blog/339316/

Решает хозяин, но если делать, то имхо сразу делать хорошо.

Zivaka

В посте очень не хватает суммы, во сколько обходится такой комплект оборудования и лицензий.

Zyxel_Russia

Цены РРЦ:

Шлюз USG FLEX 50 - $296,5

Коммутатор GS1915-8EP - $186,1

Точка внутреняя NWA90AX - $148,2

Точка уличная NWA55AXE - $197,6

Всего - $828

Без уличной точки, если не нужна, всего - $631

nevzorofff

«Цены рекомендуемые розничные цены»

Zyxel_Russia

Да, что касается лицензий. Они вам тут не понадобятся. Лицензии - это для больших, сложных сетей. Тут весь необходимый функционал уже в базе.