Продолжаю делиться советами на основе собственного опыта о том, как сеять умное-доброе-вечное среди сотрудников и при этом не наломать дров. В предыдущей статье речь шла про формы и форматы обучения на примере темы «Пароли». Сегодня же хочу сфокусироваться на теме фишинговых сайтов. Под катом материал, который на мой взгляд будет полезен отделам ИБ и ИТ, на которых свалилось «счастье» повышать уровень киберграмотности сотрудников.

Конечно, можно сказать: не ходите на подозрительные сайты, ходите только на легитимные. Но проблема подобных советов кроется в самой сути мошеннических сайтов: они притворяются настоящими и нацелены на то, чтобы ввести нас в заблуждение. Знание, на что обратить внимание, поможет пользователю не попасться на уловку мошенников, даже если он вдруг зашел на их ресурс.

Важно помнить: рассказывая и показывая сотрудникам различные уловки, к которым прибегают мошенники, не надейтесь, что они всё запомнят. Чётко определите минимальный уровень знаний, который должен остаться в голове работника. Ведь, как кто-то сказал, в критической ситуации ты не поднимешься до уровня своих ожиданий, а упадешь до уровня своей подготовки.

Вначале была ссылка

Чаще всего ссылки на мошеннические сайты приходят по почте. Поэтому обращайте внимание на письма. Базовые признаки письма, которое приведет пользователя на мошеннический сайт:

его настойчиво побуждают к действию, например, предлагают срочно сменить пароль или как можно быстрее оплатить просроченный штраф;

письмо приходит незапланированно.

А если копнуть глубже, то ссылки доставляются жертвам по следующим каналам:

фишинговые письма – классический способ распространения ссылок на поддельные сайты. В самом письме ссылка может быть замаскирована: например, текст ссылки выглядит как example[.]com, в то время как гиперссылка выдёт на другой ресурс – example[.]com[.]nephishing[.]cc или что-то еще. Самый простой способ проверить это – кликнуть по ссылке правой кнопкой мыши, скопировать ее и изучить в текстовом редакторе.

сообщения в мессенджере или соцсети – то же самое, но в более современных каналах коммуникации.

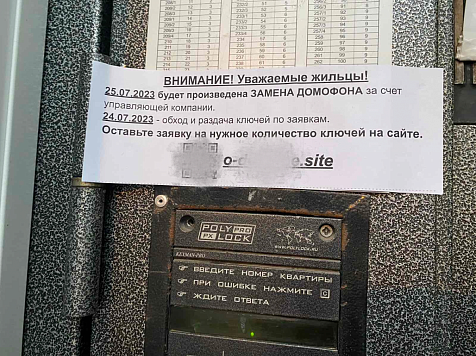

QR-код. Есть примеры, когда объявления с QR-кодами, ведущими на поддельные сайты, развешиваются на улице (например, в Красноярске так рекламировали «замену домофонов»). Также QR-коды могут рассылаться по почте и в мессенджерах.

реклама в соцсетях, через нее мошенники создают поддельные аккаунты или используют украденные учетки для покупки рекламы, продвигающей поддельные сайты, или создают для этого псевдо-группы.

баннерную рекламу мошенники используют в своих интересах – размещают баннеры на популярных сайтах, в том числе крупных новостных порталах.

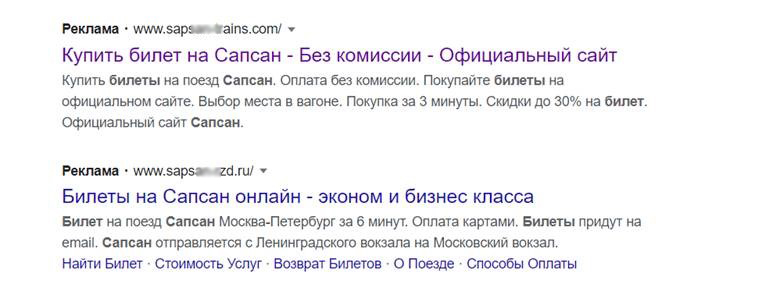

поисковики типа Yandex и Google активно борются с такой практикой, но несмотря на это мошенники порой попадают в поисковую выдачу на первую страницу.

зараженные сайты появляются из-за уязвимостей в системе управления сайтом, и тогда при посещении будет запускаться вредоносный код. Например, при открытии легитимного сайта у вас всплывает еще одно окно уже с мошенническим сайтом.

Список показывает, что есть много вариантов, как к сотруднику может попасть ссылка на мошеннический сайт.

Адрес сайта

Если ссылка на сайт вызывает подозрение, то стоит обратить внимание на:

адрес\название домена. Мошенники часто используют тайпсквоттинг – похожее написание бренда, в котором вместо буквы может использоваться цифра, опечатки, другая доменная зона (.com вместо .ru, например) и т.п..

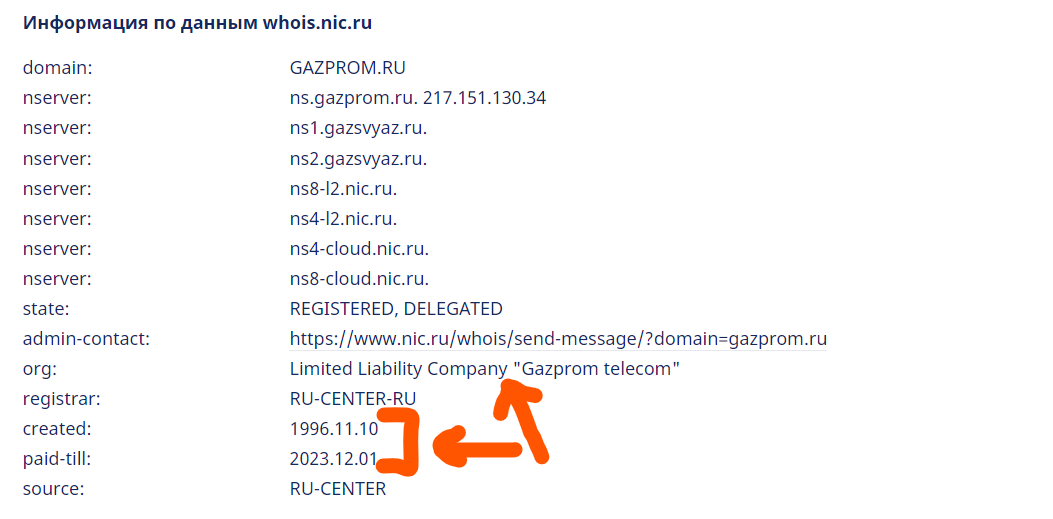

«свежесть» и владельца. Для этого можно использовать любой сервис Whois. Важно: если сайт, мимикрирующий под нечто корпоративное, появился недавно, а в качестве владельца указано частное лицо, то высока вероятность, что сайт мошеннический. Мошенники используют домены как расходный материал, срок их «жизни» может составлять от нескольких часов до нескольких дней. В то время, как у реально существующей организации домены, как правило, зарегистрированы много лет назад.

Копнем глубже и разберем дополнительные признаки фишингового сайта. Для иллюстрации будем использовать примеры из коллекции фиктивных сайтов от «Газпрома» (и собственное воображение):

использование омоглифов, то есть графически похожих знаков: 0 вместо o, I (заглавная «ай» вместо l (строчная «эл»). Примеры: gazpr0n[.]ru; gazpr0m[.]ru;

намеренные опечатки – пропущенные или перепутанные буквы: gzprom[.]ru; gazporm[.]ru;

легкие вариации названия, когда подменный домен отличается одним-двумя символами: gasprom[.]ru; gaz-prom[.]ru;

комбинированный домен – название бренда соединяется с другими словами: gazinvestpro[.]ru; gazprom-russia[.]net; gazpromneft-noyabrskneftegaz[.]ru; oao-gazprom[.]ru; газпроминвест[.]рф;

использование элементов URL – разновидность комбинированного домена, когда в качестве дополнительных слов используются узнаваемые элементы адреса сайт, такие как протокол (http, https), домен верхнего уровня (.ru, .com), расширение (html): gazprom-ru[.]site; http-gazprom[.]ru;

«нанизывание» доменов – название компании может быть использовано без искажений, но не в качестве домена второго уровня, а третьего, четвертого уровней и далее: gazprom[.]fin[.]shn-host[.]ru; gazprom-corp[.]msk[.]ru;

нестандартные доменные зоны – вместо привычного .ru или .com вы видите .py (национальный домен Парагвая), .co (национальный домен Колумбии) или что-то более экзотическое: platforma-gaz[.]host; progaz[.]invest-now2021[.]monster; gas[.]off-club[.]icu;

использование не связанного с компанией адреса – наверно, самый простой для определения случай, когда злоумышленники размещают внешне похожий на оригинал сайт на произвольном домене. Например, в коллекции «Газпрома» есть адреса zonacash[.]cyou, fixefinance[.]website и financecost[.]uno[.] Название компании все-таки может встречаться, но за слэшем: whichoptimal[.]top/gazpromm/;

Использование сторонних сервисов, например, платформ для блогинга (livejournal.com), конструкторов сайтов (ucoz.ru) или опросов (mrqz.me, quizgo.ru) или быстрого создания интернет страниц (telegra.ph).

Злоумышленники совсем не обязательно используют эти приемы в чистом виде, скорее, наоборот сочетают их в разных пропорциях. На выходе могут получаться самые странные монстры: gazprOm[.]i-manage[.]fun; gazpromholdingaz[.]store; stage1[.]luckyland[.]pro/land/942/gazpromland/; thebrokerus[.]com/gasnew/

Подробно про эти уловки на примере доменной зоны RU я уже писал.

Однако для всех ситуаций таких методов может быть недостаточно. Что если мы попали не на сайт известной компании, чей официальный адрес хорошо известен, а на страницу небольшой фирмы? В этом случае нужно присмотреться к содержимому сайта.

Содержимое

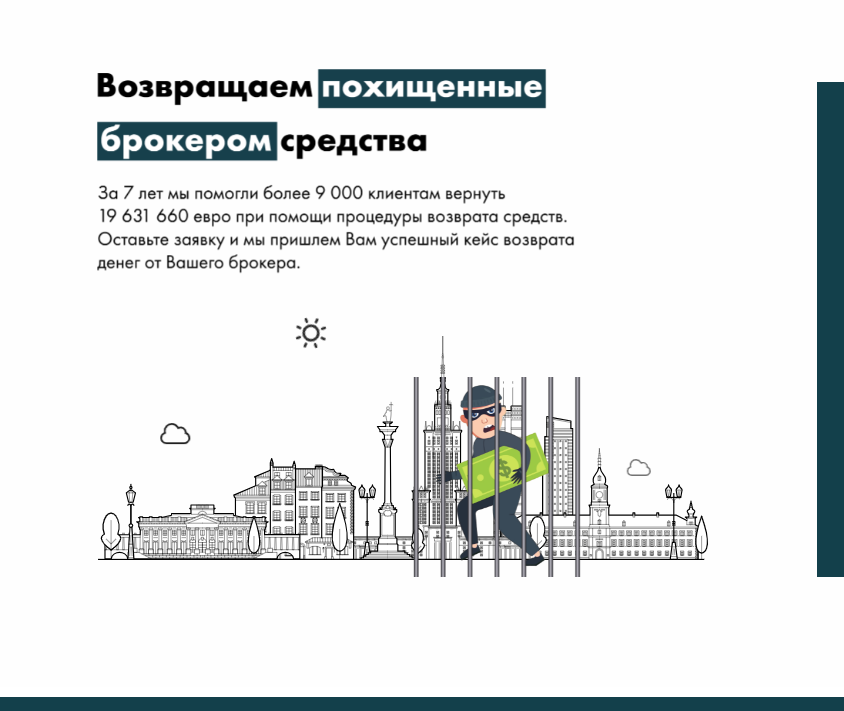

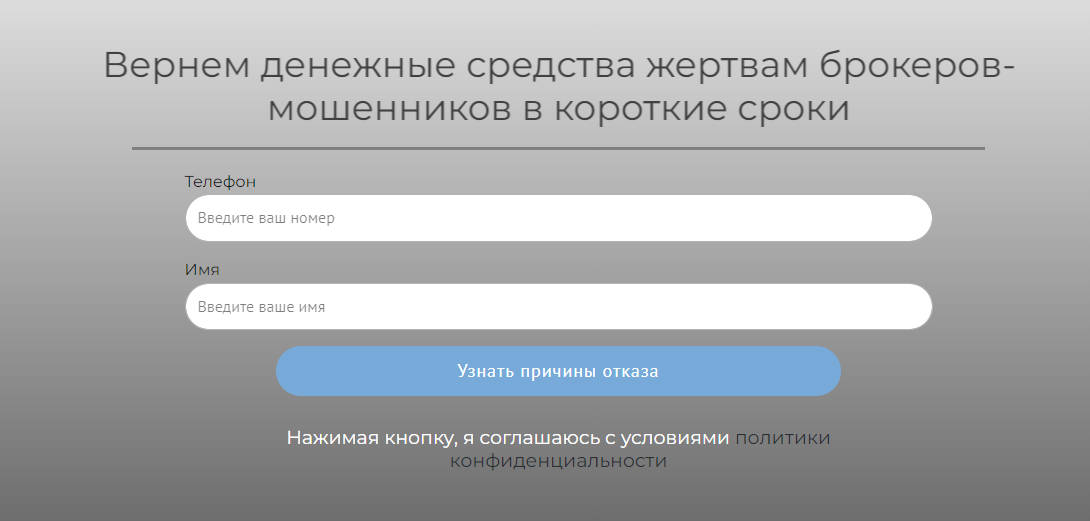

Тематика: некоторые темы, как правило, мошеннические сами по себе. Примеры: 100%-ный возврат денег, похищенных нечестным брокером; серое оформление какой-либо услуги.

Текст: слишком многообещающий. С ошибками. Используются фрагменты, которые можно через интернет-поиск найти на других аналогичных сайтах.

Видео: для убедительности встроены видео «клиентов», которые более или менее однообразно описывают свой опыт только в положительном ключе. На youtube-каналах у этих пользователей больше нет роликов.

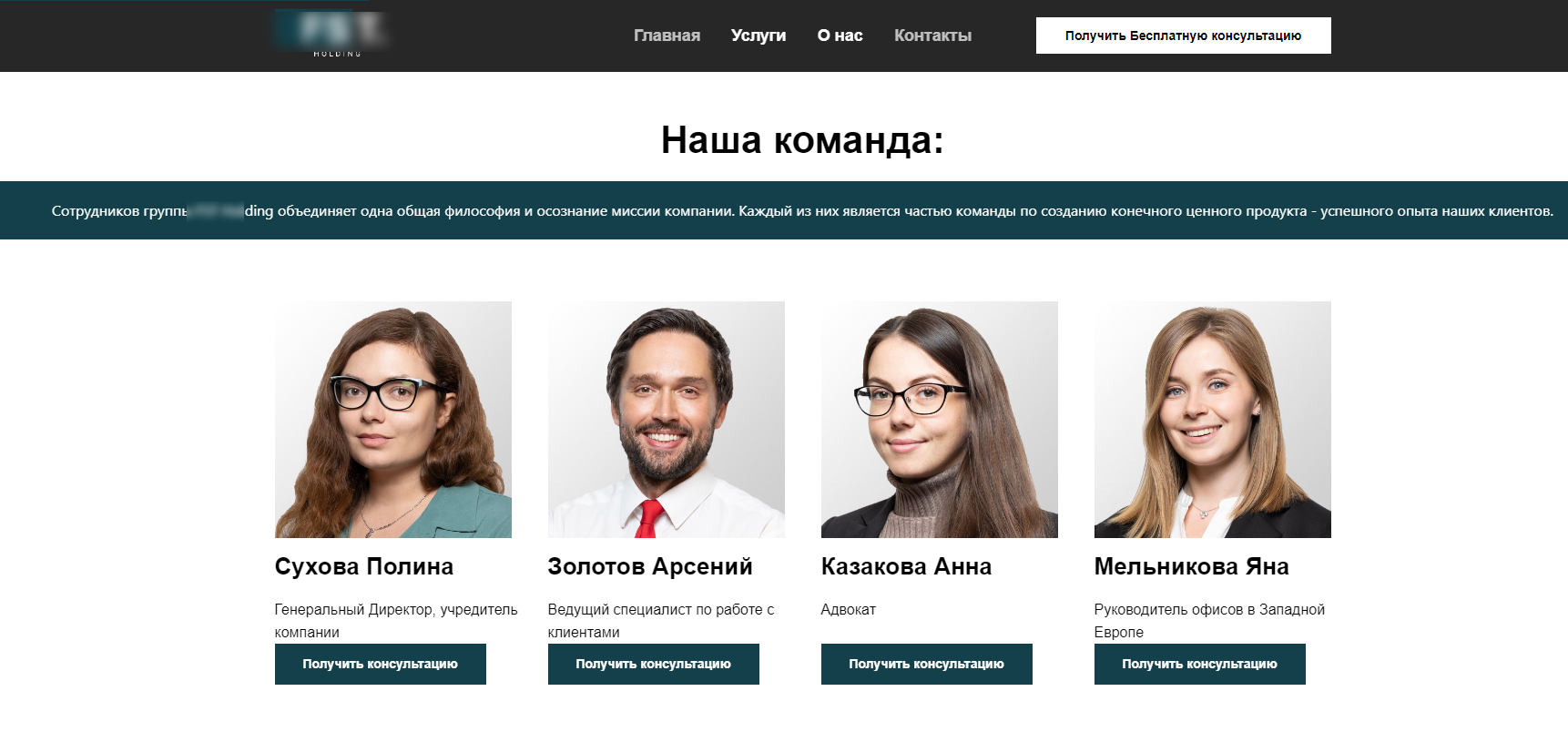

Изображения: используются краденные картинки. Например, фотографии сотрудников реально существующей организации, но с указанием других имен и должностей. Также мошенники чаще используют картинки, сгенерированные искусственным интеллектом – это можно заметить по неправильному количеству пальцев на руке, «кракозябрам» вместо букв и цифр и другим артефактам, характерным для широкодоступных инструментов для генерации картинок.

Заглушки и имитация функционала: куцый функционал, который сводится к какой-то одной задаче: заполнении формы-заявки, чтобы вам перезвонили позднее; оплате какой-то услуги либо вводе своих банковских данных (номера карточки, секретного кода) в форму; скачивании файлов, которые могут содержать вредоносный код. Остальные разделы сайта будут лишь имитацией нормального функционала. Например, при попытке перейти в блог или другой раздел, вас всё равно будет перекидывать на главную страницу.

Оплата: оплата возможна только онлайн или переводом.

Ссылки и адреса почты: мошенники делают сайты массово, поэтому могут допускать ошибки и использовать почтовый адрес многократно, в том числе на сайтах на других доменах. Поэтому нужно обращать внимание на такие расхождения, как, например, если домен на сайте А не совпадает с доменом, который указан в якобы официальной электронной почте в «подвале» сайта.

Выводы и рекомендации: как защитить себя и других от мошенников

Полностью искоренить фишинг в обозримом будущем вряд ли получится, виной тому человеческая невнимательность, доверчивость, а в некоторых случаях жадность. Ежедневно злоумышленники создают десятки тысяч фейковых сайтов, которые привлекают пользователей инфоповодами, заманчивыми акциями, скидками и «выгодными» предложениями удвоить активы. Только наличие полной и актуальной информации о хакерских уловках и соблюдение правил защиты от фишинга поможет не попасться на удочку киберпреступников. Помимо перечисленной выше "базы", список советов можно дополнить следующими пунктами:

Используйте антивирус. Во всех крупных антивирусах есть встроенная проверка на фишинг. Если вы все еще не установили антивирус, то лучше сделать это сейчас.

Ищите в интернете отзывы на сайт, часто бывает так, что кто-то уже успел оставить гневный пост о мошенниках, попавшись на их наживку.

Подключите двухфакторную аутентификацию. Это повысит шансы не потерять доступ к аккаунту.

Сохраняйте бдительность и не ведитесь на «сигналы доверия». Мошенники знают, что пользователи с большей вероятность совершат покупки на сайте, который демонстрирует социальную надежность, например, с помощью наград на отраслевых конкурсах и различных сертификатов качества. Однако любую из наград можно подделать.

Сообщайте брендам о попытках мошенничества. Официальные бренды могут создавать дополнительные домены под конкретные акции, но информацию об этом как правило содержится на официальном сайте. Если у вас закрались подозрения, что некий сайт мимикрируют под известный бренд, то жалобы – это действенный способ максимально сократить срок действия сайтов злоумышленников.

Комментарии (5)

3ycb

30.10.2023 10:35+2Сообщайте брендам о попытках мошенничества.

Вопрос такой. Если обнаружил фишинговый сайт, куда еще, эффективнее пожаловаться, кроме непосредственно фирмы-оригинала? У Гугла есть страничка-форма для подобных жалоб. https://safebrowsing.google.com/safebrowsing/report_phish/ а есть ли еще действенные методы борьбы с этой холерой?

labyrinth Автор

30.10.2023 10:35+1У некоторых организаций есть формы обратной связи. Например у Сбера. Где-то просто можно нарваться на новость, как у МТС. Правда найти их - то ещё испытание. Ещё можно написать в органы (надо выбрать из списка "Управление по организации борьбы с противоправным использованием информационно-коммуникационных технологий").

kossmak

30.10.2023 10:35+1Спасибо за труды. Будет чего скинуть-почитать подопечным. На моей памяти это самое всестороннее рассмотрение проблемы, без скатывания в технические подробности, так что инет-пользователь "средней руки" не усохнет от кучи непонятных слов, и, в то же время, раскрывается главный смысл: способов дурить людей так много, потому что с большей гарантией сработает ещё неизвестная конкретной мышке мышеловка. А перебрать приманки и снасти, даже придумать новые - это небольшие траты для ловца, когда добыча обещает покрыть все расходы.

iig

Хм? ;)