Повышение киберграмотности пользователей, кибергигиена, основы безопасного поведения в Сети, повышение осведомлённости сотрудников… и куча других названий, под которыми скрывается боль сотрудников отдела информационной безопасности. Внезапно оказывается, что регламенты и должностные инструкции – это хорошо, но недостаточно. И надо бы как-то ещё научить сотрудников делать хорошо и не делать плохо. Увы серебряной пули здесь нет. Под катом хочу поделиться советами на основе собственного опыта о том, как сеять умное-доброе-вечное.

Формы и форматы

Вначале пара слов о формах и форматах. Порой можно встретить информацию, что для вопросов ИБ-обучения разницы между этими двумя словами нет. Склонен не согласиться. К форматам обучения предлагаю относить следующие активности:

инструктаж;

наглядная демонстрация;

тренинги и игры;

киберучения.

При инструктаже сотрудник выступает в пассивной роли. Ему надо прочитать\послушать\посмотреть. Например, изучить должностную инструкцию. В общем, «ознакомься и распишись здесь».

Наглядная демонстрация – это прокачанный инструктаж. Работник по-прежнему не участвует в процессе. Разница в преподносимом материале. Больше практических примеров. Больше реальных историй из жизни. Больше наглядной демонстрации. Это может быть, к примеру, вебинар, в рамках которого показываются в том числе скриншоты новостей, видеоролики и т.п.

Тренинги и игры отдают бразды правления пользователям. Они теперь выступают в активной роли. Получают задания, выполняют их. Возможно, обсуждают полученные результаты.

Наконец, киберучения. Главное отличие этой «игры» в том, что сотрудник не знает, что он играет. Грубо говоря, сперва попался на фишинговое письмо, следом получил оповещение и ссылку на обучение.

Каждый формат может быть представлен различными формами. Например, игра может быть текстовым квестом, викториной, браузерной игрой с элементами «королевской битвы» и т.п.

По итогу выбор для реализации формата и формы зависит от нескольких переменных. В первую очередь от:

денег;

времени;

знаний.

Дело в том, что если мы хотим достучаться до сотрудников, то какой-то одной "универсальной" связки формат-форма может не хватить. Люди разные и то, что хорошо заходит одним, крайне плохо усваивается другими. Кому-то достаточно нормально написанного документа, а кто-то может воспринимать информацию только в видео-формате.

Ниже собраны различные варианты донесения мысли о криптостойкости паролей с весьма условным разделением по категориям сотрудников.

Для впечатлительных

Часто разработчики онлайн-сервисов при регистрации пользователя подсказывают ему, насколько хороший пароль тот придумал. Одни показывают, годен пароль или не годен. Другие визуализируют взломостойкость в «тестовых полосках»: в зависимости от сложности пароля они меняют цвет с красного на желтый и зеленый. Есть такие, которые указывают приблизительное время взлома вашего пароля.

Соответственно, можно использовать те или иные базы\сервисы, чтобы продемонстрировать сотрудникам несколько мыслей:

Пароль, который кажется крутым и оригинальным, на самом деле таким может не являться.

Пароли перебираются быстрее, чем пользователь думает.

Сервисы иногда привирают о криптостойкости пароля.

Последний тезис полезно проиллюстрировать (хорошо заходит при демонстрации сотрудникам).

Отправим на проверку заведомо плохой пароль, который представляет собой известную фразу «мама мыла раму». Напишем ее, как это принято при вводе паролей, латиницей и в одно слово (vfvfvskfhfve). «Калькулятор» светится красным и предупреждает, что пароль взломают быстрее, чем вы успеете сказать «ой».

Теперь подключаем бабушку к мытью рам, заменив слово «мама» на «бабушка» (,f,eirfvskfhfve). И вот у нас уже «хороший пароль», который «будут взламывать 3261 век». (Пару месяцев назад было ещё нагляднее, потому что достаточно было поменять "мама" на "мамы" и "подбор займёт 4 века").

Для впечатлительных, но пытливых

Для тех, кому в аудитории не хватает авторитета, – коллеги нашли и перевели хорошую иллюстрацию демонстрации возможностей современного брутфорс. Вот сколько усилий потребуется в зависимости от сложности предложенного на взлом пароля.

Можно также обратить внимание, как изменились цифры всего за 1 год.

Для любителей обосновывать всё цифрами и формулами

Есть люди, которых картинка выше не убедит, а убедит научный расклад «почему так». Они хотят больше объективности: «Мало ли что эти «британские учёные» со своими сервисами насчитали. Где методика? Где конкретика?».

Предложите им опираться на исследования более авторитетных организация: международных и национальных научных институтов и крупных ИТ-корпораций, где есть отделы, которые утверждают стандарты для паролей.

В этих структурах оперируют такими понятиями как энтропия – числовое значение так называемых «случайных» комбинаций, которые содержатся в кодовой фразе. Энтропию измеряют в битах и вычисляют на основе алгоритмов, учитывающих длину пароля и то, из каких символов он состоит.

В битах уровень стойкости пароля измеряется примерно так:

пароли до 28 бит – относятся к категории «очень слабых», ничего «ценного» защищать ими нельзя.

28 – 35 бит – «слабые» пароли. Эти уже способны встать на пути «начинающих взломщиков» или простейших алгоритмов и пригодны для десктопов, где нет корпоративных секретов.

36 – 59 бит – эти пароли можно использовать для защиты ПК в корпоративной сети.

свыше 60 бит – пароли с высокой взломостойкостью.

свыше 128 бит – сверхнадежные, то есть практически невзламываемые, они рекомендованы американским Национальным институтом стандартов и технологий. Считается, что до 2030 года пользователям таких паролей взлом точно не грозит.

Для творческих личностей

Творческих людей обычно подводит то, что они переоценивают силу своей фантазии. Мол, стоит дополнить стандартный «йцукен» нестандартными элементами – и готов «взломостойкий пароль».

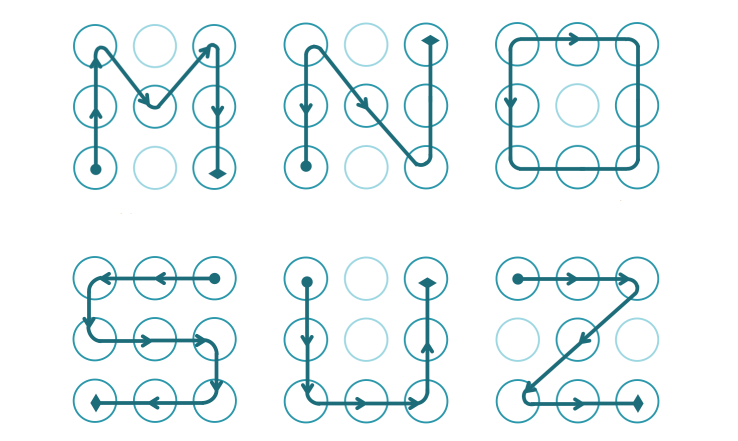

Те же стереотипы поведения играют злую шутку, когда речь идет о графических паролях. Психологам (и взломщикам паролей) хорошо известна тяга людей к красоте – то есть к тому, что им кажется красивым. (Исследование Visualizing keyboard pattern passwords. Авторы: Dino Schweitzer, Jeff Boleng, Colin Hughes, Louis Murphy. Военно-морская академия США. Сам оригинал работы по-быстрому не удалось найти, но вот вам их презентация).

Из-за этого в качестве графических паролей мы чаще используем симметричные линии. Либо что-то хорошо знакомое, узнаваемое, допустим линии в виде букв (Исследование Tell Me Who You Are and I Will Tell You Your Unlock Pattern, Marte Løge).

Таких пользователей может впечатлить и список самых популярных паролей. Но главное – он должен побудить поднять свою креативность на новый уровень.

Тем, кто предпочитает практиковаться

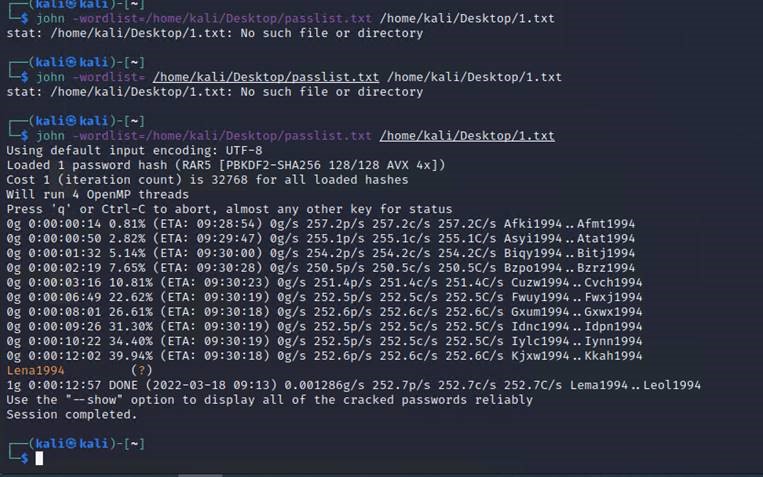

Этой категории можно наглядно продемонстрировать силу брутфорса. С точки зрения этики сомнительно обучать навыку взлома, но можно показать это «из своих рук» (вы и без меня знаете названия доступных программ) и рассказать основные принципы их работы.

Главное же – показать идею, что если человек использует паттерны (шаблоны), то это легко увидеть (утечек за последнее время – бери не хочу). А зная паттерн, сгенерировать на его основе словарь – плёвое дело.

Для примера (потому что виртуальная машина слабая), возьмём связку 4 любых буквы+год рождения. Быстро при честном народе генерируем словарь. Быстро подключаем перебор по словарю. И вот результат: в нашем случае, как видно из скриншота, на подбор ушло чуть больше 12 минут.

Выводы

В сети вы найдете еще множество полезных ссылок на иллюстрации, тренажеры, лайфхаки. Так что не нужно всё разрабатывать с нуля самостоятельно. Скорее нужно всё правильно организовать. Приемы, которые я описал, это только примеры того, как можно впечатлить впечатлительных, озадачить вдумчивых. То есть найти правильный подход, чтобы вовлечь пользователей в решение той или иной проблемы. Успехов вам в обучении.