На прошлой неделе специалисты «Лаборатории Касперского» разбирали свежую атаку под кодовым названием Ducktail. За этой киберкриминальной кампанией предположительно стоит группировка из Вьетнама. Характерной чертой Ducktail в ее последней версии является специализация на маркетологах. Почтовые «приманки» сделаны так, чтобы привлечь именно таких специалистов, а результатом заражения компьютера становится кража бизнес-аккаунтов в социальной сети.

Самая свежая кибератака такого типа происходила с марта по начало октября 2023 года. Ее особенностью являлось использование вредоносных приложений, написанных на Delphi, хотя в предыдущих атаках использовался код на .NET. Несмотря на то что инструменты кибератаки использованы базовые, данный метод не лишен эффективности.

В жизни многих специалистов обычным явлением являются разнообразные «брифы», списки требований и прочие документы. Расчет киберпреступников строится на том, что потенциальная жертва привыкла получать из непонятных источников архивы с разными файлами. Вредоносный архив выглядит примерно так:

Набор картинок, видео и исполняемый файл с иконкой от документа PDF. Кибермошенники не делают попытки воспользоваться одной из уязвимостей, например, в читалке Adobe Reader, речь идет о чистой социальной инженерии. Исполняемый файл сохраняет в системе несколько файлов, включая скрипт Powershell и нормальный документ PDF. PDF демонстрируется пользователю, и с его точки зрения, никакой проблемы пока не происходит. Тем временем по пути C:\Users\Public\Libraries\ сохраняется и выполняется вредоносная библиотека libEGL.dll. Она, в свою очередь, находит все файлы .LNK, ссылающиеся на браузеры, созданные на основе открытого движка Chromium. В строку запуска браузера добавляется строка, инициирующая добавление в него вредоносного расширения. Браузеры тем временем принудительно закрываются, чтобы пользователь сам инициировал их перезапуск.

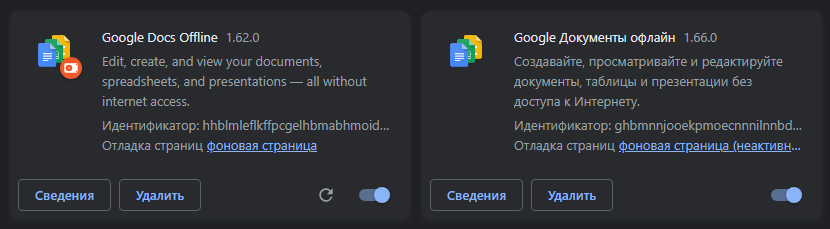

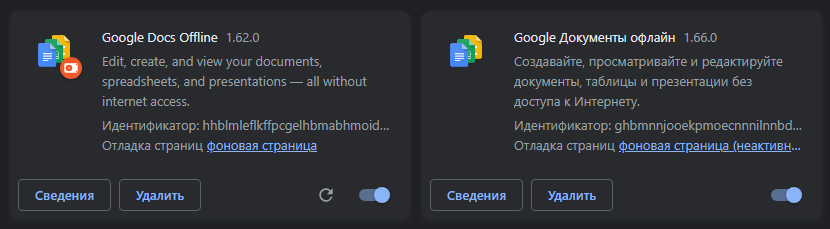

Расширение маскируется под легитимный аддон Google Docs Offline. На заглавной картинке вредоносная программа показана слева, справа — настоящее расширение от Google. Это расширение обеспечивает полноценную слежку за веб-активностью жертвы — на командный сервер отправляются данные обо всех открытых вкладках. Если вредоносная программа обнаруживает посещение соцсети Facebook, учетная запись пользователя проверяется на наличие бизнес-аккаунтов — управляемых жертвой корпоративных страниц. Доступ к учетным записям перехватывается, для чего в арсенале киберпреступников есть инструменты для кражи кук, доступа к API соцсети и обхода двухфакторной авторизации.

Наиболее часто злоумышленники атаковали пользователей из Индии. Инструментарий киберпреступников не поражает воображение, использованы довольно базовые, но надежные приемы для кражи пользовательских данных. Несмотря на простоту, такая тактика работает. Так, весной этого года был взломан популярный Youtube-канал Linus Tech Tips. После перехвата браузерной сессии злоумышленники получили доступ к каналу и несколько часов транслировали на нем видео с криптоскамом. А началась эта атака очень похожим образом: на почту сотрудника пришло предложение о сотрудничестве с документом в формате PDF.

Что еще произошло:

Еще одна публикация экспертов «Лаборатории Касперского» подробно разбирает особенности поведения киберкриминальных группировок из Азии.

По данным Microsoft, уязвимость нулевого дня в популярном ПО для управления IT-инфраструктурой Sysaid активно используется для взлома организаций. За атаками стоит группировка, ранее использовавшая дыры в другом корпоративном ПО и сервисах, включая софт MOVEit Transfer.

В рекламных объявлениях Google распространяется вредоносная версия популярной утилиты CPU-Z.

Появились свидетельства эксплуатации недавно обнаруженного бага Looney Tunables в ОС на базе Linux. Реальная атака на Linux-серверы начинается с эксплуатации уязвимости во фреймворке PHPUnit, что дает возможность выполнения произвольного кода в системе с низкими привилегиями. Баг Looney Tunables затем используется для повышения прав доступа.

Компания Microsoft теперь блокирует подозрительные запросы в собственном клиенте Authenticator. Эта мера направлена на борьбу с многократными запросами доступа со стороны атакующего. Постоянные уведомления на смартфоне жертвы могут привести к тому, что пользователь спутает запрос от злоумышленника с настоящим либо просто случайно нажмет на кнопку одобрения запроса. Ранее для борьбы с этим же явлением Microsoft ввела требование ввода двухзначного кода подтверждения. Теперь же подозрительные запросы вообще не будут генерировать уведомление на смартфоне. В случае ошибочной блокировки владелец всегда сможет зайти в приложение самостоятельно и одобрить запрос на авторизацию.

Самая свежая кибератака такого типа происходила с марта по начало октября 2023 года. Ее особенностью являлось использование вредоносных приложений, написанных на Delphi, хотя в предыдущих атаках использовался код на .NET. Несмотря на то что инструменты кибератаки использованы базовые, данный метод не лишен эффективности.

В жизни многих специалистов обычным явлением являются разнообразные «брифы», списки требований и прочие документы. Расчет киберпреступников строится на том, что потенциальная жертва привыкла получать из непонятных источников архивы с разными файлами. Вредоносный архив выглядит примерно так:

Набор картинок, видео и исполняемый файл с иконкой от документа PDF. Кибермошенники не делают попытки воспользоваться одной из уязвимостей, например, в читалке Adobe Reader, речь идет о чистой социальной инженерии. Исполняемый файл сохраняет в системе несколько файлов, включая скрипт Powershell и нормальный документ PDF. PDF демонстрируется пользователю, и с его точки зрения, никакой проблемы пока не происходит. Тем временем по пути C:\Users\Public\Libraries\ сохраняется и выполняется вредоносная библиотека libEGL.dll. Она, в свою очередь, находит все файлы .LNK, ссылающиеся на браузеры, созданные на основе открытого движка Chromium. В строку запуска браузера добавляется строка, инициирующая добавление в него вредоносного расширения. Браузеры тем временем принудительно закрываются, чтобы пользователь сам инициировал их перезапуск.

Расширение маскируется под легитимный аддон Google Docs Offline. На заглавной картинке вредоносная программа показана слева, справа — настоящее расширение от Google. Это расширение обеспечивает полноценную слежку за веб-активностью жертвы — на командный сервер отправляются данные обо всех открытых вкладках. Если вредоносная программа обнаруживает посещение соцсети Facebook, учетная запись пользователя проверяется на наличие бизнес-аккаунтов — управляемых жертвой корпоративных страниц. Доступ к учетным записям перехватывается, для чего в арсенале киберпреступников есть инструменты для кражи кук, доступа к API соцсети и обхода двухфакторной авторизации.

Наиболее часто злоумышленники атаковали пользователей из Индии. Инструментарий киберпреступников не поражает воображение, использованы довольно базовые, но надежные приемы для кражи пользовательских данных. Несмотря на простоту, такая тактика работает. Так, весной этого года был взломан популярный Youtube-канал Linus Tech Tips. После перехвата браузерной сессии злоумышленники получили доступ к каналу и несколько часов транслировали на нем видео с криптоскамом. А началась эта атака очень похожим образом: на почту сотрудника пришло предложение о сотрудничестве с документом в формате PDF.

Что еще произошло:

Еще одна публикация экспертов «Лаборатории Касперского» подробно разбирает особенности поведения киберкриминальных группировок из Азии.

По данным Microsoft, уязвимость нулевого дня в популярном ПО для управления IT-инфраструктурой Sysaid активно используется для взлома организаций. За атаками стоит группировка, ранее использовавшая дыры в другом корпоративном ПО и сервисах, включая софт MOVEit Transfer.

В рекламных объявлениях Google распространяется вредоносная версия популярной утилиты CPU-Z.

Появились свидетельства эксплуатации недавно обнаруженного бага Looney Tunables в ОС на базе Linux. Реальная атака на Linux-серверы начинается с эксплуатации уязвимости во фреймворке PHPUnit, что дает возможность выполнения произвольного кода в системе с низкими привилегиями. Баг Looney Tunables затем используется для повышения прав доступа.

Компания Microsoft теперь блокирует подозрительные запросы в собственном клиенте Authenticator. Эта мера направлена на борьбу с многократными запросами доступа со стороны атакующего. Постоянные уведомления на смартфоне жертвы могут привести к тому, что пользователь спутает запрос от злоумышленника с настоящим либо просто случайно нажмет на кнопку одобрения запроса. Ранее для борьбы с этим же явлением Microsoft ввела требование ввода двухзначного кода подтверждения. Теперь же подозрительные запросы вообще не будут генерировать уведомление на смартфоне. В случае ошибочной блокировки владелец всегда сможет зайти в приложение самостоятельно и одобрить запрос на авторизацию.