Хочу поделиться своим опытом участия в программе баг-хантинга ГК Астра (да, да - именно той, которая недавно совершила каминг‑аут IPO) на платформе BI.ZONE Bug Bounty.

Опыта участия в публичных программах поиска багов у меня до этого не было, а первичной мотивацией было стремление посмотреть на Astra Linux в контексте информационной безопасности и в целом оценить собственные возможности в поиске дефектов данной ОС, ведь за плечами у меня уже был богатый опыт ковыряния ядра да и вообще, линуксов.

Прежде чем продолжить, я хотел бы сделать небольшое, но важное отступление касающееся публикуемой далее информации, а именно:

представленная информация является личным мнением автора

представленная информация служит целям информирования профессионального сообщества о деталях (моего) участия в программе

представленная информация ни в коей мере НЕ служит целям дискредитации кого-либо и чего-либо

представленная информация не содержит иных технических подробностей обнаруженных дефектов кроме тех, которые доступны (или были доступны) в описании публичных условий Программы ГК Астра, опубликованных на платформе BI.ZONE Bug Bounty.

Краткое описание программы

Итак, начну я с само-презентации ГК Астра в Программе:

ГК «Астра» (ООО «РусБИТех-Астра») — один из лидеров российской IT-индустрии, ведущий производитель программного обеспечения, в том числе защищенных операционных систем и платформ виртуализации. Разработка флагманского продукта, ОС семейства Astra Linux , ведется с 2008 года. На сегодня в штате компании более 1000 высококвалифицированных разработчиков и специалистов технической поддержки.

Интригующее начало. Разработка ОС ведётся с 2008 года, а штате компании трудится более 1000 высококвалифицированных разработчиков. Закрадывается первое сомнение: а стоит ли вообще пытаться? Ведь, скажем так, условная "убунта" разрабатывается не сильно больше (да, да - дериватив). И что получается, нам, исследователям, вот так вот просто и незатейливо предлагают "взломать" за копейки production-grade операционную систему?..

Но нет, в условиях Программы написано следующее:

Данная программа не является типичной с точки зрения поиска уязвимостей. Мы заинтересованы в поиске недостатков в механизмах защиты нашего ключевого продукта - операционной системы специального назначения «Astra Linux Special Edition» (ОС СН «Astra Linux SE»), эксплуатация которых может привести к наступлению недопустимых событий для наших Заказчиков. Перечень таких событий указан в блоке «Перечень задач» площадки (далее — недопустимые события).

Уже интереснее. Предлагается поискать дефекты в механизмах защиты которые, по-видимому, являются продуктом жизнедеятельности коллектива "высококвалифицированных разработчиков". Что же это за механизмы и какие именно недопустимые события предлагается реализовать?

Механизмы защиты ОС СН «Astra Linux SE» для тестирования:

Мандатное управление доступом (МРД);

Замкнутая программная среда (ЗПС).

... и далее, список недопустимых событий:

Задача (недопустимое событие) |

Механизм |

Изменение пользователем User уровня конфиденциальности защищаемого объекта доступа (флага) |

МРД |

Получение субъектом (процессом, функционирующим от имени пользователя User) недопустимого для него уровня конфиденциальности >= 3 |

МРД |

Получение субъектом (процессом, функционирующим от имени пользователя User с уровнем конфиденциальности 0) несанкционированного доступа на чтение к объекту с уровнем конфиденциальности 1 (флагу) |

МРД |

Получение субъектом (процессом, функционирующим от имени пользователя User с уровнем конфиденциальности 2) несанкционированного доступа на запись (в т.ч. перезапись или запись в конец) к объекту с уровнем конфиденциальности 1 (флагу) |

МРД |

Получение субъектом (процессом, функционирующим от имени пользователя User с уровнем конфиденциальности 0) несанкционированного доступа на запись (в т.ч. перезапись или запись в конец) к объекту с уровнем конфиденциальности 1 (флагу) |

МРД |

Непосредственный запуск непривилегированным пользователем неподписанного (обладающего некорректной подписью) исполняемого файла формата ELF |

ЗПС |

Подмена существующей/использование неподписанной (обладающего некорректной подписью) разделяемой библиотеки |

ЗПС |

Исполнение произвольного shell-кода с использованием системного и прикладного ПО, обладающего корректной подписью |

ЗПС |

Реализация деструктивного воздействия со стороны непривилегированного пользователя, приводящего к невозможности запуска исполняемого файла формата ELF и/или использованию разделяемой библиотеки, обладающих корректной подписью |

ЗПС |

Далее немного сказано про условия оформления отчётов, условия признания отчётов дублями (принцип: кто первый встал, того и тапки), условия использования публичных CVE в качестве дефектов и, что интересно, отдельно упомянута возможность рассмотрения отчётов, связанных с использованием скрытых каналов:

Отчеты, связанные с реализацией уязвимостей через скрытые каналы (в соответствии с ГОСТ Р 53113.1-2008) могут быть рассмотрены в случае успешной реализации недопустимого события и высокой скорости канала.

Вилки выплат на старте программы составляли 150-250 тысяч рублей, что выглядит вполне вменяемо, в сравнении с другими программами.

Лиха беда - начало!

Накатив виртуалку с ОС СН Astra Linux SE (уровень защищенности: максимальный), любезно предоставленную ГК Астра, начинаю своё путешествие в Мир Защищённых Операционных Систем.

Будучи уверенным пользователем Linux, не составило труда залогиниться и запустить консоль. Читать документацию и разбираться в том, чего там наворотили особого желания у меня не было, поэтому решено было попытать счастье в поиске т.н. low-hanging fruits, то есть тех вещей, которые можно сравнительно быстро и без особых затрат найти. Под затратами мной понималось время, требуемое на анализ механизмов защиты путём изучения документации а также реверсинга соответствующих программных компонентов.

Анализ и пролистывание перечня недопустимых событий (задач) из Программы подсказывал, что стоит попробовать атаковать компонент ЗПС (в тот момент я ещё не знал про него ничего). Поэтому, первым реализованным мной событием стало исполнение shell-кода, что и было зафиксировано в трекере:

ДАТА: 11:40 PM 10/6/2023

ОТЧЁТ: Выполнение произвольного shell-кода с использованием доверенного процесса

ЗАДАЧА: Исполнение произвольного shell-кода с использованием системного и прикладного ПО, обладающего корректной подписью

Изи-пизи-лемон-сквизи! Потирая влажные ладошки, я попутно реализовал две разновидности данной атаки используя тот же самый вектор и также отправил отчёт вендору.

Мандаточка и скрытый канальчег

Исполнение шелл-кода было на столько тривиальным в исполнении, что я решил сместить фокус с ЗПС на МРД, о работе которого я также ничего не знал. Ну кроме того, что М в данной аббревиатуре соответствует прилагательному мандатный.

Потыкав какое-то время туда и сюда, пришло осознание, что без понимания деталей работы этого коня не оседлать, а реверсить всё также не хотелось. Да и эйфория от предыдущей находки не давала покоя: должен же быть какой-то простой способ обойти данные ограничения? Руки чесались, глаза снова упорно вчитывались в условия Программы...

Скрытый канал. Почему же его упомянули отдельно? Очевидно, что есть какие-то требования к супер-защищённым системам (коей без сомнения является ОС СН Astra Linux SE) по части сертификации, а все мы знаем что сертификат даёт как минимум +100 к защите.

Мозг начал работать по теме раскрутки скрытого канала. А что - это вариант. Вон, они сами даже об этом пишут:

Отчеты, связанные с реализацией уязвимостей через скрытые каналы (в соответствии с ГОСТ Р 53113.1-2008) могут быть рассмотрены в случае успешной реализации недопустимого события и высокой скорости канала.

Помню, уже смеркалось. Руки дописывали код на perl-е, реализующий передачу файла с уровня конфиденциальности 1 на уровень конфиденциальности 0, то есть "вниз". Выходило достаточно быстро и надёжно, с возможностью "оптимизации" скорости, чему я был несомненно рад. В тот момент казалось: вот оно, счастье исследователя-первооткрывателя!

Описав проблему, приложив соответствующие скрипты и даже видео я с гордостью отправил свой отчёт, связанный с работой компонента МРД, о деталях работы которого я так ничего и не узнал:

ДАТА: 04:23 AM 10/11/2023

ОТЧЁТ: Нарушение принципа разграничения конфиденциальности с использованием скрытого канала

ЗАДАЧА: Изменение пользователем User уровня конфиденциальности защищаемого объекта доступа (флага)

Новое - забытое старое!

Побороть прокрастинацию не так просто. Однако, мне не давала покоя одна мысль:

Что же это ты такое - ЗПС, кто тебя сделал и как с-ка ты работаешь?

Итак, возвращаюсь к анализу ЗПС. Хочу реализовать исполнение неподписанного ELF-файла, т.к. на тот момент казалось, что эта задача выглядит более чем достойно.

Начинаю разбираться как же реализован этот механизм и через некоторое время выясняю следующее:

ЗПС реализован в ядре

ЗПС реализован на базе проекта digsig

Свежие исходники проекта digsig мне найти не удалось. Как оказалось, его развитие прекратилось 19 (!) лет назад. Не вопрос, по крайней мере не нужно реверсить (всё же пришлось).

Изучив по github исходник, в части реализации механизма проверки хешей (сигнатур), я всё-таки расчехлил IDA Pro (фришную версию) дабы свериться с оригиналом. Как оказалось, не сильно там много и поменялось. А может и сильно, но по крайней мере сам механизм работы остался тем же. Это было уже не так важно, т.к. в оперативку моего мозга была загружена необходимая информация и задача поиска векторов атаки перешла в бекграунд, не мешая есть, спать и в целом прокрастинировать.

... В то прекрасное утро я проснулся чуть раньше обычного, в районе 11 утра. Задача анализа вышла из фонового режима и дала мне вожделенный вектор, реализовать который не составило труда. И действительно, для исполнения неподписанного ELF-файла на защищённой ОС СН Astra Linux SE требовалось выполнить в консоли 3 команды!

ДАТА: 12:37 AM 10/16/2023

ОТЧЁТ: Запуск неподписанного elf-файла

ЗАДАЧА: Непосредственный запуск непривилегированным пользователем неподписанного (обладающего некорректной подписью) исполняемого файла формата ELF

Бинго!

Немного о том, как работает мозг

Фоновые задачи мозга - штука интересная. Казалось бы, цель достигнута, Халас, расходимся. Но нет, где-то там внутри идёт процесс...

И вот, в какой-то момент, приходит новая идея - новый вектор атаки на ЗПС, а именно становится понятно, что у digsig образца 2006 года есть ещё один дефект, позволяющий вызвать отказ в обслуживании. О чудо, такое событие также является одним из недопустимых!

ДАТА: 01:55 AM 10/20/2023

ОТЧЁТ: Отказ в обслуживании, вызванный [skip]

ЗАДАЧА: Реализация деструктивного воздействия со стороны непривилегированного пользователя, приводящего к невозможности запуска исполняемого файла формата ELF и/или использованию разделяемой библиотеки, обладающих корректной подписью

Реакция вендора. Начало.

Радость реализации исполнения шелл-кода была не долгой. Ввиду тривиальности исполнения за несколько дней до меня схожий вектор был найден исследователем с ником @drakylar (братишка, если это был ты знай: мне кажется, они тебя кинули с выплатой).

В другом комментарии любезно была предоставлена ссылка на отчёт, в котором в переписке с исследователем сотрудниками ГК Астра была проведена гениальная по своей сути спецоперация:

Сославшись на то, что о данной проблеме в ГК Астра в общем-то известно, приложив в качестве пруфов скрины с отчётами с внутреннего трекера (JIRA), сотрудники ГК Астра аккуратно убедили человека в том, что выплаты в 150-250тр ему не положено. Но дабы, так сказать, поощрить первопроходца, волевым решением всё-таки заплатили ему копеечку.

Ну собственно, @drakylar остался этому рад, т.к. в реальности вектор атаки механизма защиты этой защищённой системы представлял собой 3 простых команды.

Мне же не оставалось ничего другого, как смиренно согласиться. Братишка, @drakylar, можно я буду считать, что из нас двоих я "пришёл вторым", а ты - "предпоследним"?

Реакция вендора. Становится интересно.

Тут нужно вспомнить мой отчёт, который касался скрытого канала. В тот момент казалось, что задача выполнена, условия Программы не нарушены. Ничто, так сказать, не предвещало...

Добрый день! Представленный вектор атаки относится к классу скрытых информационных каналов по времени, для которого характерна необходимость кооперации между пользователями, имеющими, соответственно, высокий и низкий уровень доступа к конфиденциальной информации, с целью синхронизации их действий при передаче защищаемой информации, а также возможность передачи такой информации только малыми частями с течением времени, модулируя ее на некоторый изменяющийся во времени процесс ([snip]). В рамках программы исследований в качестве недопустимых событий приведены нарушения МРД, связанные с организацией запрещенных информационных потоков по памяти, когда пользователь, обладающий низким уровнем конфиденциальности, может получить непосредственный доступ к секретной информации. Таким образом, предложенный Вами вектор атаки не в полной мере соответствует заявленным НС, а уровень опасности продемонстрированной уязвимости не столь велика в связи с ограничениями, накладываемыми необходимостью кооперации между пользователями. Вместе с тем, мы признаем факт возможности реализации скрытого информационного канала по времени предложенным Вами способом, запланируем работы по его устранению и готовы выплатить Вам вознаграждение в размере 10 000 рублей. Если обоснование данной суммы у Вас не вызывает сомнений, прошу ответить в комментарии для перевода отчета в статус "Уязвимость подтверждена" и назначения размера вознаграждения.

Как видно из данного комментария, сотрудники ГК Астра признали наличие скрытого канала, однако при оценке работы воспользовались своей (расширенной) трактовкой условий Программы. Лёгким движением руки 150-250тр превратились в тыкву.

Реакция вендора. Первый!

Задача исполнения неподписанного ELF-файла в три команды имела шансы быть дублем, но в этот раз я оказался первым! Однако, вендор определил её ценность по минимальной границе предложив за неё лишь 150000 рублей.

Разумеется, я попытался уточнить, почему же не было выплачено 250тр? Однако, мне было сообщено что ранее схожую атаку произвёл другой исследователь:

При этом, при оценке Вашего отчета мы исходили не только из вектора и объекта атаки, но и из способов закрытия уязвимости. Руководствуясь вышенаписанным с нашей стороны было принято решение о выплате суммы по нижнему порогу и признании данной уязвимости, а не указания её дублем.

Ну и на том спасибо. Выплата через платформу прошла без проблем.

Реакция вендора. Обновление виртуалки.

Тем временем, ГК Астра вносит обновление в условия Программы, а именно обновляет образ виртуальной машины публично отмечая при этом, что изменения коснулись следующего:

Дополниетльные защитные механизмы: блокировка интерпретаторов, запрет на установку бита исполнения

Очевидно, что вал однотипных отчётов заставил организаторов программы включить дополнительные механизмы защиты. Интересно, а на что они рассчитывали с самого начала?

У меня ушло больше времени на то, чтобы скачать обновлённую виртуалку, нежели реализовать исполнение шелл-кода с обходом ЗПС, включая вновь добавленные "дополнительные" защитные механизмы:

ДАТА: 11:53 PM 10/17/2023

ОТЧЁТ: Обход блокировки интерпретаторов и запуск shell-кода

ЗАДАЧА: Исполнение произвольного shell-кода с использованием системного и прикладного ПО, обладающего корректной подписью

Реакция вендора. 4 минуты 33 секунды.

С этого момента начинается интересное.

Вендор уходит в тишину, прервать которую я не осмеливался целый месяц, а может и дольше. Действительно, ведь у там работают люди, точнее даже "более 1000 высококвалифицированных разработчиков и специалистов технической поддержки", это конечно не считая менеджеров, менеджеров менеджеров и менеджеров топ-менеджеров. Ну сами понимаете, люди занятые. ИПО, акции, стаканы, котировки. Да и вообще, конец года...

Набираюсь наглости и нахожу сперва в гугле, затем в Телеграмм Романа Мылицына. В его bio указано: "Astra Linux, руководитель направления перспективных исследований". Кажется, то, что нужно. Кроме того, он есть на хабре: @cogniter.

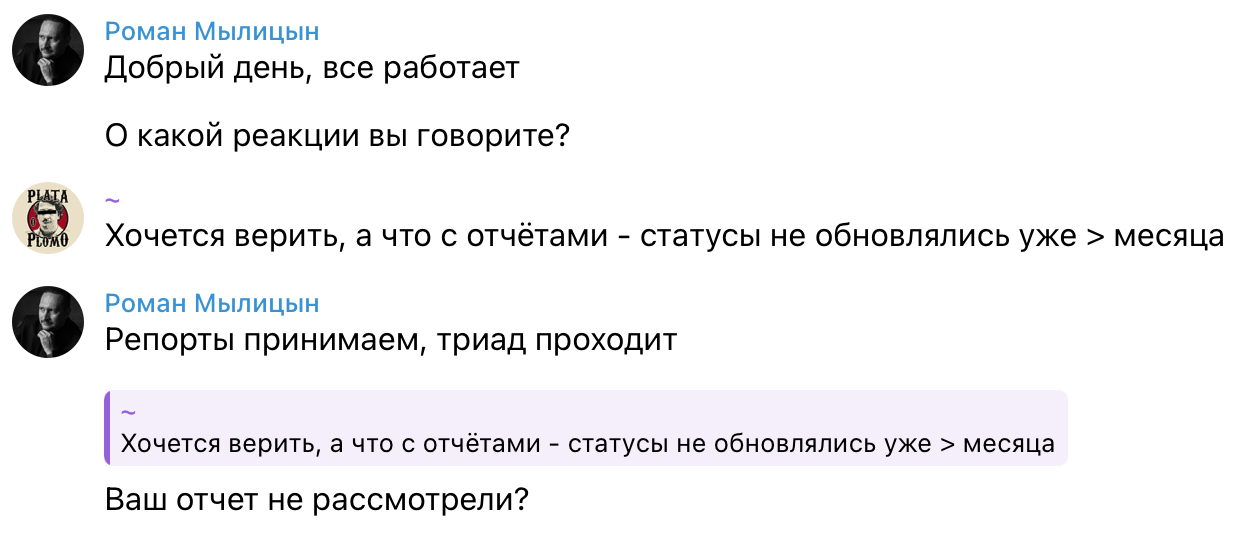

Туда-сюда, выясняю:

Через какое-то время снова интересуюсь, как обстоят дела. Роман отмечает что на "на задержку триажа по вашим репортам повлияла повышенная загруженность специалистов, ответственных за багбаунти в связи с окончанием года", благодарит за то, что я написал о проблеме и обещает сегодня проставить статусы.

Выдерживаю паузу в несколько дней и снова пишу Роману. Выясняется, что ответственный человек в командировке, однако моя настойчивость побеждает и ближе к ночи в трекере обновляются статусы:

отчет по атаке типа отказ в обслуживании на ЗПС - принят и подтвержден

исполнение шелл-кода с обходом дополнительных механизмов защиты - дубль

Роман, если вы это читаете - говорю вам ещё раз: спасибо. Мне действительно хотелось закрыть отчёты, которые я отправил ещё в октябре хотя бы до конца этого года. Я тоже человек у меня тоже могут быть свои планы и - внезапно - конец года.

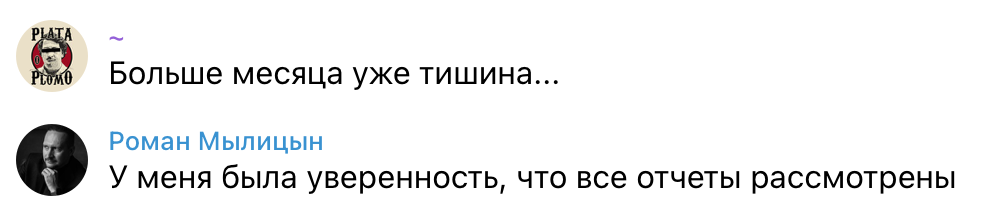

Реакция вендора. Рыба!

Какое-то время пытаюсь бодаться с вендором на тему того, что не согласен со статусом дубля по задаче с исполнением shell-кода при новых вводных, а именно - включённых дополнительных механизмах защиты, но в итоге получаю комментарий, который говорит сам за себя:

Заключение

В данной статье я описал свой первый опыт участия в баг-баунти программах, а именно в баг-баунти программе ГК Астра, проводимой на платформе BI.ZONE BugBounty.

В процессе участия мной были реализованы следующие недопустимые события (в терминах условий Программы):

выполнение произвольного shell-кода в контексте доверенного процесса - дубль

выполнение произвольного shell-кода в контексте доверенного процесса (при включённых дополнительных механизмах защиты) - дубль (не согласен)

запуск неподписанного ELF-файла - выплата 150000р

отказ в обслуживании ЗПС - проводится оценка

выявлен скрытый канал, реализована передача конфиденциальных данных в обход механизмов защиты - выплата 10000р (отказался)

Реализованные мной недопустимые события показали, что базовые механизмы защиты ОС СН Astra Linux SE содержат дефекты, эксплуатация которых может привести к трагическим последствиям, ведь данная ОС является сертифицированной, а значит примеряется в тех местах, где вопросам защиты информации и информационной безопасности отводится важнейшая роль.

Особо стоит отметить механизм ЗПС, который фактически был заимствован из публичных источников (проект digsig) и не претерпел существенных изменений, по крайней мере в части защищённости, аж с 2006 года (!!!111).

То есть ещё раз. Базовый механизм защиты - замкнутая программная среда - взят из Интернета в 2006 году и с того времени функционально не изменился и более того, кажется что аудит безопасности данного компонента вовсе не проводился! Хотя, может и проводился, кто его знает...

Также, усугубляет ситуацию и тот факт, что практически все проведённые атаки являются по сути своей простейшими и не требуют для их проведения каких-либо сложных манипуляций (три команды на баше, чтобы выполнить ELF-файл).

Отдельно хочу отметить "оперативность", с которой сотрудники ГК Астра реагируют на отчёты. Ну оно понятно - конец года, IPO, котировки, стаканы. Да, кстати, акции Астры (ASTR) на момент публикации торгуются по цене 517,00.

Что касается самой платформы BI.ZONE BugBounty. В целом не могу выделить ничего особенного. Реализован минимально необходимый функционал, нет поддержки мобильников (Responsible Design - не, не слыхали), кое-где тупит редактор markdown. Выплаты через платформу проходят безболезненно.

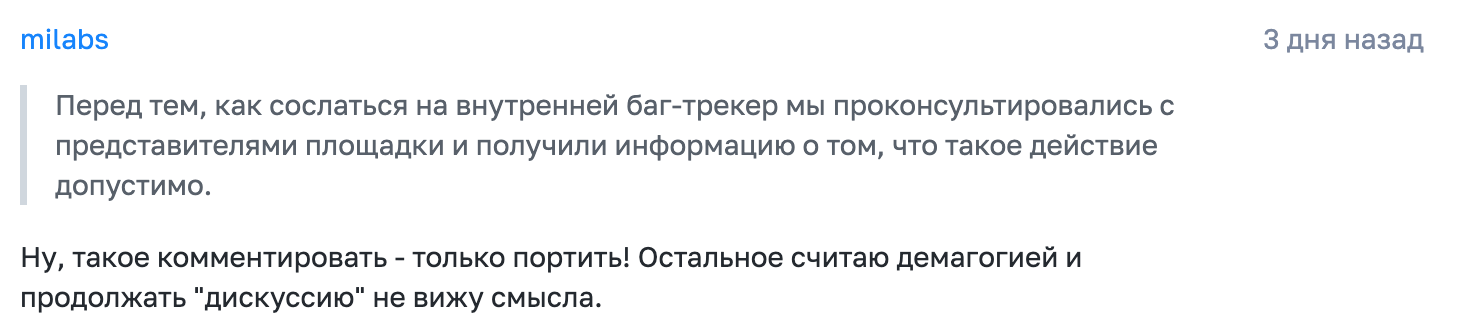

Касательно спорных моментов свои вопросы я задал сотрудникам BI.ZONE BugBounty через чат в Телеграмм @BizoneBugBountySupport. Но у них тоже конец года, так что ждём.

Всем добра, иншАлла, машАлла, альхамдуЛилля, по милости Аллаха.

Комментарии (135)

xkb45bkc4

21.12.2023 00:14Если бы автору не притормозили бы выплаты, контора пошла бы по миру и сотрудники уже улицы подметали, что бы хоть как то расплатиться по программе поиска уязвимостей.

jackcrane

21.12.2023 00:14Если бы автору не притормозили бы выплаты, контора пошла бы по миру

не согласен. им достаются очень жирные гос и окологос заказы с тех пор как начались санкции. даже если процент кикбэка достигает 50, это выгодно. поэтому можно не жлобстовать так откровенно.

xkb45bkc4

21.12.2023 00:14У меня сложилось впечатление, что там сплошная дыра, а не защищённая система. Если бы не жадность, была статья как автор стал миллионером.

AndreyAf

21.12.2023 00:14Астра1.7 на базе Debian10, значит ли это что Debian10 это тоже "одна сплошная дыра" а не защищенная система? или все дело в акцентах...

milabs Автор

21.12.2023 00:14Нет, не значит. Найденные дефекты присущи только Астре, т.к. она содержит дополнительные компоненты, которых нет в Debian10.

MironN

21.12.2023 00:14по факту Линукс сделать без стороней защиты сложно, т.к если вставлять её в основу это сильно нагрузит систему и компоненты некоторые могут не состыковаться , так что понятна позиция Астры на самом деле, они заключают сторонние контракты с по защиты. Дыра на дыре это Винда ваша хваленая, кстати, там столько этих уязвимостей, что с ума сойти можно, они 10+ лет не могли починить на семерке WannaCry, о чем речь вообще)

gennayo

21.12.2023 00:14Такое чувство, что рассматриватели багов из своей зарплаты вознаграждение выплачивают...

Breathe_the_pressure

21.12.2023 00:14Кто-то из Астры читает таки, в опросе купить собирается данный опенсорс.

NAI

21.12.2023 00:14Есть те кому без шансов. Приходит какая-нибудь Рос-Рус-Гос-Мин-___ и говорит, все, с __тебря __ого года только Астра. Можно долго и упорно ругаться, шутить, отрицать, до победного сидеть на Windows\Ubuntu\Mint, но реальность такова, что ставить придется.

А значит с этим придется жить, чем раньше начнешь, тем проще будет к внедрению.

Нам вот ИБП надо с поддержкой Астры поставить. Казалось бы чего такого берем NUT, SNMP модуль и вперед... ага, вот только NUT из 1.7 Астры не поддерживает SNMPv3 в полном объеме, а отечественных ИБП со своим софтом не то чтобы дофига. Вот и получаем, что тот кто первый решит эту проблему и станет единственным поставщиком оборудования на туеву кучу объектов.

jackcrane

21.12.2023 00:14я считаю что snmp v1 вполне безопасен при условиях

1) IP адреса менеджеров фиксированы и кому попало агенты не отвечают (например фаерволл).

2) угроза "перехват трафика" отсутствует

3) имена community не словарные и подлиннее.

4) созданы только read-only communities

NAI

21.12.2023 00:14п.0 managment-vlan после которого, в принципе, остальное можно не делать.

Как заказчик, вы можете требовать все что угодно и считать что угодно - это правда. Как только вы становитесь корпоративным заказчиком, соседние отделы начинают от вас требовать всякое, например, юристы, договор на каждый чих и акт выполненных работ, а ИБ'шники вот захотели SNMPv3, потому что они сели, оценили риски, человеческий фактор и написали политики. Никому не интересно сидеть каждый раз и думать критично это или нет. Плюс на местах, кому-то покажется, что мер достаточно, а кому-то нет - унификация как она есть.

Да и не все сети в мире офисные, бывают всякие АСУ-ТП, бывают удаленные, автономные - где отчет о том что кто-то ткнулся ноутбуком, вы получите примерно через месяц (пока бригада доедет на плановый осмотр).

Ну и не стоит забывать, что ИБ это комплекс мер (а не какая-то одна мера), и если что-то можно закрыть паролем и шифрованием, то это надо закрывать паролем и шифрованием.

jackcrane

21.12.2023 00:14п.0 managment-vlan

отличная идея - туннелировать тот vlan внутри ip через пол-Интернета.

ИБ'шники вот захотели SNMPv3

ответ им очень простой:

1) тех возможность отсутствует из-за ... придумайте сами почему.

2) предлагаем вам разработать комплекс мер по защите snmp v1

NAI

21.12.2023 00:142) угроза "перехват трафика" отсутствует

отличная идея - туннелировать тот vlan внутри ip через пол-Интернета.

Вы там как-нибудь определитесь про какую топологию речь идет.

ответ им очень простой:

1) тех возможность отсутствует из-за ... придумайте сами почему.

Не-не-не, это не так работает.

Вам не согласовывают служебку\ТЗ\документы на закупку оборудования\системы которое не соответствует правилам, требованиям и политикам компании.

А если вы ее таки закупили, то на вас же и прилетит служебка о том что вы не соблюдаете правила и нормы компании. Тогда уже в кабинете генерального (и хорошо если генерального, а не какого-нибудь коррупционного отдела) будете всем доказывать что была <причина_нейм>, вы никому о ней не сообщили по <другая_причина_нейм>.

---

Ну и в целом подход странный, вот работодатель гарантирует вам что-то согласно внутренним и не очень документам (ну там зарплата, рабочее место, печеньки, оплата переработок) и обязан это соблюдать, а вы почему-то, вдруг, решаете, что на те же правила, но неудобные вам, надо класть прибор и придумывать причины. ¯\_(ツ)_/¯

jackcrane

21.12.2023 00:14не соответствует правилам, требованиям и политикам компании.

в данном случае правила, требования и политики Компании (д.быть с большой буквы, чтобы продемонстрировать Лояльность) ведут к риску потерять сертификат ФСТЭК . потому что собрать и запихать пакеты libsnmp* из апстрима в астру - это не права на директории закрутить (см выше). если Компания в лице кого-то там отдаст письменный приказ и берет отвественность на себя - окей. если нет, то инфобезники выкидывают свой бумажный мусор и садятся писать новый.

вот работодатель гарантирует вам

где у меня совесть была там кое-что иное выросло. поэтому мораль читать мне бесполезно. просто смиритесь.

NAI

21.12.2023 00:14в данном случае правила, требования и политики Компании ведут к риску потерять сертификат ФСТЭК .

Невыполнение законных требований и распоряжений ген.директора, ведут к увольнению. И не важно, какие это требования ИБ или ТБ. Сказано ходить в каске на производстве, значит в каске, всем. Сказано, что любой кто открывает телекоммуникационный шкаф должен иметь допуск, значит все админы у кого в обязанностях есть открытие шкафов стройным шагом идут получать допуск по электробезопасности и плевать, что они туда только патч-кордами втыкаются. А все почему? потому что раз в 10 лет находится какой-нибудь дебил, который решит

поссатьсесть жопой на клеммный блок с 220 В.ИБ свои документы тоже пишут не просто так и не потому, что ветер северный, а марс в третьем доме стаурна. Никто не будет предъявлять требование которое закроет уязвимость, вероятность которой 0.000000000(1)%, а цена единица деленая на эту вероятность. Т.е. когда стоимость аварии меньше ИБ то и ИБ туда не лезет по понятным причинам.

В АСУ например вообще есть крутая фраза - ИБ не должно влиять на тех. процессы. Ну т.е. в принципе все можно объявить тех. процессом и всю ИБ стройным шагом отправить курить офисные

цискиэтех. Но все прекрасно понимают, что потери от какого-нибудь Stuxnet'а на АЭС, несопоставимы c сертификацией ФСТЭКом ПО для SNMPv3.

jackcrane

21.12.2023 00:14Невыполнение законных требований и распоряжений ген.директора, ведут к увольнению.

не пугайте ежа обнаженным афедроном.

Но все прекрасно понимают

дешевая манипуляция дешева.

потери от какого-нибудь Stuxnet'а на АЭС, несопоставимы c сертификацией ФСТЭКом ПО для SNMPv3.

письменный приказ будет (да, нет, не знаю) ?

если да то больше нет вопросов.

NAI

21.12.2023 00:14письменный приказ будет (да, нет, не знаю) ?

Вот вам рекурсия: ИБшники пишут политики которые ГД внедряет приказом - то с чего начали обсуждение.

Ну и вот другой пример - во всем мире, авиация летает по бумагам. Замена лампочки в сортире - 15 минут, а бумаг подписывать на пару тройку человеко-часов (я имею ввиду за весь жизненный цикл лампы). Один техник только в 6 документах расписывается.

Зато самый безопасный вид транспорта.

Rorg

21.12.2023 00:14Ну и вот другой пример - во всем мире, авиация летает по бумагам. Замена лампочки в сортире - 15 минут, а бумаг подписывать на пару тройку человеко-часов (я имею ввиду за весь жизненный цикл лампы). Один техник только в 6 документах расписывается.

Зато самый безопасный вид транспорта.

Ну-ну. Боюсь капитан и бортпроводник рейса BA5390 с вами не согласятся. Хотя может "а бумаг подписывать на пару тройку человеко-часов" – только замены лампочек касается.

Коротко

Командир был выдернут потоком выходящего из самолёта воздуха из своего сиденья и вылетел через проём ветрового стекла из кабины самолёта.

На самолёт было установлено новое ветровое стекло и этот аварийный рейс был первым после замены. В ходе расследования было установлено, что 84 из 90 болтов, которыми было закреплено стекло, оказались меньшего диаметра, чем требовалось. Остальные болты были правильного диаметра, но короче на 2,5 миллиметра, чем нужно. Разница давления воздуха в кабине самолёта и снаружи во время полёта в итоге и выдавила ветровое стекло наружу.

Начальник смены базы технического обслуживания, вместо того, чтобы свериться с документацией, просто взял на складе такие же, как ему показалось, болты, при этом он ошибся на один размер.

NAI

21.12.2023 00:14... вы приводите пример в котором техник поступил по принципу

тех возможность отсутствовала из-за ... придумал причину сам

...и сделал не по бумагам. Серьезно?

В целом позиция понятна, дискуссию вести дальше нет смысла

AndreyAf

21.12.2023 00:14вот же проблема... соберите в своём решении под Астру свой nut с поддержкий snmpv3 в виде собственной библиотеки. вперед на захват рынка?

NAI

21.12.2023 00:14Подход в целом интересный, зачем закупать готовые ИБП если можно купить аккум, корпус и плату, правда надо организовать сборку (кадры, документы, места)? Да в целом и плату тоже можно напрямую у китайцев закупать, как и корпус и аккумы, доставкой правда надо заняться(кадры, документы, склады). А еще и софт для ИБП тоже можно самим написать, правда надо заняться программированием (кадры, документы, места). Да чё уж, можно взять опенсорсное ядро и запилить свой дистриб со ФСТЭКом и продавать сразу вместе с ИБП, правда надо...

---

Если я вам сейчас предложу собрать пакет, протестировать его, сертифицировать (тот же ФСТЭК пройти), подготовить всю сопроводительную документацию, а так же заниматься тех.поддержкой (ну там на вопросы пользователей отвечать) вы сделаете это бесплатно (ну или за символические 100 рублей)?

---

Вот и лично мне (нашей организации), не хочется заниматься, не профильной деятельностью, особенно в условиях кадрового голода, и кучи проектов.

Silmakrium

21.12.2023 00:14Прохожу сертификацию ПО для Астры, если сказать, что у них не читаемые документы, значит ничего не сказать. Контора просто огонь, в ответах перекидывают друг на друга задачи, искренне не понимаю, зачем это франкенштейна оживляют:/ он же страшен крив и скорее всего так и не станет полноценным человеком.

milabs Автор

21.12.2023 00:14По поводу их документации у меня также сложилось похожее мнение. Написано слишком заумно, не для людей.

NAI

21.12.2023 00:14Если писать просто и понятно, то всеж поймут, сделают, и кто в случае проблем отвечать будет? Вот! А так "вы не поняли и сделали все не так"

morokk

21.12.2023 00:14Написано для госструктур. Еще радует, что ответы на многие вопросы, типа создания точек восстановления, закрыты за платной техподдержкой.

bitkoin

21.12.2023 00:14Документация написана для того чтобы всё было разъяснено и понятно, охватив максимальный спектр инфы. В какой документации пишут для людей на понятном языке? Давно читали соглашения лицензионные те же? Для "Нажмите F, чтоб все работало" есть ютуб - там второкласник с шипящим микрофоном с радостью даст все просто и доступно????

GeraKuteynikof

21.12.2023 00:14Никто ничего не проверял, ибо священную корову импортозамещения нельзя тыкать палкой.

sajko

21.12.2023 00:14И Астра и многие другие Линуксы были и работали задолго до санкций, так что там то по-любому её проверяли, как минимум, до пользования довели) Для того и нужны такие платформы, чтоб стать лучше. А от уязвимостей окончательно не уйдешь, везде они есть и везде их со временем перекрывают

Kirdich

21.12.2023 00:14Все то, что связывает с гос. заказом превращается в тыкву, помимо разработчиков у кормушки ещё полно желающих.

aurel1on_sol

21.12.2023 00:14На самом деле здорово, что продукт дозрел до состояния "ломай меня, а я тебе за это заплачу". Знаю мало отечественных проектов, которые готовы "вот так открываться".

Другое дело вопрос с выплатами. Насчет не согласного дубля солидарен с автором, а про конец года, как мне кажется, применимо практически ко всем компаниям.

В любо случае было интересно прочитать, спасибо.

AndreyAf

21.12.2023 00:14RedHat любят за то что он баги исправляет а не зато что там нет багов!

В каком дистрибутиве нет багов? Кто безгрешен пусть кинет камень :)

AstraLinux_Group

21.12.2023 00:14Уважаемые хабровчане, мы очень внимательно относимся к задачам устранения уязвимостей и выражаем благодарность всем участникам нашей программы багбаунти.

Перед нами не стоит задача экономии средств: все подтвержденные уязвимости и векторы атак, которые не определены как дублирующие (в соответствии с публичными условиями программы), отработаны, выплаты проводятся в соответствии с установленными правилами. Мы работаем над повышением защищенности наших механизмов защиты как отдельно, так и в комплексе, а также над сокращением сроков рассмотрения отчетов.

Кроме того, считаем нужным отметить, что уровень защищенности ОС зависит от применения многочисленных механизмов обеспечения безопасности, реализуемых как базовыми средствами ОС семейства Linux, так и дополнительными средствами защиты (их более 30), включенными в состав ОС Astra Linux. При этом ЗПС — один из механизмов обеспечения безопасности, выполняющий конкретные функции, и является составной частью комплекса средств защиты от угроз безопасности информации. Для обеспечения требуемого уровня защищенности применение ЗПС должно рассматриваться в комплексе с такими дополнительными механизмами, как блокировка интерпретаторов, блокировка консолей, системный Киоск, регламентный контроль целостности, мандатный контроль целостности и др.

Касательно стенда, размещенного на площадке BugBounty. Мы стараемся соблюсти баланс между его защищенностью и нашими целями выхода на площадку BugBounty, так как заинтересованы в получении отчетов от исследователей для улучшения нашего продукта.

Развернутый технический анализ ситуации в настоящее время готовим, и он будет опубликован позднее.

Ждем ваших новых отчетов, спасибо!

selivanov_pavel

21.12.2023 00:14Итого:

"всем всё платится" (с)

"если где-то есть дырка, то это только часть сложного механизма, так что в общем пофиг, он же сложный"

jackcrane

21.12.2023 00:14"всем всё платится" (с)

всего-то стоило намекнуть на "продать другому покупателю и/или выкладывать в паблик".

Gryphon88

21.12.2023 00:14Не расскажете, как правильно организовывать багбаунти, человеку, очень далекому от темы? По сути, решается проблема координирования людей, работающих автономно. Допустим, есть некоторый очевидный вектор атаки, и его проверяют первым. Понятно, что если в качестве цели он не запрещен, никто не полезет читать все способы, которыми атака была проведена - очень просто загнаться, т.е. приоритет и уникальность должны проверяться уже после атаки, и скорее всего сотрудником компании, разместившей багбаунти. По идее, тут все держится на до доверии. Имеет ли смысл временно убирать из баунти цели, на которые проведена успешная атака, до фикса, и таким образом "сбрасывать" приоритет? И не размещать доказанно дырявые баунти (с внутренним баг-трекером было красиво)?

milabs Автор

21.12.2023 00:14Я рассказать не смогу, т.к. такие программы не организую и более того полученный мной опыт явился для меня первым. Возможно, обозначенные мной вопросы помогут.

drakylar

21.12.2023 00:14(I'm not a bugbounty hunter, but 50k is 50k :)

@milabsв целом для меня оплата была приемлема, ибо потратил больше времени на запуск их виртуалки, чем на поиск этого обхода.

В одном из популярных телеграм ИБ-чатов уже поднимался похожий вопрос (с участием многих представителей РФ Bugbounty программ), и пришли к заключению, что скрина тикета из Jira достаточно в качестве доказательства, что бага - дубликат (пусть даже и не была найдена другим исследователем на ББ-платформе) и вообще имели право не оплатить. Поэтому, участвуя в таких багбаунти программах вы заранее соглашаетесь на их "мировозрение" :)

milabs Автор

21.12.2023 00:14Спасибо за комментарий. Но я всё же останусь при своём мнении основываясь на том, что в описании программы ГК Астра такого варианта развития событий отмечено не было.

ready4wisdom

21.12.2023 00:14и пришли к заключению, что скрина тикета из Jira достаточно в качестве доказательства, что бага - дубликат (пусть даже и не была найдена другим исследователем на ББ-платформе)

Кто-то предлагает игру - сто дверей, за пятью из которых - приз. За проверку одной двери игрок тратит свой некий ресурс. И вот игрок открывает дверь с призом и радостно собирается его забрать, но! организатор, нет-нет-нет, это особая дверь, приз за ней получить нельзя ( о чем в правилах не слова). И сообщество игроков такое - да, приходим к заключению, что организатору игры так можно поступать...

drakylar

21.12.2023 00:14Компания платит не за то, что вы потратили свое время, а за результат - это стандартная политика bugbounty. Если компания может предоставить доказательство того, что ваш результат никакой пользы компании не принесет (в данном случае компания об обходе была в курсе), то и оплату ожидать не стоит. Согласен, что в текущей ситуации есть

Проблемы с бюрократией - но как показывает практика, всегда останутся лазейки и крайние случаи, не подходящие под официальное описание.

Проблема с доверием - что мешает компании подделать Jira-тикет ради того, чтобы не выплачивать награду?

Ответ и на первый, и на второй пункт один: приходится принимать, что в bugbounty все идет на доверии как к компании, так и к участнику программы.

Это позволяет компаниям также действовать не по регламенту и в лучшую сторону: есть множество примеров оплаты компаниями поощрений за уязвимости тем, чьи уязвимости были не критичными, но исследователь потратил большое количество времени на их поиск и долгое время до этого сотрудничал с компанией. Делается это с целью поощрения и привлечения других исследователей к конкретной программе оплаты уязвимостей.

4uneral

21.12.2023 00:14Привет, хабровчане!

Меня зовут Саша, я представитель бренда BI.ZONE. Мы внимательно следим за всей активностью наших исследователей в паблике, поэтому немного прокомментирую ситуацию.

Увы, дубль есть дубль, это неизбежная реальность любого багхантера. Отдельно подметим, как подробно и аккуратно ты все описал. Будем читать еще)

Со своей стороны мы все перепроверили и подтверждаем, что на стороне вендора косяков нет, и все проведено корректно.

Багхантил ты все же не зря —выплата пришла.

Спасибо за интерес к программе и нашей платформе, удачи в дальнейших исследованиях)

milabs Автор

21.12.2023 00:14Спасибо Саша, за тёплые слова.

Однако, отмечу, что лично мне стало многое понятно, когда был сделан тот гениальный по своей сути комментарий с отсылкой к внутреннему трекеру. Самое главное, что ГК Астра проконсультировалась с Платформой и получила одобрение.

Так держать!

StarinaAlex-WHITE-HAK

21.12.2023 00:14Давайте я Вам расскажу сказки братцы:

Сказка 1 - страшная

Как то ночью решил я открыть я ядро астрочки, для того чтобы сделать оптимизацию для сетевой установочки

А гляжу то образ тяжеленький, не поднять то его мне нерадивому

Ну думаю буду Livecd делать придеться мне

И его МНЕ потом оптимизировать то

А как дело дошло до стяжательства, Я померил то милую астрочку

А она у нас СИЛЬНО толстая аж в 2 раза к дебу буржуйскому.

И прям как в душе что то екнет предательски

Дай залезу я внутрь что же там ТЯЖЕЛОЕ.

Взял старик 7-Zip с поддержкой системы сжатия LZMA, да и открыл старик initrd со слезой на глазах.

А ВНУТРИ ПАПОЧКА то Страшная аж 1.44 ГБ то лежит страшная.

А внутри ее клон ядра Deba буржуйского, да и указателей там кучушка с функ вызова.

И решил старый То срубить те указатели, чтоб не прошла сила черная.

Похудела то аструшка милая, да и с синечкой пригорюнилась.

Не летать, не считать то может то.

Силушка прям ушла кудато из ноженек.

Понял старый что графика астрочки, а работает то не с ядрышком, нашим то

А с буржуйским поганым, предательским.

И поплакал старик, пригорюнился

Да и понял что в нашей Матушке

А в России родной что везде все так

А кругом то одно НАЖЕВАЛОВО, да наклеечки делают милые, для чиновников то для начальников

А мораль то сей сказки стыдливая:

Не свое то ПО да не милая, не любимая красавица астрочка, а угрюмая ведьма буржуйская во вуали то FLYйной рисованной.

Где же Российские УМЫ то Светлые

Где же Вы спасители НАШи.

Сказка 2 - абсурдная

Как то ночью не спалось старому.

Да лежал он, да ворочался,

и решил он потестить юзеров

у любимой то астрочки миленькой.

Как открыл он системных юзеров

Как увидел что там малёвано,

Да не нашим то братом родименьким

А поганым буржуем, предателем

А особенно пользователь NTP

Что системный а вход то имееться

А вошли под ним в астрочку милую

как увидел что то видит он (NTP)

Обомлел аж старый то с испугу

А все может тот юзер предательский,

И что делать теперь нам не ведомо

komPot15

21.12.2023 00:14Интересно, фраза "Основана на базе Дебиана" тебе вообще о чем-то говорит?)) А уж на базе самого-то линукса дистрибутивов 600 сделано, не меньше. Никто не запрещает брать что-то готовое и делает на этом свои ништяки, таков путь линукса

vslousch

21.12.2023 00:14Непонятно, почему автор, обладая такими знаниями и навыками, ещё так настойчиво переживает о судьбе найденных им уязвимостей. Спасение утопающих - дело рук самих утопающих.

Вообще, нужно было продать данную информацию за гораздо бОльшие деньги совсем другим людям. Либо сам написал бы вирус-шифровальщик для "защищенной" ОС...

sasShaW

21.12.2023 00:14Зачем автору продавать это за большие деньги, если его цель, вероятнее всего, помочь разрабам залатать дыру?

Спасение утопающих - дело рук самих утопающих.

Покажи хоть одну разработку, которая работает идеально (спойлер, таких нет)

swatchel

21.12.2023 00:14Ну наконец-то! Топик-стартеру низкий поклон! Астру в утиль!

ztex3

21.12.2023 00:14Ваши предложение по альтернативе?

swatchel

21.12.2023 00:14Любая линуксподобнаяи удобная ОС (из реестра ОСей) +СЗИ+СКЗИ ( ОС должна быть в формулярах СЗИ и СКЗИ). Выбрать лучше СЗИ и СКЗИ с адекватными специалистами и техподдержкой. Причем, где-то ОС без СЗИ И СКЗИ, где-то только с СЗИ, где-то с СКЗИ, а где-то и то и то и то. Всё зависит от требований непосредственно к АРМ и в какой контур входит. А переплачивать за УГ типа всё в одном — история так себе. Что и показала данная статья и практика применения.

ztex3

21.12.2023 00:14Критерии "Удобной ОС" озвучьте, хотелось бы понимать, какую я могу удобную ОС из реестра взять и забыть про проблемы. Не кажется ли вам, что у вас противоречие в двух последних предложениях про ОС с/без СЗИ/СКЗИ и УГ?

swatchel

21.12.2023 00:14Коллега, критерии у каждого свои, также как они свои и у организации которая выбирает, а также они прописаны в нормативке и должны быть прописаны в доках которые должны уже у вас быть разработаны по этой нормативке. Рекламировать я никого не буду — так как это неэтично. По поводу противоречий — нет никаких. В моём комментарии есть все ответы которые можно развернуть подробно изучив нормативку. По поводу УГ — если поделие которое во весь голос и на всех перекрёстках славили как некий« комбайн» для всего не отвечает заявляемым требованиям, при этом выглядит как УГ, пахнет как УГ — наверное это УГ. По документам Астра устраивала всех так как обеспечивала «бумажную» безопасность — очень далёкую от реальной. За сим простите меня, но мне очень надо отлучиться и отвечать я вам не смогу.

ztex3

21.12.2023 00:14Этика штука интересная конечно, "не позволяет" человеку обосновать свои выводы :(

Любопытно, что же с безопасностью у любой другой ОС из реестра?

Про личное отношение к АстраЛинукс тут все понятно, я хочу узнать про ваш личный опыт и отзыв по тому, что вы рекомендовали выше в разрезе с УГ. Не вся же реклама плохая, раз вы рекомендуете, то очевидно там есть, что рекомендовать, помогите людям :)

jackcrane

21.12.2023 00:14что же с безопасностью у любой другой ОС из реестра?

предполагаю то же что и у апстримов, но чуть похуже из-за отставания обновлений. но они и не претендуют на сертификаты, мандатный контроль доступа, ограниченную программную среду и вот это все.

Alexsey

После прочтения поста появилось много вопросов к ФСТЭК, которые выдали этому поделию сертификат. Что они там испытывали и сертифицировали если тут такие дыры?

jackcrane

ФСТЭК праздновали 50 лет ФСТЭК, недавно тут была статья.

есть вопрос к автору: можно ли продать другому покупателю и/или выкладывать в паблик то, за что платить отказались ?

milabs Автор

Это не выглядит разумным. У каждой программы есть свои правила и разглашение деталей, как правило, допускается только лишь с согласия вендора. В этом случае, нарушив правила, можно ожидать каких-то юридических последствий.

plFlok

а если они отвечают "это не баг"?

jackcrane

понятно. конкретно по этой программе какие условия - ""молчи-молчи" или "если NOTABUG, то можно все" или вообще не прописаны ?

Houl

Соглашусь. Тут большой вопрос. Как пример, они спокойно сертифицировали ViPNet для Windows, у которого исторически любому пользователю была разрешена запись в каталог установки. А там столько раздолья было для повышения прав. Уууух... Хоть в 4.5, если не ошибаюсь, от этого наконец отошли.

jackcrane

возможно глупый вопрос, но:

если закрутить права на директорию самостоятельно, то станет ли недействительным сертификат ФСТЭК ?

Shaman_RSHU

Если в Формуляре на средство (бумажка такая дается) ситуация не обговорена, то действительный

Houl

По идее СКЗИ ты должен совмещать с СЗИ от НСД. Поэтому последнее можно обязать следить за первым.

PuerteMuerte

А как вы себе представляете государственную сертификацию?

а) Зал с пентестерами, которым передают виртуалку с софтом, и они начинают там всячески пытаться её взломать, потом зал с профильными разработчиками, которые там репу анализируют, качество кода и т.д., и потом по утверждению руководителей обеих команд выдаётся сертификат

б) Отдел с чиновниками, которые читают документацию от производителя, и сравнивают заявленное там с тем, что написано в их нормативных требованиях. Если соответствует - выдаётся сертификат. Соответствие документации производителя тому, что производитель собственно производит - лежит на совести производителя.

mihmig

Ящик коньяка...

nikolz

Еще вариант, Чиновники читают отзыв эксперта (юр.лица), которому дают это ПО на экспертизу.

Эксперт знает, чье чудо ему дали и у него тоже конец года.

Hlad

Напомню, что задолго до появления Астра-Линукса сертификацию ФСТЭК прошла Windows XP SP2.

Dmitry_604

Ага, я даже ставил (хотя плохо помню, скорее WIN2000 даже была еще) ее на один проект тогда. Я тогда не понял как так, утверждалось что были переданы все исходные коды для изучения и фиксирования версии, ну звучало фантастикой.

Alexsey

У майкрософта действительно есть Government Security Program, которая является частью Shared Source Initiative: https://www.microsoft.com/en-us/sharedsource/

И вроде как это действительно не байка что ФСТЭК самостоятельно собирал сертифицированные образы и апдейты для винды из исходников. Думаю что у меня даже где-то в бекапах установочный образ от них сохранился.

jackcrane

XP можно хардэндить вручную (на win7 и более поздних у меня получалось, не вижу разницы). но при этом:

1) членом виндовс домена она быть не сможет. может быть членом керберос реалма с устаревшей и несертифицированной криптографией.

2) никаких "сетевых дисков" не будет.

3) проблема с отсутствием современного софта остается.

сомневаюсь что ФСТЭК выпускал документы по пп.1 и 2.

vanxant

Лень лезть в сертификат, но скорее всего там написано про отсутствие незадекларированных возможностей. Т.е. если фича описана в документации, то это задекларированная возможность.

IvanPetrof

Сертификат не гарантирует отсутствие дыр. Он лишь подтверждает, что получивший сертификат, правильно заполнил и сдал все документы, необходимые для получения сертификата.

Alexsey

Разработчики заявляют несколько другое

Shaman_RSHU

Там просто нужно больше оформлять бумажек, не все могут и проходят

blind_oracle

И коньяка надо два ящика, а не один

livanov

Назовешь мне хоть одну программу/ОС/ПО, в которых нет уязвимостей? В МакОС есть уязвимости, в Винде их тьма целая, в Slack, Дискорд (могу еще много перечислять). Нет идеально состряпанных технологий без уявимостей, сертификацию дают не по именно этому параметру а в целом. И то не все способны эти дыры залатать, даже разработчики этих самих ПО.

Ребята из астры делают хорошую ОС для оборонок, госов и тд. Да, пока не для физы, но нашему люду лишь бы накинуть на вентилятор и радоваться.