Привет, читатель!

Недавно закончили ремонт, переехали в свеженькую квартиру, так что настала пора настраивать домашний интернет и локальную сеть. В большинстве случаев для домашней сети достаточно использовать один небольшой маршрутизатор, желательно расположенный в геометрическом центре квартиры. В некоторых случаях добавляют коммутатор или wifi-повторитель для расширения локальной-вычислительной сети. Однако, у нас семья айтишников и к сети есть определенные пожелания:

подключение двух стационарных ПК,

отдельный интерфейс для отладки сетевых устройств,

стабильное подключение медиазоны (телевизор, пара приставок),

пара станций с «алисой»,

супер‑микро‑серверная (где не только supermicro),

прозрачное подключение к удалённым серверам разработки.

Исходя из описанных хотелок (а так же из наличия) планирую использовать mikrotik (rb2011) в качестве центрального узла. Многое по настройке этих маршрутизаторов я узнал от своего наставника по сетевому стеку в ВУЗе (привет, Алексей!) и тематических ресурсов, конференций.

В данной статье описана базовая настройка маршрутизатора для использования дома. В дальнейшем планирую описать дополнительные настройки, основываясь на конфигурации, описанной в этой статье и, по мере возможности, покажу некоторые интересные кейсы и как их можно решить. Вы сможете применить данную конфигурацию как в домашней сети, так и в качестве опорного решения на небольшом предприятии или освежить в памяти работу с устройствами этого производителя.

По тексту будут ссылки на дополнительные материалы, рекомендую ознакомиться с ними, чтобы понимать некоторые моменты по настройкам и избежать ошибок при работе с устройствами в будущем.

Планирование

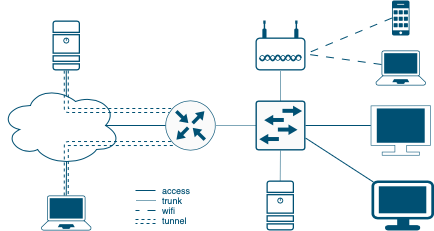

В первую очередь необходимо определиться с реализуемой архитектурой компьютерной сети. Исходя из пожеланий накидал следующую картинку:

Так как делаю для квартиры, то планирую следующие сети:

управления — здесь будут все интерфейсы управления устройствами (коммутаторы, маршруизаторы, ipmi);

пользовательская — подключу телевизоры, компьютеры, wifi устройства;

серверов — сеть для разработки и настройки различных решений;

провайдеры — для реализации multiwan.

Для начала реализуем простой доступ пользователей к сети интернет. Графическая схема выглядит примерно следующим образом:

Провайдер отдает интернет в аксесе, далее маршрутизатор направляет трафик пользователей и позволяет им взаимодействовать внутри сети.

Итак, приступим к настройке!

Подготовка маршрутизатора

Данный раздел содержит описание минимально рекомендуемых действий для подготовки устройства к работе. Подобную подготовку рекомендуется проводить с каждым новым устройством.

Вариант начальной настройки от вендора можно найти в конфлюенсе.

Скачиваем winbox. По мне, он сильно лучше, чем веб интерфейс, а некоторые команды быстрее найти, чем в терминале. Несмотря на это, большинство этапов конфигурации будет в консоли, для уменьшения количества скринов. Загрузив программу, необходимо подключиться к устройству. Преимущественно, подключаясь по кабелю, DHCP выдаст адрес и назначит маршрутизатор по адресу 192.168.88.1. Смело сбрасываем все текущие настройки, включая пароли:

system/reset-configuration no-defaults=yes skip-backup=yes``

На предыдущем месте работы у меня был один кейс в версии около 6.46, что после перенастройки маршрутизатора без полного сброса один из интерфейсов остался в access на другом vlan, хотя в порт должен был перейти в trunk. Перезагрузка не помогла, только сброс и перенакатывание того же файла конфигурации спасли ситуацию.

Если конфигурация в будущем пригодится, то можно сохранить на внутреннюю флешку и скачать (или отправить на сервер) текущий вариант следующей командой: export file=backup.rsc

Лайфхак

Если железку кто-то раньше настраивал и не передал пароль (или вы его забыли), то всегда можно очистить пароль (и конфиг вместе с ним) кнопкой. Для этого отключаем питание, удерживаем специальную кнопку Reset, подаем питание и ждем, пока светодиод (обычно отмечен ACT) не перестанет моргать. Далее, при подключении через патчкорд, поставьте любой статический ip адрес на интерфейс ПК и winbox сразу увидит устройство в "соседях".

Для всех устройств рекомендуется перед началом работы обновить до последней актуальной версии. Скорее всего в обновлении он уже устранены некоторые баги и уязвимости, так что с ними не столкнетесь.

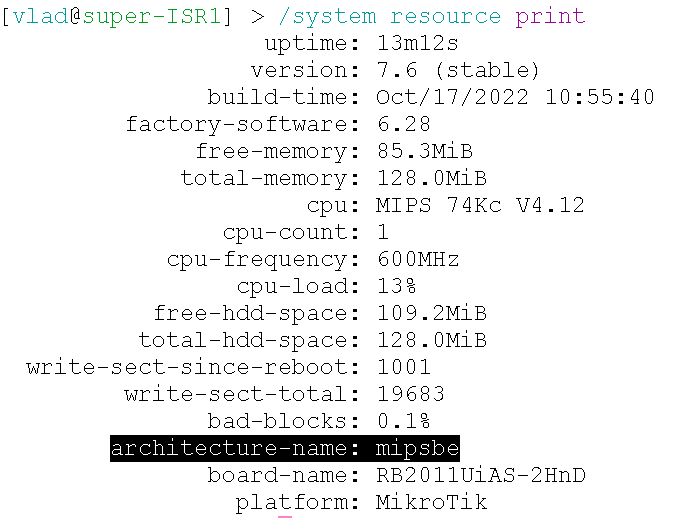

Просмотрите версию архитектуры, на которой проводите настройку. Сделать это можно либо командой/system resource print,

либо просмотрев в winbox в верхней части окна:

Заходим снова на официальный сайт латвийского вендора и скачиваем stable версию RouterOS для нужной архитектуры. Скачанный файл складываем на флеш память устройства и перезагружаем его командой system/reboot

Далее обновим routerboard до соответствующей версии. Заходим в раздел System выбираем RouterBOARD и далее жмем "Upgrade" или тоже самое можно сделать командой в консоли:

/system/routerboard/upgrade

/system/rebootСразу отключаем интерфейсы, которые гарантировано использовать не будем:

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yesНастроим сразу устройство, чтобы при обходе LLDP сразу получать корректное имя:/system/identity/set name="super-ISR1"

Последнее, что требуется для работы – создать учетную запись и отключить администратора:

/user/add name=vlad group=full comment="it's me!"

/user/disable adminОтлично, теперь устройство обновлено и полностью готово к настройке.

Настройки интерфейсов

В текущем разделе описано как создать и настроить интерфейсы, связать логические и физические сущности.

Подробнее про VLAN и сегментацию сети можно почитать на сайте с курсами по микроток.

Больше информации про VLAN в видео Козлова Романа

VLAN позволяет сегментировать сети довольно гибко и удобно. В данном кейсе все vlan терминируются на стороне маршрутизатора. В дальнейшем планирую добавить коммутатор и реализовать router-on-a-stick (роутер на палочке), отдав эти vlan's в транке. Для начала заведем бриджи, на которых будут висеть наши vlan:

/interface/bridge/add name="br-lan" protocol-mode=none vlan-filtering=yes

/interface/bridge/add name="br-wan" protocol-mode=none vlan-filtering=yesНа созданные мосты заведем 4 интерфейса следующими командами:

/interface vlan

add name=v-10-usr vlan-id=10 interface=br-lan

add name=v-40-srv vlan-id=40 interface=br-lan disabled=yes

add name=v-50-adm vlan-id=50 interface=br-lan

add name=v-100-rtcom vlan-id=100 interface=br-wanВ interface указан соответствующий бридж, к которому привязывается vlan.

Дополнительно настроим остальные интерфейсы маршрутизатора. При назначении интерфейсов меня приучили к следующему правилу: аплинки (и некоторое оборудование) на конец диапазона, юзеров на начало. Стоит учитывать, что у rb2011 гигабитные порты 1-5, а 100Мб 6-10. Назначаю провайдера на SFP (в будущем заменю на GPON по инструкции от oldadmin ), а гигабитные интерфейсы 1-3 для двух ПК и телевизора. Настройка будет выглядеть следующим образом:

/interface/

comment sfp1 comment="ISP R-com"

comment ether1 comment="User's lan"

comment ether4 comment="NOT USED"

disable ether4

disable ether5

disable ether7

disable ether8

disable ether9

disable ether10Оставшиеся интерфейсы выключаем либо через консоль, либо выделив интерфейсы и нажав «Disable». Будьте внимательны и не выключайте тот порт, к которому подключились для настройки (в моем случае ether6).

Хорошей практикой является добавление интерфейсов в специальные списки, которые потом удобно использовать в некоторых местах в конфигурации, не перечисляя каждый интерфейс. Сначала создаем списки:

/interface list

add name=WAN

add name=LANИ далее добавляем все используемые интерфейсы в соответствующие списки:

/interface list member

add list=WAN interface=sfp1

add list=LAN interface=ether1

add list=LAN interface=ether2

add list=LAN interface=ether3Теперь свяжем физические интерфейсы и vlan's:

/interface bridge port

add bridge=br-lan interface=ether1 pvid=10

add bridge=br-lan interface=ether2 pvid=10

add bridge=br-lan interface=ether3 pvid=10

add bridge=br-wan interface=sfp1 pvid=100

add bridge=br-lan interface=wlan1 frame-types=admit-only-vlan-tagged

/interface bridge vlan

add bridge=br-lan vlan-ids=10 tagged=br-lan,wlan1 untagged=ether1,ether2,ether3

add bridge=br-wan vlan-ids=100 tagged=br-wan untagged=sfp1Точка доступа

Дополнительно настроем временный WiFi для выпуска мобильных устройств в сеть. Если достаточно только LAN, то данный раздел можно пропустить.

Оптимальная настройка WiFi в видео.

Через консоль создадим профиль безопасности – это сущность, которая хранит секреты и параметры безопасности подключения пользователей:

/interface/wireless/security-profiles add name=wlan1-usr-sec mode=dynamic-keys authentication-types=wpa2-psk wpa2-pre-shared-key="xxxxxxxxx"

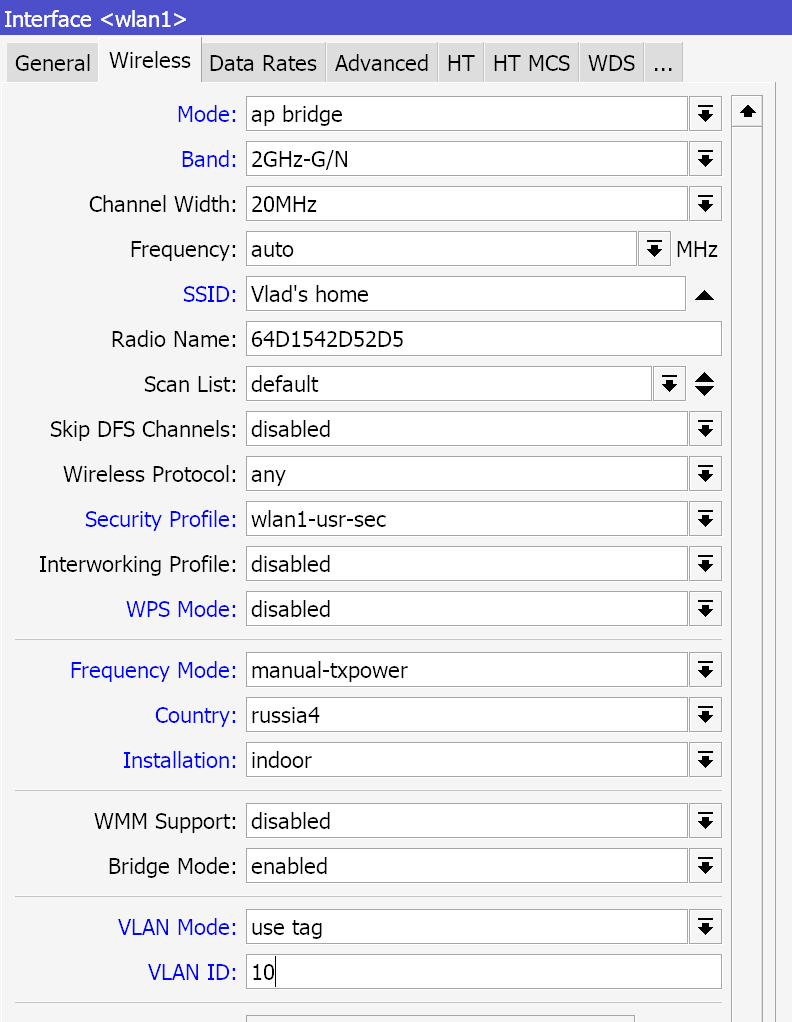

Теперь переходим в раздел Wireless. Дважды кликаем на существующий интерфейс. Сразу ставим режим Advanced Mode, чтобы видеть все настройки. Настраиваем параметры согласно картинке:

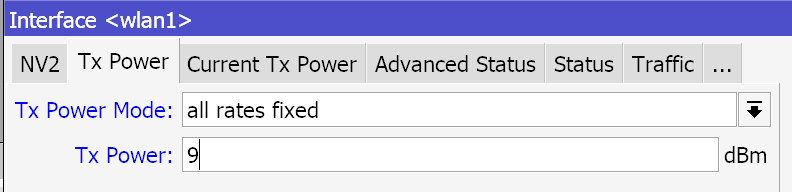

Так как на rb2011 только 2.4ГГц радиомодуль, то настраиваем его. Отключаем B диапазон (не уверен, что он еще используется), указываем собственное имя сети и созданный ранее протокол безопасности. Далее указываем регион russia4, установку в квартире и ручную настройку мощности. Во вкладке Tx Power выбираем all rates fixed и значение 9-10 dBm. Так как коэффициент усиления антенны около 4 dBi, то суммарно получаем выходную мощность около 12-13 dBm, что в пересчете на мВт около 15-20 мВт.

На этом настройка завершена. Если нажать кнопку «Enable», то можно подключаться к созданной точке доступа.

Адреса

Этот раздел посвящен настройке ip интерфейсов и является заключительным моментом для работы.

Настроим подключение устройства к сети интернет, которое отличается от провайдера к провайдеру. В моем случае маршрутизатор получает параметры по DHCP, по этому достаточно повешать клиента на интерфейс следующей командой:

/ip/dhcp-client/add interface=v-100-rtcom

Для проверки получения адреса можно выполнить: /ip/dhcp-client/print

В будущем планирую приобрести GPON и настроить связь с провайдером через него по существующей инструкции от @oldadmin

Теперь «повешаем» ip адреса на ранее созданные vlan. Для этого переходим в раздел ip и, в соответствии с номерами vlan, раздаем адреса сетям:

/ip/address

add address=10.0.10.30/27 interface=v-10-usr

add address=10.0.50.254/24 interface=v-50-adm

add address=10.0.40.254/24 interface=v-40-srv disabled=yes Следующий важный этап – настройка dhcp сервера. Здесь проще использовать мастера внутри winbox, чем настраивать все поля вручную. Для этого в разделе IP>DHCP Server выбираем DHCP Setup.

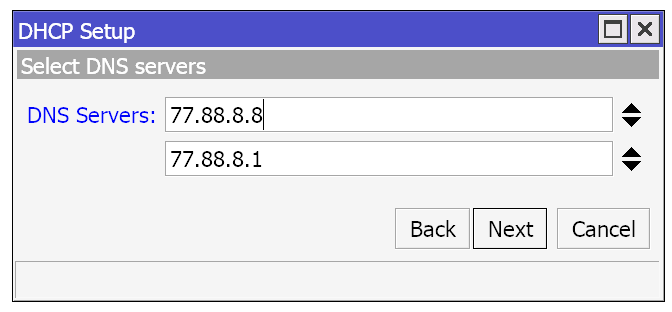

Несколько раз прокликиваем next, пока не дойдем до DNS. Здесь сразу указываем нужные DNS. В дальнейшем можно поправить в IP>DHCP Server, вкладка Network.

Следующий этап, где можно остановиться, это Leases time. По умолчанию предлагается 10 минут, однако лучше увеличить время аренды до 2-3 часов.

Супер, теперь все клиенты получают IP адреса и могут общаться друг с другом. Приступим к настройке выхода пользователей в интернет.

NATирование пользователей

Подробнее о настройке NAT

Несмотря на то, что сам маршрутизатор уже смотрит в интернет, если сейчас с компьютера «постучаться» в интернет, то ничего не получится. Для тестирования можно выполнить запрос от интерфейса пользовательской сети:

/ping 8.8.8.8 src-address=10.0.10.30

Для настройки и дальнейшего удобного конфигурирования заведем списки ip адресов:

/ip firewall address-list

add address=10.0.10.0/27 list=lan-10-usr

add address=10.0.40.0/24 list=lan-40-srv

add address=10.0.50.0/24 list=lan-50-adm

add address=10.0.10.0/27 list=inet-accessДобавляя сети в лист inet-access, будем разрешать выходить подключенным устройствам в интернет. Теперь настроим маскирование пользователей. Для этого есть два варианта:

-

Если провайдер отдает статически один адрес, то лучше применить настройку src-nat

/ip/firewall/nat> add chain=srcnat src-address-list=inet-access action=src-nat to-addresses=[IP адресс от DHCP клиента]

В этом случае обработка будет происходить быстрее, так как устройству не придется искать адрес, на который перенаправить пакет ().

-

Если же после каждой перезагрузки провайдер дает новый адрес, то придется использовать masquerade:

add chain=srcnat src-address-list=inet-access action=masquerade

Теперь при проверке пакеты будут уходить и будут загружаться страницы интернета, ура!

Заключение

Базовую настройку можно считать завершенной. Созданная сеть уже активно применяется и по мере возможности развивается.

Минимальный функционал, описанный в статье, позволяет выпустить клиентов в сеть подобно обычному домашнему роутеру. В дальнейшем реализую и опишу:

Настройка poe коммутатора и точки доступа;

Создание туннелей для доступа к своим серверам и к домашней сети;

А так же другие небольшие заметки (например, домашняя веб страница, hotspot, простой multiwan), которые могут стать вспомогательными при настройке сети в небольшой организации.

Также рекомендую просмотреть несколько материалов, по которым можно донастроить конфигурацию, повысив надежность и безопасность вашего устройства:

Презентация MUM, с указанием настроек для малого и среднего офиса

Оффициальная вики Mikrotik с настройками минимального фаервола

Еще одна статья вики с настройками минимально защиты от брутфорса

Комментарии (29)

chemtech

31.03.2024 14:07+1Спасибо за пост. Можно ли использовать один маршрутизатор и отказаться от коммутатора?

avacha

31.03.2024 14:07+5Можно, если портов хватает. Мне не хватает, пришлось поставить старенький CRS125 в качестве коммутатора. Ну и lolipop, сиречь router-on-stick в чистом виде не реализовать. Правда, зачем он нужен в данной конкретно ситуации, если портов хватает - непонятно.

Также и выбор 2011 в 2024 году вызывает большие сомнения. Он давно морально и физически устарел, и на современных тарифах показывает себя не очень, даже с Fasttrack. Я бы взял хотя бы hAP ac2 + коммутатор. А в идеале - 5009 или 4011, у последнего железо от операторского Rb1100 ahX4, а 5009 на Ozon по 18.000 продается новым. Хватит на несколько лет вперед.

VRyabchevsky Автор

31.03.2024 14:07Да, в этой статье он не нужен, в будущем понадобиться с учетом всех устройств.

Также и выбор 2011 в 2024 году вызывает большие сомнения.

Работал с тем, что сейчас есть под рукой. Из плюсов микротика - всю конфу могу перенести на новую железку, когда куплю :)

Blogoslov

31.03.2024 14:07Это вряд-ли. На новой железе уже ROS 7.X стоит и её не так просто накидывать из 6.х ветки - там ещё немного подшаманить нужно будет

VRyabchevsky Автор

31.03.2024 14:07На 2011 уже поставил 7.14, так что проблемы пока не вижу:)

DaemonGloom

31.03.2024 14:07Учитывая, что 2011 - с двумя чипами свичей, конфигурация чисто не перенесётся, порядочно придётся вручную переделывать.

ErshoFF

31.03.2024 14:07+4Из личного опыта:

mikrotik (rb2011) - отличная железка

на тарифе 60мбит (домашнее использование) - загрузка процессора иногда достигала 100% и сыпалось ip ТВ

на тарифе 100мбит - более 60 не прокачивала по причине загруженности процессора на 100 %

пришлось заменить на другой mikrotik.

VRyabchevsky Автор

31.03.2024 14:07+2Интересная информация. Ранее (год назад) через эту же железку крутил тариф 100мбит, подключался к квартире через ipsec по сертификатам и домашние проблем не наблюдали

dimsoft

31.03.2024 14:07И какая скорость была в VPN по сертификатам, учитывая, что 2011 не умеет аппаратно ускорять шифрование ?

Konstantinus

31.03.2024 14:07У меня 2011 и тариф 1Гбит. Загрузка 20-30%. Канал на работу держит 200 Мбит. Изначально тоже под 100% нагружался, пока не отключил DNS "allow-remote-requests".

qenoamej

31.03.2024 14:07Это сколько же нужно дома устройств, что б перегрузить роутер через dns запросы?

DaemonGloom

31.03.2024 14:07+1Это, скорее, неверная настройка файрволла и открытый наружу dns сервер. Внутренние устройства его настолько не загрузят.

qenoamej

31.03.2024 14:07Или отсутствие файрволла в принципе. Видел такие статьи про настройку микротиков, где вместо простейшего файрволла доблестно сражаются со злобными хакерами отключением неиспользуемых протоколов в ip->services, на нужных ставят available from и меняют порты, ну и вот про dns remote requests тоже.

swshoo

31.03.2024 14:07очень похоже, что последнее правило in drop all просто отключили, ибо мешало нормальной работе sip или tv -)... И понеслась душа в рай -).

turbidit

31.03.2024 14:07+1Теперь свяжем физические интерфейсы и vlan's:

Не знаете что на RB2011 порты разведены на разные чипы? Фатальная ошибка!

VRyabchevsky Автор

31.03.2024 14:07Спасибо за комментарий, добавлю в будущую статью. В конкретно этой ситуации использовал порты только одного чипа (гигабитного).

resetsa

31.03.2024 14:072011 в 2024 году уже безнадежно устарел, ну и я до сих пор не рискнул на него 7.х ставить.

Также как выше уже отметили, там 2 чипа коммутации и между ними связь через CPU.

Судя по всему вы софтовый мост собрали, а значит все полетит через CPU, что быстро положит проц.

Делать 1 VLAN на провод и WIFI - так себе занятие. Лучше делить на IP уровне.

Ну и я у себя сегменты в отдельные VRF поместил. На 6.x работает, с 7.x - есть проблемы с route leaking (костыли с передачей через туннельный интерфейс - божественен)

He_caxap

31.03.2024 14:07Зачем вообще все эти сложности с настройками Mikrotic, если можно взять например, Keenetic Giga (там уже всё за вас настроено) + любой коммутатор с PoE на 8-16-24 портов.

0HenrY0

31.03.2024 14:07+3Чтобы на Keenetic Giga получить хоть немного похожий функционал, его надо перепрошить под OpenWRT. Для новичка это не намного проще, чем настроить MikroTik.

ThingCrimson

31.03.2024 14:07Можно и так, наверное (я не работал с Keenetic Giga, но охотно Вам верю). С другой стороны, если человек знает, что он хочет, и умеет настраивать MikroTik — результат будет не хуже (а может и лучше).

b1ora

31.03.2024 14:07Не знаю как делаются Vlan'ы на кинетиках, но микротик позволяет делать с ними абсолютно всё, что угодно. В том числе и firewall, wifi, маршрутизацию.

swshoo

31.03.2024 14:07RB2011 , канал 300 Мбит , отключение фасттрека для настройки QoS -

ros 6 - 300 Мбит ; + QoS - ~200 Мбит

-

ros 7 - 230-250 Мбит ;+ QoS - ~ 130 Мбит

откатился на 6, включил фасттрек. Позже поменял роутер на RB5009 , вот где можно развернуться -).

DoMoVoY

Казалось, что мануалы mikrotik уже все написаны лет 10 назад. А оно так и есть!

masquerade и src-nat работают с одинаковой скоростью. И дело не в "перенаправить", а каким адресом делать трансляцию.

VRyabchevsky Автор

Спасибо за комментарий, действительно ошибся, в следующий раз буду точнее проверять факты и терминологию

Да, есть. На какие то привел ссылки. Но благодаря статье кому-то может бвть чуть проще или дадут дельный комментарий как улучшить конфигурацию.

VecH

Вот тут можете чуть чуть поподробнее про NAT и маскарадинг ?

На сколько помню, еще со времен Mandriva Linux и его насадки на iptables по имени shorewall начал использовать маскарадинг, так и использую до сих пор, а на пальцах в подробности не вдавался