Тема NGFW в связи с уходом западных компаний всё чаще начала всплывать в сфере российской ИБ. То тут, то там слышны новости, что у разных фирм появились свои NGFW‑решения. Одно из таких демонстрировалось на форуме «Кибербезопасность в финансах». Поэтому я решил расспросить ответственного за развитие бизнес‑продуктов NGFW Solar Андрея Щербакова. Почему до сих пор межсетевой экран нового поколения называют новым поколением, так ли плохо использовать open source решения в его создании и нужен ли «домашний» NGFW. Приятного чтения!

Понятие Firewall или «межсетевой экран» существует довольно давно. Чем next‑generation firewall (NGFW) или «межсетевой экран нового поколения» отличается от Firewall?

Привычный всем межсетевой экран работает на уровне L3 и L4 и даёт свои данные на анализ статистики, на анализ в SOC и на анализ расследования киберинцидентов. NGFW работает уже на уровне приложений, то есть по модели OSI L3, L4, L7 и даёт обогащённую статистику по произошедшим событиям. Важно понимать, что NGFW представляет собой комплекс систем и Firewall стал частью этого комплекса. Поэтому и приняли решения взять термин Next Generation Firewall. Кроме межсетевого экрана, в NGFW входит потоковый антивирус, (это стандартно по Гартнеру), IPS и DPI. В принципе, в этот комплекс можно добавить любую систему и он должен работать не просто совместимо, а слияние систем должно выдавать результат кратно больший, чем если бы системы работали просто вместе. Синергия систем даёт больший эффект, чем работа по отдельности в одном периметре — не 1+1=2, а 1+1=3.

Тогда ещё уточняющий вопрос: термин существует с 2012–13 годов, и это довольно большой срок; не проще называть просто Firewall, ведь решение уже впитало в себя понятие Firewall и давно никто не называет его Next Generation Firewall?

Да, термин существует уже достаточно давно и ходят различные споры о том, насколько уже важно назвать Next Generation. Выбирая название нашему решению, мы думали просто назвать Network Firewall, но рынок уже привык к определённой терминологии, поэтому решили сделать так, как удобнее клиентам.

Есть какое‑то разделение у NGFW по критериям, например, количеству атак, объёму обрабатываемого трафика, количеству пользователей?

Определённое разделение в NGFW есть, но оно не очень корректно, поскольку любой NGFW должен выполнять заявленные функции. Решение должно обеспечивать безопасность периметра, осуществлять эффективную сегментацию сети, выявлять атаки, блокировать вредонос, делать конкретную фильтрацию — это одна сторона. С другой стороны, для бизнеса важно иметь широкую линейку сегментации и деления. Категорирование по производительности межсетевых экранов есть, например, высокопроизводительные, низкопроизводительные и так далее. Простой пример: мы не будем покупать на небольшой объект решение, которое мы поставим в ЦОД и наоборот. Поэтому каждый, у кого есть NGFW, строит свою линейку на основе производительности своих межсетевых экранов.

Как вы считаете, с чем связан всплеск появления решений NGFW в РФ? Что больше повлияло: уход зарубежных компаний или упрощение создания NGFW?

Если говорить про общее развитие NGFW в РФ, то, кроме ухода зарубежных компаний, российский рынок оказался готов к созданию продуктов данного класса, накопилась нужная экспертиза. Однако надо понимать: зарубежные производители строили свои продукты на протяжении 30–40 лет и нашим компаниям сейчас приходится преодолевать путь создания межсетевых экранов следующего поколения и мультифункциональных межсетевых экранов за эти десятилетия.

В этом смысле нашей компании помогла автономность: у нас свой SOC, свой центр исследований киберугроз. Причём центр смотрит на происходящие атаки, готовит сигнатуру, автоматически обновляет в нашем NGFW, а NGFW анализирует эти кибератаки и передаёт статистику в SOC, и за счёт собственной экспертизы мы улучшаем свои решения.

Ваш NGFW создан с нуля, или вы использовали open source решение, существенно его переработав?

Начну с того, что open source решения не всегда плохие, как об этом могут говорить, важно их правильно использовать. В нашем решении гибридная система, что‑то мы использовали своё, например, свою экспертизу, что‑то open source.

Мы не с нуля разрабатывали продукт, а базировались на большом количестве функциональных модулей. В основу легли наработки центра разработки — Solar webProxy и некоторое количество модулей из Solar Dozor. У нас крупнейшее внедрение в Европе DLP‑системы (компания «Сбер») и SWG‑решения — это школы, где более 1 млн пользователей.

При тщательной работе с open source можно достичь неплохих результатов. Основная проблема — незадокументированные возможности и дыры. У нас open source глубоко переработанный, мы применяем элементы безопасной разработки — проверяем через Solar appScreener и команду пинтестеров. В целом в основе российских программных решений лежит много компонентов open source, это позволяет быстрее давать конечному заказчику необходимый функционал.

Ваш NGFW — программно‑аппаратный комплекс (ПАК)? Какая в нём используется аппаратная часть, насколько она приземлена в РФ? Дизайн платы в аппаратной части создавался вашей компанией?

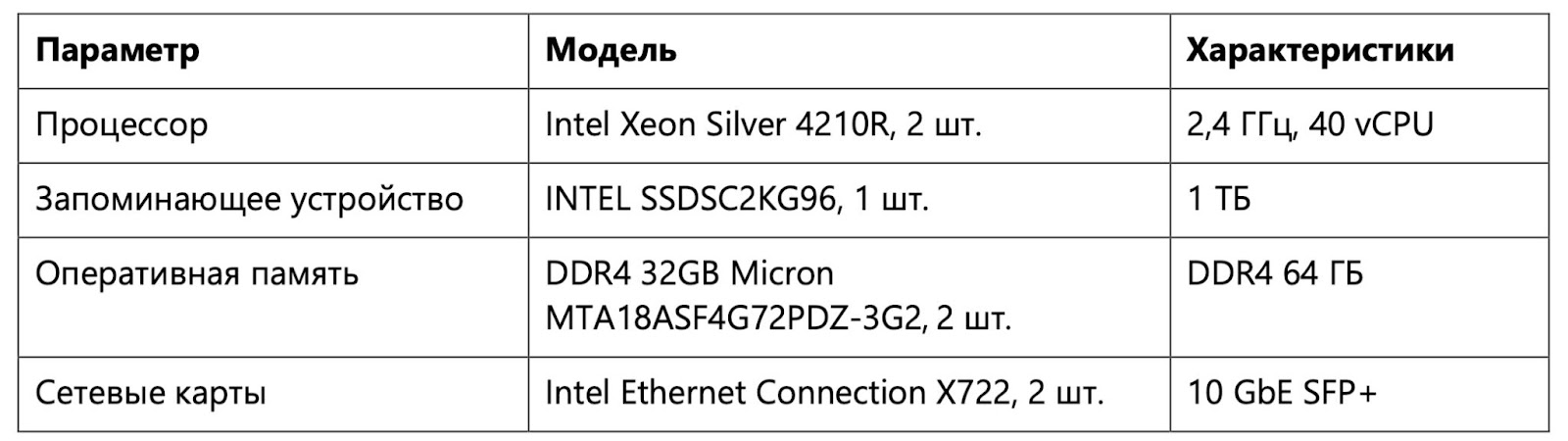

Пока наш проект рассчитан на «железо», саму начинку по понятным причинам я озвучить не могу. В плане создания ПАКа мы оказались быстрее, чем планировали, и сама «железная составляющая» решения полностью отечественная, даже микросхемы. При создании мы пошли двумя путями. Первый — мы заказываем у нашего партнёра всё: серийную железку, внутренности и так далее. Кстати, сам партнёр и его устройства на рынке известные и пользуются активным спросом. Второй путь — у нас есть разработанная нами конструкторская документация, своя команда схемотехников. Это позволяет нам проектировать своё железо, производить его и в дальнейшем выйти, в том числе, и на аппаратный ускоритель, который мы анонсируем. (на момент интервью компанию‑партнёра и характеристики серийных моделей не раскрыли).

Вы говорили про то, что решение — ПАК, а будет ли только программный NGFW?

Пока мы ничего не анонсировали, но в планах есть. Вообще многие скептически относятся к NGFW как только софтовому решению. NGFW должен быть как программно‑аппаратным, так и программным, потому что это возможность предоставлять сервисы, возможность заказчикам получать услуги по безопасности дешевле.

Я правильно понимаю, что ваш партнёр минимум поверхностный монтаж плат производит по России.

Да

Во время тестирования NGFW было сравнение только с российскими решениями или и с зарубежными?

Мы изначально целились в сегмент enterprise, поэтому, конечно, ориентировались на показатели производительности западных решений. В своей методике мы указали количество CPS, количество MCC, какие пакеты мы гоняем, количество правил (журналируемые/нежурналируемые), показываем включённый функционал.

Мы даём возможность людям в открытую посмотреть, какую наш NGFW держит нагрузку в разных условиях. Саму методику мы представили ещё год назад. В ней мы заявили 5 Гб/с в режиме NGFW, 20 Гб/c в режиме межсетевого экрана с контролем приложений.

В рамках Уральского форума (примечание автора — «Кибербезопасность в финансах») мы презентовали NGFW на проектном железе, не на серийном. И во время нагрузочных демонстраций наше решение не только в очередной раз подтвердило высокую эффективность, но и превзошло показатели методики — 10 Гб/c на NGFW, 40 Гб/c в режиме FW на L7.

Насколько NGFW сейчас представляет собой коробочное решение? Например, ваш NGFW легко устанавливать?

NGFW — это сложный продукт. Нельзя сказать, что обычный человек может прийти, вставить провода и начать пользоваться. Всё‑таки нужны специальные знания для эксплуатации. Мы стремимся к тому, чтобы наши решения был понятны рядовому составу ИБ‑ и IT‑ специалистов. У нас есть собственно линейка знакомых рынку интерфейсов, которые достаточно дружелюбные.

Но тут тоже зависит от запроса, если нужно коробочное решение, мы можем дать «коробку», специалисты клиента её подключат и будут пользоваться. С другой стороны, крупным компаниям «коробки» не нужны, им нужны кастомизированные решения под конкретные условия. Для упрощения кастомизации есть графическая оболочка, чтобы специалисты клиента имели просто такую возможность, использовали нужные функции.

В условиях постоянных утечек и постоянного прогрессирования кибератак имеется ли смысл в создании «домашних» NGFW или простому пользователю достаточно правил кибергигиены и антивируса на всех домашних устройствах?

Это скорее философский вопрос построения кибербезопасности. Очевидно, что сотрудники, работающие удалённо, должны иметь безопасный доступ к корпоративным ресурсам. Поэтому тут бремя обеспечения кибербеза даже на удалённом рабочем месте ложится на компанию.

Если мы говорим про конкретного пользователя, когда он действительно обеспечивает собственную безопасность, то тут вопрос не только «домашнего» NGFW. Да, кибератаки ужесточились. Но возможно, пользователям потребуется использовать менее затратные решения. И точно кибергигиена нужна. Например, я работаю в сфере ИБ и стараюсь очень аккуратно относиться к своим действиям в сети. Кстати, вместо «домашнего» NGFW можно было бы предоставлять пользователям облачные ИБ‑решения. Возможно, и нашему сообществу было бы интересно идти в сторону облачной технологии. В любом случае соблюдение кибергиены — основа любой киберзащиты, а создание «домашних» NGFW или облачных ИБ‑решений для B2C‑сегмента — вопрос дискуссионный.

Я бы, конечно, с удовольствием протестировал такие «железки», потому что всегда интересно посмотреть на устройства самому, но есть нюанс: я не смогу полностью протестировать функционал такой техники. Мне надо тогда серверную собрать и где‑то ещё трафик найти. Ну и поднять компетенции до уровня среднего ИБ‑специалиста. Поэтому ограничусь расспросами специалистов по этим решениям. Возможно, кто‑нибудь из других компаний, я думаю, тоже охотно расскажет о своём NGFW.

Grigory_Otrepyev

Честно честно?