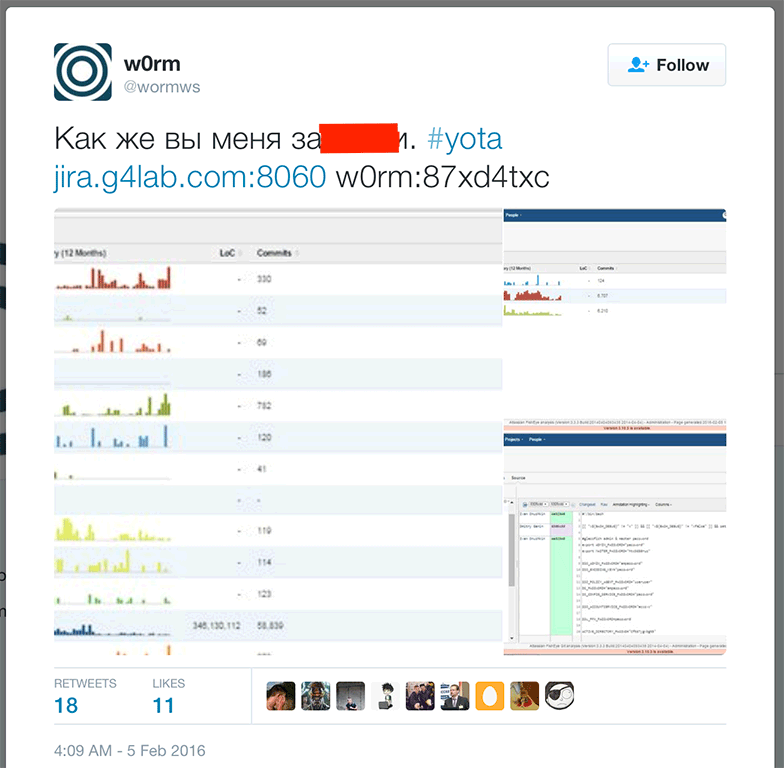

Российский хакер, скрывающийся под ником w0rm, опубликовал в своём Twitter ссылку на внутренний JIRA компании (а точнее, на трекер изменения кода FishEye) и данные для доступа к нему.

Российский хакер, скрывающийся под ником w0rm, опубликовал в своём Twitter ссылку на внутренний JIRA компании (а точнее, на трекер изменения кода FishEye) и данные для доступа к нему. Скриншот твита (слегка отредактирован, нецензурная лексика):

Кроме того, на скриншотах, прикрепленных к твиту, видно, что исходные коды содержат в себе другие учетные записи и пароли, от каких сервисов конкретно пока не установлено.

Как сообщает издательство TJournal, w0rm заявил, что «администратор [Jira] просто забыл выключить регистрацию».

В публичном доступе данные находились не менее 2-х часов, на момент публикации записи сервер с JIRA недоступен. Самих исходных кодов пока нет, но в ближайшее время они наверняка появятся либо в общем доступе, либо на чёрных рынках.

Официальный ответ PR-директора компании, Лины Удовенко:

Yota уделяет большое внимание безопасности и сохранности данных. Судя по опубликованной информации, аккаунт w0rm получил доступ к тестовой среде вспомогательных систем модемного продукта. Эта система никак не связана ни с биллингом, ни с персональными данными клиентов Yota, ни с какими-либо другими данными, влияющими на безопасность и работоспособность систем. Причём пользователь, несмотря на свои заявления, не вносил никаких изменений в код.

Внесенные изменения были сделаны реально действующим разработчиком, в то время как аккаунт w0rm просто поставил себе имя разработчика, чтобы сделать скрин и выдать желаемое за действительное. На данный момент внешний доступ к тестовой среде уже закрыт. Никакого влияния на бизнес и безопасность клиентов данный подлог информации не оказывает.

Это не первый случай взлома сервисов хакером w0rm. В декабре 2015 года им был получен административный доступ на сайт «АвтоВАЗа», а в августе — к служебным данным «МегаФона».

Комментарии (23)

tyderh

05.02.2016 21:00+2Внесенные изменения были сделаны реально действующим разработчиком, в то время как аккаунт w0rm просто поставил себе имя разработчика, чтобы сделать скрин и выдать желаемое за действительное.

администратор [Jira] просто забыл выключить регистрацию

Отличный PR-шедевр PR-директора, на уровне отличной техподдержки йоты.

OnelaW

05.02.2016 21:55+1Можно для тугодумов?.. Нутром чую там фигню сморозили, а доказать не могу. Под вечер совсем тяжко переваривать ахинею.

kafeman

05.02.2016 22:30+1Хакер не собирался ничего менять. Выложил сриншот коммита, чтобы показать, что у него есть (возможно, read-only) доступ к исходным кодам.

OnelaW

05.02.2016 23:06-1о спасибо, теперь понял)) дальше идет сказка о невероятных приключениях админа… не ну такое можно только у нас.

kafeman

06.02.2016 00:13Дальше идет о том, что админ просто забыл отключить регистрацию новых пользователей на странице логина в Jira. Что просто дало злоумышленнику возможность получить исходные коды продуктов. Это не сказка, а банальная безалаберность и разгильдяйство.

В самой по себе утечке исходников я ничего плохого не вижу. Проблема в том, что на скриншоте виден фрагмент некого конфигурационного файла, а в дереве каталогов слева файлы с названиями типаdb-migrate.shиfill-db.sh. Не берусь утверждать, что был получен доступ к базам данным Yota, но все-таки пароли стоит сменить…

Frankenstine

06.02.2016 17:04Судя по простоте вписаных паролей, это не рабочий конфиг, а его заготовка, хотя пара нормальных паролей всё же есть. Даже если среди них есть пароли, реально использовавшиеся на тот момент в настоящей базе, не факт что у хакера был хоть какой-нибудь доступ к этой базе.

kafeman

06.02.2016 17:31Именно поэтому я и написал:

Не берусь утверждать, что был получен доступ к базам данным

Но вы всерьез считаете, что люди, не закрывшие регистрацию в Jira, не будут использовать пароль «password»? :-)

Frankenstine

07.02.2016 00:58Это могут быть разные люди — разработчики и «внедренцы» (интеграторы, сисадмины).

Dendytwice

05.02.2016 23:01При чем тут пиар? Я считаю ничего страшного не произошло, подняли хайп из ничего.

mstrokin

05.02.2016 22:38security through obscurity — это плохо, пнятна? скорей всего просто думали что никто не найдет жировский URL/port

755

06.02.2016 00:16+1Судя по всему они не одни такие.

www.shodan.io/search?query=jira+country%3A%22RU%22

Alexey2005

06.02.2016 14:11Прям один в один взлом fl.ru. Тогда неизвестный хакер тоже слил все исходники (а базу по его словам не стал сливать, т.к. слишком много весит) из-за неправильно настроенного тестового сервера.

Ну Yota хоть как-то отреагировала, а fl'овцы тогда ушли в глухую молчанку и делали вид, что ничего не происходит.

Повод задуматься: а в вашей компании что происходит с тестовыми серверами и рабочими репами? Они, случаем, не торчат наружу, доступные для всех желающих?

tendium

06.02.2016 20:18+1Эх… вот почему нельзя просто извиниться за косяк? Почему нужно так уныло отмазываться?

ArPi

06.02.2016 20:21дык, чо удивляться — не так давно где-то тут было кажется про торчащие наружу git-каталоги. вроде даже в т.ч. у самого яндекса тоже такую нашли :)

mstrokin

06.02.2016 21:09я пару лет назад сканил 1кк сайтов на открытые репозитории, около 10-20к сайтов нашел, включая несколько ОЧЕНЬ крупных :) правда за найденное обычно платили только мелкие фирмы, ни одного крупного игрока не заплатило :/

c01nd01r

07.02.2016 02:38Были получены исходники 3300 глобальных интернет-проектов (2009)

https://habrahabr.ru/post/70330/

amiluik

07.02.2016 10:35Ждем исходников в свободном доступе, а затем статью от PVS-Studio «Проверяем Yota...» )

kalbasa

как сказал Кевин Митник если вы в сети, то забудьте о безопасности

kkk777kkk

но лучше будет так: «если вы в сети, то подумайте немного о безопасности», а то как-то сильно просто — «забыли выключить регистрацию»

kalbasa

да, люди стали забывчивыми. как бы банально это не выглядело «забыли выключить регистрацию», думаю всё было именно так. просто забыли выключить. банальный человеческий фактор. :))