Недавно на GT обсуждали уязвимость на Facebook, связанную с возможностью перебора 6значного кода, которая позволяла получить доступ к чужому аккаунту geektimes.ru/post/272326

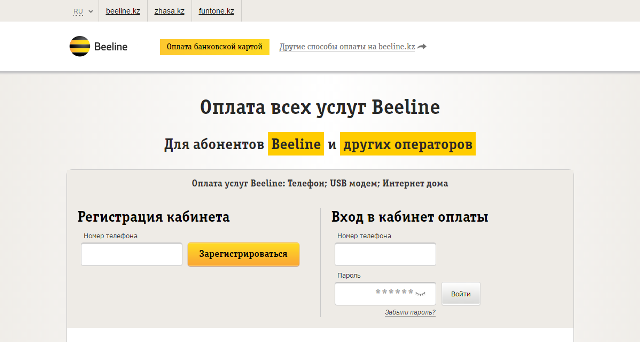

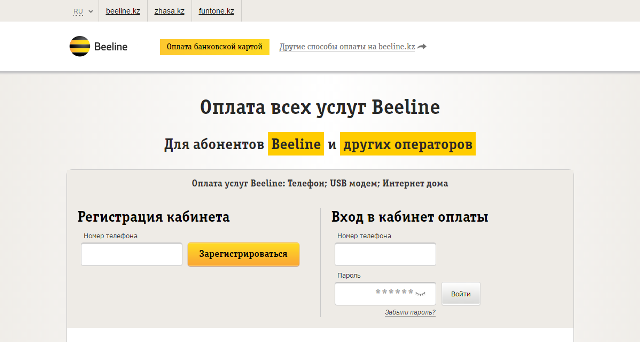

В середине марта мы сообщили Beeline Казахстан о серьезной уязвимости, обнаруженной на платежном сервисе Oplata.beeline.kz, которая позволяла осуществлять кражи денежных средств с платежных карт зарегистрированных пользователей. Атака реализуется посредством взлома личного кабинета пользователя через функцию сброса пароля. При использовании этой уязвимости пользователю высылается SMS с четырехзначным цифровым кодом, который может быть подобран путем прямого перебора.

Для тестирования уязвимости был написан небольшой скрипт на Perl, который перебирает значения и меняет пароль на 000000.

Видео уязвимости

Данный сервис (oplata.beeline.kz) используется для привязки своей карты в кабинете Beeline и пополнения баланса мобильного телефона. Если карта привязана, то есть возможность пополнять телефон любого абонента Beeline. Тем самым, при получении доступа к чужому личному кабинету у мошенника имелась возможность пополнять на большие суммы свои номера и выводить для примера через различные смс-платежи. Помимо этого мошенник видит персональные данные абонента.

Об уязвимости Beeline было сообщено 14 марта.

Уязвимость была исправлена только спустя 3 недели, если это можно назвать исправлением. Перебор теперь невозможно, но появилась возможность «заспамить» смсками владельца номера билайн (За минуту более 100 смсок).

Спасибо за внимание.

«Центр анализа и расследования кибер атак» www.facebook.com/cyberseckz

В середине марта мы сообщили Beeline Казахстан о серьезной уязвимости, обнаруженной на платежном сервисе Oplata.beeline.kz, которая позволяла осуществлять кражи денежных средств с платежных карт зарегистрированных пользователей. Атака реализуется посредством взлома личного кабинета пользователя через функцию сброса пароля. При использовании этой уязвимости пользователю высылается SMS с четырехзначным цифровым кодом, который может быть подобран путем прямого перебора.

Для тестирования уязвимости был написан небольшой скрипт на Perl, который перебирает значения и меняет пароль на 000000.

Видео уязвимости

POC уязвимости BeelineУязвимость Beeline устранили, хоть и долго по-нашему мнению (порядка 3 недель). Только теперь можно "заспамить" смсками владельца номера билайн (За минуту более 100 смсок). Выкладываем POC видео уязвимости. Суть уязвимости заключалось в том, что при восстановление пароля пользователю отправляется 4хзначный код и не было защиты от перебора. В данном видео показывается небольшой скрипт на Perl, который перебирает данный код менее чем за 10 минут и меняет пароль на наш (в данном случае 000000), что позволяет получить спокойно доступ в личный кабинет oplata.beeline.kz любого пользователя. http://profit.kz/news/30080/Na-sajte-Beeline-bila-obnaruzhena-i-ustranena-uyazvimost/

Опубликовано ЦАРКА 6 апреля 2016 г.

Данный сервис (oplata.beeline.kz) используется для привязки своей карты в кабинете Beeline и пополнения баланса мобильного телефона. Если карта привязана, то есть возможность пополнять телефон любого абонента Beeline. Тем самым, при получении доступа к чужому личному кабинету у мошенника имелась возможность пополнять на большие суммы свои номера и выводить для примера через различные смс-платежи. Помимо этого мошенник видит персональные данные абонента.

Об уязвимости Beeline было сообщено 14 марта.

Уязвимость была исправлена только спустя 3 недели, если это можно назвать исправлением. Перебор теперь невозможно, но появилась возможность «заспамить» смсками владельца номера билайн (За минуту более 100 смсок).

Спасибо за внимание.

«Центр анализа и расследования кибер атак» www.facebook.com/cyberseckz