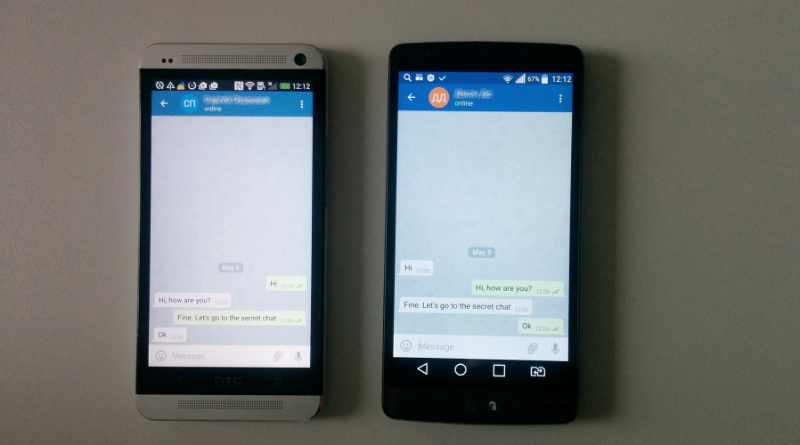

Мы решили проверить, действительно ли нужно быть спецслужбой, чтобы получить доступ к чужому аккаунту Telegram. Для этого мы зарегистрировали тестовый аккаунт Telegram, обменялись несколькими тестовыми сообщениями:

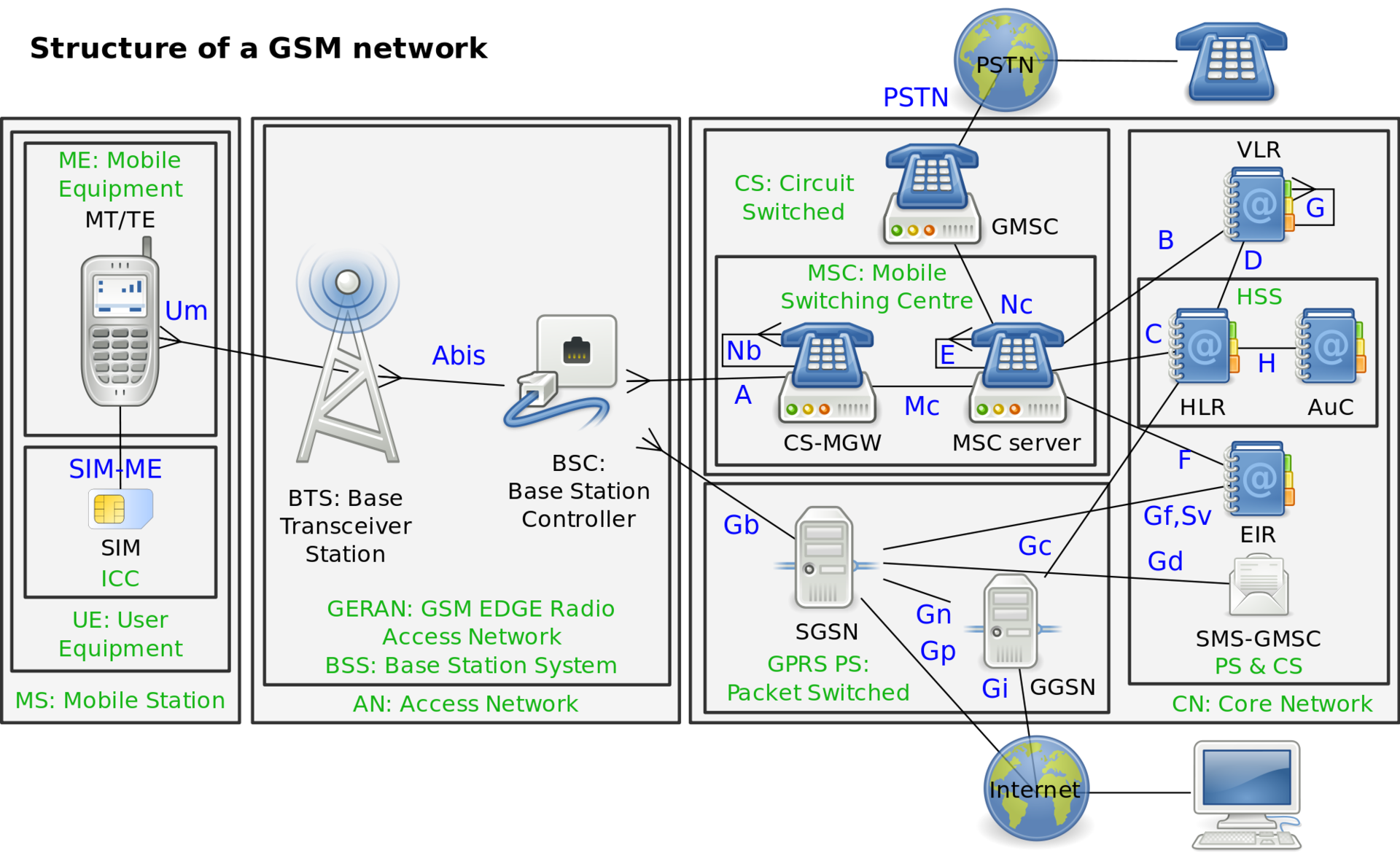

А затем мы провели атаку через сеть SS7 на один из тестовых номеров (подробнее о самих атаках мы писали ранее). И вот что у нас получилось:

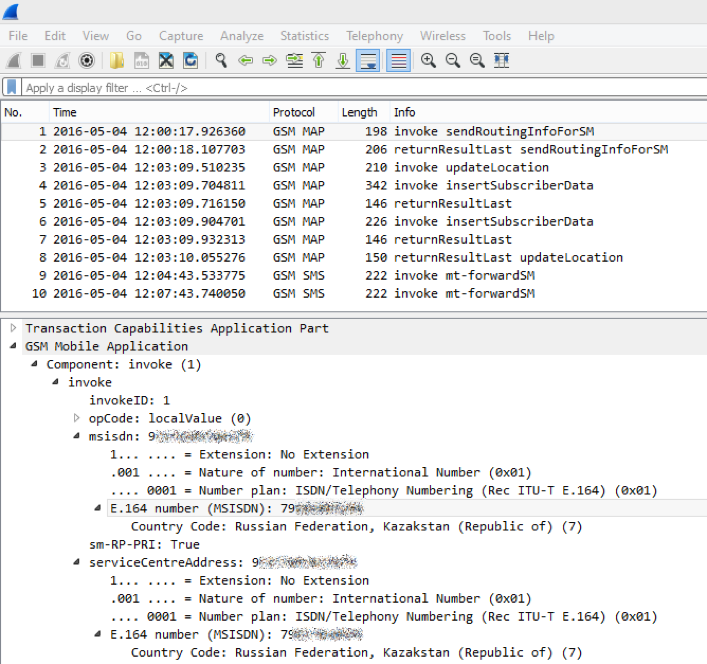

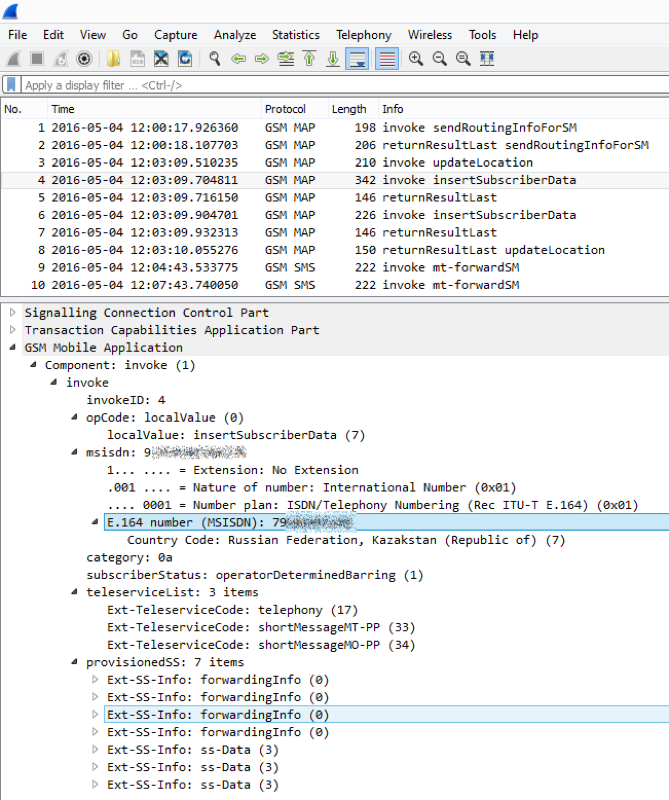

Сначала узнаем IMSI…

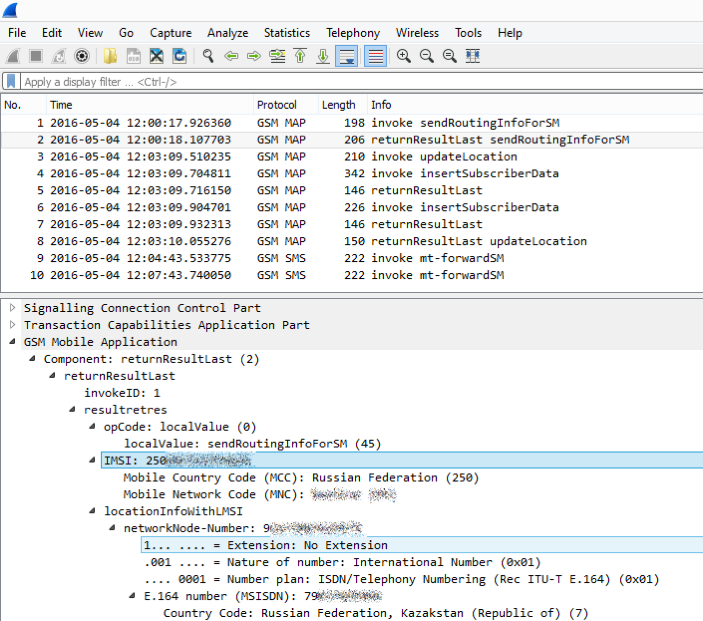

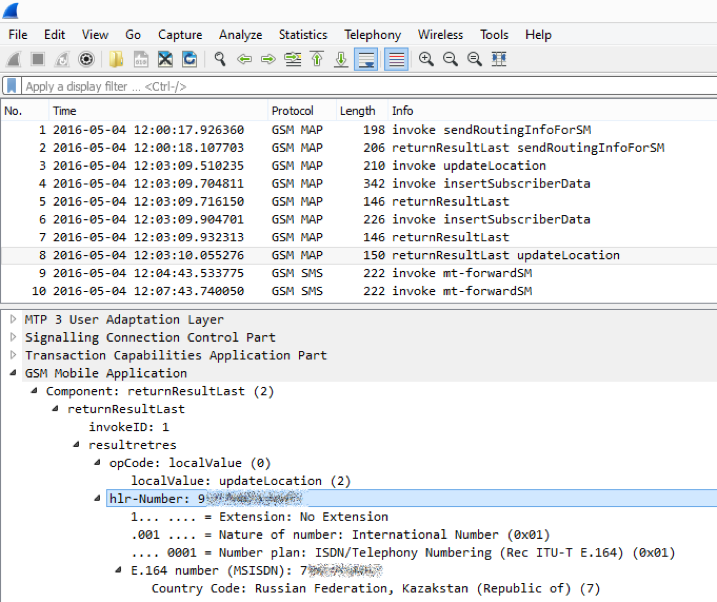

Перерегистрируем абонента на наш терминал…

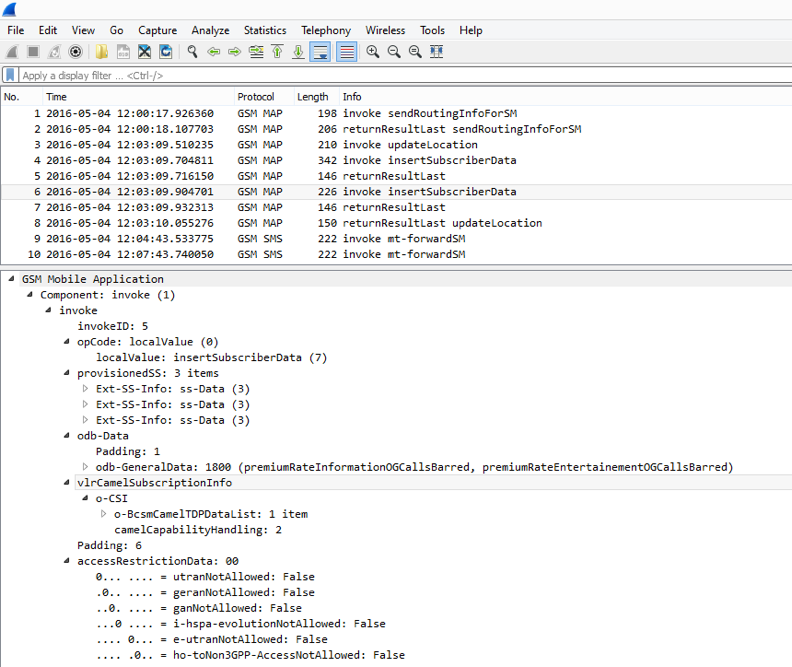

Получаем профиль абонента…

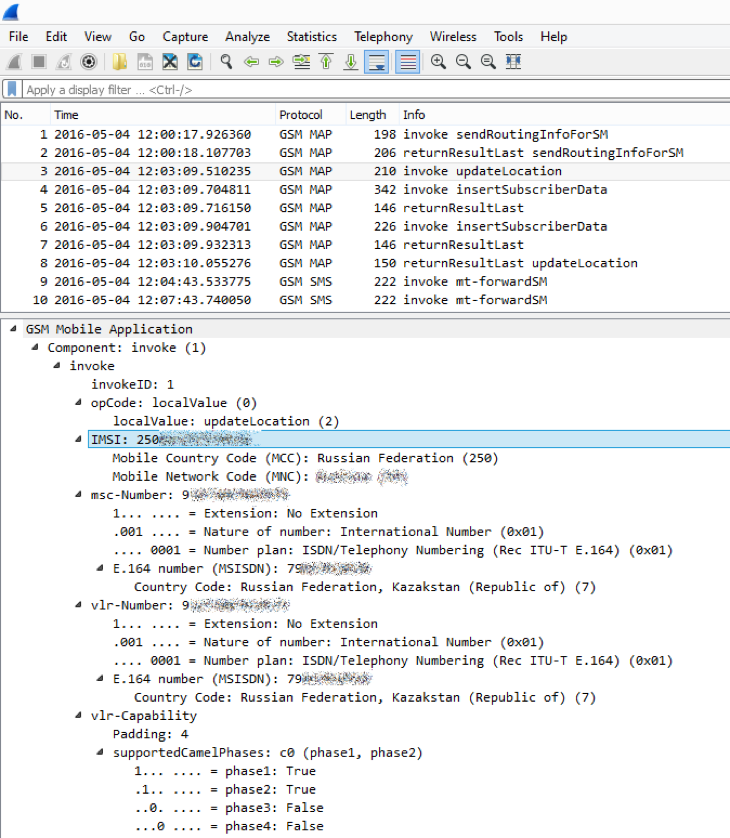

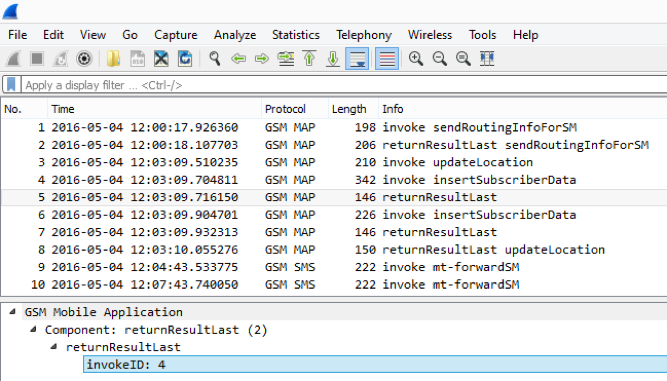

Завершаем процедуру перерегистрации абонента…

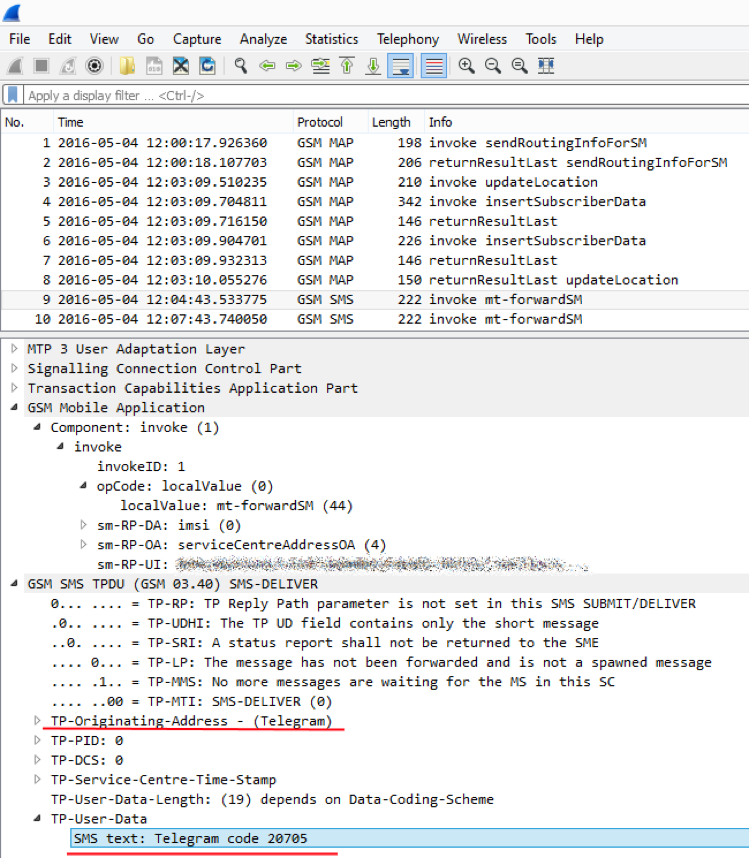

Теперь номер жертвы под полным нашим контролем. Инициируем на любом девайсе процедуру подключения к Telegram под аккаунтом жертвы (номер телефона) — и получаем заветную SMS…

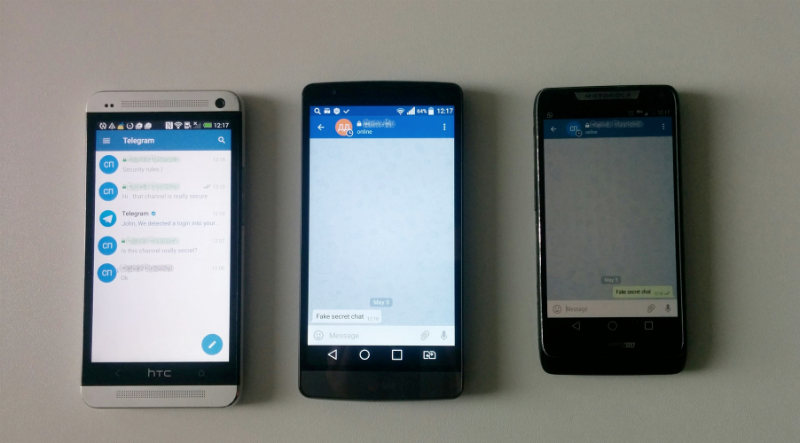

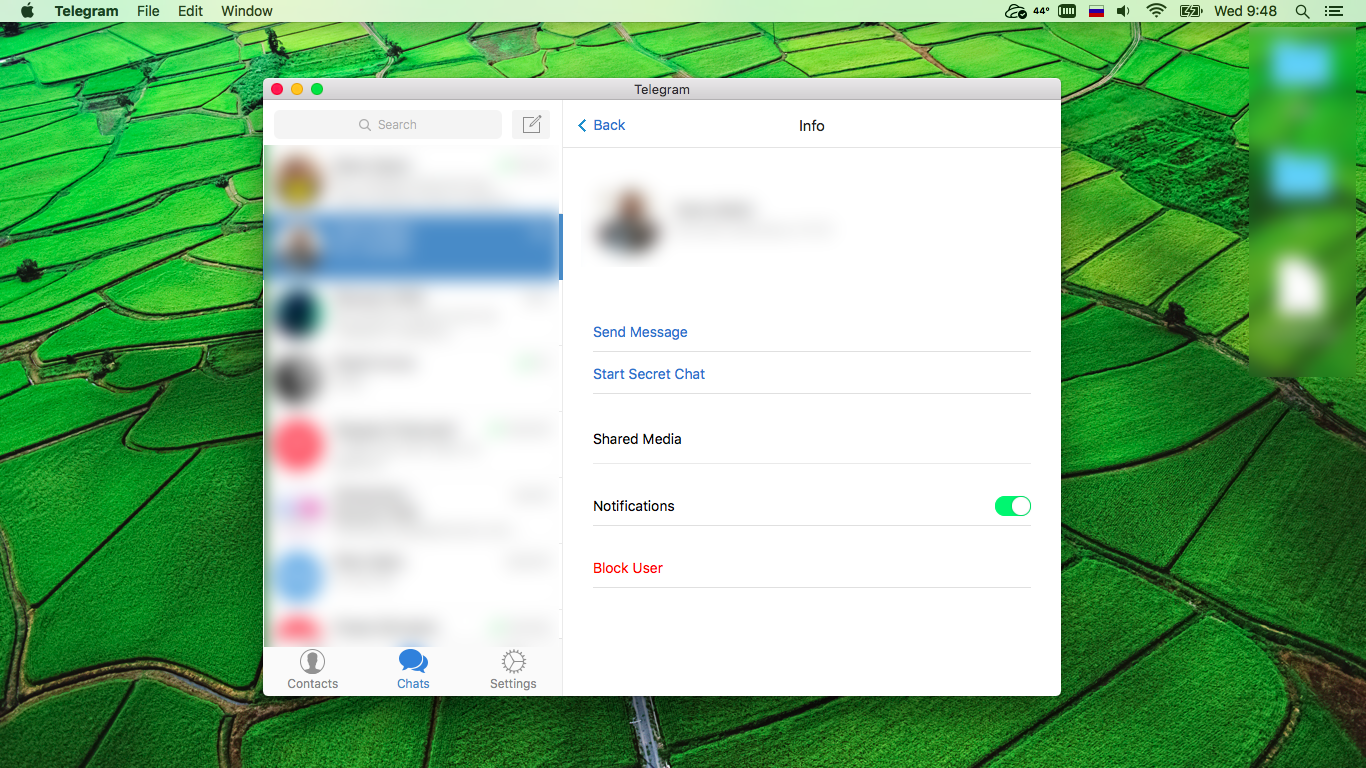

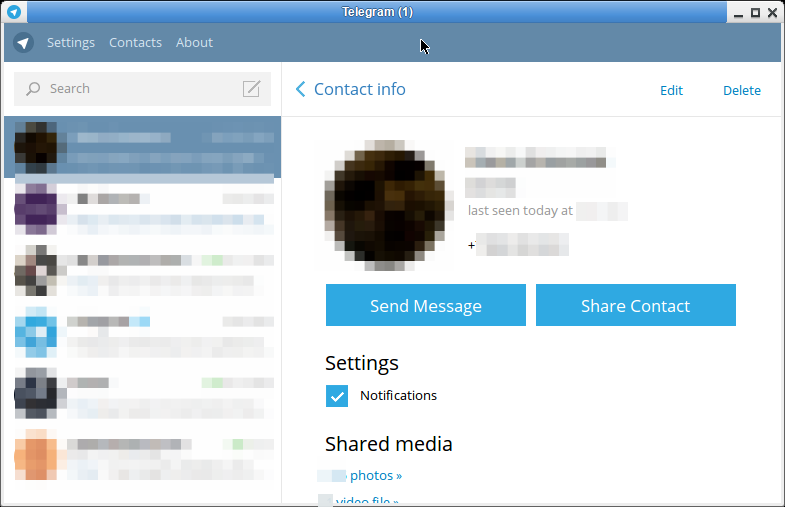

После ввода кода мы получаем полноценный доступ к аккаунту Telegram. Теперь мы можем не только вести переписку от имени жертвы, но и прочитать всю переписку, которую клиент Telegram любезно подгружает (телефон справа имеет полную копию переписки телефона слева):

Однако прочитать секретные чаты невозможно:

Но можно создать новый — и переписываться от имени жертвы:

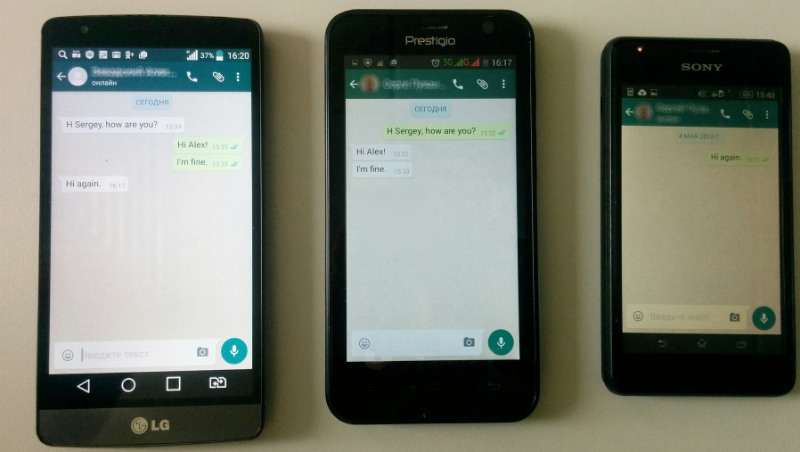

После этого мы провели атаку по той же схеме на WhatsApp. Доступ к аккаунту мы конечно же получили, но так как WhatsApp (якобы) не хранит историю переписки на сервере, получить доступ к переписке, которая была ранее, не удалось. WhatsApp хранит backup переписки в Google Drive, поэтому для получения доступа к ней необходимо ещё взломать аккаунт Google. Зато вести переписку от имени жертвы, так что она не будет об этом знать – вполне реально:

Выводы:

Комментарии (210)

jok40

06.05.2016 11:06+2подробнее о самих атаках мы писали ранее

Что-то не могу скачать pdf-ник по Вашей ссылке.

UPD: отбой тревоги. Разобрался уже: скачивается, если в URL https заменить на http.

hedgeven

06.05.2016 13:55

Disen

06.05.2016 11:10-7ЧТД.

avost

06.05.2016 13:55+11Вообще-то, нет. Продемонстрированная атака отличается от той, что была использована.

Disen

06.05.2016 14:56+5Вообще-то, да. Атака отличается, тут Вы правы. И товарищи из PT на фоне массового интереса к новости о взломе представителей какой-то оппозиции какими-то спецслужбами решили

проверить, действительно ли нужно быть спецслужбой, чтобы получить доступ к чужому аккаунту Telegram.

ну и еще разок упомянуть про свои ресерчи на эту тему, да себя показать. :)

PT, вроде как не спецслужба (предлагаю не разводить демагогию сотрудничают ли сесурити-компании с правительством или нет, это не так важно), досуп получен? Получен! ЧТД — спецслужбой быть совсем необязательно :)

И да, я понимаю, что получить доступ к SS7, это не за хлебушком сходить.

З.Ы. И я наверно всё-таки оптимист, потому что считаю, что располагая возможностями специальных служб можно все это сделать не так чопорно. Элегантнее чтоль, если хотите. Хотя, быть может я ошибаюсь.

З.Ы.Ы. Что же касается самой истории с МТС и Телеграмом, то какой-либо технической информации в сети крайне мало. Ну да, скорее всего без участия оператора не обошлось. Вся остальная инфа — политота. А это уже неинтересно.

zorgrhrd

06.05.2016 11:21+3WhatsApp в последних версиях предупреждает о смене ключа шифрования на противоположной стороне — «Код безопасности пользователя * * * изменился.».

GebekovAS

06.05.2016 15:38+1Для некоторых, эта фраза напротив придаст уверенности в безопасности переписки, т.к. они могут ассоциировать ее с правилом «регулярной смены паролей, для увеличения уровни безопасности».

Что тут говорить, если многие (из моего окружения), не задумываясь игнорируют предупреждения ошибки подлинности сертификата на порталах с денежными операциями.

rocket

06.05.2016 11:22+6А про банк-клиенты что скажете? Там тоже всякие sms-подтверждения используются.

tmnhy

06.05.2016 11:32-1Вы видели банковские приложения без многофакторной авторизации?

Lsh

06.05.2016 12:26+3У сбера можно получить новые логин с паролем на тот же номер телефона, куда приходят одноразовые коды.

tmnhy

06.05.2016 12:32Я не знаю, как у Сбера, а по-правильному, смена пароля — это операция точно так же, как и финансовая требует подтверждения одноразовым кодом либо из таблицы, либо по СМС и возможна только из самого приложения.

Если забыл пароль, то тогда только визит в офис банка, либо звонок в поддержку с подтверждением.

Рассылка связки логин: пароль, даже не думал что такое кто-то практикует.

Lsh

06.05.2016 12:37Не совсем правильно написал. Не логин и пароль пришлют, а пришлют код подтверждения для создания новых л и п. Но, сути это не меняет.

tmnhy

06.05.2016 12:47Почему же, это как раз и есть двух-факторная. Логин-пароль кроме вас никто не знает, а подтверждение открытым каналом приходит — это общепринятая практика.

Labunsky

06.05.2016 22:59Логин и пароль после этого создаются пользователем (злоумышленником, в нашем случае) новые, старые уже никого не интересуют

torkve

06.05.2016 12:37+1Я не очень в курсе, как работает атака из поста, но сбер или тинькофф, например, детектят смену сим-карты. Возможно, конечно, с такой атакой можно номер симки тоже сэмулировать.

ptsecurity

06.05.2016 13:39Одна из наших недавних публикаций была как раз о том, как перехватываются одноразовые пароли банка, а также эмулируется отправка команд SIM-карты:

https://habrahabr.ru/company/pt/blog/280095/

Ну и в прошлом году в «Позитиве» делали исследование на ту же тему:

https://habrahabr.ru/post/243697/

torkve

06.05.2016 13:59С перехватом паролей всё понятно. Я не очень понял, можно ли таким образом дистанционно узнать и подменить IMSI, на который смотрят банки. Ваше второе исследование, как я понял, делает это путём физического доступа к симке.

Frankenstine

10.05.2016 16:19У сбера можно получить новые логин с паролем на тот же номер телефона, куда приходят одноразовые коды.

А кто-нибудь пробовал им сказать что это плохо? :)

Точнее не то, что именно это плохо, а то, что плохо что нужно лишь только это.

Насколько я помню, крупнейший негосударственный банк Украины (Приватбанк) для восстановления пароля требует указания номера, срока действия и PIN-кода любой из действующих карточек клиента. То есть даже если украсть у клиента сумочку с карточками и телефоном, чтобы получить доступ к управлению финансами, потребуется дополнительно как-то узнать ещё и либо пароль в онлайн сервис, либо PIN-код карточки. Без этого — максимум можно будет совершать покупки в онлайн магазинах, при условии что для карточки (-чек) была разблокирована ранее такая возможность (лимит установлен не нулевой) и с телефона можно считать 3D-secure код…

Государственный банк на мой взгляд как бы обязан иметь безопасность такого же уровня.

jamakasi666

10.05.2016 20:47У сбербанка на этот счет отдельная услуга под названием «Защита средств на банковских картах».

Frankenstine

11.05.2016 13:45Кхм. Это совсем не то же самое, это фактически страхование. А речь об элементарной безопасности аккаунта.

arcman

06.05.2016 13:56Что бы сбросить пароль у Tinkoff достаточно знать номер карты клиента и номер привязанного телефона.

Orky

06.05.2016 15:23Ага, поэтому в нормальных банках твердят что нельзя указывать кому бы то ни было свой полный номер карты.

Dolios

06.05.2016 16:47Номер карты видит любой кассир и может запомнить, некоторые магазины раньше страдали тем, что печатали номер карты на чеке, как сейчас, не знаю. Если «банк» позволяет сбросить пароль, зная номер карты и номер телефона, это не банк, это анекдот.

navion

06.05.2016 17:02Это пример, когда баланс между безопасностью и удобством сдвинули не в ту сторону.

Хотя у ТКС нет особого выбора с одним офисом на всю страну, они не могут посылать клиента в отделение с паспортом для получения логина к ЛК, как делает Альфа.

Dolios

06.05.2016 17:59Человека можно обязать позвонить по телефону в банк и спросить у него данные, которые трудно получить злоумышленнику, хоть набившее оскомину секретное слово.

Конечно, на 100% это не защитит, но от пионера, который подсмотрел номер карты/подобрал чек и потом стрельнул телефончик у девушки, легко.

iDm1

06.05.2016 18:42Ну они могли бы поступать как Яндекс, проверять людей через каких-то партнеров у которых есть отделения по всей стране (системы денежных переводов, кассы, службы доставки).

mkll

09.05.2016 17:59А что скажете про банк из Top 5, у которого в интернет-банке пароль:

a) должен быть цифровым

б) состоять из не более чем 6 (шести) символов

rockin

07.05.2016 22:08Неправда же.

Для сброса пароля и для многих других действий ткс запрашивает также и паспортные данные.

А также ФИО, дата рождения и т.д.

При звонках с привязанного номера ФИО и чёт там ещё не запрашивают.

Однако, я считаю, что

а) и паспорт, и номер карты, и номер телефона, и даже проверочное(кодовое) слово не являются достаточно защищёнными данными

б) однако, к этой проблеме можно относиться проще и защиту выстроить с помощью размазывания средств по нескольким счетам нескольких банков. короче гря, для параноиков есть выход :]

в) ножками топать в банк всё равно не хочется (привет, втб!), поэтому вот так удобнее

encyclopedist

06.05.2016 11:33В онлайн-банках они совместно с паролем используются, что даёт двухфакторность.

dewil

10.05.2016 01:40у меня есть карта, и не одна, в которых VISA 3DS реализуется не паролем, который я когда то создал, а кодом через смс. оборжаться.

velvetdust

06.05.2016 11:22+39Как мне кажется, общественность взбудоражил не сам факт взлома некоего приложения, а тот факт, что конкретный оператор сотовой связи по чьей-то прихоти (возможно, одного конкретного сотрудника, возможно, по просьбе извне) без уведомления отключил на длительное время службы SMS и мобильного интернета, а затем включил их обратно, что пришлось как раз на момент взлома. If it looks like a duck, swims like a duck and quacks like a duck, then it probably is a duck.

Nizametdinov

06.05.2016 13:45-3Ох уж эта общественность. Куча объявлений, где предлагают детализацию разговоров за деньги, вы думаете откуда они ее берут? от ФСБ? Такие же кроты внутри операторов, их СБ щучит, но они есть всегда. И это общественность не волнует… Сайтов не создают, обращения в прокуратуру не пишут.

Хотите анонимности и прайвита — купите десяток симкарт у метро, они все на ООО «Василек» и меняйте раз в 3 дня. Но если возьмутся органы, а не как эти пионЭры, то еще надо будет не бывать в одних и тех же местах.

vyatsek

06.05.2016 14:07-4Вот я тоже не понимаю этого шума ах взломали то, ах взломали это. При необходимости власть всегда сможет надавить на бизнес и вынудить компанию выполнить необходимые требования. Пустая болтовня большинства граждан власть не интересует, а если уж органы и власть заинтересовались, они всегда могут доставить человека в удобное им место для разговора.

Если же вы ведете какую-то противозаконную деятельность, то безопасность какого-то вацапа это вообще второстепенный ворос.Вся эта шумиха о безопасности и приватности не более, чем страх своих комплексов.

Carbonm

06.05.2016 13:56Мне когда-то пришлось восстанавливать потерянную сим карту в Украине (lifecell). Меня спросили дату одного из последних пополнений счета и 3 номера, на которые я часто звонил. Не так уж и сложно увести чей-то номер телефона (пополняешь человеку счет и узнаешь с кем общается). Следует отметить, что это не сработает, если у вас контракт.

Davidov

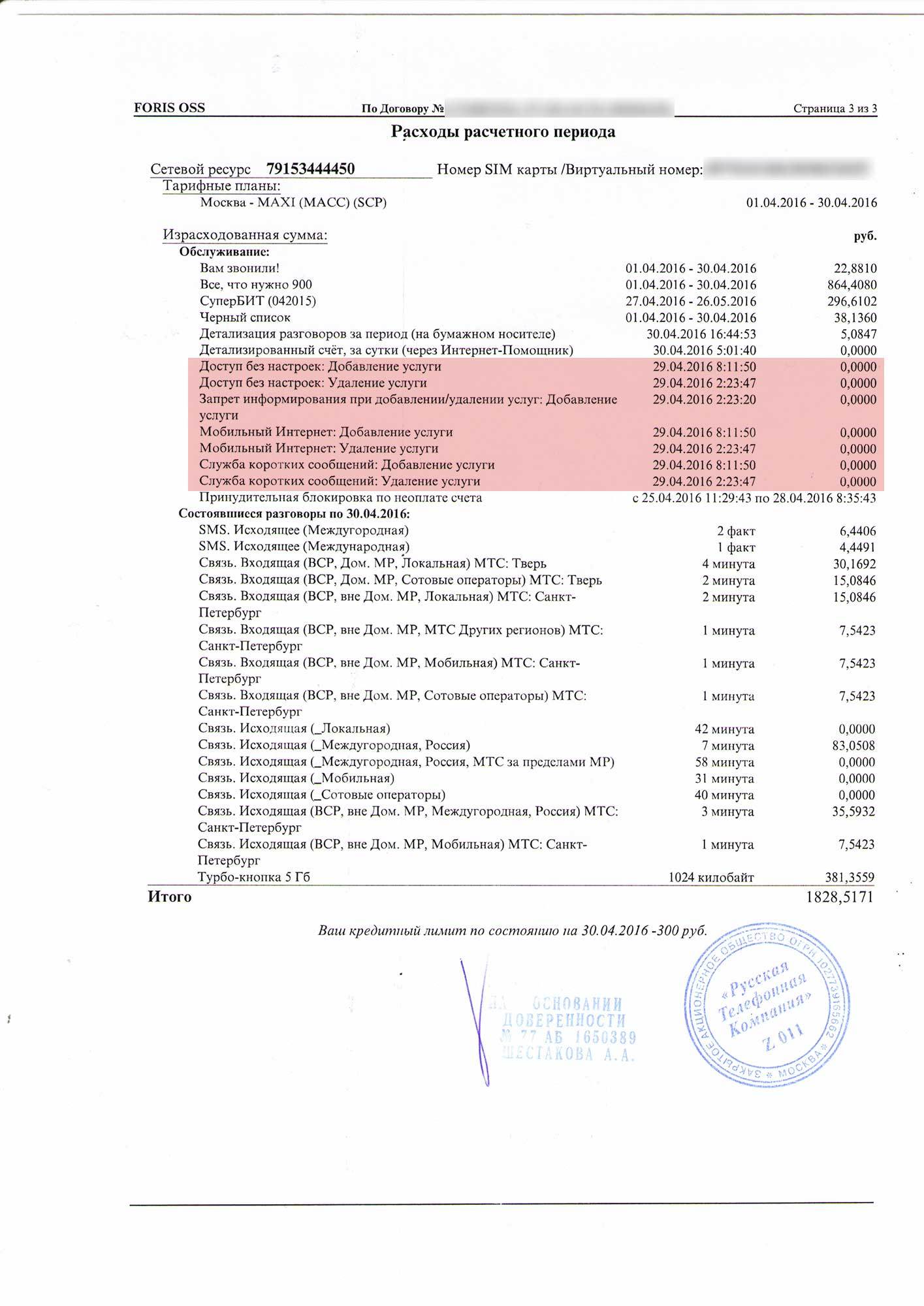

06.05.2016 11:32+26Вероятно вы правы, что не нужно быть спецслужбой. Но в упомянутом вами случае МТС отключил доставку СМС абонентам.

Пруф с печатью самого МТС

smarkelov

06.05.2016 11:35+5Странно, то что по описанному варианту это получается проще. Да и врать потом не надо будет.

Davidov

06.05.2016 11:43+6Все ошибаются.

Кстати, интересно было бы, если бы ptsecurity описал бы необходимые условия для осуществления атаки. Если я правильно понимаю, нужно как-то подключиться к сети или собрать специальный девайс, который нужно ещё физически привезти близко к абоненту, это отдельная спецоперация. Вероятно, проще прийти к оператору и попросить отключить на пять минут.

Никто же не ожидал того, что это заметят. Но, очевидно, подготовились очень плохо. Благодаря этому мы теперь знаем. Ну и заодно нам напомнили, насколько ненадежен канал SMS.

xfishbonex

06.05.2016 13:56+1Говорят, что и девайс не нужен, достаточно лишь подключения к пиратскому хабу.

blog.kaspersky.ru/hacking-cellular-networks/9862

ptsecurity

06.05.2016 14:03+1Необходимо подключение к сети SS7, собрать девайс можно на коленке из ПО свободно распространяемого в интернете, к абоненту возить его не нужно, наоборот, можно находиться на другом конце земного шара.

daggert

06.05.2016 12:29-12Ну вот раскрыли махинацию МТС и что? Им что-то будет? Нет. Будет что-то спецслужбам? Нет. Зачем парится?

daggert

06.05.2016 13:38-2Эм… я не прав? Я действительно готов пересмотреть свою точку зрения, если укажите где ошибка в моей логике.

Zibx

06.05.2016 14:19+91. МТС торгуется на международной бирже. Сейчас хотят инициировать судебный процесс по поводу вот этого действия в юрисдикции неподвластной нашему правительству. Это может уронить акции и МТС и отвадить его от совершения подобного в будущем.

2. Скорее всего минусуют за «тся».

daggert

06.05.2016 14:31+1А разве МТС может отказать в предоставлении данных при каком-либо расследовании? Если есть бумага свыше?

PS: про тся я заметил при нажатии на кнопку «отправить», но кнопки редактирования нет, к сожалению.

Zibx

06.05.2016 14:49+1Предоставлять данные — нет. Насчёт отключения услуг — может быть прописано в договоре что может, но цена акций строится больше из общественного мнения, презентаций и инсайдов. Щёлкнуть тигра по носу — старая народная забава. Особенно если щёлкают другие, а ты сидишь с попкорном.

alexeyz

06.05.2016 15:02-4цена акций не складывается из общественного мнения :)) иначе биржи были бы не нужны.

ivlad

06.05.2016 16:32+2но цена акций строится больше из общественного мнения, презентаций и инсайдов

Стоимость акций отражает способность компании зарабатывать деньги. Некоторые считают, что она справедливо равна дисконтированному денежному потоку на акцию в перспективе существования компании (в академической ситуации — ?).

Общественное мнение имеет, скажем так, опосредованную роль. Вот, скажем, Lockheed Martin производит ракеты самолеты AC-130, один из которых разбомбил госпиталь в Кундузе, Афганистан. Общественное мнение это осуждает, но вот курс акций продолжает расти. Потому, что очевидно, что армия США продолжит покупать у Lockheed Martin.

brainbot

06.05.2016 16:55+1Не верная трактовка.

Более правильная:

Вот, скажем, Lockheed Martin производит ракеты самолеты AC-130, один из которых разбомбил госпиталь в Кундузе, а потом разбился при заходе на посадку. Разбился из-за отключения одной из систем.

МТС получает деньги с клиентов, если начнётся массовый исход клиентов — упадут доходы и инвесторы могут пересмотреть свои планы.

Мне как клиенту не нравится эта ситуация. А учитывая активный форсиг темы «МТС ниуновен» я все больше склоняюсь к уходу.

jok40

06.05.2016 15:01+1Думаю, что про «тся» — это была шутка. А минусуют Вас за сам посыл — мол, вот вы фигнёй страдаете, вместо того, чтобы делом заниматься. Наверное Вы не в курсе, что людям нравятся подобные детективы. Они с удовольствием их читают и не считают, что люди, исследовавшие дыру и опубликовавшие информацию о ней, потратили время впустую. Короче, не согласны с Вами. Вот и минусуют.

daggert

06.05.2016 15:31+1Да нет у меня такого посыла, извините если Вам это показалось. Фраза «зачем париться» относится к действиям спецслужб, а не как обращение к читающим. Читать следует как «Зачем им думать о том, как сделать что-либо скрытно, когда можно сделать как привыкли?»

Casus

06.05.2016 15:14+1Если вам не хочется «париться», то зачем вы это читаете?

Я тут, не из за МТС, у меня другие оператор и страна, но мне интересно знать о подобных махинациях, а также интересны подробности выполнения подобных атак.

Лично я тут потому что:

1. в целом интересуют безопасностью, 0-day и т.д.

2. хочу знать о уязвимостях в софте, протоколах и вообще всём с чем я работаю или имею в использовании

3. хочу знать о подобных прецедентах, сделали в одной стране/компании, сделают и в другой

daggert

06.05.2016 15:30Где вы в моих словах увидели хоть какой-то намек на то что статья не нужна?! Статья интересная и нужная, и я лишь указал на то, что спецслужбы будут думать о репутации оператора в последнюю очередь. Их совершенно не волнует обвалившиеся акции или мнение людей, у них есть задание. Любые официальные претензии к оператору будут перенаправлены в сторону спецслужб. Любые претензии к спецслужбам, скорее всего, будут замяты. Никакой претензии к статье у меня нет, я ответил на комментарий.

Nizametdinov

06.05.2016 13:30+8Вам вводная:

— У МТС, Мегафона, Йопты и т.д. стоит СОРМ, который собирает все СМС.

— Блокировка приема СМС — это один бит в профиле абона на HLR(HSS) и не надо никакие услуги подключать\отключать, ни в одном счете этого никогда не будет. Есть ли на него доступ у органов — предположите сами.

Вот имея такую вводную, ответьте — зачем ФСБ отключать услуги через биллинг?

Поэтому да, ерничание в духе «все непонятные вещи объясняют происками спецслужб» абсолютно уместно.

Произошедшее объясняется ИМХО проще — эти олени имели доступ к сетям оператора на более высоком уровне — СРМ или Удаленный дилер, возможно к межсистемной шине. Народа с этим доступом тысячи 3-4 человек. Никому не охота признаваться, что твоя система безопасности пропустила крота.

Davidov

06.05.2016 13:51Что касается вводной, операции планируют люди. Возможно это была такая проходящая история, которую получили лояльному хакеру на аутсорсинге. Он сказал, «сделаю, но отключите смс».

Дальше звонок в МТС, возможно какое-то недопонимание. Не стоит идеализировать спецслужбы, там не полубоги какие-то работают.

Что касается «не охота признаваться», с какого-то момента ясно, что с точки зрения имиджа лучше рассказать правду, если это был взлом. Да, нас взломали. Внутреннее расследование, независимый аудит, уголовное дело, предоставим всю необходимую информацию суду и пострадавшим, ущерб компенсируем, мы улучшили систему, ввели дополнительную аутентификацию и вообще молодцы.

За исключением ситуации, когда компания просто по закону не имеет права сообщить правду.

Nizametdinov

06.05.2016 14:09+3с точки зрения имиджа лучше рассказать правду

Как показывает практика, с точки зрения имиджа тут надо просто молчать и в лучшем случае идти в органы и суд. У нас люди очень быстро все забывают, если не напоминать.

Не стоит идеализировать спецслужбы, там не полубоги какие-то работают.

вы думаете что откл услуг — это для них такая редкая, единичная операция?

anmiles

06.05.2016 20:53+1«Заставить» МТС совершить подобную операцию может любой человек, имеющий доступ к интерфейсу управления подобными операциями.

Абсолютно любой пользователь либо кто угодно с его аутентификационными данными.

darkoff

06.05.2016 11:36+6Каким образом мониторите GSM запросы в wireshark? Какая аппаратная часть?

Arahnid

06.05.2016 11:55Скорей всего HackRF.

Но мне тоже интересно, с какой железки брали данные.

svensson

06.05.2016 13:56+3Мне кажется они не с радио слушали а с A-интерфейса, так как в скринах видим что MAP протокол слушают, а он от коры до контроллера. То есть, конечно, спецслужбы-то не нужны для того чтоб конкретного юзера смс-ки посмотреть, но неавторизованный доступ извне в операторский IPBB или что там у них, был бы серьезным про… махом со стороны оператора, а ежели авторизованный — то это сотрудник, а надо ли оно сотруднику, в наше нелёгкое время — вопрос.

seerozha

06.05.2016 13:57HackRF/BladeRF, видимо

axilirator

06.05.2016 15:24Нет. SS7 — это отдельная сеть, которая никак не относится к радиоинтерфейсу.

seerozha

06.05.2016 15:37Т.е. разобранная GSM-диссектором Wiresjark-а информация — она из IP-пакета(-ов), правильно понимаю?

invented

06.05.2016 11:56+15Да действительно, всего-то нужно иметь доступ в SS7 сеть и быть мобильным оператором.

grieverrr

06.05.2016 12:08формально — да. но вот вопрос, является ли, ну например, ptsecurity лицензированным мобильным оператором?

Svan

06.05.2016 13:56+3Ок. Вы подключились к SS7. Клиент у которого вы угнали Telegram обращается с официальной жалобой к оператору. Сколько времени понадобиться оператору, чтобы понять что и как произошло и кого за это притягивать по уголовке?

grieverrr

06.05.2016 14:09+2ключевой вопрос — как вы подключились к SS7?

Svan

06.05.2016 14:21+3То есть статья не полна: нужно к ней ещё писать дополнение: как подключиться по SS7 и чтоб тебя не поймали ни разу.

И всё тогда становится более интересно и гораздо менее очевидно. И менее соответствует пафосу статьи: «смотрите, можно же просто без отключения SMS...»

axilirator

06.05.2016 15:26Ну конечно. Давайте еще в открытом доступе выложим инструкции, как выращивать грибы и делать оружие.

Никто не станет рассказывать таких подробностей из соображений здравого смысла.

Svan

06.05.2016 15:31+4Понимаю, конечно. Я это к «смотрите, можно же просто без отключения SMS...». Выясняется, что не так уж просто.

svensson

06.05.2016 23:00Кстати, сомневаюсь, что могут существовать какие-то универсальные инструкции, все будет очень индивидуально не только для конкретного оператора, но даже и внутри его сети тоже. Строго говоря, если абонент, СМС которого злодей хочет перехватить, зарегистрирован в GSM сети — это одно, если в 3G — другое, в LTE — уже совсем иной подход нужен. И есть еще такой ньюанс — допустим, некий злодей извне получил доступ к сети оператора, но к какой? Грубо, как минимум для всех нод в мобильных сетях существуют две сетки — это O&M (управление) и собственно жирный транспорт для пользовательского трафика плюс сигнализация. Так вот, имея доступ к O&M, сниффить пользовательский трафик нетривиальная задача, скажем, в данном примере мы ищем СМС в A-interface, то есть у нас есть BSC к примеру, ок, зашли на него — и все, через O&M просто так не получить пакетов из A, A-bis etc. Тут все будет очень vendor specific, да к тому же есть очень вероятная возможность наследить (вплоть до рестарта ноды) если неаккуратно действовать. Конечно, если есть возможность физически подключиться к отзеркалированному порту какого-нибудь пакетного коммутатора (через который интересующий нас интерфейс проходит), то дело нехитрое, но ведь это уже совсем другая история…

vvpoloskin

09.05.2016 11:04Вы можете поставить фемтосоту, подхачить немного ее, подключиться с нее к оператору. У вас появится доступ к сети SS7

axilirator

10.05.2016 12:44+2BTS нельзя подключить напрямую к SS7, она подключается к BSC (интерфейс A-bis).

g0dlike

06.05.2016 12:38+2Вообще не понимаю этих «безопасных» проприетарных мессенджеров.

Если мне нечего скрывать — я буду пользоваться чем угодно, вне зависимости от того, «безопасный» протокол или нет.

Если же мне потребуется действительно безопасная коммуникация, уж поверьте, я точно не буду пользоваться проприетарными решениями, а сделаю что-то свое, устойчивость к взлому и исходный код которого я смогу контролировать лично.

silentfobos

06.05.2016 12:44+7Далеко не каждый, сможет самостоятельно реализовать такое решение. Да и между данными, которые совершенно не требуют особых мер безопасности при передаче и сверхкритичными, про которые вы написали, существуют и промежуточные, когда защита требуется, а реализация отдельного решения — нерентабельна.

g0dlike

06.05.2016 12:52-2Ну, на сегодняшний день все предлагаемые решения являются промежуточными(уже нет мессенджеров, которые легко перехватываются и дешифруются) — все предлагают шифрование и «безопасность».

P.S. А по поводу «далеко не каждый», я уверен, что 99% программистов осилят SSL, используя какую-либо библиотеку, например, OpenSSL:)

fRoStBiT

06.05.2016 13:11+2Вам не кажется, что далеко не все — программисты, а написать не дырявый продукт могут далеко не 99% из них?

g0dlike

06.05.2016 13:14-6Конечно, не все — программисты, но можно ведь нанять человека для этой задачи или, при острой нужде, поучить какой-то python месяц-другой.

Можно конечно кричать «аяяяй, я ничего не умею», но тогда и результат будет немного предсказуем.

Dolios

06.05.2016 13:35Вы машину самостоятельно чините? Если в сервис отдаете, проверяете ли потом ее на предмет неоговоренных модификаций?

«Можно конечно кричать «аяяяй, я ничего не умею», но тогда и результат будет немного предсказуем.», установят вам какую-нибудь закладку незаметно, которая тормоза в один прекрасный момент отключит.

g0dlike

06.05.2016 14:37-1Если

при острой нужде

от умения чинить машину будет зависеть моя жизнь или свобода — научусь.

fRoStBiT

06.05.2016 13:56+1Проблема в том, что даже профессиональные разработчики редко выпускают безупречно безопасный продукт, везде находят дыры.

При отсутствии опыта разработки таких приложений вероятность сделать какую-нибудь глупость, используя OpenSSL напрямую, значительно выше.

А потом такие велосипеды взламывают за день (а то и быстрее) те, кто этим занимается каждый день.

Поэтому обычно надёжнее использовать проверенные решения, в которых многие проблемы безопасности уже исправлены.

GamePad64

06.05.2016 12:47+1Эти все «end-to-end» шифрования всего лишь дают ложное чувство безопасности, и всё. Пока нет открытого кода, пока не было публичного аудита безопасности, всё это шифрование = буллшит.

Хотя, справедливости ради, у Telegram было и то, и другое. Тут надо обращать внимание на то, можно ли поставить свой сервер (вместе с авторизацией на нём). В этом плане лучшие — tox и jabber.gimntut

08.05.2016 20:48Как открытый исходный код и аудит безопасности помог бы от указанной в статье атаки?

Возможно, программы были бы безопаснее, если бы не использовали СМС.

Но тогда бы они не были бы такими популярными и в статье упоминался бы не Telegram, а OtherBrandName.

Проблема в том, что настоящая безопасность, очень дорогая, непонятная и неудобная для обывателя.

Многие ли оппозиционеры прочитают данную статью? Вряд ли, ведь они не являются специалистами по безопасности или айтишниками. Они не знают, что можно кого-то нанять, кто настроит им собственный защищённый сервер. И даже если знают, то клиентские программы ещё нужно настроить. Представьте, что агент Freedom связывается с агентом Solomon и говорит: «установите себе программу Х, подключитесь к серверу Y и войдите с логином Z». А агент Solomon отвечает: «Нет Алексей, это вы установите себе программу Х', подключитесь к серверу Y' и войдите с логином Z' ». Слишком много сложностей.

Зато про Дурова знают всё. Тем более, что он выступает против российской власти, значит свой. А Telegram популярный и проверенный миллионами пользователей, значит не исчезнет в одночасье, а самое главное в нём есть все нужные люди.

Я даже не уверен, что оппозиционеры в курсе, что Дуров объявлял награду за удачную попытку взлома Telegram. Более того, пострадавшие даже не знали, что можно было включить двухфакторную аутентификацию в Telegram.

Kobalt_x

08.05.2016 20:48Все эти ваши алгоритмы ассиметричного шифрования — маркетинговый буллшит, пока не доказано P != NP все ваши RSA, elliptic-curves, etc — буллшит. [/sarcasm]

mtp

09.05.2016 23:53У Telegram _не было_ публичного аудита безопасности. Была лишь премия за взлом на невнятных, по мнению множества комментаторов, условиях.

GamePad64

10.05.2016 10:24Информацию брал из EFF Secure Messaging Scorecard. Напритив Telegram в колонке про аудит стоит галочка.

mtp

10.05.2016 18:59Да, странно, считал, что EFF более надежный источник.

Нагуглилось только это:

http://security.stackexchange.com/questions/49782/is-telegram-secure

и это (таблица от EFF там есть)

https://habrahabr.ru/company/edison/blog/273001/

Там очень хорошие комментарии вынесены в статью.

deniskreshikhin

06.05.2016 13:08+3Более того, никто не гарантирует что Google/Apple просто напросто не логируют нажатия на цифровой клавиатуре.

Т.е. проприетарный смартфон с родной прошивкой это уже априори скомпроментированное устройство.

g0dlike

06.05.2016 13:12+1Может быть, кто знает.

Паранойю может усилить, к примеру, это:

https://xakep.ru/2011/12/26/58104/

Везде нужен здравый смысл.

Если стоит задача защитить каналы связи от перехвата местными спецслужбами — то реализовывать нужно именно эту часть.

Кроме того, для исключения Вашего предположения, можно помониторить сетевой трафик.

deniskreshikhin

06.05.2016 14:36В том и проблема, что у Google/Apple есть четкая заинтересованность в том что бы не силньо мешать местным, иначе их выкурят с рынка вместе с франузским сыром.

Вы знали например, что на айфонах могут скапливаться болезнетворные микробы? Онищенко подтвердит.

ctacka

06.05.2016 21:52Зачем тогда Apple зарубились в ФБР по поводу раскрытия данных, а Facebook с правительством Бразилии? Эти рынки точно не уступают российскому. Вполне возможно, что Google/Apple просто не хотят ложиться под правительство. Учитывая размеры этих компаний, в это не сложно поверить.

deniskreshikhin

07.05.2016 14:04Любая крупная организация реализует обычно сразу несколько стратегий.

Один отдел борется с нарушением приватности, делает громогласные заявления и т.д.

Тем временем другой отдел сливает негласно все данные которые только можно выудить.

Тоже самое касается и государства, то что кто-то в ФБР захотел эксклюзивный доступ абсолютно не значит что у них уже этого доступа нет.

ptsecurity

07.05.2016 01:51+2>Вы знали например, что на айфонах могут скапливаться болезнетворные микробы?

Во-первых, не только болезнетворные, но и полезные. Во-вторых, что более интересно — микробное сообщество на ваших пальцах / клавишах идентифицирует вашу личность не хуже, чем отпечаток пальца. А может даже и лучше: отпечатки можно подделать куском мармелада, а вот персональный набор кожных микробов подделать практически невозможно.

Но Онищенко об этом пока не знает. Да и мы не будем пока палить тему. Об этом все начнут писать в 2019-м году, ну тогда и мы напишем. А пока тссссс.

alburov

06.05.2016 12:52+36Всем привет. Как один из взломанных, хочу сказать следующее:

Во-первых, почитайте наш сайтик http://mts-slil.info/ и посмотрите там документы/скриншоты/аудио. В них всё-всё-всё.

Во-вторых, описанный метод совершенно не наш. Одновременно были взломаны 3 телефона, которые находились в разных частях Москвы. Я так понимаю, для этой атаки надо быть в непосредственной близости к телефону (ну или глушить его). Если не прав — поправьте. И самое главное, при такой атаке МТС не стал бы затирать логи (раньше техподдержка видела отключение услуг, а теперь нет) и публично адски врать.

krimtsev

06.05.2016 13:06+1Никто ж не против что вас взломали способом как описано у вас. Автор немного громко выразился, а на самом деле показал еще один вариант взлома через SMS

ZoraX

08.05.2016 12:40+1Автор Выразился таким образом, что между строк сквозит недоверие к самому механизму взлома Албурова и Козловского, это тянет за собой дальнейшие выводы о том, а так ли вообще был взломан телеграмм или как-то иначе? Читается этот скепсис в первых строчках статьи

Цитата: «На протяжении своего существования человечество пыталось объяснить всё необъяснимое с помощью высших сил – Богов. В наше время все непонятные вещи объясняют происками спецслужб»

И автор статьи прав, и Козловский, Албуров тоже, но по факту получается безобразие ))

egormerkushev

06.05.2016 13:21+3Я до сих пор не увидел внятного объяснения, как и куда злоумышленники получили SMS с кодами, если сервис на номере был отключен, а сообщения имеют статус «недоставлено»? Получается, что хакеры должны были перехватить SMS на этапе доставки, то есть иметь доступ к инфраструктуре МТС. Я предположу, что взломали первым делом МТС, а молчат они, потому что это еще больший позор, чем сливать что-то спецслужбам.

navion

06.05.2016 13:42СОРМ умеет читать SMS.

tmnhy

06.05.2016 13:44+1А госслужбы, как оперативно могут пользоваться тем, что аппаратура СОРМ записала?

Может быть там волынка с получением «ордера», потом время на доставание данных из сырого бэкапа… Как выглядит оперативная работа с этими данными?

navion

06.05.2016 13:46+4В России сотрудник ФСБ или МВД должен только получить ордер, но показывать его оператору он не должен. Более того, оператору запрещено требовать этот ордер, так как у него нет допуска к гостайне. Соответственно, в России системы прослушки сделаны как дистанционные системы, когда сотрудник ФСБ сидит в своем кабинете у ПУ СОРМ (пункт управления СОРМ) и вбивает команды, которые дистанционно передаются в систему оператора, а тот об этом ничего не знает.

Тут подробно написано:

https://roem.ru/02-05-2016/223498/anyone-mts-but-me/tmnhy

06.05.2016 13:53thx

но всё-равно, непонятно, в РВ идет оперативная работа или же есть время на обработку «команд».

Nizametdinov

06.05.2016 14:00Еще предположите, что они на перфокарты пишут, потом фельдегерем шлют :).

Кто знает как чего там устроено, тут не напишет.

egormerkushev

06.05.2016 13:59Проще было бы заглушить сотовую связь в районе расположения жертв, сославшись на сбой, и получить смс тихо и без следов. Я б так сделал.

ptsecurity

06.05.2016 14:02+1В нашем тесте мы получали SMS в Wireshark, при этом, для того чтобы сообщение считалось доставленным мы должны были отправить подтверждение о получении, мы такого не отправляли, поэтому на скриншоте видно второе сообщение с тем же SMS (сеть пытается доставить его посылая снова и снова, до тех пор пока не получит подтверждение). Мы могли отправить подтверждение, что сообщение получено, тогда реальный абонент никогда его не увидит, а могли оставить так как есть, тогда абонент получит это SMS через некоторое время когда у него пройдет периодический Location Uppdate.

dobergroup

08.05.2016 20:48У меня одно не вяжется. Есть (со слов пострадавших) ответ контент-агрегатора, о том, что злополучная СМС не была доставлена, и именно по причине отключенного сервиса, а не по тайм-ауту умерла. Я был уверен, что в начале проверяется доступность сервиса, а потом пойдет тело мессаги.

Nizametdinov

06.05.2016 13:51+1для этой атаки надо быть в непосредственной близости к телефону (ну или глушить его). Если не прав — поправьте.

Вы не правы, поправляю. Описанная выше в статье атака делается из любой точки мира, хоть из Вашингтона, хоть из Зимбабве, надо только иметь доступ к сигнальной сети (SS7 в статье ) — а это любой GSM оператор.

Я выше описал как бы услугу отключали спецы, у вас явно какие то пионЭры работали. Думайте кому еще кроме ФСБ нужны ваши переписки, возможно внутренние терки, возможно кто то просто хотел прославиться.

navion

06.05.2016 14:03+1у вас явно какие то пионЭры работали.

ФСБ это не NSA, а судя по тому как делается всё остальное — они самые там и работают.

Вообще странно, что в SS7 нет никакого механизма авторизации, ведь роуминг работает только при договоре между операторами.

Nizametdinov

06.05.2016 14:39+2Смешивать интеллект тех кто работает в телекоме и «силовиков»… Получите 36,6 как по больнице.

Вообще странно, что в SS7 нет никакого механизма авторизации

добро пожаловать в новый дивный мир. Протоколу 35 лет, есть оборудование на сигнальной сети операторов против махинаций с сигнальным трафиком, но тут классика «щит-меч». Меняются алгоритмы, меняются сигнатуры обнаружения.

zapimir

06.05.2016 14:06+3Я выше описал как бы услугу отключали спецы, у вас явно какие то пионЭры работали.

Вы слишком хорошего мнения о спецах ФСБ. На деле там всё не так радужно с кадрами, а учитывая, что у их спецов полная безнаказаность, то зачем заморачиваться и заметать следы? Скажут в очередной раз «ихтамнет» (с) и всё. Ну или как с тем же полонием наследили по всей Европе, и что? Жертва сама нализалась полония, а спецу — депутатская неприкосновенность.

ptsecurity

06.05.2016 14:00+1Для осуществления атаки нужен доступ к SS7 в любой точке мира, местонахождение абонентов не имеет никакого значения. Затирать логи можно по разным причинам. Подключать и отключать услуги можно через ту же SS7, например посредством USSD.

ruskar

06.05.2016 14:26+4А какой USSD-код надо набрать, чтобы заставить сотрудника МТС сказать клиенту «Услугу коротких сообщений вам отключил наш отдел тех. безопасности»?

sdev

06.05.2016 16:17-2Да, еще есть ussd-код, который в офисе печатает документ с логом отключения услуг и ставит печать.

ptsecurity

06.05.2016 17:34+4Извините, мы не отвечаем за отдел безопасности МТС. Цель статьи — показать возможность атаки без лишней «теории заговора».

Но кстати, если уж вы любите конспирологию, то должны понимать, что при недостатке информации можно всегда сочинить контр-теорию.

Например: отдел безопасности телекома мог отключить SMS именно для того, чтобы *предотвратить* развитие атаки. Мы ведь не знаем, когда и на каком уровне их ломанули, и сколько абонентов были атакованы. Возможно, что они обнаружили подозрительные транзакции и на всякий случай заблокировали ряд сервисов (но было уже поздно).

И это далеко не единственный возможный вариант. Но ещё раз: здесь статья об одном реальном варианте атаки. А не о всех гипотетических вариантах.

ruskar

06.05.2016 14:34Плюс, описанная вами атака вроде как позволяет взломать абонента любого оператора? Почему же это произошло только с абонентами МТС (Албуров, Козловский, Ярмыш, Кац)? У злоумышленников какой-то фетиш на МТС?

ptsecurity

06.05.2016 18:13>Почему же это произошло только

А почему вы решили, что «только»? Атаки, о которых сразу же становится известно и жертве, и прессе — это лишь небольшая часть успешных атак. Согласно исследованию FireEye (M-Trends 2015) сейчас среднее время нахождения хакера во взломанной сети до обнаружения составляет более 200 дней. Так что советуем подождать — может быть, всплывёт и более интересная переписка.

vinograd19

06.05.2016 16:11+3alburov, вы уже включили двухфакторную авторизацию?

Вы уже начали пользоваться секретными чатами?

skobkin

09.05.2016 08:22+3Кстати, десктопный клиент Telegram, если мне не изменяет память, до сих пор не умеет секретные чаты, что делает их довольно бессмысленными, если среди устройств есть десктоп.

И вот этот момент очень не вписывается в картину «Telegram — безопасный мессенджер».

stychos

10.05.2016 22:45Давно есть. Я пользуюсь телеграмом уже года два, всё это время секретный чат в десктопе был.

skobkin

10.05.2016 23:56Дайте угадаю, вы говорите не про «дефолтный» десктопный клиент Telegram Desktop, который продвигается через сайт Telegram, а через «сторонний» клиент Cutegram?

Или быть может, тикет в репозитории — бред и я просто не нашёл где создать секретный чат и по случайности не вижу секретные чаты?

stychos

11.05.2016 09:54Самый обычный, слитый с официального сайта.

Нотариально заверенные скриншоты

skobkin

11.05.2016 10:12Внебрачные скриншоты моего Telegram Desktop 0.9.48 из пакета net-im/telegram-desktop-bin из оверлея jorgicio в Gentoo Linux

stychos

11.05.2016 10:40Окей, прошу прощения за ввод в заблуждение, в версии под линукс на данный момент секретного чата действительно не нашёл. Но точно помню, что активно вёл секретный чат с клиентом на виндовом телеграме, значит, выход при желании есть.

skobkin

11.05.2016 11:02Возможно, у вас был Cutegram. Либо начали общение вы в секретном чате с телефона, но потом с компьютера продолжили уже в обычном, т.к. секретные чаты не отображаются (и не отображались на моей памяти) в Telegram Desktop.

UPD: К слову, речь не в «выходе при желании». Телеграм заявляют как очень безопасный мессенджер. Но то самое, предлагаемое по умолчанию большинству пользователей решение не является настолько безопасным, насколько сказано в этих заявлениях. Понятно, что гики всегда что-нибудь придумают. В конце концов, могут даже OTR прикрутить в качестве костыля. Но это не отменяет того, что подавляющее большинство end-user'ов не защищено ничем, кроме обычного TLS на транспортном уровне.

Krypt

06.05.2016 22:43Пожалуй, всё-таки вступлюсь за МТС: если их «склонили к сотрудничеству» о обязали молчать — они будут молчать, какие бы сайты не создавались и сколько бы абонентов от них не уходило. Более того, в этой ситуации находятся вообще все Российские операторы.

brake

06.05.2016 13:17+4В упомянутом документе с описаниями сценариев было сказано, что для осуществления всех этих атак нужна одна малость — подключение к сети оператора. Причем не такое, какое можно получить легально (будучи, к примеру, контент-провайдером). Оно прямо у вас было на этом тесте? Если да, то получено легально, по договоренности с оператором? В моем понимании это основополагающий момент для всей публикации.

grieverrr

06.05.2016 15:23+9Dсе подобные вопросы они игнорируют, и я думаю, правильно делают. Еще нахватало армии скрипт-кидди вломившейся в SS7.

navion

06.05.2016 13:29+1От этого можно защититься, если проверять IMSI и MSC/VLR по белому списку перед отправкой?

g000phy

06.05.2016 13:56После прочтения Вашей статьи вот эта новость life.ru/406279 заиграла новыми красками, хотя она (новость) и выглядит как фейк.

tmnhy

06.05.2016 14:11Опять кто-то кого-то «изнасиловал»:

"""

При этом собственно электронную подпись россиянину теперь будут выдавать при личной явке после получения от него ответа на запрос по номеру мобильного, указанного гражданином.

"""

Как выглядит «электронная подпись», которую можно выдать?!!!

daggert

06.05.2016 14:14Она на носителе, УЭК.

tmnhy

06.05.2016 14:45-1Там не про УЭК и не про средства ЭЦП на токене.

Вы статью читали? Она небольшая:

«Сегодня для получения многих госуслуг, связанных с денежными операциями или персональными данными, россиянину требуется электронная подпись. Минкомсвязи предложило добавить в постановление правительства „Об использовании простой электронной подписи при оказании государственных и муниципальных услуг“ (№ 33 от 25 января 2013 г.) новые подпункты. При использовании сотовой связи подтверждением волеизъявления россиянина на использование простой электронной подписи для получения государственной или муниципальной услуги или передачи её результата третьим лицам смогут служить его ответы на запросы сайта госуслуг. Для этого будет использоваться номер мобильного телефона, который сам россиянин ввёл в своём личном кабинете на сайте госуслуг.»

Речь об использовании моб. связи в качестве простой ЭП. И в конце, да, после того как услугу уже оказали по этой простой ЭП, «настоящую ЭП» выдадут уже лично.

daggert

07.05.2016 11:26+1Ну вопрос не про статью был (:

>Как выглядит «электронная подпись», которую можно выдать?!!!

Я и написал про УЭК.

Если исходить из статьи, то мне кажется что «простая электронная подпись в виде СМС» появится после прохождения семи кругов ада с получением УЭКа. Либо мы все равно должны будем заверить свою личность в отделении каком-либо, для привязки номера.

UtahJazz

06.05.2016 13:56+3Это все очень интересно, но никак не объясняет отключение сервиса смс для абонентов со стороны мтс.

yamatoko

06.05.2016 14:08если симка из другой страны, то при нахождение в России, смс все равно идут через российского оператора?

Nogi

06.05.2016 14:16Можно подробнее про регистрацию в сети без симки, только зная MSISDN и IMSI? Пока не очень согласуется вот с этим, например: pro-gsm.info/gsm-auth.html

ptsecurity

06.05.2016 14:28+1Подробнее есть здесь https://www.ptsecurity.ru/upload/ptcom/SS7_WP_A4.ENG.0036.01.DEC.28.2014.pdf

или на русском- http://www.ptsecurity.ru/download/PT_SS7_security_2014_rus.pdf

Если коротко, регистрации никакой нет, это воздействие на роутинг — мы просто сообщаем железкам оператора о том, что этот абонент теперь зарегистрировался у нас, и все служебные сообщения, предназначенные этому абоненту, адресуются нам.

Nogi

06.05.2016 15:32Так «регистрации никакой нет» или «сообщаем, что этот абонент теперь зарегистрировался у нас»?

Я не силен в МАР и допускаю, что у него нет стейт-машины, и в HLR без предварительной аутентификации абонента в гостевой сети может прийти updateLocation «оппа, я уже в Намибии, шлите все сюда» (кстати, не вижу ответа на updateLocation среди скриншотов). Тогда что будет, если в промежутке между ложным updateLocation и входящим SMS придет настоящий updateLocation?

ptsecurity

06.05.2016 16:14— сообщаем, что этот абонент теперь зарегистрировался у нас» -именно;

— «оппа, я уже в Намибии, шлите все сюда» -именно так;

— «кстати, не вижу ответа на updateLocation среди скриншотов» -пакет номер 8;

— «если в промежутке между ложным updateLocation и входящим SMS придет настоящий updateLocation?» — периодические updateLocation происходят раз в 6 часов, чтобы совершить атаку нужно несколько десятков секунд. Есть еще вариант что абонент переместится и сменит LAC, но это происходит тоже достаточно редко, на всю Москву десяток LAC. Но если вдруг допустить такое событие, то просто нужно будет отправить еще один updateLocation.

Nogi

07.05.2016 11:42Спасибо, интересно. Пакет 8 видел, я просто ожидал, что он тоже раскрыт будет, интересно было бы посмотреть.

bitver

06.05.2016 15:38В клиенте Телеграма на мобиле есть пункт в настройках — «Активные сессии» — штука хорошая, показывает все мои используемые клиенты и браузеры на других компах. Допустим меня взломали методом в статье, то я увижу активную сессию злоумышленника? А там и IP указан, что при невнимательном подходе с той стороны у них могут сразу возникнуть проблемы.

Ekeacorp

06.05.2016 15:38+1А можно перевод pdf документа?

ptsecurity

06.05.2016 16:15Можно :) Вот он

xonar

06.05.2016 16:47Получить IMSI конечно можно и другим путём, но вот как перерегистрировать его на свой терминал? Можете сказать, что вы использовали (именно на ваших скринах)? Собственная сборка? Если да, то как собрать, великий гугл не дал ответа, уже пару часов копаюсь. Спасибо.

Luxar

06.05.2016 17:07Скажите, а перед взломом вы закрыли сессию на первом устройстве? Ведь Телеграм не присылает смс на номер, а пишет сообщение с кодом в самом чате от своего бота, если хотя бы на одном устройстве есть активная сессия пользователя. Как можно в реальности применить этот способ без прямого доступа к устройству жертвы, чтобы разлогиниться на его устройстве? Если я не прав, поправьте, пожалуйста.

navion

06.05.2016 17:59Выбор куда отправлять код появляется только при запущенном приложении на одном из устройств. В iOS процесс закрывается через какое-то время после сворачивания.

ptsecurity

06.05.2016 18:09Да, Telegram присылает код на девайс с открытой сессией, но при попытке авторизации на другом устройстве можно нажать «не получил код», и тогда он придет в виде SMS. Кроме того, после перерегистрации абонент теряет доступ к GPRS/3G/LTE, и если у него нет подключения к WiFi в текущий момент, то и активной сессии тоже нет. Мы не закрывали сессию специально, доступа к аппарату жертвы не нужно.

ZoraX

06.05.2016 18:19Красивая теория, но выглядит она мягко говоря сомнительно, если учесть что взломанные «товарищи» взяли официальную бумагу — биллинг из которой следует что сервис СМС сообщений отключался технической поддержкой МТС именно в момент осуществления взлома.

Извините, но я верю бумагам с печатью, а не каким то красивым теориям перехвата СМС сообщений хакерами.

ptsecurity

06.05.2016 18:24+1Корреляция двух событий не означает, что первое событие стало причиной второго. Это даже в средней школе объясняют.

ZoraX

06.05.2016 19:07+1А нужна ли корреляция в данном случае?

ptsecurity

06.05.2016 23:19Тому, кто верит бумагам с печатью — наверное, не нужна.

Хотя до сих пор непонятно, почему из этой бумаги следует такое уверенное «участие спецслужб». Отключить абоненту SMS можно по разным причинам. Например, чтобы остановить уже идущую атаку. Представьте, что система безопасности оператора фиксирует массовую утечку, а затем — массовую рассылку SMS с запросами на авторизацию. Вы бы что сделали в этом случае? Подождали бы до завтра, пока у всех ваших абонентов уведут аккаунты?

jamakasi666

07.05.2016 01:15+1Вот мне интересно, а как простой смертный может подключиться к сети SS7 и снифать в нем трафик? Без подколов, я не понимаю.

Flagman

07.05.2016 01:19+1А вот сервис — https://smsc.ru/testhlr/ — который по номеру телефона выдаёт IMSI и статус абонента в сети.

jamakasi666

07.05.2016 22:23-1Ага и по моему номеру он сказал что я абонент мтс, у меня мегафон, статус недоступен, хотя ради прикола проверил и с ПК и с мобилы и телефон был в сети и с полной антенной. Хороший сервис, я тоже так могу тыкать пальцем в небо.

akalend

07.05.2016 02:02И сейчас все эти атаки становятся доступны не только спецслужбам, но и многим другим.

Спецслужбы давно уже следят за тем, кем надо. В Думе прорабатывается законодательство о шифрованном трафике и шифровании, в соответствии с котороым, все мессенджеры должны будут предоставлять ключи (или по требованию). Эпл сумело нагнуть телеграмм, а государству, при желании, это сделать будет на много проще. Европа сумела нагнуть Гугль и Фейсбук, и кажется наше правительство сейчас пытаются нагнуть фейсбук, чтоб профили наших пользователей хранились на территории нашего государства. Так что, я не удивлюсь, если скоро в США появится новый Сноуден, перебежчик из РФ.

legal90

07.05.2016 08:26USSD-сообщения так же уязвимы? Альфа-банк давно использует отправку одноразовых кодов через USSD вместо SMS. Хотелось бы понять, насколько это безопаснее.

bgBrother

07.05.2016 22:11Если я верно понимаю, не безопаснее: habrahabr.ru/company/pt/blog/283052/#comment_8883362

Mixim333

07.05.2016 17:29+2Вспомнилось выражение из «Семнадцати мгновений весны»: «Знают двое, знает и свинья» — сам давно не верю в анонимность в интернете и эта статья еще раз подтверждает мое мнение. Именно поэтому в сети стараюсь не светить свои личные данные, чего и всем остальным советую.

ZoraX

08.05.2016 12:52А кто в неё верит? Такие люди остались еще? Кому надо — вычислят и приедут на душевную беседу.

limonte

Для всех, кто ещё по каким-либо причинам не включил двухфакторную авторизацию: https://telegram.org/blog/sessions-and-2-step-verification

kreon

Аутентификацию.

forgotten

Ох уж эта секта свидетей Драматического Отличия Авторизации От Аутентификации И Их Обоих От Идентификации.

Chamie

Но ведь это и правда очень разные вещи — авторизация происходит после аутентификации. Идентифицирует клиент сам себя, обычно, не спрашивая сервер ни о чём («Привет, я Вася/+79876543210»), аутентифицирует сервер клиента, запрашивая пароль/ключ/whatever («Чем докажешь, что Вася, тот самый Вася?»), а авторизует уже сам сервер, не спрашивая клиента («Так, вот васины письма, можешь брать»).

Chamie

И двухфакторная авторизация тоже могла бы быть — например, предоставление двух типов прав (например, при первом логине получить сначала права на вход в личный кабинет, а потом и к услугам, связанным с ним, возможно даже оффлайновым).

Jef239

Двухфакторная авторизация есть в YouTube, когда для просмотра некоторых роликов нужно залогинится, а потом ещё и подтвердить, что есть 18 лет. :-)

Ghool

Тут нет двух разных факторов

forgotten

Не могу себе представить ни одного реального жизненного примера, когда незнание разницы между определениями аутентификации и авторизации на что-то влияет. Ну разве что какой-то программист с синдромом Аспергера видит задачу «сделать двухфакторную авторизацию», смотрит в словарь, пожимает плечами и делает авторизацию вместо аутентификации.

GebekovAS

Аутентификацию…

… пожимает плечами и делает аутентификацию…

Temmokan

Люди, путающие «надеть» и «одеть» тоже, в общем, никому жить не мешают.

Но знать различие между аутентификацией (проверкой подлинности) и авторизацией (предоставлением или получением полномочий) таки не очень сложно. «Разница всё-таки есть».

lxsmkv

Я тоже с трудом различаю эти понятия, попытаюсь переложить своим языком.

Вот мой отпечаток пальца, он может подтвердить, что запрос исходит оит меня, голос, радужка глаза, но и предоставление секретного пароля также подтверждает подлинную принадлежность запроса мне.

Предоставив системе подтверждение подлинности источника запроса «кто там? это я»

совсем не значит, что я получу полономчия. Система может не дать мне разрешение на действие. Например потому, что я за последний час три раза неверно вводил пароль и нахожусь под подозрением. Пустить пустит но делать ничего не даст.

Установление личности и проверка подлинности значит тоже две разные вещи. Тут посложнее. Обратимся к фольклору.

Волк и семеро козлят: голос козлята слышат мамин и фраза верная (аутентификация пройдена), но установление личности мамы козы они не открыв двери провести не могут.

Т.е. в моем понимании, если система проводит идентификацию, это очень суровая система. Если знать пароль или иметь палец или глаз от тела не достаточно, а нужно быть опознаным системой как пользователь.

Значит даже намеренно желая поделиться данными учетной записи с другом, (ну в играх например, довольно частое явление) система с идентификацией даст доступ только одному из пользователей, а именно искючительно истинному владельцу.

Т.е. в таком случая вероятна фраза типа: «Я бы тебе дал свой аккаунт, но система тебя не опознает. Мне придется каждый раз ехать к тебе в Рязань и проходить идентификацию на твоей машине ;) „

EndUser

Попытаюсь переложить своим языком:

идентификация — указание (обычно своего) логина.

аутентификация — указание пароля для доказательства права так идентифицироваться, доказательство аутентичности идентификации.

авторизация — предоставление системой прав в системе согласно аутентифицированной идентификации.

В некоторых случаях схема может меняться в более хитрую или более простую форму для повышения параноидальности, либо для комфорта пользователя.

Двухфакторная именно аутентификация, так как доказывать право на идентификатор пользователь должен двумя слагаемыми — к паролю ещё и доказать, что указанный ранее сотовый находится в минутной доступности, то есть, условно сотовый «свой».

P.S. В разговорной речи для пользователя, не вникающего в тонкости безопасности, слова почти синонимичны. Поэтому пользователь выберет наиболее лёгкое для произношения, наименее ломающее мышцу языка. Это, лично для меня — «авторизоваться».

stychos

Пользователь выберет войти/зайти, ну или, в крайнем случае, залогиниться, и пошлёт к чертям все эти *кации.

gimntut

Видимо переводчик lastpass'а тоже решил, что «log in» проще перевести как «Авторизация» чем языколомательное «Аутентификация»

https://lastpass.com/?ac=1&lpnorefresh=1

Razaz

Log in — это процедура входа, состоящая из идентификации и аутентификации.

На русском можно написать — «Вход», «Войти».

Chamie

level3

На результат Cisco экзаменов для сертификации (не помню какой) CCNA или CCNP влияет. Там кроме Аутентификации и Авторизации еще и Акаунтинг есть :)

Razaz

1. Идентификация — установление личности. Используется что бы показать вашу аватарку при логине на гуглы, фэйсбуки как пример. Так же для аналитики, выбора сценария аутентификации.

2. Аутентификация — подтверждение идентификации. При помощи различных факторов, которыми вы владеете, знаете вы доказываете системе что вы — это вы. Вот тут всплывают факторы: пароль, сетчатка глаза, доверенный компьютер.

3. Авторизация — подтверждение права выполнить то или иное действие. Наличие аутентификации может являться основанием для авторизации. А может и нет. Авторизация то же может быть многофакторной. Например подтверждение операции в интернет банке. Вы вроде бы и зашли уже, и права есть, но не помешает еще разочек подтвердить.

Эти понятия нельзя путать, так как это приводит к феерическому пиз**у при разработке мало-мальски сложных систем.

К слову User и UserAccount — то же разные вещи.

forgotten

Ой, а расскажите пару примеров, как кто-то перепутал и это привело к феерическому пиз***у.

Razaz

Непонимание зон ответственности этих процессов ведет к тому, что компоненты системы начинают отвечать не за те функции а связи между ними некорректны.

Самое простое — непонимание того, что OAuth2 — протокол делегированной авторизации, а не аутентификации. Их этого начинают вытекать нездоровые требования у ПМов, если никто не может их осадить, дальше начинаются костыли на ResourceOwnership и тд.

Так же ведет к банальным дырам, необоснованным привилегиям у пользователя.

Ignorant отношение вроде вашего не делает вам чести, просто говорит о том, что вы никогда серьезно не работали в этой области. Хотя кто-то и uuid считает за безопасный сессионный токен в распределенной системе и самоподписанные сертификаты на бою держит. Зачем разбираться то…

amarao

Надо не забывать ещё про вторизацию, которая, очевидно, противоречит авторизации.

forgotten

И фторизацию.

OdobenusRosmarus

И сразу вспоминается «доктор Стрейнджлав» где генерал Риппер верил, что фторирование изобрели Советы чтобы отравлять «precious bodily fluids» of Americans;

ValdikSS

вторизация блокирующая, а авторизация — нет.

akamajoris

Данный пост подтверждает, что телефон не является аутентификационным сервисом.

Miraage

Так код же в SMS придет. Все равно можно прочитать.

Или я чего-то не понимаю?