Наши специалисты обнаружили кампанию по рассылке мошеннических сообщений, которая использует тему скидочных купонов сети ресторанов быстрого питания Burger King. Сообщение приходит пользователю от одного из контактов или группы в мессенджере WhatsApp. Его текст предлагает пользователю получить купон на скидку от Burger King за определенную сумму. Мы фиксировали сообщения на следующих языках: английский, немецкий, испанский, португальский, итальянский.

Мошенническая кампания злоумышленников является хорошим примером социальной инженерии, которая может использоваться как средство для достижения цели в маркетинге или кибератаках. Социальная инженерия, в таком случае, является способом убеждения человека совершить то или иное действие. В нашем примере речь идет о покупке фальшивых купонов, по которым предлагается скидка.

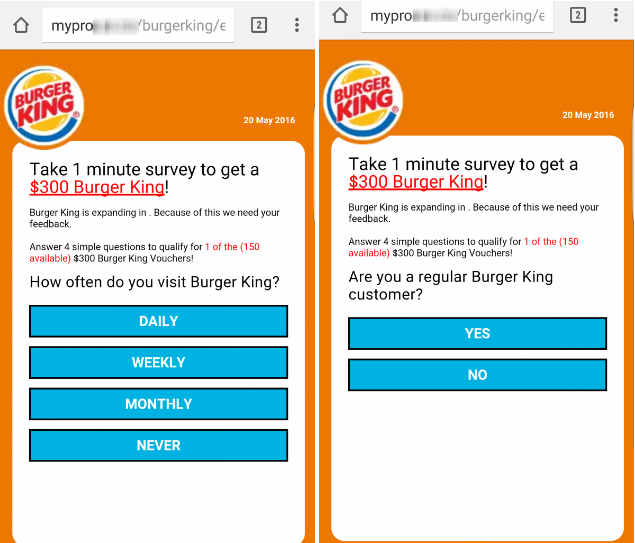

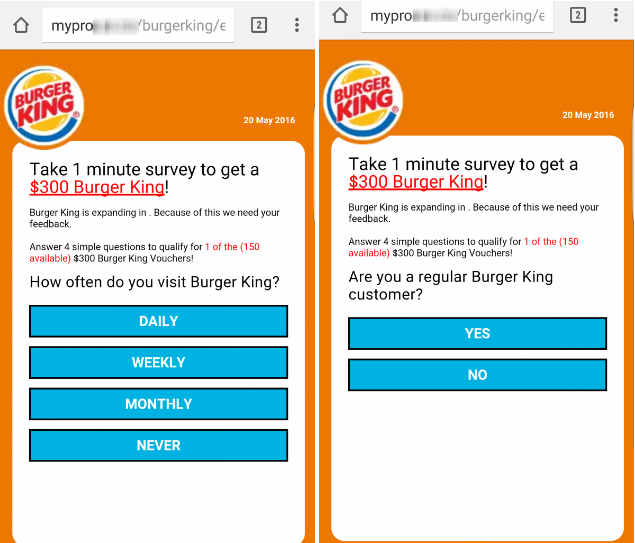

После перехода по ссылке, пользователь перенаправляется на специальный опрос, содержащий несколько вопросов.

Рис. Опрос, который используется для отвлечения внимания пользователя.

Выражение «осталось всего 150 купонов» является примером практики социальной инженерии, чтобы побудить пользователя быстро перейти по ссылке.

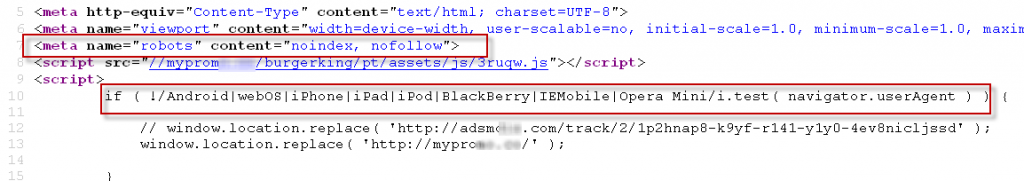

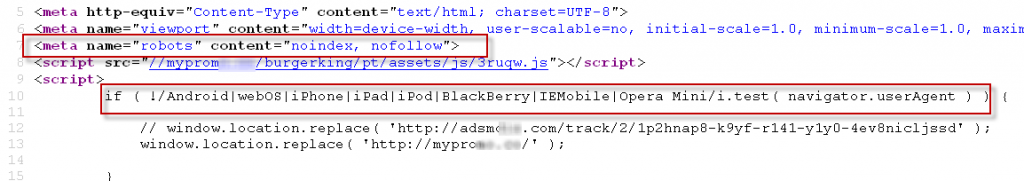

Интересно отметить, что злоумышленники добавили в код фишинговой веб-страницы специальную строку для запрета поисковым системам Google и Bing индексировать ее содержимое. Для этого используется функция «noindex». Таким образом, злоумышленники надеяться оставить свою кампанию незаметной как можно дольше времени. Само содержимое будет видно только пользователям, которые получили ссылку на него.

Кроме этого, киберкампания является актуальной только для просмотра веб-страницы с мобильного веб-браузера, т. е. при доступе к ней с планшета или смартфона. Если вы попытаетесь открыть ссылку с компьютера, будет выведено сообщение об ошибке. Эта функция является обновлением кода вредоносной кампании, так как предыдущие ее версии не обладали подобной возможностью, т. е. делали доступной веб-страницу для всех систем.

Рис. Параметр «noindex» используется для запрещения индексации поисковыми системами. Также на скриншоте можно увидеть условие проверки используемого пользователем веб-браузера.

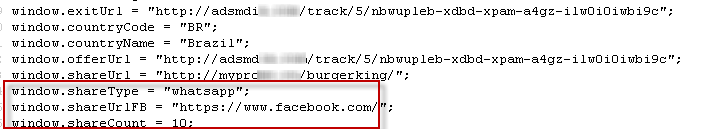

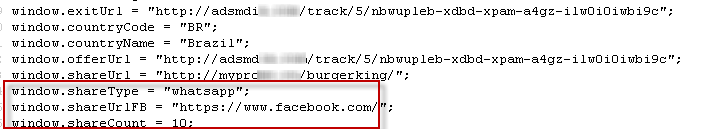

Для получения купона мошенники предлагают пользователю поделиться этим сообщением с десятью друзьями или опубликовать его в трех группах WhatsApp. Это уведомление оснащено специальным обратным счетчиком, который отсчитывает 225 секунд «в течение которых действует сообщение». Ниже представлен исходный код, который отвечает за реализацию этой части вредоносной кампании. Он отвечает за реализацию дальнейшего распространения сообщения и перенаправления пользователя на нужный ресурс.

Рис. URL-адреса для перенаправления пользователя.

Следует отметить, что схожие вредоносные кампании (без блока кода, который выделен на скриншоте выше) могут распространяться и на facebook.

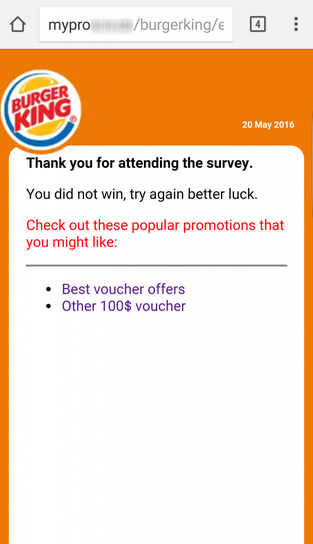

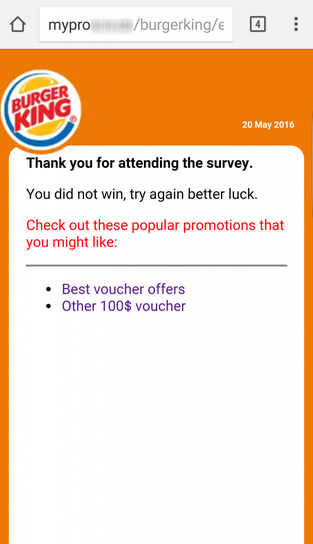

После выполнения указанных действий, мошенники указывают пользователю о том, что он не смог выиграть скидку и ему нужно попробовать в следующий раз. «Thank you for participating. You did not win; try again and good luck.»

Рис. Последняя стадия мошенничества с предложением новых «купонов».

Существенной деталью является возможность для злоумышленников автоматически изменять язык сообщений и валюту в зависимости от IP-адреса пользователя и языковых настроек веб-браузера.

В конечном итоге пользователь будет перенаправлен на один из веб-сайтов, на котором зарабатывают злоумышленники. Это может быть простое перенаправление (клик), за который авторы вредоносной кампании получат несколько центов или же регистрация на каком-либо сайте, где оплата происходит за регистрацию новых подписчиков.

Рис. Сервисы и веб-сайты, на которые перенаправляется пользователь.

Меры по защите

Повышение грамотности пользователей и их осведомленности является лучшим способом защиты от подобного рода мошенничества, которое использует методы социальной инженерии. Несмотря на то, что в этой мошеннической кампании не было ничего нового, она по прежнему актуальна для злоумышленников. К сожалению, многие пользователи WhatsApp до сих пор становятся ее жертвами.

Для того, чтобы не стать жертвой в случае получения мошеннического сообщения в WhatsApp, следует придерживаться следующих простых правил.

Мошенническая кампания злоумышленников является хорошим примером социальной инженерии, которая может использоваться как средство для достижения цели в маркетинге или кибератаках. Социальная инженерия, в таком случае, является способом убеждения человека совершить то или иное действие. В нашем примере речь идет о покупке фальшивых купонов, по которым предлагается скидка.

После перехода по ссылке, пользователь перенаправляется на специальный опрос, содержащий несколько вопросов.

Рис. Опрос, который используется для отвлечения внимания пользователя.

Выражение «осталось всего 150 купонов» является примером практики социальной инженерии, чтобы побудить пользователя быстро перейти по ссылке.

Интересно отметить, что злоумышленники добавили в код фишинговой веб-страницы специальную строку для запрета поисковым системам Google и Bing индексировать ее содержимое. Для этого используется функция «noindex». Таким образом, злоумышленники надеяться оставить свою кампанию незаметной как можно дольше времени. Само содержимое будет видно только пользователям, которые получили ссылку на него.

Кроме этого, киберкампания является актуальной только для просмотра веб-страницы с мобильного веб-браузера, т. е. при доступе к ней с планшета или смартфона. Если вы попытаетесь открыть ссылку с компьютера, будет выведено сообщение об ошибке. Эта функция является обновлением кода вредоносной кампании, так как предыдущие ее версии не обладали подобной возможностью, т. е. делали доступной веб-страницу для всех систем.

Рис. Параметр «noindex» используется для запрещения индексации поисковыми системами. Также на скриншоте можно увидеть условие проверки используемого пользователем веб-браузера.

Для получения купона мошенники предлагают пользователю поделиться этим сообщением с десятью друзьями или опубликовать его в трех группах WhatsApp. Это уведомление оснащено специальным обратным счетчиком, который отсчитывает 225 секунд «в течение которых действует сообщение». Ниже представлен исходный код, который отвечает за реализацию этой части вредоносной кампании. Он отвечает за реализацию дальнейшего распространения сообщения и перенаправления пользователя на нужный ресурс.

Рис. URL-адреса для перенаправления пользователя.

Следует отметить, что схожие вредоносные кампании (без блока кода, который выделен на скриншоте выше) могут распространяться и на facebook.

После выполнения указанных действий, мошенники указывают пользователю о том, что он не смог выиграть скидку и ему нужно попробовать в следующий раз. «Thank you for participating. You did not win; try again and good luck.»

Рис. Последняя стадия мошенничества с предложением новых «купонов».

Существенной деталью является возможность для злоумышленников автоматически изменять язык сообщений и валюту в зависимости от IP-адреса пользователя и языковых настроек веб-браузера.

В конечном итоге пользователь будет перенаправлен на один из веб-сайтов, на котором зарабатывают злоумышленники. Это может быть простое перенаправление (клик), за который авторы вредоносной кампании получат несколько центов или же регистрация на каком-либо сайте, где оплата происходит за регистрацию новых подписчиков.

Рис. Сервисы и веб-сайты, на которые перенаправляется пользователь.

Меры по защите

Повышение грамотности пользователей и их осведомленности является лучшим способом защиты от подобного рода мошенничества, которое использует методы социальной инженерии. Несмотря на то, что в этой мошеннической кампании не было ничего нового, она по прежнему актуальна для злоумышленников. К сожалению, многие пользователи WhatsApp до сих пор становятся ее жертвами.

Для того, чтобы не стать жертвой в случае получения мошеннического сообщения в WhatsApp, следует придерживаться следующих простых правил.

- Не переходите по подозрительным ссылкам в пришедших текстовых сообщениях WhatsApp или других мессенджеров, а также социальных сервисов.

- Избегайте публикации своей личной информации в ответном сообщении, если источник оригинального сообщения неизвестен или не заслуживает доверия.

- Не устанавливайте приложения на смартфоны из сторонних источников. Например, для установки приложений следует использовать магазины Google Play и Apple App Store.

- Не делитесь со своими друзьями и контактами подозрительными сообщениями.

- Используйте для защиты антивирусное ПО, которое блокирует вредоносную и мошенническую активность, включая, вредоносные веб-сайты.

Поделиться с друзьями