Всего несколько дней назад мы получили уведомление от испанской электроэнергетической компании Endesa, в котором нас предупредили о новом онлайн-мошенничестве, поражающем жертвы с помощью поддельных электронных писем. Кибер-преступники отправляли ложные счета испанским пользователям якобы от имени компании Endesa, при открытии которых они подвергались кибер-атаке. К сожалению, кибер-преступникам удалось успешно начать свои атаки, и даже продолжить их в других странах. Сейчас очень трудно оценить число людей, получивших такие «письма счастья», и долю тех, кто стал жертвой данной атаки.

За последние несколько часов обнаружен новый очаг подобной атаки. Государственная электрическая компания PGE (Польша) также попала под внимание данной сети кибер-преступников, которые использовали этот метод атаки уже на международном уровне. Подобно инциденту в Испании, в этом случае преступники также поражают важную и чувствительную информацию, принадлежащую домашним и корпоративным пользователям, после того как открывается зараженный файл, в котором, как предполагается, должен быть счет за электричество (который оказывается слишком дорогим для пользователей).

Мы сталкиваемся с массовыми фальсификациями, которые пересекают границы государств и имеют очень прибыльную цель: заставить Вас заплатить выкуп за возврат доступа к Вашим персональным файлам.

В обоих случаях атака работает идентично: отправка ложных счетов якобы от лица известной электроэнергетической компании с целью заражения компьютеров наивных жертв с помощью Cryptolocker Locky. Хотя данная атака пока достигла только Испанию и Польшу, она быстро распространяется и скоро может быть в любой другой стране мира. Ниже мы приводим несколько советов, чтобы помочь в борьбе с данной угрозой:

Онлайн-афера со счетом: шаг за шагом:

1. В обоих проанализированных случаях данное письмо приходит по электронной почте, а тема письма содержит название электроэнергетической компании, которая работает в соответствующей стране.

2. В обеих странах письмо содержит ложный счет. После анализа ситуации с PGE, мы видим, что сообщение может выглядеть несколько сумбурным, когда польские буквы случайным образом вставлены в текст письма.

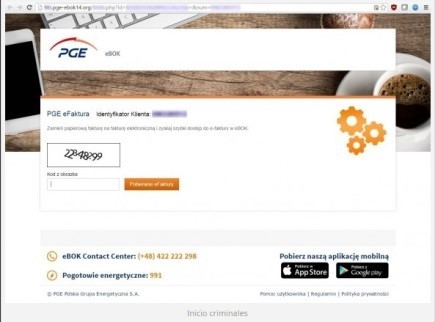

3. Когда пользователь хочет подробнее посмотреть счет, он нажимает на кнопку в самом письме с текстом типа «См. Ваш счет и объем потребления», которая стоит ниже под суммарной статистикой потребления электроэнергии, далее переходит на ложный веб-сайт, который выглядит как веб-сайт той компании, от лица которой якобы выступают злоумышленники.

4. На сайте пользователя просят заполнить поле Captcha, для получения доступа к Zip-файлу. Пользователи думают, что они выполняют безопасное действие, но на самом деле, их кибер-безопасность контролируется очень мощным шифровальщиком.

5. После того как пользователь заполняет поле Captcha, ему предлагается скачать zip-файл.

6. В этом zip-файле содержится файл с java-скриптом, и если пользователь его открывает, то скрипт скачивает и запускает шифровальщик

7. Как только вредоносная программа выполнится, будет заблокирован доступ пользователя к своим персональным файлам. Locky – это агрессивный похититель, который возвращает доступ к персональной информации только после уплаты выкупа.

Каждый раз появляются более индивидуальные атаки, заточенные под конкретного пользователя. Их создатели умудряются успешно проводить свои атаки, используя имена известных и престижных компаний, в результате чего доверчивые пользователи легко попадаются в ловушку.

Ясно одно: если Вы не защищены от данного типа шифровальщика, Ваши персональные и корпоративные файлы могут быть подвергнуты риску блокировки доступа.

Комментарии (24)

ivan19631224

10.06.2016 11:27+6>После нажатия на ложную кнопку, запускается шифровальщик, содержащийся внутри Zip-файл, и вредоносный Java-скрипт начинает работать в системе.

А поподробнее нельзя? Где нажимается кнопка — в браузере или почтовом клиенте? Каком именно и на какой платформе? Что значит «ложная кнопка»? Каким именно образом запускается шифровальщик? Используется какая-то zero-day уязвимость? При чём тут Zip-файл? При чём тут Java-скрипт?

Постоянно вижу подобные «загадочные» фразы в новостях про атаки и заражения, а потом оказывается что это пользователи сами запускают exe в аттаче.

burrdarr

10.06.2016 12:59Именно так и запускают :). Ничего нового в мире новейших разработок в сфере шифровальщиков не придумано.

PSecurity

10.06.2016 13:12+1Спасибо за Ваши вопросы, уточнил в лаборатории, корректировки в статью уже внес.

А поподробнее нельзя? Где нажимается кнопка — в браузере или почтовом клиенте? Каком именно и на какой платформе? Что значит «ложная кнопка»? Каким именно образом запускается шифровальщик? Используется какая-то zero-day уязвимость? При чём тут Zip-файл? При чём тут Java-скрипт?

В общем, все происходит таким образом:

1. Пользователь получает письмо по почте якобы от известной компании (стиль, логотип и пр. сохранены). Все выглядит как легитимное письмо

2. В самом письме нет вложений, а только суммарная информация о сумме и потреблении и кнопка для получения подробной информации по счету.

3. Когда пользователь нажимает на кнопку, он переходит на ложный веб-сайт, который выглядит как веб-сайт той компании, от лица которой якобы выступают злоумышленники

4. На сайте пользователя просят заполнить поле Captcha, чтобы получить доступ к информации.

5. После того как пользователь заполняет поле, ему предлагается скачать zip-файл.

6. В этом zip-файле содержится файл с java-скриптом, и если пользователь открывает, то скрипт скачивает и запускает шифровальщик

Данная угроза актуальна только для Windows.

Если пользователь использует другую ОС (Android, Mac, Linux), то при попытке скачивания с ложного сайта не осуществляется проверка операционной системы.

Никаких уязвимостей нулевого дня нет, используются только техники социальной инженерии.

ivan19631224

10.06.2016 13:29Спасибо за ответ! На 0day уязвимости я в общем-то и не надеялся, примерно что-то подобное я себе и представлял.

lostpassword

10.06.2016 13:46+1В общем, отличие от «традиционной» схемы только в том, что вредоносный файл не рассылается по почте, а скачивается по ссылке с сервера злоумышленников.

Ничего принципиально нового, к счастью, нет.)

olvin_hh

10.06.2016 13:51А что такое «java-скрипт»?

PSecurity

10.06.2016 13:57А что такое «java-скрипт»?

https://ru.wikipedia.org/wiki/JavaScript

CaptainFlint

10.06.2016 14:53+3JavaScript — это не java-скрипт. Скрипты на Java не пишутся, а JavaScript не имеет ничего общего с Java (кроме части имени и части синтаксиса).

qrck13

10.06.2016 14:59+4Видимо следует уточнить, что скорее всего это не обычный JavaScript для браузера, а код для Windows Scripting Host, который по сути дела обладает всеми привелегиями обычного *.exe файла, и может что угодно запускать, загружать какие угодно COM обьекты, итп.

Обычный браузерный *.js файл не принесет сам по себе такого вреда, если только не эксплуатирует какую-либо oday уязвимость.

ahtox74

10.06.2016 15:05+1?Зачем писать про угрозы, которые распространяются в основном в Испании, в российском блоге?

miksoft

10.06.2016 16:43+1Эта угроза вовсю распространяется и по России.

К нам уже 4 раза такое залетало.

Причем маскируется под разные документы, не только счета. Были и судебные документы, и еще какие-то.

Бывают и другие вариации, например, без капчи.

ahtox74

10.06.2016 16:55Вы говорите про то, что используется та же самая схема, но группы то разные. В этом посте речь идет о конкретной группе, которая распространняет TorrentLocker. CERT Polska писала о этой группе в 2015 году: http://www.cert.pl/PDF/The_Postal_Group.pdf

Вот если бы Panda запостила информацию о том про что вы говорите (судебные документы, счета), с примерами писем — это совсем другое дело

azrael

10.06.2016 15:57+4Пользователи думают, что они выполняют безопасное действие, но на самом деле, их кибер-безопасность контролируется очень мощным шифровальщиком.

Бред какой-то написан. Шифровальщики (очень мощные!) теперь контролируют чью-то кибер-безопасность.

jrip

10.06.2016 16:21А еще и вывод то у них просто шикарный!

>Ясно одно: если Вы не защищены от данного типа шифровальщика,

>Ваши персональные и корпоративные файлы могут быть подвергнуты риску блокировки доступа.

sashas

11.06.2016 11:02+1В одном испанском банке этот шифровальщик мы ловим раз десять в день…

А по теме, предыдущая атака на Почту Испании была куда мощнее, но люди за ней те-же. Что интересно, для распространения файлов были использованы сотни серверов мелких российсих компаний, большинство которых из Челябинска.

Авторы постоянно меняют способ переадресации на файлы, но мы их надходим все равно :)

Недавно вот занялись этими вашими DGA доменами.

Morgenhund

13.06.2016 12:22Статья, к сожалению, в основном рекламная. И полезной информации в ней, как в детском «Бууу!» из-за угла, маловато.

Если вкратце:

— идет активная рассылка спама со вложениями

— вложения в основном — зазипованные (или нет) PDF и MS-Office, просто исполняемые файлы и т.д.

— PDF эксплуатирует уязвимости Acrobat Reader'a, MS-Office файлы содержат макросы, которые может написать любой школьник. О JavaScript слышу впервые, всё-таки у него минимальные права по сравнению с другими типами атак.

Антивирусы могут помочь, но не всегда--от «свежих» версий вредоносного ПО они не защищают. Корпоративный файрволл (если есть) также может блокировать попытку скачать основное тело шифровальщика с мусорного сайта (мусорные сайты рано или поздно попадают в базу антивируса и блокируются, но не сразу). Для MS-Office пользователь должен явно разрешить исполение макросов (и таких хватает). Наиболее продвинутое антивирусное ПО анализирует сомнительные вложения на специальном гейте, запуская файлы в виртуальной машине. Помогает не всегда.

Основная защита от таких вредоносных программ:

— ликбез среди пользователей

— актуальный бэкап. Важно: бэкап не должен быть доступен с той машины, для которой его делают. Наоборот, бэкап-сервер должен коннектиться к защищаемой машине (CIFS, ssh) и сохранять бэкап у себя. Потому что многие шифровальщики шифруют также и те ресурсы, до которых смогут дотянуться.

— сетевые ресурсы не должны быть доступны для клиентских машин с правами записи без важной на то причины

Что делать, если есть подозрения на заражение машины? Как можно быстрее отключите её от локальной сети. Это поможет предотвратить заражение другим машин в локальной сети.

Что делать, если важные файлы таки зашифрованы? Для некоторых типов шифровальщиков есть рас-шифровальщики. Попробуйте найти их в сети. Если вам не повезло, платите деньги (рекомендация от ФБР.)

sashas

15.06.2016 02:58За все антивирусы говорить не могу, но встроенный в Винду ловит все версии шифровальщика моментально. Проверенно не раз и не два.

amarao

Но это же касается только пользователей windows. Обычным людям-то оно нафиг сдалось?

asmodeusta

И чем же по-вашему пользователи Windows такие необычные?

amarao

Их очень мало? Оглянулся по отделу — 2 винды, три десятка маков, десяток линуксов.

asmodeusta

Во первых: то что таких людей мало в вашем окружении еще не делает их «необычными».

Во вторых: ваша выборка не репрезентативная, не стоит строить мнение о группе людей лишь по двум из этой группы.

amarao

А ваша выборка репрезентативнее моей. Почему?

asmodeusta

О моей выборке здесь речь не идет, она здесь попросту не представлена. Но если вам интересно, то насчет выборки используемых ОС (и не только) предпочитаю использовать статистику на StatCounter.

amarao

Зашёл на их сайт, почитать как они считают. А они, оказываются, используют xss для сборка статистики. А он заблокирован, внезапно:

When a visitor visits your webpage with the installed HTML and Javascript code, their anonymous details are sent to StatCounter to be recorded.

Привет RequestPolicy, так сказать.