Такое вредоносное ПО получает права суперпользователя, после чего загружает адалт-приложения и отображает всплывающие рекламные баннеры.

Согласно проведенным исследованиям, ежедневный доход операторов может достигать $500 тыс., ведь каждое установленное вредоносом приложение приносит $0,5. В начале этого года максимальное количество инфицированных устройств достигло 1,4 млн, согласитесь, внушительная цифра.

Вредонос семейства Hummer, после установки на устройстве «счастливчика», получает права суперпользователя, приложения загружаются в фоновом режиме, периодически отображается реклама.

Иследовав исходный код нового семейства троянов, был сделан вывод — что отцами данного вредоноса являются китайские разработчики. Начиная с 2016 года с помощью Hummer было использовано 12 доменов для обновления трояна. Некоторые из этих доменов связаны с китайской электронной почтой.

Hummer был замечен в августе 2014 года, так как изначально он не проявлял бурной активности, то, следовательно, и мало беспокоил экспертов. На сегодняшний день ситуация кардинально изменилась. С лета 2015 года активность вредоноса начала возрастать, пиковая отметка была достигнута в начале 2016 года, когда количество заражений составило 1,4 млн пользователей в день.

Полностью удалить Hummer очень сложно. Троян этого семейства получает наивысший уровень доступа, и обычные антивирусы не способны до конца очистить от него зараженное устройство. Даже сброс настроек до заводских не избавит мобильное устройство от трояна. Hummer развивает такую активность, что за несколько часов он может скачать более 200 APK, сгенерировав более 2 Гб трафика.

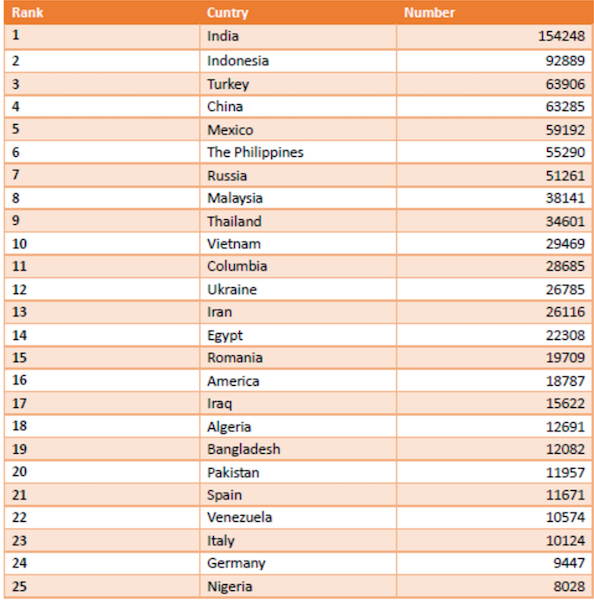

список из 25 стран с наибольшим количеством устройств, зараженных Hummer

Комментарии (23)

Mistx

01.07.2016 11:56+2Какие версии ведройда подвержены заражению? Каким образом происходит заражение?

Самого главного в статье нет… Рассказ ни о чем

CrAzYIT

01.07.2016 12:07Уже не раз попадал на этот вирус, много телефонов приносили и все с Андроидом 4.х. На 5.1 не рутовоном не взлетел, с рутом попросил права супер пользователя и был послан. Заражение у всех через установку апк с интернета, обычно рекламные блоки случайно задетые (Аля у вас устарел flash/browser/телефон и т.п.).

henryhunter

01.07.2016 13:29Но при задевании баннера на страничке он же не устанавливается в фоне, без каких-либо уведомлений? Т.е. пользователь в любом случае должен согласится с установкой приложения с вирусом?

CrAzYIT

01.07.2016 14:31В принципе да, но думаю все знают какие пользователи попадаются, некоторые реально верят и ставят эти «обновления», некоторые ищут игрушку бесплатно как скачать и качают и ставят с сомнительных сайтов. Конечно в итоге они все заявляют «оно само, я ничего не делал/а»

trimtomato

01.07.2016 12:46Ничесси. А как так получилось, что в статье вообще нет прямого упоминания андроида?

Если я правильно додумал, это проблема андроида и только андроида. Вот так и нужно написать.

zee

01.07.2016 13:37+1Те самые Cheetah Mobile, скупающие крутые независимые приложения, а затем обвешивающие их рекламой, «анонимной» телеметрией, очистителями диска и ускорителями интернета, заодно предлагая 1 ТБ китайского облака и облачный антивирус?

Они не очередную версию Clean Master изучали, случайно?

Abiboss

01.07.2016 15:33В статье с таким вниманием к нюансам стоило бы добавить иллюстрацию экрана зараженного телефона!

Lindon_cano

01.07.2016 16:26> Даже сброс настроек до заводских не избавит мобильное устройство от трояна.

Вот с этого места подробней. И куда он у вас пишется, что сброс в фэктори-дефолт не помогает? И как он это делает? Попахивает откровенным враньем.

Finesse

01.07.2016 17:30Имел дело с телефоном на Android 4.x, заражённым вирусом, показывающем баннеры на китайском. По-хорошему вирус не удалялся, полный сброс тоже не помог. В итоге пришлось перепрошивать. Не знаю, как это работает, но это возможно.

CrAzYIT

01.07.2016 17:37Чуть выше я писал в папки которые он себя пишет. При сбросе все эти папки не чистятся.

Andrusha

01.07.2016 17:38Абзац под картинкой с автомобилем

Такое вредоносное ПО получает права суперпользователя, после чего загружает адалт-приложения и отображает всплывающие рекламные баннеры.

Упрощенно, в общем случае, если есть рут-права — можем писать в системный раздел.

Nikon_NLG

01.07.2016 22:55Приносили такой «подарок на новый год, который тормозит и жрёт деньги» под видом китайского Galaxy 4.

Довольно вредный вирус. Мало того что chattr +i вешает на некоторые файлы (т.е. без root + busybox никуда), ещё и сам включает все средства связи, лишь бы добраться до интернета. Т.е. перезагружаешь телефон, включаешь режим полёта, а он включает gprs/gps/wifi обратно, цепляется к любой открытой сети, и начинает в несколько потоков всё качать, так что даже adb тормозит как на диалапе в 2400.

Как уже выше писали, спасла только заливка новой прошивки. Что было ещё хуже — в логах tcpdump проскакивали get запросы на какой-то домен, включающими в себя номера из контактной книги и какие-то обрывки sms.

gekaifkl

02.07.2016 01:06Я работаю в сфере ремонта мобильных телефонов. Каждый день приносят 2-3 телефона на прошывку с таким зловредом.

Однозначно Китайская разработка. Имеет приоритет више чем система.

Lindon_cano

02.07.2016 11:39Что такое «приоритет више чем система» в Linux? Я напоминаю, что речь идет об Android Linux, а потому расскажите мне о «приоритет више чем система», мне будет очень интересно послушать ваш бред.

UksusoFF

Подробностей бы. Куда он там что пмшет что даже после сброса не удаляется.

А так звучит неплохо: получает рут и показывает прон :/

acodered

Если бы не держал такой зараженный планшет в руках, хмыкнул бы скептически — надо же, ухитриться заразить андроид! А пришлось заливать новую прошивку, и то здорово повезло, что для чипсета MTK всё доступно в интернете — и прошивки, и прошивальщики и пошаговые инструкции как переписать MAC-и.

Andrusha

Помню, уже прямо из магазина на планшете (Oysters, вроде) бяка стояла, тоже перепрошивал.

ilyaplot

Думаю, таких не мало. Телефон Micromax постоянно забивал все свободное место псевдо-порнушными приложениями с момента первого включения.

CrAzYIT

Полностью все пути не нашел, основа пишется во все папки с apk (/system/app; priv-app; vendor; /data/app/) и так же в папку /system/bin; xbin.

teecat

Если бы было название, как его более известные антивирусы называют — можно было бы посмотреть что он делает. А так очень похоже на Loki