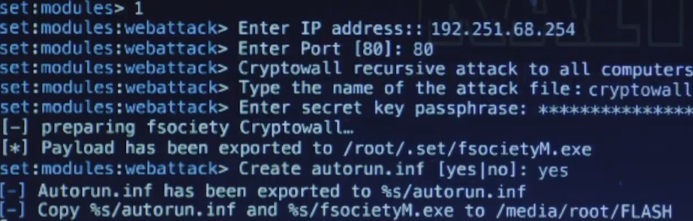

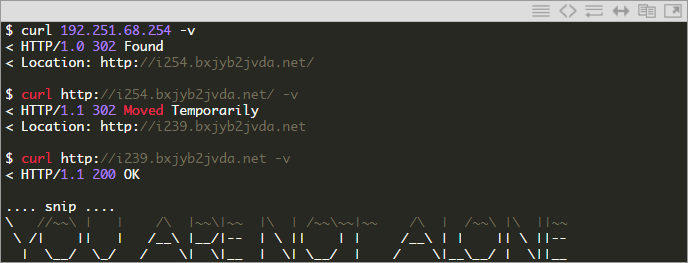

В конце первой серии второго сезона Mr Robot есть сцена, где Дарлин генерирует троян-вымогатель с помощью модифицированного фреймворка SET (Social Engineer Toolkit). Мои пальцы просто зудели, чтобы попробовать IP-адрес 192.251.68.254, где вроде как располагается управляющий сервер трояна. Неудивительно, что WHOIS показал на владельца NBC-UNIVERSAL. Посмотрим, насколько глубока кроличья нора.

Последняя страница http://i239.bxjyb2jvda.net/ выводит сообщение «YOUR PERSONAL FILES ARE ENCRYPTED» и начинает обратный отсчёт. Вы можете подождать 24 часа или просто проверить javascript, который управляет таймером обратного отсчёта, где вы найдёте строку, закодированную в base64.

PGRpdiBjbGFzcz0ib3ZlciI+PGRpdj4iSSBzaW5jZXJlbHkg

YmVsaWV2ZSB0aGF0IGJhbmtpbmcgZXN0YWJsaXNobWVudHM

gYXJlIG1vcmUgZGFuZ2Vyb3VzIHRoYW4gc3RhbmRpbmcgYXJta

WVzLCBhbmQgdGhhdCB0aGUgcHJpbmNpcGxlIG9mIHNwZW5k

aW5nIG1vbmV5IHRvIGJlIHBhaWQgYnkgcG9zdGVyaXR5LCB1bm

RlciB0aGUgbmFtZSBvZiBmdW5kaW5nLCBpcyBidXQgc3dpbmRs

aW5nIGZ1dHVyaXR5IG9uIGEgbGFyZ2Ugc2NhbGUuIjwvZGl2Pjx

kaXYgY2xhc3M9ImF1dGhvciI+LSBUaG9tYXMgSmVmZmVyc29u

PC9zcGFuPjwvZGl2PjwvZGl2Pg==После раскодирования выходит:

Я искренне полагаю, что банковские институты более опасны для свободы, нежели регулярные армии, и что принцип тратить деньги за счёт потомков, под названием «финансирование», ничто иное как жульничество за счёт будущего в крупном масштабе.

– Томас Джефферсон

Кстати, изучив SSL-сертификат веб-сервера NBC-UNIVERSAL, я обнаружил массу других доменов, которые имеют отношение к Mr Server., указанных в поле Subject Alternative Names.

DNS Name=www.racksure.com

DNS Name=racksure.com

DNS Name=*.serverfarm.evil-corp-usa.com

DNS Name=www.e-corp-usa.com

DNS Name=iammrrobot.com

DNS Name=www.conficturaindustries.com

DNS Name=www.iammrrobot.com

DNS Name=*.seeso.com

DNS Name=*.evil-corp-usa.com

DNS Name=e-corp-usa.com

DNS Name=*.bxjyb2jvda.net

DNS Name=whoismrrobot.com

DNS Name=seeso.com

DNS Name=fsoc.sh

DNS Name=www.fsoc.sh

DNS Name=conficturaindustries.com

DNS Name=whereismrrobot.com

DNS Name=www.whoismrrobot.com

DNS Name=www.whereismrrobot.com

DNS Name=evil-corp-usa.com

DNS Name=www.seeso.comВ начале первой серии второго сезона вы также заметите, как Эллиот логинится на bkuw300ps345672-cs30.serverfarm.evil-corp-usa.com по SSH.

Что касается задачки на https://fsoc.sh:

Если посмотрите на эту страничку, то заметите, что курсор мигает через разные интервалы.

На самом деле несложно понять, что это код Морзе, но я крайне плох в решении таких загадок вручную. Поэтому решил применить более техничный способ.

https://www.fsoc.sh/assets/main.js

addHandlers: function() {

var t = this;

this.$(".eye__form").on("submit", this.handleSubmit), this.textView.on("typingEnded", function() {

t.appendEye(), t.startCursor("MzkzMzUzNTM5NTMzMzk1Mzc5OTUzNzMzMzM1MzUzOTM1Mw==")

})

},

startCursor: function(t) {

var e = this;

e.$(".eye__cursor").css("opacity", 0).removeClass("typing"), setTimeout(function() {

e.handleBlinkTime(window.atob(t), 0)

}, 500)

},

handleBlinkTime: function(t, e) {

var n = 300,

r = t.charAt(e),

i = 0,

o = n;

switch (r) {

case "9":

i = 3 * n;

break;

case "3":

i = n;

break;

case "5":

o = 3 * n;

break;

case "7":

o = 7 * n

}

var u = this;

i && u.$(".eye__cursor").css("opacity", 1), setTimeout(function() {

u.$(".eye__cursor").css("opacity", 0), setTimeout(function() {

t.length > e + 1 ? u.handleBlinkTime(t, e + 1) : setTimeout(function() {

u.handleBlinkTime(t, 0)

}, 4e3)

}, o)

}, i)Собственно, скорость мерцания курсора контролирует

t.startCursor("MzkzMzUzNTM5NTMzMzk1Mzc5OTUzNzMzMzM1MzUzOTM1Mw=="), и если конверитровать в ASCII, то получается 3933535395333953799537333353539353.3 это точка "."

5 разделяет буквы " "

7 представляет собой разделитель "/" в коде Морзе

а 9 это тире "-"

3933535395333953799537333353539353

.-…. .- ...- ./-- ./…. .-.. == LEAVE ME HERE

Нужно добавить, что во втором сезоне сериал сохранил крайнюю реалистичность компьютерных сцен. Каждый взлом и операция выполняются в правильной последовательности и с использованием корректных инструментов. В первом сезоне мы видели операционку Kali Linux, использование уязвимости bashdoor (shellshock) для получения файла /etc/passwd, взлом автомобильной CAN-шины с использованием утилиты candump, сканирование окружающих устройство с активным Bluetooth утилитой btscanner из комплекта Kali Linux, использование снифера bluesniff для MiTM-атаки с последующим запуском оболочки Meterpreter.

В первой серии второго сезона все технические тонкости — фреймворк SET, ransomware, логи IRC, клиент BitchX и прочее — тоже показаны вполне достоверно.

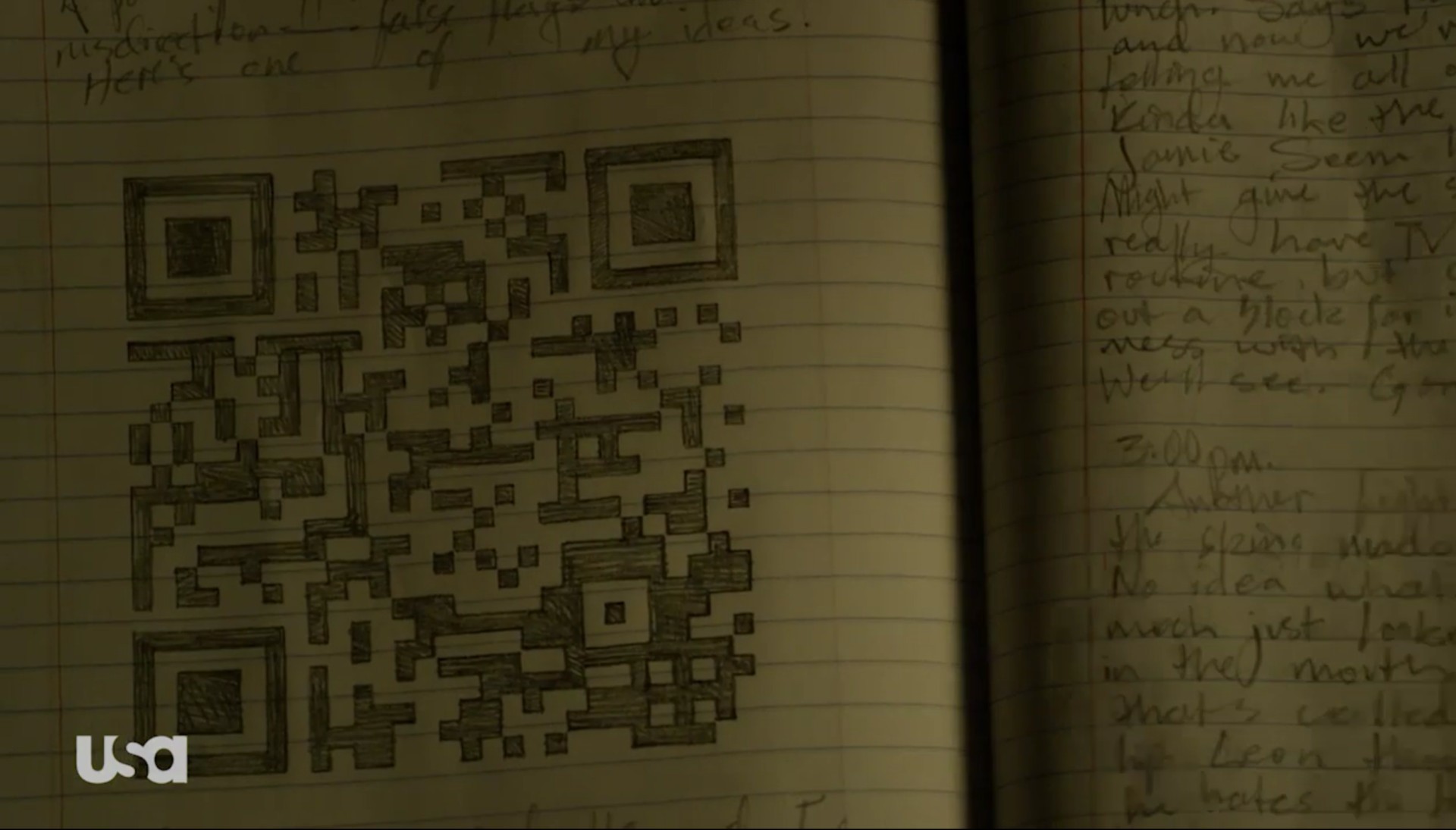

Ремарка: В одном из кадров мелькает QR-код, который указывает на один из доменов списка, приведённого выше: http://www.conficturaindustries.com.

Код плохо распознаётся с кадра, вот чёткая копия:

Судя по всему, будущие серии Mr Robot тоже не останутся без пасхалок.

Технические консультанты Mr Robot из хакерского сообщества: @KorAdana, @ryankaz42, @AndreOnCyber, @MOBLAgentP, @IntelTechniques, @marcwrogers.

Поделиться с друзьями

Beanut

Не знаю, после того как в первой серии мужик с полной уверенностью думал, что если стереть информацию с серверов, то это поможет ему избавиться от записей по его долгам, перестал серьезно относиться к данному сериалу. Даже мы, в не особо продвинутой фирме имеем бэкапы на отдельных дисках и храним их отдельно в банковской ячейке, что говорить о банковском секторе.

Akdmeh

Дальше в сериале все и строится на том, что они понимают: недостаточно удалить всю информацию. Они даже больше усилий прикладывают к тому, чтобы уничтожить дата-центр с бэкапами, который они взламывают физическим присутствием.

Beanut

В первой серии ни слова про бэкапы.

А вирус который заражает комп, стоит вставить компакт диск? В конторе, которая занимается безопасностью! Это вообще на каких домохозяек рассчитано?

А если вас с пирса мужик скинет, вы тоже, отлежав в больничке потом придете к нему?

stan_jeremy

Вся суть в том что вы не посмотрели до конца, все подробно обьясняется, в том числе и то, что и вы говорите выше.

Beanut

И то как заразить комп при помощи компакт диска?

boris768

Вам сказали два раза, что вы элементарно не посмотрели до конца, в сериале обо всём рассказывают.

Beanut

Можете под спойлером ответить?

stan_jeremy

autorun?

Beanut

Вы хотите сказать что в компании, занимающейся информационной безопасностью включен по умолчанию autorun, причем без «Ask me every time» а именно «Install or run» и при этом выключен UAC? Опять к вопросу о целевой аудитории…

luethus

Ну это же сериал про хакеров. Давайте предположим, что они использовали некую уязвимость при инициализации диска, как BadUSB, только для дисков.

Beanut

Ну вот мы все и прояснили. Вам просто нравится сериал. И здесь нет смысла говорить про «дотошность» или «продуманность». Вам нравится красивая качественная картинка, может быть главный герой или его идеи. И на все косяки просто плевать. — Невозможный IP адрес? — Ну это же кино. — Взлом через компакт диск? — Ну это же про хакеров. и т.д. При этом когда какой-то русский кулхацкер в сериале про Мухтара вычисляет по IP через cmd.exe: — Да ну, такого быть не может, вот умора.

maeln0r

Ну вообще-то в сериале шантажируют человека, что бы он вставил диск. В рамках сюжетной линии излишне расписывать подробнее (запуск авторана и т.д.). А сериал таки реально в последних двух сериях первого сезона снял для меня почти все вопросы, которые возникли, как и написано выше, вы просто не досмотрели сериал. Единственное, что мне в нем не нравится — главный герой наркоман (опять)

Beanut

Да да, я понял это все ваши аргументы. Вы тоже досмотрели до конца и тоже на просьбу описать техническую подоплеку ничего не может сказать кроме «ну это про хакеров», «ну, вот хакеры, они и не такое могут». Вот и все аргументы. С таким же успехом можно было и просто при помощи кофемашины все взламывать сославшись на то что, мол хакеры промодулировали излучение, они все могут и т. д.

Hatsu

— в фирмах занимающихся информационной безопасностью работают не только специалисты по безопасности (бухгалтера, PR и тд.)

— хакер мог придти в фирму как посетитель и узнать кто там работает, найти потенциальную жертву которой стоит отдать диск

— диск изначально был запущен на личной машине (корпоративные стандарты безопасности не распространяются на личные компьютеры)

— став жертвой шантажа, жертва была обязана запустить вредоносный код на рабочей машине, даже если бы машина сильно сопративлялась

4vacLegs

У главного героя сильное расстройство личности. Пока он был Тайлером (мр. Робот), «понаделывал» дыр. Потом забыл, т.к. глушил некрепкую психику димедролом.

kprohorow

А был ли он Тайлером? Вроде бы только Мистером Роботом.

/me ушел пересматривать первый сезон.

BelBES

Тайлер — Тайлер Дерден, аналогия с БК.

gaki

C-x M-c M-butterfly

lamoss

Так, давайте разберемся, а вы чего ждете в сериале про хакеров? 0-day уязвимостей крупным планом?

Допустим есть дыра, позволяющая выполнить эскалацию привилегий и выполнить произвольный код, скажем, при проверке корпоративным антивирусом вставленного диска. Почему вы считаете что это невозможно? Просто потому что об этом никто не знает? Это был бы очень скучный сериал про рутинную работу, в таком случае, не находите?

AdVv

К чему эти придирки? Вы считаете, что разбираетесь в инфобезопасности, но ничего не понимаете в том, как снимать кино. То, что кажется вам невозможным периодически случается. Громкий взлом Hacking Team. Взлом Лаборатории Касперского. Это только то, что всплыло, а сколько компаний скрывают подобные факты, пытаясь сохранить репутацию. К примеру Stunxnet, который успешно заражал цель просто по факту вставленной в порт флешки. Да, несколько 0Day экслоитов, да, это высший пилотаж, но это возможно.

А как вы представляете это с точки зрения режиссера? Нужно по вашему показывать, как главные герои полгода корпят над новым трояном, уткнувшись в мониторы, а потом еще полгода, как они пытаются различными способами инфицировать цель? Как думаете, сколько далекого от субкультуры народа будет это смотреть больше 10 минут? По сравнению со всем, что было до него, достоверность и внимание авторов к деталям вызывает просто громадное уважение. Никакой клюквы, никаких виртуальных пространств, очков 3D реальности, плавающих интерфейсов, огромных экранов, набора на клаве без использования пробела. Все предельно достоверно, реальное ПО, реальные сценарии атак. Это неимоверно круто, особенно для сериала.

Лично меня расстроило в нем совсем другое. А именно слабый, предсказуемый сценарий, завязка (и развяpка) которого один в один слизана с БК Финчера. Плюс чисто сериальная шляпа, когда продумана только основная сюжетная линия, а сценарии серий пишутся по ходу съемок. Характеры персонажей начинают разваливаться, они совершают нелогичные, а иногда совершенно бредовые поступки. Нищий, страшный ботан-социопат-наркоман, вокруг которого постоянно вьются красотки, а одна сама прыгает к нему в койку. Ага. Карьерист из руководства корпорации, который пытается соблазнить жену будущего босса. Видимо очень полезно для карьеры. А потом душит ее, т.к. садист. Ну и бредовая серия с побегом из тюрьмы просто вынесла мне мозг.

kenoma

Этот же перец, кто вымогает вставить диск, в самом начале ошивается возле офиса с якобы «инди альбомом», предполагая, что этот диск вставит кто нибудь из сотрудников офиса. Как-то палевно, не находите?

luethus

Этот перец ошивается там чтобы вручить диск Олли, чтобы тот вставил его дома, чтобы уже после этого его шантажировать.

abstracto

всяко бывает. помню в начале 2000ых я читал книгу из фидо про хакинг и автор книги рассказывал, что очень полезно рыться в мусорках возле банков, что туда иногда выкидывают дискеты на которых бывают полезные документы и пароли. конечно, книга была уже немного устаревшая, но всё равно — тоже метод в общем-то.

Old_Chroft

BalinTomsk

В банках давно вся конфидиценциальная информация уничтожаестся через сервис SHREDI-IT.

Сотрудник, кто в эти яшики не кидает быстро получит увольнение.

abstracto

ну книга из 90тых

Psychosynthesis

Какие у вас правильные банки, подумать только. У меня подруга пару лет назад работала в отделении одного известного шведского банка в Москве, я её из интереса о подобном расспрашивал. Вы может быть удивитесь, но даже у них примерно половине сотрудников что-то объяснить про безопасность возможным не представляется.

BalinTomsk

---примерно половине сотрудников что-то объяснить про безопасность возможным не представляется

Когда сотрудника наказывают финансово, даже обезьяна начнет понимать, что если на листе бумаги есть буквы и цифры то кидать нужно в специальный серый яшик, а не в блубох под столом.

Если это не в состоянии выполнить — обычно увольняют после второго предупреждения.

Действует безотказно.

Unicom

Я работал в крупном центральноевропейском банке. У нас было вроде 15000 сотрудников по России. Большинство из них низкоквалифицированные долбо… хм… которые только после института, с низкой зарплатой и которых безопасности не учили (некому и некогда при совершенно дикой текучке). Что мы только не находили на офисных компьютерах, которые были во внутренней защищенной сети и с под ноль обрезанными правами.

BalinTomsk

---находили на офисных компьютерах

Это же просто — 2 раза в день в 8 утра и 12 дня комп должен восстанавливатся из baсkup копии. Сохранение на самом компе в таких условиях чего-либо просто бессмысленно.

Эти и надежно и безопасно.

Psychosynthesis

Всё просто и очевидно пока не сталкиваешься с системой где уже есть свои порядки, свои начальники и где менять что-то стоит долгих лет усилий и большой работы. И вовсе не обязательно что ваше рвение одобрит, например, вышестоящий спец по безопасности. И оплачивать этот труд совершенно необязательно будут соответственно приложенным усилиям, ибо у начальников всегда свои представления о целесообразности тех или иных действий.

Не в обиду вам сказано, но на хабре часто можно увидеть подобный какой-то почти юношеский максимализм, создаётся впечатление что тут либо большинство никогда не работало на реальных предприятиях в России, либо работает сидя в своём кабинете, по минимуму контактируя с другими сотрудниками.

BalinTomsk

— ибо у начальников всегда свои представления о целесообразности тех или иных действий

Это же не обязательно делается одномоментно. Любая финансовая организация постепенно меняет свой парк машин. Вместо покупки 100 десктопов покупается 5 серверов с виртуальными машинами, старые компы используются исключительно как терминалы.

Это приносит массу плюсов как по деньгам при закупкe, обслуживании, так и подымает безопасность на другой уровень. Обычно с цифрами на руках можно убедить почти любого, нo если это не доходит начальника безопасности (куда обычно сажают майора в отставке по дружбе), то удачи клиентам такой организации.

п.с. Когда-то я входил в состав совета банкиров Томской области.

Unicom

Unicom

А в Таиланде во многих банках до сих пор сберкнижки.

BalinTomsk

Для это не нужно сети — в той реализации что я видел — по планировшику задач запускалось восстановление из бэкапа со второго диске. то есть всех затрат — второй винт.

В последние пят лет — ремоут с рабочей станции на виртуальную чистую машину, на которой и обновленный софт и необходимые права доступа к каждому индивидуально.

redmanmale

Недавно была история со Сбером.

stan_jeremy

да при чем тут вообще это? взламывают, заражают внутреннюю сеть, компьютеры через что угодно — где-то неправильно настроили, где-то дали больше прав, где-то забыли накатить обновление, где-то оказался легкий пароль. За примерами далеко не стоит ходить — сливы Hacking Team, взлом множества компьютеров внутри сети касперски лабс и тд и тп Я бы сказал секьюрити компании наоборот становятся объектами усиленного внимания со стороны разных хакерских и гос структур.

ivlad

MS15-085 эксплуатировался некоторое время in the wild, а в Microsoft про это не знали.

AllexIn

А мне вот и не захотелось досматривать.

Мало того, что ГГ — идиот примкнувший к террористам, так еще и в целом IT-шников выставляют какими-то фриками/нариками.

Посмотрел половину первого сезона и не смог понять, чего в этом сериале такого хорошего нашло IT-шное сообщество. «Реалистичного» взлома явно не достаточно для такого успеха…

burjui

Справедливости ради, фриком и нариком в сериале является лишь ГГ. Остальные же если и имеют свои особенности, то не так явно выраженные, за исключением разве что Тайрела Уэллика, психопата — да и тот не фрик и не наркоман.

BelBES

Ну там и всего то персонажей раз два и обчелся. А так, сестра и блондинистая подруга ГГ тоже выглядят постоянно находящимися в глубокой депрессухе. Я уж не говорю об соседке-любовнице ГГ...

BelBES

Согласен, первая серия внушала надежды на то, что получится что-то интересное… но дальше все скатилось к нескончаемым бэдтрипам ГГ, какой-то чернухе с постоянными убийствами и прочим попыткам плохо скопировать БК… похоже сериал и держится только на том, что те пара моментов, хоть как-то имеющих отношение к IT, являются пасхалками и народ их ищет...

Ipeacocks

Я тоже не понял. Технологически фильм показался очень слабым (я о том как они вирус бороли). Плюс философия в фильме очень странная и мне не понятная. Меня хватило только на 3 серии.

olegchir

Ну, например я поступил бы точно так же. Почти по всем пунктам, включая присоединение к хорошим людям, которых вы обозвали «террористами».

AllexIn

Люди, которые готовы убивать других ради достижения своих целей — уже по умолчанию не хорошие.

А ГГ еще и идиот, раз решил, что предложив бескровный сценарий он решил проблему. ВОзникнет нужда и они опять выберут вариант с убийствами.

Уже тот факт, что они даже не парились над альтернативами, а сразу выбрали кровавый вариант делает из террористами и ублюдками.

gaki

> Люди, которые готовы убивать других ради достижения своих целей — уже по умолчанию не хорошие.

Даже если цель — спасти детей от Гитлера?

AllexIn

«Тварь я дрожащая, или право имею?»

Право имеют те, кому народом делегированы эти права. Остальные права не имеют. Даже для защиты детей от Гитлера.

К сожалению, наш мир не совершенено. Но суд линча и самоуправство это не то что сделает его лучше.

Повторюсь, проблема даже не в том, что они решили не считаться с жертвами невиновных. Проблема в том, что они даже не пытались найти альтернативу.

-Давайте взорвем Гитлера в детском саду

-Может рассмотрим другие варианты?

-Не, и так норм

gaki

Если вы про кино, то я не смотрел :) Я про то, что вот это вот упоротое толстовство «готовы убивать — нехорошие» — вне всякой критики. Нападёт на вас маньяк в лесопарке — и сами будете готовы убить его ради достижения своей цели остаться в живых.

AllexIn

Там было продолжение. Вырывать из контекста и отдельно обсуждать — бессмысленно.

А с каких пор маньяк в лесу стал невинной жертвой?

Речь об убийстве невинных для достижения цели.

Psychosynthesis

А кого прям невинного в сериале убили? Я посмотрел вполглаза и чёт не помню там такой прям грязи, может невнимательно смотрел… Но вроде все получили по своим заслугам.

AllexIn

Не убили только потому, что ГГ предложил альтернативу.

Psychosynthesis

Ну так не убили же всё-таки.

AllexIn

Я и не писал ничего про факт убийства. Я писал про готовность убивать.

И(что ключевое), то что их совершенно не парили невинные жертвы. Настолько не парили, что они даже не заморачивались поиском альтернативы.

Psychosynthesis

Я так понимаю вы сторонник «честного голосования» и демократии?

AllexIn

Нет.

Alexeyslav

Дело в том что маньяк он только в ваших глазах, а так может просто лесник с топором домой бежал от медведя, а вы подумали что маньяк и защитились от него.

AllexIn

И какое это отношение имеет к обсуждаемой теме?

Frankenstine

Вирус, который заражает комп, стоит вставить компакт диск (или флешку, без разницы) реально существует. Как минимум для Windows. Червь Stuxnet использоват такую уязвимость: достаточно было в обозревателе файлов открыть список файлов, среди которых был специальный .lnk (ярлык). Уязвимы были довольно длительное время все версии операционных систем от Майкрософта.

В теории (особенно для фильма) возможен аналогичный механизм для юникс-подобных систем.

Tab10id

https://habrahabr.ru/company/mailru/blog/274855/ вот к примеру

lopatoid

На самом деле я поражён, насколько дотошно по теме хакерства подошли к этому сериалу. Казалось бы — ведь можно было и бред снять ( https://geektimes.ru/post/136610/ ), 99% всё равно бы ничего не поняли.

KoVexPulThul

Ну все равно, довольно грубые косяки проглядываются.

s01e01:

— You are gonna modify the .dat file, and put Colby's terminal IP address in there.

luethus

А в чем косяк? В несуществующем IP? Это такая практика на телевидении, вроде номеров телефонов, начинающихся на 555.

ZogG

Я думаю он имел ввиду «373»

luethus

Так и я это имел в виду :)

burjui

Так ведь IPv4 адреса исчерпаны, теперь любой такой адрес принадлежит какой-либо организации. У создателей сериала нет другого выхода, кроме как использовать недействительные.

AllexIn

Надо использовать адрес локальной подсети. Это никак не сломает сюжет, потому что ничто не мешает быть терминалу зломщика внутри локалки.

k0ldbl00d

Ну а еще можно воспользоваться RFC 5737, думаю криминала в этом не было бы.

valyard

Действительно, это как телефоны 555-ХХХХ только для интернета: https://en.wikipedia.org/wiki/Reserved_IP_addresses (TEST-NET). Странно, что создатели сериала не взяли этот вариант. Даже локальный адрес выглядит более правдоподобно, чем невозможный адрес.

am_devcorp

Я думаю, даже уверен, что и тогда найдутся недовольные типа «ну нафигаааа они используют локальный адрес, вот дебилы»

KoVexPulThul

Ну, могли бы свой написать, как в данной пасхалке как раз.

kprohorow

Ко второму сезону догадались.

gaki

А представьте, какой был бы сильный сюжетный ход, если героя шантажом заставить взламывать 127.0.0.1.

kenoma

Вполне в духе бэдтрипов главного героя.

qw1

thatsme

Какая редкая безграмотность заплюсована :) Качество плюсаторов хабра просто поражает :)

Сколько бит в октете? Каково максимальное положительное целое образованное одним октетом?

Сейчас мне тоже наминусуют :)

Pakos

Какая безграмотность? Назвать недействительный адрес несуществующим? Так он и правда не существует (в следствии недействительности).

AdVv

Думаю в данном случае киноляп. Могли элементарно сделать еще одну пасхалку по засвеченному IP.

toren

На самом деле видеть то что хочется это конечно классно… но такие числа там не случайно и 373 является очень интересным числом

luethus

Почему не случайно и что в нем интересного?

0xd34df00d

Достаточно посмотреть, из каких цифр оно составлено: 3, 7 и снова 3. А ведь 3?(7 — 3) + 3?(7 + 3) = 42.

Frankenstine

Использовали бы тогда уж сразу 42.42.42.42

gaki

Йокарный бабай, а ведь и правда!

Более того, я долго думал над этим и раскопал не менее интересный факт: 3?(7 — 3) + 3?(7 + 3) + 1 = 43! Что вы на это скажете?

toren

Число 373 равно сумме пяти последовательных простых чисел (373 = 67 + 71 + 73 + 79 + 83), а также сумме квадратов пяти последовательных простых чисел (373 = 3^2 + 5^2 + 7^2 + 11^2 + 13^2)

Из этого следует что данное число за известное конечное время можно разложить на однозначные числа, при этом открывается возможно создать алгоритм сжатия данных. Например если у нас есть 5 повторяющихся из раза в раз последовательностей то мы можем заменить их все одним числом, сокращая при этом количество ссылок в алгоритме (то что мой больной мозг смог придумать за 5 минут).

AntonioMichaelAlvarez

К слову о косяках, в одной из первых серий первого сезона, когда на стол начальнику отдела легла распечатка отчёта экспертов, изучавших взлом сервера, красуется такой вот MD5-хэш.

AntonioMichaelAlvarez

Забыл, что RO не могут вставлять изображения: http://imgur.com/vsVLpmU

Mako_357

Они говорили об этом на своём сайте. Они знают, что это ненастоящий IP и использовали его как раз по той причине, что написали ниже. Чтобы случайно не использовать чужой.

kronos

Почему так написано тут: http://www.usanetwork.com/mrrobot/timeline-gallery/mr-robot-season-1-easter-eggs

qw1

Они хотя бы последовательны. В логи не забыли вставить обращение с этого IP

http://i.imgur.com/6sIoxFp.jpg

jcmvbkbc

На этой картинке ещё несколько прекрасных IP адресов, например мультикастный 230.5.58.108 несколькими строчками выше.

ainu

Спойлер, конечно, но объяснимо.

dimoclus

А что такого секретного в /etc/passwd?

Также могу посоветовать использовать curl -L — он самостоятельно пройдет по редиректам.

ZogG

Ответ даже в названии файла

Lindon_cano

Вот только в /etc/passwd нет паролей, как вам показалось по имени файла.

burjui

Хоть название /etc/passwd намекает на наличие паролей, но это не так: в этом файле хранятся лишь имена пользователей, их UID и т.д. Когда-то Linux в этом файле действительно хранил хеши паролей, но они давно переехали в /etc/shadow. Инфа 100%

loz

2016 год, на хабре объясняют что находится в /etc/passwd. /o\

ValdikSS

К слову, пароли в /etc/passwd все еще можно хранить, не так давно видел подобную практику на каком-то роутере.

Lindon_cano

При экспертной установке с mini(или с netinst, не вспомню сходу) Debian спрашивает будем хранить пароли в shadow или нет, но по умолчанию все же ответ стоит на варианте с shadow, подозреваю, что если сказать «Не, ну нафиг этот shadow», то пароли окажутся в /etc/passwd, чем удивят нас всех.

ARD8S

Возможно, отсылка к «Червь Морриса».

HWman

Я тоже люблю делать пасхалки, вот например скрин ролика, для статьи "Дешевая STM32 плата + Arduino IDE":

rzhikharevich

"Чужие среди нас"?

DenimTornado

Скорее «плодитесь и размножайтесь»

HWman

Ага. Что-то впечатлил этот фильм, причём уже второй раз, впервые ещё в юности, потом забыл как-то лет на 10, совсем недавно наткнулся и пересмотрел.

К стати, навеяло одно чтиво — Откровения Инсайдера.

oshibka404

HWman

Да, это пожалуй мега эпичная сцена из фильма:

Frankenstine

Я кажется смотрел его ещё с прямо переведённым названием «Они живут».

deustech

в серии S02E00 (документалка к сериалу) поясняется, что производство различных реалистичных экранов в эпизодах у команды фильма занимает до 10 часов на каждый, они подходят качественно к процессу

EvgeniyKirov

Я помню, в одной из серий первого сезона Дарлин держит в руках Raspberry Pi и говорит что-то в духе: «при помощи этой платы мы попадём внутрь системы кондиционирования». В этот момент моё лицо покрылось фейспалмами. Ну правда, как в таком «суперправдоподобном сериале» можно называть RPi просто «платой»? И тут другой персонаж отвечает ей: «Да это ж обычный распберри, что ты мозги пудришь»?

Singleton90

Кстати, изучив SSL-сертификат веб-сервера NBC-UNIVERSAL, я обнаружил массу других доменов, которые имеют отношение к Mr Server., указанных в поле Subject Alternative Names.

По ссылке www.whoismrrobot.com тоже видимо какая-то пасхалка.

clu66er

Там можно поиграть в Snake :-)

S_K_L

а еще на сайте www.fsoc.sh глаз набирает шестнадцатеричный код

(4c4f4f4b205550) преобразовав Hex to Text вышло (LOOK UP)!

никто не заметил?

alchemist666

а какой пароль от сайта?..

S_K_L

LEAVE ME HERE

по замыслу сначала на глаз нужно было обратить внимание

потом на курсор!

но получилось что глаз остался не у дел, я сам подумал сначала что он за мышью бегает!

Zerotto

Вы статью то читали? Или только комментарии? ) LEAVE ME HERE

VGrabko

я хз в какой серии но во втором сезоне. Они запускали exe файл в консоли линукса. Я плакалъ

nochkin

Не видел как и что там запустили, но mono компилирует .exe, который можно запускать на Linux.

А так вообще расширение файлов на Linux всё равно ничего не значит и можно любой elf/script запускаемый файл назвать runme.exe, который будет всё ещё запускаться.

ForNeVeR

Справедливости ради — это всё-таки не Mono компилирует, а компиляторы под CLI (практически любые; в т.ч. вы можете скомпилять C#-код компилятором от Microsoft, а запускать потом под Линуксом). Mono лишь запускает скомпилированные бинарники. Запускать в линуксовой консоли, не упоминая Mono, их можно за счёт

binfmt, как написано в документации к Mono.Я думаю, что и Wine можно таким же образом настроить.

SDmaN

Быть может имелась в виду JIT?

zvnt

у вас какие-то проблемы с запуском .exe файлов в консоли linux?

Myshov

Были времена, когда в дефолтной Ubuntu были exe-файлы (Tomboy, F-Spot).

ignat99

Технологии напоминают 10 ти летней давности инструменты, как и антураж. Сейчас все по другому.

mammuthus

Какие технологии кажутся вам устаревшими?

ignat99

Ответил в личку.

vopper

У меня такой же вопрос, есть возможность в лс или же выложить здесь?

EndUser

Ему не нравится, что в 2015 (по сюжету) человек режет болванки и ещё не выкинул 3-дуймовки (я одну храню для затмений ;-))

Однако же интересует, говорит ли Обама те слова, которые говорит по сюжету (эту серию смотрел без оригинальной дорожки). С него станется сняться в этом фильме.

EndUser

Прошу меня извинить за примитивную реплику.

Я давно не программирую, да и именно хакером не мой склад ума быть.

AdVv

Я честно говоря некотором ауе, давно не слышал такой фееричной пурги. Диалог в привате c ignat99:

>Разговор немого с глухим…

>Давайте по пунктам а?

>1) Довольно правдоподобно показана техника работы хакеров, инструменты, виды и векторы атак. Вы не согласны?

>2) Все это для развлекательного сериала, рассчитанного на массовую аудиторию. Ляпы и упрощения встречаются, но достоверней в кино я нигде не видел. Если вы видели — прошу пример.

>3) Консоль до сих пор является основным рабочим инструментом системного администратора, Особенно если дело касается администрирования Unix-подобных операционных систем и сервисов на их основе. Так-же это в полной мере относится к специалистам по компьютерной безопасности и хакерам. Вы не согласны?

>4) Зачем вы в качестве доказательства приводите презентацию (https://www.youtube.com/watch?v=1lyeYKOemwA) какой-то системы управления персоналом, как она относится к теме дискуссии?

1. Согласен но до 2006 года, тех кто продолжил это делать после 2008 всех повязали.

2. На Youtube наберите EasyWork24 vorvzakone — правда это пока не сериал. Сериалы выходят с опозданием. Я особо не смотрю. Но этот конкретный «Я робот» посмотрел весь 1 сезон.

3. У офицера безопасности есть закладка в Южном мосту например аппаратная, через нее контролируют деятельность единственного админа, за спиной у него в этот момент стоит еще один человек. Дальше, после настроек админа уводят, пароли забирают и не когда не подпускают близко к системе.

Есть систем Мираж ее два хакера студента сделали за 1 год в Марокко на CAML в ней нет не чего что требует управления — уровня пользователей или файловой системы.

Более того если что то хранилось до 2006 года на винте, то это переустанавливалось с нуля каждые 3 дня. И конфигурировалось по специальным профилям — опять же строго через панели — не какой командной строки.

Почитайте Сноудена — он как раз в теме. Не каких консолей. А как только ему консоль дали — образовалась утечка. Теперь да же в таких не передовых компаниях консоль админам не дают.

Как вариант — надо под отладчиком выяснить что действительно используется для одной программы и вырезать вообще все лишнее из Линукс. Каждая программа в отдельном эмуляторе. Но это на коленках — и так только в Самсунге делают. Как делают в правильных местах знают мои студенты — я не знаю.

Даже Динамический анализ кода — через панели и удаленные сервера под управлением лицензий.

То есть по 3 пункту, могу предположить, вам не довелось с большими действительно системами работать.

К слову я был администратором ЦБ РФ в регионе в 1994 году. Тогда да новел нетворкс и из под консоли DOC я мог положить все филиалы и да же сделать сбой в центре. Но это было 22!!! года назад.

4.) Потому что это то что выложена в паблик, и именно эти же принципы системы стоят за всеми громкими событиями описанными на сайте FBI (я так могу предположить, пользуясь открытыми и доступными источниками информации).

Я не склонен детализировать по 4 пункту. Кто в теме те и сами знают.

То есть с 2004 по 2008 основной компонент был социальный, а инструменты которые один человек делал в консоли и которые другими людьми вcтраивались в системы на подобие Метаэксплоид.

Кстати назовите аналог Российский Метаэксплоита что бы хотя бы показать что хоть немного понимаете в том что мы обсуждаем?

mammuthus

Вы не представляете, какая феерия творилась у меня в личке. Правда у меня получилось превратить это все в монолог и он, фактически, беседовал сам с собой. (:

ignat99

Вы не смотрели сериал (по вашему собственному признаию). Тупой троллинг от незнания темы.

AdVv

Таки представляю. Клиент забавный, по его словам лично спроектировал для Самсунг их первый телефон на Линукс. А Win8 написан его учениками. Бывший администратор ЦБ, жаль непонятно какого государства. Общее впечатление портит только обилие грамматических ошибок в тексте и зашкаливающий градус бреда. Т.е. слова вроде правильные, но в осмысленный текст они не складываются. Я вот думаю, может команда хабра породила бота, который троллит посетителей сайта? Если так, то браво, думаю он готов пройти тест Тьюринга.

ignat99

Вместо того чтоб тролить сходили бы на Лепрозорий, почитали бы там статью про обордудование, которую я написал 5 лет назад. 250 троллей в один голос что говорили — бред. Лишь 27 участников поняли что к чему.

Сейчас все что описнао в той заметке с Лепра продается на рынке. Привел ссылки по каждой позиции.

Я делал прошивку для первого смартфона на Линукс в 2004 в Ю.Корее. В университете где мне приходилось проводить занятия, было много талантливых студентов. Но не достаточнчо талантливых, чтоб не связываться с Виндовс (какой конкретно версии надо спрашивать у самих разработчиков).

EndUser

Спасибо, занятный сериальчик.

Сначала подумал, что наглый плагиат с известного "...".

Но, когда в ключевой момент зазвучала характерная мелодия "...", я понял, что это не плагиат, а уважительный реверанс. ;-)

Безотносительно тинейджерских глюков, представляет вещественно-интересное зрелище.

thegoncharov

А что за "..."? Не получилось нагуглить. Расскажите?

ksenobayt

из-за этого, а также общей канвы движения сюжета первого сезона, многие считают сериал достаточно бесстыжим плагиатом Fight Club

AdVv

Простите за оффтоп, как на хабре вставлять спойлеры и прочую разметку?

vlivyur

Так сверху над EditBox'ом комментария справа есть html-теги, там будут и cut, и spoiler, и source, и чего там только нет. С примерчиками. Но теги не работают для людей с отрицательной кармой, может и на r&c пользователей тоже распространяется.

DeLuxis

Не понравился сериал.

1. Даже если все уничтожат, есть бумажные версии договоров.

2. Наркоманы, шлюхи, невоспитанные ТП, которые строят из себя куллхацкеров, — полный бред.

Серил вообще не передает атмосферу, ни капельки не приближен к реальности. ГГ какой-то тормазнутый нарик.

Философия фильма тоже бредовая.

В общем не понимаю, что IT нашли в этом фильме.

EndUser

IT смотрят на реалистичное отображение, не особо вникая в политику. В кои-то веки «голливуд» отказался от 5.25'' Floppy, мультипликации «вируса кролика» и взлома НЛО. Помните, как ИТ сообщество одобрительно загудело, когда Тринити, внезапно, использовала действительный и адекватный nmap?

Тины смотрят на бунт, готов, панков, даже анархистов и т.д, на власть переделать недостатки и косность мира.

Остальные ужасаются лёгкости кибершпионажа и взлома. Ну и разнузданности кибер-субкультуры вдобавок. Реакция как на «Идентификацию Борна» — «хоспаде, мы все беззащитные граждане под колпаком!»

Старые IT удивляются наивности сюжета и обдолбанными персами, противоречивостью и невозможностью картинки «в сборе». Надо бы отметить, что мозг хакера и наркота понятия, действительно, мало совместимые. Тут нас, конечно, меньшинство.

RomanPyr

Также как в России все фильмы заполнены алкоголем, также в США все фильмы заполнены «куревом». Ничего удивительного.

gaki

Про «взлом НЛО» недавно видел сюжет, что изначально в фильме был эпизод, где автор вируса рассказывает, как реверсил бортовой компьютер упавшей летающей тарелки на секретной военной базе. Типа, в результате разработал вирус и технологию его передачи под инопланетную архитектуру. Не то чтобы это звучит сильно правдоподобно, но, всё же, сильно снизило бы накал маразма ситуации. Эпизод в окончательную редакцию фильма не вошёл, ибо нефиг грузить зрителя такими подробностями.

msdos9

Махровым ИТ-шникам вообще не рекомендуется смотреть фильмы подобной тематики. А вообще хорошо, что режиссер не технарь, а то, вместо художественного фильма, мы увидели очередной ютубный ролик «Как установить Линукс»

EndUser

msdos9 вам как The Scene пошла?

BelBES

Хороший кстати пример фильма, где умудрились показать IT-тематику не скатываясь к чернухе… была попытка у наших умельцев(которые делали перевод сцены) снять что-то подобное (рабочее название было Channel), но что-то заглохло всё(

msdos9

Не пошла. Я уже старый, хочу видеть людей, а не буквы…

gaki

По-моему, отличный сюжет — девственник устанавливает Gentoo, а когда в очередной раз что-то не работает — выходит на улицу убивать.

olegchir

А как по-вашему выглядят кул-хацкеры? Обязательно как уважаемые офисные работники на зарплате в ФСБ в костюме-тройке, а трояны пишут исключительно на C# со вставками на Java?

AdVv

Даже если все транзакции дублируются на бумаге, то восстановление только самой инфраструктуры займет недели, а уж перенос данных с бумаги обратно в систему — годы. Это реально катастрофа для любого крупного бизнеса, особенно завязанного на финансы.

Атмосферу — передает. Именно так выглядит для непосвященных IT субкультура со стороны. Все конечно несколько наигранно и гипертрофированно, зато создает вокруг некий романтический ореол. Это же художественное, а не документальное кино. И по сравнению с прочей голливудской шляпой — довольно правдоподобное. Не так давно вышел «Кибер» — посмотрите для контраста.

ignat99

Опять троллинг, человека не в теме.

В 1994 году ЦБ РФ закрывал и отпечатывал каждый день в 5 или 6 часов вечера операционный день. 2-3 построчных принтера отбивали за время менее 30 минут весь список, каждую транзакцию. Все очень быстро. Стопка перфорированной бумаги сверлилась дрелью в 2 местах и опечатывалась. Соответственна толщина пакета была с кирпичь.

Само собой были копиии на магнитной летне и массивах жестких дисков (В 1995 точно были уже).

В центре и филиалах делали то же самое. Таким образом информация сохранялась не в одном месте.

Ввод данных так же не занял бы много времени — в каждом областном центре было до 40 операторов.

toren

То есть вы предполагаете, что объем информации всего то за 20 лет в ЦБ РФ остался на прежнем уровне и так же вы предполагаете, что хакеры идиоты и не знают о резервном копировании совсем ничего.

ignat99

Еще 20 лет назад поставлен был Пролиант с SCO и массивом жестких дисков. Хакеры не идиоты, поэтому внутри страны как и 22 года назад, так и сейчас не чего не трогают, особенно в банках, особенно в ЦБ РФ.

А если были какие случаи в банках РФ, то это и были случаи «не очень опытных» (как внутри компании, так и снаружи).

Не надо повторять то что показывают в сериях «Я робот». Это не жизнеспособные и устаревшие методы. Скорее весь этот сериал это Хоней порт.

toren

Может быть я с вами по этому поводу спорить и не собирался что у нас все замечательно, в плане информационной безопасности чаще всего у нас используется воздушный зазор… Но сериал к ИБ РФ не имеет никакого отношения и не показывает методов их обхода, что в прочем не отменяет факта что любую базу данных в нашей стране можно слить или купить к сожалению.