Microsoft анонсировала отказ от поддержки известного бесплатного инструмента безопасности EMET. В качестве двух основных причин такого шага MS называет выход Windows 10, которая уже поддерживает ряд еще более продвинутых механизмов защиты от эксплойтов с помощью виртуализации (Device Guard, Credential Guard, Windows Defender Application Guard). Вторая причина заключается в том, что сам по себе EMET никогда не являлся настоящим security-продуктом для долговременного использования, а применялся как площадка для обката новых методов защиты от эксплуатации уязвимостей.

Текущая версия EMET v5.5, она будет поддерживаться до 31 июля 2018. Таким образом, до этой даты Microsoft все еще будет выпускать security-обновления для EMET, однако, добавление новых функций туда не планируется.

EMET был весьма полезен для пользователей не только устаревших версий Windows, но и новейшей Windows 10. Поддержка Windows 10 была добавлена в EMET 5.5. Инструмент предлагал пользователям выбрать определенные критические по безопасности процессы пользователя в системе, например, веб-браузер, почтовый клиент, Adobe Reader, Java и др., и активировать для них дополнительные функции безопасности для блокирования действий эксплойтов. Такие операции осуществляются либо за счет перехвата API-вызовов Windows в контексте процессов, либо за счет запрещения загрузки в контекст процессов уязвимых библиотек.

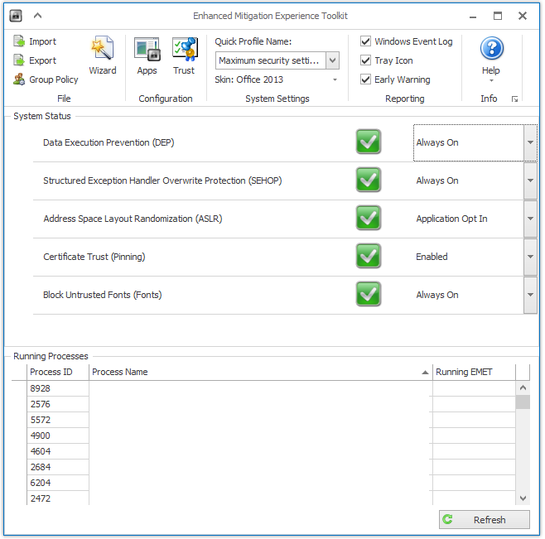

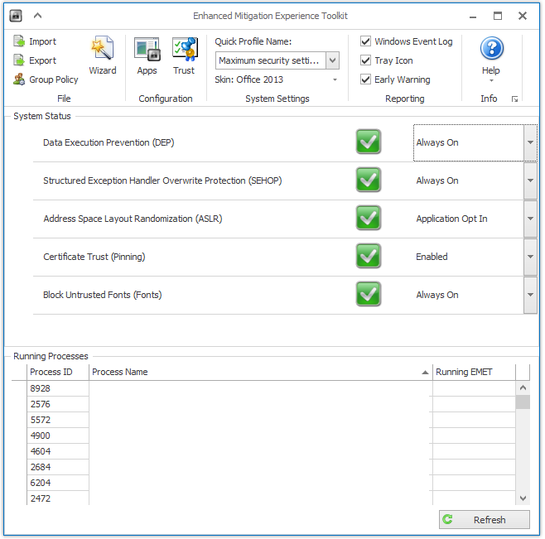

Рис. Интерфейс EMET.

Тем не менее, стоит отметить, что указанные Microsoft продвинутые механизмы защиты от эксплойтов и вредоносного ПО на основе виртуализации (Windows 10) под названиями Device Guard, Credential Guard и Windows Defender Application Guard доступны только пользователям Enterprise-версий Windows. Все они основаны на изоляции критических по безопасности механизмов или недоверенного контента в виртуальные машины с разным виртуальным уровнем доверия по отношению к гипервизору. Например, мера Windows Defender Application Guard for Microsoft Edge, которую мы описывали в нашем блоге не так давно, основана на исполнении подозрительного контента веб-браузера Edge на отдельной виртуальной машине.

Microsoft указывает, что с переходом на новую модель работы с Windows под названием Windows as a Service, которая появилась в Windows 10, пользователям этой ОС будут регулярно доставляться новые функции безопасности. Это существенно отличается от того подхода, который применялся Microsoft ранее, когда пользователи вынуждены были ждать несколько лет перед выходом новой версии Windows с новыми функциями безопасностями. Windows as a Service предполагает выпуск существенных обновлений Windows 10 и функций безопасности несколько раз в год.

» EMET, предотвращение эксплуатации и неочевидные настройки

» Microsoft представила защитную технологию Windows Defender Application Guard для веб-браузера Edge

» Microsoft может интегрировать CFG в ядро Windows

» Microsoft совершенствует механизмы безопасности ядра Windows 10

» Защита от эксплойтов для пользователей Windows

» EMET 5.0 вышел в релиз

» В EMET обнаружена уязвимость

Finally, we have listened to customers’ feedback regarding the January 27, 2017 end of life date for EMET and we are pleased to announce that the end of life date is being extended 18 months. The new end of life date is July 31, 2018. There are no plans to offer support or security patching for EMET after July 31, 2018. For improved security, our recommendation is for customers to migrate to Windows 10.

Текущая версия EMET v5.5, она будет поддерживаться до 31 июля 2018. Таким образом, до этой даты Microsoft все еще будет выпускать security-обновления для EMET, однако, добавление новых функций туда не планируется.

EMET был весьма полезен для пользователей не только устаревших версий Windows, но и новейшей Windows 10. Поддержка Windows 10 была добавлена в EMET 5.5. Инструмент предлагал пользователям выбрать определенные критические по безопасности процессы пользователя в системе, например, веб-браузер, почтовый клиент, Adobe Reader, Java и др., и активировать для них дополнительные функции безопасности для блокирования действий эксплойтов. Такие операции осуществляются либо за счет перехвата API-вызовов Windows в контексте процессов, либо за счет запрещения загрузки в контекст процессов уязвимых библиотек.

Рис. Интерфейс EMET.

Тем не менее, стоит отметить, что указанные Microsoft продвинутые механизмы защиты от эксплойтов и вредоносного ПО на основе виртуализации (Windows 10) под названиями Device Guard, Credential Guard и Windows Defender Application Guard доступны только пользователям Enterprise-версий Windows. Все они основаны на изоляции критических по безопасности механизмов или недоверенного контента в виртуальные машины с разным виртуальным уровнем доверия по отношению к гипервизору. Например, мера Windows Defender Application Guard for Microsoft Edge, которую мы описывали в нашем блоге не так давно, основана на исполнении подозрительного контента веб-браузера Edge на отдельной виртуальной машине.

Beginning with Windows 10, that’s exactly what we did with the move to Windows as a Service. Since its initial launch in July 2015, there have already been two major updates released and that pace is expected to continue. More importantly, each major update of Windows 10 has brought with it substantial new innovations in security.

Microsoft указывает, что с переходом на новую модель работы с Windows под названием Windows as a Service, которая появилась в Windows 10, пользователям этой ОС будут регулярно доставляться новые функции безопасности. Это существенно отличается от того подхода, который применялся Microsoft ранее, когда пользователи вынуждены были ждать несколько лет перед выходом новой версии Windows с новыми функциями безопасностями. Windows as a Service предполагает выпуск существенных обновлений Windows 10 и функций безопасности несколько раз в год.

» EMET, предотвращение эксплуатации и неочевидные настройки

» Microsoft представила защитную технологию Windows Defender Application Guard для веб-браузера Edge

» Microsoft может интегрировать CFG в ядро Windows

» Microsoft совершенствует механизмы безопасности ядра Windows 10

» Защита от эксплойтов для пользователей Windows

» EMET 5.0 вышел в релиз

» В EMET обнаружена уязвимость

Поделиться с друзьями

Комментарии (9)

Disen

07.11.2016 08:19Есть примеры, когда EMET ловил эксплоиты «in the wild»?

sumanai

07.11.2016 17:10Читал, что вирусы при его обнаружении вообще отключались, чтобы себя не обнаруживать.

А вообще- он не ловит эксплоиты, он предотвращает эксплуатацию уязвимостей. Всё, что вы с ним можете увидеть- это прибитие атакуемого процесса и сообщение в трее с названием сработавшего правила.

Ledzorn

07.11.2016 20:44Читал, что вирусы при его обнаружении вообще отключались, чтобы себя не обнаруживать.

Об этом было написано и в блоге ESET NOD32.

ryaboshlyk

19.02.2017 17:08В оригинале 7%. Но это если вы не иронизируете.

А так да – как они вообще эту концентрацию в процентах измеряют?! Не 8%, не 9,5%, а именно 7%?.. Любопытно посмотреть методику.

dartraiden

А DEP в ней по умолчанию всё так же включён лишь для основных программ и служб.

qw1

DEP всегда работает в x64, и новые бинарники x86 компилируются со флагом force DEP, так что со временем он будет везде, по мере компиляции новых версий программ.

Видимо, риск сломать legacy-программы больше волнует MS, чем риск получить атаку на старую программу. В принципе, те же браузеры обновляются каждый месяц, они уже с DEP независимо от настроек Windows.

dartraiden

Мне bcdedit говорит, что DEP у меня (ничего, вроде, не менял) в состоянии OptIn. Это, как я понимаю, включает DEP лишь если конкретная софтина явно скомпилирована с его поддержкой.

qw1

DEP же просто запрещает выполнение кода из стека или из кучи, чтобы вредоносный код, полученный с данными от злоумышленника, не мог выполниться, даже если «случайно» на него перейдёт управление. 99% программ (все, кроме тех, которые свой код расшифровывают и выполняют динамически) готовы к включению DEP.

Вся поддержка DEP со стороны компилятора — это поставить флаг в заголовке exe-файла, который показывает, что программа точно такими трюками не занимается. Или, если занимается, то самостоятельно помечает регионы памяти как выполняемые, вызовом функции

VirtualProtectФлаг ставит автор программы, запуская компилятор с ключом /NXCOMPAT. В новых версиях Visual Studio он по умолчанию включен. Можно считать, весь новый софт защищён, независимо от настройки Windows.

В Windows в адресном пространстве x64 страницы стека и кучи защищены от выполнения по умолчанию, поэтому этот флаг в заголовке exe-файла ни на что не влияет, DEP всегда работает.