Текущая версия отчета компании Symantec об угрозах безопасности в Интернете демонстрирует, что взломщики тщательно выбирают своих жертв. В частности, под удар попадают крупные и средние предприятия. Индустрия безопасности говорит о целенаправленных устойчивых угрозах Advanced Persistent Threat (APT). В отчете компании Symantec говорится о том, что прежде чем совершить атаку, взломщики собирают подробную информацию о компании. Их целью является получение информации о структуре компании, о том, какие сотрудники имеют наиболее широкий доступ к системам, какие сайты сотрудники ежедневно используют для получения информации и т.д.

Достаточно только взглянуть на пример атаки сообщества Dragonfly для того, чтобы понять, как может выглядеть целенаправленная кибератака:

Атака Dragonfly в качестве примера АРТ

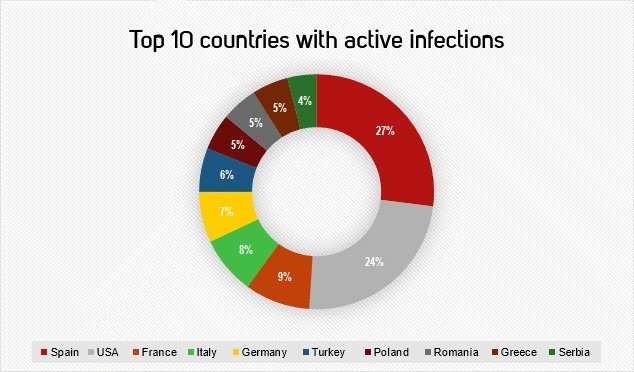

Из диаграммы видно как разворачивалась вся кампания атаки Dragonfly. С 2013 года этой атаке подвергались энергетические компании в следующих странах:

Dragonfly: Западные энергетические компании находятся под угрозой саботажа

Dragonfly – это сообщество хакеров, которое предполительно расположено в восточной Европе. Изначально данное сообщество концентрировало свое внимание на авиакомпаниях и военно-промышленных компаниях, затем с 2013 года они переключились на промышленные предприятия в области энергетики. Так, сообщество Dragonfly действовало достаточно профессионально, поражая программное обеспечение, используемое в системах промышленного контроля, с помощью троянской программы. Информационная среда энергетических компаний поражалась при обновлении ПО (на диаграмме показаны зеленым цветом), что давало хакерам беспрепятственный доступ к сетям. Эта хакерская группа также совершала другие кибератаки. Сначала, в качестве своей цели они выбирали определенных сотрудников компании, отсылая им фишинговые электронные письма (на диаграмме показаны синим), и в то же время заражали часто посещаемые сайты (на диаграмме показаны красным) с помощью вредоносного кода. Сообщество Dragonfly успешно использует вредоносные коды для экспорта системной информации, копирования документов, просмотра адресов в Outlook или данных конфигурации соединений VPN. В отчете компании Symantec о безопасности говорится, что затем такие данные зашифровываются и отсылаются на командный сервер хакеров.

Без сомнения, хакерам удалось не только получить всю информацию, они также смогли внедрить свой программный код в ПО системы управления, тем самым контролируя технические системы. Наихудшим сценарием могло бы быть существенное нарушение энергоснабжения в стране.

Из приведенного примера четко видно, что целенаправленная кибератака может длиться в течение нескольких месяцев, а иногда даже лет, и она может включать в себя широкий спектр различных каналов атаки. Смогут ли компании сегодня обнаружить угрозы такого рода и оценить риск для своей деятельности только на основе обычного программного обеспечения безопасности?

Полагаясь на наш опыт, мы можем сказать, что ответом на данный вопрос будет «нет».

Исследование, проведенное Ассоциацией аудита и контроля информационных систем (ISACA), показывает, что 33 % компаний не уверены в том, что они должным образом защищены от кибератак или в состоянии адекватно реагировать на них. Защита от этих разносторонних угроз требует многоуровневого решения и интеллектуальной системы безопасности.

Какие меры следует предпринять для обеспечения достаточной защиты?

Пять способов защиты от кибератак

Шаг 1: Предотвращение

Компании должны снять свои шоры и подготовиться к настоящей чрезвычайной ситуации: подготовить стратегии и планы действия в чрезвычайных ситуациях, а также узнать свои уязвимые места.

Шаг 2: Введение защитных мер

Хорошо охраняемое рабочее место является наилучшим способом для защиты от кибератак. Так, множество различных механизмов защиты должны гарантировать, что угрозы даже не смогут проникнуть в информационную сеть. С увеличением частоты нападений, эта концепция дополняется скоординированной настройкой безопасности, в которой множество решений объединяются и делятся контекстной информацией. Это может ускорить обнаружение и автоматизировать реагирование.

Шаг 3: Обнаружение

На сегодняшний день уже существует большое количество различных методов идентификации вредоносных программ. Необходимо воспользоваться современными знаниями, чтобы создать обоснованное решение о том, какая стратегия будет лучше всего подходить для развертывания.

Шаг 4: Реагирование

При поражении сети вредоносные программы необходимо удалить полностью без каких-либо остаточных следов. В этом случае нужно гарантировать безопасность рабочего места. Для предотвращения подобных случаев в будущем, крайне важно определить, когда и каким образом вредоносный код смог получить доступ к сети.

Шаг 5: Восстановление

После очистки системы следует использовать подходящее ПО резервного копирования для восстановления данных.

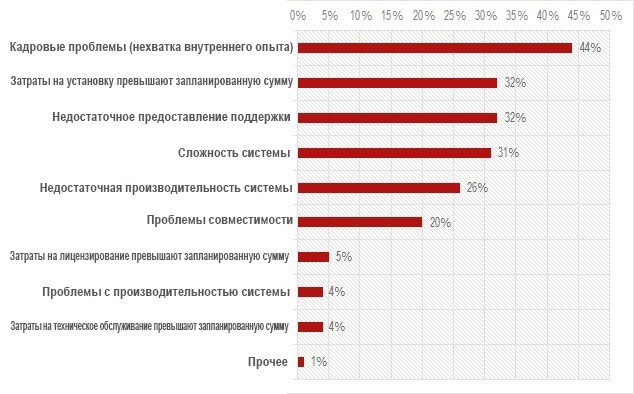

Самые частые проблемы, с которыми сталкиваются компании в области ИБ

Многие компании сталкиваются с такими же проблемами, какие показаны на диаграмме:

По данным института Ponemon: глобальное изучение затрат и инвестиций в области информационной безопасности в 2015 году.

На сегодняшний день существует много возможностей для обеспечения достаточной информационной безопасности ИТ-среды. Для этого компаниям достаточно найти подходящих экспертов в области информационной безопасности и воспользоваться подходящими именно для данной компании решениями.

Комментарии (8)

akirsanov

05.11.2016 17:41+6Реклама. Ссылка с якорем «информационной безопасности». Там DLP. Скукота. Сейлы совсем разленились.

olku

05.11.2016 18:15+1Презенташки по ИБ вида «бойтесь — покупайте у нас» выходят регулярно. В той же ISACA штук по 20 в год, причем более качественные, чем данная статья. Сейлсам на заметку

lostpassword

05.11.2016 17:41Так это пять способов защиты или всё-таки пять шагов / стадий процесса защиты?

teecat

06.11.2016 19:54До наступления нового тысячелетия наиболее частыми угрозами в сфере информационных технологий являлись вирусы, простые вредоносные коды. Для необходимой защиты против стандартных кибератак достаточно было установить антивирусную программу на основе сигнатурного метода обнаружения.

Читаем про полиморфные вирусы и когда они появились — сигнатурами он не ловятся. Сигнатурный антивирус Лозинского к концу века был уже историей

third112

06.11.2016 22:12А если какие тривиальные вирусы даже и ловятся сигнатурами, то всегда защита будет отставать: сначала появляется новый вирус, а уже потом обновление защиты с сигнатурой этого вируса. Между этими событиями проходит время, которое может быть достаточным для злоумышленника. Конечно, для атаки на несколько месяцев такой вирус не подходит.

teecat

07.11.2016 13:14Тоже не всегда. Есть такая штука — генераторы вирусов. Насчет современных не скажу, для древних одной сигнатурой могли ловиться все сгенерированные вирусы.

В текущих антивирусах боже есть отдаленно похожее. Выпускать новый необнаруживаемый троян сложно и долго. Проще зашифровать. Считать такие трояны новыми образцами или нет — вопрос философский. Можно или заносить все перешифрованные образцы в базу сигнатурами или умея анализировать зашифрованные образцы ловить по некой единой сигнатуре

KlimovDm

А где «способы»? У вас описан «комплекс мер по....», а никак не способы.

Современная реклама, да. Как под копирку все пишут, даже скучно. Немного попугать хакерами, написать что-нибудь-неважно-что, дать ссылку, предложить услуги.