Оборудование HPE Aruba не очень распространено в России, однако на американском рынке вендор достаточно тесно конкурирует с Cisco. Беспроводные решения этих производителей имеют схожий набор функций и дополнительных сервисов. Оборудование сравнимо по стоимости.

Существует множество маркетинговых тестов, сравнений технических характеристик, производительности и технологий каждого решения. Изучив документацию, убеждаешься, что по функциям решения очень похожи. Однако, кроме функционального сходства присутствует немного разный подход производителя к настройке, принципам работы, архитектурные отличия. Именно на это и хотелось бы обратить внимание. Это заметка о том, как цисководы настраивали HPE Aruba и что из этого вышло.

Функциональность. Архитектура сети

Оба вендора предлагают различные варианты построения сети. Кроме автономных точек доступа это может быть:

- централизованное решение с контроллером (или кластером контроллеров) для управления и мониторинга;

- решение для небольшого офиса с контроллером на базе точки (точек) доступа;

- распределенное решение с множеством удаленных точек (контроллер в центре; связь по VPN);

- контроллер в облаке.

Кроме базового Wi-Fi для предприятий, есть ещё множество продуктов, позволяющих внедрить различные сервисы в беспроводную сеть компании. Например, это может быть сервис позиционирования устройств в помещении, сервис идентификации\доступа в сеть на базе политик для BYOD-устройств, аналитика подключающихся устройств и др.

В качестве оборудования я рассматривал классические контроллеры (централизованное решение, контроллер управляет всеми точками доступа) для беспроводной сети начального уровня и типовые офисные точки доступа с интегрированными антеннами.

Aruba — контроллер 7010, точки доступа 205.

Сравним наличие основных функций в решении на базе контроллеров Cisco и HPE:

| Функция | Cisco | Aruba |

| Автоматическое управление радиосредой | RRM | ARM |

| Мониторинг интерференции | CleanAir | Spectrum Analysis |

| Обнаружение соседних ТД | Rogue Detection | Rogue Detection |

| Мониторинг и контроль приложений | AVC | AppRF + URL Filtering |

| Оптимизация роуминга | Optimized Roaming | Client Match |

| Шифрование данных (точка-контроллер) | DTLS | IPSec |

| Резервирование | SSO,N+1 | Active/Active, Active/Standby |

| Предотвращение вторжений | wIPS | wIPS |

| Позиционирование | Hyperlocation | -(только BLE) |

| Оптимизация передачи сигнала | ClientLink | - |

| Межсетевой экран | - | Stateful Firewall |

| Маршрутизация | - | Static, OSPF |

| Удаленный доступ IPsec/SSL VPN | - | Virtual Intranet Access (VIA) |

Лицензирование

Обычно Cisco отличается довольно сложными схемами лицензирования, лицензированием отдельных функций. Но не в случае с беспроводной сетью. Тут всё ровно наоборот, HPE выходит на “первое” место.

HPE Aruba

На контроллере есть с десяток различных лицензий. Любая важная функция лицензируется отдельно (тот же межсетевой экран, анализ спектра или анализ приложений (DPI)). Если вы захотите протестировать у себя контроллер от Aruba, вам необходимо будет вручную запросить временную лицензию (сертификат), как уже было сказано, на каждую фичу отдельно.

Cisco

Все функции доступны в базовой лицензии. Есть временная на 12 недель.

Настройка GUI

HPE Aruba

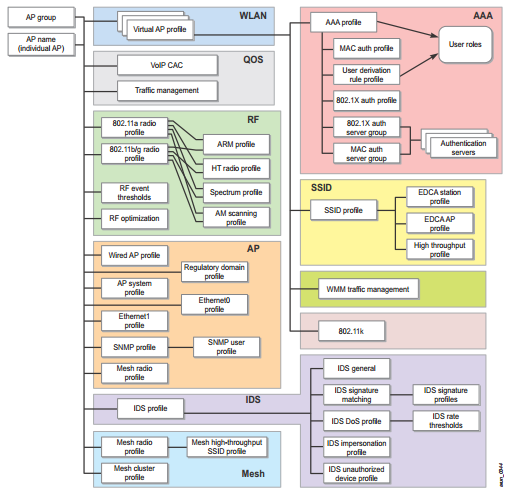

На контроллере HPE Aruba настройка осуществляется через профили. Разветвленная структура профилей для настройки беспроводных параметров на точке\группе точек представлена ниже. Логично и понятно.

Например, чтобы создать беспроводную сеть, необходимо создать профиль Virtual AP, затем прикрепить к нему AAA profile и SSID profile. Есть меню упрощенной настройки с указанием основных профилей (управление радиосредой, QoS, AAA и др).

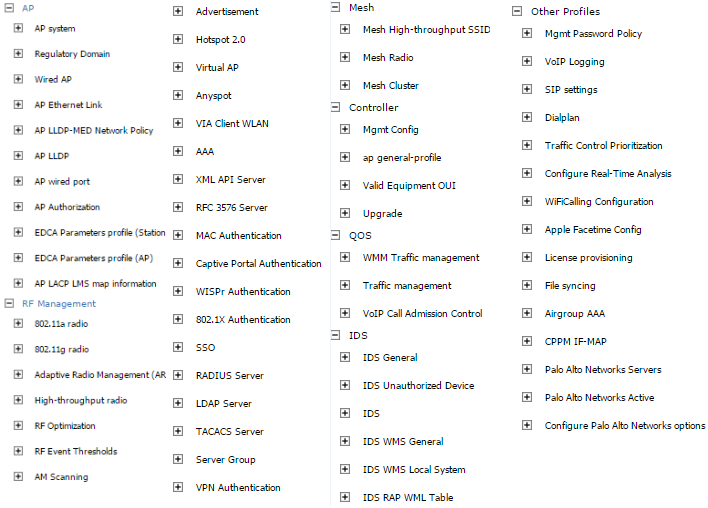

В меню раздела Configuration присутствуют вкладки для настройки разных функций.

Из-за обилия детальных настроек, предварительно настроенных политик и профилей, при настройке в первый раз можно запутаться. Тут может помочь кнопка Show reference, показывающая связи различных сущностей (профиль, политика) друг с другом.

Когда заходишь во вкладку All Profiles, видишь, насколько много различных тонких деталей можно настроить на контроллере Aruba. Кастомизация здесь более детальная нежели в Cisco.

Cisco

Интерфейс поделен на разделы (WLANs, SECURITY, MANAGEMENT и др.). В каждом — меню с вкладками. Нет профилей и референсов. Интерфейс выглядит более удобным и интуитивно понятным. Однако здесь нет такого числа детальных настроек и дополнительных функций как в Aruba.

Например, меню настройки WLAN.

HPE Aruba

Каждому подключенному клиенту привязывается определенную роль со своими политиками доступа (User-centric network, Stateful Firewall). На контроллере есть предустановленные профили и правила фаервола. С одной стороны, это очень удобно: например, не нужно настраивать с нуля политики гостевого доступа, можно только добавлять конкретные правила для данной роли.

С другой, если у вас нет лицензии на межсетевой экран (PEFNG), то роли теряют смысл. При этом в настройках (профили ААА, например) они всё равно остаются, так как это одна из ключевых сущностей, используемых при конфигурировании.

Раз уж мы коснулись настройки межсетевого экрана, ниже представлено меню общих параметров. Весьма обширное. Есть разделы со списками доступа (ACL), сервисами, ограничения полосы пропускания и др.

Cisco

На контроллере нет функции межсетевого экрана. Полноценный МЭ можно реализовать на отдельном устройстве. Однако, для анализа трафика в беспроводной сети одной из ключевых функций является разбор трафика по приложениям (DPI), возможность его приоритезации или блокировки. Эта опция есть у обоих вендоров. У Cisco она называется AVC (Application Visibility and Control), у HPE Aruba — AppRF. Также на контроллере Cisco можно настроить (кроме стандартных ACL) политики ограничения доступа для определенного типа устройств.

Cisco, как и Aruba, умеет определять тип клиента (profiling) по заголовкам HTTP, DHCP. Для определенного типа клиентов (например, iPad или Android-Samsung) на контроллере можно создать политику доступа (local policy) с необходимыми параметрами и ограничениями — ACL, VLAN, QoS, часы работы и др.

Настройка CLI

Настраивать контроллер беспроводной сети комфортнее через графический интерфейс. В командной строке скорее удобно делать выборку по параметрам или выполнять отладку проблемы. Для сравнения, приведу пример конфигурации WLAN на контроллерах. Многие знают, что CLI на контроллерах Cisco мало похож на обычную командную строку Cisco IOS (привет Aironet), привычную многим. Так вот, когда смотришь на пример ниже, закрадывается мысль, что Aruba больше похожа на Cisco IOS.

HPE Aruba

aaa profile "tst-dot1x-peap"

mac-default-role "employee"

authentication-dot1x "ad-users-radius"

dot1x-default-role "employee"

dot1x-server-group "default"

!

wlan ssid-profile "test123"

essid "test123"

opmode wpa2-aes

!

wlan virtual-ap "virt-ap"

aaa-profile "tst-dot1x-peap"

ssid-profile "test123"

vlan 21

Cisco

config radius auth add 1 1.1.1 1645 ascii secret123

config wlan create 3 test123 test123

config wlan interface 3 users_vlan21

config wlan security wpa akm 802.1x enable 3

config wlan radius_server auth add 3 1

config wlan broadcast-ssid enable 3

config wlan enable 3Мониторинг

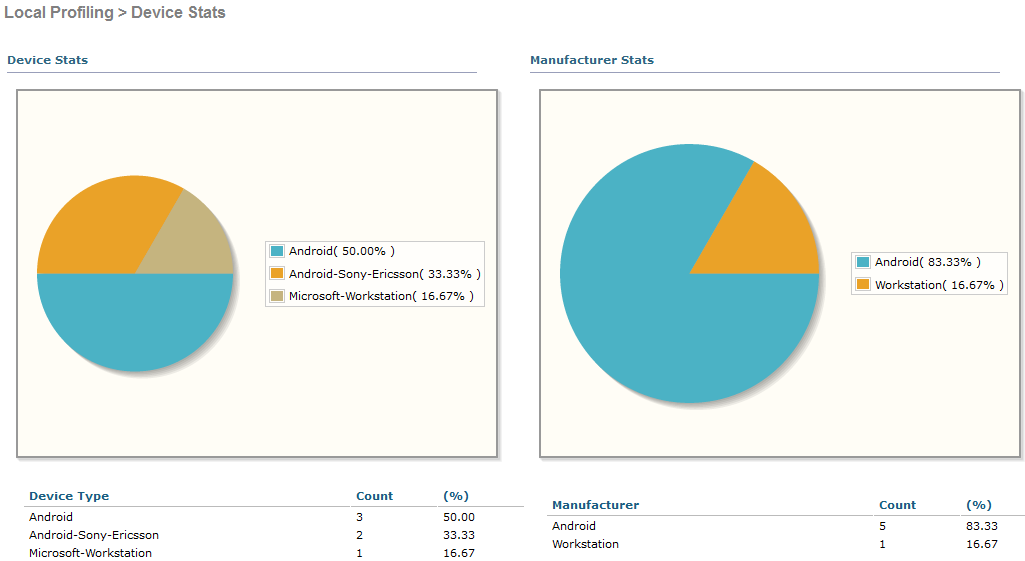

В плане мониторинга оба решения выглядят хорошо. Если использовать только контроллер (без дополнительных серверов), Aruba предоставляет более детальную информацию. У Cisco данных по мониторингу сети меньше. Связано это как с отсутствием некоторых функций в принципе (например, межсетевой экран), так и с общим подходом Cisco, когда для мониторинга беспроводной сети, хранения статистики, нам предлагают установить отдельную систему (разумеется, от Cisco).

У HPE Aruba система управления и мониторинга, конечно, тоже есть. Но при этом в базе много вещей, которые у Cisco можно получить только с дополнительным сервером. Например, гостевой доступ с распечаткой информации по подключению, отправкой по почте, статистика по трафику (адреса, url, категории). В последней версии ПО у Aruba появились также средства проактивного мониторинга трафика и беспроводной сети.

Мониторинг радиопараметров

HPE Aruba

Aruba предоставляет общую картину по всем беспроводным пользователям сети. Тут мы видим распределение по диапазонам, скорости подключения, уровень сигнала и пр.

Cisco

У Cisco мы также видим общую статистику подключений на данный момент.

Мониторинг трафика (приложения, пользователи, сессии)

Здесь сравнивать решения не совсем корректно, так как у Aruba есть Stateful Firewall, а значит и более детальная информация о сессии.

HPE Aruba

Aruba предоставляет информацию по используемым приложениям. Есть сигнатуры для наших ресурсов вроде vkontakte и yandex. Присутствуют данные по сессиям, распределение по ролям пользователей, информация по URL.

Cisco

Тут все скромнее — только приложения и тип устройств. Можно посмотреть статистику по конкретному пользователю. Сигнатуры для российских приложений тоже есть.

Общая статистика использования приложений у Cisco

Логирование

HPE Aruba

Основным протоколом для ведения системных сообщений является syslog. В системе используется распределение логов по категориям (системные, AAA, фаервол и т.п.). Для каждой настраивается необходимый уровень логирования. Хранятся они в отдельных файлах.

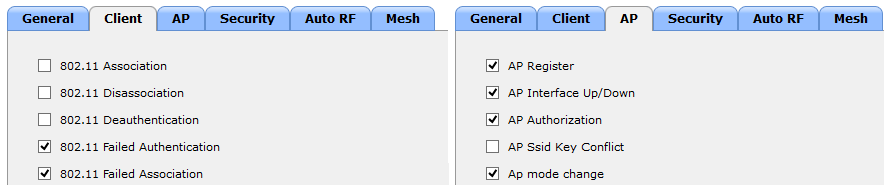

Cisco

Системные логи собираются в единой консоли syslog. Важным инструментом для отслеживания событий в беспроводной сети являются уведомления snmp. Сбор сообщений можно настроить по типам (auth\deauth и т.п.) и категориям (ap, security и т.п.).

Вывод

Материал — субъективный взгляд на разницу подходов, интерфейсов управления двух решений. Описана лишь небольшая часть функций, которые предоставляют устройства. По беспроводным функциям решения схожи. Cisco показалось более интуитивно понятно и логично в настройке (хотя, возможно, дело привычки). Aruba сложнее, но не стоит забывать, что там больше различных дополнительных сервисов (VPN, FW, Routing). Конечно, при выборе решения стоит ориентироваться и на другие стороны: надежность решения; стабильность его работы, обслуживания пользователей; техподдержка вендора и др.

Комментарии (9)

trackt0r

24.03.2017 12:44Лицензия PEF открывает функционал указанный в документе: Policy Enforcement Firewall (PEF).

Как и описано в статье HPE Aruba оперирует ролями пользователей для привязывания всевозможных политик, в том числе и фаерволирования, так что без PEF лицензий пользователям будет назначаться дефолтная роль с разрешающей все политикой.

Более подробно подобные темы разбираются в сообществе Airheads.

navion

24.03.2017 12:57В ZoneDirector получилось что-то среднее — тоже дофига настроек и есть базовый мониторинг, но без заточки под тысячи точек.

eurypterid

26.03.2017 05:32Решение от Aruba уже научилось dot1x/radius vlan assignment без включения statefull firewall на контроллере?

Помню, это очень покоробило — либо включать ограничение количества сессий на пользователя (я не хочу этого делать на контроллере беспроводной сети, если потребуется — это задача фаерволов), либо вся беспроводная сеть падала при сканировании интернетов каким-нибудь masscan'ом, по очевидным причинам.

Несколько лет назад имел возможность потестировать оба решения на топовых (на тот момент) точках. Контроллер арубы был очень перегружен дополнительными свистелками и перделками, но хуже выполнял основную задачу по перекладыванию фреймов из воздуха в проводную сеть.

simonsson

27.03.2017 13:24Насколько понимаю, сейчас есть возможность radius vlan assignment без маппинга user role.

По поводу вкл\выкл фаервола и его производительности, всё сложнее. Как уже отметили коллеги выше, по умолчанию применяется политика «allow-all». Без лицензии на фаервол не работает firewall visibility(настройки фаервола, мониторинг). Отключить можно только DPI (глобально или для роли). Повторюсь, внедрять данное решение без фаервола не вижу смысла, т. к. пропадает куча функций по настройке и мониторингу.

Pave1

Спасибо за интересный обзор!

Знаком с cisco. Недавно была возможность протестировать aruba ia.

Последняя, если честно — понравилась сильно меньше циски (понятно, что без полноценного контроллера сравнение некорректно).

Совершенно не понял, зачем в точку доступа засовывать не отключаемый statefull firewall — зачем он нужен в wifi решении серьезного масштаба?)

Ну и конструктивное исполнение точек у циски сильно впереди.

trackt0r

Приветствую!

Спасибо CBS за проделанную работу!

Действительно, на мой взгляд, более корректным было бы сравнение контроллерного решения с контроллерным, или же обратить взор на бесконтроллерные решения, так как зачастую они закрывают несколько различные сегменты.

statefull firewall да и DPI позволяет организовывать ролевое применение политик на пользователей (независимо от их адресов, VLAN и т.д.), что, в отличие от файрволла на границах сети, позволяет убрать «ненужный» трафик из радиоэфира, освободив его для полезной нагрузки, а также позволяет не только убирать, но и наоборот, приоритезировать критичный real-time трафик на всем пути следования.

Не хотелось бы погружаться в bits-and-bytes, поэтому кому интересно оценить конструктив, это легко сделать по ссылке: Anatomy of an AP и взглянув на презу или подробное видео.

Pave1

Убрать существенную часть трафика можно и посредством DPI + ACL. А вот настраивать детальные правила в двух местах инфраструктуры — это уже существенное усложнение. Тем более арубовский фаервол уступает выделенным решениям. Но в целом сильный аргумент.

simonsson

Спасибо. Да, Instant корректно сравнивать с Mobility Express. Хотя второй — тот же контроллер с некоторыми ограничениями и переработанным веб-интерфейсом, CLI остался тот же.

Ну в нашем случае firewall отключаемый (без лицензии PEFNG(PEF), насколько понимаю, он не заработает), но архитектура решения скорее рассчитана на его наличие.

Pave1

На сколько я понимаю, фаерволл как раз таки не отключаемый. Вне зависимости наличия правил — stateful трекинг соединений происходит. Что накладывает некие ограничения.