Настоящая статья содержит инструкцию по настройке резервного копирования информации в облако Microsoft Azure Backup, зашифрованной при помощи КриптоПро EFS, и доступа к этой информации по USB-токенам и смарт-картам, например, JaCarta производства компании «Аладдин Р.Д.».

ПО «КриптоПро EFS» предназначенo для обеспечения защиты конфиденциальной информации при её хранении на ПЭВМ. Также ПО «КриптоПро EFS» предназначено для использования совместно с СКЗИ «КриптоПро CSP» версия 3.0 (ЖТЯИ.00015-01 30 01) и «КриптоПро CSP» версия 3.6 (ЖТЯИ.00050-01 30 01) в операционных системах Microsoft Windows XP/2003/Vista/2008/W7/2008 R2.

USB-токены и смарт-карты JaCarta предназначены для строгой аутентификации, электронной подписи и безопасного хранения ключей и цифровых сертификатов.

В целом сутью реализации двухфакторной аутентификации в Microsoft Cloud является повышение доверия к облачному провайдеру Microsoft и общего уровня безопасности путём обеспечения единого входа и внедрения усиленной двухфакторной аутентификации на ВСЕ облачные сервисы и локальные ресурсы с помощью внешних устройств – смарт-карт (или USB-токенов).

В организации EFS находятся три сервера на основе ОС Windows Server 2012 R2:

Сотрудники организации подключаются к RDS.EFS.LOCAL для доступа к приложениям и хранят на нём свои рабочие документы.

Необходимо обеспечить защищённость данных путём их шифрования и осуществления резервного копирования в геораспределённое облачное хранилище Microsoft Azure. Доступ к данным осуществляется по закрытому ключу, который безопасно хранится на USB-токене или смарт-карте.

ПО КриптоПРО CSP в настоящем примере необходимо установить на:

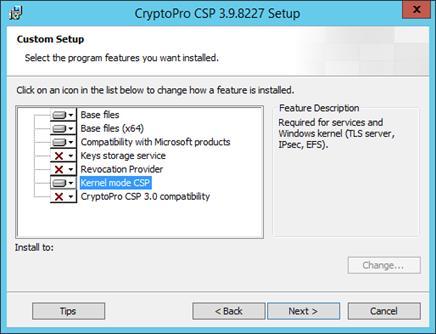

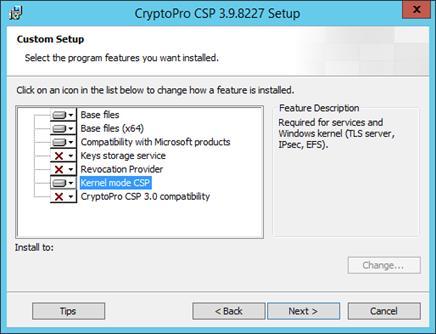

Во время установки выберите тип Выборочная и отметьте для установки компонент Kernel mode CSP.

На все ПК и серверы, где планируется использование смарт-карт, установите ПО Единый Клиент JaCarta.

Установку производите с параметрами по умолчанию.

На ПК пользователей и сервер удалённых рабочих столов установите ПО КриптоПро EFS (версия не ниже 1.0.1318).

Установку производите с параметрами по умолчанию.

Установку следует производить только после установки КриптоПро CSP.

В настоящем примере используются 3 учётные записи и 2 группы. Для демонстрации понадобятся следующие учётные записи.

Учётные записи:

Группы:

В группу EFSComputers необходимо включить компьютеры, на которых будет задействовано EFS шифрование с использованием ГОСТ-алгоритма. В настоящем примере это будет RDS.EFS.LOCAL.

В настоящем примере используется упрощённая установка Центра сертификации (далее ЦС) с использованием только корневого ЦС.

На сервере CA.EFS.LOCAL добавьте роль ЦС: Диспетчер сервера -> Управление -> Добавить роли и компоненты.

С помощью мастера добавления ролей и компонентов выберите для установки роль Службы сертификатов Active Directory.

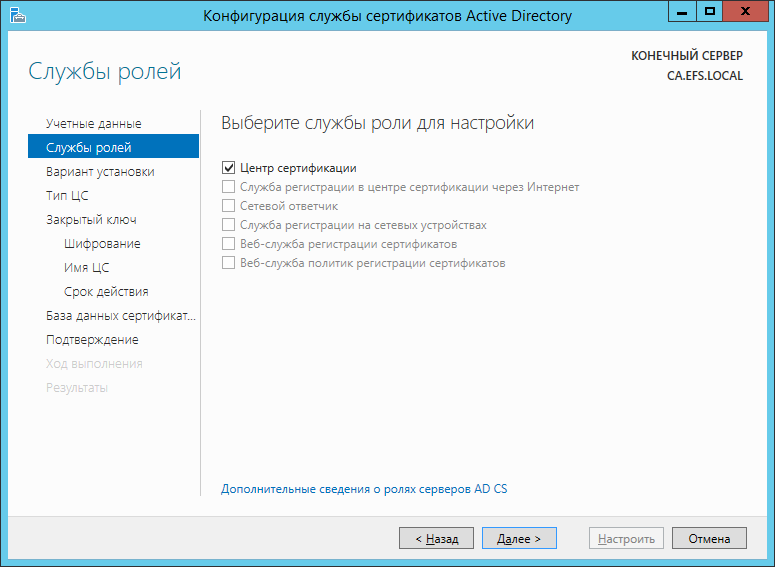

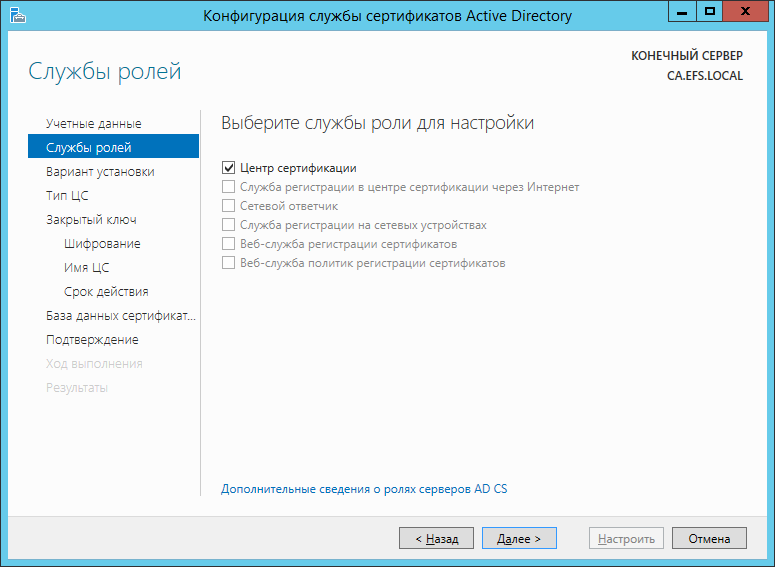

При выборе службы ролей необходимо выбрать Центр сертификации.

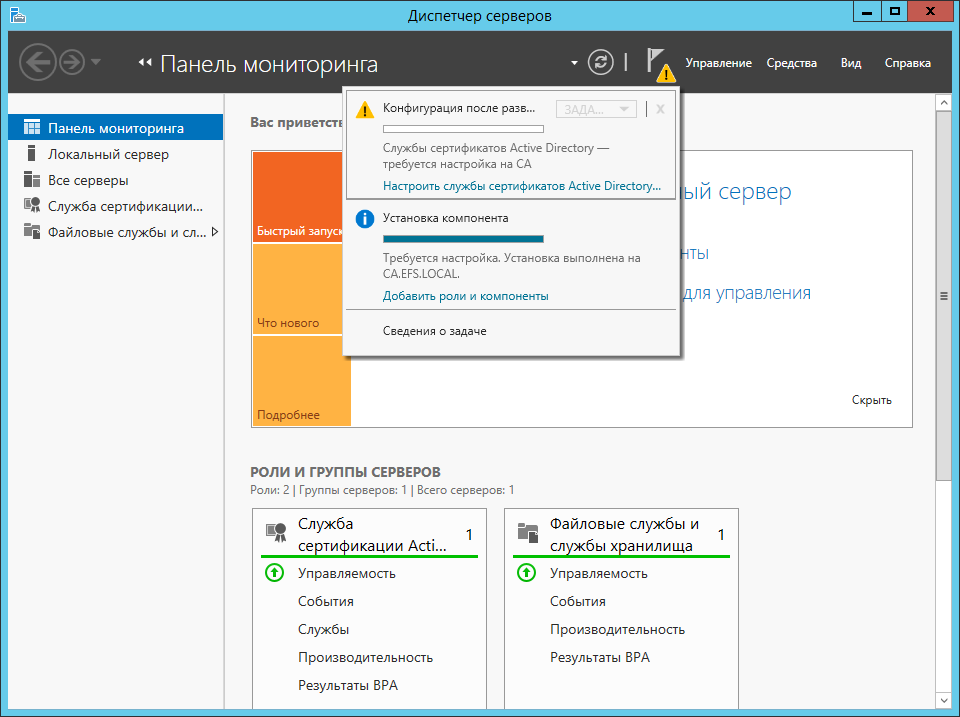

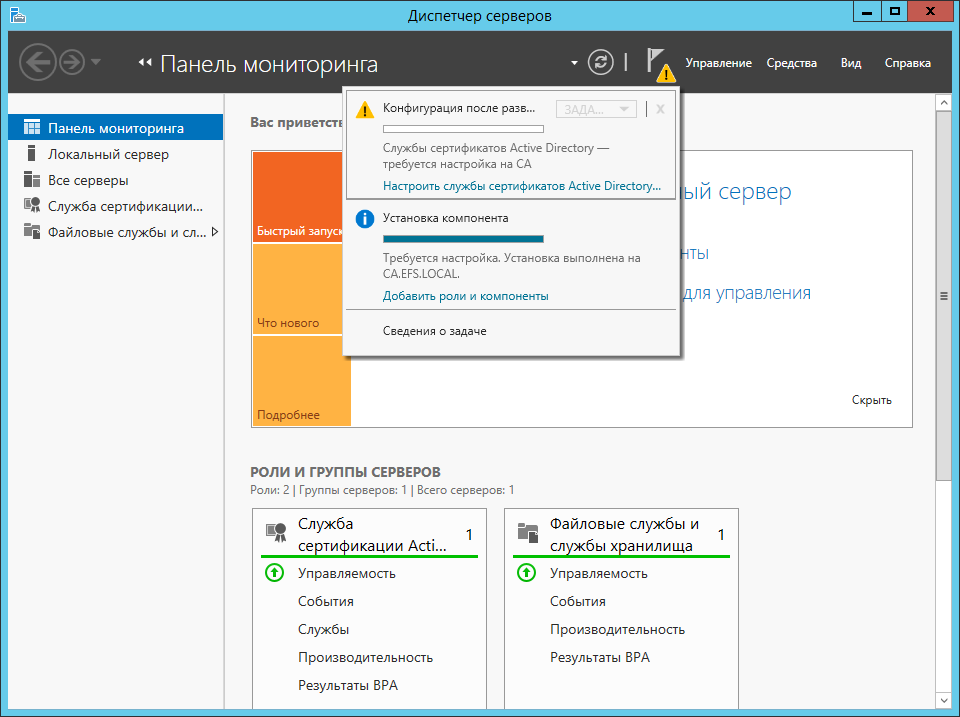

После завершения установки службы сертификатов необходимо её настроить.

Из Диспетчера серверов вызовите диалог настройки службы.

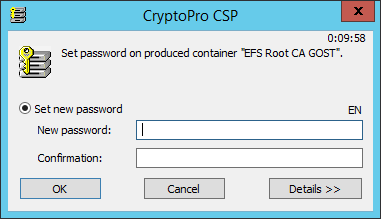

После ввода произвольной последовательности для генерации ключа отобразится диалог ввода PIN-кода. Задайте PIN-код для контейнера ЗК.

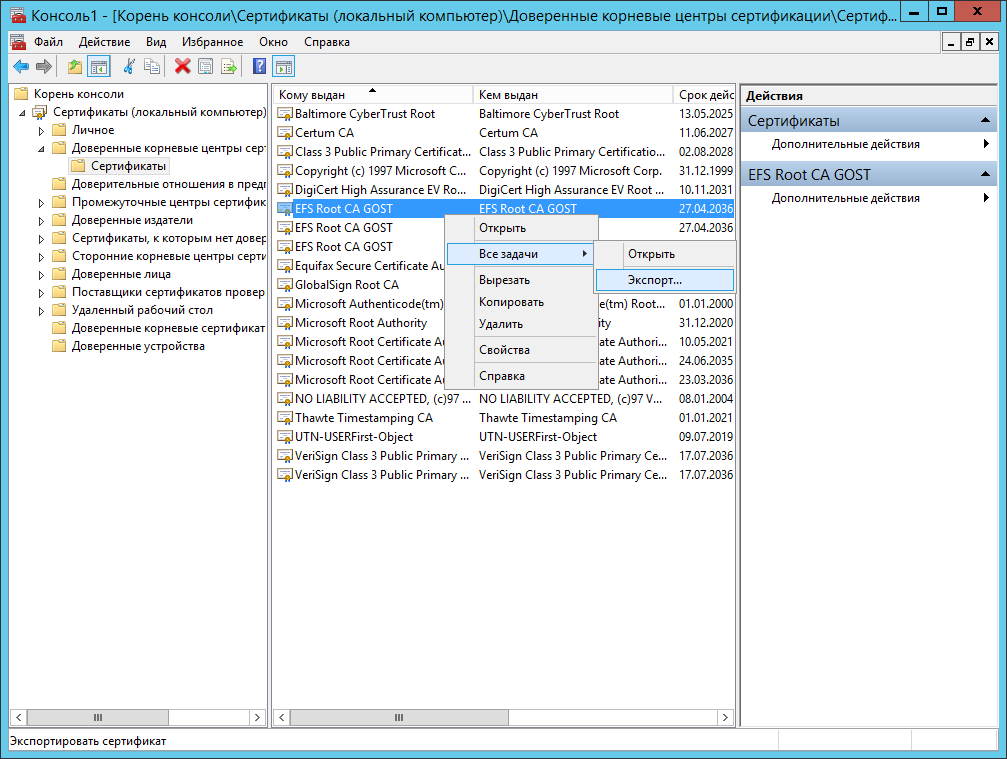

Выполните экспорт сертификата ЦС в файл, доступный для контроллера домена. Для этого воспользуйтесь оснасткой Сертификаты (локальный компьютер).

Задайте произвольное имя сертификата, например efs_root_ca.cer.

Необходимо инициализировать три ключа для пользователей: DCAdmin, efsRA, K.Sobchak.

В качестве агента регистрации, в настоящем примере, используется учётная запись DCADmin.

Войдите пользователем DCAdmin на CA.EFS.LOCAL и из оснастки Сертификаты –> текущий пользователь запросите сертификат ГОСТ Агент регистрации.

В качестве контейнера используйте смарт-карту (для DCADmin).

После выпуска сертификата агента регистрации появляется возможность выпускать сертификаты для других пользователей от имени DCADmin.

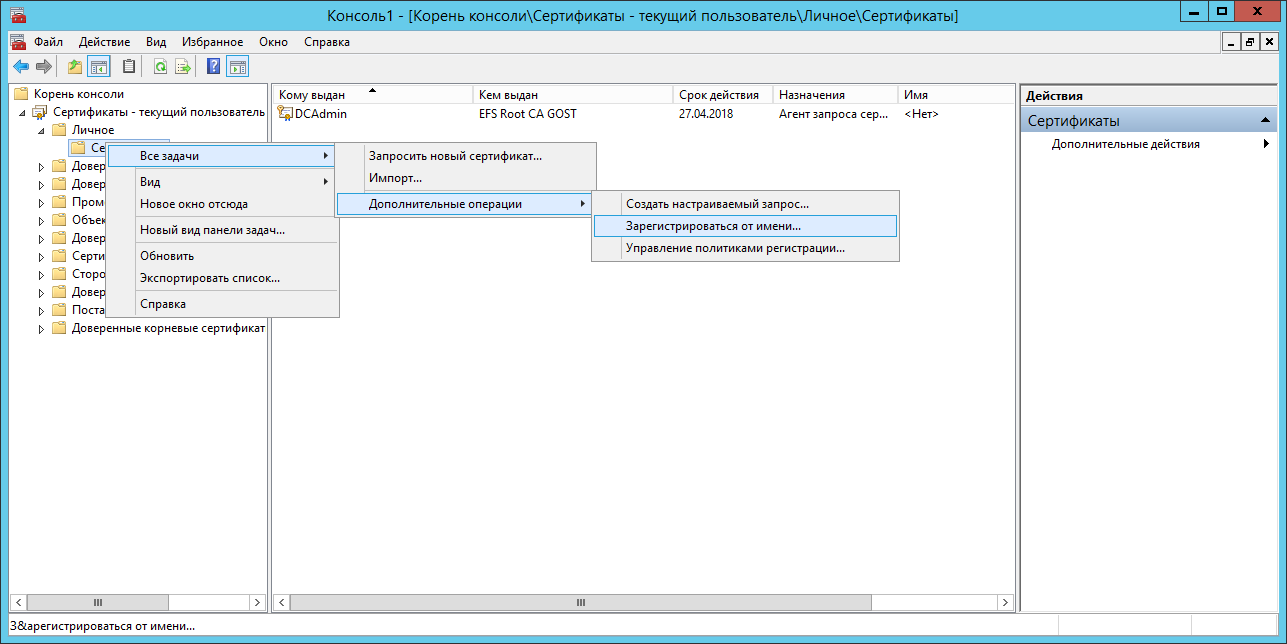

Из-под пользователя DCAdmin при помощи оснастки Сертификаты > текущий пользователь выполните запрос сертификата ГОСТ Агент восстановления EFS для пользователя efsRA.

Выпуск сертификата производите на смарт-карту, предназначенную для efsRA.

Этот сертификат экспортируйте в файл.

Аналогично произвести выпуск сертификата ГОСТ Вход со смарт-картой.

Выполняется аналогично предыдущему, только необходимо использовать шаблоны ГОСТ Базовое шифрование и ГОСТ Вход со смарт-картой.

А на вкладке Сертификаты снять галочку Разрешить EFS создавать самозаверяющиеся сертификаты, если Центр сертификации недоступен.

Необходимо добавить сертификат ЦС в список доверенных Центров сертификации.

Для этого создайте политику Trusted Certificates и в секции Конфигурация компьютера > Политики > Конфигурация Windows > Параметры безопасности > Политика открытого ключа > Доверенные корневые Центры сертификации > Импорт. Выберите сертификат efr_root_ca.cer.

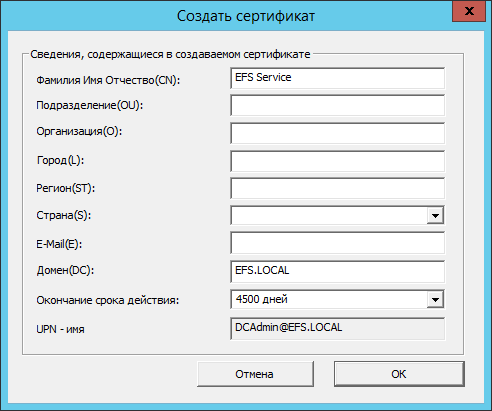

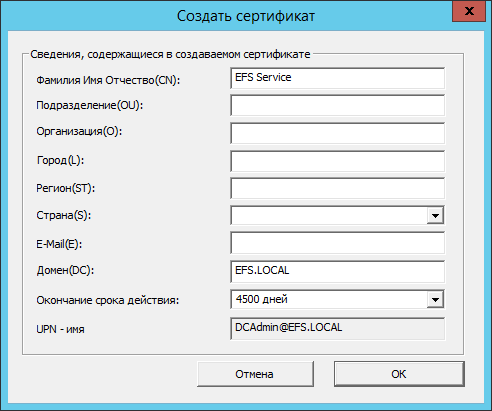

Выпустите служебный, самоподписанный сертификат при помощи утилиты Консоли управления КриптоПРО EFS.

Мои сертификаты > Все задачи > Создать самоподписанный сертификат.

Далее выполните экспорт сертификата из оснастки Сертификаты — текущий пользователь в двух форматах: с экспортом закрытого ключа (.pfx) и без экспорта закрытого ключа (.cer).

Сертификат с закрытым ключом .pfx импортируйте в Личное хранилище компьютера, а сертификат без закрытого ключа .cer в хранилище Доверенные лица компьютера.

PIN-код при импорте оставьте пустым.

Теперь можно проверить шифрование файлов на RDS.EFS.LOCAL. Для этого подключитесь при помощи смарт-карты к серверу RDS.

В каталоге Документы создайте файл и зашифруйте его, выставив в свойствах файла Другие > Шифровать содержимое для защиты данных.

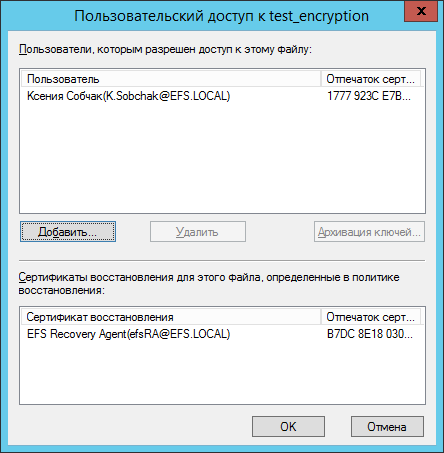

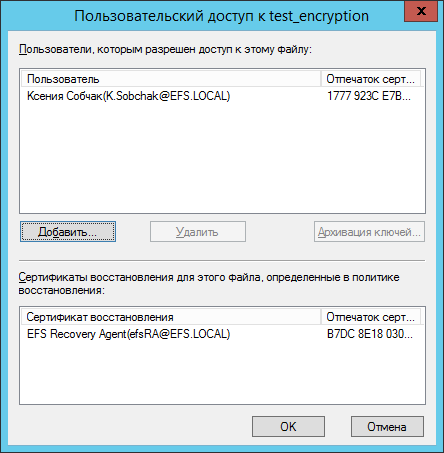

Нажмите кнопку Подробно, если всё прошло без ошибок, отобразится следующее окно.

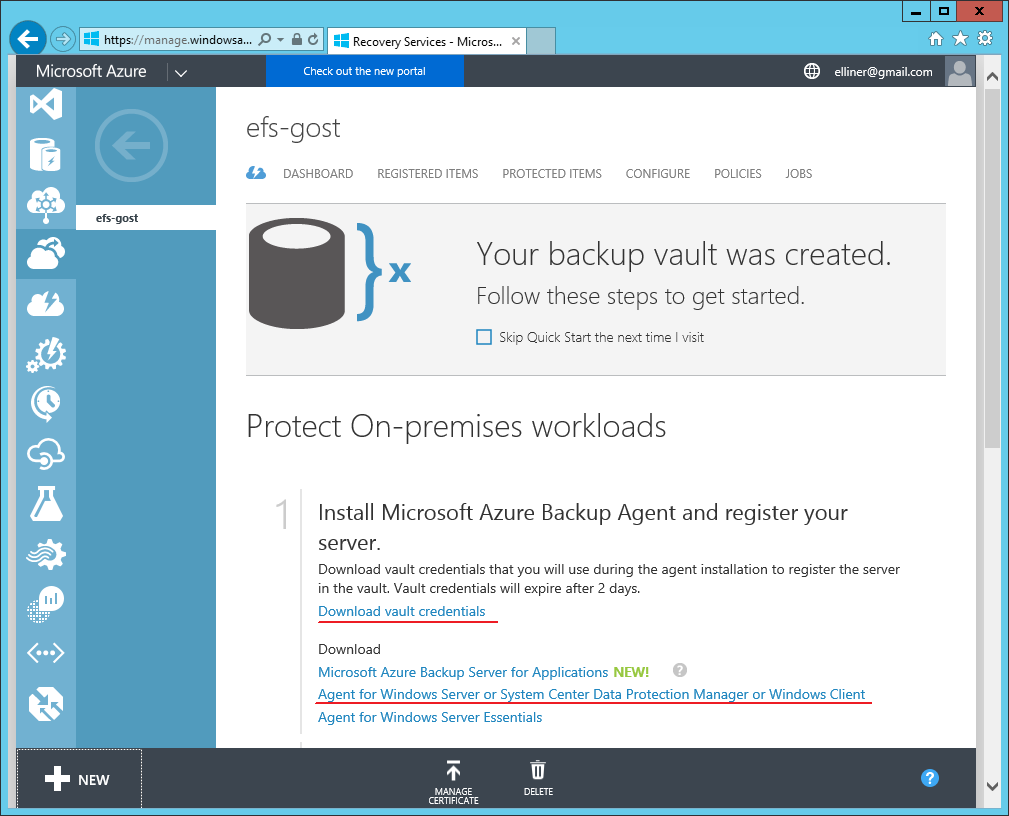

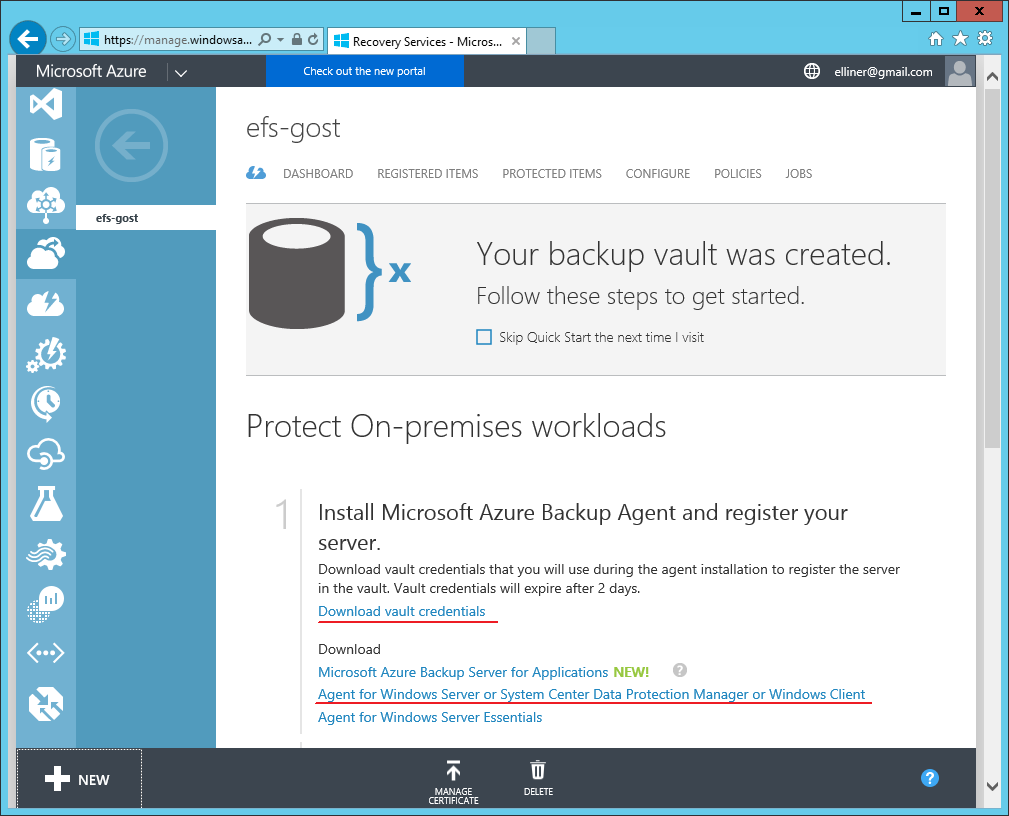

Для запуска резервного копирования необходимо зарегистрировать новое хранилище в Azure.

Для этого перейдите по ссылке http://manage.windowszure.com. Далее войдите под учётной записью Microsoft в пункт меню Recovery Services. Перейдите к пункту NEW > Recovery Services > Backup Vault > Quick Create.

Задайте имя хранилища, например, efs-gost. И выберите регион хранения данных, например, North Europe.

После создания хранилища скачайте файл учётных данных и клиент Azure Backup по предоставленным ссылкам.

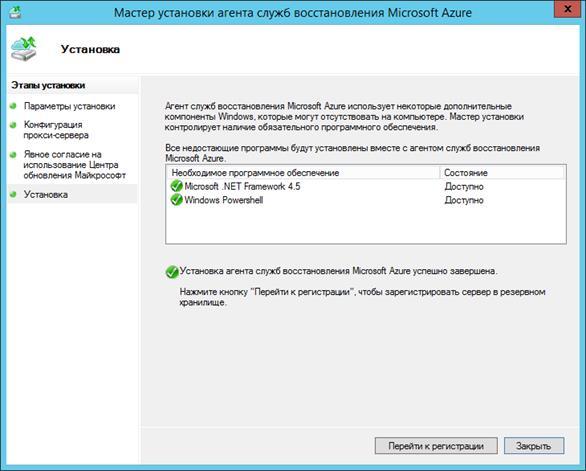

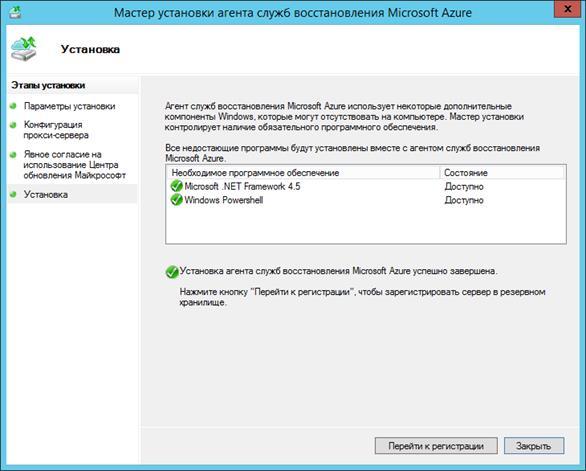

Установите скачанный Azure Backup Agent с настройками по умолчанию. В ходе установки, при необходимости, будут установлены отсутствующие компоненты (.Net Framework, Powershell).

По завершении установки нажмите кнопку Перейти к регистрации.

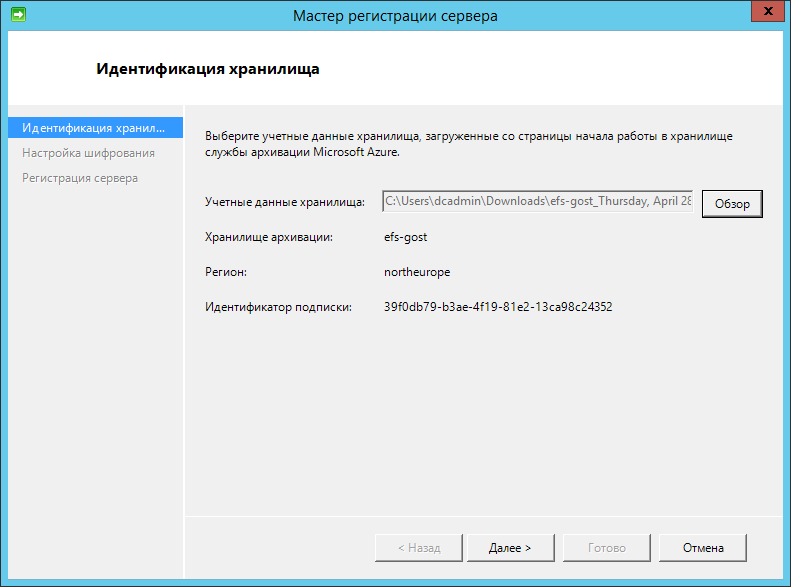

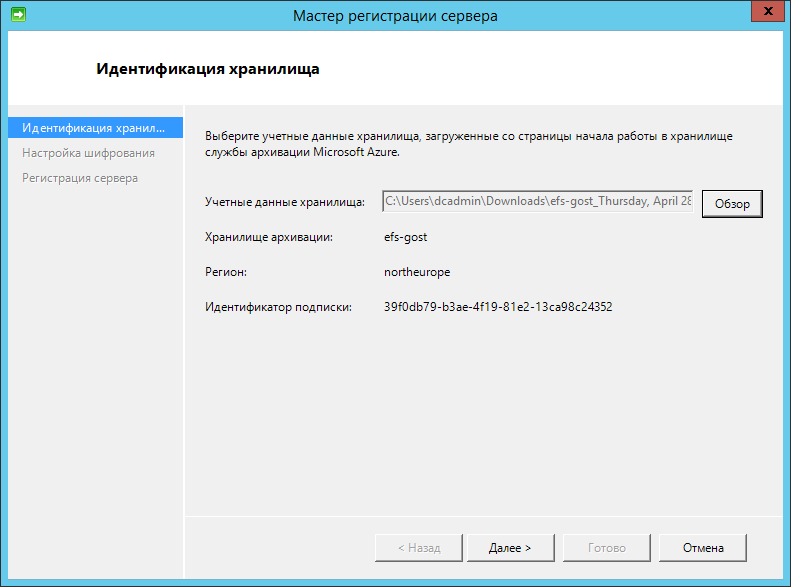

Отобразится следующее окно, выберите файл учётных данных, скачанный ранее.

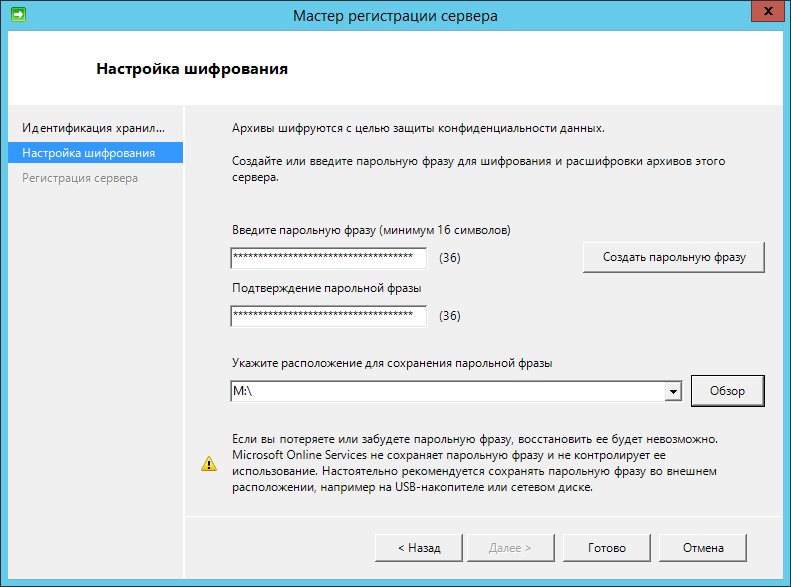

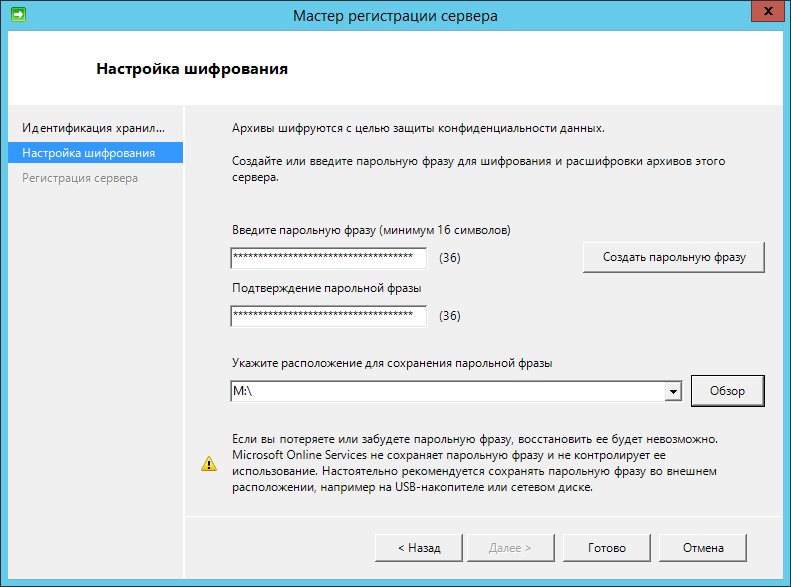

Придумайте парольную фразу и укажите путь к файлу её восстановления.

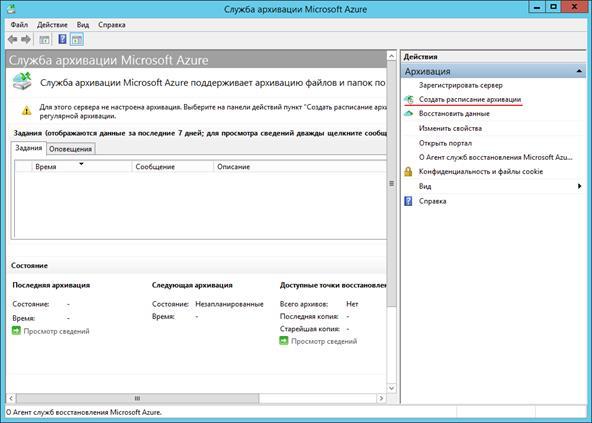

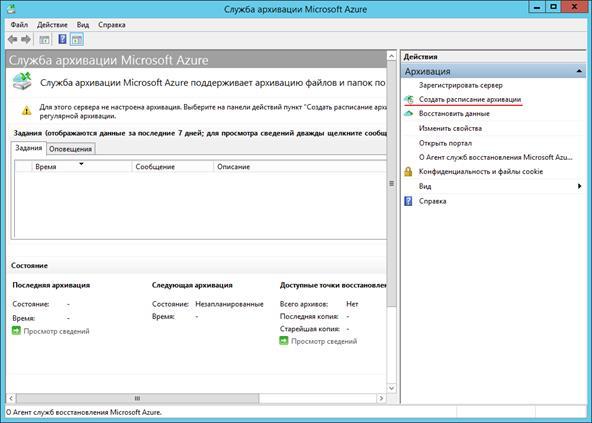

По завершении регистрации откроется окно Служба архивации Microsoft Azure. Создайте в нём расписание архивации.

В выборе элементов для архивации укажите папку с профилями пользователей.

Остальные настройки оставьте по умолчанию.

Для проверки настроек нажмите Выполнить мгновенную архивацию.

Восстановление из резервной копии выполняется аналогично.

Вызовите диалог восстановления данных, нажав кнопку Восстановить данные.

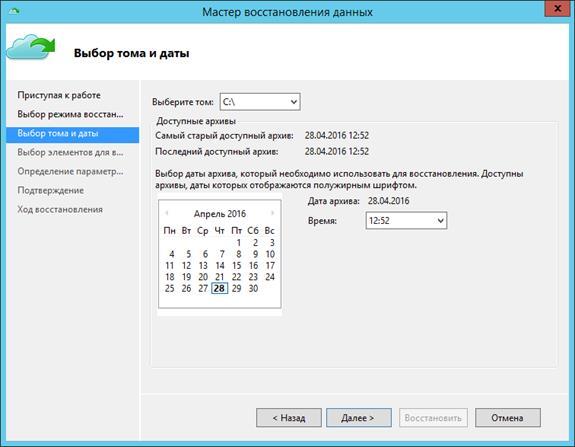

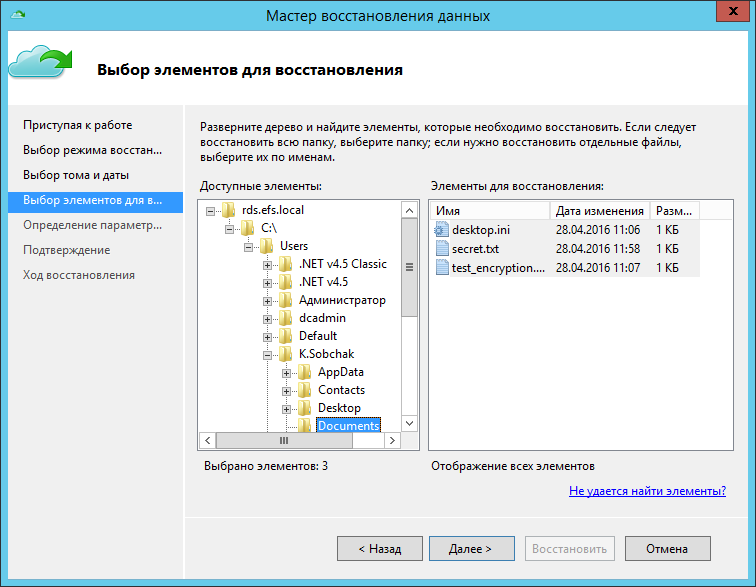

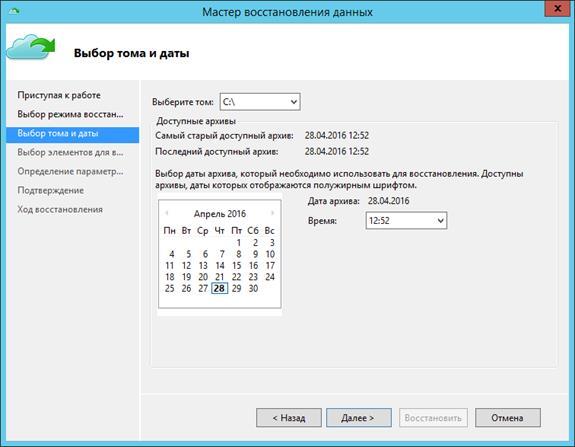

Выберите пункт Этот сервер > Обзор файлов > Выбрать том и дату и время образа.

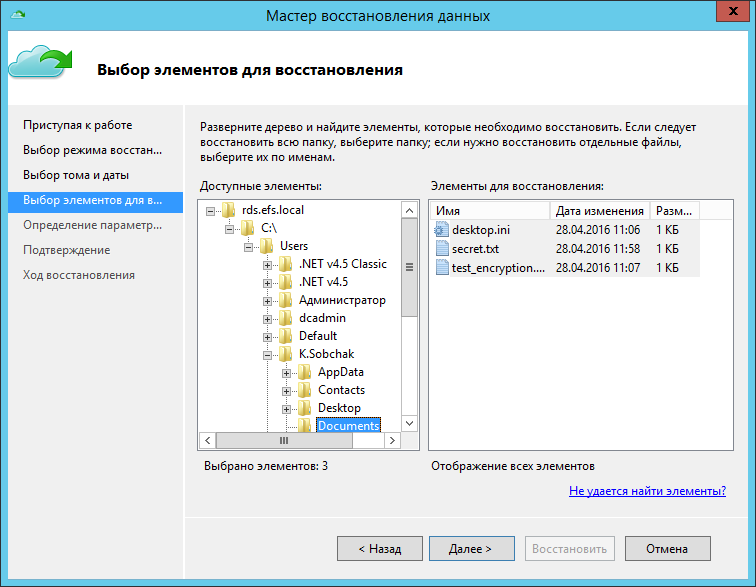

Далее выберите файлы для восстановления.

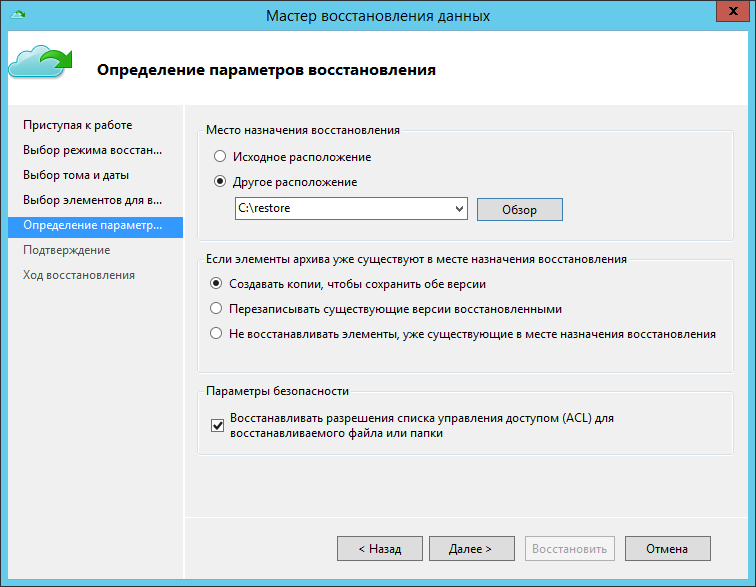

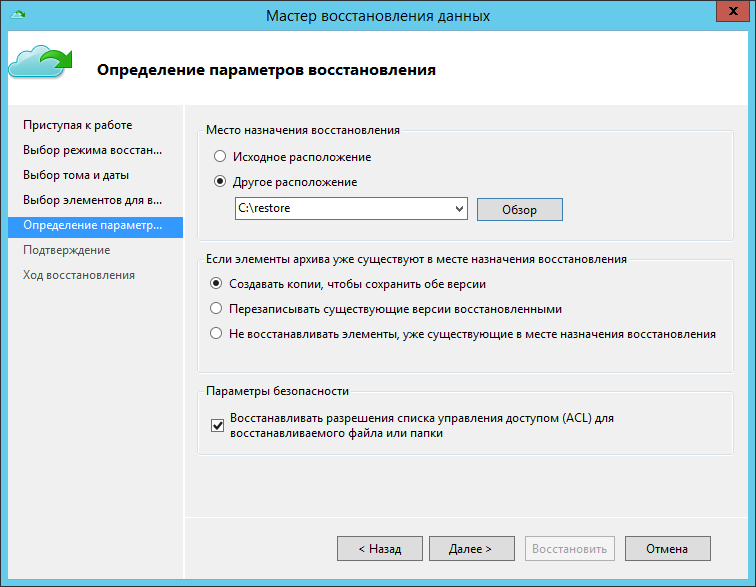

Выберите местоположение для восстанавливаемых файлов.

Проверить файлы может тот пользователя, который их зашифровал или при помощи агента восстановления efsRA.

ПО «КриптоПро EFS» предназначенo для обеспечения защиты конфиденциальной информации при её хранении на ПЭВМ. Также ПО «КриптоПро EFS» предназначено для использования совместно с СКЗИ «КриптоПро CSP» версия 3.0 (ЖТЯИ.00015-01 30 01) и «КриптоПро CSP» версия 3.6 (ЖТЯИ.00050-01 30 01) в операционных системах Microsoft Windows XP/2003/Vista/2008/W7/2008 R2.

USB-токены и смарт-карты JaCarta предназначены для строгой аутентификации, электронной подписи и безопасного хранения ключей и цифровых сертификатов.

В целом сутью реализации двухфакторной аутентификации в Microsoft Cloud является повышение доверия к облачному провайдеру Microsoft и общего уровня безопасности путём обеспечения единого входа и внедрения усиленной двухфакторной аутентификации на ВСЕ облачные сервисы и локальные ресурсы с помощью внешних устройств – смарт-карт (или USB-токенов).

Описание демо-инфраструктуры

В организации EFS находятся три сервера на основе ОС Windows Server 2012 R2:

- DC.EFS.LOCAL — Контроллер Домена Active Directory;

- RDS.EFS.LOCAL – Сервер удалённых рабочих столов;

- CA.EFS.LOCAL – Будущий Удостоверяющий центр и центр выдачи сертификатов.

Сотрудники организации подключаются к RDS.EFS.LOCAL для доступа к приложениям и хранят на нём свои рабочие документы.

Необходимо обеспечить защищённость данных путём их шифрования и осуществления резервного копирования в геораспределённое облачное хранилище Microsoft Azure. Доступ к данным осуществляется по закрытому ключу, который безопасно хранится на USB-токене или смарт-карте.

Установка необходимого ПО

Установка КриптоПро CSP

ПО КриптоПРО CSP в настоящем примере необходимо установить на:

- контроллер домена DC.EFS.LOCAL;

- сервер рабочих столов RDS.EFS.LOCAL;

- сервер Центра Сертификации CA.EFS.LOCAL;

- клиентские машины PC.EFS.LOCAL.

Во время установки выберите тип Выборочная и отметьте для установки компонент Kernel mode CSP.

Установка Единый Клиент JaCarta

На все ПК и серверы, где планируется использование смарт-карт, установите ПО Единый Клиент JaCarta.

Установку производите с параметрами по умолчанию.

Установка КриптоПро EFS

На ПК пользователей и сервер удалённых рабочих столов установите ПО КриптоПро EFS (версия не ниже 1.0.1318).

Установку производите с параметрами по умолчанию.

Установку следует производить только после установки КриптоПро CSP.

Подготовка учётных записей и групп

В настоящем примере используются 3 учётные записи и 2 группы. Для демонстрации понадобятся следующие учётные записи.

Учётные записи:

- DCAdmin — учётная запись администратора предприятия;

- efsRA — учётная запись агента восстановления EFS;

- K.Sobchak — учётная запись рядового пользователя.

Группы:

- EFSUsers — пользователи, которые будут использовать EFS шифрование;

- EFS Computers — компьютеры, на которых будет включено EFS шифрование.

В группу EFSComputers необходимо включить компьютеры, на которых будет задействовано EFS шифрование с использованием ГОСТ-алгоритма. В настоящем примере это будет RDS.EFS.LOCAL.

Настройка Центра сертификации

Установка роли Центра сертификации

В настоящем примере используется упрощённая установка Центра сертификации (далее ЦС) с использованием только корневого ЦС.

На сервере CA.EFS.LOCAL добавьте роль ЦС: Диспетчер сервера -> Управление -> Добавить роли и компоненты.

С помощью мастера добавления ролей и компонентов выберите для установки роль Службы сертификатов Active Directory.

При выборе службы ролей необходимо выбрать Центр сертификации.

Настройка службы ЦС

После завершения установки службы сертификатов необходимо её настроить.

Из Диспетчера серверов вызовите диалог настройки службы.

- Введите учётные данные пользователя, входящего в группу Администраторы предприятия.

- В качестве службы для настройки выберите Центр сертификации.

- Укажите вариант установки Центра сертификации — ЦС Предприятия.

- Укажите тип Центра сертификации — Корневой ЦС.

- Укажите тип закрытого ключа — Создать новый закрытый ключ.

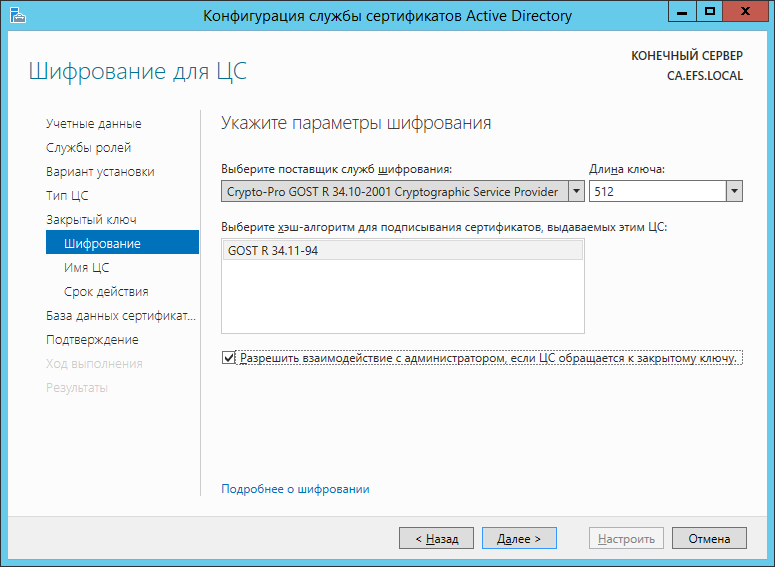

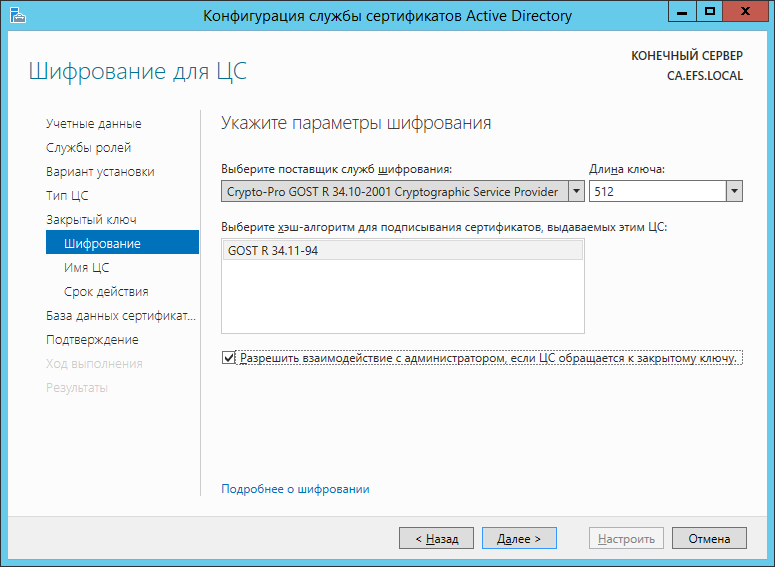

- Задайте параметры шифрования, согласно рисунку.

- Имя ЦС можно оставить в значении по умолчанию.

- Срок действия установите — 5 лет.

- Расположение баз данных можно оставить в значении по умолчанию.

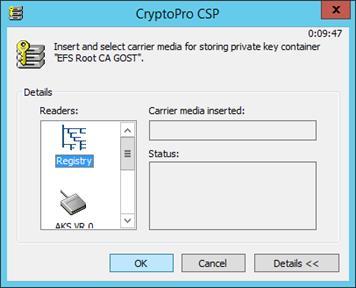

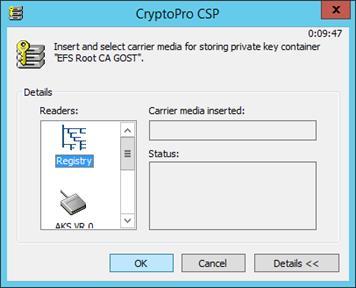

- Нажмите кнопку Настроить. Далее отобразится запрос на выбор расположения контейнера закрытого ключа (далее ЗК).

- Выберите Реестр (Registry).

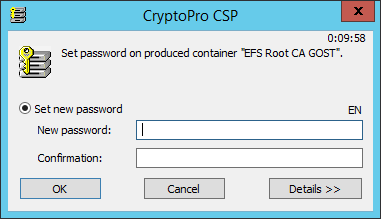

После ввода произвольной последовательности для генерации ключа отобразится диалог ввода PIN-кода. Задайте PIN-код для контейнера ЗК.

- Первоначальная настройка ЦС на этом закончена.

Экспорт сертификата ЦС

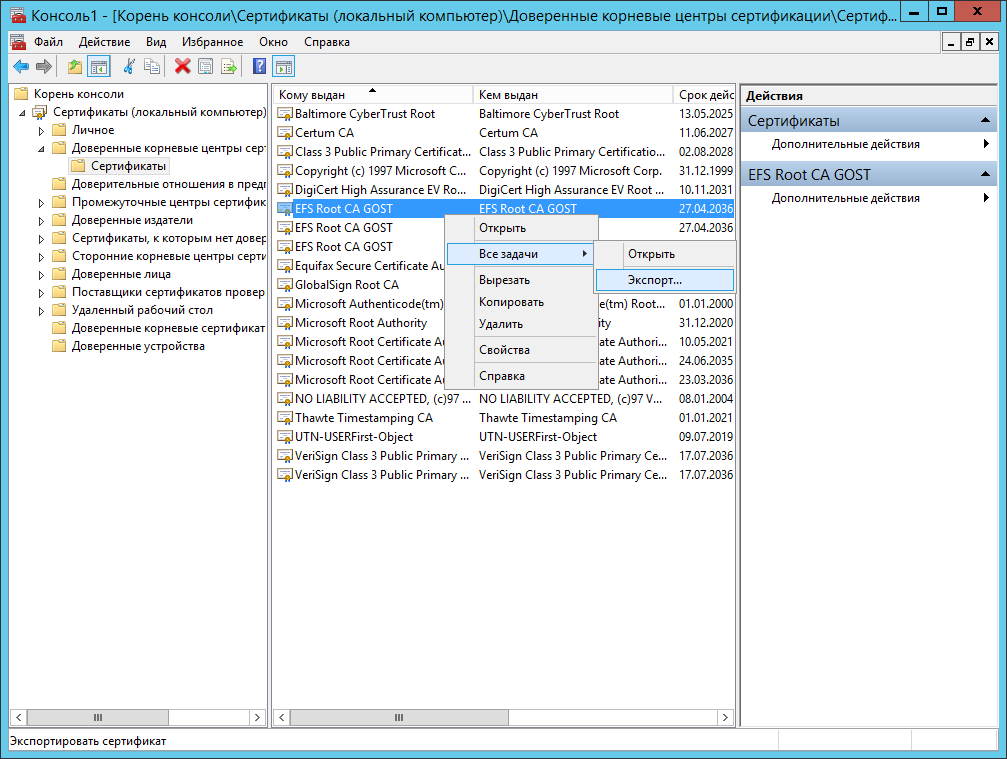

Выполните экспорт сертификата ЦС в файл, доступный для контроллера домена. Для этого воспользуйтесь оснасткой Сертификаты (локальный компьютер).

Задайте произвольное имя сертификата, например efs_root_ca.cer.

Настройка шаблонов сертификатов

- Откройте оснастку Центр сертификации из Диспетчера серверов -> Средства.

- Далее Шаблоны сертификатов > Действие > Управление.

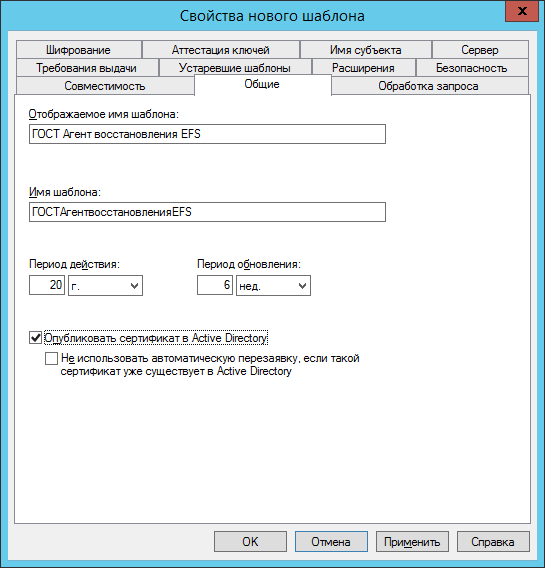

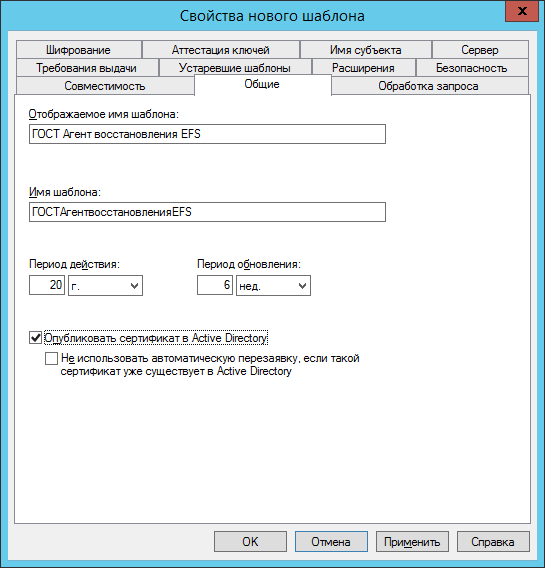

- Скопируйте шаблон Агент восстановления EFS, в появившемся окне переименуйте поле Отображаемое имя шаблона.

- Установите галочку Опубликовать сертификат в Active Directory.

- На вкладке Обработка запроса снимите галочку Разрешить экспортировать закрытый ключ.

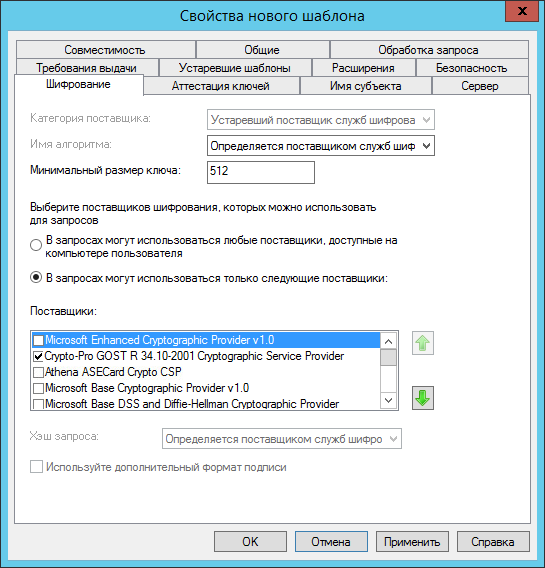

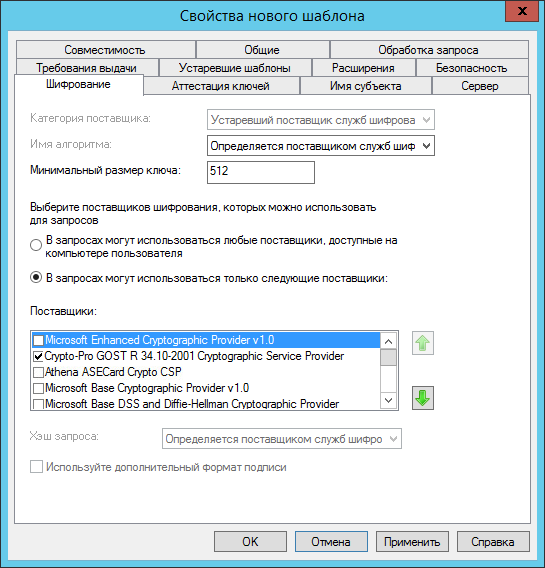

- На вкладке Шифрование выставьте параметры, как показано на рисунке.

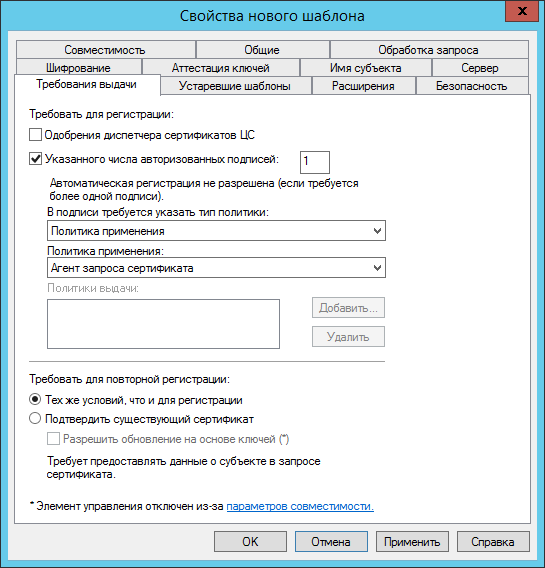

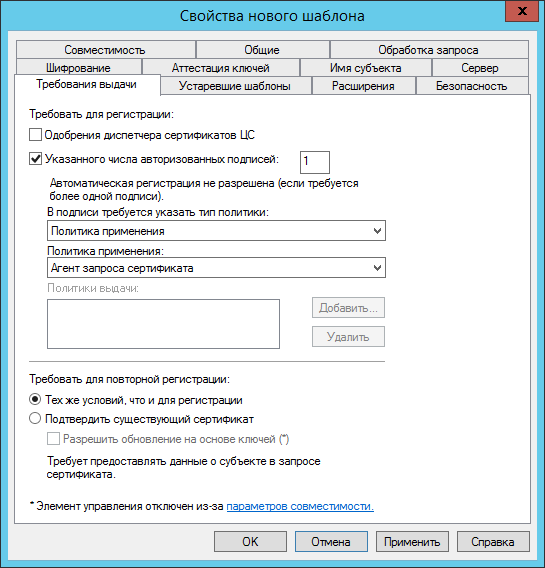

- На вкладке Требования выдачи выставьте следующие настройки.

- На вкладке Безопасность добавьте пользователя, который будет выдавать ключи другим пользователям.

- Разрешите этому пользователю Чтение, Запись и Заявка.

- Аналогично выполняется конфигурация шаблонов Базовое шифрование EFS, Вход со смарт-картой и Агент регистрации.

Публикация шаблонов

- В списке шаблонов сертификатов удалите шаблоны Агент восстановления EFS и Базовое шифрование EFS.

- Вместо них добавьте только что созданные шаблоны: Шаблоны сертификатов -> Действие > Создать > Выдаваемый шаблон сертификата.

Инициализация и выпуск ключей

Процедура инициализации ключей

Необходимо инициализировать три ключа для пользователей: DCAdmin, efsRA, K.Sobchak.

Выпуск сертификата Агента регистрации

В качестве агента регистрации, в настоящем примере, используется учётная запись DCADmin.

Войдите пользователем DCAdmin на CA.EFS.LOCAL и из оснастки Сертификаты –> текущий пользователь запросите сертификат ГОСТ Агент регистрации.

В качестве контейнера используйте смарт-карту (для DCADmin).

После выпуска сертификата агента регистрации появляется возможность выпускать сертификаты для других пользователей от имени DCADmin.

Выпуск сертификата Агента восстановления EFS

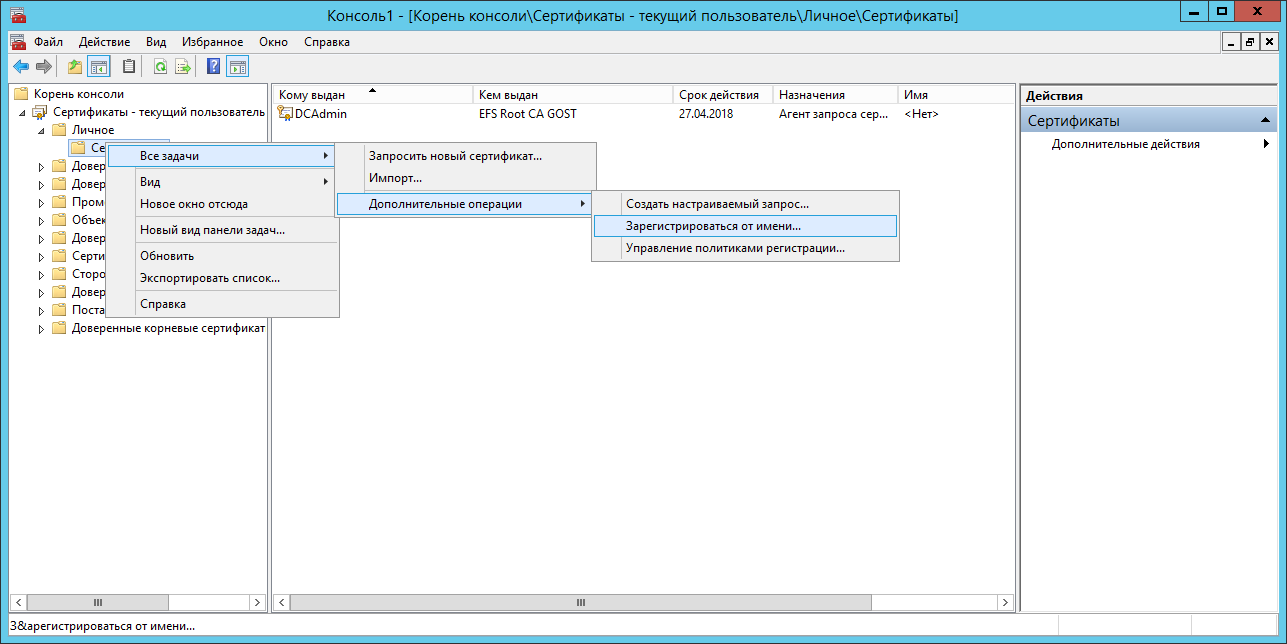

Из-под пользователя DCAdmin при помощи оснастки Сертификаты > текущий пользователь выполните запрос сертификата ГОСТ Агент восстановления EFS для пользователя efsRA.

Выпуск сертификата производите на смарт-карту, предназначенную для efsRA.

Этот сертификат экспортируйте в файл.

Аналогично произвести выпуск сертификата ГОСТ Вход со смарт-картой.

Выпуск сертификата Пользователя

Выполняется аналогично предыдущему, только необходимо использовать шаблоны ГОСТ Базовое шифрование и ГОСТ Вход со смарт-картой.

Настройка групповых политик

Настройка Агента восстановления

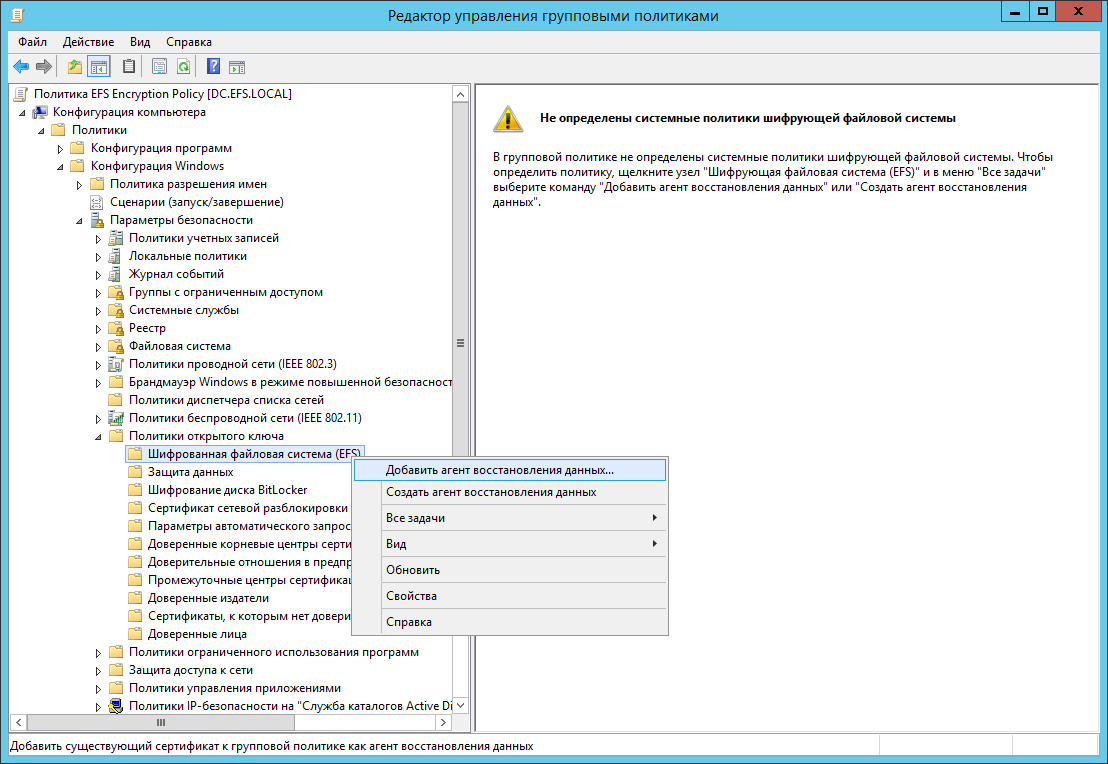

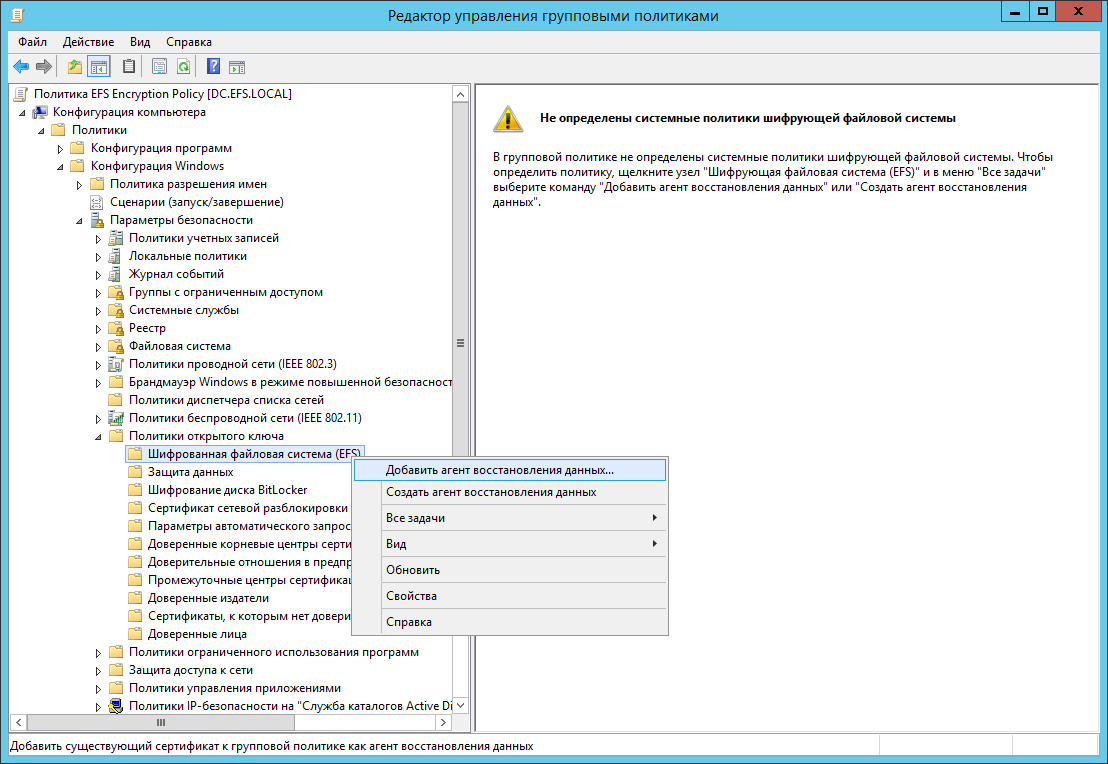

- Создайте групповую политику EFS Encryption Policy, применяемую к группе EFSComputers.

- В политике компьютера Конфигурация Windows > Параметры безопасности > Политики работы с открытыми ключами > Шифрованная файловая система EFS > Добавить агента восстановления данных.

- Добавить сертификат efsra.cer.

- В свойствах Шифрованная файловая система (EFS) на вкладке Общие отметьте Разрешить Шифрование файлов с помощью шифрующей файловой системы (EFS).

А на вкладке Сертификаты снять галочку Разрешить EFS создавать самозаверяющиеся сертификаты, если Центр сертификации недоступен.

Добавление сертификата ЦС в хранилище доверенных сертификатов

Необходимо добавить сертификат ЦС в список доверенных Центров сертификации.

Для этого создайте политику Trusted Certificates и в секции Конфигурация компьютера > Политики > Конфигурация Windows > Параметры безопасности > Политика открытого ключа > Доверенные корневые Центры сертификации > Импорт. Выберите сертификат efr_root_ca.cer.

Настройка сервера RDS

Выпустите служебный, самоподписанный сертификат при помощи утилиты Консоли управления КриптоПРО EFS.

Мои сертификаты > Все задачи > Создать самоподписанный сертификат.

Далее выполните экспорт сертификата из оснастки Сертификаты — текущий пользователь в двух форматах: с экспортом закрытого ключа (.pfx) и без экспорта закрытого ключа (.cer).

Сертификат с закрытым ключом .pfx импортируйте в Личное хранилище компьютера, а сертификат без закрытого ключа .cer в хранилище Доверенные лица компьютера.

PIN-код при импорте оставьте пустым.

Шифрование файлов

Теперь можно проверить шифрование файлов на RDS.EFS.LOCAL. Для этого подключитесь при помощи смарт-карты к серверу RDS.

В каталоге Документы создайте файл и зашифруйте его, выставив в свойствах файла Другие > Шифровать содержимое для защиты данных.

Нажмите кнопку Подробно, если всё прошло без ошибок, отобразится следующее окно.

Настройка резервного копирования в облако Azure

Регистрация хранилища Azure

Для запуска резервного копирования необходимо зарегистрировать новое хранилище в Azure.

Для этого перейдите по ссылке http://manage.windowszure.com. Далее войдите под учётной записью Microsoft в пункт меню Recovery Services. Перейдите к пункту NEW > Recovery Services > Backup Vault > Quick Create.

Задайте имя хранилища, например, efs-gost. И выберите регион хранения данных, например, North Europe.

После создания хранилища скачайте файл учётных данных и клиент Azure Backup по предоставленным ссылкам.

Установка Azure Backup Agent

Установите скачанный Azure Backup Agent с настройками по умолчанию. В ходе установки, при необходимости, будут установлены отсутствующие компоненты (.Net Framework, Powershell).

По завершении установки нажмите кнопку Перейти к регистрации.

Отобразится следующее окно, выберите файл учётных данных, скачанный ранее.

Придумайте парольную фразу и укажите путь к файлу её восстановления.

Настройка расписания резервирования

По завершении регистрации откроется окно Служба архивации Microsoft Azure. Создайте в нём расписание архивации.

В выборе элементов для архивации укажите папку с профилями пользователей.

Остальные настройки оставьте по умолчанию.

Для проверки настроек нажмите Выполнить мгновенную архивацию.

Восстановление данных

Восстановление из резервной копии выполняется аналогично.

Вызовите диалог восстановления данных, нажав кнопку Восстановить данные.

Выберите пункт Этот сервер > Обзор файлов > Выбрать том и дату и время образа.

Далее выберите файлы для восстановления.

Выберите местоположение для восстанавливаемых файлов.

Проверить файлы может тот пользователя, который их зашифровал или при помощи агента восстановления efsRA.

Поделиться с друзьями