Поскольку у нас есть достаточно большой набор данных:

- 12 000 узлов на мониторинге;

- 137 873 416 событий информационной безопасности;

- 98 подтверждённых инцидентов;

то статистика будет применима для любой средней и крупной организации.

Данные в отчёте — это то, что видим мы, и вы можете «прикинуть» картину на свою систему обеспечения безопасности информации.

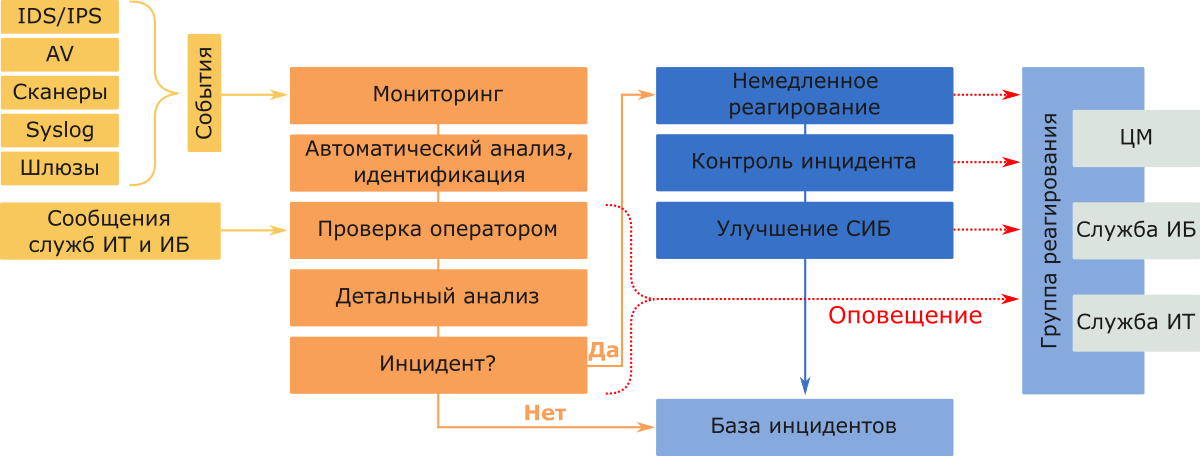

Центр мониторинга (ЦМ) компании «Перспективный мониторинг» — это сервис, который обрабатывает поступающие от подключённых систем события информационной безопасности, определяет, является ли инцидентом последовательность событий или нет, и помогает сотрудникам подключённой на мониторинг организации реагировать на инциденты.

Работает это примерно так:

Этим отчётом мы закрываем первый год регулярных публикаций о событиях и инцидентах информационной безопасности, обнаруженных Центром мониторинга.

За этот год поменялись правила выявления и учёта событий (некоторые события «склеиваются» в одно) и количество узлов на мониторинге, поэтому напрямую сравнивать количество событий и инцидентов сейчас и год назад будет не совсем правильно. Тем не менее, вся статистика за предыдущие периоды доступна в предыдущих отчётах (pdf с нашего сайта).

Что и как мы считаем

В рамках данного отчёта:

- Событие ИБ — идентифицированное появление определённого состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности.

- Инцидент ИБ — появление одного или нескольких нежелательных или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы ИБ.

Источниками событий выступают сетевые и хостовые IDS, сетевые устройства, сканеры защищённости, антивирусные решения и honeypot’ы.

Для внутренней обработки мы классифицируем инциденты в зависимости от затронутых ресурсов.

| Высокая критичность | Инциденты, связанные с ключевыми ресурсами серверного сегмента или с критичными ресурсами пользовательского сегмента (ресурсы, обрабатывающие критичную с точки зрения бизнеса, финансов или законодательства информацию). |

| Средняя критичность | Инциденты, связанные с некритичными ресурсами серверного сегмента. |

| Низкая критичность | Инциденты, связанные с некритичными ресурсами пользовательского сегмента (рядовой пользователь). |

Аналитик Центра мониторинга произвольно определяет степень критичности, если считает, что инцидент может привести к серьёзным негативным последствиям.

Результаты мониторинга

В период с 1 января по 31 марта 2017 года сотрудники Центра мониторинга контролировали информационные системы нескольких организаций с общим числом подключённых узлов около 12 000 (рабочие места, веб, почта, файловые хранилища, VPN и т.д.).

За три месяца сенсоры зафиксировали и проанализировали 137 873 416 событий информационной безопасности и выявили 98 инцидентов.

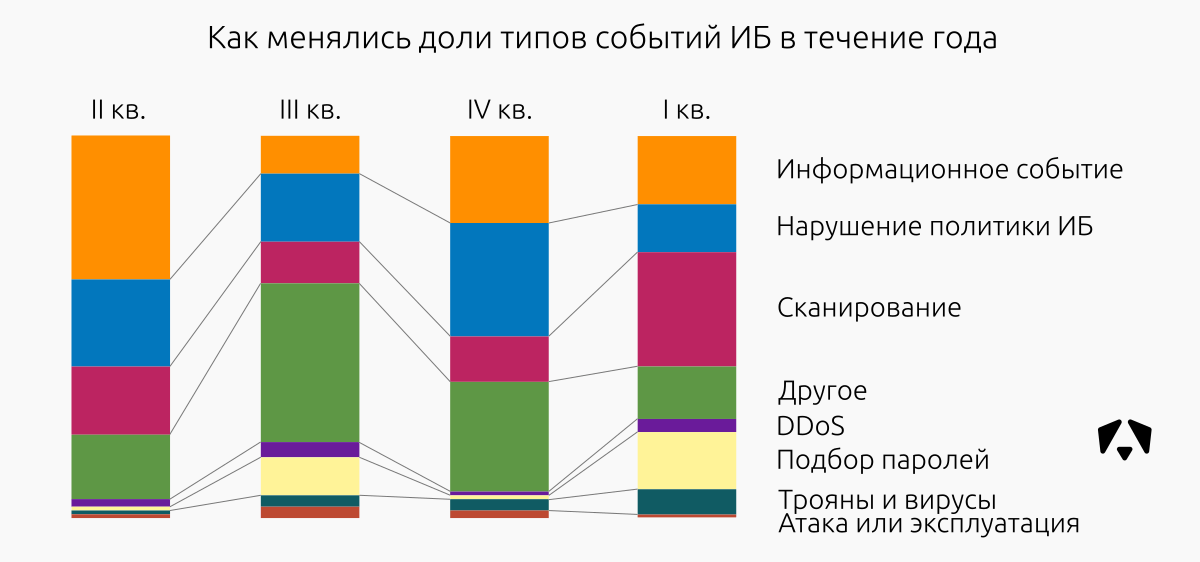

Самое значимое изменение по сравнению с предыдущим периодом — рост доли событий, связанных со сканированием информационных ресурсов и попытками подбора паролей к различным информационным системам. Также немного увеличилась активность вредоносного ПО.

На рисунке выше показано, как изменялось соотношение типов событий ИБ. Чтобы оценить размер поступающих данных, стоит упомянуть, что «Сканирование» в I квартале 2017 года — это 30% и

41 646 524 зафиксированных события; а «Подбор паролей» — 15% и почти 21 млн. событий.

«Нарушение политики ИБ» — события, свидетельствующие о действиях, предположительно нарушающих требования Политики ИБ контролируемой организации.

«Атака или эксплуатация» — события, свидетельствующие о попытках удалённого исполнения кода или эксплуатации уязвимостей на контролируемых ресурсах.

«Сканирование» — события, свидетельствующие об исследовании сети перед попыткой атаки.

«Подбор паролей» — события, свидетельствующие о попытках получения доступа к контролируемым ресурсам путём подбора аутентификационных данных.

«Трояны и вирусы» — события, свидетельствующие о факте заражения контролируемых ресурсов вирусами или активности вредоносного ПО.

«DDoS» — события, свидетельствующие о попытках осуществления распределённых атак на отказ в обслуживании.

«Другое» — события которые по своей сути не могут быть отнесены к одному из вышеперечисленных классов.

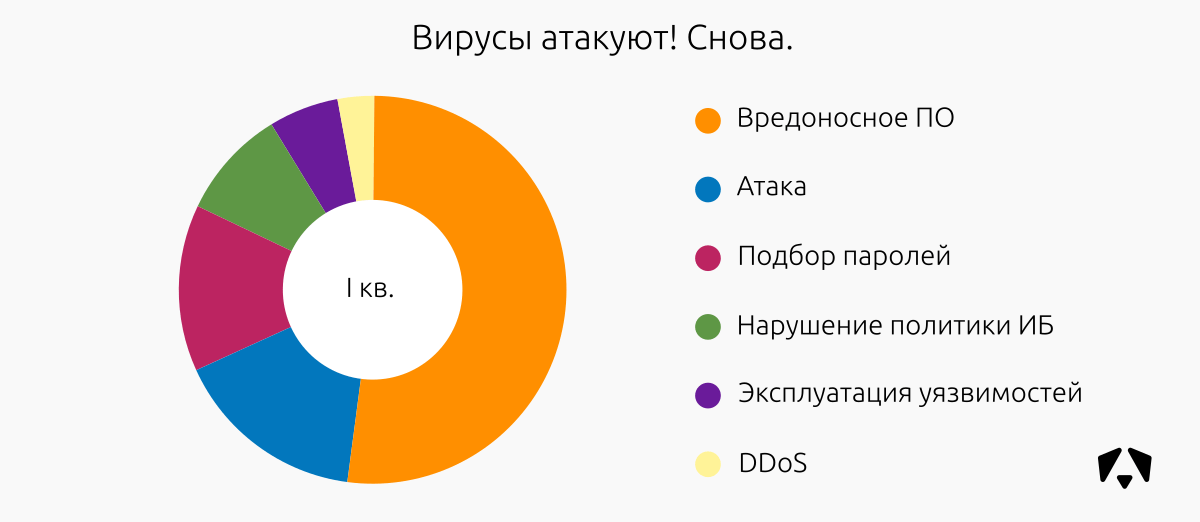

Среди выявленных 98 инцидентов:

| Класс инцидента | Высокая критичность | Средняя критичность | Низкая критичность | Всего инцидентов | Доля инцидентов |

|---|---|---|---|---|---|

| Вредоносное ПО | 16 | 20 | 15 | 51 | 52% |

| Атака | 9 | 5 | 1 | 15 | 16% |

| Подбор паролей | 11 | 3 | 14 | 14% | |

| Нарушение политики ИБ | 2 | 4 | 3 | 9 | 9% |

| Эксплуатация уязвимостей | 3 | 3 | 6 | 6% | |

| DDoS | 3 | 3 | 3% | ||

| Всего: | 98 | 100,0% |

| Доля инцидентов, % |

||||

|---|---|---|---|---|

| Класс инцидента | IIкв. 2016 | IIIкв. 2016 | IVкв. 2016 | Iкв. 2017 |

| Вредоносное ПО | 43,5 | 42,8 | 51 | 52 |

| DDoS | 8,7 | 14,3 | 1,9 | 3 |

| Нарушение политики ИБ | 30,4 | 14,3 | 13,2 | 9 |

| Подбор паролей | 17,4 | 23,8 | 13,2 | 14 |

| Атака | 11,3 | 16 | ||

| Эксплуатация уязвимостей | 4,8 | 9,4 | 6 | |

Наиболее актуальными и критичными из выявленных являются атаки, связанные с попытками получения несанкционированного доступа к ресурсам организаций.

Одно интересное наблюдение. Сотрудники часто используют корпоративные ресурсы в своих личных целях: от распечатки доклада ребёнку в школу до доступа в личный интернет-банк. Сейчас же мы столкнулись с тем, что сотрудники майнят bitcoin и ethereum на вычислительных ресурсах организации. Такие инциденты попали в «Нарушение политики».

За предыдущий IV квартал 2016 года Центр мониторинга зафиксировал 21 788 201 событие ИБ и 53 инцидента.

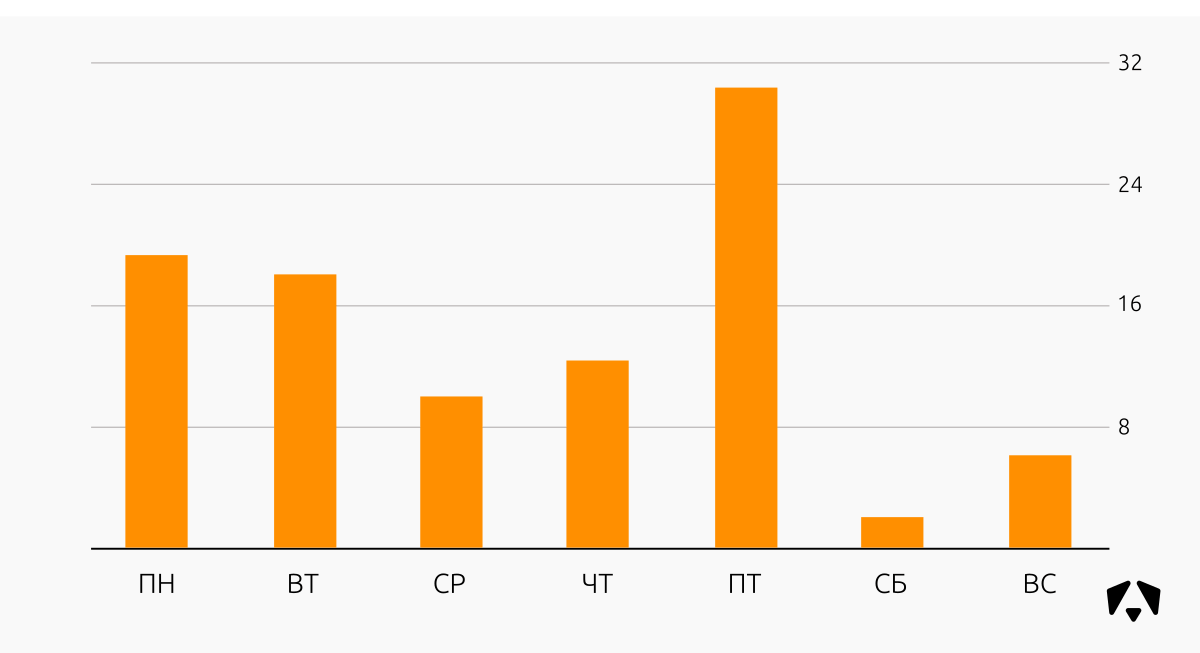

Распределение инцидентов ИБ относительно дней недели в I квартале 2017 года:

Распределение инцидентов ИБ за I квартал 2017 года:

Если внимательно посмотреть на два графика выше, то видно, что «пятничный» пик инцидентов приходится на конкретный день — 17 февраля. В этот день в наш Центр мониторинга стали поступать и обрабатываться события от сети довольно крупной организации, соответственно сразу же стала видна и была зафиксирована в статистике вредоносная активность, уже присутствовавшая в этой сети. Постепенно по мере реагирования на эти инциденты количество новых зафиксированных инцидентов снижалось.

Если исключить этот конкретный день, то большая часть инцидентов приходится на начало недели. Связаны они, в первую очередь, с активностью вредоносного программного обеспечения на рабочих местах сотрудников. Серьёзных негативных последствий для контролируемых информационных систем такие инциденты не несут, но администраторы тратят время на антивирусные проверки, а пользователи в это время не могут полноценно работать.

ТОП источников

Под источниками атак в данном случае понимаются IP-адреса, с которых средства сетевой безопасности зафиксировали негативные действия.

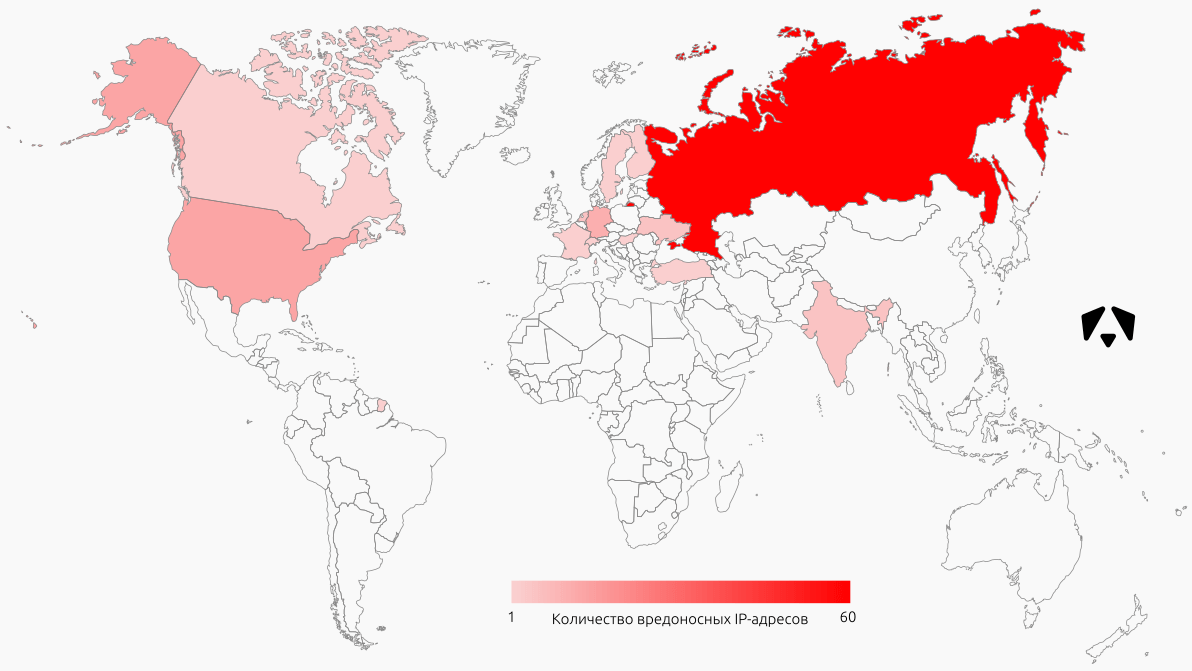

На графике отражено расположение первой сотни IP-адресов по количеству зарегистрированных событий. Большинство таких адресов расположено в России, США и Германии, хотя, конечно, нельзя утверждать, что атакующие были именно из этих стран.

Есть одна интересная особенность. Во II и III кварталах 2016 года среди лидеров по количеству IP-адресов, с которых осуществлялись атаки, был Китай. В IV квартале 2016 года и в I квартале 2017 года ситуация очень сильно изменилась — мы не зафиксировали вредоносной активности оттуда. Предполагаем, что злоумышленники перешли на российские прокси.

ТОП подверженных инцидентам сегментов

Ситуация по целям атак изменилась непринципиально: наибольшую активность злоумышленники проявляли в отношении пользовательских рабочих мест. На этот сегмент приходится больше половины всех инцидентов.

Наиболее часто используемые техники воздействия на системы, повлёкшие инцидент ИБ

| Угроза | Техника воздействия |

|---|---|

| Рекламное ПО | Заражение конечной системы, передача на командный сервер информации о пользователе, показ таргетированной рекламы. |

| Перебор паролей | Попытки подбора аутентификационной информации для доступа к сервисам и ресурсам контролируемых организаций — RDP, SSH, SMB, DB, Web. |

| Нарушение политик ИБ | Нарушение пользователями/администраторами контролируемых ресурсов требований политик ИБ в части использования устаревших версий или недоверенного ПО. Данное ПО может быть использовано злоумышленником для атаки путём эксплуатации уязвимости. Также использование ресурсов компании для получения собственной выгоды (майнинг bitcoin/ethereum). Использование торрент-трекеров. |

| Вирусное ПО | Заражение конечной системы, распространение вируса по локальной сети, отключение/блокировка служб, препятствующих распространению вируса, попытки проведения иных атак внутри сети для получения критичной информации и передачи на командные серверы. |

| DDoS с использованием ресурсов организации | DDoS Amplification — техника подмены своего адреса на адрес жертвы и генерации запросов небольшого размера к открытым сервисам. На запрос сервис возвращает ответ в несколько десятков раз большего объема на адрес «отправителя». Используя большое количество ресурсов различных организаций, злоумышленник осуществляет DDoS-атаку на жертву. |

| Попытки эксплуатации уязвимостей | Использование недостатков в системе для нарушения целостности и нарушения правильной работы системы. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадёжных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты. |

| Deface WEB-ресурсов | Хакерская атака, при которой страницы и важная информация заменяются на другие, как правило вызывающего вида (реклама, предупреждение, угроза, пропаганда) Зачастую, доступ ко всему остальному сайту блокируется, или же прежнее содержимое удаляется. |

Благодарю Максима Baymaxx и Алину Eris за предоставленные данные для отчёта. Если они вам ответят в комментариях — им можно верить.

Другие статьи блога

> Жизнь без SDL. Зима 2017

Комментарии (13)

JeriX

19.04.2017 18:57+1я, конечно, всё понимаю, что тут серьезное исследование и всё такое…

но всё-таки эта картинка с картой мира и очень красной РФ выглядит аццки: русские хакеры не дремлют!

Serenevenkiy

19.04.2017 20:57Атрибуция — дело непростое. И почти наверняка какая-то часть из этих 60 адресов использовалась не аццкими русскими хакерами, а какими-то другими. Но в первой сотне адресов доля российских просто огромна.

IgorBelyakov

19.04.2017 20:22+1Можете подробнее рассказать про исходные данные. Что используется в качестве источников событий (Сервера, рабочие станции)? Данные собирались в рамках одной организации или нескольких

Serenevenkiy

19.04.2017 20:31Главные источники событий — это сетевые и хостовые IDS и антивирусы. То есть мы знаем, что происходит в контролируемых сетях и на рабочих местах. Естественно, чтобы точно сказать, сможем ли мы затягивать события с какой-то конкретной системы, надо потестировать. Если не сможем сразу, то почти наверняка можно написать нужный коннектор.

Данные собираются с нескольких организаций.

starius

19.04.2017 23:58+1То есть правильно я понимаю, что вся описываемая система работает по принципу большинства антивирусов — полное доверие антивирусу, который сам при этом контролируется извне? Что будет, если окажется скомпрометирована сама "система обеспечения безопасности информации"? Не приведёт ли это к утечке данных, которые она призвана защищать?

Есть одна интересная особенность. Во II и III кварталах 2016 года среди лидеров по количеству IP-адресов, с которых осуществлялись атаки, был Китай.

А в чём было преимущество использования именно Китайских серверов? Казалось бы, зачем выбирать страну с таким великим файерволом, который наверняка мешал их работе.

Serenevenkiy

20.04.2017 10:25Что будет, если окажется скомпрометирована сама «система обеспечения безопасности информации»?

Если отбросить человеческий фактор (социнженерию, злого инсайдера или невнимательного админа), то инциденты так и случаются — из-за компроментации технических элементов защиты. Поэтому и надо следить за уязвимостями этих технических элементов, работать с персоналом и строить процессы защиты информации.

который наверняка мешал их работе

Ну почему ж сразу мешал? Но это так, почти шутка. Вообще очень мало информации о том, что творится рядом с этим самым ВКФайрволлом, а какие-то активные методы исследования очень оперативно пресекаются. Да никто особо и не будет рисковать, чтобы разобраться. Очень рекомендую книгу Ричарда Кларка и Роберта Нейка «Третья мировая война. Какой она будет?», там очень хорошо про эту тему написано. Если прям в двух словах: чем меньше возможностей координировать усилия правоохранительных органов государств, тем больше атак из одной страны в другую.

Eris

20.04.2017 10:56+1К вопросу об IP-адресах. Во II и III кварталах 2016 года было зафиксировано больше DDoS и Bruteforce атак. В основном такие атаки и продолжают идти с китайских адресов.

За I квартал 2017 года и IV квартал 2016 года мы наблюдаем значительное снижение инцидентов связанных с данными атаками. Следовательно, преобладают другие атаки требующие иного подхода. Поэтому китайские адреса в меньшей степени попали в топ источников.

Данная статистика основана только на данных полученных при работе с контролируемыми организациями и означает, что по большей части администраторы следят за безопасностью своей сети.

nikolayvaganov

Очень интересна техническая сторона вопроса. Трафик смотрите вразрез ( гоните через себя ) или сбоку ( используете свое оборудование на площадках заказчиков / используете оборудование заказчика и получаете только логи/трафик )? Используете в качестве захвата и анализа трафика самописное ПО или СПО/общеизвестное? В качестве анализа используете сигнатуры и/или эвристику?

Baymaxx

Работаем непосредственно с логами, при необходимости анализируем трафик отдельных сетевых устройств.

Используем оборудование наших партнёров, установленное у заказчика. Анализ трафика осуществляем сигнатурно. С логами работаем в аналитической системе, которая может быть расположена у заказчика в системе, можем и к себе в аналитический центр затягивать.Захват трафика на анализ осуществляем либо через IDS, либо запрашиваем у заказчика дублирование трафика на отдельную машину, где его и пишем и анализируем «общеизвестными» инструментами.

nikolayvaganov

Получается работаете только на детектирование атак, а не на их блокировку?

Baymaxx

Да, реагирование на инциденты осуществляем путём оповещения ответственных лиц и предоставлением рекомендаций.