Microsoft оперативно выпустила патчи для исправления уязвимости (патч может снести пиратскую Windows):

- Microsoft Security Bulletin MS17-010

- Патч, для старых систем (Windows XP, Winows Server 2003R2)

Уязвимость также можно закрыть в Windows 8.1 и более старших версиях, полностью отключив поддержку SMBv1:

dism /online /norestart /disable-feature /featurename:SMB1ProtocolПо последней информации, криптовымогателю удалось поразить более 75 000 Windows-компьютеров как минимум в 99 странах мира. Но масштаб распространения WannaCrypt мог быть на порядок больше, если бы не действия одного специалиста по безопасности, автора блога MalwareTech Blog. Он рассказывает, как всё было.

Этот герой — 22-летний хакер и блоггер из Великобритании, чьё имя пока не стало достоянием гласности. Он пишет, что в пятницу у него был выходной. Он проснулся около 10:00 и залогинился в национальную систему отслеживания киберугроз, чтобы посмотреть за распространением банковского зловреда Emotet — самого значительного события последних дней. Ничего необычного не заметил и пошёл завтракать. Когда вернулся домой около 14:30, то обнаружил кучу сообщений о заражении различных больниц и медицинских систем криптовымогателем. Такие заражения происходили и прежде, но здесь как будто масштаб был больше, чем раньше.

При помощи своего друга — хакера под ником Kafeine — парень быстро достал образец зловреда, запустил его в виртуальной машине и увидел, что тот отправляет запросы на незарегистрированный домен. Это было интересно.

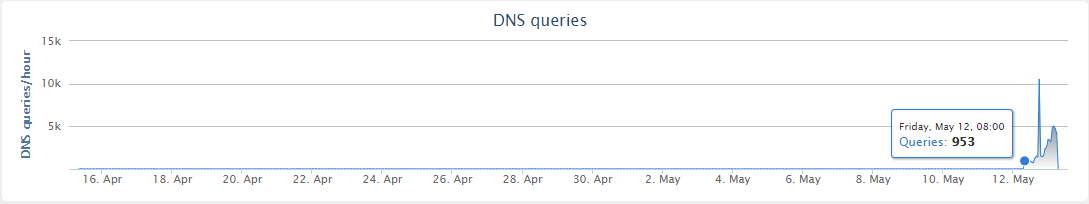

Статистика Cisco Umbrella показала, что запросы к этому домену начались в пятницу в 8:00 утра и росли лавинообразно.

Блоггер зарегистрировал домен на себя за 8 фунтов ($10,69). Это стандартная практика, говорит он. Ботнеты часто генерируют названия доменов для командных серверов (C2C) каждый по своему алгоритму. Алгоритм известен злоумышленникам, так что они могут заблаговременно зарегистрировать этот домен. Иногда исследователям и антивирусным компаниям удаётся опередить их, и тогда они получают возможность изнутри изучить работу командного центра ботнета, собрать данные о географическом распределении ботов, провести обратную разработку софта. Так что регистрация этих доменов — нормальное дело. Автор блога MalwareTech Blog говорит, что за прошлый год он зарегистрировал несколько тысяч доменов.

В то время как после регистрации обновлялись записи в системах DNS, парень изучил поведение зловреда в виртуальной машине. Выяснилось, что после шифрования файлов тот начинает сканировать случайные IP-адреса по порту 445 (используется SMB). Уже это наводило на мысль, что WannaCrypt может быть как-то связан с эксплойтом АНБ для SMB, который как раз месяц назад появился в открытом доступе благодаря взлому серверов АНБ хакерской группой ShadowBrokers.

Поскольку все заражённые стучались к этому домену, то получив контроль над ним, исследователь по логам смог составить список IP-адресов и карту заражений.

Вчера примерно в 18:23 BST хакер попросил сотрудника изучить код зловреда на предмет генерации новых доменных имён — нужно было проверить, что домен для связи не изменится. Через пять минут сотрудник появился в паническом состоянии. Он сказал, что регистрация домена связана с шифрованием файлов — то есть парни несут ответственность за шифрование файлов на всех компьютерах (позже выяснилось, что это не так). Они быстро связались с хакером Kafeine, и тот показал свежий твит исcледователя из компании ProofPoint Дирена Хусса (Darien Huss), который более тщательно разобрал код зловреда после обратной разработки. Оказалось, что всё наоборот — именно регистрация домена остановила дальнейшее распространение криптовымогателя.

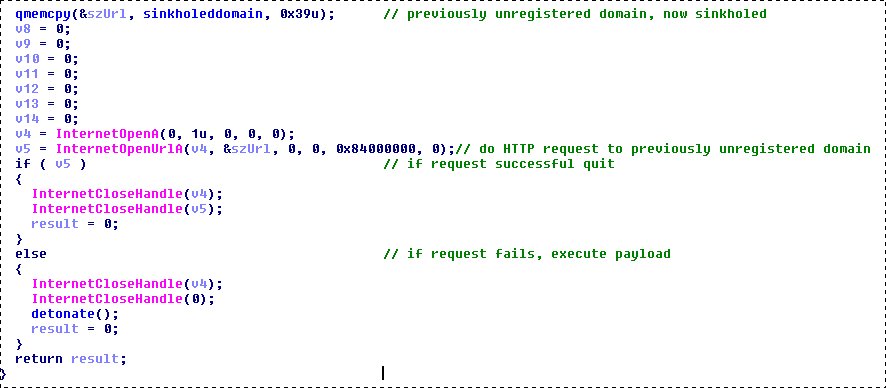

Как видно на скриншоте кода, зловред осуществляет HTTP-запрос к незарегистрированному домену. Если запрос успешный, то он прекращает работу. Если запрос неуспешный, то выполняется код программы и начинается шифрование файлов.

Твит опубликован 12 мая в 20:29.

Вооружённый этой информацией, парень снова загрузил своё виртуальное окружение, запустил зловреда — и ничего не произошло, он больше не работал.

Первой мыслью было, что запрос к этому домену использовался в качестве некоего «аварийного стоп-крана», который должен сработать, если что-то пошло не так. Но более вероятно, что авторы зловреда просто некорректно реализовали защиту от анализа своей программы (защита от виртуального окружения). Вероятно, при запуске в виртуальном окружении запрос к такому домену должен был давать положительный ответ — эмуляторы пытаются убедить зловреда, что виртуальное окружение является нормальным и всё работает как надо. Поэтому они перехватывают все такие запросы и возвращают IP-адрес песочницы. Похожую технику защиты от виртуального окружения использует троян Necurs.

Соответственно, если запрос к домену возвращает успешный ответ, зловред думает, что он в песочнице, и аварийно прекращает работу.

Вот так совершенно случайно один исследователь сумел остановить распространение глобальной вирусной инфекции, о которой сейчас говорят во всех новостях.

Но расслабляться не стоит. На этот раз людям просто повезло, что злоумышленник ошибся с одной функцией в коде, но в следующий раз ошибки не будет — и «киберапокалипсис» может оказаться настоящим. Будем считать, что это была тестовая проверка. Новые версии наверняка появятся в ближайшие дни.

UPD. Обнаружены второй и третий варианты WannaCry, в том числе без стоп-крана

Комментарии (116)

badfiles

14.05.2017 00:01-2Поразительно, насколько тупым нужно быть, чтобы так делать? А если этот домен, будь он активен, запускал бы вайп пораженных систем?

PlayTime

14.05.2017 00:34+7Нуу… Если подумать… то наверно вайпнулись бы новые пораженные системы.

А если честно то не виже ничего тупого, хотел человек посмотреть для чего домен.

badfiles

14.05.2017 00:49+5Ну так и проверил бы в лаборатории, а то из описания следует, что он увидел, что тварь стучится в домен, так он зарегистрировал его и позволил зараженным машинам его увидеть. А надо было СНАЧАЛА просмотреть в коде, для чего этот домен нужен, а ПОТОМ его активизировать.

CrazyRoot

14.05.2017 08:51+4Согласен, мог бы тупо создать домен в виртуалке. а не в миру. Тем более не пришлось бы ждать обновления DNS записей.

0lympian

14.05.2017 14:13+9Я думаю, что изначальная цель регистрации была не «посмотреть, что он там посылает», а опередить злоумышленников с регистрацией, потому что, наиболее вероятно, он с этого домена мог некоторые управляющие сигналы получать. Об этом как раз написано в статье: обычная практика для других зловредов, когда домены случайно генерируются, и поняв алгоритм их генерации, можно «перехватить» у создателей управление ботнетом.

Mingun

14.05.2017 14:25Почему же злоумышленники тогда заранее домен не зарегистрировали? Или они не знают, что генерит их зловред?

archi13

15.05.2017 08:35Объяснили же в статье, это защита от запуска в виртуальной среде. Стучимся по какому-то рандомному адресу (абракадабре из символов). Ответ и не ожидается. Злоумышленники в данном случае в принципе не собирались ничего регистрировать.

Mingun

15.05.2017 17:13Я думаю, что изначальная цель регистрации была не «посмотреть, что он там посылает», а опередить злоумышленников с регистрацией… обычная практика для других зловредов, когда домены случайно генерируются,...

Вы комментарии читаете?

linka1975

14.05.2017 16:57+5Если можно, поделитесь опытом быстрого дизассемблирования и быстрого анализа кода профессионально сделанных вирусов.

badfiles

14.05.2017 21:14-1Не очень понял, почему я должен делиться опытом. Я себя специалистом по безопасности не называл и никаких доменов не регистрировал, просто я считаю, что если чувак увидел, что один экземпляр заразы стучится в домен, похожий на рандомный, и тут же побежал его регистрировать, то он ни разу не специалист, вам так не кажется?

Fen1kz

15.05.2017 02:57+9Дело в том, что linka1975 подумал, что раз вы позволяете себе такие комментарии, то вы уже проделывали то что советуете другим.

А на самом деле, у вас Эффект Даннинга — Крюгера

Вы "Я себя специалистом по безопасности не называл и никаких доменов не регистрировал", при этом позволяете давать специалисту советы в стиле "А надо было СНАЧАЛА просмотреть в коде, для чего этот домен нужен, а ПОТОМ его активизировать"

Вы — типичная домохозяйка, которая конечно лучше всех знает что именно и в какой последовательности надо делать. Идите обратно на кухню.

просто я считаю, что если чувак увидел, что один экземпляр заразы стучится в домен, похожий на рандомный, и тут же побежал его регистрировать, то он ни разу не специалист, вам так не кажется?

Нет, не кажется.

kowalski

15.05.2017 15:10+1Если можно, поделитесь опытом быстрой диагностики когнитивных искажений у типичных домохозяек.

linka1975

15.05.2017 05:34+11) Вот и я подумал, что у вас нет опыта дизассемблирования, что и требовалось доказать.

2) Не кажется.

Он сначала логично проверил существование этого домена, например на кого он зарегестрирован, ну и сообщить куда следует, чтобы его заморозили…

Но домена не существовало, а потому логично было опередить злоумышленников.

.

ValdikSS

14.05.2017 22:55+1Он написан достаточно понятно, там нет какой-либо обфускации.

linka1975

15.05.2017 05:42-1… на чём написан, интерестно…

и во-вторых, всё прошло так буднично и легко — и написание вируса, и его анализ…

выходит, единственным эсклюзивом был эксплойт от АНБ…

Уже многие пишут, что «дыра» в протоколе была заложена исскуственно, изначально.

Вот и директор Майкрософт публично покритиковал АНБ,

что как бы намекает на игру на публику, с целью отвести от себя критику,

т.к. о неформальных договорённостях крупных компаний с АНБ многократно говорилось…

sumanai

14.05.2017 02:30А если этот домен, будь он активен, запускал бы вайп пораженных систем?

Разделегировать и все дела.

badfiles

14.05.2017 12:15+1Ну у меня еще много идей, для чего этот домен мог бы быть нужен. Например, переключить заражение со случайных ip на сплошной скан локалок.

Нельзя просто так брать и активировать домен в настоящем интернете, на который стучится зараза, не понимая, для чего он ей нужен.

nagvv

14.05.2017 00:12https://intel.malwaretech.com/botnet/wcrypt Показывает что заражения не прекратились. Так, чему верить?

sayrys

14.05.2017 16:52Карта получает информацию от этого зарегистрированного домена и показывает, то с каких IP к этому домену постучались.

А раз семпл завершается после подключения к домену, то это показывает что распространение с зараженных компов идет, но скорее всего уже безвредное.

dron_k

14.05.2017 00:47+1>>>>Парень случайно остановил глобальное распространение криптовымогателя WannaCrypt

>>Блоггер зарегистрировал домен на себя за 8 фунтов ($10,69). Это стандартная практика, говорит он.

>>изучить работу командного центра ботнета, собрать данные о географическом распределении ботов, провести обратную разработку софта. Так что регистрация этих доменов — нормальное дело.

>>Автор блога MalwareTech Blog говорит, что за прошлый год он зарегистрировал несколько тысяч доменов.

Да ну ведь нет никакой случайности,

как и говорится в самой же статье регистрация домена это целенаправленное действие при изучении зловреда.

Вполне очевидно что зарегистрировать домен с именем «iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com» вероятность_крайне_мала.jpeg

badfiles

14.05.2017 00:56+6Он не домен случайно зарегистрировал, а червя случайно остановил, потому что не знал, для чего этот домен червям нужен.

sitev_ru

14.05.2017 16:52+4>>Это стандартная практика, говорит он… говорит, что за прошлый год он зарегистрировал несколько тысяч доменов.

Это стандартная практика тратить несколько десятков тысяч баксов в год на регистрацию доменов? )))

dron_k

20.05.2017 01:35Если по итогу он заработает сотню тысяч,

то при таком раскладе как говорит тётя Зоя таки вероятно поиметь некий гешефт.

electronus

14.05.2017 01:13+2Новые версии наверняка появятся в ближайшие дни.

Новые версии зловреда с пропатченным поведением по домену? )

Spewow

14.05.2017 06:43В качестве временной меры полезно прописать этот домен в локальной сети. Особенно если не все ПК смотрят в интернет.

maaGames

14.05.2017 06:44+4А мог так же случайно присесть на N лет. Попробуй докажи, что не ты запустил вирус, если для его управления используется зарегистрированный на твоё имя домен. Может и для него это было уроком и теперь сперва будет изучать код, чтобы потом не рвать остатки волос на жо.

killik

14.05.2017 09:21+3А кто должен был это сделать, АНБ, которое этот эксплойт прошляпило (если не само внедрило в Винду)? Куда обращаться в таких случаях, в полицию что ли? А если в лесу незатушенный костёр увидел, не заливать по-пионерски ни в коем случае, чтобы ДНК не оставить?

maaGames

14.05.2017 09:39+4Я не об этом, а о том, что если что, то этим хакерам было бы очень сложно доказать, что они не при чём и зарегистрировали домен из исследовательских побуждений.

Про пионеров. Вот видишь ты костёр у стены ядерного реактора, а рядом стоит канистра с какой-то жидкостью. Ты берёшь эту канистру без перчаток и, не понюхав, выливаешь содержимое на костёр. Тебе повезло и там была вода, костёр потушен, ты герой. Другая ситуация — в канистре бензин. Среди руин нашли не пострадавшую канистру (ты «счастливчик»), на ней твои отпечатки пальцев, а ещё ты паспорт убегая выронил и он тоже не сгорел при взрыве реактора. Докажи, что ты не устраивал поджог, а хотел потушить, вылив неизвестное содержимое канистры…

RVK

15.05.2017 02:25Если ты попробуешь вылить канистру бензина в костер, то тебя судить за это не будут. В связи со смертью подозреваемого.

Calvrack

14.05.2017 10:07-2Регистрация домена, вероятно, никакого тяжелого состава представлять не может, нет умысла и все такое…

а вот сама возня с таким ПО кажется с России отправила бы героя в места не столь отдаленные.

maaGames

14.05.2017 10:12Вопрос в том, смогли бы они доказать отсутствие умысла. Т.е. не в данном случае, а если бы наличие этого домена приводило к каким-то деструктивным последствиям. Например вайп или ещё какие-то деструктивные действия. Докажи, что не верблюд.)

Учитывая, что была нарушена работа больницы, не ездили скорые и были отменены операции, то вполне могли быть смертельные исходы, так что нарваться на иски шанс был бы очень большой. А дальше уже от изворотливости адвокатов и заинтересованности прокуратуры всё зависело бы.

sinji

14.05.2017 08:55+2Я, конечно, полный профан в компьютерной вирусологии, но эта тема не даёт мне покоя.

1. Зачем зловреду вообще обращаться к какому-либо домену? Это для меня смотрится как ненужный костыль.

2. Что мешает вредителям просто поменять название домена, к которому он будет обращаться? Каждый случайно набранный лицом на клавиатуре домен ведь регистрировать никто не будет.

s_w_n

14.05.2017 09:27Точный ответ знает сам автор, а версий/вариантов (кроме ошибки) может быть много. Например: во многих корпоративных сетях доступ в интернет есть только у «избранных» пользователей/серверов — именно через них вирус и пролезает далее на остальные. Соответственно, если вирус будет сразу «убивать» такие хосты — атака на остальную сеть (ежели админы хоть немного шевеляться) будет не такой эффективной.

badfiles

14.05.2017 12:341. Элемент управления атакой, очевидно же.

2. Ничего не мешает. Больше того, уже зараженные машины вполне возможно пропатчить.

3. Не давать покоя должен тот факт, что с марта месяца все уязвимые системы могли быть скомпрометированы более грамотными товарищами, эти уж больно на школьников похожи.

wych-elm

14.05.2017 13:13+2В статье пишут, что это была не корректно реализованная защита от песочницы. В песочнице любые обращения к любым Интернет-адресам эмулируются как успешные (чтобы узнать что будет делать зловред), и червь смотрит если произвольно сгенерированное доменное имя существует, значит он — в песочнице и прекращает свою деятельность, чтоб не «спалится».

Mingun

14.05.2017 13:34-1Странная логика. Если червяк в песочнице, так та песочница явно контролирует все исходящие запросы и, соответственно, сразу увидит подозрительные обращения по странным адресам. В итоге — «не спалиться» не получится. Кроме того, зачем так «скрываться», если тебя целенаправленно запустили в песочнице? Похоже на попутку спрятаться в хорошо освещённой стеклянной комнате. Ведь и так уже известно, что ты там есть (и, скорее всего, где именно ты там есть).

Ну и провокационный вопрос: если это некорректно реализованная защита, то какая должна быть корректной? И существует ли она в принципе? Сдаётся мне, что нет.

wych-elm

14.05.2017 13:59-1*Тут была простыня текста объясняющая как и почему код защищается от песочницы, но те кто этим занимаются и так знают это лучше меня, а распространять такие знания не очень хочется, извините.*

badfiles

14.05.2017 14:04+1Не валяйте дурака, в разработке ПО никаких секретов нет и быть не может, если скомпилированный код выпущен, его всегда можно изучить.

Alexeyslav

14.05.2017 20:56Не всегда это имеет смысл. Попробуй изучи обфусцированный код. У тебя лет 5 уйдёт чтобы распутать цепочки бессмысленных вызовов, для этого и существуют песочницы — код сам себя распутывает и выполняется как должен. Остаётся только взять лог вызовов системных функций и смотреть что происходит.

Изучить код конечно же можно всегда только посчитай или прикинь сколько у тебя на это времени уйдёт, за это время всё давным давно уже закончится и твой анализ кода никому не нужен будет, разве что найдёшь парочку пасхалок.

badfiles

14.05.2017 23:04+1Человек выше этажом утверждает, что существуют некие секретные методы обнаружения песочницы, о которых рассказывать в приличном обществе не принято. А я ему говорю, что это чушь собачья. Не может вирус содержать внутри себя секретный механизм обнаружения песочницы.

Если есть подозрение, что в конкретном экземпляре есть «секретный алгоритм», то он очень быстро перестанет быть секретным, и уйдет на это намного меньше, чем пять лет.

Pakos

15.05.2017 16:30Секретный != тратить время, пересказывая известные вещи, которые можно прочитать в другом месте.

Mingun

14.05.2017 14:41Вы, видимо, невнимательно прочитали мой комментарий. Спору нет, техники защиты от анализа в песочницах есть, они применяются и, может быть, даже помогают от скорого обнаружения. Но, простите, какая же эта «защита», если:

- нас целенаправленно запустили в песочнице, а значит, уже вычислили;

- мы прямо-таки кричим всему миру — «смотрите, я здесь», отсылая запрос на явно подозрительный адрес? Которого ещё и нет, к тому же. То есть, ловится на раз-два.

Цель же всего этого — определить песочницу и затаиться, если мы в ней. Вместо этого делается абсолютно противоположная вещь. Да и техника обнаружения, как бы это выразится помягче, ненадёжная. Кто мешает песочнице проверить реальное существование хоста и отвечать согласно этому знанию?

Ну и, уж сколько твердят миру, что security through obscurity ещё ни к чему хорошему не приводила, а вы опять туда же. Слово не воробей… в общем, вы поняли.

markhor

14.05.2017 16:00+4КМК запросто могли забыть seed() у генератора рандома вызвать, так что все экземпляры обращаются к одинаковому «случайному» адресу. И это конечно полный фейл.

NeoCode

14.05.2017 16:09Ну так авторам вируса и надо было имя рандомно генерировать каждый раз, а не использовать фиксированную строку.

Virviil

14.05.2017 16:53+4Рассмотрим «песочницу» — окружение для тестирования таких вот вирусов. Естественно, песочница изолирована, и не может допустить доступ запущенного в ней зловреда в сеть. Однако, если песочница будет блокировать все сетевые подключения — вирус может понять что он в песочнице, или к примеру не сработать так, как надо из-за того, что на этом компьютере, как он думает, нет интернета.

Что же делать? Создатель песочницв принимает решение — мы будем отправлять 200 OK на все сетевые запросы изнутри песочницы, а вирусы будут думать, что они работают на реальном компе, подключенному к интернету. Ха-ха! Мы обдурили вирусы.

Как бы не так! Вирус стучится к домену, который заведомо незарегистрирован. Ожидает получить таймаут ДНС, или что-то типо того. Но получает 200 ОК, потому что песочницв понятия не имеет о том, что домен незарегистрирован. Вирус понимает, что что-то тут не так — и аварийно завершает работу!

В результате ваш антивирус его не раскусил, говорит что файл не заражён, вы его запускаете на рабочем окружении — и попадаете на виртуальные монетки.

НО! После того как парень зарегистрировал домен и повесил на него какой-то скриптик — весь Интернет стал для вируса «как бы» песочницей, в которой он аварийно завершает работу. Бинго!

dimitry78

14.05.2017 08:55-1cmd dism /online /norestart /disable-feature /featurename:SMB1Protocol

пишет что dism не является внутренней или внешней командой, исполняемой программой или пакетным файлом.

И толку от вашей пилюли юзерам?

DagothNik

14.05.2017 12:05-1На сколько я помню, DISM встроен стал только начиная с десятки. По крайней мере на восьмерке я его ставил отдельно вместе с целым пакетом программ от майков.

dimitry78

14.05.2017 16:50-2то есть если дома на вин7 его не ставить то и дыры не будет? на ХРх64 со всеми обновлениями его нет, на вин10 отключатеся (с правами администратора)

DagothNik

14.05.2017 17:51+1Кого «его»? DISM, что ли? Так дыра то не в нем, а в SMB. А DISM — мега полезная утилита, с помощью неё только винду и ставлю.

dimitry78

14.05.2017 18:14мысль была — а что использует этот протокол? дисм? а нафиг он мне дома? поставить 7ку можно и с флешки, П.С. (сам себе кулцхакер) роутером у меня на одноплатном атоме харденед-генту в ip tables drop аются все входящие кроме как к lamp на сайт, с осью на одноразовом сд-роме — если что-то глючит -ресет (правда гемор что-то поменять, система из 193 файлов компилится 12 часов, потом новый диск нарезать…, хотя в 3 гига озу влезает

dimitry78

14.05.2017 18:30позавчера много футбол смотрел, полез искать версию smb протокола на роутере, с аналогией с samba, уронил роутер, по ссш, искал клаву-дви, версия самбы 4, протокол в2… а линух смб и вин смб совсем разное варенье

dimitry78

14.05.2017 19:06вопрос — зачем дома AD и dism?

DagothNik

14.05.2017 19:34Мне с ним удобнее. У меня, в основном, все винды на внешках стоят, а туда сама винда ставиться вообще никак не хочет. Причём даже на Thunderbolt диск не ставится (раньше не ставилась, сейчас — не знаю). Остаётся только DISM. Да и если приносят под переустановку что-то: диск вынул, образ развернул, загрузчик поставил и вперёд. DISM же не только разворачивает образы, он их и захватывать умеет. Причём жмёт — буть здоров. Так что для себя применение я нашёл этой утилитке, жаль, что узнал про неё только года четыре назад.

Astrovengersky

14.05.2017 08:55«Уязвимость также можно закрыть, полностью отключив поддержку SMBv1:

dism /online /norestart /disable-feature /featurename:SMB1Protocol»

Для домашней системы этого достаточно без установки ms17-010?

wych-elm

14.05.2017 13:37Этого достаточно только чтобы закрыть дыру в SMBv1, а патч может закрыть и другие связанные с ним дыры.

Зайдите на speedguide.net/port.php?port=445 и посмотрите какой большой список дыр только в одном из сервисов RPC на этом порте в Windows.

dimitry78

14.05.2017 19:13если у вас нет внешнего ip адреса, или у вас динамический адрес от провайдера, то скорее всего вам пофиг.

не играйте в онлайн-казино — я @ся переставлять родственникам 7ку на завирусованном ноуте,

если вам принесли флешку с фотками котика — не отказывайтесь от сканирования каспера — внешнего носителя.

улыбок и котиков.

(хотя stuxnet на флешках переносился) (вы же уран не обогащаете в стиральной машине)xRay

14.05.2017 20:55Не хочу занудничать, но…

Что бы не долбатся с частой переустановкой 7-ки не давайте людям работать на компе под админом.

Админ будет, но не для постоянной работы на компе. А пользователи буду работать с обычной учеткой без прав админа.

Alexeyslav

15.05.2017 00:24Однако, от локеров это не спасёт от слова совсем. Локеру напротив очень интересны именно пользовательские данные, доступ к которым закрыть для самого же пользователя не имеет смысла.

А система… чаще всего её можно поднять с бэкапа, по крайней мере нудно переставлять систему и все нужные приложения не надо будет.

И ещё этот пресловутый UAC, который для пользователя услужливо делает дыру в идеологии «не работать под пользователем».xRay

15.05.2017 09:10Под пользователем вирь не сможет закрепится в системе и не сможет много чего еще к примеру отключить теневые копии и удалить их. UAC под пользователем без прав админа это нормально и что бы UAC уведомления не отображал а просто блокировал действия. Само собой одного UAC мало.

DjSens

14.05.2017 08:55И всё это не могли сделать сотрудники Касперского? За что мы им деньги платим? Реверсануть код вируса — первейшее дело. Моя мнительность может подумать что им выгодна шумиха в СМИ, рождающая мысли типа "вирусы идут, покупайте защиту!"

dimitry78

14.05.2017 18:47есть kaspersky-free, на главной странице сайта — для дома — бесплатные версии.

не благодарите.

разбаньтесь в гугле

DjSens

14.05.2017 19:08Я как представитель госучереждения написал. Именно платим, причём это деньги налогоплательщиков.

dimitry78

14.05.2017 19:29это не отменяет вопроса почему после стакснет остались открытые порты, тем более гос серверов в сеть

ну и если вам нечем в вскр занятся:

бункер саддама расфигачили по координатам, которые французики предоставили амерам. я все

Doverchiviy_kot

14.05.2017 09:34Я так понимаю если месяц назад была v1.0, сейчас v2.0, летом нужно будет ждать v3.0?

dimitry78

14.05.2017 18:57тут другая фишка: червь видимо искал по белым ip сервера в инет — вопрос — а почему ржд, сбер, прочие были открыты порта? там ламеры работают (или на 30тр и @ его конем) (тащи с завода каждый гвоздь, ты тут хозяин, а не гость)? ну на венде серваки, но брандмауер могли же настроить — или начальник не могет в вк постить, откроем все?

Taciturn

14.05.2017 15:48Много кто бездумно копипастит, но мало кто пишет что «dism /online /norestart /disable-feature /featurename:SMB1Protocol» сработает только начиная с 8.1.

nikitos_2002

14.05.2017 16:47Мои предположения, что это был элемент дебага (Back Door), который тупо забыли убрать из реализа.

vladm

14.05.2017 16:57Вероятность взлома Windows Update тоже ненулевая — вспомним про то, как это было при Stuxnet, другой разработкой NSA. Вот тогда начнется «апокалипсис»: когда лекарство причиняет больший вред, чем то, ради чего его применяют. Причем могут реализовать незаметным образом же.

Книжки вроде Zero Day все более похожи на реальность, заметил. Масштабы, скорости заражений стали другими, чем раньше, когда ботнеты тоже были, но тихо себе майнили биткоины, например. Хотя это мой взгляд как неспециалиста, все же не вирусолог. Хотя страшно все равно от этого не менее.

xooler

14.05.2017 20:07Powershell для систем ниже Win 8.1

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

xsash

14.05.2017 23:47+1Случайно обнаруженный способ остановить распространение вируса-вымогателя WannaCry больше не работает. Создатели вируса усовершенствовали его код и выпустили новую версию вредоносной программы

http://www.rbc.ru/technology_and_media/14/05/2017/5918bae09a7947ce8cc186a1?from=main

DoubleBug

Всего то поменять пару строк в коде и всё продолжится до тех пор, пока все уязвимые системы не накатают обновления, которые закрывают дыру. Игра в кошки-мышки

unxed

А необновляемая винда будет на каждом десятом вокзальном инфоэкране, на каждом десятом банкомате — повсюду, до тех пор, пока надо за неё платить (ну или пока до людей не дойдёт, и всюду будет linux).

Возможно, до людей таки дойдёт, когда то же самое начнёт происходить с android, который тоже ничерта не обновляется у большинства пользователей.

Aingis

Вы считаете, линукс будет магически обновляемым? Или что на линукс-системах не будет уязвимостей?

unxed

Я лично встречал сотни компьютеров с отключенными или не работающими обновлениями на винде. И ни одного с отключенными или не работающими обновлениями на linux (речь только о десктопах: я не учитываю андроиды, тв, тв-приставки и эмбедд).

Такой уж у меня опыт. Предположения, почему так происходит, и прочую аналитику — оставлю уважаемым читателям.

dlinyj

После того, как у меня упала система в linux после обновлений, я не ставлю обновлений, кроме безопасности.

Dioxin

Ну я выключил обновления на винде.

Почему? Да потому что эта зараза жрет всю ОЗУ которая есть и проц грузит по полной.

Запускаю время от времени обновиться, потом выключаю.

Aingis

Не должно такого быть, если всё нормально настроено. Максимум, непосредственно во время обновления (которое происходит примерно раз в месяц).

Mad__Max

А это уже вреденосный код(замаскированный под случайные ошибки) от самой Майкрософт такой эффект дает. Чтобы с 7 и 8й винды быстрее на 10ку переходили.

DoubleBug

Так о том собственно и речь: у любой оси есть дыры и чем больше популярность у оси — тем чаще этими уязвимостями будут пользоваться.

Необновляемая винда на банкоматах конкретно для этой угрозы не так страшна, т.к. в банкоматах никакой ценной информации не хранится (ну разве что логи и записи с камер). Да и сидят эти системы в изолированной сети за двумя NATами (по крайней мере в той организации, где я работаю).

AFakeman

А нельзя, держа под контролем ОС, заставить банкомат сыпать деньги?

DoubleBug

Как показывает практика из последних событий с «бестелесным вирусом» — можно, причем ОС держать в заложниках не нужно. Достаточно знать как правильно обратиться к контроллеру диспенсера, который отвечает за процесс выдачи банкнот.

Как я говорил выше — эта вирусня не страшна для старых необновляемых систем на древней XP, т.к. банк потеряет только на времени простоя банкомата, что уйдет на выезд специалиста и на раскатку образа.

Alexeyslav

Если бы это было возможно, сейчас бы каждый школьник опустошал банкоматы.

Там всё гораздо интересней — ОС там не больше чем фоторамка, все остальные ответственные узлы имеют свой уровень изоляции, шифрование и канал связи с банком. Даже несчастный пин-пад имеет в своём составе независимый криптографический процессор.

Максимум что можно сделать имея под контролем ОС — это парализовать работу банкомата.

DoubleBug

Совсем свежий случай с малварью, которая держится только в оперативной памяти АТМ

Атака была выполнена путём внедрения в банковскую сеть и загрузки зловреда в оперативку АТМ. Хотя в остальном правда — у каждого узла свой уровень изоляции, даже у карт-ридера.

chapsam

сегодня только настройщик банкоматов сбербанка приходил и показал, что там древняя винХР стоит, а ей, вроде как, WannaCry не страшен…

Agel_Nash

И тем не менее, мелкомягкие выпустили под XP патч

KamAdm

Как это не страшен? Дыра есть, но не страшно? Мелкомягкие выпустили даже патч для ИксПи, а им (настройщикам) не страшно!!!

Pakos

Может там самба выпилена и конкретно этим не страшно, но понято было не так.

Dioxin

Вообще — какого фига на банкоматах винда?

OS/2 форева :)

zloyreznic

Когда linux станет такой же популярный как windows будут и там вирусы.