На портале государственных услуг Российской Федерации (gosuslugi.ru) специалисты компании «Доктор Веб» обнаружили внедрённый неизвестными потенциально вредоносный код. В связи с отсутствием реакции со стороны администрации сайта gosuslugi.ru мы вынуждены прибегнуть к публичному информированию об угрозе.

Дату начала компрометации, а также прошлую активность по этому вектору атаки, установить на данный момент не представляется возможным. Вредоносный код заставляет браузер любого посетителя сайта незаметно связываться с одним из не менее 15 доменных адресов, зарегистрированных на неизвестное частное лицо. В ответ с этих доменов может поступить любой независимый документ, начиная от фальшивой формы ввода данных кредитной карточки и заканчивая перебором набора уязвимостей с целью получить доступ к компьютеру посетителя сайта.

В процессе динамического генерирования страницы сайта, к которой обращается пользователь, в код сайта добавляется контейнер <iframe>, позволяющий загрузить или запросить любые сторонние данные у браузера пользователя. На текущий момент специалистами обнаружено не менее 15 доменов, среди которых: m3oxem1nip48.ru, m81jmqmn.ru и другие адреса намеренно неинформативных наименований. Как минимум для 5 из них диапазон адресов принадлежит компаниям, зарегистрированным в Нидерландах. За последние сутки запросы к этим доменам либо не завершаются успехом, так как сертификат безопасности большинства этих сайтов просрочен, либо не содержит вредоносного кода, однако ничего не мешает владельцам доменов в любой момент обновить сертификаты и разместить на этих доменах вредоносный программный код.

На данный момент сайт gosuslugi.ru по-прежнему скомпрометирован, информация передана в техническую поддержку сайта, но подтверждения принятия необходимых мер по предотвращению инцидентов в будущем и расследования в прошлом не получено. «Доктор Веб» рекомендует проявлять осторожность при использовании портала государственных услуг Российской Федерации до разрешения ситуации. ООО «Доктор Веб» рекомендует администрации сайта gosuslugi.ru и компетентным органам осуществить проверку безопасности сайта.

Любой пользователь может проверить наличие кода самостоятельно, использовав поисковый сервис и задав запрос о поиске следующей формулировки:

site:gosuslugi.ru "A1996667054"

UPD: пофикшено через 3 часа после публикации.

Комментарии (242)

buggykey

13.07.2017 18:25Насколько я вижу сейчас, запросы при заходе на главную идут только к доменам *.gosuslugi.ru, gu-st.ru, stat.sputnik.ru и к яндекс-метрике. И то, два последних блокируются uBlock Origin.

doctorweb

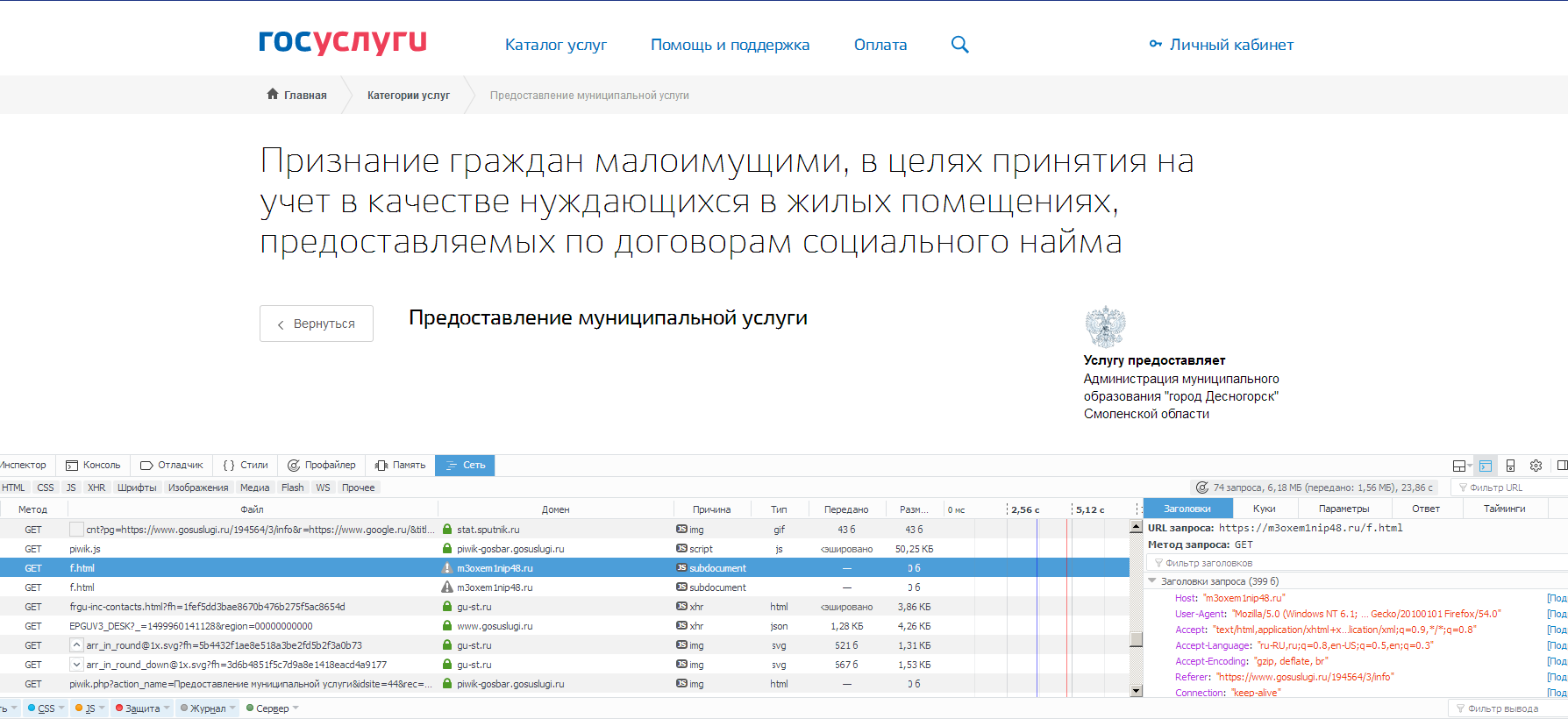

13.07.2017 18:28+6Поправляют, не любую, но вот тогда пример: https://www.gosuslugi.ru/194564/3/info

x893

13.07.2017 18:35+11Два месяца назад обсуждался сайт сбербанка со встроенными скриптами на длругие домены. Гуру специалисты сказали, что они всё контролируют. Вот жизнь и показала правоту. Хоть и не сбер, но дело времени. Наверное по одним книжкам программировать учились.

badfiles

13.07.2017 18:44+1Если бы просто сайт. У них и в клиент-банке ссылки на js от других доменов.

netwatcher

13.07.2017 18:47+5придётся по старинке заполнять квитанции и нести в МФЦ, ЕИРЦ и прочие инстанции :(

sultanov

14.07.2017 10:42+3Я что-то припоминаю, что в МФЦ пользуются тоже теми же ресурсами, и не факт что и в их «окне доступа» что-нибудь не присутствует подобное…

zodchiy

14.07.2017 14:13Только там вам скажут предварительно зарегистрироваться на портале и стать в электронную очередь. Буквально 2 недели назад проходил такое.

den_golub

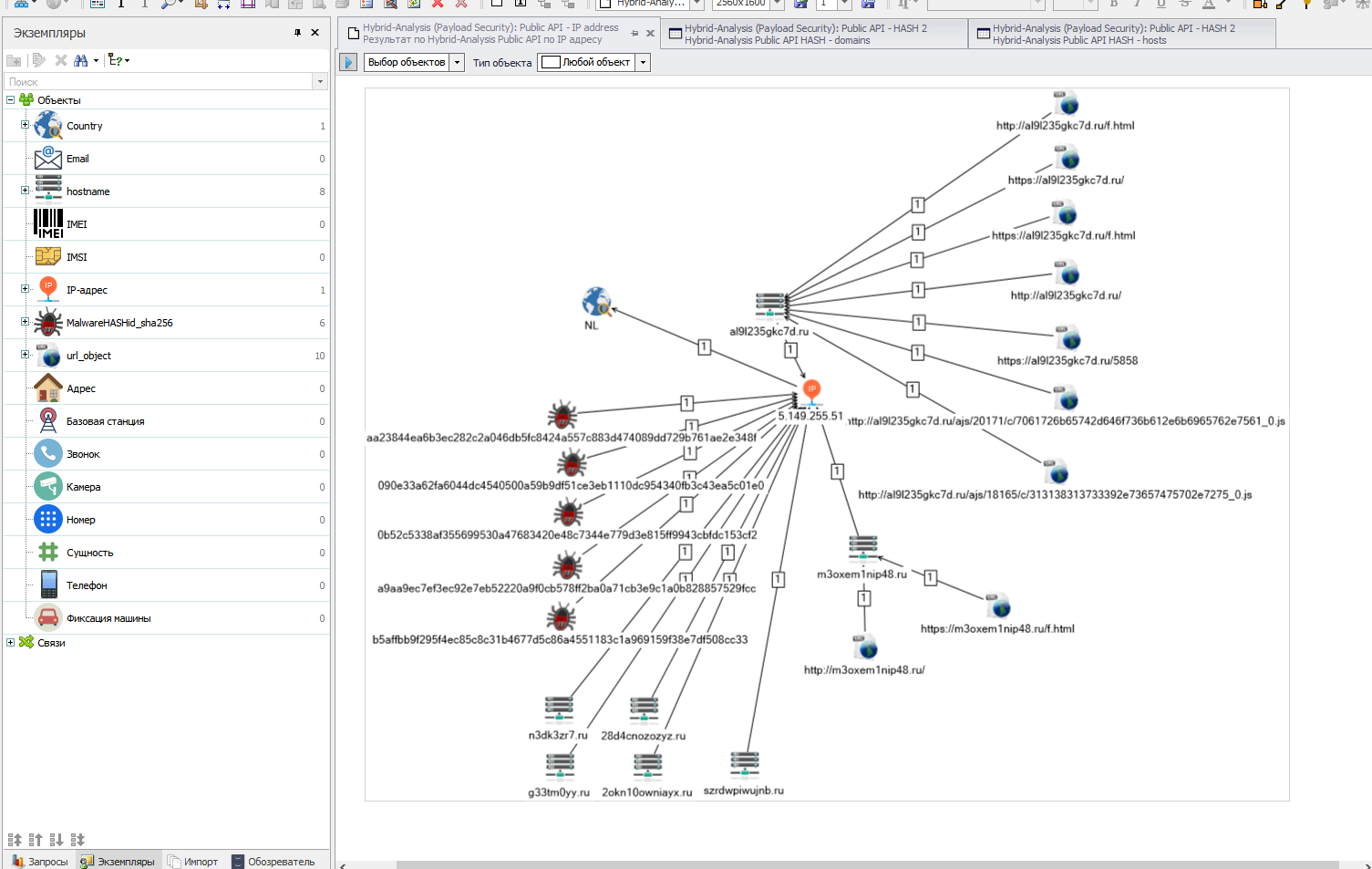

13.07.2017 18:51-1простой гуглеж выдал наличие это одной из ссылок m3oxem1nip48.ru: 1 и еще на паре интернет-магазинов, собственно все упирается в IP 5.149.255.51, странная страница с кучей css, и практически пустым боди.

Странно это ИМХО

DarkByte

13.07.2017 19:24На данном адресе хостятся как минимум следующие домены:

http://g33tm0yy.ru

http://al9l235gkc7d.ru

http://m3oxem1nip48.ru

http://n3dk3zr7.ru

http://szrdwpiwujnb.ru

http://r9xli3luwc3q6.ru

http://2okn10owniayx.ru

Если погуглить их, то можно заметить, что подобная зараза стоит много где. Скорее всего сайт был заражён в автоматическом режиме.

Labunsky

13.07.2017 19:27+1Скорее всего сайт был заражён в автоматическом режиме.

… и использует национальную CSM СловоПечать

DarkByte

13.07.2017 19:56+6Есть предположение, что у того, кто редактировал содержимое страниц, установлено вредоносное расширение для браузера, которое в каждое вводимое поле типа textarea к тексту добавляет iframe. Но учитывая то, что ссылка в iframe ведёт на https адрес, сертификат которого просрочен больше года назад, можно предположить, что автор давно забил на своё творение, и на данный момент оно никому навредить не способно.

Alex023

13.07.2017 20:52+6Есть предположение, что к разработке ресурсов государственного уровня допускают идиотов государственного масштаба, неспособных посмотреть связанные файлы на php / js и уточнить для чего служит та или иная строчка в контексте поставленной задачи. А это уже косяк управленцев.

sergeyns

14.07.2017 09:47+4И этих идиотов все знают — это «крупнейшие интеграторы», некоторые из которых пиарятся тут же на хабре. И эти интеграторы нанимают «студентов» на все что можно и нельзя

Alexeyslav

14.07.2017 11:32-1Если проверять КАЖДУЮ строчку исходников на предмет что она делает, то можно сразу писать на ассемблере — эффект будет тот же.

Dmitry_5

14.07.2017 12:42+2Вы не поверите, но так и нужно делать. Иначе — говнокод и крах.

Alexeyslav

14.07.2017 13:52Конечно нужно, так и делают в авиационной промышленности, но где для этого взять ресурсов на ВСЕХ?

mickvav

14.07.2017 13:55Те, у кого нет на это ресурсов, собирают грабли от отсутствия code review. Пока эти грабли дешевле — всё ок.

balexa

14.07.2017 14:33+1Это есть почти во всех вменяемых коммерческих компаниях (тех, которые делают код для себя или на продажу). Если для вас кодревью очень дорогое, то я даже не знаю.

А софт вы тестируете вообще? Или «тестирование не нужно, пусть программисты сразу пишут без ошибок»?

Alexeyslav

14.07.2017 15:46-3Как можно нормально протестировать код разбросанный сквозь несколько классов и зависящий как минимум от двух контекстов? Так и живём…

balexa

14.07.2017 16:27+1Это сарказм?

Alexeyslav

17.07.2017 10:26Нет… такова реальность. код не наш, поделать ничего нельзя. Остаётся только поддерживать внося необходимые изменения. И каждый день волосы дыбом.

Hardcoin

15.07.2017 07:21Плохо живёте. Всегда можно прочитать пару книг по тестированию и проектированию кода. Разделите код на части, каждую из которых протестировать будет легче.

Alexeyslav

17.07.2017 10:30Почитать то можно, реализовать нельзя. Да и вообще, если бы от обычного чтения всё сразу становилось хорошо…

Код и так разделён на части, но эти части так сильно переплетены друг с другом, зависят от глобальных переменных и СУБД что протестировать в автоматическом режиме можно будет только очень малые части.

Alex023

18.07.2017 00:51-1А здесь какой эффект? Как у старухи Шапокляк: «хорошими делами прославиться нельзя»?

Ну прославились считайте. Только чем люди то виноваты, которые свои документы доверяют системе.

Да и труд это не великий, могу поспорить, чтобы найти web-ссылки на $%&^-пойми какой ресурс не имеющий отношения к органам власти. И удалить мусор, назначения которого ты не знаешь.

qw1

13.07.2017 22:17+13национальную CSM СловоПечать

национальную СУК (Систему Управления Контентом).

bopoh13

14.07.2017 01:00Ручками из поисковика, похоже, их долго можно выковыривать

//nyamnyam63.ru

//ubnsyhv27fa2j.ru

//cu7nitt9.ru

//gw5wxagcvj6jqb.ru

trublast

13.07.2017 18:58Уже поправили, но в кэше гугла остались страницы. Похоже на инъекцию в базе, потому как упомянутые фреймы оказались вставлены внутри текстовых полей, которые вероятно из базы подтягиваются. Причем местами вставлены неудачно — знаки больше и меньше заменены на lt / gt. А кое где удачно, но тоже посреди текста, а не в верстке.

doctorweb

13.07.2017 19:00+4Проверил на https://www.gosuslugi.ru/194564/3/info, всё на месте

trublast

13.07.2017 19:05Тоже проверил — отсутствует

скрин

vilgeforce

13.07.2017 19:08+5А вы не то скрините! Нужно смотреть все сетевые запросы, а вы смотрите код страницы.

trublast

13.07.2017 19:11Действительно. Просто то, что у гуглкэше нашлось — было прямо в коде страницы, ну я на автомате и тут так посмотрел.

vilgeforce

13.07.2017 19:12+1Это та причина, по которой мы не заметили проблему на той неделе! Думали, что следы старой компрометации и уже все ОК.

ZoomLS

13.07.2017 19:15Подтверждаю. RequestPolicy Continued — заблокировал на странице запрос к адресу m3oxem1nip48.ru.

monah_tuk

14.07.2017 09:47Поглядел в инспекторе Vivaldi, по крайней мере на это странице посторонних доменов нет. Как с включенным, так и с выключенным uBlock Origin.

Akr0n

13.07.2017 19:08Разве домены в зоне RU можно приобрести анонимно?

Haarolean

13.07.2017 19:17Конечно, соответствие введенных данных действительности не проверяется.

Akr0n

13.07.2017 19:20Довольно странно: компрометировать важнейший сайт государства и под это покупать рандомные домены в зоне, которую на 146% контролирует это самое государство…

Hardcoin

14.07.2017 10:42Почему же странно? Что государство может сделать? Забрать домен? После закрытия дыры ценность домена равна нулю, вряд ли взломщикам будет жалко домен.

dimmount

13.07.2017 19:21Например фирма-однодневка стала партнером регистратора и может регистрировать кучу доменов на «левые» физлица. Сообщение «необходимо загрузить скан документа» может висеть годами (на руцентре по крайней мере) без всяких последствий. Отсутствие подтверждения личности никак не мешает продлению

Garrett

14.07.2017 00:01У основателя фирмы есть владелец, а если и подставное лицо. так есть проверяющие органы подтвердившие регистрацию такой фирмы которых тоже можно призвать к ответственности (в теории)

dimmount

14.07.2017 12:34Как видим — никому просто не было дела до этого. Пока не обнаружится на ПГУ. «Ну уж теперь уж конечно...»

Хотя… буду ржать, если доступ к этим доменам закроют через реестр РКН, а регистрация и делегирование останутся нетронутыми

kafeman

13.07.2017 19:24По правилам — нет, но по факту могут бесконечно долго просить прислать им скан паспорта. Многие на это забивают.

overl0rd

14.07.2017 10:42Правила регистрации доменов в зонах .RU,.РФ и, емнип .SU, позволяют блокировать домен, если сканы паспорта не будут присланы в надлежащие сроки. Т.е. «бесконечно долго» не получится.

linux_art

14.07.2017 12:25Это в теории. У меня был домен на котором висел запрос прикрепить паспорт 5+ лет.

overl0rd

14.07.2017 12:29Это от запроса зависит. Сотрудник регистратора может отправить запрос ради корректировки данных или синхронизации данных по домену с каким-то другим вашим доменом. Если регистратор подозревает что домен создает какие-то проблемы, а данные администратора домена левые, заблокирует через месяц, если нормальных сканов паспорта не получит.

kafeman

14.07.2017 12:42Я же и написал: по правилам могут. Из лично опыта: им абсолютно пофиг. Запросите whois любого домена в .RU и посмотрите его статус. Например, Хабр тоже не спешит посылать свои доки:

% By submitting a query to RIPN's Whois Service

% you agree to abide by the following terms of use:

% http://www.ripn.net/about/servpol.html#3.2 (in Russian)

% http://www.ripn.net/about/en/servpol.html#3.2 (in English).

domain: HABRAHABR.RU

nserver: ns1.habradns.net.

nserver: ns2.habradns.net.

nserver: ns3.habradns.net.

state: REGISTERED, DELEGATED, UNVERIFIED

org: Invento Holdings Limited

registrar: RD-RU

admin-contact: https://cp.mastername.ru/domain_feedback/

created: 2006-04-17T20:00:00Z

paid-till: 2018-04-17T21:00:00Z

free-date: 2018-05-19

source: TCI

overl0rd

14.07.2017 12:47Не факт, что от владельцев домена этого домена что-то требовали. Раз не требовали и блокировать тоже не будут.

kafeman

14.07.2017 12:57Требуют у всех, там бот сидит. Даже если вы регистрировали домен в прошлом веке, все-равно пришлют что-то вроде «Сообщаем вам об изменении правил регистрации...»

fivehouse

13.07.2017 19:13+35.149.255.51 это голландский хостинг, которым фактически владеет какой-то болгарин из Пловдива. :) Госуслуги опловдивают. :) До сих пор по адресу https://www.gosuslugi.ru/194564/3/info всё на месте.

dimmount

13.07.2017 19:17+6Упоминание этого ифрейма в поиске уже давно. С 2015 года где-то. Вирус на компе клиента подсаживает iframe при редактировании текста в формах на сайте. Т.е. контентщик, через веб-админку подсадил iframe на каждую страницу. Забейте в поиске просто «A1996667054» и найдете кучу вопросов на форумах.

Кое-где этот iframe «вписался» прямо в вопрос о вирусе)))

ZoomLS

13.07.2017 19:45+21Т.е. Роскомнадзор, умеет только нормальные ресурсы блокировать, а потенциально опасные продолжают годами работать? Отличный показательно нужности этой конторы.

dimmount

13.07.2017 19:49+1Вообще, ресурсам .ru не нужна блокировка РКН. С ними можно решить вопрос через регистраторов.

Если кто-то «почешется» конечно.

Я нашел кучу ссылок с этим iframe. Однако ни одной ссылки, что вирус классифицирован и лечится.

ДрВеб обнаружил его последствия только сегодня)))

x67

14.07.2017 14:06-2Роскомнадзор, как и Гитлер, тут не причем) Хотя его уже тоже начинают вспоминать везде, где только придется.

Ясно же, что основная функция Роскомнадзора — предоставить хоть какой-то официальный инструмент регулирования интернета. А блокировка потенциально опасных ресурсов — не более чем утопические фантазии, особенно в реалиях той технической грамотности, которая наблюдается сейчас в РКН

imanushin

14.07.2017 15:45+2основная функция Роскомнадзора — предоставить хоть какой-то официальный инструмент регулирования интернет

Не регулирования, а цензуры. Не путай, пожалуйста.

SilverHorse

14.07.2017 12:25К слову, о

Дату начала компрометации, а также прошлую активность по этому вектору атаки, установить на данный момент не представляется возможным.

Кеш гугла выдал самые ранние датированные записи с этим iframe, попавшим прямо в код страницы, от 15 апреля. Прямо сейчас страница не открылась. Видно, что iframe подсажен в конец сопроводительного текста на странице:

...направляет имеющиеся материалы в органы прокуратуры.<br><iframe id=...

Если реально это было с компа контентщика… смотрим чуть выше:Дата последнего обновления сведений на Едином портале государственных услуг (функций):

Домен в этом iframe:

18.02.2016 11:20:38created: 2015.11.06

No comments…

paid-till: 2016.11.06

free-date: 2016.12.07

skavans

13.07.2017 19:27Странно, что фрейм. Почему не внедрили скрипт? Намного же интереснее атаки можно провернуть…

Просто удивляет тот факт, что госуслуги – не шаблонный сайт, сломать его «между делом» не получится. А если целенаправленно атаковали – то фрейм – это не лучшее, что можно придумать… С него выхлоп только трафик продавать или связки прогружать. Ни тебе приватной инфы, ни выполнения действия от имени пользователя, ничего. Странно.

DarkByte

13.07.2017 19:32Сломать «между делом» сайт можно не только через 80/443 порт, могли и через 21/22 зайти, или через какой-нибудь ещё сервис, позволяющий передавать файлы.

Serge78rus

13.07.2017 19:40iframe прямым текстом в HTML на странице нет, так что это и есть скрипт, который модифицирует DOM

skavans

13.07.2017 19:49+3Нет. Это ангуляр тянет данные для шаблона и в данных заинжекчен фрейм.

В связи с этим еще забавно, что разработчики не используют экранирование по-умолчанию. Т.к. тег из текста отрендерился тегом на странице :/

MrShoor

14.07.2017 07:23+3Вы не представляете насколько автоматизированы многие механизмы заражений. Изучал я один зловред. Попадая на клиентскую машину он собирает все сохраненные пароли из всех популярных фтп клиентов и отправляет post запросом на некоторый сервер X. Через 10 минут с сервера Y на хостинг по FTP ломится уже какой-то другой скрипт, и грамотно раскладывает зловреда по папочкам и внедряет его в html. Все в автоматическом режиме. А еще через 10 минут уже ваш сайт ломится к кому-то, чтобы его заразить.

Полная автоматика, и даже пройти по цепочке, чтобы понять откуда изначально пошло заражение — невозможно.

astono0

13.07.2017 19:27+42На всякий случай напомню, что сам докторвеб тоже себя скомпрометировал своими «методами» и реакцией на вопросы касательно этой темы. Посты в «их» группе удалялись с нереальной скоростью, щедро закидывая в бан всех подряд.

Советую перечитать эту публикацию

https://geektimes.ru/post/259132/

doctorweb

13.07.2017 19:27-58На всякий случай напомню, что в огороде бузина, а в Киеве — дядька.

JekaMas

13.07.2017 19:40+33Помню эту историю… Вам бы лучше помолчать насчет нее. Да и pr ваш должен того же советовать.

BiTHacK

13.07.2017 23:44+10А чем история то закончилась? Вебы так и не заплатили кинутому админу?

JekaMas

14.07.2017 09:53+5Да, насколько мне известно. Drweb продолжили свою политику «оно мое, потому что я хочу это».

anprs

14.07.2017 11:08+3А официальную позицию вконтактика кто-нибудь видел?

imm

14.07.2017 11:22+8получил ответ от техподдержки Вконтакте после запроса инициированного мной, о том что я действительно утратил контроль над группой в процессе верификации. Скорее всего, меня слили как «бывшего сотрудника», коим я никогда не являлся.

https://geektimes.ru/post/259132/

рейдерам не с руки признавать вину за что-то, соответственно никто даже не извинился, не говоря уже об оплате

Jeditobe

15.07.2017 13:19В свое время я провел сравнимое количество работы с целью позитивного продвижения Доктора Веба, какую сейчас делаю для ReactOS.

Все, что я получил от официальных представителей компании Доктор Веб — это «спасибо» сквозь зубы и пара фирменных кепок и футболок. И это при том, что я был еще и одним из лучших бета-тестеров их некоторых коммерческих продуктов.

Отличная стратегия! Дружба дружбой, атабачокприбыль врозь.

antonksa

13.07.2017 21:48+20вас теперь будут вечно говном кормить, карма эта штука такая

Farxial

14.07.2017 01:09+1Только зарабатывать дальше это не мешает. Обычным же людям пофиг, им надо просто «защитить свой компьютер», а перед глазами не мельтешит информация о недобросовестности компании.

А вот была бы система, грамотно (в т.ч. юридически — а то лишнее слово может обернуться «нанесением вреда деловой репутации») преподносящая правду людям… Эх, мечты v.vx67

14.07.2017 14:15+1Так в профессиональном сообществе система работает. А это чаще всего и корпоративные заказы, которые теоретически могут быть потеряны, так как решение может принимать неподкупный хабравчанин, которого когда-то очень сильно задела такая несправедливость.

ganqqwerty

14.07.2017 18:55е-мое, принесите уже официальное извинение и назначьте админу группы жалование тестера, он сам с радостью об этом напишет, а фирма восстановит процентов 30% своей первоначальной репутации.

doctorweb

14.07.2017 19:06-8Во-первых, эта статья про другое. Но отвечу, один раз (тем более что эти тролли уже загнали карму аккаунта в минус, так что комментить часто нельзя, передайте им спасибо). Во-вторых, вы просто зря слушаете все эти рассказы. Сначала тот админ банит сотрудников «Доктор Веб» за то, что те возмущались его вредными советами пользователям, потом на годы забрасывает группу, о чём вы говорите? За такое не жалование выдают, а увольняют. А если человек хочет зарплату за то, что делал для тогда ещё своей группы, то может тогда оплатить рекламу этой самой группы у нас на ресурсах, на которых посещаемость чуть выше, чем была в той группе… порядка на три. Или четыре. Или больше.

Переписка об этом в вк:

Для сравнения, сейчас в группе около 40 тысяч.

А репутация «пострадала» только у этой кучки людей, обидевшихся непонятно на что. Где-то была аж петиция, её подписало 60 человек или около того — вы правда считаете, что это много? :)

В общем, тут как с энкодерами — не надо платить выкуп вымогателям и шантажистам, и не надо вести с ним переговоры.

Но толпы троллей всё равно прибегут и заминусят этот комментарий так же, как лезут со своими офигительными историями повсюду, например, «не используйте кьюрит, ведь докторвеб злой». При этом, заметьте, сам вконтакт никто из них не бойкотирует :) Хотя казалось бы.

JekaMas

14.07.2017 20:27+2Судя по всему паблик дет на 5. старше приведенной ссылки. Аргумент слабый. Если товарищ, как он утверждает автор, лукавит, то вы можете с легкостью найти независимых пользователей, которые лично помнят основание паблика. Если нет, то ваши слова — это лукавство и натягивание совы на глобус.

Против вас так же играет и факт массовых банов всех, кто поднимал тему в паблике.

Это все так же факты.

mayorovp

15.07.2017 08:59+4За такое не жалование выдают, а увольняют.

Увольнять вы можете только своих сотрудников, а не чужих админов групп.

aulandsdalen

15.07.2017 09:13+2Насколько я помню, владелец группы не обязательно будет в разделе Management. Так что вы еще и врете, когда говорите, что в 2011 году его там не было.

ganqqwerty

15.07.2017 10:34а основатель может полностью самоустраниться, это платформой разрешено вообще?

ganqqwerty

15.07.2017 10:33+5Вот если даже совсем отвлечься от темы кто прав, а кто виноват.

Замечу, что у «толпы троллей» есть аккаунты на хабре и, по всей видимости, какие-то статьи, раз есть карма для минусования. Если верить статистике хабра, охват публикации был 62,5 тысячи человек, ну и рейтинг +135 тоже говорит о том, что сообщество в целом на стороне Jeditobe. Сам автор не заминусован, в отличие от вашего аккаунта.

Я не так уж силен в теме связей с общественностью на уровне больших компаний, но ощущение все же такое, что некоторый урон вы репутации доктора Веба все же нанесли, сэкономив три копейки.AWSVladimir

16.07.2017 14:11Сегодня карма у DoctorWeb +300

Проплатили?

ganqqwerty

17.07.2017 14:35это вы что-то другое смотрите сейчас. Хотя может и проплатят — хабр у нас прислушивается к желаниям буржуазии

batollo

17.07.2017 19:44Вы, ребята, смешные такие. Не хотел тут демагогию про передачу прав разводить, спросил как раз в этом вашем паблике. Так меня там забанили, а вопросы удалили.

Я не имею никакого отношения к Jeditobe. Мне вообще плевать на Dr. Web. Никакого мнения на ваш счёт я не имел, просто задавал вопросы. В основном как небезразличный любопытствующий гражданин, отчасти — как журналист. Но вы моё мнение успешно сформировали суясь в публичное пространство и не умея вести диалог с публикой. Вы просто трусливы и боитесь открытого разговора. По счастью, тут вы мои комментарии удалять не можете. А значит я воспользуюсь этой возможностью, подпишусь на вас и постараюсь напоминать вам и окружающим о вашей полной некомпетентности в публичном поле в каждом вашем посте.

Ничего кроме минуса вы не заслуживаете и таким образом не заслужите. Можете сколько угодно препираться и плевать на ветер с одинаковым результатом. Скажите за это спасибо собственной безмозглой политике.

AWSVladimir

14.07.2017 21:27+6После такой смачной истории в рекомендациях от меня «А какой антивирусник поставить?» для меня DrWeb просто умер.

Хотя это мне напоминает одну историю. В Екатеринбурге, где лет 10 назад, была борьба фотолаб за клиентов, победила Сфера или Фото-Сфера (не помню уже как точно называлась эта компания), но в один прекрасный момент с нового года у нее стали такие «опции» печати, что клиенты разбегались, хотя там оборудование, бумага и лаборанты были самыми лучшими в Екатеринбурге.

Я потом спрашивал у главного менеджера зачем он сделал такие «опции» ведь продажи пойдут в низ. И этот, в принципе гениальный человек сказал, что раньше он работал на процент от печати, а когда он захватил рынок и его зарплата показалась неприлично большой хозяинам, он стал получать чуть ли не как при устройстве на работу. И я же не зря написал, что он был гением маркетинга, с моей точки зрения конечно.

Он этими «опциями» разорил в ноль подчиненную компанию.

Может быть все просто, главный пиарщик обиделся на владельци и дарит такие довольно продуманные «подарки» хозяинам которые будут аукаться проседанием продаж годами?

Ведь заплатить грубо 600 тысяч владельцу группы, это наверно даже меньше будет полу-годовой зарплаты пиарщика сидящего на зарплате.

Так что может быть ход с «вульгарным отжатием» был глубоко и грамотно продуман изначально?

Ведь такие ответы от DoctorWeb на мой далеко не эстетический взгляд хамские и пошлые.

Ведь такая история и такие комменты будут храниться годами в инете и очень-очень большой шанс, что человек заинтересовавшись продуктом DrWeb наткнется на эту мерзкую историю и пошлые ответы от DortorWeb.

demimurych

17.07.2017 02:01Еще в славные годы Фидо господа из Др Веба отличались особым отношением к людям. Для них было нормой даже не сказать спасибо за демонстрацию очередной дыры в работе их продукта.

ganqqwerty

17.07.2017 14:40Класс, мне нравится эта теория заговора. Пиарщик-саботажник, который успешно делает компанию отвратительной для IT-сообщества, потому что кто-нибудь из руководства переспал с его девушкой.

ganqqwerty

14.07.2017 14:33+1Почитал, жуть какая, вроде ж клевая позитивная компания, может это только в отделе рекламы в социалках у них там дятлы сидели?

BiTHacK

14.07.2017 17:04+1Т.е. комментарий https://habrahabr.ru/company/drweb/blog/333008/#comment_10311434 недостаточно характеризует текущую внешнюю политику компании? Всё как было, так и осталось, причём не только в социалках.

aamonster

13.07.2017 19:37+8В идеале хотелось бы увидеть от них не просто ответ "мы выпилили заразу", но и наличие Content-Security-Policy хедера в ответе сервера, чтобы левых iframe и скриптов в принципе не могло быть.

Maccimo

13.07.2017 20:17+13Там вообще замечательно:

<!--[if IE 9]> <script src="//cdn.rawgit.com/weblinc/media-match/master/media.match.js"></script> ... <!--[if IE 9]> <script src="//cdn.rawgit.com/jpillora/xdomain/0.7.4/dist/xdomain.min.js"></script>

В госсайт, работающий с важными пользовательскими данными, встраивается скрипт с левого аккаунта на GitHub (!), причём через сторонний сервис rawgit (!).

Сейчас оно обрамлено в<!--[if IE 9]>, но сильно лучше ситуацию это не делает.

Ну и сам факт того, что сайт полностью неработоспособен без JavaScript прозрачно намекает на уровень квалификации разработчиков.

TerminusMKB

14.07.2017 10:08+4Мне правда интересно, вы часто открываете сайты без JavaScript?

Посмотрел у себя статистику за год, из 464570 посетителей без JavaScript зашло 751, т.е. 0.16%.

Coffin

14.07.2017 10:49+2и я не уверен, что это реальные люди, а не боты :)

2017 век, JS хистеры изо всех щелей накидывают JS в веб, а вы говорите о вебе без JS.

TerminusMKB

14.07.2017 12:35Есть подозрение, что Яндекс.Метрика в этой статистике роботов не учитывает.

ReklatsMasters

14.07.2017 11:08+1сравнивать госсайтв с какими нибудь магазинчиками на ангуляре совершенно не корректно. сайт уровня госсуслуг обязан работать везде и всегда. Вполне возможно сделать сайт доступным и рабочим без js, но при подключении js пусть он работает ещё лучше, прогрессивно улучшаясь.

TerminusMKB

14.07.2017 11:20-2Сайт никому ничем не обязан. Это альтернативный (альтернативный МФЦ) способ предоставления услуги, которым вы можете и не пользоваться. Когда же речь идёт о полутора человек из тысячи, ну тут вообще смешно. Всегда найдётся фрик, сидящий на Win 3.11.

> Вполне возможно сделать сайт доступным и рабочим без js

Вполне возможно — не значит, что нужно.

kafeman

14.07.2017 12:54+1Буквально вчера ставил «лайк» одному issue на Github. Только когда страница начала перезагружаться заметил, что забыл включить JS. Но ничего, страница загрузилась — лайк стоит. А теперь попробуйте тоже самое на Хабре — с включенным NoScript у вас даже стрелочек не будет (но это, правда, скорее всего из-за шрифтов).

mayorovp

14.07.2017 13:13Как оно с NoScript — не знаю, но при простом запрете javascript стрелочки остаются.

Areso

14.07.2017 12:32+1У меня как минимум 1 рабочий браузер вообще без JS, от слова совсем. Ну и в других иногда выключаю.

bogolt

14.07.2017 13:58Сложно увидеть в статистике людей, которые заблокировали отправку данных в статистику.

Разве что анализом HTTP логов сервера, и сравнением их с данными метрики…

TerminusMKB

14.07.2017 15:04Ну если их нельзя причислить к какой-то группе, значит остаётся просто игнорировать.

ivan386

14.07.2017 19:13Я даже в мобильном хроме нашёл как отключить JS и включать его индивидуально. Очень удобно когда роешся по интернету и не заваливает рекламой и кучей активной фигни. В некоторых местах даже HTML5 плеер работает без JS.

Ну и сам сайты делаю чтоб работали и без JS.

varnav

14.07.2017 10:39+1… кстати о птичках. Является ли плохой практикой подгрузка с солидных CDN-ов вроде ajax.googleapis.com?

mickvav

14.07.2017 11:47Да. Загонит их роскомпозорник в бан (по ошибке, естественно) — будет вам CDN.

varnav

14.07.2017 11:49Ну, вроде как google как раз им запрещено банить.

Только поэтому?

mickvav

14.07.2017 14:03Ну, из очевидных причин — да. Ещё есть риски ошибок администрирования и/или локальной подмены cdn-ок какой-нибудь кривой проксёй, например. Или локальной потерей связности с google (маловероятно, но исключать-то нельзя).

На другой чаше весов — скорость загрузки сайта, ясное дело — какой-нибудь jquery c google-овского CDN наверняка уже лежит у пользователя в кеше.

sumanai

14.07.2017 16:52-3На другой чаше весов — скорость загрузки сайта, ясное дело — какой-нибудь jquery c google-овского CDN наверняка уже лежит у пользователя в кеше.

Умножьте число версий jquery на два, потом на число CDN. Какая там вероятность нахождения конкретной версии?

bertmsk

14.07.2017 14:26Ну так то «google», а не «googleapis». Кто ж знал, что доменов великое множество!

aon24

13.07.2017 20:24+3Еще компромат:

Мне потребовалось на gosuslugi.ru подписать документ эл. подписью.

Плагин для ЭЦП (IFCPlugin) работает только в IE 11 (так мне сказали в службе поддержки, тел 115).

Слова Президента и премьера о переходе на отечественное и CПО для них не указ?

Из их же рекомендаций пользователям:

Обратите внимание, что в браузерах:

-Google Chrome 45.0.2454.85 m и выше

-Opera 37.0.2178 и выше

-Firefox 52.0 и выше

-Спутник

отключена поддержка NPAPI-плагинов, в том числе плагина пользователя Госуслуг.

Для работы на Портале госуслуг с использованием квалифицированной электронной подписи пользователям рекомендуется использовать браузер Internet Explorer (IE).

dimmount

13.07.2017 20:38Ставте ESR версию Firefox https://www.mozilla.org/en-US/firefox/organizations/all/

Она работает с плагинами торговых площадок и госуслуг

bopoh13

13.07.2017 21:10Остаётся вопрос: как воспользоваться гос.услугами без сайта? )

А по теме: добавил в подписку|https://*.ru^$subdocument,domain=gosuslugi.ruи все, все, всеDrZlodberg

14.07.2017 09:33Местами это действительно проблема. Как раз сейчас пытаюсь добраться до одной конторы, куда талоны можно только через гу получить. А вот хрен. Для рандомных юзеров список доступных организаций либо пуст, либо не полон :(

kloppspb

15.07.2017 14:38Это одна из причин, по которым до сих пор приходится держать Windows (в виртуалке)… Как удалёнщику и ИП деваться просто некуда. nalog.ru недалеко от них ушёл :(

AndrewFoma

13.07.2017 20:35+2den_golub

простой гуглеж выдал наличие это одной из ссылок m3oxem1nip48.ru: 1 и еще на паре интернет-магазинов, собственно все упирается в IP 5.149.255.51, странная страница с кучей css, и практически пустым боди.

Странно это ИМХО

Да, там как-то всё странно, подозрительно.

den_golub

13.07.2017 22:41+1Не подскажете чем пользуетесь? а то я гуглежом такое не построю, заранее благодарю.

AndrewFoma

13.07.2017 23:41+2Одна команда разрабатывает, дали для тестов, пре-альфа версия, бету в доступ представить планируют к середине осени этого года. Поэтому, к сожалению, чего-то больше сказать не могу.

Граф строился на основании данных получаемых от API www.virustotal.com и www.hybrid-analysis.com.

mikaakim

14.07.2017 12:02Хоть в личку скиньте ссылку на ребят, чтобы осенью обратиться?

AndrewFoma

14.07.2017 12:06уверен на Хабре будет публикация, я с удовольствием бы и сам написал обзор и возможности, но скован соглашением.

remzalp

14.07.2017 12:45+1Сильно это напоминает, но вопрос в конкретном поставщике данных. По ссылке — инструмент.

https://www.paterva.com/web7/buy/maltego-clients/maltego-ce.php

картинка

MisterParser

14.07.2017 11:17В будущем я всегда буду обновлять страницу перед комментированием!

AndrewFoma

14.07.2017 11:23это пре-альфа разрабатываемого фреймворка, по планам осенью можно будет в открытом доступе получить.

wlnx

13.07.2017 21:31+4У меня вот нескромный вопрос: а почему мне техподдержка Госуслуг отвечает? Я не далее, чем 2 дня назад, связывался с ними как раз по поводу этих вкраплений через вконтакт, ответили буквально в течение получаса, выдали номер тикета, на следующий день отрепортились, что по моим находкам всё почищено. Проверил — действительно почистили.

И ещё: пятиминутный гуглёж предлагает передавать привет антивирусам контент-менеджеров, эти вставки добавлялись при заливке контента. Что, несомненно, создаёт дополнительные вопросы к используемой CMS на предмет экранирования всяких странных символов.

Кстати, а что ныне можно украсть с помощью iframe? Просто в целях повышения образованности спрашиваю.

skavans

13.07.2017 21:34Ничего. Кроссдоменный доступ запрещен браузерами, если обратное явно не разрешить через заголовки ответа сервера. В этом и странность (глупость?) атаки.

Можно максимум попробовать прокинуть пользователю эксплоит ну или продать трафик для накрутки чего-нибудь…

DarkByte

13.07.2017 21:42+2У меня вот нескромный вопрос: а почему мне техподдержка Госуслуг отвечает?

Почему то мне кажется, что данная статья просто пиар дрвеба, чтобы не забывали о старичке. Проблема сильна раздута и реальную угрозу пользователям предоставляет лишь в теории. Потому что на данный момент указанный iframe не загружается в принципе, и не важно, есть ли антивирус или адблок.

Кстати, а что ныне можно украсть с помощью iframe?

Можно сделать редирект на фейковый сайт, или там всплывающее окно попробовать открыть, запросить пароль у пользователя с использованием basic авторизации ещё можно.

wlnx

13.07.2017 21:44Из iframe можно сделать редирект всей страницы целиком? О, как, не знал. А где можно почитать про это чудо?

А про basic-аутентификацию не подумал, да. Хорошая идея. Спасибо.

dom1n1k

14.07.2017 04:22Даже если конкретно эта атака (ну или как это назвать?) бесполезна и безобидна — общий уровень госрукожопия и госбардака она демонстрирует вполне наглядно.

ComputerPers

14.07.2017 07:17+1Не боги горшки обжигают. Программеры наверно где-то забыли за экранировать символы или как-то верифицировать входящие данные.

dom1n1k

14.07.2017 10:40+5Ну да, «всего лишь». Это было бы простительно мелкому сайту за тысячу зеленых (да и то с натяжкой, потому как экранирование это азы). Но никак не госпорталу, работающему с критичными данными половины страны. И который наверное стоил многие миллионы. Миллионы распилить, а кодить по факту будет студент Вася.

wlnx

14.07.2017 16:05-2А кодить в любом случае по факту будет

студентджун Вася. По моим наблюдениям мидов и сеньоров приглашают, когда разрабатывается портал для высокого начальства. Когда реализуется портал для низших звеньев пищевой цепочки — увы, но селяви. За результат не накажут.

Farxial

14.07.2017 00:38Интересно, как при таком подходе к ИБ будут обстоять дела с ЭЦП и электронным документооборотом? Я, правда, пока не гуглил, а только спросил у друга — он сказал, что в таких делах используется токен (хотя он тоже не в теме на 100%, так что ничего страшного, если вдруг ошибся). Токен — отдельный девайс, производство которого стоит средств. Что будет, если украдут базу ключей ЭЦП, например когда этим будет пользоваться уже много людей?

[UPD] Хотя если приватные ключи будут только на токене… Об этом я как-то не подумал. Но тогда нужна гарантия, что приватных ключей действительно не будет нигде более.grumbler66rus

19.07.2017 14:30На некоторых сайтах электронного документооборота с ЭЦП дела обстоят отвратительно хотя бы потому, что установка софта, обеспечивающего шифрование, сделана как будто студентами на коленке между парами, и в инструкциях по установке этого софта указано снять в браузере всю защиту.

DRDOS

14.07.2017 01:09-2DR EWB лучше бы о клиентах думал!

Баг нашли в антивирусе уже года как 4 -5, а они говорят что им *** мол не приоритетно!

Вот и пользуюсь другим антивирусом, половина подписки потерял.

Зато орать! Все горазды!Nikobraz

14.07.2017 07:03А кто-то им еще пользуется? Как корпоративный антивирус он давно умер. Как пользовательский тоже умер с приходом бесплатных антивирусов, тот же 360 Total в среднем понадежнее будет.

Dioxin

14.07.2017 07:34Возможн бюджетка на него перейдет, каспер тяжел, а нод32 не наш.

Nikobraz

14.07.2017 07:44На «Антивирус Куранина» пусть переходят.

Dioxin

14.07.2017 07:53Не слышал. Это что-то вроде «антивируса Бабушкина»?

Nikobraz

14.07.2017 08:12https://vk.com/babushkin_antivirus

У них там даже конкурентная борьба в комментах. Один рынок делят.

wertex15

14.07.2017 10:18+3Выиграл как то на дне админа пол года DrWeb. Поставил полный комплект. Не помню уже по каким причинам, но перестал мне нравится их модуль отвечающий за web. Толи он что то блочил, толи что то еще и кнопки отключить не было, Написал в ТП: «как мол его отключить». Мне ответили удалить, а при новой установке не ставить галку. DrWeb удалил. Навсегда. Нафиг мне то что нельзя просто отключить в интерфейсе?

andyshark1974

14.07.2017 10:42+8Не в тему ГосУслуг, но…

Вчера обнаружил в Личном Кабинете ЕГАИС проверку Капчи от Гугла. Либо лыжи не едут либо я… Как могла Капча Гугла («вражеского государства») оказаться в святая-святых — ВОДКЕ РФ?

P.S. Я на полном серьезе если что… Капча с выбором знаков-автобусов-витрин со ссылкой и условиями конфиденциальности присутствует!

justhabrauser

14.07.2017 18:15Вы такой интересный, коллега…

Пройдите квест, например.

Сотни их.

С левыми корневыми сертификатами и всё такое (не могу писать сквозь слёзы).

djvu87

14.07.2017 10:42Я как то сделал заявку в ТП госуслуг, моя заявка сыграла 2 тайма футбола, 1 тайм хоккея — итог 3 месяца решалась проблема

helb

14.07.2017 10:42Да, гуру-безопасники есть везде )))

У меня подобная ситуация с хостингом spaceweb была, в техподдержку писал несколько раз. Сообщили, что у них стоят средства защиты и они защищены от атак ))) Им-то может быть атаки не страшны, а вот пользователям аккаунтов, чьи сайты там крутятся…

denisus05

14.07.2017 10:43Не в первый раз проходит похожая информация, что на гос-сайтах не всегда «чисто».

Учитывая популярную практику госструктур заказывать себе сайты через откаты не стоит этому удивляться.

Sunflower

14.07.2017 10:43Только в мыслях планировал обновить загранник. Затем читал на ночь про нейроинтерфейс DARPA. Наутро 12.07 неожиданно смс от UFMS_KO «Ваш заграничный паспорт готов». Думал вот она Матрица. Ну, регион УФМС совсем не совпал, что ж, Матрица бета-версия. А тут вон оно чё…

Техподдержка с моим случаем разбирается уже больше суток.

Sunflower

14.07.2017 15:32Ответ техподдержки: «Портал не является государственным органом власти и не входит в их структуру. Портал госуслуг является федеральной государственной информационной системой, которая обеспечивает доступ к сведениям и предоставляет возможность заказа в электронной форме государственных и муниципальных услуг. Все статусы и комментарии к заявлениям, которые отображаются в Личном кабинете, предоставляются непосредственно из базы данных ведомства, оказывающего услугу. Способ оповещения получателя услуги также определяется сотрудником ведомства. За разъяснением необходимо обратиться в Главное управление по вопросам миграции (бывшее ФМС). Контактную информацию Вы можете уточнить, перейдя по ссылке https://gosuslugi.ru/structure/10000001022, выбрать раздел „Территориальные органы и подведомственные организации“, выбрать регион и открыть вкладку „Контактная информация“, или на официальном сайте ведомства https://гувм.мвд.рф. Благодарим за обращение на Портал госуслуг. Анализ поступающих вопросов и предложений помогает нам улучшать работу Портала.»

Вопрос 12.07.2017 9:36, ответ 14.07.2017 13:03.

imm

14.07.2017 11:30+2информация передана в техническую поддержку сайта, но подтверждения принятия необходимых мер по предотвращению инцидентов в будущем и расследования в прошлом не получено

уточните пожалуйста, сколько прошло времени с момента передачи информации (прошу дать точное время отправки сообщения) до публикации статьи?

doctorweb

14.07.2017 12:42+1Сутки.

imm

14.07.2017 14:23-1то есть, в UTC 23:59:00 отправили, а так как в 00:01:00 календарные сутки пересчолкнулись — можно писать?

просил же время

для меня остается загадкой, почему Вы позволяете себе как минимум отходить от общепринятых норм по раскрытию информации, а по факту, спекулировать на уязвимости государственного сайта

письмо написать в тормозной хелпдеск и считать свою миссию выполненной? давно пентестами фрилансите?

раскрытие такого рода информации вполне можно подвести под хакерскую атаку, знаете ли

дозвониться до живого и вменяемого человека в любой организации уже много лет не является проблемойavost

14.07.2017 22:45+3для меня остается загадкой, почему Вы позволяете себе как минимум отходить от общепринятых норм по раскрытию информации

Вы путаете уязвимость, которой могут воспользоваться злоумышленники и факт уже совершённого взлома.

спекулировать на уязвимости государственного сайта

Нет, предупредить сообщество о том, что их банные могут быть скомпроментированы.

написать в тормозной хелпдеск и считать свою миссию выполненной?

Тормоза хелпдеска — это проблема госуслуг. А миссия, да — огромное количество народа НЕ подверглось за это время атаке.

раскрытие такого рода информации вполне можно подвести под хакерскую атаку, знаете ли

Да, мы знаем, что мрази из госорганов очень часто так и поступают — списывают собственные косяки на посторонних людей. Поэтому, нет, уродов не жаль. А вот то, что предупредили не пользоваться атакованной системой обычных, ни в чём не повинных людей — за это спасибо.

дозвониться до живого и вменяемого человека в любой организации уже много лет не является проблемой

Муахаха!

imm

17.07.2017 11:19факт уже совершённого взлома

НО не эксплуатировавшегося на тот момент

и в теории — при оперативном реагировании злоумышленников — этот взлом после публичного раскрытия информации мог быть использован

предупредить сообщество о том, что их банные могут быть скомпроментированы

сообщество — 40к прочитавших статью на хабре?

да уж, глобальное оповещение, куда там МЧС с их СМСками.

огромное количество народа НЕ подверглось за это время атаке.

вы сейчас несете бред, совершенно оторванный от реальности

есть статистика посещений госуслуг?

откуда уверенность, что объемы посещений наоборот не выросли?

Поэтому, нет, уродов не жаль

как я и писал выше — уязвимость могли оперативно запустить и исключать это никак нельзя

поэтому пока тишина и взлом/уязвимость не эксплуатируется — не трубить об этом — прямая обязанность компании называющей себя антивирусной

и прямая обязанность приложить все усилия к закрытию уязвимости ДО её публичного раскрытия

Муахаха!

очень информативно

мне по роду деятельности довольно часто приходится дозваниваться голосом до самых разных ведомств-министерств-госструктур любого уровня, в том числе и с ит-шниками госуслуг пересекался.

как правило, в полчаса поиска контактов/звонков я укладываюсь — добираюсь до реального человека и нужный вопрос решаю с требуемой оперативностью

а уж ДрВеб я думаю не страдает от недостатка контактов в любом ведомстве

было бы желание/мотивацияavost

17.07.2017 11:45НО не эксплуатировавшегося на тот момент

и в теории — при оперативном реагировании злоумышленников — этот взлом после публичного раскрытия информации мог быть использованДостоверно это неизвестно. Всё, что мы знали на тот момент — сайты не отвечали на запросы с апишников др веба.

сообщество — 40к прочитавших статью на хабре?

Это больше, чем ноль. Стало бы лично вам легче если были бы скомпроментированы лично ваши данные только потому, что 40к — фигня какая-то, что их предупреждать-то?

вы сейчас несете бред, совершенно оторванный от реальности

есть статистика посещений госуслуг?

откуда уверенность, что объемы посещений наоборот не выросли?По-моему, это у вас бред. По-вашему, узнав об уязвимости, все ринулись срочно сливать свои данные? Я даже представить не могу как такое в голову может прийти…

по роду деятельности довольно часто приходится дозваниваться голосом до самых разных ведомств-министерств-госструктур любого уровня, в том числе и с ит-шниками госуслуг пересекался.

как правило, в полчаса поиска контактов/звонков я укладываюсь — добираюсь до реального человека и нужный вопрос решаю с требуемой оперативностьюНу, вот вы узнали об уязвимости. Узнали, что госуслуги не отреагировали. Отчего же взяли, да и не позвонили им, раз для вас это так просто?

imm

17.07.2017 16:54Всё, что мы знали на тот момент

внезапно ощущение что пишет сотрудник ДрВеба

это (не)знание их(вас) не оправдывает в любом случае

Это больше, чем ноль.

хабраэффект не слышали?

да каждый третий прочитавший тут — пошел проверить (вот я поднял виртуалку и пошел), а кто-то решил что носкрипта достаточно и тоже пошел

все ринулись срочно сливать свои данные

пока данных о посещаемости нет, судить о «спасении», оперируя субъективными фантазиями как минимум странно

вы изначально с неверной стороны рассматриваете вопрос публичного раскрытия уязвимости.

если НЕ раскрывать = всё работает по-прежнему (до фикса), т.е. данные не сливаются

если раскрыть = есть ненулевой риск привлечь внимание злоумышленников = спровоцировать активацию «закладки»

Отчего же взяли, да и не позвонили им

ну во-первых, время уже было упущено, с момента публикации статьи до моего комментария в ней прошло 20 часов, я не отслеживаю хабр настолько уж плотно, а ДрВеб разрешения на публикацию статьи у меня не спрашивал

во-вторых, давайте не будем сваливать с больной головы на здоровую

и в третьих, зачем лично мне подставляться под чужой фейл? — репутация белки-истерички ещё никому пользы не принесла, а статья именно в таком духе и выдержанаavost

17.07.2017 22:15+1внезапно ощущение что пишет сотрудник ДрВеба

Это у вас ложное ощущение. Имеется в виду на момент публикации дрвебом.

хабраэффект не слышали?

Ээээ? При чём здесь хабраэффект? А, понял, вы считаете читателей хабра полными дебилами. По-моему, вы ошибаетесь.

да каждый третий прочитавший тут — пошел проверить

Вы правда считаете, что они все пошли и залогинились??

вот я поднял виртуалку и пошел

И залогинились?!? Вы знаете, в этом случае у меня для вас плохие новости — похоже, вы — идиот ;)

пока данных о посещаемости нет, судить о «спасении», оперируя субъективными фантазиями как минимум странно

При чём здесь посещаемость? Люди не идиоты. Я как раз хотел посетить госуслуги, но благодаря предупреждению отложил это мероприятие и предохранился от возможной компроментации своих данных. Если бы дрвебы скрыли опасность для пользователя, поступили по вашему гнусному сценарию, я попал бы под атаку. Очевидно, что вы ни чем не лучше злоумышленников — зная об опасности для пользователя не предупредили их.

если НЕ раскрывать = всё работает по-прежнему (до фикса), т.е. данные не сливаются

Откуда известно, что данные не сливаются? Повторяю, известно лишь, что скрипты не откликались на запросы с апишников антивирусников. Я бы строил систему именно так.

во-первых, время уже было упущено

Размеется. Ни каких сомнений в этом и не было. Вопрос был риторическим. Вы прекрасно всё подтвердили.

в третьих, зачем лично мне подставляться под чужой фейл? — репутация белки-истерички ещё никому пользы не принесла

:) истеричкой показали себя тут только вы. И ещё пиарщиком-балаболом. То, что для вас вопрос "репутации", для окружающих — защита достаточно важных персональных данных.

imm

18.07.2017 08:53вы считаете читателей хабра полными дебилами

похоже, вы — идиот

Очевидно, что вы ни чем не лучше злоумышленников

истеричкой показали себя тут только вы. И ещё пиарщиком-балаболом

какой-то информации для обсуждения в ответе я не увидел, только оскорбления

считаю дискуссию бессмысленной, опускаться до вашего уровня мне воспитание не позволяет

пожалуй, можно было закончить уже на комментарии «Муахаха!»

imm

18.07.2017 10:57собственно, за что минус?

или минусует ДрВеб потому, что ответить нечего?

один вопрос к ДрВеб все еще открыт (и заминусован):

imm 14 июля 2017 в 15:35 –1

канал отправки сообщения?

сообщение было одно или несколько?

avost

18.07.2017 12:28Вот чорт, а я так хотел узнать залогинился ли специалист по безопасности на госуслугах, войдя туда с "чистой" виртуалки :)

Что касается минусов (нет, это не я, я в эти игры не играю) могу предположить, что люди не считают страусинную позицию сколько-нибудь хорошим решением какой бы то ни было проблемы.

SamDurak

17.07.2017 17:59Полностью поддерживаю, проломить защиту тех. поддержки от поступления информации о проблеме лично мне удалось выйдя на уровень двух министров РФ =)

Кстати страницы на которых присутствует описанная проблема все на одну тему, имея инфу о том кто заказал услугу можно смело заниматься отжимом денег

michael_vostrikov

14.07.2017 18:52+1Сутки это маловато как-то.

Статья опубликована:

вчера в 18:12

То есть вы вчера вечером, когда все ответственные работники уже ушли, отправили письмо. Даже в оптимистичном сценарии, пока его с утра прочитают, пока доложат куда надо, пока назначат и проведут совещание, пока оформят все что надо, пока сделают изменения, скорее всего пройдет несколько дней. Поэтому прибегать к публичному информированию об угрозе «в связи с отсутствием реакции со стороны администрации сайта», да еще и в виде «мы вынуждены», как-то сильно притянуто за уши.

den_golub

14.07.2017 19:00Вообще еще вчера вечером стали появляться новости, об этом эпике, в интернет сми с пометкой, что уже как сказал источник меры принимаются и так далее в подобном ключе.

frees2

14.07.2017 13:42+1Пошли сегодня вирусы оттуда. 13 часов 41 проверил

doctorweb

14.07.2017 13:43+1Можно поподробнее?

frees2

15.07.2017 09:23Шпионаж за пользователями, примерно так.

Вот с другого ресурса, будто бы статистика но не так.

Если бы так было было бы то антивирусы бы не кричали.

location.protocol=='https:'…

gt.setAttribute('defer','defer'); gt.src=l+'://gaee.hit.gemius.pl/xgemius.js';

Tyrauriel

14.07.2017 17:53Зависание на слабых компах при входе в личный кабинет это оно, признак заражения?

doctorweb

14.07.2017 17:53Сейчас точно нет, т.к. пофикшено. Но вообще, именно этот айфрейм особо не подвешивал на тот момент, что мы его смотрели.

Farxial

14.07.2017 21:08+3Если пофикшено — это стоит дописать в статью, иначе может сложиться впечатление, что админ «госуслуг» пострадавший, а DrWeb плохой.

buggykey

Это «н» — то, что я подумал? ;)

doctorweb

Снайпер в тр

Спасибо, поправил :) Проклятый лимит!