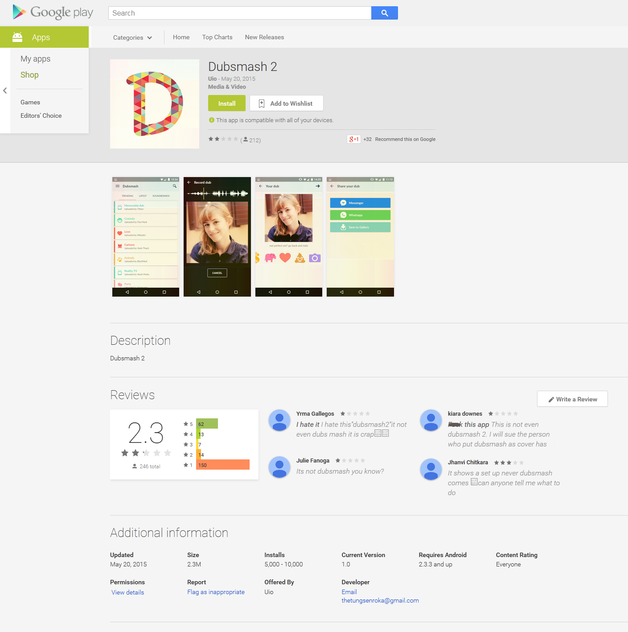

Менее месяца спустя наши исследователи также обнаружили множество вариантов этой вредоносной программы в Google Play. Ниже на скриншоте представлено это вредоносное приложение в Google Play.

Рис. Фальшивое приложение Dubsmash 2 в Google Play, которое было доступно для загрузки с 20 мая по 22 мая этого года.

Одно из последних известных нам фальшивых приложений Dubsmash 2 было загружено в Google Play 20 мая и удалено оттуда 22 мая этого года. Такого небольшого промежутка времени было достаточно для того, чтобы оно было загружено более 5 тыс. раз. Приложение содержало в себе механизм кликера, как и в случае прошлых его версий.

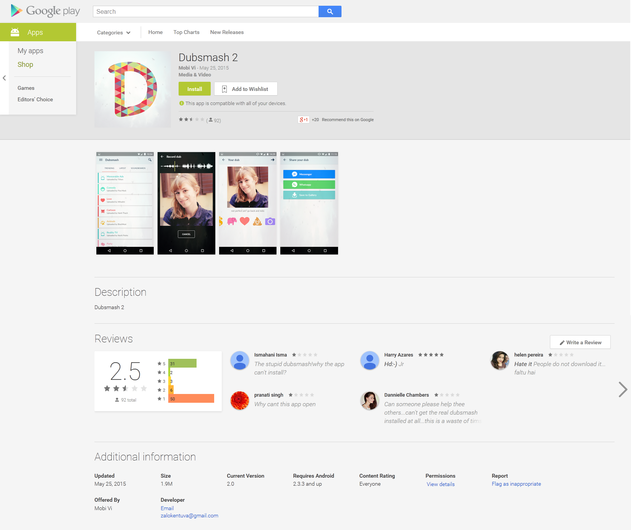

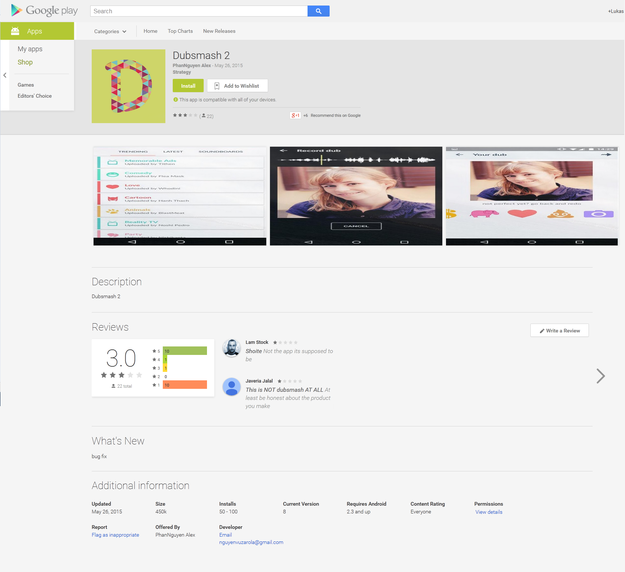

Авторы фальшивого приложения не стали выжидать много времени перед загрузкой новой его версии в Play store и 23-го числа была размещена новая версия. В течение трех дней после его размещения, эту версию скачали более 10 тыс. раз. Далее, 25-го и 26-го мая новые модификации Dubsmash 2 были загружены в Play в четвертый и в пятый раз. Они содержали такие же вредоносные функции как и предыдущие версии. По сути, это очень редкий случай для магазина приложений Google Play, когда вредоносное приложение с одними и теми же возможностями было загружено туда несколько раз за малый промежуток времени.

Рис. Фальшивое приложение Dubsmash 2, размещенное 23-го мая.

Рис. Фальшивое приложение Dubsmash v2, размещенное 25-го мая.

Рис. Фальшивое приложение Dubsmash v2, размещенное 26-го мая.

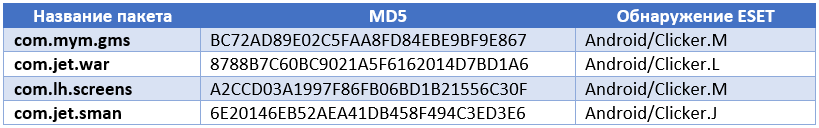

Вредоносное ПО было добавлено в антивирусные базы ESET как Android/Clicker. Сами файлы были удалены Google из магазина приложений после нашего уведомления.

Рис. Значки Android/Clicker в Google Play.

После установки этого приложения, пользователь не сможет увидеть значок настоящего приложения Dubsmash 2 у себя на устройстве. Вместо этого он получает другой значок и приложение, которое не имеет ничего общего с Dubsmash. На устройстве фальшивое приложение замаскировано под простую аркадную игру или системное приложение. После своего запуска приложение скрывает стартовый значок, но продолжает работать в фоновом режиме. При этом продолжается генерация трафика на порно-сайты.

Рис. Значки фальшивых приложений.

Вредоносная активность приложения срабатывает в тот момент, когда устройство изменяет подключение к сети. На самом деле, не составляет труда получить список URL, по которым выполняются клики, так как они хранятся в открытом виде. Список URL загружается с удаленного сервера злоумышленников, а адрес этого сервера хранится в открытом виде в теле приложения. Однако, в последней версии вредоносного приложения, присутствует интересная особенность: вредоносный код не будет выполнять свои действия в случае присутствия на устройстве какого-либо антивирусного продукта. Он проверяет установленные приложения на основе названий пакетов, причем в список названий входит 16 антивирусных вендоров (см. таблицу ниже). Названия пакетов запрашиваются у C&C-сервера. После установки приложения, оно может быть не обнаружено со стороны антивирусных продуктов, однако, есть шанс, что его вредоносная активность будет заблокирована по URL-адресу, для которого осуществляется клик. Для пользователя является крайне подозрительным тот факт, что устройство может запросить данные с сервера, который уже был заблокирован за вредоносную активность.

Если ни одно из вышеперечисленных приложений не установлено вредоносное приложение начинает свою работу и запрашивает с удаленного сервера ссылки для кликов. Эти ссылки будут загружаться каждые 60 сек. в виджет типа WebView внутри невидимого окна, при этом сипользуется специальный произвольный шаблон ссылки.

На примере этого вредоносного приложения мы увидели, что магазин дистрибуции приложений Google Play все еще имеет слабые места, размещенные там приложения были скачаны более 10 тыс. пользователей. Авторы специально использовали название легитимного приложения для маскировки своей фальшивой программы. Мы рекомендуем пользователям читать отзывы о приложениях даже в том случае, если приложение не запрашивает каких-либо подозрительных с точки зрения безопасности разрешений.

Комментарии (6)

Katagi

13.06.2015 12:48У меня может глупый вопрос, но какой смысл в этих кликах? Разве остались еще партнерки, которые платят за клик в порноиндустрии? Вроде все выплачивают % или per sale… Не очень понятен смысл в таком.

priv8v

13.06.2015 17:09+2Информации в статье вообще ноль. Данный примитивный анализ скорее для пресс-релиза, а не для статьи на хабр (хотя есету тут много позволяется, даже постить инфу об очередных обновлениях с переведенным абзацем комментариев к ним).

У нормального читателя глаз сразу зацепляется хотя бы за то, что нет вообще даже намеком упоминания откуда взялись тысячи скачиваний у нового приложения; имелись ли детекты на момент аплоада или они были добавлены постфактум; также могли бы упомянуть, что указанные мной ошибки (за которые меня выше люто заминусовали) появляются не из-за вдохновения автора, который пишет исследования, а просто из-за невнимательности при переводе, который уже есть баян по меркам инфобеза.

priv8v

Прям рекорд какой-то. Отмечаем праздничные выходные?

esetnod32 Автор

Поправил.