Ранее мы публиковали достаточно развернутый пост, посвященный утекшим в сеть данным Hacking Team (HT). Мы также назвали Hacking Team кибергруппой, хотя для нее также подойдет и термин «компания». HT можно назвать кибергруппой хотя бы потому, что они специализировались на покупке эксплойтов у сторонних разработчиков, а затем использовали их в своих целях. Основным продуктом HT является система удаленного контроля RCS Galileo, причем в этот программный комплекс входят модули, фактически, для всех платформ и ОС, включая, Windows, OS X, Android, iOS, а также буткиты для них.

HT не являлась компанией «с потолка», а специализировалась на продаже Galileo государственным структурам различных стран, причем для этого оформлялись специальные договора. Она также разрабатывала различные кибер-схемы, которые позволяли им обходить антивирусное ПО. Архив с данными HT сделал всю эту информацию доступным для всех. Условно говоря, HT помогала спецслужбам «находить и обезвреживать террористов по всему миру», т. е. их деятельность являлась легитимной в рамках существующего законодательства ЕС.

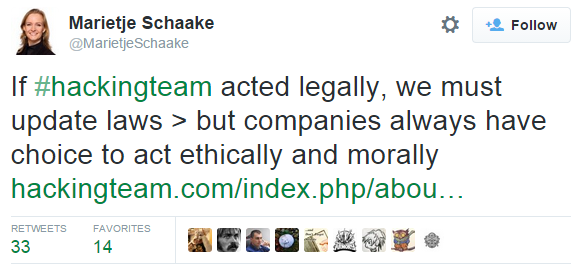

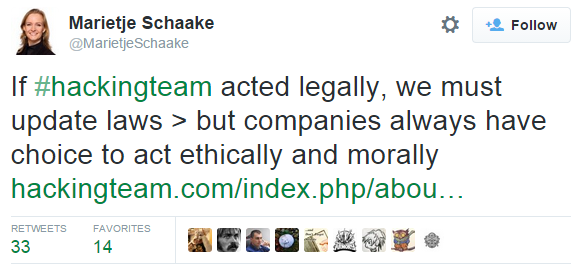

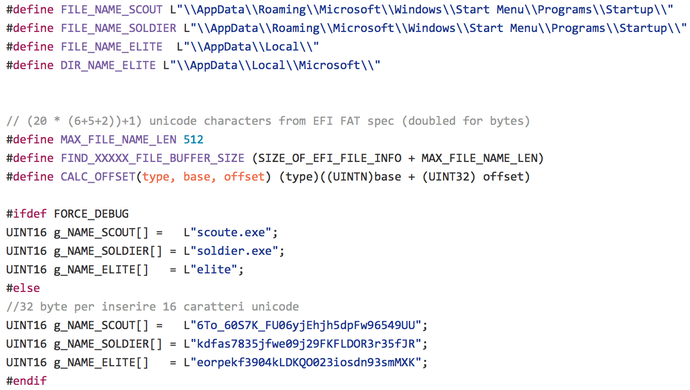

Hacking Team специализировалась на покупке эксплойтов у сторонних разработчиков. В связи с утечкой данных HT под радар журналистов попали, как минимум, два известных «клиента» HT, это российский программист Виталий Торопов и компания Netragard. Они продавали эксплойты для удаленной установки вредоносных программ в систему за приличные суммы. По этой ссылке можно найти уже давно растиражированный СМИ договор между HT и российским программистом на покупку эксплойтов на сумму $45K. В свою очередь, компания Netragard выпустила пресс-релиз, в котором указала о приостановке своей деятельности по продаже эксплойтов другим компаниям.

Рис. Часть заявления Netragard о приостановке продажи эксплойтов.

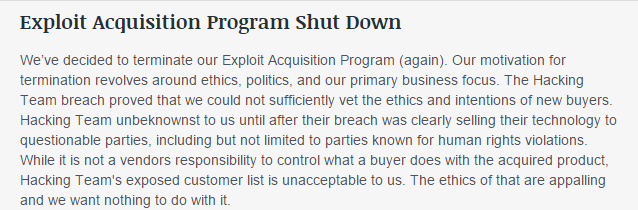

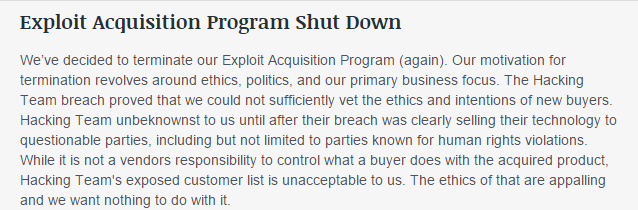

Другой не менее важной и открывшейся информацией стало использование HT специальных BIOS/EFI-имплантов или firmware-руткитов, которые обеспечивали выживание ПО HT даже после замены в компьютере жесткого диска. Анализ этого сложного руткита уже был выполнен компаниями Intel Security и TrendMicro.

Рис. Часть файла с исходными текстами руткита.

В качестве вектора распространения своего ПО HT вполне могли использовать Remote Code Execution (RCE) эксплойты нулевого дня как для Adobe Flash Player, так и для MS Internet Explorer 11. [1][2][3][4][5][6]. Удача явно отвернулась от HT и воспользоваться этими эксплойтами у них так и не получилось (видимо). Вместо этого, они были интегрированы во множество различных наборов эксплойтов и используются киберпреступниками для зарабатывания на ничего не подозревающих пользователях (drive-by download).

Остаются неясными и прочие моменты деятельности HT, например, почему сотрудники компании не использовали шифрование почты и прочие механизмы безопасности при работе и обсуждении таких спорных «dual-use technologies» как эксплойты. Согласно последней информации, которая стала доступна СМИ (см. Hacking Team goes to war against former employees, suspects some helped hackers) результатом утечки мог быть простой инсайд. При этом один из бывших или действующих сотрудников HT помог заинтересованным лицам «свести счеты» с HT.

Видео, которое достаточно точно описывает эпичнейший фейл произошедший с HT.

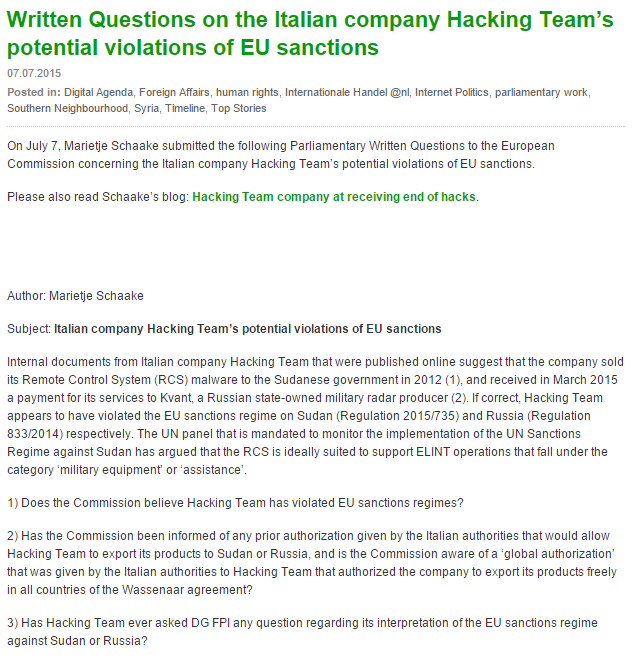

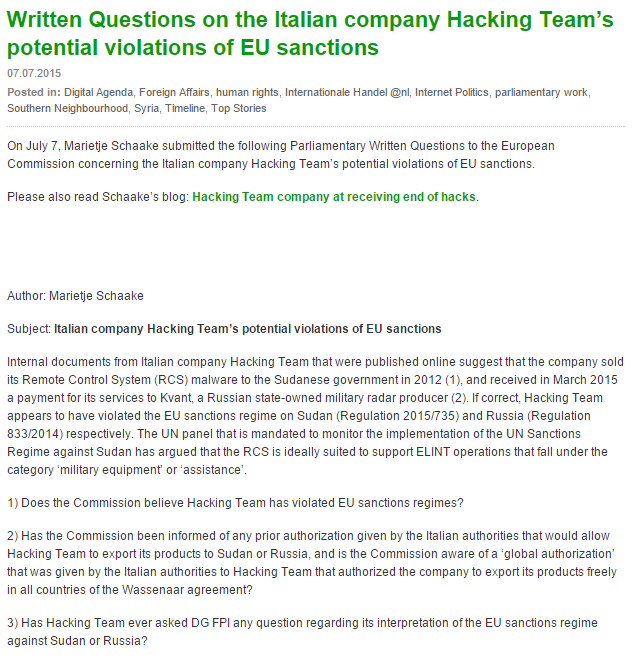

Ранее мы писали, что HT торговала своим «intrusion software» со спецслужбами разных стран, в т. ч. и тем, которые явно не являются геополитическими друзьями США и ЕС. Например, одна из российских компаний, аффилированных с гос. органами, а также ФСБ являлись клиентами HT и покупали их «intrusion software». Очевидно, что такая деятельность идет в противоречие с принятыми недавно вассенаарскими соглашениями, о которых мы писали здесь.

Вассенаарские соглашения вводят понятие регулятора в виде государства, которое может запретить государству из ЕС торговать своим «intrusion software» со странами, против которых введены санкции.

Рис. Список вопросов, которые регулятор ЕС может рассмотреть в связи с утечкой данных HT. Рассматриваются вопросы нарушения законодательства ЕС при продаже наступательного ПО в санкционные страны.

Поскольку вассенаарские соглашения остаются до сих пор на стадии обсуждения и дополнения, т. е. не являются до конца принятыми, этот вопрос требует дальнейшей проработки. По сути, ПО HT подпадает под все пункты «intrustion» или «surveillance» software.

HT не являлась компанией «с потолка», а специализировалась на продаже Galileo государственным структурам различных стран, причем для этого оформлялись специальные договора. Она также разрабатывала различные кибер-схемы, которые позволяли им обходить антивирусное ПО. Архив с данными HT сделал всю эту информацию доступным для всех. Условно говоря, HT помогала спецслужбам «находить и обезвреживать террористов по всему миру», т. е. их деятельность являлась легитимной в рамках существующего законодательства ЕС.

Hacking Team специализировалась на покупке эксплойтов у сторонних разработчиков. В связи с утечкой данных HT под радар журналистов попали, как минимум, два известных «клиента» HT, это российский программист Виталий Торопов и компания Netragard. Они продавали эксплойты для удаленной установки вредоносных программ в систему за приличные суммы. По этой ссылке можно найти уже давно растиражированный СМИ договор между HT и российским программистом на покупку эксплойтов на сумму $45K. В свою очередь, компания Netragard выпустила пресс-релиз, в котором указала о приостановке своей деятельности по продаже эксплойтов другим компаниям.

Рис. Часть заявления Netragard о приостановке продажи эксплойтов.

Другой не менее важной и открывшейся информацией стало использование HT специальных BIOS/EFI-имплантов или firmware-руткитов, которые обеспечивали выживание ПО HT даже после замены в компьютере жесткого диска. Анализ этого сложного руткита уже был выполнен компаниями Intel Security и TrendMicro.

Рис. Часть файла с исходными текстами руткита.

В качестве вектора распространения своего ПО HT вполне могли использовать Remote Code Execution (RCE) эксплойты нулевого дня как для Adobe Flash Player, так и для MS Internet Explorer 11. [1][2][3][4][5][6]. Удача явно отвернулась от HT и воспользоваться этими эксплойтами у них так и не получилось (видимо). Вместо этого, они были интегрированы во множество различных наборов эксплойтов и используются киберпреступниками для зарабатывания на ничего не подозревающих пользователях (drive-by download).

Остаются неясными и прочие моменты деятельности HT, например, почему сотрудники компании не использовали шифрование почты и прочие механизмы безопасности при работе и обсуждении таких спорных «dual-use technologies» как эксплойты. Согласно последней информации, которая стала доступна СМИ (см. Hacking Team goes to war against former employees, suspects some helped hackers) результатом утечки мог быть простой инсайд. При этом один из бывших или действующих сотрудников HT помог заинтересованным лицам «свести счеты» с HT.

Видео, которое достаточно точно описывает эпичнейший фейл произошедший с HT.

Ранее мы писали, что HT торговала своим «intrusion software» со спецслужбами разных стран, в т. ч. и тем, которые явно не являются геополитическими друзьями США и ЕС. Например, одна из российских компаний, аффилированных с гос. органами, а также ФСБ являлись клиентами HT и покупали их «intrusion software». Очевидно, что такая деятельность идет в противоречие с принятыми недавно вассенаарскими соглашениями, о которых мы писали здесь.

Вассенаарские соглашения вводят понятие регулятора в виде государства, которое может запретить государству из ЕС торговать своим «intrusion software» со странами, против которых введены санкции.

Рис. Список вопросов, которые регулятор ЕС может рассмотреть в связи с утечкой данных HT. Рассматриваются вопросы нарушения законодательства ЕС при продаже наступательного ПО в санкционные страны.

Поскольку вассенаарские соглашения остаются до сих пор на стадии обсуждения и дополнения, т. е. не являются до конца принятыми, этот вопрос требует дальнейшей проработки. По сути, ПО HT подпадает под все пункты «intrustion» или «surveillance» software.

yosemity

Milano — небольшая консольная утилита на Windows для проверки хеша файлов, которые могут быть заражены с использованием уже известных уязвимостей, выявленных при инциденте с HT.

MaximChistov

… и содержит в себе какую-то из еще невыявленных ))

yosemity

Да ну. Контора давно на рынке, сама занимается разбором архива. PDF с описанием процесса можно найти по той же ссылке.

capt_Rimmer

Слишком тонкая грань, которая держится на доверии. Их софт декомпильнуть проблематично.