Несколько российских СМИ и украинских организаций подверглись атаке шифровальщика Bad Rabbit. В частности, хакеры атаковали три российских СМИ, среди которых «Интерфакс» и «Фонтанка».

24 октября началась новая масштабная кибер-атака с использованием вируса-шифровальщика Bad Rabbit. Зловред поразил компьютерные сети Киевского метрополитена, Министерства инфраструктуры, Международного аэропорта “Одесса”. Несколько жертв оказались и в России — в результате атаки пострадали редакции федеральных СМИ, таких как «Интерфакс» и «Фонтанка».

Kill Switch: необходимо создать файл C:\windows\infpub.dat и выставить ему права «только для чтения». В этом случае даже при заражении файлы не будут зашифрованы.

Вероятнее всего вирус распространяется через взломанные веб-сайты, предлагая пользователям установить обновление флеш-плеера:

Предварительный анализ показывает, что зловред распространяется через ряд заражённых сайтов российских СМИ. Все признаки указывают на то, что это целенаправленная атака на корпоративные сети.

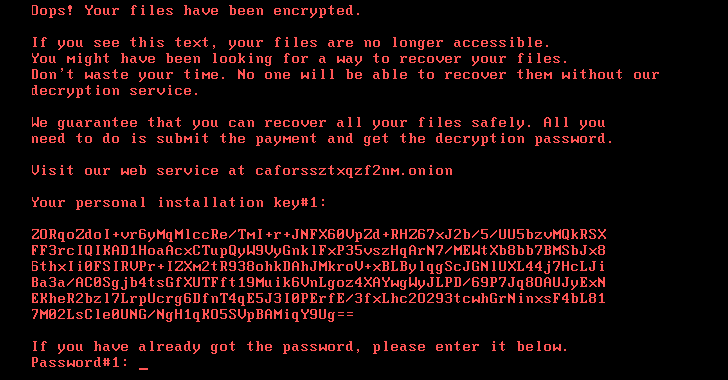

После проникновения на компьютер жертвы вредоносная программа шифрует пользовательские файлы. Для восстановления доступа к закодированным данным предлагается заплатить выкуп в размере 0,05 биткойна, что по современному курсу примерно эквивалентно 283 долларам США или 15 700 рублям. При этом злоумышленники предупреждают, что в случае промедления цена за расшифровку вырастет.

Подробности о схеме распространения Bad Rabbit пока отсутствуют. Не ясно и то, можно ли расшифровать файлы. Но уже известно, что большинство жертв атаки находятся в России. Кроме того, похожие нападения зафиксированы в Украине, Турции и Германии, но в значительно меньшем количестве.

О хакерской атаке сообщила и пресс-служба Киевского метрополитена. Хакерам удалось нарушить возможность оплаты проезда с помощью бесконтактных банковских карточек. «Внимание! Кибератака! Метро работает в обычном режиме, кроме банковских сервисов (оплата бесконтактными банковскими карточками на желтом турникете или MasterPass)», — сообщается в официальном аккаунте киевского метро в Facebook.

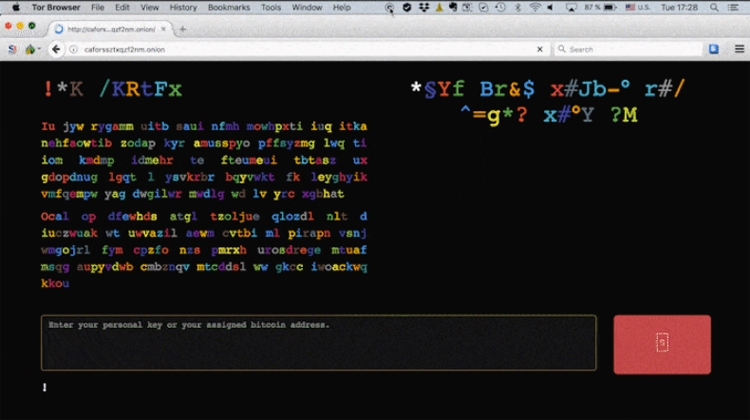

Злоумышленники просят своих жертв перейти по ссылке ведущей на TOR-сайт, на котором запускается автоматический счетчик. После оплаты, по заверениям злоумышленников, жертва должна получить персональный ключ к расшифровке.

Пока неизвестны способы распространения и закрепление в системе, а также нет достоверной информации о наличии ключей расшифровки.

Сотрудники Лаборатории Касперского рекомендуют следующие действия:

Заблокируйте исполнение файла c:\windows\infpub.dat, C:\Windows\cscc.dat.Пост будет обновлен по мере поступления информации.

Запретите (если это возможно) использование сервиса WMI.

Комментарии (34)

lostpassword

25.10.2017 02:39https://securelist.com/bad-rabbit-ransomware/82851/

IoC, последовательность заражения, скрины IDA Pro с непонятными символами, вот это всё.

Spewow

25.10.2017 07:35

Mimikatz и брут паролей, способствовал расползанию по сеткам. Непонятно почему все говорят о направленных атаках. Тут шла не адресная рассылка, а ломали всех без разбору кто новостные сайты посещал.

Взлом популярных сайтов это уже много раз было.

scruff

25.10.2017 09:24Патчи от MS кто-нибудь видел по этой уязвимости?

Germanets

25.10.2017 09:44Судя по всему, никакой уязвимости и не было — просто доверчивые пользователи получали exe'шник, подтверждали скачивание и запуск, а дальше был банальный брут админских паролей и использование Mimikatz, чтобы получить инфу об учётках залогинившихся юзеров…

teecat

25.10.2017 11:11Все признаки указывают на то, что это целенаправленная атака на корпоративные сети.

Можно поподробнее про признаки? Как отсеивали посетителей сайтов для атак на корпоративные сети?

alex-1917

25.10.2017 11:26-1Решил пока кабель RJ-45 из розетки вытащить, маякните, как все утихнет…

AntonAlekseevich

25.10.2017 13:56Ethernet то зачем? (Просто могли сломать руты.(Конечно если вы в Windows, то отключили бы IPv4/IPv6 протоколы.))

А так всё уже упеклось.

Домен распространения закрыт.

Germanets

25.10.2017 14:07Зачем всё так усложнять? Вырубил питание — и нет проблем…

AntonAlekseevich

25.10.2017 14:09Зачем всё так усложнять?

Это ещё пока просто.

Вырубил питание — и нет проблем…

А если нужно чтобы работал?

Solovej

25.10.2017 12:36А если создать самому файлы: C:\windows\infpub.dat, C:\Windows\cscc.dat и потом выставить этому файлу права «только для чтения»?

AntonAlekseevich

25.10.2017 12:54Спустя 36 часов после его обнаружения, внутренности уже исследованы компаниями ну и подготовлен краткий дайджест о Ransomeware от Ройса Уильемса. Занимающегося разработкой открытого программного обеспечения для восстановления доступа к компьютерной системе.

AntonAlekseevich

25.10.2017 13:07Очень сильно ошибся со в временем.(На ~24 часа.) И даже не дайджест, а краткая информация не "о Ransomeware", а "о Bad Rabbit"

konststar

25.10.2017 14:20Я не местный, но… Как может файл .exe загрузиться и тем более запуститься без ведома администратора или пользователя компьютера?

arthur_veber

25.10.2017 20:55Пользователь заходит на сайт, появляется всплывающее окно типа «обновление flash плеера», пользователь нажимает ок-далее-далее…

Всё ))

little-gremlin

25.10.2017 14:20Я хапнул этого гада с сайта фонтанка ру. Обманулся обновлением флеш-плеера, хотя читал информацию про то, что его «похоронили».

Помогла переустановка ОС. Вирус не затронул мои файлы, которые лежали на другом винте.

Germanets

25.10.2017 15:50Вирус не затронул мои файлы, которые лежали на другом винте.

— Он зашифровал только системный диск и не тронул остальное, или просто не успел?

little-gremlin

27.10.2017 02:00я думаю, тупо не успел. ОС стоит на винте в 500 Гб, а данные на 1.5Тб.

Когда я опомнился, комп не отвечал ни какие шевеления ОС. Поэтому я тупо нажал Reset, потому что он не откликался даже на три пальца.

Думаю, это меня и спасло.

itl

25.10.2017 17:50Возможность распространения и исполнения такого — это сознательный выбор пользователей (потерпевших). Сколько, какое время назад было сказано про элементарные пути защиты.

Это особенно касается таких крупных контор, как перечисленные СМИ, Киевский метрополитен и тем более международный аэропорт.

Админов и руководство надо тестировать при приеме на работу и периодически проводить превентивный ликбез по безопасности.

В этом случае, судя по всему, обошлось без ошибок в софте. А значит должны были сработать такие первоначальные меры, как ограничения учеток и srp (или аналоги).

bisor

25.10.2017 17:50Не имею отношения к админству и хелпдеску, но чем больше такого дерьма, тем больше рабочих мест для вышеназванных. По-моему, выгода для экономики ))

По сабжу: вирус расчитан на дебилов и хомячов (home user), ибо во всех более менее «корпоративных сетях» стоят фильтры на exe файлы, как в почте так и на проксях. Делается очень просто и бесплатными средствами ))

ALexhha

25.10.2017 18:25ибо во всех более менее «корпоративных сетях» стоят фильтры на exe файлы, как в почте так и на проксях. Делается очень просто и бесплатными средствами ))

следующая версия вируса будет идти в zip, его тоже предлагаете запретить?

AntonAlekseevich

Хмм… Может в будущем удастся эти данные дешифровать. Пока отслеживаю.

Но как вижу PIK разный на всех зараженных машинах.

Интересно, а пароль у этого криптора может быть как 564820731?

Пока только отслеживаю.