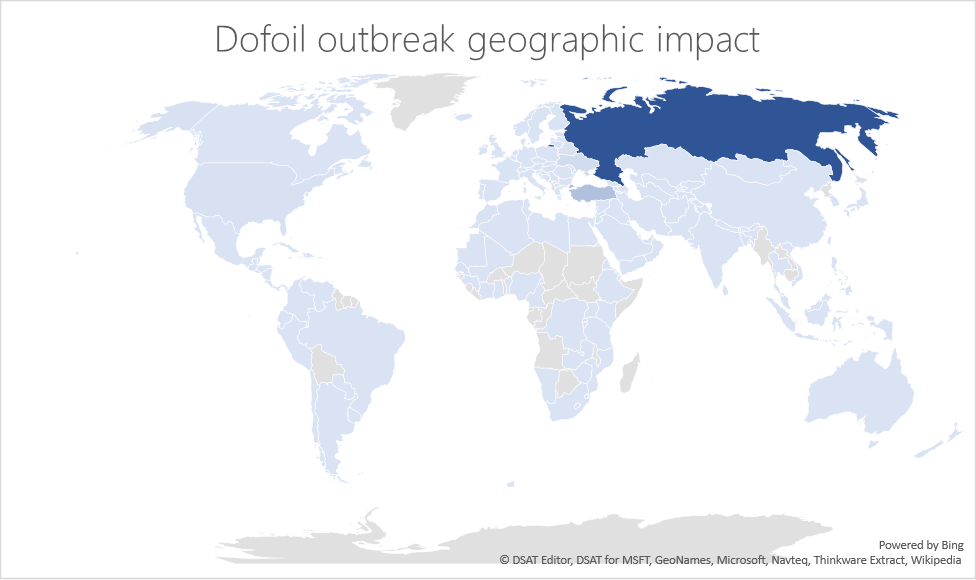

Использованные в атаке трояны были новыми разновидностями Dofoil (также известного как Smoke Loader). Они пытались заразить устройства вредоносной программой для майнинга криптовалют. В следующие 12 часов было зарегистрировано более 400 000 случаев атаки, из которых 73 % приходится на Россию, 18 % — на Турцию и 4 % — на Украину.

Географическое распределение компонентов атаки Dofoil.

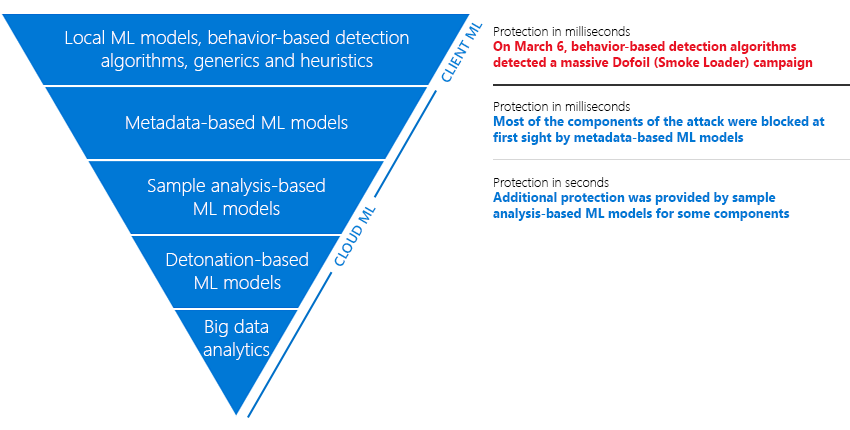

В самом начале атаки с помощью поведенческого мониторинга антивирус Windows Defender выявил необычный механизм стойкости и устойчивости атаки. Антивирус сразу же отправил соответствующий сигнал в нашу облачную службу защиты.

- Через несколько миллисекунд многочисленные облачные модели машинного обучения на основе метаданных уже блокировали обнаруженную угрозу при ее появлении.

- Еще через пару секунд наши модели машинного обучения на основе анализа образцов и детонации подтвердили, что программа обоснованно отнесена к вредоносным. Через несколько минут подключились модели на основе детонации и дополнительно подтвердили выводы предыдущих механизмов.

- Через несколько минут после начала атаки служба обнаружения аномалий уведомила наших специалистов о новой потенциальной вспышке заражения.

- Проведя анализ, группа Microsoft по реагированию на инциденты присвоила угрозам этой новой волны имя, соответствующее классификации семейств вредоносных программ. Таким образом, в самом начале компании пользователи получали предупреждение о блокировке этой угрозы, в котором она фигурировала под названиями, присвоенными системами машинного обучения (например, Fuery, Fuerboos, Cloxer или Azden). Те, у кого угроза была заблокирована позже, видели ее под именем семейства вредоносного ПО, к которому она принадлежит, то есть Dofoil или Coinminer.

Пользователи Windows 10, Windows 8.1 и Windows 7 с антивирусной программой Windows Defender или Microsoft Security Essentials полностью защищены от этой вспышки зловреда.

Многоуровневая система защиты на основе машинного обучения в антивирусной программе Защитника Windows

Искусственный интеллект и обнаружение угроз на основе анализа поведения в Windows Defender лежат в основе нашей системы защиты. Против этой атаки был применен механизм упреждающей защиты на основе искусственного интеллекта. Этот подход аналогичен многоуровневой защите на основе машинного обучения, которая позволила остановить вспышку заражения Emotet в прошлом месяце.

Внедрение кода и майнинг криптовалюты

Dofoil — новейшее семейство вредоносного ПО, использующее в своих атаках программы для криптомайнинга. Стоимость биткойна и других криптовалют остается привлекательной, и злоумышленники пользуются открывающимися возможностями и встраивают майнинговые компоненты в атаки. Например, современные наборы эксплойтов содержат не программы-вымогатели, а средства для майнинга криптовалюты. Скрипты для майнинга внедряют в мошеннические сайты технической поддержки, и даже к некоторым банковским троянам добавляют функции майнинга.

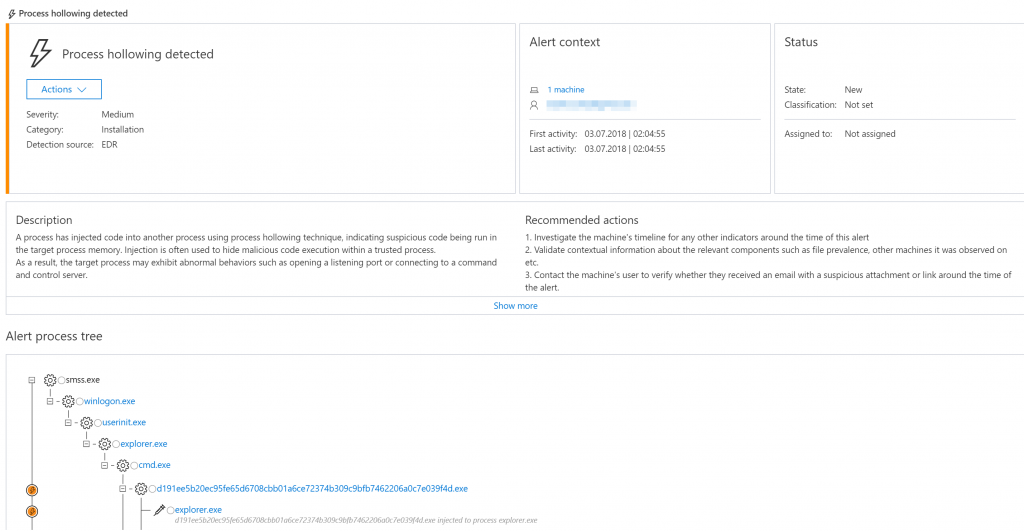

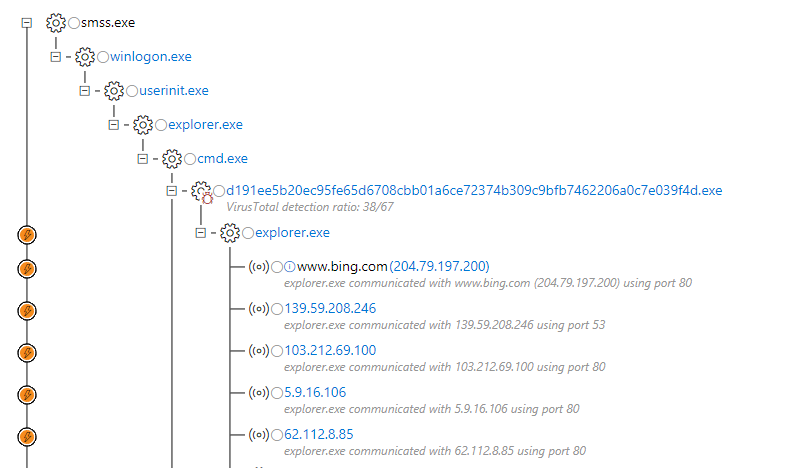

Отправной точкой кампании Dofoil, которую мы обнаружили 6 марта, стал троян, выполняющий замену процесса explorer.exe. Замена процесса — это метод внедрения кода, при котором создается новый экземпляр подлинного процесса (в данном случае c:\windows\syswow64\explorer.exe) и его код заменяется вредоносным.

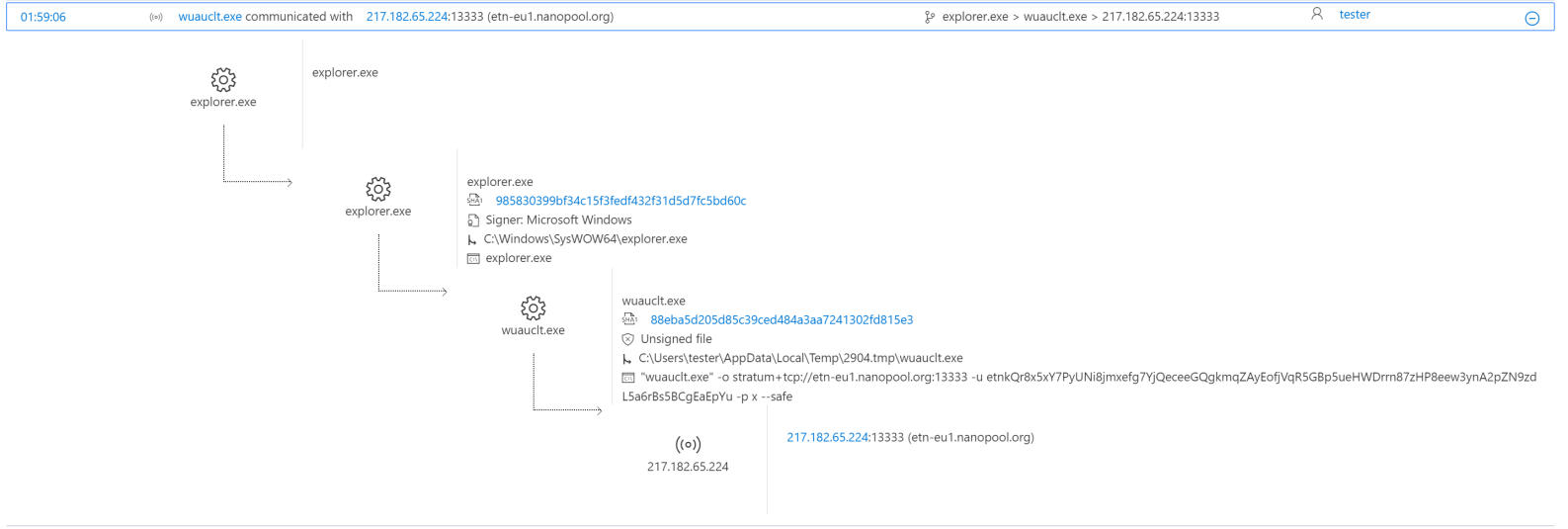

Обнаружение замены процесса службой Windows Defender ATP (SHA-256: d191ee5b20ec95fe65d6708cbb01a6ce72374b309c9bfb7462206a0c7e039f4d, обнаружен антивирусом Windows Defender под именем TrojanDownloader:Win32/Dofoil.AB)

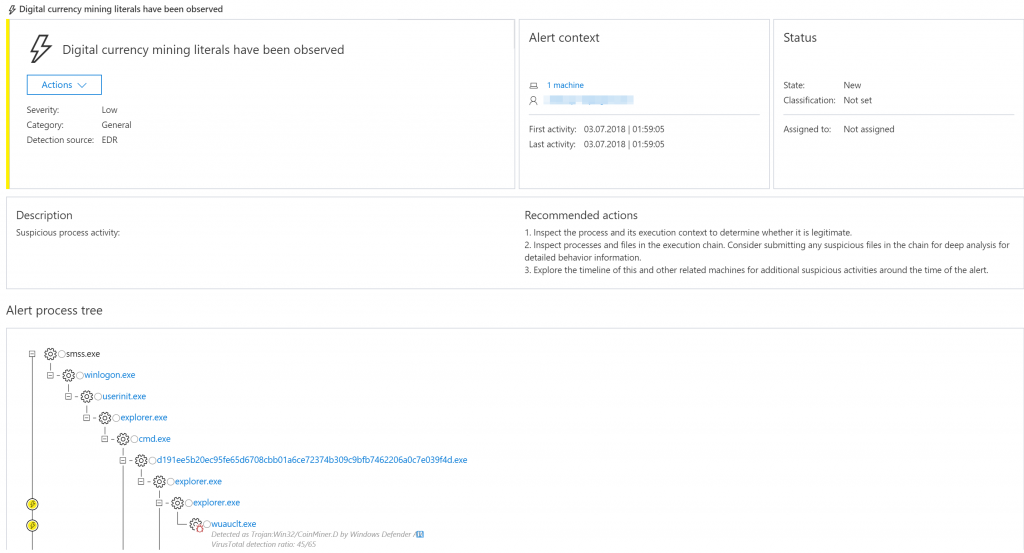

Фиктивный процесс explorer.exe затем создает второй экземпляр вредоносного кода, который запускает майнинговую программу, маскирующуюся под безопасный двоичный файл Windows, wuauclt.exe.

Обнаружение вредоносного ПО для майнинга криптовалюты службой Widows Defender ATP (SHA-256: 2b83c69cf32c5f8f43ec2895ec9ac730bf73e1b2f37e44a3cf8ce814fb51f120, обнаружен антивирусом Windows Defender под именем Trojan:Win32/CoinMiner.D)

Хотя вредоносная программа использует имя надежного двоичного файла Windows, она запускается из другого расположения. Командная строка выглядит не так, как для исходного двоичного файла. Кроме того, подозрения вызывает сетевой трафик от этого двоичного файла.

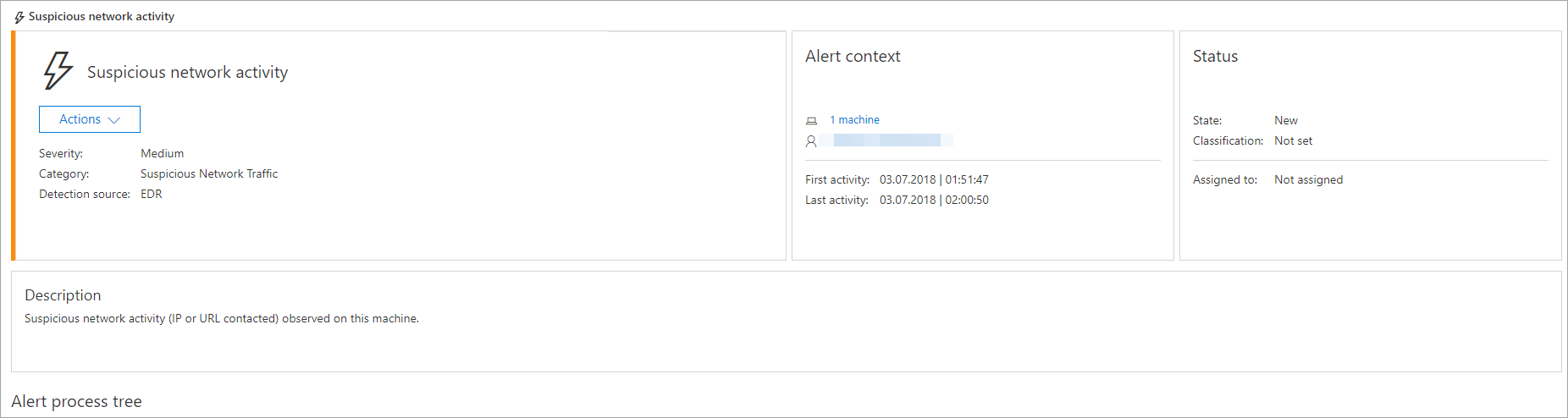

Дерево процессов оповещения Windows Defender ATP: аномальный обмен данными по IP-протоколу

Подозрительная сетевая активность, отображаемая в службе ATP в Защитнике Windows

Дерево процессов оповещения Windows Defender ATP: фиктивный процесс explorer.exe, создающий подозрительные подключения

Dofoil использует специализированное приложение для майнинга. Судя по коду, это приложение поддерживает NiceHash, то есть может вести майнинг разных криптовалют. Проанализированные нами образцы использовались для майнинга криптовалюты Electroneum.

Устойчивость

Устойчивость — важная особенность вредоносного майнингового ПО. Такие программы используют разнообразные приемы, чтобы оставаться незамеченными в течение длительного времени и вести майнинг криптовалюты с помощью украденных вычислительных ресурсов.

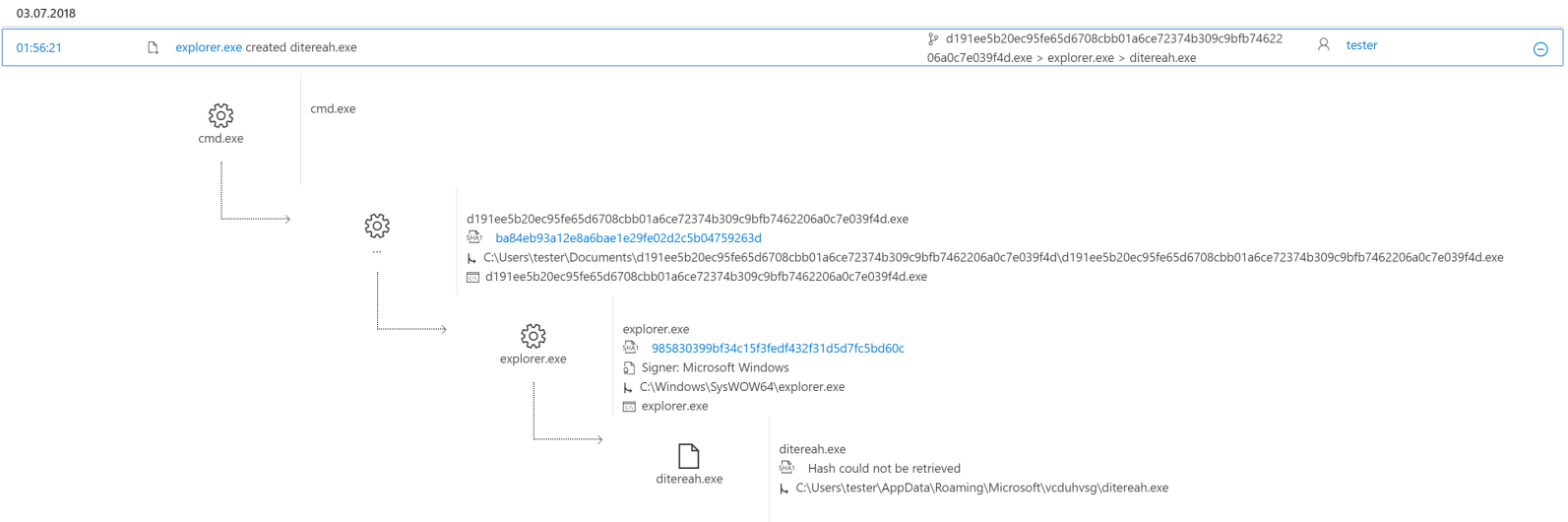

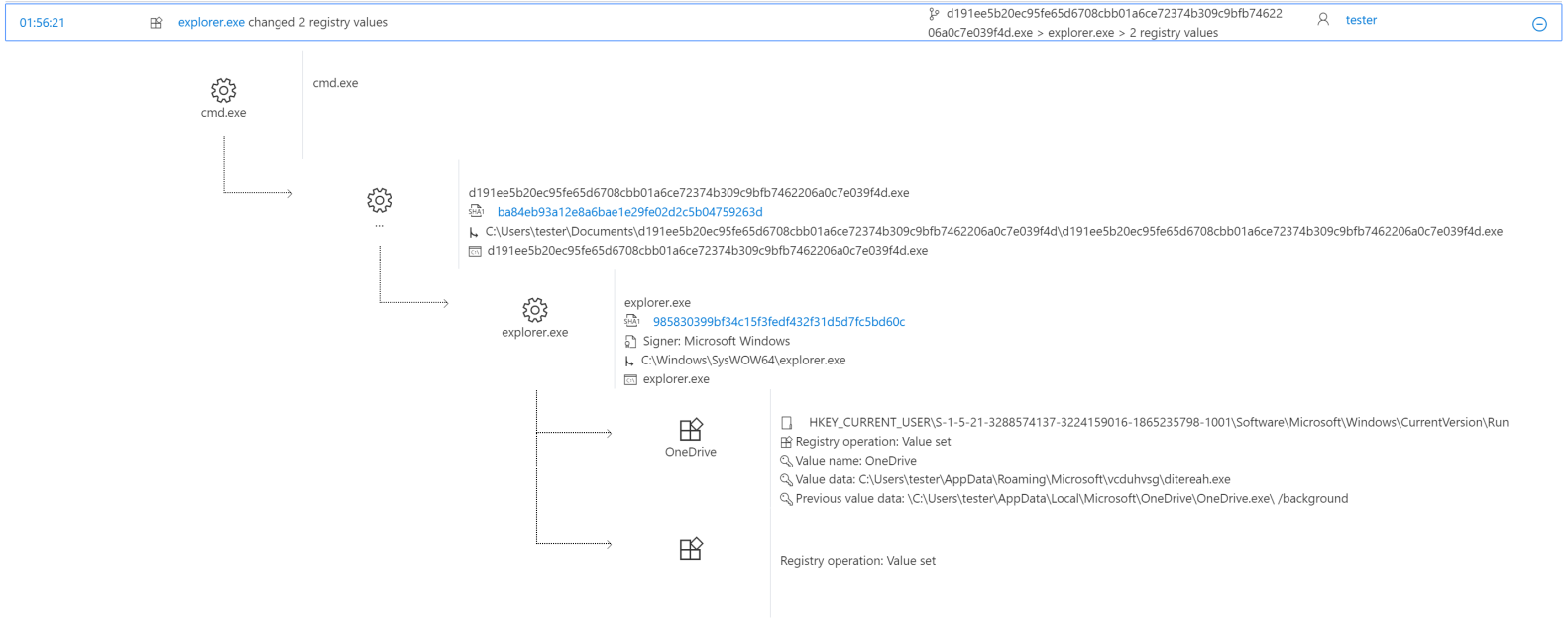

Чтобы уклониться от обнаружения, Dofoil изменяет реестр. Фиктивный процесс explorer.exe создает копию исходного вредоносного ПО в папке Roaming AppData и переименовывает его в файл ditereah.exe. Затем он создает раздел реестра или изменяет существующий, чтобы указать на недавно созданную копию вредоносного ПО. В проанализированном нами образце был изменен раздел OneDrive Run.

Дерево процессов оповещения Windows Defender ATP: создание нового вредоносного процесса (SHA-256: d191ee5b20ec95fe65d6708cbb01a6ce72374b309c9bfb7462206a0c7e039f4d) и изменение реестра

Обмен информацией с серверами управления и контроля

Dofoil — устойчивое семейство загрузчиков-троянов. Они подключаются к серверам управления и контроля (C&C), с которых получают команды для загрузки и установки вредоносного ПО. В кампании 6 марта для обмена информацией с серверами управления и контроля трояны Dofoil использовали децентрализованную сетевую инфраструктуру Namecoin.

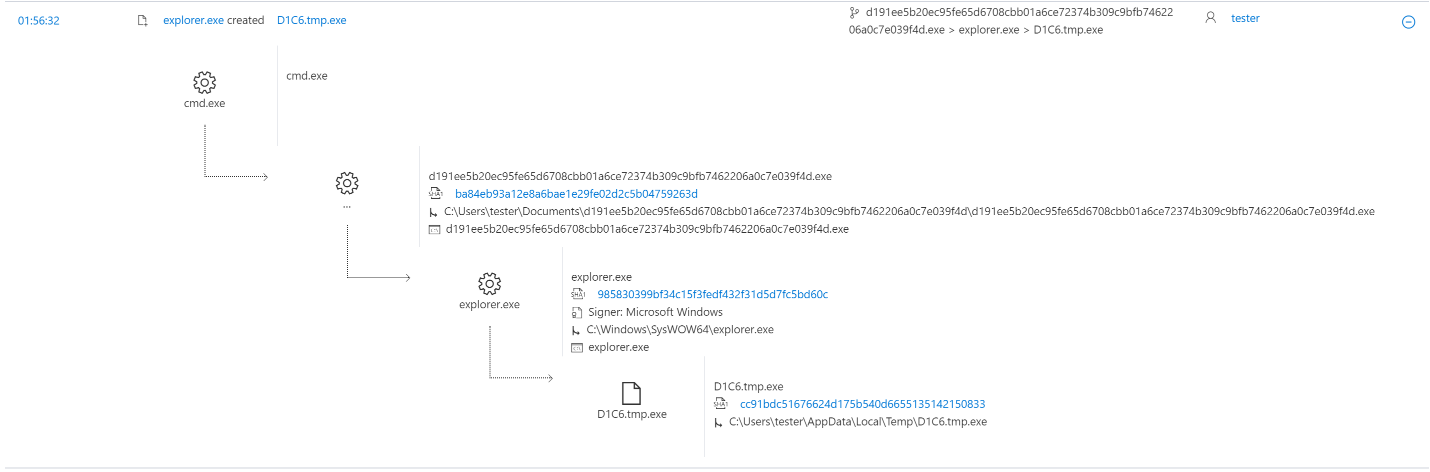

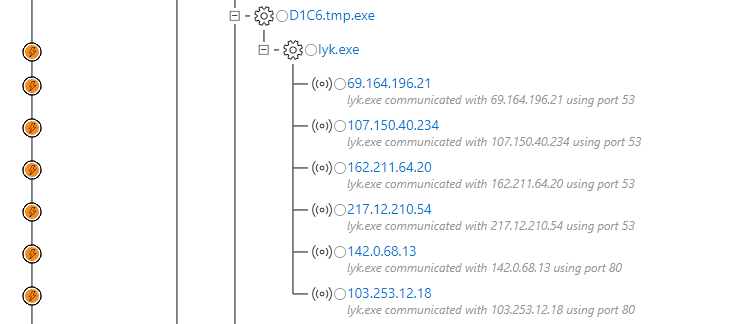

Фиктивный процесс explorer.exe записывает и запускает еще один двоичный файл, D1C6.tmp.exe (SHA256: 5f3efdc65551edb0122ab2c40738c48b677b1058f7dfcdb86b05af42a2d8299c), в папке Temp. Этот файл затем создает и запускает свою копию под именем lyk.exe. Запущенный файл lyk.exe подключается к IP-адресам, которые действуют как прокси-серверы DNS для сети Namecoin. Потом файл пытается связаться с сервером управления и контроля vinik.bit в инфраструктуре NameCoin. Сервер управления и контроля дает вредоносному ПО команду подключиться к IP-адресу или отключиться от него, загрузить файл по определенной ссылке, запустить конкретный файл или прервать его выполнение либо перейти в спящий режим на некоторое время.

Дерево процессов оповещения Windows Defender ATP: создание временного файла D1C6.tmp.exe (SHA256: 5f3efdc65551edb0122ab2c40738c48b677b1058f7dfcdb86b05af42a2d8299c)

Дерево процессов оповещения в Windows Defender ATP: подключение файла lyk.exe к IP-адресам

Постоянная защита в Windows 10

По мере роста стоимости криптовалют группы киберпреступников совершают все больше атак с целью проникновения в сети и незаметного майнинга.

Антивирусная программа Windows Defender использует многоуровневый подход к безопасности. Применение алгоритмов обнаружения угроз на основе анализа поведения, универсальных шаблонов и эвристического анализа, а также моделей машинного обучения на клиентских устройствах и в облаке обеспечивает защиту от новых угроз и эпидемий в режиме реального времени.

Как видно на примере этого случая, служба Windows Defender Advanced Threat Protection (WDATP) сигнализирует о вредоносном поведении, связанном с установкой ПО, внедрением кода, механизмами обеспечения устойчивости и операциями для майнинга криптовалюты. Службы безопасности могут использовать обширные библиотеки WDATP, чтобы обнаруживать аномальные действия в сети и принимать необходимые меры. WDATP также включает средства защиты из антивирусной программы Windows Defender Antivirus, Windows Defender Exploit Guard и Windows Defender Application Guard, упрощая управление безопасностью.

Комментарии (66)

Revertis

17.03.2018 01:25Хотя вредоносная программа использует имя надежного двоичного файла Windows, она запускается из другого расположения. Командная строка выглядит не так, как для исходного двоичного файла. Кроме того, подозрения вызывает сетевой трафик от этого двоичного файла.

А пробовали по-человечески переводить? Не автопереводчиком. Кто в русской речи использует словосочетание «двоичный файл» для обозначения экзешника?

Хотя, судя по всему, оригинал тоже написан машиной.

SergeyKa_Ru

17.03.2018 02:06Согласен, несколько раз повторяется «модель машинного обучения». Похоже что ИИ учится себя рекламировать.

Cheater

17.03.2018 01:44Если бы вы привели сценарий заражения, это было бы в 100 раз полезнее ненужных подробностей о поведении вируса.

fmj

17.03.2018 09:41+1Не проще ли просто не давать прав на запуск в Temp? Зачем у вас на свежеустановленной ОС разрешен запуск программ в куче разных мест? Есть же Program files, куда обычным пользователям запись запрещена.

DoctorRoza

17.03.2018 09:50+3Ну кто, в винде, сидит под обычным пользователем!? Только под локальным админом! ))))

Am0ralist

17.03.2018 12:10+4отвалятся автообновлялки половины прог…

Assket

17.03.2018 13:31Запрет запуска путем GPU из всяких %appdata% %temp% etc… решает гораздо больше проблем нежели в принципе могут решить автообновлялки

vorphalack

17.03.2018 14:17+6эмм… вообще-то 99% инсталяшек сначала распаковываются в темп, а потом стартуют основной процесс оттуда…

Assket

17.03.2018 17:37Да, офис и кучу родных прог, не поставить, но лучше пусть админ сам подойдет и сделает, что надо чем потом этот же админ выгребает тонны маил.спутников, и поднимает криптованные файлы того же юсера из бекапов. Жаль, что в винде нет атрибута исполняемый — это уже знатно сократило бы количество выстрелов в ногу

vorphalack

17.03.2018 18:21+1ну с юзерами я бы еще злее поступал, белый список подписей того, что можно запускать, все остальное просто мочить.

SergeyMax

17.03.2018 19:20+3Жаль, что в винде нет атрибута исполняемый

Я где-то читал, что перед внедрением нового дизайна 2007 офиса Микрософт проводил опрос среди пользователей о недостающем функционале в офисном пакете, и в результате опроса выяснилось, что 90% затребованного пользователями функционала давно реализовано. Так вот, сообщаю вам, что в виндовых ACL начиная с Windows NT3.5 имеется отдельное право на запуск файла)avost

17.03.2018 21:32-1Которое включено по-умолчанию? Ну, и толку от того, что оно есть?

sumanai

17.03.2018 22:09Так отключите по умолчанию, делов то. И настройте SRP на белые списки, тот же эффект.

ApeCoder

18.03.2018 11:46Я так делал. Правда я настроил просто:

- нельзя выполнять оттуда, куда можно писать

- нельзя писать туда, откуда можно выполнить

НО

- есть OneDrive который хотел отбновляться в профиле

- при апгрейде с 8.1 на 10 я в редакторе политик не увидел SRP, а они работали. В реестре пришлось убивать.

- есть программа Атсрал (для связи с налоговой ИП) которая стоит у одного и пользователей и требует вообще админских прав. (она же, кстати, с собой тащит SQL Server 2005)

Похоже есть какой-то баланс между безопасностью и легкостью обновления и совместимостью. Если включить по умолчанию уровень безопасности чтобы нельзя было скачать и выполнить код, то часть ПО отвалится (помните, сколько было воплей, когда вышла виста? Часть из них была именно из-за этого).

Плюс, вряд ли разработчики уитывают возможность такой настройки, так что можно столкнуться с сюрпризами.

Вообще мне было бы интересно почитать статью настоящего админа, про то, как это настроить и админить, и много ли геморроя требуется для поддержки

Tippy-Tip

18.03.2018 14:50есть программа Атсрал (для связи с налоговой ИП) которая стоит у одного и пользователей и требует вообще админских прав. (она же, кстати, с собой тащит SQL Server 2005)

А для этого случая существуют утилиты от Sysinternals Procmon/Filemon/Regmon, чтобы посмотреть куда лезет «нетленка» и где она обламывается о запреты. Проанализировав поведение, можно сделать послабление прав для пользователей (группы пользователей), которые работают с этим «поделием».

И еще про «Астрал». У него в ini'шнике можно подправить путь к базе и способ соединения: таким образом базу можно перенести на другой сервер (на тот же SQL2008/SQL2012) и обеспечить нормальную многопользовательскую работу. Делал так у одного клиента, когда он «Астралом» пользовался. Правда давно это было, лет 6-7 назад, поэтому пишу по памяти.

ApeCoder

19.03.2018 09:02Спасибо. Был еще какой-то compatibility toolkit, который анализировал работу приложения и и настраивал конфиг с какими-то шимами, чтобы оно вообще думало, что под админом но работало с виртуализированными реестрами и файловой системой. Но я не пробовал.

sumanai

18.03.2018 15:54есть OneDrive который хотел отбновляться в профиле

Есть же возможность включить в белый список сертификат. Не так конечно надёжно, как хеш или путь, но серты от МС вроде не утекали.

avost

18.03.2018 21:47Спасибо! Ну, конечно! Это же элементарно! Так и передам маме — отключи, мол, в ацл выполнение по умолчанию и настрой срп на белые списки (нет, мама, эти ацл и срп — это не ругательства и, даже, не заклинания для призыва нечистой силы). Потом закончи курсы системных администраторов виндовс, чтобы хотя бы понять отчего после этого почти всё сломалось.

Assket

18.03.2018 00:02Я говорил про атрибут файла, а не Acl, оно конечно есть и полезно, но зачастую секс с ним то ещё удовольствие. А на счёт функционала — согласен на 146%, ни разу не видел, что бы рядовой или даже адвенсет бух или манагер, юзал бы функции которых небыло в office 97:)

mayorovp

18.03.2018 11:55Ну и как атрибут файла поможет вам запретить запуск из директории?

Assket

18.03.2018 14:04Отсутствие по дефолту способности к запуску, вообще не позволит ничему запускаться без дополнительного действия — поставить галочку. Можно конечно заюзать ALC с наследованием, но это все сильно усложнит, и в случае «надо» не позволит просто по телефону сказать юсеру поставить галочку. Наличие такого атрибута — был бы приятно.

Плюс, вряд ли разработчики учитывают возможность такой настройки,

Разработчики, в частности отечественные зачастую вообще не подразумевают, что усер может быть без прав, банк-клиенты не учитывают что у кого-то домен, да еще со своими политиками, консультант не знает что такое сервер терминалов, сбис вообще ставиться в юсерпрофиль итд, итп. Но думаю к этому придут, это следствие того, что виндовс очень долго по дефолту давал рута, и разрабы просто ленятся\не умеют это учитывать.mayorovp

18.03.2018 15:56Напротив, эту галочку всяческие обновляторы, загружаторы и вирусы будут ставить автоматически.

whiplash

19.03.2018 13:08-1Ничего нигде не отвалится.

См. например полезное видео MVP Губаревича

www.youtube.com/watch?v=I0bFeL_hvow

Безусловно, что п.0 в компании до таких настроек должен идти подписанный CEO список софта для рабочих станций.

sanrega

17.03.2018 10:15В общем и целом, Windows Defender можно использовать в качестве основного и единственного антивируса. И не нужны никакие касперские, дрвебы и ноды32.

magistr_yoda

17.03.2018 10:19-1Почему не выпускаете апдейты от Spectre И metldown для windows — 8?

Andrey_Kalugin

17.03.2018 11:46Выпускаем. Все собрано тут: support.microsoft.com/en-us/help/4073757/protect-your-windows-devices-against-spectre-meltdown

Miron11

17.03.2018 11:47-4Теперь понятно, почему моя машина внезапно сама перезагрузилась 6-го числа. Может кого это и спасло, ну у меня была закрыта работа 2-х недельного цикла исследований облачного приложения, в котором миллионы линеек кода.

old_bear

17.03.2018 13:33+4cntrl+S!

kAIST

17.03.2018 13:53+3Да собственно все что угодно может быть запущено на ночь, например, рендеринг сложного видео проекта. Это дурацкая практика — перезагружать машину произвольно без подтверждения пользователя.

old_bear

17.03.2018 13:58+1Ночь — это не 2 недели.

В любом случае, ценность результатов должна прямо коррелировать с частотой их сохранения. Если эта корреляция отсутствует, то надо что-то в консерватории править, а не жаловаться постфактум.

P.S. Разве у проф версии 10-ки нельзя отключить автоматическую перезагрузку?

solver

17.03.2018 19:02+2Попробуйте «сохранить» такую ценность. Чтобы после перезагрузки восстановить ее.

У меня открыто 2-3 сервиса под дебагом, 2 браузера с разными сессиями. Все сервисы находятся в каком-то отпределенном состоянии. Плюс еще несколько различных вспомогательных софтин. Все это запущено неделю в попытках разобраться с хитрым багом.

Это вы просто ничего сложнее текста в ворде не делали. Потому у вас и «ценность результатов должна прямо коррелировать с частотой их сохранения».

P.S. Оправдания такому идиотскому поведению винды нет никакого.old_bear

17.03.2018 19:34-5Все это запущено неделю в попытках разобраться с хитрым багом.

Т.е. вы запускаете недельные процессы на системе, которая по определению не гарантирует недельную бесперебойную работу (либо не настроена правильным образом)? Ну, ок.

Это вы просто ничего сложнее текста в ворде не делали.

Вы несколько самонадеянны.

Оправдания такому идиотскому поведению винды нет никакого.

А вы лицензионное соглашение win10 читали? ЕМНИП, там это «оправдание» прописано в явном виде. И вы с ним, вероятно, согласились.

solver

18.03.2018 22:37Надеюсь вы официальный представитель микрософт?

Очень уж хочется цитировать, что windows не гарантирует бесперебойную работу в течении недели…old_bear

18.03.2018 22:46Фу-фу, как вы только могли такое подумать!

Я имею ввиду, что я официальный представитель.

А про то, что «обычная» win10 ничего не гарантирует, можете смело цитировать — ничего нового в этом утверждении нет, интернет полон стонов пострадавших.

За проф версию ничего не могу сказать, её я снёс меньше чем через неделю использования.

Miron11

18.03.2018 01:50Попробуйте «сохранить» такую ценность. Чтобы после перезагрузки восстановить ее.

У меня открыто 2-3 сервиса под дебагом, 2 браузера с разными сессиями. Все сервисы находятся в каком-то отпределенном состоянии. Плюс еще несколько различных вспомогательных софтин.

******

У меня нет проблем рассказать о деталях, я веду дебаггинг служебных приложений hadoop с целью их перевода на java-9. Начал я ч хива ( hive ) а сейчас внедрился в сам Hadoop. Этот служебный код весьма кривой, к тому же моя java весьма «проржавела», в последний раз писал продакшн код в 2000-м году.

Мои «вспомогательные софтин это в основном несколько окошек notepad ( колеблется от 2-х до 6-ти ) хранящих контекстную информацию с метаданными из различных файлов и два — три окошка браузера ( IE ).

Я вообще не жаловаться хотел, а напомнить, что у „спасения“ есть стороны, о которых Microsoft привычно забывает. А в случае с этим „спасительным“ рестартом системы видимо из — за рисков связанных с информацией в кэши все само — восстановительные указатели сессий были очищены, и когда машина вышла из рестарта, вместо уже привычной попытки восстановить то, что было на экране перед выключением, на меня смотрел голый экран.

Я вообще человек к этим вещам привычный, так что где-то даже иронизировал. Честно говоря столь горячая реакция комментирующей публики настораживает. Поскольку сам большой патриот Microsoft, но позвольте, когда свои ошибаются, друзья обязаны одернуть. Это „подельники“ „прикрывают“. Подобные глупые невосстановимые потери во время рестарта это просто непозволительно для зрелой операционной системы. И честно говоря, вообще, пора бы что — то сделать с этими всеми рестартами. В конце концов даже выстраивание дубликата ядра и перенос указателей на новый процесс не должны быть запредельно невозможными ( если уж придется грызть броню ), при условии успешной идентификации корневого сертификата UEFI.

sumanai

18.03.2018 02:00В конце концов даже выстраивание дубликата ядра и перенос указателей на новый процесс не должны быть запредельно невозможными ( если уж придется грызть броню ), при условии успешной идентификации корневого сертификата UEFI.

В винде давно есть механизм хотпатчинга, просто его не используют.

Miron11

18.03.2018 06:20Без корневого сертификата UEFI его нельзя использовать. Увы, у всех технологий есть пределы :)

Miron11

18.03.2018 06:29«хотпатчинг» на самом деле имеет, условно, второе применение. Например, ярусная квалификация изменений среды, чтобы латать служебные процессы на ходу. Надо будет посмотреть. Спасибо.

Massacre

18.03.2018 15:57Вот вы же разработчик, знаете риски, а автообновление из системы не выпилили. И кто теперь ССЗБ?

vlanko

17.03.2018 16:21+1пришлось выключить обновления

Klaster

18.03.2018 12:32Как вы это сделали? Бьюсь головой об стену уже не с первой машиной. При попытке накатить обновление винда повисает на несколько часов, потом юзер ее ребутит. Потом ситуация повторятся. Изменения откатываются. И так раз в три-четыре дня. В течении месяца. Я бы рад вырубить все это. Так вин10 сама все включает обратно.

TimsTims

17.03.2018 18:15Вам дико повезло, что это был всего лишь Майнер, а не шифровальщик… Тогда вы бы сейчас не ругали Майкрософт в какой то там перезагрузке...

Spewow

17.03.2018 12:50+4Странно что Майкрософт закрыла в своё время успешный продукт tmg (isa server) заявив что будет сосредоточено только на ОС. А средства защиты это удел других производителей.

И тут внезапно бросилась хостовый антивирус развивать, придавливая попутно других разрабов.

pavelZminsku

17.03.2018 13:56+1Около 3 лет приходилось администрировать isa/tmg используемые в организации как программный маршрутизатор и прокси. До сих пор считаю это худшим ПО из всего стэка серверных продуктов майкрософт. Поделитесь секретом в что же такого вы нашли в tmg и для каких целей использовали, если считаете это успешным продуктом.

Spewow

17.03.2018 15:22Интеграция в AD, глубокий парсинг трафика как собственными фильтрами, так и сторонними, ips, натирование и создание туннелей, гибкие правила доступа в инет, как для группы, так для отдельных учеток ad, кластеризации, полное логгирование всех изменений конфигурации админами.

Tmg умел ещё Тогда, что многие сегодняшние utm только освоили.

rub_ak

17.03.2018 22:27Достаточно посмотреть на решения от checkpoint или fortinet, чтобы понять что у майкрософт не было шансов.

Tippy-Tip

17.03.2018 23:10Я могу ошибаться, но ценник решения от майкрософта был более гуманным, чем ценник от того же чекпойнта. Главный недостаток решения от Microsoft – Windows only solution.

capitannemo

17.03.2018 13:19+10Это американские хакеры пытались вмешаться в выборы Президента России.

Но пока им не удалось зарегистрироваться на портале Госуслуг

leR12

18.03.2018 15:30-1Стоит на машине W7 максимальная 32, отключено всё что связано с «защитой» от Microsoft! НЕТ антивирусника совсем и вот уже три года все работает и летает. Интересно где вы эти вирусы то ловите ???

Massacre

18.03.2018 16:02Возможно, поймавшие вирусы не используют даже фаервол, ну и запускают всё, что скачали из интернета, без проверки. В моём случае это не так, и проблем не было ни с Win7 x32 ни с x64.

leR12

18.03.2018 16:28безопасность от Microsoft и тех дыр в их системах в том и состоит. что ручками отключаешь то, что они понавтыкали под СВОИ нужды! И что используют уже «продвинутые» злописатели. а то что им предоставили сами гениальные производители продуктов ))))

fivehouse

18.03.2018 23:22Боря сидит на стуле и щелкает пальцами с умным видом:

-Боря, что ты делаешь?

-Белых тигров отгоняю.

-Так нет же никаких тигров!

-Так потому и нет, что отгоняю.

Как мило, создать проблему, потом героически и с рекламной помпой (и без возможности проверить объем вранья) ее преодолевать. А по существу, у меня слегка подкрученный неапдейтящийся RHEL сервер 3 года круглосуточно торчал в Интернете. Правда вел лог «странностей».

Но:

без всяких антивирусов,

без всяких «многочисленных облачных моделей машинного обучения на основе метаданных»,

без всяких «моделей машинного обучения на основе анализа образцов и детонации»,

без всяких «моделей на основе детонации»,

без всяких «служб обнаружения аномалий».

Что я делал не так, чтобы вся эта лабуда мне была нужна?

sumanai

19.03.2018 10:05Что я делал не так, чтобы вся эта лабуда мне была нужна?

Не знаю, мне и на винде антивирусы не нужны.

Rimoz

18.03.2018 23:55Интересно, впервые можно узнать что под капотом у Defender-а. Звучит красиво и на деле так примерно и есть в целом, судя по результатам авторитетных тестов. До ТОП-продуктов есть куда расти, однако уже чуть хуже ESET, т.е. ESET можно не покупать, если права ограничены, SmartScreen работает.

HueyOne

19.03.2018 12:29-1Windows defeater пропустил локер. И это при обычном серфинге. Заменил на платный антивирус.

teecat

19.03.2018 14:09В самом начале атаки с помощью поведенческого мониторинга антивирус Windows Defender выявил необычный механизм стойкости и устойчивости атаки.

Вот тут если можно поподробнее. Поведенческий анализатор это грубо говоря набор правил, контролирующий обращения к определенным ресурсам/модели поведения. Как можно с помощью поведенческого анализатора выявить устойчивость атаки? И чем отличается стойкость и устойчивость?

Еще через пару секунд наши модели машинного обучения на основе анализа образцов и детонации подтвердили, что программа обоснованно отнесена к вредоносным. Через несколько минут подключились модели на основе детонации...

Два раза подрывали вредоносную программу? Или все же один?

в самом начале компании пользователи получали предупреждение о блокировке этой угрозы, в котором она фигурировала под названиями, присвоенными системами машинного обучения (например, Fuery, Fuerboos, Cloxer или Azden).

Тоесть единой системы анализа (частью которой является автонаименование) у вас нет?

VJean

Ранобэ в жанре ЛитРПГ.