Информационная безопасность с каждым годом становится все более важным аспектом. Государство, компании, частные лица — все хотят иметь способ защитить свои данные. Но сделать это сложно — даже самые защищенные сервисы рано или поздно взламывают. Немецкие ученые задались целью создать невзламываемое хранилище информации, которое могло бы защитить данные как от обычных способов взлома, так и от тех, что обычно показываются лишь в шпионских фильмах — рентгеновское излучение, сверление с использованием миниатюрных сверл и прочие интересные вещи.

Специалисты из Германии создали не цифровое, а физическое хранилище данных, которое стирает информацию при появлении даже слабого признака взлома. Притом ложных срабатываний практически нет, так что информация находится действительно в надежном месте.

Система защиты — это аппаратные модули безопасности со специализированным покрытием, реагирующим в случае попытки несанкционированного вмешательства. Оболочка модуля реагирует на любое внешнее воздействие, значительно изменяющее состояние оболочки. Если, например, сверлить ее, даже очень тонким сверлом, то датчики все равно зафиксируют изменение ряда характеристик, а данные будут стерты.

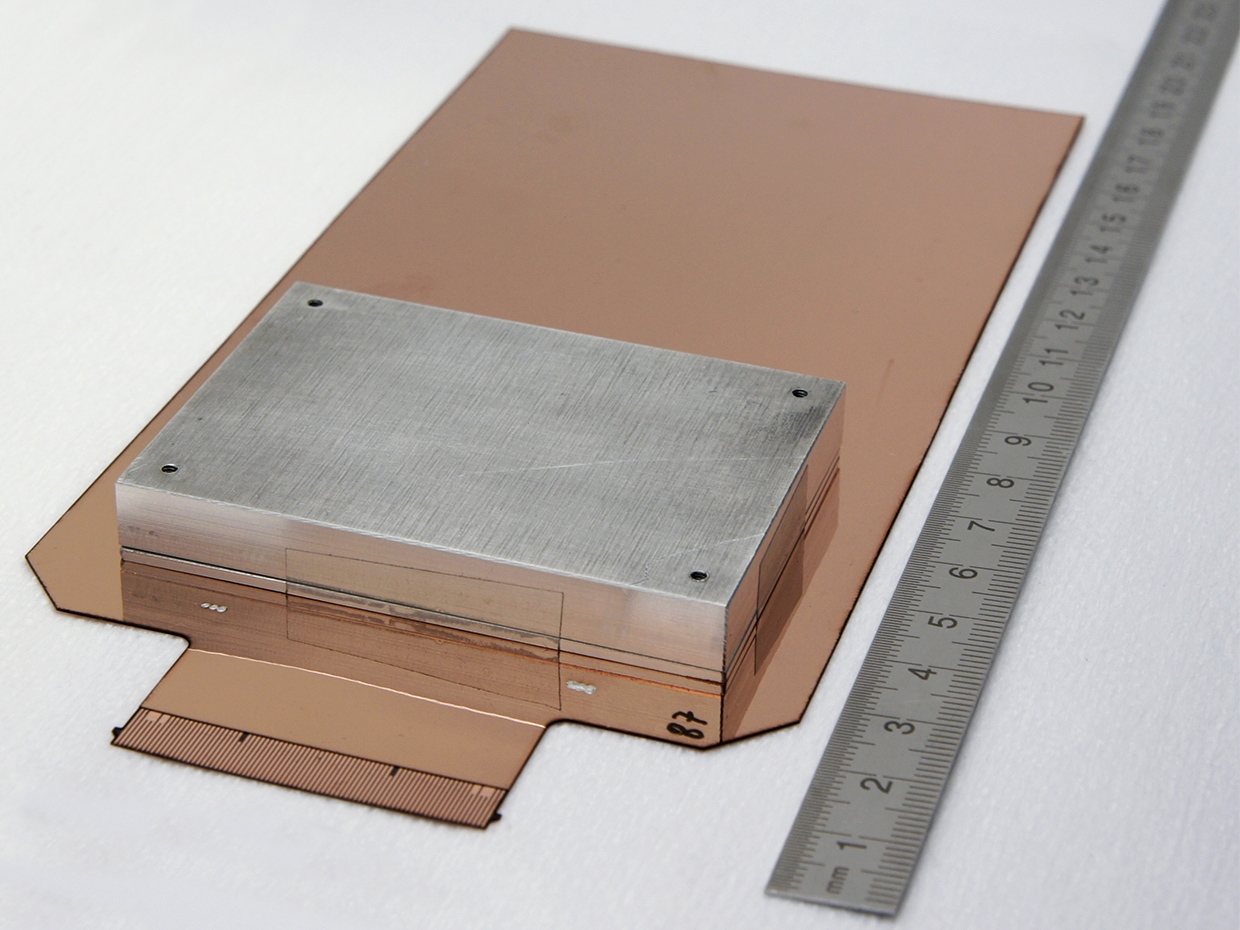

Сейчас сложно сказать, насколько популярным может быть такой метод, но то, что он надежный — это точно. Над разработкой носителя и его оболочки работали ученые из трех разных университетов Мюнхена. Их решение нельзя назвать уникальным, поскольку физические носители такого рода известны, но что делает разработку немцев особенной — это отсутствие батареи и памяти в системе защиты.

Обычно аппаратные системы, способные защищать информацию от внешнего воздействия зависят от срока работы батареи или от внутренней памяти. Если батарея полностью разряжается, то данные либо стираются (если это предусмотрено разработчиком), либо остаются — в этом случае их может заполучить злоумышленник, поскольку после разряда аккумулятора физические накопители такого типа не могут более служить защитой. Есть и другие проблемы. Например, при появлении экстремальных условий (низкая температура) такой носитель просто потеряет защиту, поскольку батарея «сядет», и все данные сотрутся в автоматическом режиме либо останутся беззащитными.

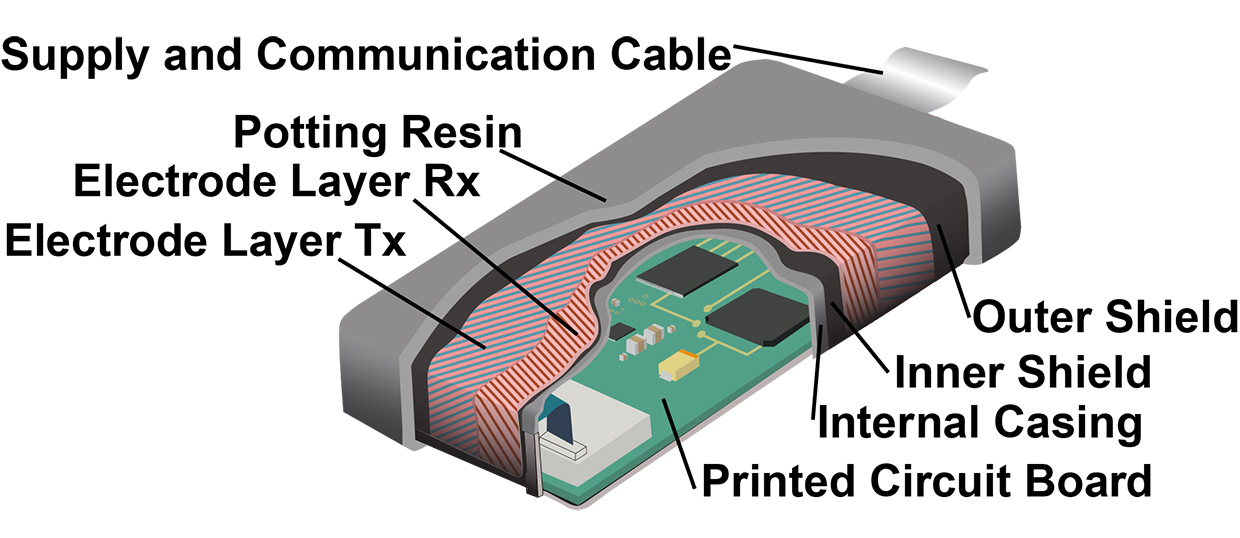

Два электрода создают уникальную характеристику электропроводности именно для такой системы

Система, о которой идет речь, получила название B-Trepid. Здесь нет ключей безопасности, вместо них используется структура внешней оболочки. Батарей в такой системе нет, вместо этого используются два кабеля, которые контактируют друг с другом, вырабатывая ток (надо думать, имеются в виду биметаллический источник). Внешняя оболочка при этом получает статический заряд электричества, а система получает уникальный «отпечаток». При ее активации пользователь системы может быть спокоен — если что-то пойдет не так, данные будут стерты. Если конфигурация «отпечатка» изменяется, информация удаляется.

Оболочка носителя состоит из нескольких слоев, один из которых включает тонкую проволочную структуру. Если расстояние между проволочками изменяется хотя бы на долю миллиметра, изменяется цифровая подпись системы и данные стираются. При любой попытке добраться до носителя информация будет стерта.

Для взлома своих устройств ученые пытались применить разные методы, включая криптографические. Конечно, способы применяли самые осторожные, чтобы никто не обвинил в полноценной краже. И все получилось, правда, уже после того, как один из тестеров использовал сверло толщиной всего 0,3 мм. И система «обратила внимание» на отклонение от нормы, мгновенно сделав все данные на носителе нечитаемыми.

К слову, подделать или каким-либо образом воспроизвести «отпечаток» невозможно. Собственно, и украсть каким-либо образом его нельзя, ведь это не цифровой ключ, а фактически определенная конфигурация электромагнитного поля.

«У нас уже есть прототипы и работающий концепт», — говорит Сайгл, руководитель работы. Он также отметил, что его компания «имеет прототипы, и прототип, хотя бы и на стадии proof-of-concept работает». Именно поэтому Сайгл утверждает, что для супернадежного конверта должен быть найден и безопасной доставки.

Разработка была представлена на мероприятии IEEE International Symposium on Hardware Oriented Security and Trust, которое проходило в Вашингтоне.

Комментарии (37)

Nomad1

05.05.2018 14:02+2Я вижу лишь металлический брусок, малопонятную схему и маркетинговые обещания с громкими словами. В любом случае «невозможно взломать» верно только пока устройства нет на рынке, после этого будет лишь «дороже взломать, чем стоят данные на нем».

MedicusAmicus

05.05.2018 14:22+2Криптекс с пергаментом и ампулой с уксусом.

GennPen

05.05.2018 14:33Внешняя оболочка при этом получает статический заряд электричества, а система получает уникальный «отпечаток».

То есть, оболочка работает в качестве конденсатора, а его емкость(и прочие параметры(?)) являются частью ключа расшифровки данных?

artskep

05.05.2018 15:01+2Типа да. Вскрыть можно, но без ключа (который естественно меняется при физическом повреждении) грусть и печаль.

Вопрос только в "криптостойкости" ключа.

GennPen

05.05.2018 15:05Получается, вопрос только сколько параметров и на сколько точно они измеряются.

artskep

05.05.2018 17:26Как бы да. Но следует не забывать, что «параметры» определяются физикой. А если так, то, наверное, можно эти параметры (в определенном приближении, конечно) снять с «трупа» кожуха и предположить какими они были с точностью, достаточной для дальнейшего брутфорса.

Ведь слишком большую точность измерения тоже нельзя делать — шумы никто не отменял

tyomitch

05.05.2018 19:50+2Хм, а не изменятся ли параметры самопроизвольно от изменения температуры и/или давления воздуха, от лёгкой тряски, и от прочих факторов, сопутствующих нормальной эксплуатации?

artskep

05.05.2018 20:31Это то, что я понимаю под «шумом». Это и изменение емкости из-за того, что вы перечислили, и наводки и все такое.

Из за аналоговой природы очевидно надо устанавливать уровни квантования так, чтобы шум не менял ключ при нормальной эксплуатации, но повреждение кожуха меняло его. Судя по статье ребята этого добились. В принципе не вижу ничего нереализуемого — по большому счету емкость будет зависить от расстояния между проводниками, и в рабочем диапазоне температур/давления вряд ли оно сильно меняется (а диапазоны, очевидно, не экстремальные). А наводки можно экранировать (и, судя по тому, что на фото, внешний экран, похоже, есть).

Victor_koly

05.05.2018 21:56Нужно понять, испортятся ли параметры за 8 часов путешествия в районе на юг от города Чернобыль. Заряд поменяется от потока электронов и все.

Nick_Shl

05.05.2018 15:36+2Э… а этот носитель не имеет внешнего интерфейса? Зачем вообще лезть внутрь? Когда мне нужны данные с HDD я не срываю с него крышку — я просто подключаю его кабелем к системе.

Calvrack

05.05.2018 15:53Но это не HDD. Это может быть крипточип который подписывает вам что-то скрытым закрытым ключом. Например подписывает корневой сертификат.

Nick_Shl

05.05.2018 17:17+1А зачем мне лезть внутрь, если мне надо что-то им подписать? Например мой поддельный сертификат — я просто ему его передам и получу подписанный. Физический доступ мне не нужен, мне нужен доступ к интерфейсу. А если они и интерфейс защитят так, то это уже не "носитель информации", это — кирпич.

Politura

05.05.2018 19:26+3Вообще в оригинал статьи начинается с такого абзаца (вольный перевод):

В сильно защищенных компьютерных центрах есть один компьютер, который взломать почти невозможно. Это система хранения и обслуживания криптоключей, которая физически защищена даже от атак из шпионских фильмов: рентген, микродрели, электромагнитное сканирование.

Эти системы, называемые hardware security modules (HSMs), защищены...

Дальше идет опиание используемых защит и их недостатков, то что уже перевели для Гиктаймса, и, похоже, вся остальная статья про защиту от взлома исключительно вот-этих штук en.wikipedia.org/wiki/Hardware_security_module а не терабайтных флешек, или чего-нибудь еще.

Akuma

05.05.2018 15:46«Немецкие ученые создали невзламываемую физическую защиту для носителя информации» и не знают что внутри.

Ну правда ведь. Носители информации физически и не взламывают, а восстанавливают. Ну доберешься до микросхем и что с ними делать? Внешний интерфейс все равно будет, его и будут взламывать.

P.S. Ну либо в статье непонятно объясняется что это за прибулда.

VaalKIA

05.05.2018 16:34Если флеш диск, то что бы стереть информацию, нужна энергия, просветить рентгеном и лазером долбануть мгновенно по проводу элемента питания и пусть себе сигнализирует, что оболочка нарушена, стирать-то уже нечем. А вообще, я представляю масштабы бедствия во время землетрясений, да и ронять я такое чудо не советую.

Daddy_Cool

05.05.2018 16:49+1Можно уточнить?

Для взлома своих устройств ученые пытались применить разные методы, включая криптографические. Конечно, способы применяли самые осторожные, чтобы никто не обвинил в полноценной краже. И все получилось, правда, уже после того, как один из тестеров использовал сверло толщиной всего 0,3 мм. И система «обратила внимание» на отклонение от нормы, мгновенно сделав все данные на носителе нечитаемыми.

Что-то не так с этими предложениями. Взламывали же свои устройства? Так какая кража? Получилось вскрыть тонким сверлом? Значит нет, раз данные стерты.

balamutang

05.05.2018 18:00+5Классическая переводная статья где ученый изнасиловал журналиста, а журналист — переводчика.

На металлобазе пропал металлический брусок, а когда его нашли — оказалось что он поврежден, в нем просверлено отверстие диаметром 0.3мм. Более ничего не ясно

Dvlbug

05.05.2018 23:15Большая часть этого абзаца выдумана. В оригинале сказано, только

And if the envelope is penetrated, which Sigl’s team did using a 0.3-mm drill, its capacitances shift. This alters the PUF, automatically rendering any data within the system unreadable.

Они попытались использовать сверло 0.3мм и их система сработала. Вот и все.

dipsy

05.05.2018 16:53А разве наличие шифрования не гарантирует недоступность информации без знания собственно ключа шифрования? Даже если в микросхему флэш-памяти физически залезть, там просто будет белый шум в ячейках.

sumanai

05.05.2018 19:28+1Проблема в хранении этого ключа. В голове не получится хранить надёжный ключ, плюс он извлекается паяльником. При его вводе существует возможность перехвата. Поэтому и нужны автономные хранилища ключей.

juray

05.05.2018 17:45+2(надо думать, имеются в виду биметаллический источник).

Это что за термин такой новоизобретённый?

Источник ЭДС на разнице энергии выхода электронов (или электродных потенциалов) у разных металлов — это либо термопара, либо гальванический элемент.

Гальванический — не вечен, имеет свой ресурс. Термопара — требует разницы температур между двумя спаями, так что в равновесных условиях работать не будет.

Батарей в такой системе нет

А вот тут еще возникает вопрос о трактовке термина «батарея». Строго говоря, батарея — это несколько соединенных элементов. И в этом смысле преподносить это как новизну странно — огромное множество устройств работают на одном элементе (часы, радиоприёмники).

В просторечии часто «батарейкой» называют именно элемент питания. В этом случае, во-первых, есть претензия к использованию просторечия в научно-технической статье. А во-вторых, см. выше про термопару и гальванический элемент.

balamutang

05.05.2018 17:54+1Может я и параноик, но мне кажется что подобные бестолковые статьи публикуются здесь чтоб нахаляву поиметь брейнсторм за заданную тему. Вбрасываешь задание, один концепцию написал "я бы сделал так", другой откомметил с замечаниями, третий улучшил… и все, готово- суммируй и беги патентуй, запускай стартап. :)

hdfan2

05.05.2018 19:24+2Это какой-то лютый звиздец, а не перевод. Без оригинала вообще непонятно, о чём идёт речь. Короче, эта хрень — новый способ реализации HSM'а. HSM (hardware security module) — грубо говоря, аппаратное хранилище для приватного ключа. Оно не позволяет узнать сам приватный ключ, но позволяет что-то им подписать (и, естественно, узнать соотв. публичный ключ). Взломать HSM — это значит либо узнать приватный ключ, или как-то дублировать содержимое HSM'а (чтобы самому что-то подписывать). Чтобы этого избежать, обычные HSM'ы имеют внутри сеть микрометровых проводников внутри спец. смолы, сопротивление которых постоянно замеряется; если оно нарушено, то это признак взлома, и при этом затирается ключ, хранящийся в RAM. Тут две проблемы: сам ключ хранится в обычной памяти (и может быть считан), а защита зависит от работоспособности батареи (она может сдохнуть, случайно или, например, на морозе, и тогда ключ тоже затрётся). Учёные, о которых идёт речь в статье, предлагают иной способ: вместо хранения ключа использовать ключ, генерируемый самой сетью проводников. Вместо сопротивления используются значения ёмкостей между различными участками сети. Поскольку на неё влияют даже малейшие изменения в проводниках, создать дубликат невозможно; также эти характеристики меняются при любых попытках взлома. При включении этой фигни в сеть сами эти ёмкости являются криптографическим ключом. Соответственно, система не зависит от батареи, т.к. нет системы слежения за взломом и стирания ключа.

ARD8S

05.05.2018 22:37Мне кажется, что в определённых условиях (облить жидким азотом, например) информация не сотрётся с flash памяти. Можно же выявить условия при которой запись с помощь имеющейся энергии становится невозможна, ток от конденсаторов не дойдёт до чипов, ведь чтобы стереть надёжно- нужно или уничтожить сам чип памяти или перезаписать всё нулями.

Ясно что это очередной не имеющий аналогов девайс для сами знаете чего. Денежки все любят. Думаю будет обычный зашифрованный SSD во внешней банке. Может быть датчики разборки/давления/мех. воздействий. В лучшем случае, залитый эпоксидкой, чтобы флешку не снять было или с газовой средой для датчиков (но газ может уйти). Но учитывая как бодро дохнут флешки, да ещё и при условии возможности восстановления информации в случае ложных срабатываний решение так себе. Пожар, сработка газовой системы тушения, затопление, залитие, радиация, СВЧ или радиоизлучение там. Корпус не монолит на картинке.Ошибки датчиков тоже будут. Всяко бывает.

Victor_koly

05.05.2018 23:05Ну от СВЧ с мощностью 1 кВт на квадратный метр будет сложно защитить флешку или хард. Но свойство эпоксидки для экранирования частоты 900-5000 МГц не проверял.

DjSens

05.05.2018 22:44Я бы сделал на базе темноты и вакуума — сотни изолированных физических микроячеек с датчиками света и вакуума, в некоторых воздух (это "1"), в других вакуум ("0"). Работает только при подаче питаня. Взламывайте

dan939

05.05.2018 23:40хз, вот сейчас власти государства посягнули на одну из сокровенных вещей- на тайну переписки. тут уж либо трусы надеть, либо крестик снимите… как в том анекдоте.

сейчас десятки миллионов моодых людей перестали верить власти. примерно также как во времена глушения, скажем в 1985м. о чём далее говоритьможно с властями? кто останется им верить?

artskep

Сомнительно, что физический взлом изменит «подпись» совсем непредсказуемо. Все-таки законы физики весьма плавные. Вангую, что при желании, времени и наличии большого количества подопытных образцов вполне можно снизить количество возможных вариантов. Вопрос, правда, насколько