Мысль, изложенная в данном посте кому-то может показаться очевидной и банальной, но, как показал разговор в курилке с коллегами, многие, даже имеющие отношение к IT об этом даже не задумывались, не говоря уже о более далеких от техники людей.

Когда заходит речь «Чем плох публичный вайфай в транспорте/кафе/гостиницах/etc.?» чаще всего в первую очередь отвечают, что основная проблема — либо полное отсутствите шифрования, либо использование одинакового ключа шифрования для всех пользователей. Многие на это справедливо возвразят, мол, сейчас практически все сайты и сервисы используют HTTPS, поэтому ваши пароли и персональные данные злоумышленник, слушающий трафик, перехватить не сможет.

Те, кто технически подкован или обладает здоровой параноей, используют шифрованные VPN при работе через публичные сети, таким образом создавая дополнительный слой защиты.

Но сегодня речь пойдет не о том.

Согласно действующему законодательству РФ, главным условием бесплатного доступа к wi-fi является авторизация пользователей. При подключении к публичной сети пользователь в обязательном порядке должен пройти идентификацию личности и своего устройства.

- ФЗ №126 «О связи», который вступил в силу 7 июля 2003 года;

- постановление Правительства №801 «О внесении изменений в некоторые акты правительства Российской Федерации»;

- Федеральный закон Российской Федерации от 27 июля 2006 года № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Приказ Минкомсвязи России № 83 от 16.04.2014г.;

- Федеральный закон Российской Федерации от 27 июля 2006 г. N 152-ФЗ «О персональных данных» с изменениями и дополнениями;

- Правила оказания услуг связи по передаче данных, утвержденные постановлением Правительства Российской Федерации от 23 января 2006 г.N 32;

- Правила оказания телематических услуг связи, утвержденные постановлением Правительства Российской Федерации от 10 сентября 2007 г. N 575;

- Правила оказания универсальных услуг связи, утвержденные постановлением Правительства Российской Федерации от 21 апреля 2005 г. N 241;

- Постановление Правительства Российской Федерации от 31 июля 2014 г. N 758.

Когда вы подключаетесь к бесплатному WiFi впервые, вас автоматически переадресовывает на страницу авторизации, которая может выглядеть, например, как-то так:

Авторизация обычно возможна одним или несколькими способами:

- Вводом номера мобильного телефона, и получением на него кода посредством SMS или звонка. Согласно принятым поправкам к закону «О связи», SIM-карты могут продаваться только в специализированных точках и при наличии документов, удостоверяющих личность покупателя. Более того, соответствующие гос. структуры вынашивают планы о борьбе с «серыми» и «левыми» симками.

- Авторизацией через ЕСИА («Госуслуги»), создание учетной записи в которой аналогично требует предъявления документов, удостоверяющих личность

- Некоторые интернет-провайдеры позволяют своим абонентам подключаться к своему же публичному вайфаю по связке логин-пароль от своего домашнего интернета, договор на который, опять же, заключается с указанием паспортных данных.

Практически всегда, после прохождения процедуры авторизации, в базе данных поставщика услуг сохраняется запись вида 'MAC-адрес вашего устройства' / 'некий идентификатор, четко указывающий на вашу личность' (номер телефона, логин на госуслугах, номер договора, и т.д.). Это необходимо для того, чтобы когда вы в следущий раз подключитесь к этой же сети, вам не пришлось проходить всю процедуру заново — маршрутизатор поставщика услуг опознает ваш телефон, планшет или ноутбук по MAC-адресу и автоматически применит нужные правила доступа. В большинстве случаев, MAC-адрес — это единственное, по чему провайдер определяет вас как пользователя.

А теперь рассмотрим вполне реальную ситуацию.

Вы, как законопослушный человек, пришли в какое-то общественное место, например, в кафе или вагон метро, авторизовались в публичной WiFi-сети по своему номеру телефона или любым другим предусмотренным способом, попользовались ресурсами Всемирной паутины, после чего отключились от сети и ушли из этого места.

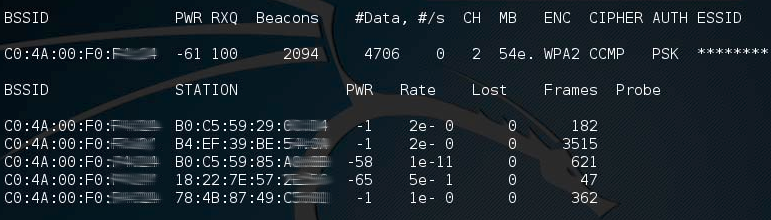

Одновременно с вами в этом месте находится некий не совсем законопослушный гражданин, имеющий при себе самый обычный ноутбук, на котором стоит самый обычный WiFi-адаптер, способный работать в monitor-режиме и утилиты из пакета aircrack-ng. С помощью всего этого нехороший человек тихо и незаметно слушает эфир, отмечая, устройства с какими MAC-адресами появились в сети, обменивались трафиком с точкой доступа, а после этого отключились от нее. Выглядит это все примерно так:

После того, как вы покинули место с этой WiFi-сетью, нехороший человек меняет MAC-адрес WiFi-адаптера на своем устройстве на MAC-адрес вашего устройства, подключается к сети, оборудование опознает его как «старого знакомого» (то есть вас) и пускает в Интернет безо всякой авторизации.

Стоит отметить, что делать все это может не обязательно со злыми намерениями. Некоторые люди (все личности и события вымышлены, совпадения случайны) делают так для доступа к WiFi-сети в метро без просмотра рекламы (найдя MAC-адрес устройства человека, оплатившего премиум-аккаунт без баннеров).

Успешно авторизовавшись в сети, нехороший человек может сделать что-то, что идет в разрез с действующим законодательством — написать какое-нибудь сообщение в соцсетях, лайкнуть чужой пост или скриншот из художественного фильма, короче говоря, сделать что-либо, что в наше время считается нарушением статей 280 и 282, а в добавок еще 242 или 272 УК РФ.

И вот тут начнется все самое интересное.

По действующему законодательству, операторы связи должны хранить данные авторизации сроком не менее 6 месяцев. При активизации прокуратуры и следователей и запросу поставщику услуг, из Сети которого и было совершено «правонарушение», логи укажут не на «нехорошего человека», а на вас, как на законного владельца устройства с MAC-адресом, с которого и производился доступ.

В идеальном случае все развалится еще на этапе доследственной проверки.

В хорошем случае вам придется потратить время и силы чтобы доказать, что вы тут непричем — привлечь экспертов, которые обоснуют, что MAC-адрес не может является однозначным идентификатором конкретного устройства и конкретного пользователя, собрать показания свидетелей и записи с камер видеонаблюдения (если их не удалят за сроком давности) о том, что в момент события вас уже не было в том месте, и молиться, чтобы судья не отклонил ваши ходатайства о приобщении всего этого к материалам дела как «несущественные».

За примерами ходить далеко не нужно — дело Дмитрия Богатова, администратора TOR-ноды, с чьего IP-адреса неизвестный призывал устроить массовые беспорядки. Не смотря на записи с камер видеонаблюдения, явно подтверждающих то, что Дмитрий в момент совершения правонарушения находился в фитнес-клубе, а не у себя дома за компьютером, и заключения экспертов о том, что IP-адрес не может являться идентификатором личности, Богатов был арестован, позже под давлением общественности был переведен под домашний арест, и в итоге уголовное дело против него было прекращено только спустя год. Если бы эта история не получила широкое освещение в СМИ, и за Дмитрия бы не вступились правозащитные организации со всего мира, все могло закончиться гораздо хуже.

В плохом же случае… давайте не будем о плохих случаях, тут и так все понятно.

Как можно избежать подобного? Увы, никак. Все упирается в несовершенство самих методов авторизации и аутентификации у операторов связи, а также в особенности работы нашей правоохранительной и судебной системы. Технических методов исключить вероятность подобных ситуаций со стороны обычных пользователей я в данный момент не вижу (вариант с использованием сим-карт офомленных на посторонних лиц не рассматриваем по расписанным выше причинам). Вывод напрашивается один: не пользоваться публичными WiFi-сетями.

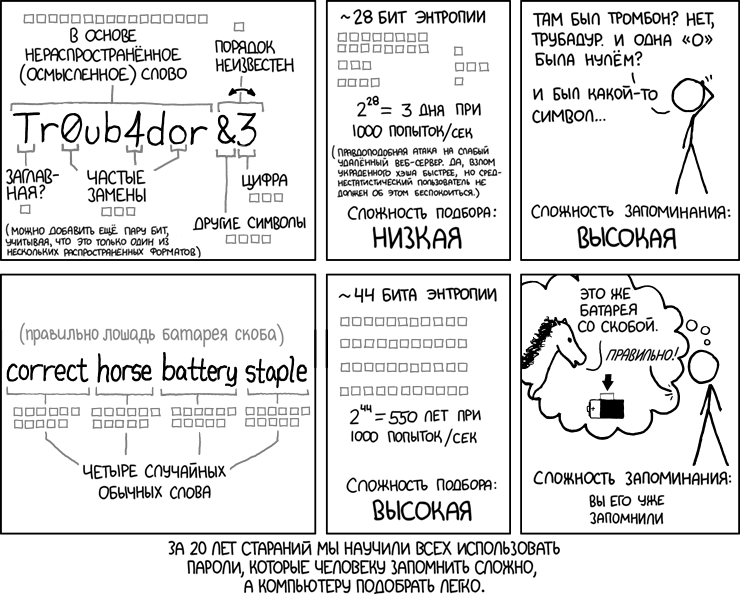

Также стоит отметить, что бдительность стоит сохранять не только при использовании публичного WiFi. На сегодняшний день, подавляющее большинство домашних пользователей использует на своих WiFi-роутерах протокол шифрования WPA2-PSK, который также подвержен возможности подбора ключа шифрования перебором, что при использовании простых паролей (а при дальнейшем развитии вычислительных мощностей — не только простых) влечет за собой возможность подключения посторонних лиц к домашней WiFi-сети и выхода в Интернет от имени владельца роутера. Эта проблема решается техническими методами (например, можно сконфигурировать оборудование так, чтобы при подключении к WiFi сети доступ был только до VPN-сервера, через который уже осуществляется выход во внешний мир, либо WPA-802.1X — но в обоих случаях необходима поддержка со стороны железа), но мало кто из обычных людей с этим будет заморачиваться, увы.

Комментарии (136)

Sklott

18.05.2018 13:49+1Как можно избежать подобного? Увы, никак.

Ну как-же никак, сами-же и написали как: использовать «чужие» MAC-и ;)

aamonster

19.05.2018 11:21Если мне не изменяет память, iPhone/iPad/iPod по умолчанию в публичные сети каждый раз заходит с новым MAC. Надо почитать, что на эту тему есть для андроида.

UPD: Не по умолчанию — "Чтобы активировать эту функцию, нужно отключить сервис определения местоположения в настройках телефона".

Firz

19.05.2018 16:37+2А разницы нету — Вы зашли в сеть с новым MAC-ом, авторизовались по паспорту/номеру телефона, вышли, а на Ваше место зашел другой человек под этим МАС-ом. Сам МАС роли не играет, главное что себя Вы идентифицировали, а МАС пусть хоть из FF-ок состоит.

Под «чужими» имелись в виду «краденные» чужие маки, под которыми авторизовался кто-то другой до Вас на конкретной точке доступа.

foal

20.05.2018 00:56Тут есть один нюанс. Вы можете апеллировать к тому, что из того что система автоматически меняет MAC при каждем Вашем подключении, то использвание вашего MAC во второй раз это явный признак злоупотребления вашими правами. Другой вопрос как к этому отнется суд.

Firz

20.05.2018 12:27Смотря какой и чей суд, но что-то мне подсказывает что некоторые могут просто сказать «докажи что не верблюд».

ainoneko

21.05.2018 07:24использвание вашего MAC во второй раз это явный признак злоупотребления вашими правами

некоторые могут просто сказать «докажи что не верблюд».

Точнее, они могут сказать: «докажи, что это второй раз».

qw1

19.05.2018 21:53Если мне не изменяет память, iPhone/iPad/iPod по умолчанию в публичные сети каждый раз заходит с новым MAC

Если разобраться, рандомный MAC используется только в режиме определения сетей. Ходишь ты по всяким магазинам, а телефон сканирует сети вокруг, чтобы передать приложениям и Эпплу твоё местоположение (find my iphone). Как только ты хочешь подключиться в точке, рандомный MAC отменяется и обмен трафиком идёт с настоящим MAC.

Android сканирует сети ради определения расположения, даже если WiFi якобы выключен, но просто OS не цепляется к найденным сетям.

ildarz

18.05.2018 13:50Всё это насколько чисто технически правильно (за исключением отчасти последнего абзаца), настолько же практически бесполезно. И, если что, среди преступников идея выдавать себя за другого человека появилась несколько раньше, чем публичный вайфай, и ничего, живем как-то.

Whuthering Автор

18.05.2018 14:40+1Вопрос в том, насколько трудозатратно в каждом из случаев выдать себя за другого человека. В данном случае все делается буквально за минуту, и не требует каких-либо вложений или специальных знаний, да и практически неотслеживаемо/недоказуемо.

ildarz

18.05.2018 15:05Не за минуту, и таки требует специальных знаний. "За минуту" — это разве только для того, кто специальные знания, во-первых, уже имеет, во-вторых, заранее подготовился. А чтобы это стало еще и неотслеживаемо и недоказуемо, надо еще и о сокрытии следов позаботиться (что опять-таки требует специальных знаний).

iig

18.05.2018 18:21+3Выпустит добрый человек скрипт под линукс, инсталлятор под windows и apk под андроид. Много знаний для этого не нужно, не больше чем зверь-CD собрать.

Psychosynthesis

19.05.2018 04:53Под windows раньше было не так-то уж и просто MAC сменить, в некоторых случаях невозможно вообще.

Со времён семёрки что-то изменилось?

khim

19.05.2018 06:39Зависит от драйвера. Я помню ещё на XP на ThinkPad'е штатными средствами MAC менял.

А на DELL'е у моего друга опции не было.

foal

19.05.2018 16:09+1Можно всегда:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318}

Из списка (0000, 0001,...) найти нужный адаптер

Добавить NetworkAddress свойство (String) с новым значением MAC (без разделителей. Например ABF72958F294)

Перезапистить адаптер

Psychosynthesis

19.05.2018 16:31Хм… Попробовал. И правда работает.

Я думал, что это влияет исключительно на то, как оно в свойствах соединения отображается, а адрес в пакеты сама карточка прописывает.

ValdikSS

18.05.2018 22:03+4Я сделал специальную прошивку для LTE-маршрутизатора Huawei E5770, где, среди всего прочего (например, автоматической смены IMEI), есть и возможность смены MAC-адреса Wi-Fi в режиме клиента. Автоматическое получение подключенных MAC пока не реализовано (в силу ущербности стека, используются старые Wireless Extensions, а не mac80211), но скоро будет.

Помогает использовать Wi-Fi в метро с блокировкой рекламы и обходом заблокированных веб-сайтов, с устройств без root/jailbreak.

Рекомендую этот маршрутизатор, у него и LTE, и Wi-Fi, и USB, и Ethernet, и еще и ёмкая батарея.

Anton24322224

20.05.2018 15:3514 700 ??

Не дороговато?

ValdikSS

20.05.2018 17:09В Ситилинке стоил 8500?, сейчас нет в наличии. На ebay.co.uk можно купить за 4000-5000?, заблокированный на оператора o2, и разблокировать моей прошивкой.

RedDevil

18.05.2018 13:55+1протокол шифрования WPA2, который также содержит уязвимости и может быть взломан

Поправьте меня, пожалуйста, если я в чем-то не прав, но указана уязвимость позволяет читать пролетающий трафик, а не подключаться к точке. Для подключения все еще надо брутить пароли…

Whuthering Автор

18.05.2018 13:56+2Да, вы правы. Но, насколько я знаю, брут на видеокарточках сейчас можно провести за довольно приемлемое время (если сочетать перебор плюс радужные таблицы).

Поправил абзац, спасибо.

RedDevil

18.05.2018 15:19Да, но не все так плохо, к примеру, пароль типа «RaDuGAnaNEBE#-+» непобедим.

По сути в зоне риска: цифры, ранее скомпрометированные пароли (словари из сети и т.д.), банальные пароли(фамилия, фамилия+цифра, слово+цифра и т.д.) Поэтому считаю, что высказывания о ненадежности WPA2 раздуты(в плане подбора и подключения).

d7s2di

18.05.2018 13:56+3Жить становится лучше, жить становится веселее. Как писал Башлачев, «на своем поле как подпольщики».

Я уже давно пришел к мысли, что проще и спокойней не пользоваться средствами связи, оформленными на себя.

Dioxin

21.05.2018 09:05+1А как по-другому?

Авторизация только через телефон.

Левые симки не предлагать.

ledascho

18.05.2018 13:56+9Статью следует переименовать в «И еще раз: не пользуйтесь публичным WiFi в РФ».

vesper-bot

18.05.2018 14:02Точнее, «там, где пытаются привязать оборудование к личности», так как данная схема сработает не только в РФ.

ledascho

18.05.2018 14:08+1При условии наличия столь же старательно сформулированных и исполняемых законов, как в РФ

TimsTims

18.05.2018 15:35-2данная схема сработает не только в РФ

Согласен. Практически во всём мире (США, Китай, Сингапур, почти весь ЕС) просят ввести номер телефона (и чаще всего местный), чтобы получить доступ к услугам. Назовёте ли вы законодательство Сингапура не современным?

JC_IIB

18.05.2018 15:38+2Вантаа и Схипхол (аэропорты Хельсинки и Амстердама соответственно) — просят ввести только номер рейса. Даже место не нужно.

F0iL

18.05.2018 15:39+1Сколько ездил по ЕС (Финляндия, Швеция, Нидерланды, Чехия, Испания) — практически везде публичный WiFi работает без авторизации по номеру телефона, просто предлагают поставить галочку на пользовательском соглашении, максимум — спросят e-mail или фейсбук-аккаунт, чтобы потом рекламные новости присылать.

antonn

18.05.2018 15:43+2В Брюсселе пришлось регистрироваться в сети их метро через почту, чтобы получить доступ. В Италии, Словении, Чехии и Польше — воспользовался МакДаком, вроде там была одна кнопка «Я хочу в интернет» :) В Литве Талия пускает после принятия соглашения с чекбоксом без каких либо регистраций.

vesper-bot

21.05.2018 11:26фейсбук-аккаунт

Это довольно много, особенно если из фейсбука удастся стянуть что-то помимо ФИО и публичного профиля. Кстати, а они верифицируют аккаунт? Если нет, то можно предоставить чужой и сказать "так и было", и ищи-свищи.

shockable

18.05.2018 22:48+1Информация неверная, но данные по отписавшимся на это сообщение, собрал

, товарищ младший лейтенант.

coolspot

19.05.2018 00:42+3В США нет такой фигни. Почти всегда просят принять условия пользования, но телефон — никогда.

fdroid

18.05.2018 14:20Вопрос знатокам. Я немножко попараноил и настроил доступ к домашнему Wi-Fi только устройствам с разрешёнными в роутере MAC-адресами (Mikrotik, Default Authenticate отключен, нужные MAC внесены в Acces List). На домашнем сервере поднят RADIUS-сервер, заведены пользователи со «страшными» логинами-паролями, на микротике настроен тип авторизации WPA2 EAP, прописан RADIUS, через который устройства (а точней, юзеры) авторизуются при подключении к Wi-Fi. Достаточно ли этих мер для гарантированного неподключения к моей беспроводной сети левых личностей с непонятными намерениями?

antonn

18.05.2018 14:34+1МАК можно поменять (на один из ваших, который выдается «монитором» сетей), это бесполезная защита в точке доступа.

Сам тоже WPA2-E использую, но с локальными пользователями на контроллере вайфая, а то вдруг Радиус взломают. Можно было бы заморочиться с сертификатами (в разрезе WPA2-E), но тогда эти сертификаты надо ставить на все устройства, очень быстро утомляет.

fdroid

18.05.2018 14:42это бесполезная защита в точке доступа.

В общем и целом согласен. Это больше от пионэров и сетевых устройств: когда ещё не было мак-фильтрации, обнаружил в логах радиуса бесконечные попытки подключиться к моей ТД с цифровым логином (одним и тем же) и пустым паролем какое-то устройство, которое, ЕМНИП было чьим-то то ли телевизором, то ли чем-то другим бытовым.

Сам тоже WPA2-E использую, но с локальными пользователями на контроллере вайфая, а то вдруг Радиус взломают.

У меня радиус в докер-контейнере крутится, учётки для авторизации используются только в нём. Но всё равно как-то неуютненько себя чувствую. А вырубать Wi-Fi — не вариант. Мож ещё какие-то меры защиты упускаю.

WGH

18.05.2018 14:46По-моему, это все избыточно. White list MAC-адресов практически бесполезен с точки зрения безопасности. Обычный WPA2-PSK достаточно безопасен.

Я бы даже сказал, что WPA2-EAP чем-то даже более опасен. На устройствах бывает сложно нормально поставить сертификаты, и это может закончиться «ну похер, подключусь без проверки». А такой сетап хуже, чем PSK, потому что атакующий может поднять свою точку доступа с таким же именем и EAP, и клиент спокойно к ней подключится. EAP можно так настроить, чтобы сервер принимал любой пароль (что невозможно в PSK из-за свойств 4-way handshake, который аутентифицирует как точку доступа перед станцией, так и наоборот). Это не даст атакующему возможности подключиться к самой сети, впрочем, но всё же.

Пожалуй, основное преимущество EAP — возможность заводить кучу юзеров, и менять пароли/лочить аккаунты независимо. Но полезность этого дома сомнительна. Для гостевого Wi-Fi лучше поднять ещё одну точку доступа, тоже с PSK, но другим паролем. Даже непродвинутые SOHO-роутеры это часто поддерживают, ну а Mikrotik — вы и сами знаете :)

WGH

18.05.2018 14:52А, ну ещё в EAP есть плюс, что там клиенты не могут сниффать друг друга. Но дома тоже не особо нужно.

fRoStBiT

19.05.2018 05:39В WPA-PSK клиенты тоже друг друга снифать не могут.

WGH

19.05.2018 16:19Могут, для этого достаточно посниффать момент 4-way handshake: superuser.com/a/156969/298427

antonn

18.05.2018 14:56Я бы даже сказал, что WPA2-EAP чем-то даже более опасен. На устройствах бывает сложно нормально поставить сертификаты, и это может закончиться «ну похер, подключусь без проверки».

Поправьте если я не прав, но WPA2-E можно сделать без сертификатов, 802.1x EAP + MSCHAP, и это должно быть надежнее чем PSK.

Ну и удобно менять себе пароль, если забыл :)

WGH

18.05.2018 15:05Даже если и можно сделать EAP без сертификата сервера (сомневаюсь, но не буду врать), то он же все равно будет хуже PSK, именно по той причине, что я выше описал: станция (клиент) не сможет проверить точку доступа.

lorc

18.05.2018 14:48Страшные пароли — это хорошо. Если они действительно с высокой энтропией. Но параноик во мне подсказывает, что аутентификация по сертификатам — еще лучше. Проблема в том что не все устройства умеют такое. Если смартфоны-ноутбуки поддерживают ее, то всякие принтеры, телевизоры, контроллеры умного дома и прочие приставки — вряд ли.

А вот фильтрация по MAC-адресам практически бессмысленна. Только лишние неудобства при добавлении нового устройства в сеть.

Germanets

18.05.2018 17:16Могу предложить усилить параноидальный вариант — добавить на роутер и на клиенты дополнительную софтину, которая бы по своему собственному протоколу провверяла клиентов — из серии — каждые N секунд клиент обязан отправить на роутер сообщение, подтверждающее его легитимность, в противном случае нужно банить клиента

и включать сирену. Протокол при этом можно взять какой-нибудь не самый распространённый, или даже собственноручно сотворить…

KorDen32

19.05.2018 13:42+1Банальнее — на WiFi доступен только интерфейс IPsec VPN-сервера (нужна нормальная молотилка ESP, в некоторых массовых роутерах есть на уровне 200-300 мбит/с), клиенты IPsec есть штатно на популярных платформах.

zabbius

18.05.2018 14:58+2Как показывает практика, публичным вайфаем можно пользоваться и без авторизации. То udp на 53 порт забудут прикрыть, то ICMP, то еще что-нить.

rdc

18.05.2018 15:09есть ещё две причины:

— чем дальше, тем меньше смысла в публичных вайфаях. в эпоху GPRS смысл был, а сейчас LTE обычно работает быстрее большинства публичных вайфаев. и не нужна возня со всеми этими авторизациями.

— номер телефона нельзя доверять организациям. если номер стал известен организации — он стал известен всем. за примерами далеко ходить не надо.

кстати, в метровайфае авторизация через ЕСИА не работает — говорит, у вас в госуслугах телефон не указан, всё равно укажите телефон и всё тут…

F0iL

18.05.2018 15:17+1в питерском метро, например, никто кроме Мегафона не работает, так что LTE тут не поможет, увы.

izuware

18.05.2018 15:20Мысль, изложенная в данном посте кому-то может показаться очевидной

… страшная мысль как то не раскрыта…

SkiF_TLT

18.05.2018 15:48+1А ещё «нехороший человек» может пырнуть тебя ножом в печень даже в общественном и людном месте. И это гораздо хуже чем кража MAC-адреса. Так что же, совсем «не выходи из комнаты, не совершай ошибку»?

С технической точки зрения автор всё верно излагает. Но вывод настолько радикален, что звучит абсурдно. Достаточно просто знать и понимать потенциальные риски и угрозы. И это касается не только подключения к бесплатному Wi-Fi. По лестнице ходить — тоже ногу можно сломать, но это не повод просить окружающих носить тебя на руках.

P.S. Кстати, не так давно пользовался бесплатным вай-фаем в Германии, в поезде и ещё местами. Номер телефона потребовался лишь в одном месте. В остальных местах достаточно было согласиться с агриментом, поставив галочку или же даже просто нажав кнопку «Войти».

Whuthering Автор

18.05.2018 16:01+1Для безлюдного места действуют вполне определенные правила безопасности вида «не стоит гулять ночью одному по неблагополучным районам освещая себе дорогу новым айфоном», поэтому подход «не выходи из комнаты» в чем-то правилен.

В людном и общественном месте пыряющий ножом будет запомнен большим количеством свидетелей, попадется в поле зрения камер наблюдения, и т.д. Следственные действия после такого инцидента начнутся почти сразу по горячим следам. Поэтому таким заниматься будут или совсем упоротые (типа террористов/религиозных фанатиков), или лица в состоянии аффекта.

В случае с вайфаем же внешне все практически никак не проявляется, а о том, что кто-то сделал что-то, из-за чего у вас могут возникнуть проблемы, вы можете узнать вообще спустя пару месяцев.

Chupakabra303

18.05.2018 16:06+1На самом деле вопрос тут стоит скорее в правовой сфере, чем в технической. А именно, какова вероятность присесть за другого плохого человека из-за совпадающего MAC-адреса и времени его активности в некотором месте (если нет алиби на нахождение в другом месте в тоже время)?

Т.е. принимается ли MAC как улика. А вот тут мне кажется (с технической точки зрения как раз), что не очень-то он на улику тянет. А вот как суд решит?

Whuthering Автор

18.05.2018 16:41+1Да, проблема именно в суде. В упомянутом деле Богатова пришлось довольно долго доказывать, что «отправлено с его IP-адреса» не означает «лично он пользовался устройством и писал этот комментарий». В случае с MAC-адресами, я надеюсь, аналогично обосновать получится, вопрос только, ценой каких усилий.

Кстати говоря, «совпадающий MAC-адрес» — не такой уж и нереальный случай, даже без злоумышленников. У некоторых китайских смартфонов такое, насколько я помню, бывает (не знаю уж, из-за ошибки, или какая-то сознательная хитрость производителя), а бывают и еще более веселые глюки.

F0iL

18.05.2018 16:47+2Подобный глюк (одинаковый MAC-адрес на всех) еще был у сетевых карточек на чипе SiS900 из-за бага в Windows-драйвере, так что да, в теории от подобного никто не застрахован.

lorc

18.05.2018 16:48Пространство мак-адресов не такое уж и большое и коллизии возможны.

Manufacturers re-use MAC Addresses and they ship cards with duplicate addresses to different parts of the United States or the world so that there is only a very small chance two computers with network cards with the same MAC Address will end up on the same network.

DarkTiger

18.05.2018 21:59Это у китайцев не ошибка, а вполне себе умное использование условий договора с регулятором.

Производитель имеет свой пул MAC-адресов, который стоит немалых денег. Он их прошил в MAC и BT на конвейере, прошла пара лет, он использует тот же самый пул для своих новых устройств. Вероятность, что два ноунейм-устройства разных поколений одного производителя где-то встретятся в одной вайфайной подсетке — довольно мала (хотя, конечно, использование MAC для авторизации в метро… мда). А производитель экономит приличную сумму. Даже если и встретятся — пользователь скажет «ну китайский планшет, что от него ждать...»

Alexsandr_SE

19.05.2018 10:59Вероятность мала, но не нулевая. Когда-то так народ возвращал новый ПК. Купили в магазине, подключили и позвонили провайдеру, что бы мак поменял на интернете (без роутера подключение) на что провайдер заявил, что такой мак уже у них в сети есть, а значить их ком не новый. Комп здавали в криками в магазин, мол продали б/у как новое оборудование.

kalininmr

19.05.2018 19:28хм. со генерацией случайного мака — вероятность ещё выше :)

но, с другой стороны, если мак генерится для сессии — какой считать моим?

mtex

18.05.2018 16:42+4А именно, какова вероятность присесть за другого плохого человека из-за совпадающего MAC-адреса и времени его активности в некотором месте

Думается мне, что после дела Дмитрия Богатова, эта вероятность значительно отлична от нуля.

Ndochp

19.05.2018 08:34ПОСЛЕ уже кажется безопаснее, чем до. (хоть у нас и не прецедентное право)

Whuthering Автор

19.05.2018 09:49+3Как уже говорилось, не вступись бы за Богатова куча СМИ, активистов и правозащитников, результат мог бы быть совсем другим.

Этим делом наши госорганы показали, что мало что понимают в технической стороне проблемы (или делают вид), вполне могут начинать давить даже по такому спорному делу, и от этого не застрахован никто.

Ndochp

19.05.2018 13:47+1То, что они мало понимают и судят в ИТ по понятиям и желаниям я увидел уже давно. Хотя бы то же закрытие пиратского сервера Рагнарёк Онлайн, когда ребят с собственной реализацией сервера и родным клиентом успешно обвиняли во взломе официального (сервера или клиента уже не помню, «взлом» клиента был в изменении адреса сервера в конфиге).

А вот то, как закрылось дело Богатова даёт шанс в будущем обойтись меньшим шумом в СМИ для того же результата.

shifttstas

18.05.2018 17:36+1На самом деле, что бы со 100% вероятностью идентифицировать пользователя — достаточно было бы держать две сети:

Wi-Fi Free — Login (Open)

Wi-Fi Free — WPA2-Enterprise (Close)

При подключении к первой сети — открывается captive портал с той самой регистраций, после завершения подтверждения личности в SMS приходят логин\пароль для доступа ко второй сети и вуаля — трафик зашифрован, подмена МАC невозможна (не имеет смысла).

Whuthering Автор

18.05.2018 17:50Звучит здраво. Вопрос, будет ли кто из операторов заморачиваться подобным, и как объяснить конечным пользователям, что это для их же блага.

shifttstas

18.05.2018 17:52Есть еще более крутой и нативный стандарт:

авторизация по SIM карте (передача хэша от идентификатора)

Но опять же — надо захотеть что бы это сделать + договорится с операторами, но это именно 100% вариант привязать к симке.

Germanets

18.05.2018 18:06А можно подробнее про стандарт, что за хэш и от какого идентификатора? Пока что звучит как-то ненадёжно, либо в сторону безопасности авторизации, либо в сторону небезопасности уже сети GSM…

shifttstas

18.05.2018 18:10Телефон может считывать из модема ID SIM и отправлять его для авторизации в качестве пароля. Стандарт wi-fi sim eap geektimes.com/post/142795

d7s2di

18.05.2018 18:54Как быть с устройствами, не оснащенными SIM?

shifttstas

18.05.2018 19:27Отправка логина и пароля в SMS так же как и сейчас проходит авторизация

JC_IIB

18.05.2018 19:41Это понятно, к чему пару «логин-пароль» вязать? Какой уникальный ID может быть у ноута, окромя мак-адреса?

shifttstas

18.05.2018 19:48А не надо вязать — это указывается при подключении к точке доступа а не на странице авторизации, любое подключение —> Передача этого логина и пароля который так же автоматом сохранится в настройках телефона как и пароль от обычной сети

JC_IIB

18.05.2018 20:08Это опять-таки понятно, но, если мне не изменяет мой склероз, владельцам публичных вайфаев вменяют в обязанность идентификацию пользователей, не? Или я туплю?

shifttstas

18.05.2018 20:11да, а где тут это правило нарушается?

JC_IIB

18.05.2018 20:18Я все-таки туплю. Ну вот допустим, хочу я публичного вайфая. Зашел на каптив портал, вбил там свой телефон, пришла мне смс с котом, кот я вбил опять-таки на портале. И, когда я начну серфить, система будет знать, что устройство с таким-то маком сидит в сети, пользуясь таким-то авторизационным котом. Который отсылали на номер такой-то. Соответственно, если кто-то хайджекнет мой мак, и начнет в сети творить мракобесие, придут ко мне, как к владельцу номера. Я не прав?

shifttstas

18.05.2018 20:50Не правы =)

1. Вы подключаетесь к сети A

2. В кэптив портале нажимаете регистрация и вбиваете свой номер телефона

3. Вам на номер телефона приходят учетные данные для доступа к сети B

4. Вы подключаетесь к сети B с полученными данными

JC_IIB

18.05.2018 20:54Мммм… то есть в вайфай светят две сети — типа одна для авторизации, другая для серфинга. То есть, если даже злоумышленник украл мой мак, он не знает ни логина, ни пароля во вторую сеть?

shifttstas

18.05.2018 20:55именно так, первая сеть нужна только для открытия формы ввода номера и отправки логина-пароля

JC_IIB

18.05.2018 20:58Это вот крайне удобная модель, доложу я вам. Но это же надо заморачиваться, две сети поднимать, итд. Им проще тупо собирать мобильные номера, и авторизовывать через них. Грустно все это.

shifttstas

18.05.2018 20:59С другой стороны — нынешний вариант технически не грамотный => в суде можно доказать что это были не вы а кто-то другой

JC_IIB

18.05.2018 21:06+2Шансы на такое доказательство шатки весьма… надейся на то, что видеозапись схоронилась и там тебя на ней будет видно…

r9182230628

18.05.2018 17:49Боримся с подобным подобным ))

# ifconfig eth1 down

Изменяем mac-адрес:

# ifconfig eth0 hw ether 01:a2:33:04:d0:f1

Включаем интерфейс eth1:

# ifconfig eth1 up

Чтобы конфигурация сохранилась после перезагрузки, прописываем нужную строчку в /etc/network/interfaces:

hwaddress ether 01:a2:33:04:d0:f1

Выполняем рестарт сети:

# /etc/init.d/networking restart

glestwid

18.05.2018 19:51Кстати, а Wifi адаптер когда начинает в эфир свой МАС адрес передавать? Вот, допустим, ситуация — беру выключеный ноут с всроенной WIFI картой. На ноуте установлен Tails или Porteus. Включаю его. Нахожусь в меню boot/ Как ведет себя мой Wifi — уже шлет в эфир «я, МАС адрес такой-то»? Если сейчас не шлет, то когда начинает? Когда я запускаю штатный просмотр списка сетей? Или только когда выбираю в меню connect к выбранной?

shifttstas

18.05.2018 20:10при сканировании эфира когда он это будет делать — зависит от OS, у Apple например — при сканировании эфира (фактически всегда кроме момента подключения) каждый раз используется случайный новый MAC адрес, для невозможности пассивного трекинга

glestwid

18.05.2018 20:46А где про эти детали можно поподробнее узнать?

shifttstas

18.05.2018 20:48Вот про iOS 9to5mac.com/2014/09/26/more-details-on-how-ios-8s-mac-address-randomization-feature-works-and-when-it-doesnt

glestwid

18.05.2018 22:22А по линуксам всяким где смотреть? На linuxquestions.org чур, не посылать — там искать до второго пришествия можно, и все равно тишина в ответ на вопрос.

shifttstas

18.05.2018 22:23понятия не имею, знаю что в Android недавно аналогичный подход приминили как и apple

VolCh

18.05.2018 20:25Легко бороться техническими методами — не использовать технические адреса для идентификации.

artemlight

18.05.2018 20:36+2А давайте я историю одну расскажу вам.

Года три назад ехал я через Москву транзитом. И так уж случилось, что российской сим-карты у меня не было от слова совсем, а на местную то ли не приходили смс с подтверждениями, то ли вовсе номер нельзя было ввести отличный от +7… — в общем, не помню за давностью лет уже.

А Интернета на нетбуке хотелось, тем более московское метро большое — больше получаса ехать надо было.

airodump-ng, первый попавшийся мак, ifconfig hw ether…

Работает до сих пор.

NIKOSV

19.05.2018 04:28По-идее с появлением 5G необходимость в вайфае отпадет вовобще

Whuthering Автор

19.05.2018 09:50+1У нас в стране еще 4G далеко не везде есть, а вы на 5G замахиветесь…

А можно еще вспомнить любовь операторов лимитировать трафик на «безлимитных тарифах», и, самое главное, конские цены на роуминг в других странах…

fpir

21.05.2018 11:55У нас в стране ещё 3G сильно не везде, да если говорить за страну-думаю, сотовое покрытие по территории % 30, а по населённым пунктам — думаю % 80, по населению.

Говорю так, потому, что у родителей в деревне вообще отсутствует сотовая связь, только на внешней антенне и репитере, а во всех окрестных деревнях только погода-зависимая голосовая связь, и при удачном стечении EPGP может подняться. И это не сибирь, а центральная полоса России в 50км от Брянска.

DanilaLetunovskiy

19.05.2018 09:47-1А небыло бы вот этих статей в УК. РФ. и небыло бы никаких проблем

подумаеш кто-то там что-то от моево лица написал

Seekeer

19.05.2018 10:41А не было бы правил ПДД — насколько проще было бы по улицам ездить, у светофоров не надо останавливаться :)

luchnikov

19.05.2018 09:47+1Ехал как-то в московском метро..

https://ibb.co/eoi41T

https://ibb.co/jwaHMT

OnYourLips

19.05.2018 10:53+3Можно не пользоваться Wi-Fi, не иметь телефона и просто рядом с метро проходить.

На вас с таким же успехом и таким же шансом заведут дело, просто подбросив в карман пакет травы, как обычно и происходит: посмотрите на график распределения количества наркотиков, с которым обычно задерживают людей: www.rbc.ru/society/28/09/2017/59ccbc489a79473ad83cd991. Самым популярным оказался вес наркотиков, которого как раз хватает для возбуждения дела, причем перекос очень большой.

Данные официальные, ФСИН.

Вы поймите, что проблема не в публичном Wi-Fi. Нет здесь никакого бага или причины его не использовать.

qw1

19.05.2018 11:02+2Придумалось простое решение.

На портале, куда нужно вводить код из SMS, ставить куку в браузер пользователя.

Если кука в браузере уже стоит, то просто пускать без кода.

Злоумышленник к этой метке не имеет доступа, а обычным пользователям не придётся логиниться каждый раз.

PurpleTentacle

19.05.2018 23:53А как быть с софтом, который не имеет функционала кук, но хочет в интернет после авторизации в браузере? Всякие мессенджеры, почта, etc

Можно сделать некий тайм-аут на работу такого софта после проверки куки в браузере, но значительная часть пользователей браузер не открывают вообще, им нужен только инстраграмчик/вотсапчик/вконтактик.

qw1

20.05.2018 10:25Вообще не проблема. Как только устройство подключается к WiFi, оно автоматически открывает логин-страницу (см. Captive Portal), эта страница проверяет сохранённую куку и выдаёт HTTP-код 204, если кука верная (страница сразу закроется, пользователь даже не заметит, а все прочие приложения получат доступ к интернету), либо другой код, и тогда надо будет аутентифицироваться.

DaemonGloom

21.05.2018 07:07Насколько понимаю, при этом проблематично сделать полноценный https (будет ошибка сертификата при входе, что напугает людей). А кука по http прекрасно отслеживается сниффером.

ildarz

21.05.2018 11:08при этом проблематично сделать полноценный https (будет ошибка сертификата при входе, что напугает людей).

Ха, напугает. Большинство просто привыкнет к тому, что надо лишний раз ОК ткнуть. В московском метро труженики Максимы-телеком дефолтные самоподписанные сертификаты Cisco подставляют клиентам, и ничего, никого не пугает.

s_din

19.05.2018 11:34+1У себя в МФТИ сделали гостевую сеть с шифрованием.

Для авторизации надо однократно подключиться к сети без шифрования, после авторизации в смс приходит ключ от второй сети с WPA2-PSK.

В биллинге соответственно запоминается с какого мака вызывали отправку смс и какой пароль сгенерирован, при каждом подключении к шифрованной сети радиус отдает этот пароль контроллеру.

legolegs

19.05.2018 11:35делать все это может не обязательно со злыми намерениями. Некоторые люди делают так для доступа <...> без просмотра рекламы

А уклонение от просмотра рекламы пока ещё не считается злым намерением?

holymosh

19.05.2018 20:23Как вариант, левая симка, не привязанная к своим паспортным данным и сменить мак)

Zettabyte

19.05.2018 20:24Коллеги, скажите: Aircrack-ng работает только на компьютерах с Windows / Linux? Да ещё и «requires you to develop your own DLLs to link aircrack-ng to your wireless card»?

Спрашиваю в том плане, что в общем человек, отслеживающий чужие МАКи, с высокой вероятностью, будет сидеть с ноутбуком?

Или есть аналоги/версии для более миниатюрных устройств?

ValdikSS

19.05.2018 20:58Можно запустить на почти любом телефоне на Android с root.

ValdikSS

19.05.2018 21:00+1И, кроме того, не всегда нужен airodump для получения MAC-адресов. Он необходим только в тех случаях, когда в публичных точках доступа запрещены соединения между клиентами. Если они разрешены, то MAC-адреса можно получить другими способами: сканированием через ARP, через IPv6 ICMP на адрес ff02::1, через IPv6 MLD. Для части этих способов не требуется root.

MonkAlex

Баг то оформили?

Не знаю, написали владельцу бесплатного WiFi, что хочется возможность «не запоминать», чтобы никто вас не подставил?

Whuthering Автор

Кому его репортить? Такое на каждом шагу буквально, в кафе, гостиницах, метро.

«Запоминать» он в любом случае должен хотя бы на время жизни сессии. Как вариант, пригодился бы функционал вида «Явно забыть» — чтобы при нажатии на определенную кнопку/ссылку MAC-адрес отвязывался от ваших личных данных и при повторном подключении было необходимо снова проходить авторизацию.

Но для обычных пользователей это будет неудобно (часть из них перестанет пользоваться услугами, в итоге операторы, зарабатывающие на рекламе, типа той же Максимы Телеком, потеряют деньги), поэтому, лично мне кажется маловероятным, что кто-то займется реализацией подобного.

MonkAlex

Как делают все форумы? При авторизации галочка — не запоминать меня.

Сессия пусть живёт, а след. раз — вводи заново.

Whuthering Автор

Не вникал глубоко в низкоуровневое устройство работы WiFi, но подозреваю, что при уходе из зоны действия сети клиента (без явного отключения от нее) есть теоретическая возможность «сесть на хвост» существующей сессии без нового хендшейка, хотя, понятное дело, это уже гораздо более сложный случай. Буду рад, если знающие люди прокомментируют, как оно обстоит на самом деле.

bykvaadm

ключ тоже уйдет вместе с клиентом.

alexkbs

Ключ в открытой сети?

DaemonGloom

А как это исправлять? Это же не проблема с конкретной точкой, это проблема сочетания протоколов/законов. И кнопку «не запоминать» реализовать не получится. Равно как и открытие страницы для выхода из системы (если не оставлять её постоянно открытой у пользователя).