Перечитал я трезвым взглядом свой предыдущий пост и понял, что новичкам через все эти нагромождения апдейтов и обсуждений в комментариях (которые местами были даже полезнее, чем сам пост) продираться будет затруднительно.

Поэтому здесь я приведу сжатую пошаговую инструкцию, как обходить блокировки, если у вас есть:

- линукс-машина (ubuntu) вне поля блокировок;

- роутер Mikrotik, на который вы уже подняли VPN-туннель до этой линукс-машины;

- настроенный NAT на этом туннеле, позволяющий вам работать через него;

- желание.

Если у вас нет чего-то из этого или у вас есть что-то другое или вы хотите узнать, почему так, а не иначе — добро пожаловать в предыдущий пост, где это всё описано более-менее подробно. Имейте в виду, что схемы включения и настройки в этом посте немного отличаются для упрощения решения.

Те, кто уже всё сделал по мотивам предыдущего поста, в этом полезной информации не почерпнут.

TL;DR

Автоматизируем доступ к ресурсам через существующий у вас туннель, используя готовые списки IP-адресов, базирующиеся на реестре РКН, и протокол BGP. Цель — убрать весь трафик, адресованный заблокированным ресурсам, в туннель.

Исходные данные

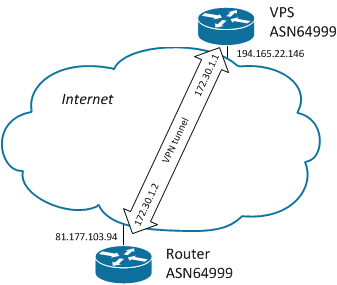

IP-адреса внутри туннеля 172.30.1.1 — Linux, 172.30.1.2 — Mikrotik.

Интерфейс VPN-туннеля со стороны Linux-машины называется tun0.

В этой редакции поста жестко подразумевается, что туннель и bgp-сервер работают на одной и той же Linux-машине.

Настройки на Linux выполняем от root (т.е. перед началом настройки выполняем команду sudo su -).

Исходные списки IP-адресов будем получать с нового сервиса antifilter.download.

Кратко — логика решения

- Устанавливаем и настраиваем сервис маршрутизации

- Получаем и регулярно обновляем списки IP-адресов, создаем на их основании настройки сервиса маршрутизации

- Подключаем роутер к сервису и настраиваем отправку всего трафика через туннель.

Решение

Установка и настройка сервиса маршрутизации

На linux-машине добавляем в систему официальный PPA разработчиков ПО и устанавливаем bird.

add-apt-repository ppa:cz.nic-labs/bird

apt update

apt install birdОтключаем bird для IPv6 и останавливаем пока bird для IPv4.

systemctl stop bird6

systemctl disable bird6

systemctl stop birdСохраняем файл /etc/bird/bird.conf со следующим содержимым:

log syslog all;

router id 172.30.1.1;

protocol kernel {

scan time 60;

import none;

export none;

}

protocol device {

scan time 60;

}

protocol static static_bgp {

include "subnet.txt";

include "ipsum.txt";

}

protocol bgp OurRouter {

description "Our Router";

neighbor 172.30.1.2 as 64999;

import none;

export where proto = "static_bgp";

next hop self;

local as 64999;

source address 172.30.1.1;

passive off;

}Получаем и компилируем списки IP-адресов

Создаем папку /root/blacklist и подпапку list в ней

mkdir -p /root/blacklist/list

cd /root/blacklistСоздаем файл /root/blacklist/chklist со следующим содержимым:

#!/bin/bash

cd /root/blacklist/list

wget -N https://antifilter.download/list/ipsum.lst https://antifilter.download/list/subnet.lst

old=$(cat /root/blacklist/md5.txt);

new=$(cat /root/blacklist/list/*.lst | md5sum | head -c 32);

if [ "$old" != "$new" ]

then

cat /root/blacklist/list/ipsum.lst | sed 's_.*_route & reject;_' > /etc/bird/ipsum.txt

cat /root/blacklist/list/subnet.lst | sed 's_.*_route & reject;_' > /etc/bird/subnet.txt

/usr/sbin/birdc configure;

logger "RKN list reconfigured";

echo $new > /root/blacklist/md5.txt;

fiДелаем файл выполняемым и запускаем один раз для проверки, после этого в папке /etc/bird появятся нужные файлы и можно будет запустить bird.

chmod +x /root/blacklist/chklist

/root/blacklist/chklist

systemctl start birdДобавляем через crontab -e выполнение файла раз в полчаса

*/30 * * * * bash /root/blacklist/chklistПосле этого сервис маршрутизации работает и по команде birdc show route показывает длинный набор маршрутов на запрещенные ресурсы.

Настраиваем Mikrotik из командной строки

Выполняем на устройстве в окне терминала следующие команды (помните, что прямая копипаста может не сработать, поскольку отработает автодополнение):

/routing bgp instance set default as=64999 ignore-as-path-len=yes router-id=172.30.1.2

/routing bgp peer add name=VPS remote-address=172.30.1.1 remote-as=64999 ttl=defaultЧерез несколько секунд после выполнения этих команд в ваш роутер Mikrotik прилетит чуть более 13 тысяч маршрутов, указывающих на некстхоп внутри туннеля. И всё заработает.

Заключение

Надеюсь, что получилось коротко и понятно.

Если ваша задача не укладывается в эту простую схему — возможно, вам лучше прочитать предыдущий пост с комментариями и, скорее всего, вы найдете там какие-то подсказки.

Комментарии (70)

Caravus

25.05.2018 17:23Позвольте слегка поофтопить. Посоветуйте роутер Mikrotik?

В прошлой статье говорилось про Mikrotik hAP ac, но судя по отзывам — слабоват для 100+ мбит. У меня от провайдера приходит 200 мбит интернет, так что видимо мне надо что-то другое.

Роутер для домашнего использования (пара компов, мобильники). Желательно (но не обязательно) наличие вайфай.

Furriest Автор

25.05.2018 17:29Не путайте hAP ac с hAP ac lite, который активно обсуждают.

hAP ac, он же RB962UiGS-5HacT2HnT — это дорогая ($129) гигабитная двухдиапазонная железка, ваши 200 Mbps она пропустит, не задумываясь.

Сейчас есть версия попроще — hAP ac2 (RBD52G-5HacD2HnD-TC) — $69, без SFP и еще с парой мелких drawback, но под ваши задачи тоже подойдет безусловно.

Caravus

25.05.2018 17:34Читал на него на маркете. Не он?

ПишутСлабый процессор прошлого поколения. Способен прогонять через себя провайдерские 100 мбит только в месте c костылем Fastrack. Либо с минимальным количеством правил в фаирволе. В режиме серверов L2TP (c ipsec), OVPN или SSTP больше 30 мбит/с шифровать не способен.

SimWhite

25.05.2018 18:06100 мегабит без шифрования — легко. IPsec c AES256 — порядка 30 мегабит. Hardware offload отсутствует. Если не нужен WiFi, рекомендую RB750Gr3. Если нужен, присмотритесь к новой AC? железке.

Caravus

25.05.2018 18:11Интересует 200 мегабит с правилами на файрволле, типа отрезания рекламы и прочего.

Wexter

26.05.2018 10:58Ставьте шлюзом RB750Gr3, за него hAP AC (RB962UiGS-5HacT2HnT) как точку доступа и гигабитный свич.

artemlight

26.05.2018 13:23Только не забывайте смотреть на блочные диаграммы устройств. У 750гр3 очень своеобразный коммутатор, но как роутер он весьма неплох.

Wexter

26.05.2018 13:54у rb750gr3 по сути нет свича, все порты к процессору подключены и свич у него софтовый, что с лихвой компенсируется двумя ядрами с неким аналогом hyper threading, в итоге получается 4 потока.

inkvizitor68sl

25.05.2018 18:14> через себя провайдерские 100 мбит только в месте c костылем Fastrack.

Чушь, 40-50 MiB в секунду проходят легко и непринужденно (NAS при этом упирается в дисковый iops на торрентах быстрее). Вот speedtest с NAS, стоящего за AC —

По openvpn с дефолтным шифрованием — 70-100 mbps в зависимости от погоды на луне.

По wifi с WPA2 — 100-120 (это во время того, когда торренты качаются на NAS).

Проц не фонтан, конечно, но для текущих домашних скоростей его за глаза. Под гигабит по IPoE должен держать.

Caravus

25.05.2018 18:17Ещё раз: В цитате говорится про 100 мегабит, я говорю про 200 мегабит, вы говорите про 50 мегабит… У вас на файрволле есть правила? Это с ним у вас 360?

inkvizitor68sl

25.05.2018 18:23Я говорю про 50 мегаБАЙТ. Или 360 мегаБИТ на спидтесте — торренты утилизируют канал лучше (сам канал — 400 mbps).

> У вас на файрволле есть правила

Правил там особенно нет — фильтр доступа снаружи, форвард https/ssh на NAS, дефолтный nat. Ну и роутинг в oVPN для некоторых адресов/подсетей.

Грамотно настроенный FW почти не влияет на скорость, впрочем. Вы же туда не десятки тысяч правил загружать собираетесь.

SimWhite

25.05.2018 18:20Дефолтное шифрование на OVPN там SHA1/BF128, что уже считается небезопасным.

inkvizitor68sl

25.05.2018 18:57Ну пока провайдер не научился влезать внутрь такого шифрования на лету и фильтровать по чёрному списку прямо там — пусть будет =)

SimWhite

25.05.2018 19:07Тогда в некоторых случаях и это лишнее, многие операторы даже просто GRE без шифрования не разбирают :)

inkvizitor68sl

25.05.2018 19:40Угу, многие операторы GRE не разбирают, а просто режут на корню =)

Особенно те, которые PPTP/pppoe.

SimWhite

25.05.2018 20:11Вот в РФ пока не встречал операторов с SFP домой, как и режущих GRE. Кстати, если это резать, будут вопли со стороны бизнеса, ибо GRE over IPsec — по сути, enterprise стандарт.

inkvizitor68sl

25.05.2018 20:46> Вот в РФ пока не встречал операторов с SFP домой

Дык, не «домой» а «в квартиру». В квартиру SFP банально неудобно и дорого тянуть, а больше гигабита всё равно пока никто не готов давать, меди хватает.

В офисах и частном секторе картина другая.

> как и режущих GRE

Бизнесу никто ничего и не режет, а кто режет — быстро вылетают из бизнеса, если это не монополия в БЦ. Билайн (ещё со времен корбины) по l2tp точно резал из крупняка на домашних каналах. Да и думаю многие, кто туннелями интернет приносит, «режут», потому что для проброса gre через любой туннель нужны телодвижения на стороне провайдера.

С IPoE проще, там gre если и режут, то специально, таких и правда в районе нуля.

Andrusha

25.05.2018 18:36Там процессор другой архитектуры, то есть она чисто "маркетологически" в этом промежутке. На самом деле, на IPsec она даже быстрее, так что для дома действительно оптимальный вариант если нет задачи максимально производительного вайфая (в ней MIMO 2x2, а в ac 3x3).

scruff

26.05.2018 14:58А что если совсем «снищебродить» и развернуть образ Mikrotik-a на каком-нибудь гипервизоре? Если мне не изменяет память — Miktotik предлагает образы даже для Hyper-V.

konchok

26.05.2018 21:06Запросто можно развернуть в виртуалке, отдельный железный в общем-то не обязателен. Чтобы не править таблицу маршрутизации на винде, я бы посоветовал подключаться VPN с хоста на виртуалку RouterOS и далее всё как в статье.

У себя я запустил RouterOS в виртуалке Proxmox на основном домашнем роутере(маленький x86 c Али), что гораздо удобнее чем иметь саму железку от Микротик — можно запускать дополнительные сервисы итд.

Более того, линуксовый сервер (который в интернете) тоже можно заменить на виртуальный микротиковский, на Amazon EC2 есть образы RouterOS и они подходят для Free Tier на год.

Meklon

27.05.2018 09:49И лицензии. Иначе надо покупать за 40$

konchok

27.05.2018 10:0525 долларов стоит лицензия на гигабитный CHR. Жалко денег? Экспортируйте конфиг и разворачивайте из образа раз в два месяца, делов на пару минут. При желании всё автоматизируется до нескольких кликов.

scruff

28.05.2018 06:09Может создадите пост по данному топику — думаю людям будет очень интересно. Если нет желания — можете мне в личку скинуть step-by-step howto, буду очень благодарен. Давно хотел закрыть пробел в RouterOS каким-нибуть практическим кейсом.

inkvizitor68sl

25.05.2018 17:57hAP AC сейчас «флагман» для дома.

SimWhite

25.05.2018 18:16Не соглашусь. Например, SFP в железке лишний в реалиях РФ, а процессор уже староват для нынешних скоростей, тем более когда речь заходит о шифровании. Вот новый RBD52G-5HacD2HnD-TC больше похож на «флагмана» для дома.

inkvizitor68sl

25.05.2018 18:56SFP домой бывает уже давно.

Без POE-out очень грустно.

Без metarouter — ещё грустнее.

Процессоры — сравнимы, ещё и глюки перехода на ARM будут некоторое время всплывать. Никакого революционного прорыва там нет — по IPoE и тот, и тот справлялись с гигабитом, по pptp всё так же упирается в одно ядро на примерно одинаковых скоростях (+\- 10%).

Единственное, в чём AC2 выигрывает однозначно — это wifi, там железка под это лучше заточена. Но у АС без подрезания мощности передачи бешеная зона покрытия (10 этажей вниз и ещё метров 100 в сторону), а у АС2 — нет.

Так что тут кому что нужнее. По возможностям АС однозначно далеко впереди, проигрывая 10-20% по скорости.

SimWhite

25.05.2018 19:01Хочу обсудить по-пунктно :)

1. Какие операторы предоставляют SFP домой?

2. Что вы реально крутите на Metarouter, что оно не виснет и реально работает?

3. PPTP — абсолютно старый и небезопасный протокол, его использование вызывает большие сомнения.

4. По WiFi разницы вообще не заметил. Хотя, возможно, дело в том, что настроен «роуминг» на трех железках.

inkvizitor68sl

25.05.2018 19:34> 1. Какие операторы предоставляют SFP домой?

Почти любой в частных секторах. Их же, думаю, можно задолбать и попросить притащить в квартиру (хотя по забитым стоякам оптику не тянут).

> 2. Что вы реально крутите на Metarouter, что оно не виснет и реально работает?

habr.com/post/354710

> 3. PPTP — абсолютно старый и небезопасный протокол, его использование вызывает большие сомнения.

TCP/IP — абсолютно старый и небезопасный протокол, его использование вызывает большие сомнения. Однако все пользуются.

На самом деле неважно, l2tp, openvpn и pppoe ровно так же упираются в одно ядро. Если же говорить про производительность в sha256, то она грустная и на MIPS, и на ARM (пусть и ARM в 2 раза быстрее на sha256) — намного шустрее поднимать любой туннель с sha256 на самих клиентах. А если всё же хочется строить туннели на микротиках — смотреть нужно на hEX минимум и разгонять частоту, а не hAP.

Мы всё же роутер для дома — туда мало кто тащит гигабитные ipsec-туннели, а 100-200 mbps по ipsec прожуют и AC, и AC2 в любую сторону.

SimWhite

25.05.2018 20:12Ну вот нет же. AC прокачивает максимум 30 мегабит на AES256 IPsec'a. А по оптике домой, все упирается в GPON ONU модули. Никто не хочет «прописывать» модули владельца, предпочитая ставить свое оборудование.

inkvizitor68sl

25.05.2018 20:55Ну а AC2, если судить по бенчмаркам процессора, прокачивает 50-60 mbps. Тоже не фонтан как бы)

> Никто не хочет «прописывать» модули владельца, предпочитая ставить свое оборудование.

«Никто» — это ростелеком, видимо =) Ну и опять же — GPON это GPON. SFP встречается там, где оптика «со столба» абоненту заходит.

vidnoe.net/tarify/internet/chastnym-domam — вот наши местные просто тащат оптику на участок, что ты на втором конце поставишь им в целом наплевать (разве что предупредить нужно, что у тебя свой микротик есть).

achekalin

28.05.2018 00:12Ну, иные провайдеры говорят так: мы ставим вам роутер с SFP и выходом по eth потому, что в случае ваших жалоб хотим зайти на свое (стоящее у вас) оборудование, и хотя бы какой-то тест запустить. Но их можно все же уговорить свою железку в «мост» превратить, главное, чтобы мост этот был не менее стабилен, чем сама оптика.

С другой стороны, Mikrotik предлагает самые разные модули, скажем, GPON ONU module — Pluggable GPON ONU interface for Fiber to Home — возможно, он ваши задачи решит (но какому-нибудь RT мало что докажешь, мне кажется).

dmitry_dvm

26.05.2018 14:06Ubiquiti EdgeRouter X. Гигабитные порты, хардварный нат и IPsec. Гонял через него 800мбит, нагрузка 1-3%, за счет offload.

awsswa59

25.05.2018 18:40Для hep младшей модели таблица маршрутов оказалась тяжела. Виснет.

для Centos 7 каталога /etc/bird нету — надо создать

и вписать полные пути

include "/etc/bird/subnet.txt";

include "/etc/bird/ipsum.txt";

Furriest Автор

25.05.2018 19:40Можно более широко суммаризовать сети внутри файла ipsum.lst — например, если собрать их по /16, то из 13 тысяч префиксов останется чуть больше 2 тысяч. Но при этом, конечно, много лишнего уйдет в туннель.

rtzra

26.05.2018 10:17hAP Lite — так же не осиливает 13 тысяч маршрутов. Свернул ipsum.lst до /16 — получилось около 3500 строк. Но Mikrotik (прошивка 6.40.8) после получения маршрутов постоянно отключает и вновь подключает VPN-туннель (я поднял простой GRE). В логе это описано как VPN link down / VPN link up и пока что пытаюсь понять это за чудо

Furriest Автор

26.05.2018 11:33Тут у вас что-то странное. У меня в окружении есть несколько hAP lite, пользующихся моим сервисом и съедающих именно эти 13 тысяч префиксов.

Возможно, дело в версии прошивки, да — они все обновлены по максимуму, на данный момент до 6.42.3.

HarryBurns

25.05.2018 18:40Хм. Мой провайдер еще и перехватывает запросы к любым DNS серверам, видимо по порту, выдавая вместо IP заблокированного ресурса IP заглушки. Думаю, многие провайдеры так делают. Было бы хорошо еще и заворачивать все DNS запросы в VPN туннель. Заодно можно переадресовать их в 1.1.1.1 или 8.8.8.8 вместо DNS сервера провайдера, который, скорее всего, тоже будет подменять IP на заглушку.

Furriest Автор

25.05.2018 18:43DNS-запросы заворачивать в туннель — это вполне себе очевидное решение, делается прописыванием на маршрутизаторе статических маршрутов в сторону туннеля.

Можно, конечно, просто дописать еще один инклуд файла с маршрутами на адреса DNSов в конфиг bird, тоже будет работать.

SimWhite

25.05.2018 18:51Можно где-то в своей сети поднять dnscrypt-proxy, например, на той же «малинке», или даже pi-hole какой-нибудь, там тоже есть вариант использования DNS-over-HTTPS. Либо на сервере dnsmasq с переадресацией.

inkvizitor68sl

25.05.2018 18:59Или через metarouter поднять openwrt с dns-tls/dns-https в 1.1.1.1+9.9.9.9

SimWhite

25.05.2018 19:02Подскажите, какой образ не виснет и реально работает? Пробовал даже свои собирать, заканчивалось всегда все однозначно: либо виртуалка падает, либо маршрутизатор.

inkvizitor68sl

25.05.2018 19:41Гм. А как часто виснет-то?

У меня недели полторы работает, пока не вис вроде. Образ из статьи.

SimWhite

25.05.2018 20:13А как вздумается. Вообще нет никакой связи. Может день проработать, а может месяц, но потом только ребут маршрутизатора, например.

Xell79

25.05.2018 22:55Как OVPN живёт на провайдерах, раздающих клиентам серые IP?

Вопрос немного не в тему: не пробовали по OVPN раздавать IPv6 адреса с дефолтом Андроидному клиенту? У меня после получения адреса в андроиде перестают работать браузеры. При этом ping, traceroute работают.

Furriest Автор

26.05.2018 05:55OVPN вполне себе успешно поднимается из-за NAT, постоянно пользуюсь в поездках по миру, как с ноутбука, так и с телефона.

Про Android ничего не скажу, к сожалению — изжил у себя везде, кроме STB. Если AppleTV научится показывать файлы из сетевых шар — изживу и там.

rastych

27.05.2018 10:354-е поколение вполне себе показывает с помощью сторонних приложений

Я выбрал DLNA Plex сервер и клиент, уверен есть ПО и для smb/afp

Furriest Автор

27.05.2018 10:45Plex — это стриминг с сервера, соответственно, часть нагрузки уходит на сервер. Вот пока про доступ с приставки к smb или afp без серверных прослоек я нагуглить не смог. Если попадется — поделитесь информацией, пожалуйста.

Godless

26.05.2018 00:30я же могу держать bird на самом шлюзе, а удаленный серв просто как впн-серв?

на шлюзе тоже линь.

Furriest Автор

26.05.2018 05:57Конечно. Под более общий вариант «bgp и туннель в разные места» был заточен текст предыдущей статьи, но у пытающихся повторить при этом возникало много вопросов. Эта же статья была написана фактически для настройки копипастой.

Furriest Автор

26.05.2018 06:06Кстати, когда именно на самом шлюзе — то там и bird не особо нужен, поскольку в bgp в этой схеме смысла нет. Можно напрямую актуализировать таблицу маршрутизации скриптами.

Хотя с bird это получается более просто, безусловно. Только bgp из bird в этом случае можно изничтожить и просто делать экспорт маршрутов из процесса static_bgp не в bgp, а прямо в protocol kernel, указав в них правильный некстхоп на стадии сборки файлов — вместо «reject;» там должно быть «via nexthop_IP;».

swank

26.05.2018 05:57Не совсем понимаю, а зачем для этого использовать BGP? В OpenVPN можно же пушить маршруты или это вариант для не OpenVPN VPN?

Furriest Автор

26.05.2018 05:59В комментариях к предыдущему посту обсуждали — если вас устраивает получать маршруты только при пересоздании туннеля — можно пушить их через OVPN. Фактически обновление списка происходит раз в полчаса и лично мне не хотелось бы раз в полчаса дергать туннель с разрывом всех tcp-сессий.

konchok

26.05.2018 21:21Раз уж вы настаиваете на использовании BGP, почему бы сразу не забирать IP-листы с antifilter.download через BGP, у них там же есть такая опция. И вот в этих костылях не будет необходимости. И забирать можно сразу с клиентского микротика, bird получается тоже лишняя сущность.

Спойлер#!/bin/bash

cd /root/blacklist/list

wget -N https://antifilter.download/list/ipsum.lst https://antifilter.download/list/subnet.lst

old=$(cat /root/blacklist/md5.txt);

new=$(cat /root/blacklist/list/*.lst | md5sum | head -c 32);

if [ "$old" != "$new" ]

then

cat /root/blacklist/list/ipsum.lst | sed 's_.*_route & reject;_' > /etc/bird/ipsum.txt

cat /root/blacklist/list/subnet.lst | sed 's_.*_route & reject;_' > /etc/bird/subnet.txt

/usr/sbin/birdc configure;

logger "RKN list reconfigured";

echo $new > /root/blacklist/md5.txt;

fi

Furriest Автор

27.05.2018 08:29Безусловно, можно пойти и таким путем. Для тех, у кого есть VPN, но нет VPS, это будет очень даже правильно.

По известной мне статистике, пока никто не попросил bgp-пира на упомянутом сервисе. А листы забирают почти полторы сотни. Возможно, это потому, что людям проще сделать так, как описано, а возможно — потому что им хочется оставить больше контроля за тем, что прилетает в их устройства, в своих руках. Не готов однозначно определить.

konchok

27.05.2018 10:14Вот чего тут нет, так это контроля. Завтра этот сайт по каким-то причинам исчезнет и всё сломается. Лучше тогда уж самому билдить эти листы из списка блокировок. Скрипт для этого уж никак не больше вами предложенного.

Furriest Автор

27.05.2018 10:52Ровно та же проблема — файл на github не так давно переставал обновляться (и поэтому и появился antifilter), и точно так же может исчезнуть в любой момент. Гарантий никаких в обоих случаях. А доступ напрямую к дампу РКН имеют только некоторые сотрудники провайдеров, которым такая статья без надобности — они и сами умеют запилить нужное под свои потребности.

Про контроль я скорее в том ключе, что, выгружая файл, ничто не мешает перед его обработкой провести достаточно серьезный программный контроль его консистентности. В прямом BGP-стыке возможности такого контроля сильно ограничены возможностями маршрутизатора.

Но, безусловно, любой вариант имеет место быть, я же не обещал перекрыть все возможные варианты построения. Я всего лишь предложил тем, кому хочется, воспользоваться одним из таких вариантов.

Unsacrificed

27.05.2018 09:59Просто мысль вслух: именно VPN (в классическом понимании — с шифрованием) нужен не всем/не всегда. Технически, зачастую, достаточно просто p2p соединения с инкапсуляцией (без шифрования). А это может сильно облегчить жизнь роутеру. Мой уже старенький RB951G-2HnD вполне даёт 100+ МБит при 16000 маршрутов.

Furriest Автор

27.05.2018 10:00Да, безусловно. Очень мало операторов, которые парсят внутренности нешифрованных туннелей.

turbotankist

А, ещё есть прикол — если удалённая машина входит в подсеть блокировок,

нужно добавить маршрут до ip сервера статический через своего провайдера, а то получается петля.

У меня так сервер на ДО, входит по ip в одну из заблокированных подсетей, но доступ до него от провайдера есть.

vesper-bot

Ну вообще это стандартная практика — добавлять /32 маршрут до адреса второй стороны VPN-сервера через свой гейт. Скажем, strongswan так делает, только маршруты не в общую кучу кладет, из-за этого может быть приоритет прилетевших маршрутов через ip rule. Обойти можно, добавив lookup-правило на таблицу с VPN-маршрутами раньше по списку.