Доброго времени прочтения, уважаемые читатели Хабра.

В продолжение темы Big Data resistance 1. Прочитав комментарии к статье от dartraiden и YourChief, задумался на тему, а впрямь ли все хорошо и достаточно ли тестов анонимности и безопасности на 2ip и Whoer или раз все хорошо, значит что-то не заметил. К тому же, ряд проблем находил по интернету или сталкивался с ними сам в момент написания статьи.

Хочу предложить на суд уважаемого Хабрасообщества подборку найденных недоразумений и предложения по их решению, а так же ряд способ тестирования браузеров и уязвимостей.

Так же, в данной статье, предлагаю рассмотреть простую и бесплатную настройку VPN и защищенного DNS на уровне пользователя.

Структура

Начну с ошибок со своих

Ряд тестов безопасности браузеров

Ряд найденных проблем сокрытия IP, браузера и ОС

Эпохальный теоррент-фейл IKnowWhatYouDownloaded

Предлагаю предложения

Это может быть интересно

Источники

Увы, не без греха. Предыдущая статья «big data» не совсем удачна, хотя и предлагалось всю конструкцию создать на чистом тестовом профиле. Так как одна из проблем — несогласованность работы разных компонентов и как следствие — те же, недонастроенные под сайты РФ, Clear Links и даже Privacy Badger могут сильно испортить жизнь. Зато настроенные способны сильно ее упростить.

Основной же фейл с Cookie AutoDelete, так как он неявно, но сводит на нет «изоляцию первого уровня» (впоследствии подтвердилось, см. статью №2 в конце этой главы).

При заинтересованности — в текущий момент внес ряд правок, необходимо перечитать Big Data resistance 1 и внести соответствующие правки в оснащение Лисы.

SereverWorkers стал появляться и добавляться незаметно в FireFox на многих сайтах. about:serviceworkers выдает стабильно youtube, yandex и еще 100500. Появился аддон, но буквально «на днях» BlockServiceWorkers (пока всего два пользователя).

Так же, SereverWorkers можно отключить полностью, вместе с синхронизацией и веб-уведомлениями (предыдущая статья, файл user.js)

1. Метка E-Tag Сайт CookielessCookies. (оно безопасно, но если не устанавливать аддоны из предыдущей статьи и нет других подобных, отвязаться будет сложно)

2. Изоляция доменов первого уровня и контейнеры

Остальные контейнеры, которые там предлагают, как пример персонально для Google — ИМХО не стоит, ибо кажется их появление следствие того, что вкурили в тему и модно оконтейнерелись, а функциональность подобного сомнительна.

3. Обоснуй за изоляцию!

Чиста эмпирически:

— Если все нужные и полезные сервисы разложены по контейнерам «по умолчанию» и приходит письмо из банка\соц. сети и т.п. со ссылкой, то перейдя по ссылке в браузере должно появиться что-то в этом духе . Если не появиться, будет над чем поразмыслить.

. Если не появиться, будет над чем поразмыслить.

— Половина кидалова основана на воровстве файлов cookies и т.п. — XSS и прочие загадочные и страшные вещи. При этом, фишинговая ссылка выбрасываетна орбиту планеты Земля за пределы домена (вконтакте или банк вряд ли дадут воткнуть левую страничку в домен). Профит от изоляции, думаю, очевиден (домены друг-друга не видят, данные друг-друга, в том числе cookie — тоже).

Чиста практически:

— В предыдущей статье см. про EverCookie (большей частью проблема решается изоляцией и контейнерами и только по одному пункту без CanvasBlocker не обойтись)

— Очень рекомендую данное тестирование: BrowserAudit

4. Обоснуй за остальное!

С переводом стрелок (если не пройдет — нужно обновить FireFox)

1. Притча во языцех Spectre & Meltdown (внизу кнопка Click to check).

2. Проверка WITCH. Доступ сайту дать можно (лисица жить будет и улыбаться не перестанет). Не суть, даже что это (надо полагать, очередной пробой в SMB, который еще с Windows XP внезапно давал доступ админа из под юзера), но сработать не должно. Если сработало — лечение на Хабре (как и сайт тестирования — автора статьи).

3. Проверить на уязвимости BrowserCheck. Там ссылка:

Без перевода стрелок

1. Протестировать шифрование.

2. Протестировать параметры файла user.js из прошлой статьи, насколько он отключил основные зловредные технологий, типа ping в HTML5, можно на сайте BrowserSpy

3. Протестировать браузер можно на Do I leak.

— Если предложит сохранить данные на компе — можно отказаться, не сломается

— Если исп. VPN — предлагаю разрешить и торрент-тест (галочка Activate additional Torrent Tests.), дать клиенту магнитную ссылку и посмотреть, что сайт вернет, если не IP VPN, то сами понимаете).

— Если исп. прокси — обратите внимание на параметр SSL traffic

Справа везде стрелочки, разворачивают подсказку по параметрам.

4. Можно проверить доступ локальным хранилищам FireFox извне (внизу табличка, должно быть Empty и Not supported).

5. Сайт с рекламой. Тестирование блокировщиков рекламы

6. Если был установлен и настроен Malwarebytes из прошлой статьи — Черный список сайтов. Причем сайт с сетевой безопасностью не связан, кажется с рекламой связан, но список ведет.

Malwarebytes блочит не все переходы, ИМХО кроме фишинговых сайтов не стоит рисковать и открывать + это сайт РФ, но часть блочит, другие подобные аддоны при тестировании еще с меньшим числом справились или вообще не отреагировали.

Насчет тестов отпечатков. Обращаю внимание:

— Предложенный ранее аддон CanvasBlocker их подделывает, а не стирает. Т.е. предполагается, что они будут, но будут изменяться. Если ничего не менять в настройках CanvasBlocker, будут изменяться каждый раз — т.е. можно нажать F5 на странице теста и они должны измениться.

— Если выставите рекомендуемые значения (ниже под спойлером), надо будет перезапустить браузер, чтоб отпечатки изменились.

— Некоторые сайты палят комплексно по всем статьям, включая куки, до тех пор, пока не закроете вкладку и не обнулите те же куки.

1. BrowserLeaks. Так же, обращаю внимание, внизу странички есть и другие тесты.

2. UberCookie

Все, кроме SSL-шифрования и того, что относится к «обновить FireFox», должно пройти при выполнении действий из предыдущей статьи. Поймите правильно, я не статью пиарю и не свой метод, просто там ответы как-чего лечится, если что-то «не прошло».

По тестированию утечек IP и DNS предложил бы следующее (почему — см. фейлы ниже)

1. DnsLeakTest. Отображает в т.ч. и ISP DNS. Некоторые тестеры только страну показывают, а это может быть, как понимаете, и шифрованный Cloudflare и, в случае утечки — МГТС.

2. IpLeak.Net. Тут много чего незамеченного может выясниться. Можно протестить торрент. Специализируется в основном на IP и DNS, зато, вроде бы, без огрехов, если есть хоть какая-то утечка.

3. IpLeak.Com. Комплексный анализ (включая E-Tag и канву).

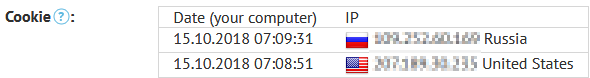

4. WhatLeaks Раньше шло в комплекте с 2ip, в том числе, есть пассивный анализ ОС по TCP, куки-файлы и хранилище, открытые порты, наличие IP в блек-листах и т.д.

5. IP-Score. IP anti fraud detections. Юзает в том числе базы геопозиционирования MaxMind и Ip2location (вверху странички переключатель).

Кнопка «History» — вся история посещений с IP адреса (там может быть за много лет, а IP все же динамический, поэтому вполне можно там оказаться и не раз)

Кроме прочего:

— секция «Real IP detection», внизу секции кнопка «Run decloaking tests»

— секция «Blacklists», внизу кнопка «View» (разные черные списки и в каких находится IP адрес. Попадание туда характерно для прокси и VPN, но могут быть и случайные попадания в какой-то список, если с вашего IP когда-то, кто-то чем-то засветился)

— Секция «Browser information», кнопки «View» (плагины и заголовки)

6. И уж потом наше все: 2ip и Whoer

Обоснуй за обоснуй!

1. Раскомнадзоренный обратно Хомак (внимание, лурка!) внезапно собрал все сжато и в одном флаконе, правда, как всегда, трехэтажно и в три наката (про то, куда лисе можно маяк воткнуть см. параграф «И браузеры тоже!»)

2. Эта статья. Очень рекомендую, в том числе и пользователям, так как там ИМХО — сжато, доступно и понятно.

3. Анонимная идентификация браузеров (Хабр)

Прошу прощения у уважаемого Хабрасообщества. Из-за того, что некоторые приемы из далее предложенных могут быть использованы в самых разнообразных целях, что еще хуже, по-глупости и при этом, особенно, совсем молодыми людьми:

Общее предложение решения — в конце, под спойлерами — решения из интереса решить, а не с точки зрения практического использования.

Используя любой переключатель «юзергаентов», вставив при этом нехарактерный тип браузера (допустим, Хром или IE и т.п.) сменив ОС и отоварившись анонимностью на сайтах 2ip и Whoer

не всегда возможно заметить, что состряпанный таким манером Хром — лисий хвост выдает

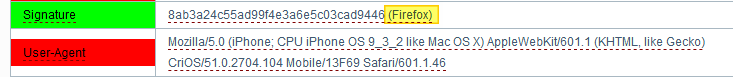

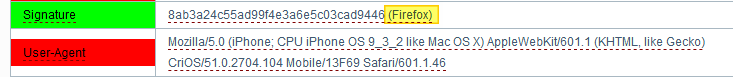

1. Фейл 8ab3a24c55ad99f4e3a6e5c03cad9446 (Firefox)

Ip-Check

Да еще, вдобавок,махровым зеленым цветом, так как по мнению JonDonym — это нормально (там есть всплывающая подсказка, правда на англ.). Видимо, следуя его логике, то, что это ни коем образом не стыкуется с юзерагентом — не баг, а фича.

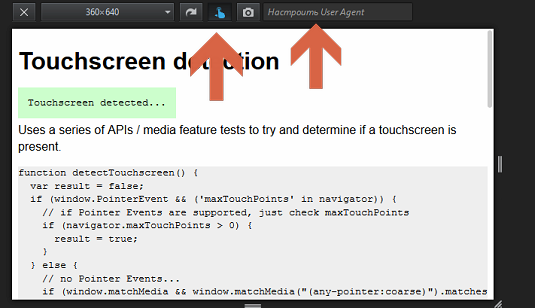

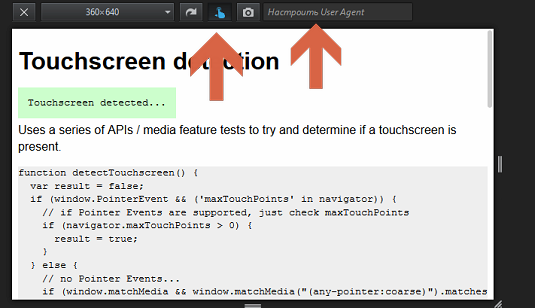

2. Фейл — кликающий тачпад и тапающая мышь

Думаю, из названия уже все догадались, применительно к смене юзерагента на мобильный с десктопа и наоборот Touch — mouse detection результат должен быть тоже с точностью до наоборот.

3. Фейл p0f

ОС, включая ее версию, сдает не Лисица, а настройки TCP\IP ОС. Это отлавливается снифферами, прослушивающими сайт (в том числе p0f и nmap).

4. Фейл с отпечатками

Сравнение разных отпечатков типа в разные моменты времени в целях преследования лисиц, при их грамотной подмене — приводит к поиску нейронными сетями по 12-и томнику «следы зверей и птиц», впадению в рекурсию и выпадению в астрал. А вот сравнение указанного юзерагента с эталонным для конкретного юзерагента отпечатком — думаю, тут тоже уже всем понятно. Браузеры и ОС (+ конкретна «аппаратная часть»), как выяснилось, оставляют разные.

5. WebRTC или снова здравствуйте

После установки uBlock Origin и\или Privacy Badger проблемы утечки IP адреса этим путем волшебным образом пропадают. Только и то и другое не отключает треклятый пиринг, а залатывает дыру. Что приводит к идеальной картине на вышеуказанных сайтах проверки, но незримо и, что хуже всего, далеко не всегда возникает незаметный фейл с утечкой DNS, после переключения на VPN, даже если провайдер VPN блокирует DNSLeaks. Тут разве что — отключать полностью.

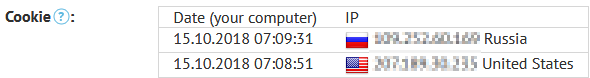

6. Некоторые прочие фейлы для наглядности

(внезапное переключение на VPN)

(открытые порты для атаки)

Эпохальный теоррент-фейл I Know What You Download

Не то, чтоб у нас законодательно было что-то запрещено, но на нервы действует, а как проверить, анонимен ты или так себе — не всегда ясно.

Все, что касается юзерагента — менять только в пределах, предложенных в предыдущей статьи для дополнения Chameleon.

Отключать IPv6 если не используется, что скорее всего (вместо wi-fi как в инструкции будет, скорее всего, Ethernet и состояние «подключен»). Там же, заодно можно отключить и QoS (служба рассылки оповещений, дома не используется)

Ряд фактов, подвернувшихся под руку, при написании статьи:

1. Если кто-то не знает (я до последнего момента не знал) — прототип FireFox не лисица, а малая (красная) панда. Заинтересовало это потому, что в аддонах — приватные барсуки, еще более приватные опоссумы и прочаяхрень живность.

2. Если в Гугл набрать «где я нахожусь» выдаст место (если нет wi-fi — тупо вычислит по IP), фото района и индекс (если эдблокер фрейм не выпилит). Яндекс так не делает, видать в курсе, что в РФ это вопрос риторический, а в Сб. с утра план-схемы не помогут, поэтому Яндекс.Такси.

3. На тему выпиливания рекламы Яндекса есть море предложений в Инете, вплоть до бана рамблера через host или uBlock. Самый сложный и хакреский из известных мне способов — этот. Там же можно хакнуть и все остальное, в том числе ожидаемые результаты поиск. Но печеньку потом придется хранить, а она следить будет.

4. О скрытых возможностях разных поисковых систем, иногда с оригинальным функционалом (Malwarebytes почему-то блочит, сайт безопасен): DuckDuckGo, Яндекс, Google

5. У Яндекса есть поиск людей по всем соц. сетям.

6. У FireFox есть сервис Монитор (статья на Хабр). Можно попробовать узнать был ли e-mail адрес скомпрометирован (взломан). Вероятно это же может пригодиться в случае, если в соц. сетях кто-то что предлагает, особенно за деньги. Если его почта в базе засветилась — он или исключительный лузер или сам взломал для дальнейших махинаций.

7. В сети есть сайт Доверие в сети. В понятной пользователю форме выдается инфа. о сайте. В том числе — возраст домена в днях + внизу анализ его Яндексом и Гуглом + анализ сервисом WOT + комментарии пользователей.

На примере, есть дополнение у FireFox, обещает совершенно бесплатный сыр. И разные отзывы о нем. Проверка. Кроме «Мошенничество» еще и «Европейский союз» и «возраст» 250 дней.

8. Как вариант — сервисы удобно повесить на кнопку flagfox (только необходимо в настройках отключить «получать иконки сайтов», а то оно каждый раз скачивает фавиконы).

1. Методы анонимности в сети. Просто о сложном

2. Фингерпринтинг конкретного ПК с точностью 99,24%: не спасает даже смена браузера

3. Пассивный фингерпринтинг для выявления синтетического трафика

4. Использование Service Worker для создания ботнета

5. Чек-лист проверки анонимности сёрфинга

В продолжение темы Big Data resistance 1. Прочитав комментарии к статье от dartraiden и YourChief, задумался на тему, а впрямь ли все хорошо и достаточно ли тестов анонимности и безопасности на 2ip и Whoer или раз все хорошо, значит что-то не заметил. К тому же, ряд проблем находил по интернету или сталкивался с ними сам в момент написания статьи.

Хочу предложить на суд уважаемого Хабрасообщества подборку найденных недоразумений и предложения по их решению, а так же ряд способ тестирования браузеров и уязвимостей.

Так же, в данной статье, предлагаю рассмотреть простую и бесплатную настройку VPN и защищенного DNS на уровне пользователя.

Структура

- Тесты на безопасность\анонимость. ИМХО в комментариях к предыдущей статье правильно написал YourChief, а где гарантии, что чего-то вообще добились и этого достаточно? Меня этот вопрос тоже занимал.

- Фейлы в общем-то на одну тему, просто оказались не всегда заметными. Почти все разом исправляется выбором адекватных юзерагентов. Есть предложения по решению почти для каждого пункта, но они — разве что с точки зрения академического интереса.

- VPN + защищенный DNS — добавление к предыдущей статье. Как получить и настроить на уровне пользователя

Начну с ошибок со своих

Ряд тестов безопасности браузеров

Ряд найденных проблем сокрытия IP, браузера и ОС

- Фейл 8ab3a24c55ad99f4e3a6e5c03cad9446 (Firefox)

- Фейл — кликающий тачпад и тапающая мышь

- Фейл p0f

- Фейл с отпечатками

- WebRTC или снова здравствуйте

- Некоторые прочие фейлы для наглядности и дабы не забыть про них

Эпохальный теоррент-фейл IKnowWhatYouDownloaded

Предлагаю предложения

Это может быть интересно

Источники

Начну с ошибок со своих

Увы, не без греха. Предыдущая статья «big data» не совсем удачна, хотя и предлагалось всю конструкцию создать на чистом тестовом профиле. Так как одна из проблем — несогласованность работы разных компонентов и как следствие — те же, недонастроенные под сайты РФ, Clear Links и даже Privacy Badger могут сильно испортить жизнь. Зато настроенные способны сильно ее упростить.

Основной же фейл с Cookie AutoDelete, так как он неявно, но сводит на нет «изоляцию первого уровня» (впоследствии подтвердилось, см. статью №2 в конце этой главы).

При заинтересованности — в текущий момент внес ряд правок, необходимо перечитать Big Data resistance 1 и внести соответствующие правки в оснащение Лисы.

SereverWorkers стал появляться и добавляться незаметно в FireFox на многих сайтах. about:serviceworkers выдает стабильно youtube, yandex и еще 100500. Появился аддон, но буквально «на днях» BlockServiceWorkers (пока всего два пользователя).

Работает так

При попытке сайта подключить ServerWorkers появляется окно

Установка не произойдет, если не кликнуть на это окошко (при клике страница перегрузится и ServiceWorkers будет установлен). На текущей момент — нигде установку не разрешал, пока ничего не сломало, но если потребуется какая-то фоновая синхронизация каких-то данных с сайтом, то надо будет разрешать установку.

Установка не произойдет, если не кликнуть на это окошко (при клике страница перегрузится и ServiceWorkers будет установлен). На текущей момент — нигде установку не разрешал, пока ничего не сломало, но если потребуется какая-то фоновая синхронизация каких-то данных с сайтом, то надо будет разрешать установку.

Так же, SereverWorkers можно отключить полностью, вместе с синхронизацией и веб-уведомлениями (предыдущая статья, файл user.js)

Обоснуй угрозы и решения! Ряд тестов безопасности браузеров

1. Метка E-Tag Сайт CookielessCookies. (оно безопасно, но если не устанавливать аддоны из предыдущей статьи и нет других подобных, отвязаться будет сложно)

Протестить можно так

Нужно написать что-нибудь, нажать кнопку «store» и попытаться потом от этой метки избавиться. При использование Chameleon и Cookiebro — даже если не удалять, после 2-3 переоткрытий и нажатия F5 — пропадет само, если удалить через Cookiebro нажав «Clear...» — пропадет сразу.

Нужно написать что-нибудь, нажать кнопку «store» и попытаться потом от этой метки избавиться. При использование Chameleon и Cookiebro — даже если не удалять, после 2-3 переоткрытий и нажатия F5 — пропадет само, если удалить через Cookiebro нажав «Clear...» — пропадет сразу.

2. Изоляция доменов первого уровня и контейнеры

К изоляции можно, думаю, добавит еще аддон

Containers on the go добавляет кнопку в табы  и в контекстное меню пункт

и в контекстное меню пункт  .

.

Открыть таб с новым временным (!) контейнером. Все (куки, данные), что там произойдет, будет обнулено при закрытии всех табов данного контейнера.

и в контекстное меню пункт

и в контекстное меню пункт  .

. Открыть таб с новым временным (!) контейнером. Все (куки, данные), что там произойдет, будет обнулено при закрытии всех табов данного контейнера.

Остальные контейнеры, которые там предлагают, как пример персонально для Google — ИМХО не стоит, ибо кажется их появление следствие того, что вкурили в тему и модно оконтейнерелись, а функциональность подобного сомнительна.

3. Обоснуй за изоляцию!

Чиста эмпирически:

— Если все нужные и полезные сервисы разложены по контейнерам «по умолчанию» и приходит письмо из банка\соц. сети и т.п. со ссылкой, то перейдя по ссылке в браузере должно появиться что-то в этом духе

. Если не появиться, будет над чем поразмыслить.

. Если не появиться, будет над чем поразмыслить. — Половина кидалова основана на воровстве файлов cookies и т.п. — XSS и прочие загадочные и страшные вещи. При этом, фишинговая ссылка выбрасывает

Чиста практически:

— В предыдущей статье см. про EverCookie (большей частью проблема решается изоляцией и контейнерами и только по одному пункту без CanvasBlocker не обойтись)

— Очень рекомендую данное тестирование: BrowserAudit

Проверка на всевозможные уязвимости

Тесты проходят минуты 3, чтоб нескучно было, там, где панелька с «Test Details», можно ее развернуть играбить корованы посмотреть как идут тесты.

Ожидаемо будут предупреждения такого плана: test.browseraudit.com --> browseraudit.com. Изоляция не распространяется на поддомены, с другой стороны у некоторых сайтов регистрация на это завязана.

ИМХО реальный фейл, если покажет ошибку передачи типа: browseraudit.com --> browseraudit.org — т.к. сие и есть злополучный проброс а'ля XSS.

(Для интересующихся, в появляющихся тестах — тоже разворачиваемые панели с программными кодами конкретной тестируемой уязвимости)

Тесты проходят минуты 3, чтоб нескучно было, там, где панелька с «Test Details», можно ее развернуть и

Ожидаемо будут предупреждения такого плана: test.browseraudit.com --> browseraudit.com. Изоляция не распространяется на поддомены, с другой стороны у некоторых сайтов регистрация на это завязана.

ИМХО реальный фейл, если покажет ошибку передачи типа: browseraudit.com --> browseraudit.org — т.к. сие и есть злополучный проброс а'ля XSS.

(Для интересующихся, в появляющихся тестах — тоже разворачиваемые панели с программными кодами конкретной тестируемой уязвимости)

4. Обоснуй за остальное!

С переводом стрелок (если не пройдет — нужно обновить FireFox)

1. Притча во языцех Spectre & Meltdown (внизу кнопка Click to check).

2. Проверка WITCH. Доступ сайту дать можно (лисица жить будет и улыбаться не перестанет). Не суть, даже что это (надо полагать, очередной пробой в SMB, который еще с Windows XP внезапно давал доступ админа из под юзера), но сработать не должно. Если сработало — лечение на Хабре (как и сайт тестирования — автора статьи).

3. Проверить на уязвимости BrowserCheck. Там ссылка:

Без перевода стрелок

1. Протестировать шифрование.

Если фейлы

— Поставить HTTPS Everywhere (см. предыдущую статью)

— Mixed Content Tests (смешанный контент, разрешает https и http одновременно), можно отключить в FireFox, погуглив, но там в основном — Image и может поломать сайты

— Проблемы с ненадежными и устаревшими протоколами. Что может сломаться при отключении не знаю, но что-то может

about:config

Проблема с TLS 1.0 — security.tls.version.min = 2

Проблемы с TLS_RSA_WITH_AES_128_CBC_SHA и т.п.

security.ssl3.rsa_aes_128_sha = false

security.ssl3.rsa_aes_256_sha = false

security.ssl3.rsa_des_ede3_sha = false

— Mixed Content Tests (смешанный контент, разрешает https и http одновременно), можно отключить в FireFox, погуглив, но там в основном — Image и может поломать сайты

— Проблемы с ненадежными и устаревшими протоколами. Что может сломаться при отключении не знаю, но что-то может

about:config

Проблема с TLS 1.0 — security.tls.version.min = 2

Проблемы с TLS_RSA_WITH_AES_128_CBC_SHA и т.п.

security.ssl3.rsa_aes_128_sha = false

security.ssl3.rsa_aes_256_sha = false

security.ssl3.rsa_des_ede3_sha = false

2. Протестировать параметры файла user.js из прошлой статьи, насколько он отключил основные зловредные технологий, типа ping в HTML5, можно на сайте BrowserSpy

3. Протестировать браузер можно на Do I leak.

— Если предложит сохранить данные на компе — можно отказаться, не сломается

— Если исп. VPN — предлагаю разрешить и торрент-тест (галочка Activate additional Torrent Tests.), дать клиенту магнитную ссылку и посмотреть, что сайт вернет, если не IP VPN, то сами понимаете).

— Если исп. прокси — обратите внимание на параметр SSL traffic

Справа везде стрелочки, разворачивают подсказку по параметрам.

4. Можно проверить доступ локальным хранилищам FireFox извне (внизу табличка, должно быть Empty и Not supported).

5. Сайт с рекламой. Тестирование блокировщиков рекламы

6. Если был установлен и настроен Malwarebytes из прошлой статьи — Черный список сайтов. Причем сайт с сетевой безопасностью не связан, кажется с рекламой связан, но список ведет.

Malwarebytes блочит не все переходы, ИМХО кроме фишинговых сайтов не стоит рисковать и открывать + это сайт РФ, но часть блочит, другие подобные аддоны при тестировании еще с меньшим числом справились или вообще не отреагировали.

Насчет тестов отпечатков. Обращаю внимание:

— Предложенный ранее аддон CanvasBlocker их подделывает, а не стирает. Т.е. предполагается, что они будут, но будут изменяться. Если ничего не менять в настройках CanvasBlocker, будут изменяться каждый раз — т.е. можно нажать F5 на странице теста и они должны измениться.

— Если выставите рекомендуемые значения (ниже под спойлером), надо будет перезапустить браузер, чтоб отпечатки изменились.

— Некоторые сайты палят комплексно по всем статьям, включая куки, до тех пор, пока не закроете вкладку и не обнулите те же куки.

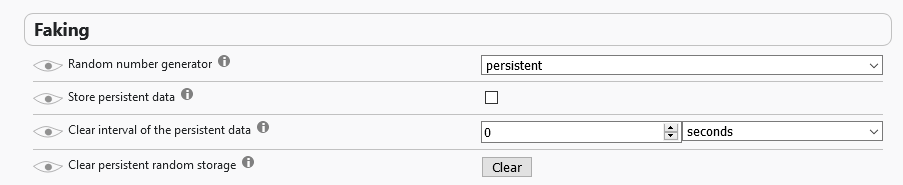

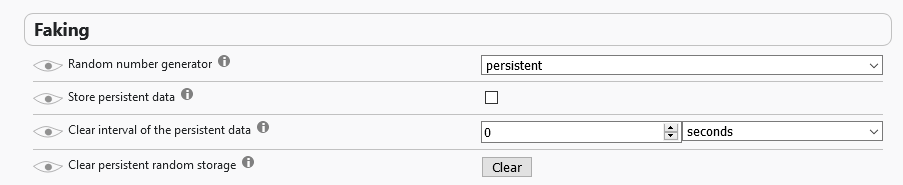

По поводу настроек CanvasBlocker

— Не думаю, что стоит устанавливать изменение отпечатков по каждому запросу (выставлено по-умолчанию).

При оплате мобильных, ЖКХ и т.п. могут возникнуть вполне реальные сложности, если забыть внести сайты в белый список или отключить спуфинг отпечатков. Пативэн вряд ли приедет, но ряд вопросов возникнуть может.

В настройках можно выставить так:

Отпечатки будут изменяться один раз при запуске браузера (сессия). Но, для каждого домена (с поддоменами) они будут свои на время сессии (можно проверить одновременно двумя разными чекерами canvas). А так как задача с отпечатками, ИМХО, не сайт обмануть, а не дать проследить путь по сайтам тем или иным способом с определением предпочтений пользователя и прочего полезного для рекламы — этим она должна решаться.

0 секунд (или любой другой временной интервал) — это отключение. Выставлять смену по таймеру ИМХО тоже не стоит, т.к. непонятно будет, в какой момент она случится и что именно в этот момент вы делать будете.

«Clear» — выполняет принудительную смену смену отпечатков, при таких настройках как выше.

— Думаю, что в CanvasBlocker стоит устанавливать минимальные изменения отпечатков (точнее не менять их, они минимальные по умолчанию). Это все равно должно работать, но меньше шансов, что что-нибудь сломается, так как, сами понимаете, отпечатки — это все же использование обычных веб-технологий, придуманных отнюдь не для подобных целей + см. ниже про сравнение отпечатков с эталоном.

CanvasBlocker не подменяет плагины, геолокацию, WebRTC, WebGL Report Hash — vendor, renderer. («WebGL Image Hash» — подменяет). Для отключения этих параметров см. предыдущую статью, файл «user.js» и комментарии к статье.

CanvasBlocker по умолчанию (это можно сделать в настройках, поставив галочку «Expert mode»):

— Не подменяет шрифты. Настройки «Lists» — «whitelist», но после этого получить сложности с Гугл Док и прочими полезными в хозяйстве вещами.

— Отключена защита «windows.name». Настройки «Window API» — «Protected windows API», так как после этого перестает работать капча «я не робот», причем ее видно, после выставления галочки с виду все нормально, а окошко с картинками не появляется. В Chameleon она тоже есть, там ее, если что, удобнее включать\выключать — так как он на панельки и не надо переходить для этого в настройки расширения.

При оплате мобильных, ЖКХ и т.п. могут возникнуть вполне реальные сложности, если забыть внести сайты в белый список или отключить спуфинг отпечатков. Пативэн вряд ли приедет, но ряд вопросов возникнуть может.

В настройках можно выставить так:

Отпечатки будут изменяться один раз при запуске браузера (сессия). Но, для каждого домена (с поддоменами) они будут свои на время сессии (можно проверить одновременно двумя разными чекерами canvas). А так как задача с отпечатками, ИМХО, не сайт обмануть, а не дать проследить путь по сайтам тем или иным способом с определением предпочтений пользователя и прочего полезного для рекламы — этим она должна решаться.

0 секунд (или любой другой временной интервал) — это отключение. Выставлять смену по таймеру ИМХО тоже не стоит, т.к. непонятно будет, в какой момент она случится и что именно в этот момент вы делать будете.

«Clear» — выполняет принудительную смену смену отпечатков, при таких настройках как выше.

— Думаю, что в CanvasBlocker стоит устанавливать минимальные изменения отпечатков (точнее не менять их, они минимальные по умолчанию). Это все равно должно работать, но меньше шансов, что что-нибудь сломается, так как, сами понимаете, отпечатки — это все же использование обычных веб-технологий, придуманных отнюдь не для подобных целей + см. ниже про сравнение отпечатков с эталоном.

CanvasBlocker не подменяет плагины, геолокацию, WebRTC, WebGL Report Hash — vendor, renderer. («WebGL Image Hash» — подменяет). Для отключения этих параметров см. предыдущую статью, файл «user.js» и комментарии к статье.

CanvasBlocker по умолчанию (это можно сделать в настройках, поставив галочку «Expert mode»):

— Не подменяет шрифты. Настройки «Lists» — «whitelist», но после этого получить сложности с Гугл Док и прочими полезными в хозяйстве вещами.

— Отключена защита «windows.name». Настройки «Window API» — «Protected windows API», так как после этого перестает работать капча «я не робот», причем ее видно, после выставления галочки с виду все нормально, а окошко с картинками не появляется. В Chameleon она тоже есть, там ее, если что, удобнее включать\выключать — так как он на панельки и не надо переходить для этого в настройки расширения.

Перечень отпечатков

CanvasBlocker подменяет (функционал по отпечаткам совпадает с антидетект-браузерами):

· Canvas. Элемент HTML5, предназначенный для отображения графики, зависит от характеристик видеосистемы.

· Audiofingerprint. Технология, позволяющая идентифицировать компьютер по аудиосистеме: в фоновом режиме воспроизводится небольшой звуковой файл, снимается осциллограмма.

· WebGL (WebGL Image Hash). Браузерная реализация OpenGL, предназначена для работы с трехмерной графикой в браузере.

· ClientRects. Метод идентификации, основанный на получении хешей при масштабировании изображения.

· Ubercookies. Хеш от ClientRects и Audiofingerprint, позволяет идентифицировать устройство с высокой степенью вероятности.

Все, кроме Ubercookies, можно протестировать на BrowserLeaks (см. ниже).

В последнее время появились технологии снятия отпечатков движений мыши и печати на клавиатуре. Вносить соответствующие шумы умеет аддон ScriptSafe (интерфейс на русск.), но

· его функционал объединяет CanvasBlocker, NoScript, adBlocker, при этом а) пока не такие гибкие настройки каждого функционала б) ИМХО много лишнего для пользователя в) описание его — это отдельная статья

· чтобы можно было достоверно отслеживать пользователя по разным сайтам, нужно чтоб технология была распространена, сейчас это вроде бы не так, думаю, если распространится, CanvasBlocker будет доработан.

· Canvas. Элемент HTML5, предназначенный для отображения графики, зависит от характеристик видеосистемы.

· Audiofingerprint. Технология, позволяющая идентифицировать компьютер по аудиосистеме: в фоновом режиме воспроизводится небольшой звуковой файл, снимается осциллограмма.

· WebGL (WebGL Image Hash). Браузерная реализация OpenGL, предназначена для работы с трехмерной графикой в браузере.

· ClientRects. Метод идентификации, основанный на получении хешей при масштабировании изображения.

· Ubercookies. Хеш от ClientRects и Audiofingerprint, позволяет идентифицировать устройство с высокой степенью вероятности.

Все, кроме Ubercookies, можно протестировать на BrowserLeaks (см. ниже).

В последнее время появились технологии снятия отпечатков движений мыши и печати на клавиатуре. Вносить соответствующие шумы умеет аддон ScriptSafe (интерфейс на русск.), но

· его функционал объединяет CanvasBlocker, NoScript, adBlocker, при этом а) пока не такие гибкие настройки каждого функционала б) ИМХО много лишнего для пользователя в) описание его — это отдельная статья

· чтобы можно было достоверно отслеживать пользователя по разным сайтам, нужно чтоб технология была распространена, сейчас это вроде бы не так, думаю, если распространится, CanvasBlocker будет доработан.

Пример сферической нанотехнологии в вакууме, по крайней мере пока сферической

Mouse wheel. Некий Jose Carlos Norte.

Сей Малевич предлагает навести мышку на красный квадрат и поскролить (иногда с нажатием кнопки срабатывает). Выводит данные на графике.

Перевод с его страницы:

Событие прокрутки колеса мыши в большинстве браузеров (в т.ч. Tor) предоставляет информацию о дельте прокрутки. Для обычной мыши — она равна 3, но при использовании трекпада, дельты являются переменными и связаны с трекпадом и шаблонами использования. Так же отпечатком может быть скорость прокрутки, связанная с конфигурацией операционной системы и аппаратными возможностями.

Сей Малевич предлагает навести мышку на красный квадрат и поскролить (иногда с нажатием кнопки срабатывает). Выводит данные на графике.

Перевод с его страницы:

Событие прокрутки колеса мыши в большинстве браузеров (в т.ч. Tor) предоставляет информацию о дельте прокрутки. Для обычной мыши — она равна 3, но при использовании трекпада, дельты являются переменными и связаны с трекпадом и шаблонами использования. Так же отпечатком может быть скорость прокрутки, связанная с конфигурацией операционной системы и аппаратными возможностями.

1. BrowserLeaks. Так же, обращаю внимание, внизу странички есть и другие тесты.

2. UberCookie

Все, кроме SSL-шифрования и того, что относится к «обновить FireFox», должно пройти при выполнении действий из предыдущей статьи. Поймите правильно, я не статью пиарю и не свой метод, просто там ответы как-чего лечится, если что-то «не прошло».

По тестированию утечек IP и DNS предложил бы следующее (почему — см. фейлы ниже)

1. DnsLeakTest. Отображает в т.ч. и ISP DNS. Некоторые тестеры только страну показывают, а это может быть, как понимаете, и шифрованный Cloudflare и, в случае утечки — МГТС.

2. IpLeak.Net. Тут много чего незамеченного может выясниться. Можно протестить торрент. Специализируется в основном на IP и DNS, зато, вроде бы, без огрехов, если есть хоть какая-то утечка.

3. IpLeak.Com. Комплексный анализ (включая E-Tag и канву).

4. WhatLeaks Раньше шло в комплекте с 2ip, в том числе, есть пассивный анализ ОС по TCP, куки-файлы и хранилище, открытые порты, наличие IP в блек-листах и т.д.

5. IP-Score. IP anti fraud detections. Юзает в том числе базы геопозиционирования MaxMind и Ip2location (вверху странички переключатель).

Кнопка «History» — вся история посещений с IP адреса (там может быть за много лет, а IP все же динамический, поэтому вполне можно там оказаться и не раз)

Кроме прочего:

— секция «Real IP detection», внизу секции кнопка «Run decloaking tests»

— секция «Blacklists», внизу кнопка «View» (разные черные списки и в каких находится IP адрес. Попадание туда характерно для прокси и VPN, но могут быть и случайные попадания в какой-то список, если с вашего IP когда-то, кто-то чем-то засветился)

— Секция «Browser information», кнопки «View» (плагины и заголовки)

6. И уж потом наше все: 2ip и Whoer

Обоснуй за обоснуй!

1. Раскомнадзоренный обратно Хомак (внимание, лурка!) внезапно собрал все сжато и в одном флаконе, правда, как всегда, трехэтажно и в три наката (про то, куда лисе можно маяк воткнуть см. параграф «И браузеры тоже!»)

2. Эта статья. Очень рекомендую, в том числе и пользователям, так как там ИМХО — сжато, доступно и понятно.

3. Анонимная идентификация браузеров (Хабр)

Прошу прощения у уважаемого Хабрасообщества. Из-за того, что некоторые приемы из далее предложенных могут быть использованы в самых разнообразных целях, что еще хуже, по-глупости и при этом, особенно, совсем молодыми людьми:

Дисклеймер

1. Все, изложенное в данных статьях — с целью предложить варианты как избежать некоторых распространенных проблем, а не в целях поиска новых на свою жолову.

2. Если что, «бить таки будут не по IPаспорту», независимо от того, что на этом непаспорте, маска анонимуса или, тем более, маска-капюшон.

В общем, Джо не уловим — а ответ на вопрос «доколе он неуловим» содержится в самом анекдоте.

2. Если что, «бить таки будут не по IPаспорту», независимо от того, что на этом непаспорте, маска анонимуса или, тем более, маска-капюшон.

В общем, Джо не уловим — а ответ на вопрос «доколе он неуловим» содержится в самом анекдоте.

Теперь хвостатый! Ряд найденных проблем сокрытия IP, браузера и ОС

Общее предложение решения — в конце, под спойлерами — решения из интереса решить, а не с точки зрения практического использования.

Используя любой переключатель «юзергаентов», вставив при этом нехарактерный тип браузера (допустим, Хром или IE и т.п.) сменив ОС и отоварившись анонимностью на сайтах 2ip и Whoer

не всегда возможно заметить, что состряпанный таким манером Хром — лисий хвост выдает

1. Фейл 8ab3a24c55ad99f4e3a6e5c03cad9446 (Firefox)

Ip-Check

Да еще, вдобавок,

Для тех, кому интересно

Фейл в порядке выдачи http-заголовков, палящей лису, кем бы не прикинулась. Тоже самое характерно и для Tor-браузера, если включить java при этом тесте (реализация на php подобной подставы, функция function createHeaderSignature)

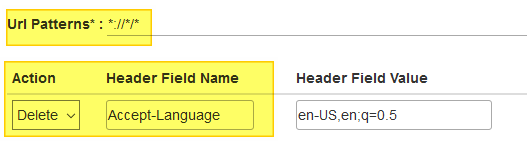

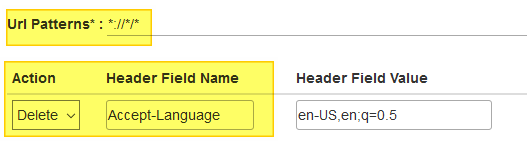

Предлагаю следующий вариант:

1. Установить аддон Simple modify header

2. Удалить заголовок Accept-Language

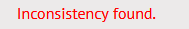

Результат — следы невиданных зверей

Но при «серьезном» определении это выглядит приблизительно так:

Предлагаю следующий вариант:

1. Установить аддон Simple modify header

2. Удалить заголовок Accept-Language

Результат — следы невиданных зверей

Но при «серьезном» определении это выглядит приблизительно так:

2. Фейл — кликающий тачпад и тапающая мышь

Думаю, из названия уже все догадались, применительно к смене юзерагента на мобильный с десктопа и наоборот Touch — mouse detection результат должен быть тоже с точностью до наоборот.

Для тех, кому интересно

Стандартный инструмент FireFox, вызываемый по F12 —  «Режим адаптивного дизайна».

«Режим адаптивного дизайна».

(тут же можно сымитировать даже наличия тачскрина и добавить мобильный юзерагент)

Однако это проблему мобильности не решает — у стационарного компа, кто бы мог подумать, отсутствуют акселерометр, гироскоп и прочая нехарактерная начинка, доступ к которой таки есть извне, часть в мобилах отключается только паяльником, просто пока что этот доступ вперся только «опережающим время», но проверить, ясно дело, можно.

«Режим адаптивного дизайна».

«Режим адаптивного дизайна».

(тут же можно сымитировать даже наличия тачскрина и добавить мобильный юзерагент)

Однако это проблему мобильности не решает — у стационарного компа, кто бы мог подумать, отсутствуют акселерометр, гироскоп и прочая нехарактерная начинка, доступ к которой таки есть извне, часть в мобилах отключается только паяльником, просто пока что этот доступ вперся только «опережающим время», но проверить, ясно дело, можно.

3. Фейл p0f

ОС, включая ее версию, сдает не Лисица, а настройки TCP\IP ОС. Это отлавливается снифферами, прослушивающими сайт (в том числе p0f и nmap).

Для тех, кому интересно

Существует утилита администрирования TCPOptimizer, используемая для автоматической оптимизации сети ОС Windows.

Теоретически, с ее помощью можно кастомно поменять настройки, на практике, в случае использования методом тыка — прострелить Винде ногу, поэтому этот эксперимент не рекомендую, предыдущие по крайней мере без таких последствий. Да и сменить ОС с Винды на Линукс — вряд ли получится, разве что в пределах версий Винды 7/10.

Правда, оптимизировать сеть с ее помощью можно попробовать, предварительно создав точку восстановления, указав ползунком скорость интернета и выбрав режим «optimal». До сего момента вроде бы не подводила.

Теоретически, с ее помощью можно кастомно поменять настройки, на практике, в случае использования методом тыка — прострелить Винде ногу, поэтому этот эксперимент не рекомендую, предыдущие по крайней мере без таких последствий. Да и сменить ОС с Винды на Линукс — вряд ли получится, разве что в пределах версий Винды 7/10.

Правда, оптимизировать сеть с ее помощью можно попробовать, предварительно создав точку восстановления, указав ползунком скорость интернета и выбрав режим «optimal». До сего момента вроде бы не подводила.

4. Фейл с отпечатками

Сравнение разных отпечатков типа в разные моменты времени в целях преследования лисиц, при их грамотной подмене — приводит к поиску нейронными сетями по 12-и томнику «следы зверей и птиц», впадению в рекурсию и выпадению в астрал. А вот сравнение указанного юзерагента с эталонным для конкретного юзерагента отпечатком — думаю, тут тоже уже всем понятно. Браузеры и ОС (+ конкретна «аппаратная часть»), как выяснилось, оставляют разные.

5. WebRTC или снова здравствуйте

После установки uBlock Origin и\или Privacy Badger проблемы утечки IP адреса этим путем волшебным образом пропадают. Только и то и другое не отключает треклятый пиринг, а залатывает дыру. Что приводит к идеальной картине на вышеуказанных сайтах проверки, но незримо и, что хуже всего, далеко не всегда возникает незаметный фейл с утечкой DNS, после переключения на VPN, даже если провайдер VPN блокирует DNSLeaks. Тут разве что — отключать полностью.

6. Некоторые прочие фейлы для наглядности

(внезапное переключение на VPN)

(открытые порты для атаки)

Эпохальный теоррент-фейл I Know What You Download

Не то, чтоб у нас законодательно было что-то запрещено, но на нервы действует, а как проверить, анонимен ты или так себе — не всегда ясно.

Предлагаю предложения

Все, что касается юзерагента — менять только в пределах, предложенных в предыдущей статьи для дополнения Chameleon.

Отключать IPv6 если не используется, что скорее всего (вместо wi-fi как в инструкции будет, скорее всего, Ethernet и состояние «подключен»). Там же, заодно можно отключить и QoS (служба рассылки оповещений, дома не используется)

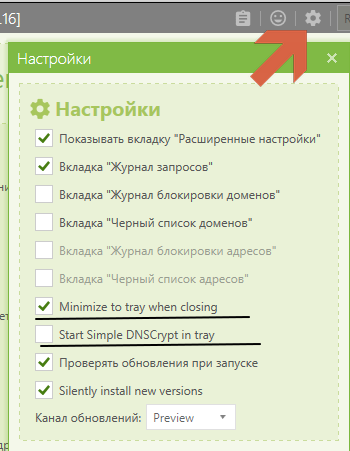

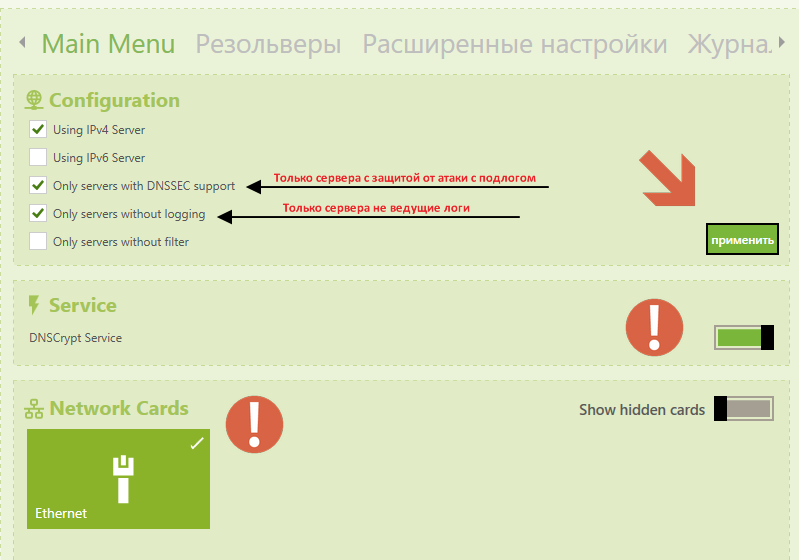

Предложение по DNS

Установить Simple DNSCrypt

Более подробно почитать можно тут . Особенно если что-то не работает. Перезагрузиться.

Протестировать на DnsLeakTest, нажав на кнопку «Extended test».

Настроить

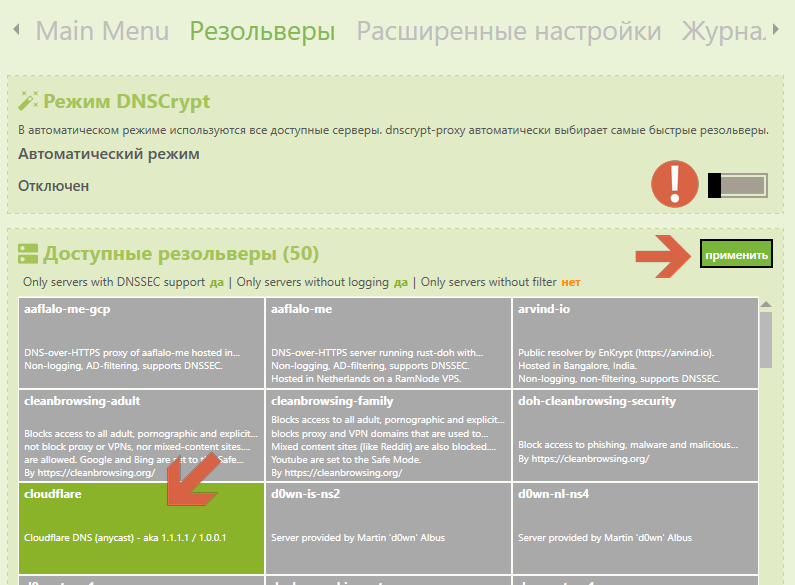

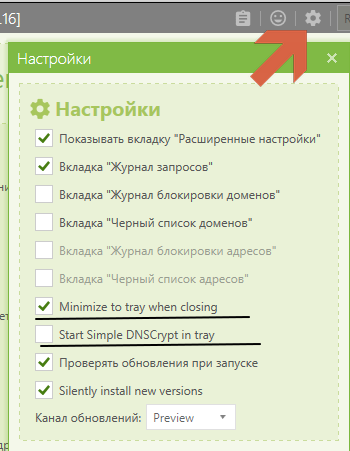

Чтобы всегда в трее отображалось — можно выставить две подчеркнуты галочки.

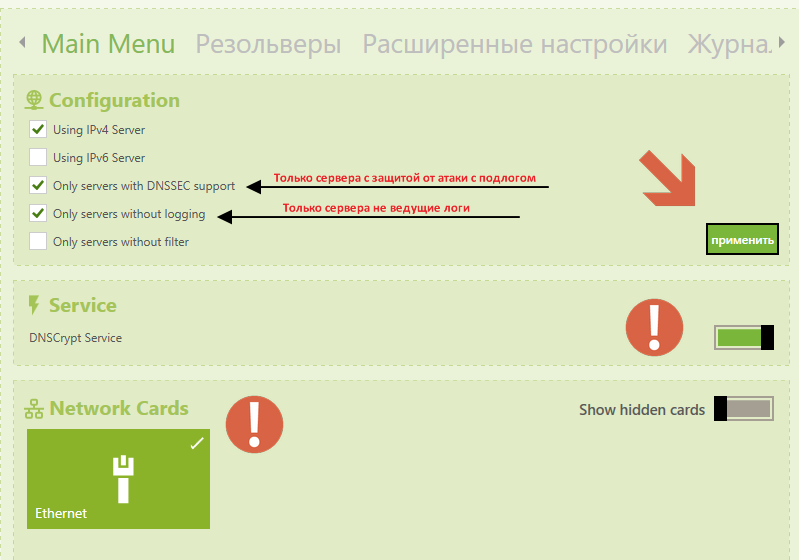

1. Вкладка «Main» (вам, может больше повезет с русификацией)

«Configuration» — фильтрация серверов DNS (см. вторую вкладку).

Службу необходимо включить, на сетевой карте поставить галочку, нажать «Применить».

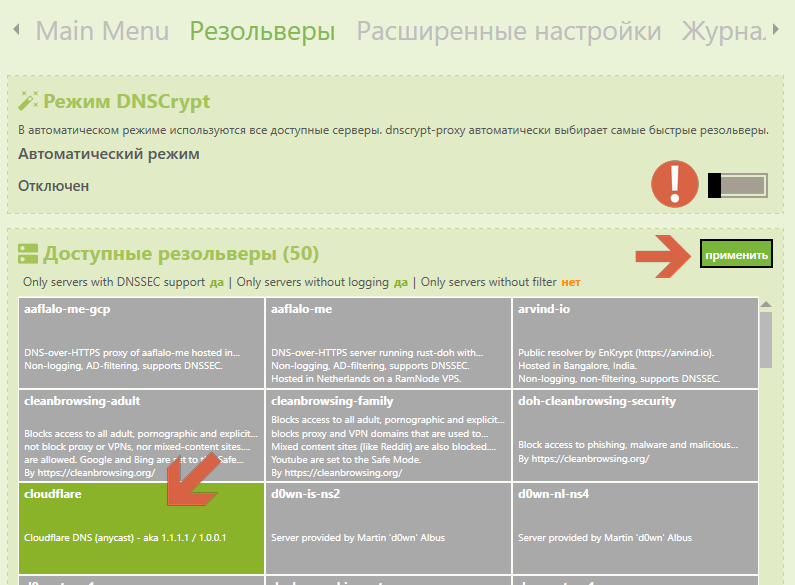

2. Вкладка «Резольверы»

Предлагаю отключить автоматический режим. Снять в списке все сервера, которые там установлены, оставив только один Cloudflare.

Да, он «коммерческий», но на первой вкладке было выставлено без логов. И Google что-то в этот список не попал.

Другие ставить не советую.

Во-первых там не все с шифрованием и не все «без утечек». Во-вторых не совсем понятно что это за DNS (хотя, в Интернете, информация, конечно есть). В-третьих он «публичный», в хорошем смысле этого слова. Многие пользуются во всех странах и даже если вдруг страна IP не совпадет с DNS, но покажет, что это Cloudflare — проблем не будет. Ставить еще один — по этим же причинам, ИМХО не стоит, программа будет выбирать наиболее шустрый в каждый момент времени и могут внезапно появится утечки и все в таком духе.

3. Вкладка «Расширенные настройки»

IP-адрес резервног резольвера предлагаю 8.26.56.26 (это Comodo Secure DNS)

4. Вкладка «Журнал» — отключить ведение журнала.

Это будет для всей системы, включая все программы. Для FireFox можно, для верности, выставить тоже.

Чтобы всегда в трее отображалось — можно выставить две подчеркнуты галочки.

1. Вкладка «Main» (вам, может больше повезет с русификацией)

«Configuration» — фильтрация серверов DNS (см. вторую вкладку).

Службу необходимо включить, на сетевой карте поставить галочку, нажать «Применить».

2. Вкладка «Резольверы»

Предлагаю отключить автоматический режим. Снять в списке все сервера, которые там установлены, оставив только один Cloudflare.

Да, он «коммерческий», но на первой вкладке было выставлено без логов. И Google что-то в этот список не попал.

Другие ставить не советую.

Во-первых там не все с шифрованием и не все «без утечек». Во-вторых не совсем понятно что это за DNS (хотя, в Интернете, информация, конечно есть). В-третьих он «публичный», в хорошем смысле этого слова. Многие пользуются во всех странах и даже если вдруг страна IP не совпадет с DNS, но покажет, что это Cloudflare — проблем не будет. Ставить еще один — по этим же причинам, ИМХО не стоит, программа будет выбирать наиболее шустрый в каждый момент времени и могут внезапно появится утечки и все в таком духе.

3. Вкладка «Расширенные настройки»

IP-адрес резервног резольвера предлагаю 8.26.56.26 (это Comodo Secure DNS)

4. Вкладка «Журнал» — отключить ведение журнала.

Это будет для всей системы, включая все программы. Для FireFox можно, для верности, выставить тоже.

Более подробно почитать можно тут . Особенно если что-то не работает. Перезагрузиться.

Протестировать на DnsLeakTest, нажав на кнопку «Extended test».

Результат должен быть приблизительно таким

Примечание. Сервер показывает принадлежность Cloudflare, а на других сайтах, зачастую, только IP и его «гражданство». И скорее всего все будет РФ. Только будет неясно, чей там DNS — Cloudflare или домашнего провайдера, поэтому проверять лучше тут, МГТС явно быть не должно.

И, конечно же, на 2ip. Должно быть так:

(все данные у него есть (см. выше), утечек нет — сервер публичный + шифрованный + совпадает со страной IP).

Примечание. Сервер показывает принадлежность Cloudflare, а на других сайтах, зачастую, только IP и его «гражданство». И скорее всего все будет РФ. Только будет неясно, чей там DNS — Cloudflare или домашнего провайдера, поэтому проверять лучше тут, МГТС явно быть не должно.

И, конечно же, на 2ip. Должно быть так:

(все данные у него есть (см. выше), утечек нет — сервер публичный + шифрованный + совпадает со страной IP).

Предложение по VPN

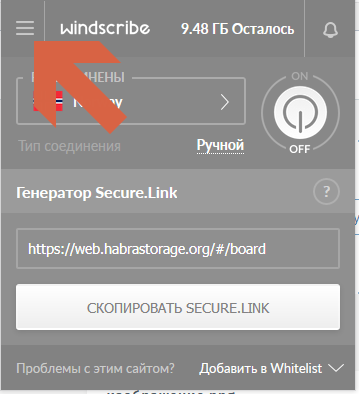

1. Если использовать этот VPN — функционал по смене юзерагента в Chameleon лучше отключить.

2. Аддон VPN-а продолжает кастовать юзерагенты, время браузера и т.д. (см. ниже) даже если пользователь не залогинен или траффик на месяц исчерпан. Т.е. если что, его нужно будет отключать через «Дополнения» — «Отключено».

Бесплатные 10ГБ в месяц — WindScribe, уже предложенный в прошлой статье и протестированный более тщательно. Плагин для браузера, который можно получить сразу (но регистрация только через сайт, для 10Гб нужна почта, без — только 2ГБ, но про анонимную регистрацию — см. ниже).

Внимательно протестировать. Предлагаю следующий алгоритм, чтоб по IP не вычислили:

1. DnsLeakTest

2. IpLeak

3. WhatLeaks

4. И уж потом 2ip.ru и Whoer

Внимание! (хоть это излишне, коли Джо неуловим, но все же)

Почты, соц. сети т.д. — как правило или только с VPN или только без (см. выше про cookies). А эти сайты привязаны (регистрация) лично к вам. Чтоб не ошибиться, можно сразу пробежать по этим сайтам и добавить их белый список аддона «WindScribe». Как и Яндекс.Музыку — иначе доступа не будет.

При использовании только настольного приложения (ниже) белого списка нет! + почтовые агенты отправляют запросы, куда пишутся IP-адреса VPN.

2. Аддон VPN-а продолжает кастовать юзерагенты, время браузера и т.д. (см. ниже) даже если пользователь не залогинен или траффик на месяц исчерпан. Т.е. если что, его нужно будет отключать через «Дополнения» — «Отключено».

Бесплатные 10ГБ в месяц — WindScribe, уже предложенный в прошлой статье и протестированный более тщательно. Плагин для браузера, который можно получить сразу (но регистрация только через сайт, для 10Гб нужна почта, без — только 2ГБ, но про анонимную регистрацию — см. ниже).

Отзывы VPN

1. Пишут о себе

2. Общий поиск (можно и по DuckDuckGo) Пруф 1

3. Пруф 2

4. Пруф 3

5. Соотношение числа пользователей, кол-ва отзывов, звезд

2. Общий поиск (можно и по DuckDuckGo) Пруф 1

3. Пруф 2

4. Пруф 3

5. Соотношение числа пользователей, кол-ва отзывов, звезд

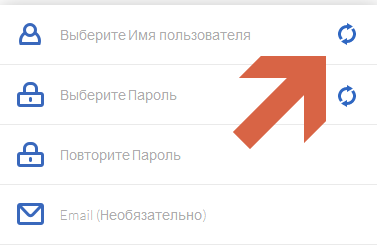

Зарегистрироваться

По регистрации предложение следующее:

— Поискать купоны (сейчас их нет, но недавно было 50 ГБ, может и еще будет) на Promokod

— Получить бесплатно 2 ГБ

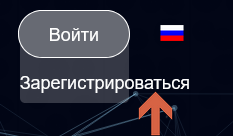

1. Кликнуть по кнопке «Войти», появится пункт «Зарегистрироваться»

2. Зарегистрироваться (без ввода почты)

тут можно автоматом сгенерить ник и пароль (пароль автоматом скопируется в буфер обмена)

— Поискать купоны (сейчас их нет, но недавно было 50 ГБ, может и еще будет) на Promokod

— Получить бесплатно 2 ГБ

1. Кликнуть по кнопке «Войти», появится пункт «Зарегистрироваться»

2. Зарегистрироваться (без ввода почты)

тут можно автоматом сгенерить ник и пароль (пароль автоматом скопируется в буфер обмена)

Установить и настроить дополнение

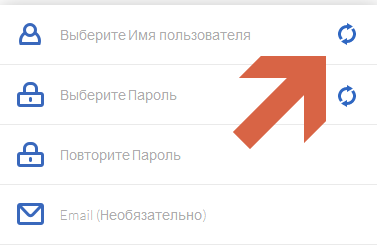

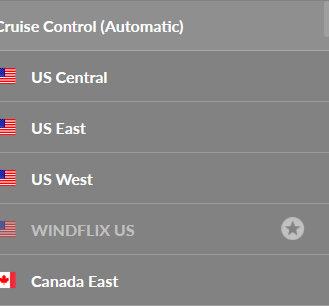

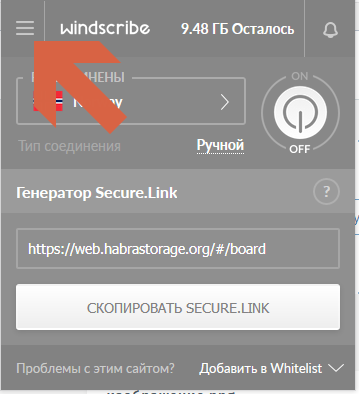

1. Установить дополнение (можно с сайта FireFox), войти по нику и паролю. Можно сразу выбрать локацию (внимание, авторизирвация на Хабр, разлогинет!)

— «Automatic» в самом верху, будет выбирать локацию автоматически. Вполне вероятно, это и хорошо, т.к. IP будет периодически меняться по хитрому алгоритму

— Со звездочкой — недоступно, только за деньги

— «Генератор Secure.Link» — развлекательно-рекламная чепуха, это не шифрованная ссылка и не сокращенная

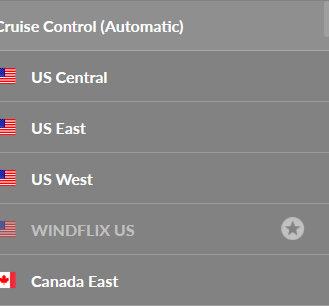

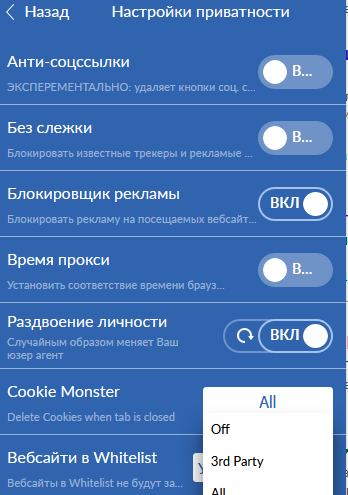

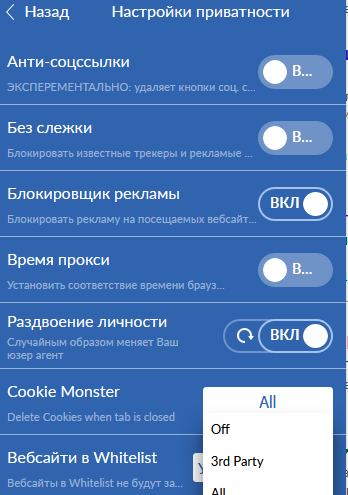

2. Настроить

— «Блокировщик рекламы» — ИМХО лишнее, но, если нужно, дает досутп к удалению печенек — (внизу).

— «Раздвоение личности» — чувство юмора. Меняет юзерагент в пределах только той ОС и той версии браузера, которые есть (и не дает сделать это вручную), что помогает избежать файла с ОС и юзерагентом, описанным выше.

— автоматом меняет часовой пояс браузера в соответствии с сервером VPN. Правда ошибается на час, но это лечится выставлением в Chameleon таймзоны "+1".

— «Automatic» в самом верху, будет выбирать локацию автоматически. Вполне вероятно, это и хорошо, т.к. IP будет периодически меняться по хитрому алгоритму

— Со звездочкой — недоступно, только за деньги

— «Генератор Secure.Link» — развлекательно-рекламная чепуха, это не шифрованная ссылка и не сокращенная

2. Настроить

— «Блокировщик рекламы» — ИМХО лишнее, но, если нужно, дает досутп к удалению печенек — (внизу).

— «Раздвоение личности» — чувство юмора. Меняет юзерагент в пределах только той ОС и той версии браузера, которые есть (и не дает сделать это вручную), что помогает избежать файла с ОС и юзерагентом, описанным выше.

— автоматом меняет часовой пояс браузера в соответствии с сервером VPN. Правда ошибается на час, но это лечится выставлением в Chameleon таймзоны "+1".

Внимательно протестировать. Предлагаю следующий алгоритм, чтоб по IP не вычислили:

1. DnsLeakTest

2. IpLeak

3. WhatLeaks

4. И уж потом 2ip.ru и Whoer

Получить 10ГБ и настольное приложение

1. Смена IP — уже есть. Сменить.

2. Чтоб все было совсем анонимненько — зарегистрировать, например, почту google. Выбрать страну IP в соотвествии с доступными номерами тут: Он-лайн получение смс

3. Дальше, думаю, все догадались, как почту зарегистрировать в США (только cookies, если до этого в Google заходили!)

2. Чтоб все было совсем анонимненько — зарегистрировать, например, почту google. Выбрать страну IP в соотвествии с доступными номерами тут: Он-лайн получение смс

3. Дальше, думаю, все догадались, как почту зарегистрировать в США (только cookies, если до этого в Google заходили!)

Внимание! (хоть это излишне, коли Джо неуловим, но все же)

Почты, соц. сети т.д. — как правило или только с VPN или только без (см. выше про cookies). А эти сайты привязаны (регистрация) лично к вам. Чтоб не ошибиться, можно сразу пробежать по этим сайтам и добавить их белый список аддона «WindScribe». Как и Яндекс.Музыку — иначе доступа не будет.

При использовании только настольного приложения (ниже) белого списка нет! + почтовые агенты отправляют запросы, куда пишутся IP-адреса VPN.

Установить и настроить настольное приложение

1. Скачать и установить настольное приложение (там будут галочки «замедлять интернет», «рвать соединение» и т.д. — это шутка, внизу бледно написано)

2. В настройках можно: включить файеровл (может в первый раз выбить то, что в текущий момент в сети) выставить автозапуск с Windows и автоподключение (если нет проблем с мейл-агентами и прочим, см. выше). На последней вкладке «Отладка» можно нажать «Отключить Ipv6» и перезагрузить компьютер.

3. Если использовать настольное приложение + в аддоне выбрать другую локацию, будет Double VPN

4. Если 10Гб исчерпаются, аддон\приложение сообщит. Дальше ждать следующего месяца, «баланс» пополнится автоматически

2. В настройках можно: включить файеровл (может в первый раз выбить то, что в текущий момент в сети) выставить автозапуск с Windows и автоподключение (если нет проблем с мейл-агентами и прочим, см. выше). На последней вкладке «Отладка» можно нажать «Отключить Ipv6» и перезагрузить компьютер.

3. Если использовать настольное приложение + в аддоне выбрать другую локацию, будет Double VPN

4. Если 10Гб исчерпаются, аддон\приложение сообщит. Дальше ждать следующего месяца, «баланс» пополнится автоматически

Предложение по Торренту

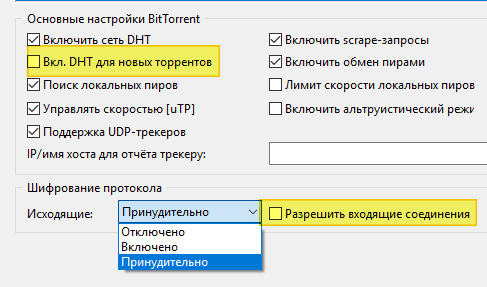

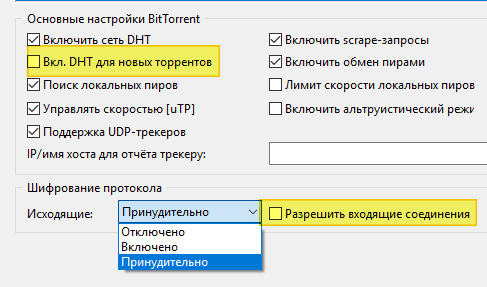

1. Настройка:

Запрет входящих соединений — это запрет не шифрованных входящих. Скорость несколько упадет, но тут уж выбирать.

2. Тестирование (после включения VPN):

IpLeak

Получить магнитную ссылку и воткнуть в торрент-клиент. На сайте должен появится IP адрес VPN.

Запрет входящих соединений — это запрет не шифрованных входящих. Скорость несколько упадет, но тут уж выбирать.

2. Тестирование (после включения VPN):

IpLeak

Получить магнитную ссылку и воткнуть в торрент-клиент. На сайте должен появится IP адрес VPN.

Это может быть интересно

Ряд фактов, подвернувшихся под руку, при написании статьи:

1. Если кто-то не знает (я до последнего момента не знал) — прототип FireFox не лисица, а малая (красная) панда. Заинтересовало это потому, что в аддонах — приватные барсуки, еще более приватные опоссумы и прочая

2. Если в Гугл набрать «где я нахожусь» выдаст место (если нет wi-fi — тупо вычислит по IP), фото района и индекс (если эдблокер фрейм не выпилит). Яндекс так не делает, видать в курсе, что в РФ это вопрос риторический, а в Сб. с утра план-схемы не помогут, поэтому Яндекс.Такси.

3. На тему выпиливания рекламы Яндекса есть море предложений в Инете, вплоть до бана рамблера через host или uBlock. Самый сложный и хакреский из известных мне способов — этот. Там же можно хакнуть и все остальное, в том числе ожидаемые результаты поиск. Но печеньку потом придется хранить, а она следить будет.

4. О скрытых возможностях разных поисковых систем, иногда с оригинальным функционалом (Malwarebytes почему-то блочит, сайт безопасен): DuckDuckGo, Яндекс, Google

5. У Яндекса есть поиск людей по всем соц. сетям.

6. У FireFox есть сервис Монитор (статья на Хабр). Можно попробовать узнать был ли e-mail адрес скомпрометирован (взломан). Вероятно это же может пригодиться в случае, если в соц. сетях кто-то что предлагает, особенно за деньги. Если его почта в базе засветилась — он или исключительный лузер или сам взломал для дальнейших махинаций.

7. В сети есть сайт Доверие в сети. В понятной пользователю форме выдается инфа. о сайте. В том числе — возраст домена в днях + внизу анализ его Яндексом и Гуглом + анализ сервисом WOT + комментарии пользователей.

На примере, есть дополнение у FireFox, обещает совершенно бесплатный сыр. И разные отзывы о нем. Проверка. Кроме «Мошенничество» еще и «Европейский союз» и «возраст» 250 дней.

8. Как вариант — сервисы удобно повесить на кнопку flagfox (только необходимо в настройках отключить «получать иконки сайтов», а то оно каждый раз скачивает фавиконы).

Источники с Хабра

1. Методы анонимности в сети. Просто о сложном

2. Фингерпринтинг конкретного ПК с точностью 99,24%: не спасает даже смена браузера

3. Пассивный фингерпринтинг для выявления синтетического трафика

4. Использование Service Worker для создания ботнета

5. Чек-лист проверки анонимности сёрфинга

Комментарии (10)

LevOrdabesov

16.10.2018 23:07Хорошая статья-справочник, спасибо!

По торрентам:

в transmission есть blacklist, загнать туда этих iknow и обновлять раз в недельку хотя бы.

Dark_wave Автор

17.10.2018 02:37Добрый вечер. Спасибо)

Угу, но тут все же вопрос скорее не конкретно в этом сайте, а в наглядности, что торрент-клиент IP светит и еще это по DHT отлавливается)

Правда, у нас пока тьфу-тьфу с этим все же тихо, то ли понимают, по прошлому опыту, чем резкое изменение норм может кончиться, то ли еще чего-то… но об этом лучше не забывать :)

dartraiden

Главная и нерешаемая проблема — всё это превращает сёрфинг в сон на кровати, утыканной гвоздями. А для деятельности, где важно выдать минимум информации о себе есть Tor Browser, в котором некоторые моменты патчат (плагинами это не решается), для скрытия истинного разрешения экрана рекомендуют не менять дефолтный размер окна (а не навешивают плагин, и это неспроста) + виртуалка со стандартными параметрами.

Если же нужно сымитировать как можно точнее какую-то другую личность (например, владельца чужой банковской карты), для чего поменять IP, часовой пояс, локаль ОС, локаль софта и т.п., то для этого есть специализированные платные браузеры типа Sphere или Antidetect (тут понятно, что от качества и удобства спуфинга зависит доход кардера, поэтому цена на такие инструменты не удивляет).

Dark_wave Автор

Вечер добрый.

Да, все верно с технической точки зрения) Но с социальной — статья как раз наоборот, дабы минимизировать риски для пользователей, что владельцем их карты станет кто-то чужой)

«Хитрый план» предыдущей статьи, если зайти с этой точки зрения, думаю станет очевиден. Воткнуть пользователю 3 кнопки без лишней теоретической нагрузки, которые поставить не сложно и можно про них забыть, в отличи от баннерорезок которые и впрямь полинета способны выпилить)

Да и тут — почти все тесты связанные опять же с безопасностью и пробоями в ней + сам тест одна кнопка + результат красное\зеленое) А «сферические рекламные отпечатки» уже так, до кучи) Отсюда же и намеки на контакт, банкинг и т.п. )

И тесты DNS — IP, дабы избежать случайной идентификации, а насчет того, что будет если идентификация станет «преднамеренной» и проведена спецами, как раз намек в пунктах насчет траблов с юзерагентами и т.д. и что лучше бы до этого не доводить, оставаясь неуловимым Джо по озвученным в анекдоте причинам)

В общем, смысл не в том, чтоб превратить юзера в вектора, а чтоб минимальным числом кликов прокачать лисицу по максимуму до хоть какой-то степени «internet security», благо в нее много чего в последнее время заложили, а кнопки эти просто включают\отключают заложенный функционал)

dartraiden

А, вот почему у меня дежа-вю от того, что я уже подобное читал недавно :D На автора-то я не посмотрел.

И помню, что даже коммент похожий писал.

Dark_wave Автор

Угу :) а тут разве что добавил найденные более-менее удачные тесты, которые в рунете нефига не гуглятся + насчет DNS ну и ВПН… В отличии от Хомака — xХомяка так и не разбанили же) а эта VPN-хреновина и без пользователя затыкает большую часть дыр и не дает выставить оперу из под DOS + в десктопе молча вышибает шлюз и не дает уйти p2p лесами-огородами) Отсюда же и упорный игнор вопросов, связанных с палевом по размеру пакетов, туннелем и прочими пробросами vpn-tor-vps и т.д. так как сие и впрямь только что для определенных целей и в конечном счете упирается в вопрос «а зачем вам такие картинки, доктор?» :)

Sabubu

Если эти платные браузеры с закрытым кодом, как им можно доверять? Где гарантия, что они не сливают данные по принципу «вор у вора дубинку украл»?

Dark_wave Автор

Боюсь, тут скорее иной вопрос… Ясное дело, что ваяя весь этот опус я основательно познакомился с сей тематикой «с той стороны», этих-то вообще никто не банил… в общем там тоже нередко полемики сводится к тому, что неясно чего оно вообще делает и как и какой ты функционал за 2.5$К получаешь, для этого надо хоть немного в программировании шарить, а если в нем шарить, то нафиг это все надо, программеры итак неплохо получают, что верно :) Хотя это скорее все грустно…

Но смысл в том, что там как и сказал dartraiden — основное сводится к «пропатчиванию» ряда моментов, связанных со «спецификой» + эти гибриды ужа с ежом подтягивают готовые «слепки отпечатков» из баз. Короче вся эта шаткая конструкция и впрямь только для определенных целей.

А если «определенные цели» исключить, то остается та же бесплатная, но расово-верно настроенная лисица и те же бесплатные плагины, т.к. они ими же тоже и пользуются, как и «профи приватности» из США (см. 2 ссылку в главе с тестированием) и то, к чему приходят рано или поздно все, кто этим вопросом озадачился и начал изобретать велосипеды)

В общем ИМХО можно так сказать, что есть некий «протокол» обеспечения приватности (типа протокола лечения в доказательной медицине) и он для всех один. Только некоторые умудряются продавать его за деньги даже в неизменном виде, а изменив 2.5 байта под определенные цели, цена возрастает в разы :)

А дальше получается ситуация, что для того, чтоб понять, что эта та же лисица, только в профиль — надо в этом шарить, а если шаришь, то покупать чего-то за 100500К в голову просто не придет, если не преследуешь определенных целей… в общем вопрос скорее даже не в сливе данных, а что это все тоже просто бизнес)

Dark_wave Автор

И именно выход за рамки «этого протокола» и есть отпечаток, так как, понятное дело, лисицы, обвешанные плагинами, превращаются хоть в Звезду Смерти, хоть в искусственный интеллект, не суть, главное — получается как в детской песенке «это что угодно, только вовсе не трамвай»… на этой оригинальности и ловят) Но оставаться в этих рамках скучно, грустно и картинки не грузяццо )

Dark_wave Автор

И, кстати, с «Антидетектами», там дело, походу, не в «приватности\анонимности», в широком смысле, так как в тех же «источниках» нередко проскакивает — все, кто «работал» в РФ уже сидят, что какбэ намекает опять на анекдот про Джо и то до поры до времени.

А в том что их заграничные анти-фрод системы палят и платежи банят. Причем эти системы кроме соответствия (типа уже был такой с другого аккаунта) еще и несоответствия ищут по понятным причинам, т.к. spoof можно перевести и как «подлог», хотя это и не очень верный перевод).

Так что ИМХО — для пользователя все это неактуально. Ну выяснит соц. сеть, потратив 100500р. на мейнфрейм, что ты на самом деле не с холодильника, а с утюга, ну чего с этой информацией делать будет?

Разве что в чатах каких-нибудь выкинуть могут в т.ч. и из-за ВПН, чтоб забаненные самопроизвольно не разбанивались.

А в остальном, думаю, минимальной приватизации хватит, для повседневных нужд, чтоб после покупки кофейника, за тобой по всему онлайну и оффлайну не гонялись, предлагая еще плетку и медный ошейник… в смысле, тема с отпечатками сводится к тому, чтоб однозначные «ориентировки» на потенциального покупателя по всему инету не валялись :)