/ Wikimedia / NASA / PD

Атаки на инфраструктуру набирают обороты

С каждым годом атаки на ИТ-инфраструктуру банков, аэропортов и дата-центров учащаются на 20%. Задачей таких нападений является не воровство денег, а нанесение ущерба бизнес-процессам организации. Причем конечный урон для компании может быть больше, чем в случае с обыкновенным хищением средств.

Одним из наиболее известных примеров атак на ИТ-инфраструктуру является шифровальщик WannaCry. По словам экспертов, целью вирусной кампании было не получение финансовой выгоды, а остановка работы конкретных организаций (в том числе банков).

Виды атак на GPS

По GPS дата-центры получают данные всемирного координированного времени (UTC). Эта информация используется для синхронизации серверов с помощью NTP. Системы синхронизации нужны для расстановки временных меток и обозначения начала и конца какого-либо процесса в сети дата-центра. Сбой в GPS-системе может усложнить устранение неполадок: если ошибка была занесена в логи с неправильной меткой времени, это усложняет поиск её причины.

Когда злоумышленники планируют взлом систем дата-центра, они могут подменить истинный GPS-сигнал со спутника в попытке скрыть свою вредоносную активность. Такой тип атаки получил название GPS-спуфинг. Подмена сигнала возможна из-за того, что он не шифруется и подвержен помехам окружающей среды (его легко «перекрыть»).

Опасность для GPS-систем дата-центра также представляют устройства-джаммеры. Они «глушат» сигнал со спутника, из-за чего серверы, маршрутизаторы и другое оборудование в ЦОД не может синхронизировать свою работу. Последствия атаки с GPS-джаммером на себе испытали в компании Equinix. Правда, произошло это случайно — на крыше ЦОД оказалась установлена старая GPS-антенна, которая ослабляла сигнал и серьезно мешала нормальной работе ИТ-инфраструктуры.

Как защититься от атак: GPS-файрвол

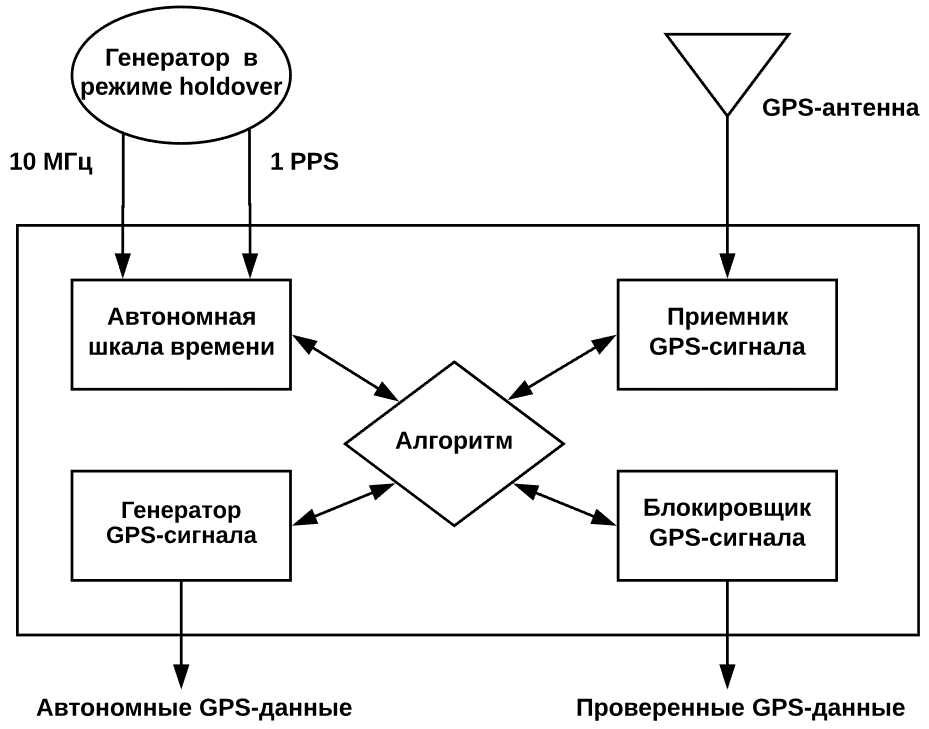

Для защиты ЦОД от спуфинга и помех в работе системы позиционирования, американская компания Microsemi разработала GPS-файрвол. Устройство выступает в качестве буфера между GPS-антенной и критической инфраструктурой дата-центра.

В файрволе реализованы специальные алгоритмы, которые оценивают характеристики GPS-сигнала: радиочастотную мощность, корректность геоданных и времени и проч. Если система понимает, что сигнал не соответствует нужным параметрам (например, выявлены аномалии в силе передачи), то он блокируется. В этом случае (или при потере связи со спутниками), файрвол запускает генератор эталонного времени — рубидиевые часы (режим holdover). Они поддерживают работоспособность всех систем, пока GPS-сигнал не будет восстановлен.

Два года назад ошибка в работе GPS-сети нарушила работу приемников, разработанных компанией Microsemi, по всему миру. Девайсы не могли правильно определять время и координаты.

Microsemi говорят, что атомные часы в файрволе для ЦОД позволят избежать проблем с синхронизацией оборудования в случае глобального сбоя GPS. Однако работать такие часы будут лишь на протяжении пары месяцев. Если за это время неисправность GPS не устранить, могут начаться проблемы с расстановкой timestamp в логах и др.

«GPS-файрвол защитит от спуфинга и глушилок сигналов, но важно понимать, что такие атаки часто используются хакерами в качестве ширмы. Так они маскируют свою вредоносную деятельность в сети, поэтому важно не забывать и об обычных файрволах, — говорит начальник отдела развития IaaS-сервиса 1cloud.ru Сергей Белкин. — IaaS-провайдеры, которые размещают свое оборудование в дата-центрах, как раз предлагают такой сервис. Например, наши клиенты могут подключить firewall, который будет защищать инфраструктуру на уровне сети. В ближайшем будущем функция будет доступна и на уровне сервера. Система закрывает такие векторы атак, как MITM или IP-спуфинг».

О других способах защиты

Алгоритм для обнаружения GPS-спуфинга также разработали исследователи из Техасского университета в Сан-Антонио. Их решение сравнивает время входящего GPS-сигнала с предыдущими показателями. Если обнаруживается подмена параметров, система сообщает об этом операторам дата-центра.

Другой вариант защиты систем геолокации — это шифрование. В России для защиты ГЛОНАСС предлагали использовать сигналы высокой точности (ВТ-код) вместо стандартных. Они защищены с помощью постоянно меняющихся засекреченных кодов. Однако подобное решение не нашло применения, так как использовать ВТ-код можно только с разрешения Минобороны РФ.

Вероятно, в будущем появятся и другие технологии для защиты систем определения времени и координат в дата-центрах. Или их переведут на полностью автономные решения, которые будет в меньшей степени зависеть от внешних факторов.

Другие посты из нашего корпоративного блога:

Комментарии (17)

lagranzh

05.11.2018 15:56+1А вот этот "GPS spoofing", он же не только неправильное время приносит, но и неправильную локацию в результате. Или он настолько точен по времени, что может ту же локацию давать?

chnav

05.11.2018 16:36Отличная мысль, кстати, про использование позиции.

Но я думаю основной смысл этого устройства не против спуферов, а против джаммеров.

У нас в сейсмике использовались устройства попроще — Trimble Thunderbolt. Видимо рубидий тогда был дорог, поэтому использовался кварц в термостабилизированном корпусе. Хитрый алгоритм непрерывно сравнивал показания кварца с меткой GPS-времени и обучал фильтр Кальмана (емнип даже старение кварца учитывалось), который, в свою очередь, управлял температурой печки!!! При пропадании GPS-сигнала фильтр продолжает регулировать температуру.

На выходе эталонные 10 МГц. Мечта любого радиоинженера ))

sim31r

05.11.2018 21:13Кварцевый генератор в термостате, вроде самое обычное дело. В обычном помещении без окон тоже температура весьма стабильна, не термостат, но может быть что колебания в доли градуса в течение месяца. В итоге обычный часовой кварц на материнской плате тоже даст неплохую точность. Особенно если заранее замерить его отклонение, например +15 ppm и корректировать через какой-то интервал времени. Но опять же тут не понятно, какая итоговая точность нужна, наносекунды или микросекунды.

Если речь о наносекундах, то уже актуально будет учитывать расстояние до GPS приемника (длина линий связи и задержка ретрансляторов), так как серверы будут получать с задержкой, 0.3 метра на 1 наносекунду интервала времени.

chnav

05.11.2018 21:34+1Генератор в термостате — действительно обычное дело. Но чтобы он управлялся фильтром Кальмана и был синхронизирован с UTC — далеко НЕ обычное дело )) Это не просто генератор, это эталон времени. Извините что не уточнил, ведь в этом смысл статьи ))

sim31r

05.11.2018 21:48На радиокоте вроде обсуждали такой для радиолюбителей, которым нужен источник образцовой частоты. Основная проблема джиттер от GPS приемника, там есть выход импульсов 1Гц и иногда он может придти чуть раньше или позже, но в среднем всё точно. Поэтому нужно собрать статистику несколько часов, чем дольше, тем лучше. Далее петля фазовой автоподстройки частоты и всё обычно для таких дел.

chnav

05.11.2018 22:26Trimble Thunderbolt — это законченая GPS-система, всё реализовано на уровне одного чипа, ему не нужен PPS, он сам его генерирует. Представьте фильтр Кальмана, работающий без выключения годами и в котором учитывается даже модель старения кварца.

sim31r

06.11.2018 00:50А зачем модель старения кварца? При изменении параметров кристалла плата управления должна изменить управляющий сигнал, чтобы вернуть частоту кварца в исходное состояние, на 10.000 МГц. Обычно это емкостью варикапа делается, управляемого напряжением. Не важно по какой причине частота уплыла, обратная связь вернет в исходное состояние. Старение один из многих факторов.

chnav

06.11.2018 09:24Если нет GPS — сравнивать не с чем, вот тут и работает Кальман.

Нашел pdf Thunderbolt Holdover Test, графики конечно старьё, но примерно дают представление. Там два приёмника, худший из них за 11 часов уплыл на 5 мкс. Понятно что атомные стандарты лучше, но цена в середине 90-х сильно отличалась ))

Это была первая версия, там 8-канальный приёмник, а с 2007 г. выпускается с 12-канальным и double ovenized. К сожалению не нашел его испытаний.

sim31r

06.11.2018 22:05Очень интересные графики. Первые 30 000 секунд точность держится на высоком уровне по «инерции», а далее уже начинают набегать наносекунды разницы, и чем дальше, тем быстрее.

Сейчас подобные конструкции уже повторяют радиолюбители для домашних лабораторий, детали копеечные, но по точности не помню уже. Намного точнее любого кварцевого генератора, но, конечно, не атомные часы.

Кварцы могут уплывать на 5 секунд за 11 часов, худшие конечно. Для сравнения порядка величин, почти в 1 млн. раз.

chnav

07.11.2018 08:46Нисколько не убавляя заслуги радиолюбителей, всё-же подобная конструкция им практически недоступна, т.к. они используют готовый PPS от внешнего GPS. Т.е. основная борьба идет за джиттер, смазывание фронта испульса и т.д.

В Thunderbolt конструкция принципиально иная. В любом GPS-приёмнике есть опорный генератор, из которого при помощи NCO и прочей логики формируются реплики сигналов для корелляторов в отдельных каналах. После снятия показаний с корелляторов решается навигационная задача, результатом которой является решение PVT, а также величина дрейфа опорного генератора и его сдвиг относительно GPS-времени. Thunderbolt использует эту информацию для подстройки опорного генератора (который кроме всего прочего с двойной печкой и т.д.), в то время как в обычных GPS-приёмниках генератор находится в режиме free run. Отсюда (и не только) джиттер PPS.

khim

05.11.2018 21:37+1Нужны не наносекунды, а микросекунды всё же. Но при этом очень важно синхронизировать время в разных, географически удалённых друг от друга, датацентрах. тут подробнее.

GPS для этого как раз очень хорошо подходит.

sim31r

05.11.2018 21:49Вот пример практический

habr.com/post/118266

Вообще пишет что достаточно точности 1 секунды.

xcore78

06.11.2018 00:18Если есть возможность за условно те же деньги получить наносекунды вместо микро-, почему они становятся не нужны? И не поможет ли такое разрешение синхронизировать время точнее?

khim

05.11.2018 21:33Поскольку датацентр никуда не ездит, то с GPS снимают только время. И есть ощущение, что данный брандмауэр как раз за счёт этого и отлавливает спуферов…

saipr

И сразу вспомнилась одна цитата:

Хотите защитить сеть — ставьте межсетевой экран (МЭ). Теперь осталось только защитить МЭ — ставим перед ним еще один МЭ. Его тоже надо защитить — ставим еще один МЭ и читаем предложение сначала.