Компания Trend Micro выпустила исследование, в котором рассмотрела уязвимости системы дистанционного радиоуправления промышленного оборудования и то, насколько просто злоумышленники могут их использовать для атак на промышленные объекты

Недавно мы (специалисты Trend Micro) опубликовали результаты очередного исследования, которое на этот раз касается систем дистанционного радиоуправления, используемых для работы с промышленным оборудованием. В ходе исследования мы протестировали оборудование от семи крупных вендоров, чтобы найти уязвимости в системах его защиты, и способы, которыми преступники могут воспользоваться, желая перехватить управление этим оборудованием. И нашли, что характерно, и уязвимости, и способы. Потенциально их можно использовать для саботажа производства, воровства и даже шантажа.

Защита VS Атака: анализ уязвимостей

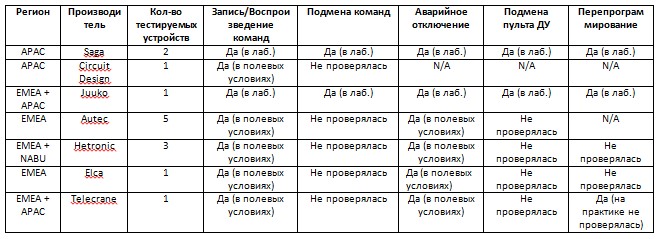

Для своего исследования мы использовали образцы оборудования от семи наиболее популярных мировых производителей систем радиоуправления, включая Saga, Circuit Design, Juuko, Autec, Hetronic, Elca и Telecrane. Оборудование Saga и Juuko исследовалось в лабораторных условиях, чтобы лучше изучить используемые протоколы, а взлом систем управления остальных пяти вендоров проводился непосредственно в полевых условиях. Поиск уязвимостей вёлся по пяти основным направлениям: запись/воспроизведение команд пульта ДУ, подмена команд от пульта ДУ, инициация аварийного отключения оборудования, подмена подключенного к системе пульта ДУ и перепрограммирование оборудования.

Итоги исследований. Статус N/A означает, что устройство в принципе не поддерживает тестируемые функции (например, функцию аварийного отключения).

В ходе исследований также были выявлены основные слабые места в используемых протоколах передачи данных и ПО, включая отсутствие изменяющегося кода (т.е. любой единожды перехваченный пакет данных можно использовать в будущем), полное отсутствие или слабую криптографическую защиту данных (передаваемую между приёмником и передатчиком последовательность команд легко можно расшифровать), а также отсутствие программных методов защиты (ПО для перепрошивки передатчиков и приёмников никак не защищено от использования злоумышленниками в своих целях).

При этом стоить отметить, что разработать «заплатки» для всех трёх проблем крайне просто, но внедрить их быстро и эффективно можно только для ПО, которое поддерживает добавление системы контроля доступа. В остальных случаях препятствием станет огромное количество используемых единиц оборудования, отсутствие удобного доступа к нужным компонентам и то, что часть его настолько устарела, что на аппаратном уровне не поддерживает нужные функции, например, шифрование.

Примеры оборудования, которое использовалось в ходе исследований

Запись/воспроизведение команд

Чтобы протестировать системы на эту уязвимость, мы записали «следы» команды «Пуск», нажатий на различные кнопки пульта и команды аварийного отключения устройства. Воспроизводя их затем, они подтвердили сразу три важных факта:

- в системе нет никаких защитных механизмов, вроде изменяющегося кода, так как записанные ранее сигналы воспринимались приёмниками как оригинальные;

- злоумышленник вполне может включить отключенное устройство при помощи этих сигналов;

- команда для инициации аварийного отключения закодирована таким образом, что её легко можно применять в качестве отдельного типа атаки.

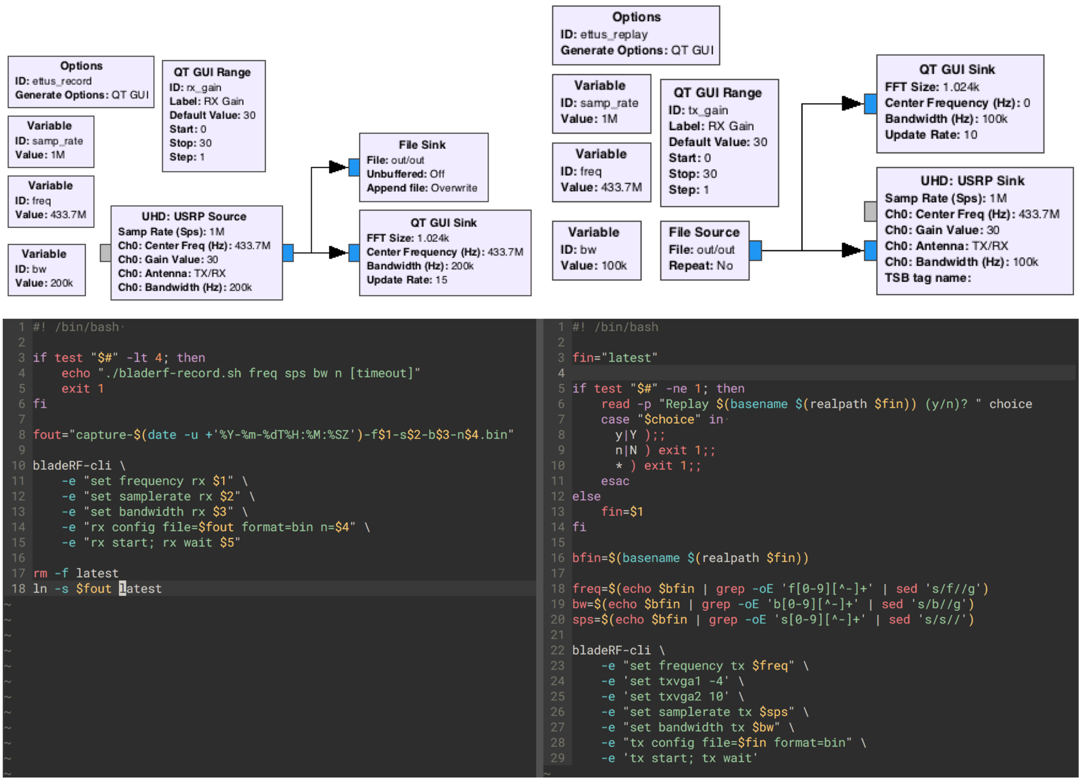

В ходе атак использовались различные SDR-устройства, включая Ettus USRP N210, BladeRF x115 и HackRF. В итоге мы пришли к выводу, что для подобных атак подходит практически любое устройство этого типа достаточной мощности, оборудованное передающей антенной. Ettus USRP N210 применялось в связке с GNU Radio, а для BladeRF x115 были написаны специальные скрипты.

Скрипты и схема GNU Radio, написанные для записи и воспроизведения команд

Во всех испытаниях, которые проводились как в лабораторных условиях, так и на местах, схема записи/воспроизведения команд работала без дополнительных настроек или модификаций, что подтверждает простоту проведения подобных атак и почти полную незащищенность от них используемого оборудования.

Подмена команд

Для применения этого типа атак необходимо расшифровать используемые системами дистанционного управления протоколы, причём как на уровне ПО, так и на уровне аппаратной части передатчика. Как и для атаки с использованием записи/воспроизведения ими были записаны основные команды, которые применяются для управления устройствами, но в этот раз целью было записать все возможные комбинации нажатий кнопок, включая короткие и длинные нажатия.

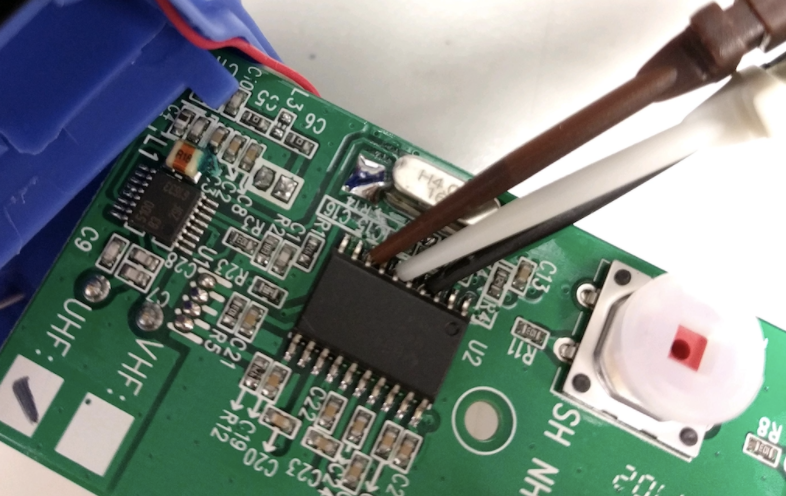

Диагностический анализатор, подключенный к радиопередатчику для расшифровки данных

Это было необходимо для того, чтобы начать разбираться в схемах демодуляции, используемых в различных пультах ДУ. С той же целью мы изучили всю доступную документацию и воспользовались приложением Universal Radio Hacker для изучения формы радиосигналов. После этого разработали скрипты для проведения атаки, а работа с устройствами Juuko даже привела к созданию специального аппаратного модуля для взлома, который мы назвали RFQuack.

Инициация аварийного отключения

По сути, инициация аварийного отключения — это логичное продолжение первых двух типов атак. Для её осуществления пульт ДУ, используемый злоумышленниками, постоянно отправляет на оборудование пакеты, которые отвечают за команды перезагрузки или аварийного отключения. Причём, даже при наличии оригинального пульта, который отдаёт в этот момент оборудованию другие команды, эти пакеты всё равно обрабатывались в ходе испытаний и приводили к отключению/перезагрузке устройства. Подобный метод легко можно использовать для саботажа или вымогательства, полностью парализовав работу отдельных единиц оборудования или массовое его отключение.

Подмена пульта ДУ

В обоих протестированных устройствах (Saga и Juuko) для проверки этого вектора атаки сперва пришлось активировать функцию сопряжения, которая по умолчанию отключена. После этого необходимо было включить приёмник и нажимать на определённые кнопки на пульте ДУ. Мы перехватили переданные в процессе сопряжения сигналы при помощи BladeRF и повторно их воспроизвели, после чего приёмник перестал принимать команды от оригинального пульта ДУ, восприняв новый источник сигналов как основной.

При этом сам используемый в процессе сопряжения протокол никак не защищён от взлома и мало чем отличается от обычных команд, передающихся от пульта ДУ к приёмнику. Более того, благодаря уязвимости протокола передачи данных для сопряжения подобный метод сработал даже с устройствами Juuko, хотя в них для завершения сопряжения необходимо нажать на специальную кнопку на самом оборудовании. Впоследствии при помощи этого метода злоумышленники смогут инициировать массовые DoS-атаки на оборудование и саботировать его работу в рамках целого завода или автоматизированного дока/склада.

Перепрограммирование

Для проверки этого вектора атаки использовалась копия ПО для прошивки и, в случае необходимости, специальный донгл. Образцы Juuko и Saga таким образом удалось перепрограммировать в лабораторных условиях, а для оборудования Telecrane возможность перепрограммирования была подтверждена на теоретическом уровне, исходя из техдокументации устройства.

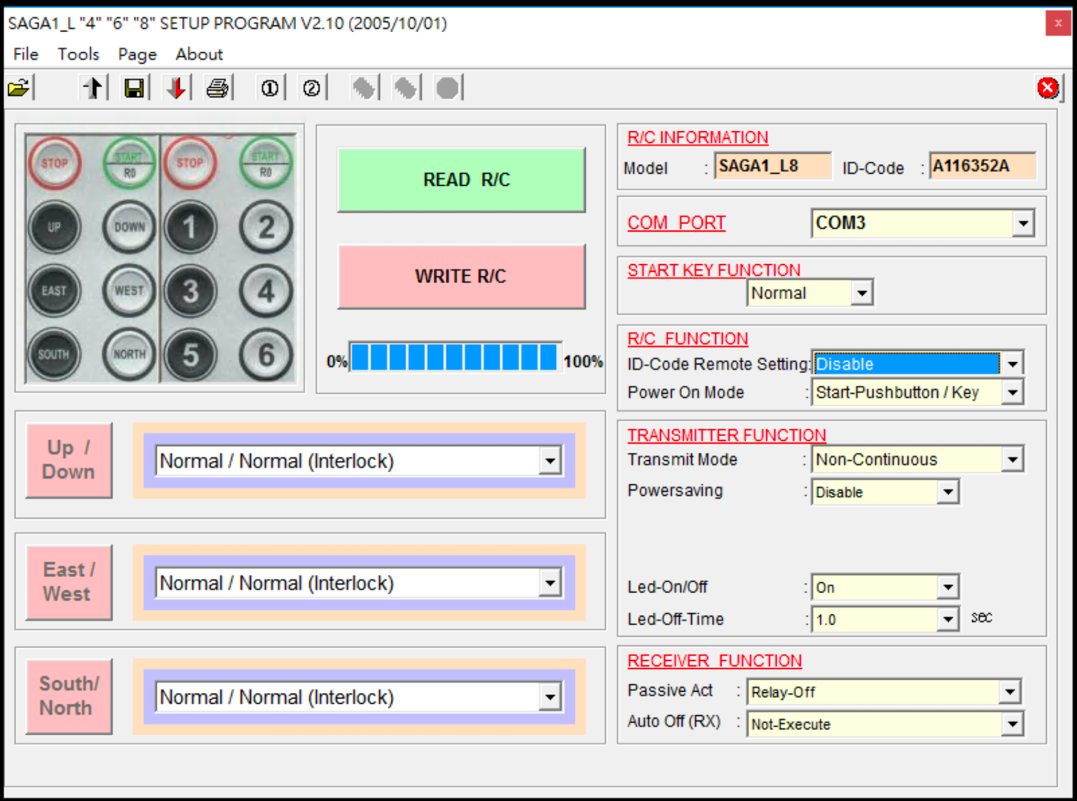

Интерфейс ПО для перепрошивки устройств Saga

Во всех трёх случаях было обнаружено, что в ПО для работы с прошивками устройств отсутствуют механизмы аутентификации пользователей и защиты от стороннего вмешательства. Помимо этого, ПО предназначено только для работы с ОС Windows (причём, в некоторых случаях, с устаревшей Windows XP), которая остаётся наиболее популярной ОС для распространения вредоносных программ.

В случае с оборудованием Saga, злоумышленники также могут достаточно легко получить доступ к BSL-паролям и параметрам, которые записываются во флеш-память устройства и, соответственно, модифицировать прошивку, извлечь её файлы для дальнейшего изучения, внедрить собственный вредоносный код для отложенной активации и даже инициировать полное стирание информации из памяти, чтобы скрыть следы своей деятельности. Единственным условием для успешного использования этого вектора атаки является доступ к компьютеру, который применяется для перепрошивки систем ДУ-оборудования.

Выводы

Главный вывод, который можно сделать из отчёта (A Security Analysis of Radio Remote Controllers for Industrial Applications), это то что так называемые системы защиты этого оборудования от атак злоумышленников не выдерживают никакой критики, а в некоторых устройствах вообще не предусмотрены. Главными причинами сложившейся ситуации мы считаем долгий срок службы этого оборудования (жизненный цикл некоторых из исследуемых образцов закончился много лет назад), высокую стоимость его замены, сложность в обновлении ПО и внедрении каких-либо новых систем безопасности.

Промышленные системы дистанционного управления оборудования по своему уровню защищённости от внешнего воздействия сильно отстают от подобных систем в потребительском сегменте и без серьёзной модернизации и пересмотра подхода производителей к этому вопросу они остаются слабым звеном в безопасности промышленных объектов. Как показали результаты исследования, воспользоваться существующими уязвимостями достаточно просто, поэтому необходимо выработать системный подход к их устранению, включая регулярный выпуск обновлений ПО и прошивок, переход промышленного оборудования на общепринятые стандарты радиосвязи (Bluetooth Low Energy и 5G), использование аппаратного шифрования, а также разработку уникальных механизмов защиты от несанкционированного доступа к аппаратной части приёмников и передатчиков, чтобы усложнить задачу злоумышленникам, которые хотят разобраться в их устройстве и использовать для создания собственных «инструментов».

Комментарии (4)

GlebGleb

25.01.2019 23:22+1Раз уж тестировали оборудование ведущих вендоров в этой области, то почему не протестировали HBC-Radiomatic и IKUSI? Хотелось бы узнать, как у них дела с защитой от взлома.

Trend_Micro Автор

26.01.2019 12:22Если ваше предприятие эксплуатирует оборудование указанных фирм, давайте договоримся о проведении исследования на базе вашего предприятия. Пишите нам на russia@trendmicro.com

Borjomy

Потребительский сегмент отличается массовостью. Из-за этого затраты на модернизацию можно размазать тонким слоем по всем клиентам. А вот при мелкосерийном производстве или штучном, наибольшее влияние начинает оказывать стратегия безопасности за счет неосведомленности. Для разработчика оборудования внедрять такую защиту очень дорого — требуются узкопрофильные специалисты, повышаются требования к оборудованию, но задачи такие не ставятся и игра не стоит свеч. Также, как правило, производство расположено на объектах с ограниченным доступом, протащить на которые оборудование для деструктивного воздействия — это головная боль специализированного подразделения самого предприятия.

Trend_Micro Автор

Цифровизация полным ходом набирает обороты, уже сейчас бизнесу нужно переориентироваться и предусмотреть средства защиты от хакерских атак, чтобы избежать рисков. Предприятиям придется подстраивать свой подход к ИБ.