Тысячи лет лучшие умы человечества изобретают способы защитить информацию от чужих глаз, но каждый раз находится способ раскрыть тайну шифра и прочитать секретные документы. Очередным святым Граалем криптографов всего мира стала квантовая криптография, в рамках которой информация передаётся с помощью фотонов. Фундаментальные свойства фотона как квантовой частицы таковы, что измерение характеристик неизбежно меняет его состояние. Другими словами, невозможно тайком перехватить информацию, передаваемую по квантовому каналу, потому что это изменит её. Или всё-таки возможно?

Принципы работы квантовой криптографии

Впервые идею использования квантовых объектов для защиты информации высказал Стивен Визнер в 1970 году. Он придумал идею банкноты с квантовой защитой, которые нельзя подделать. Прошло много времени с тех пор, но никто так и не придумал способ разместить на купюрах квантовые объекты, однако идея, которой Визнер поделился со своим бывшим однокурсником Чарльзом Беннетом, через несколько лет превратилась в способ защиты информации, получивший название квантовой криптографии.

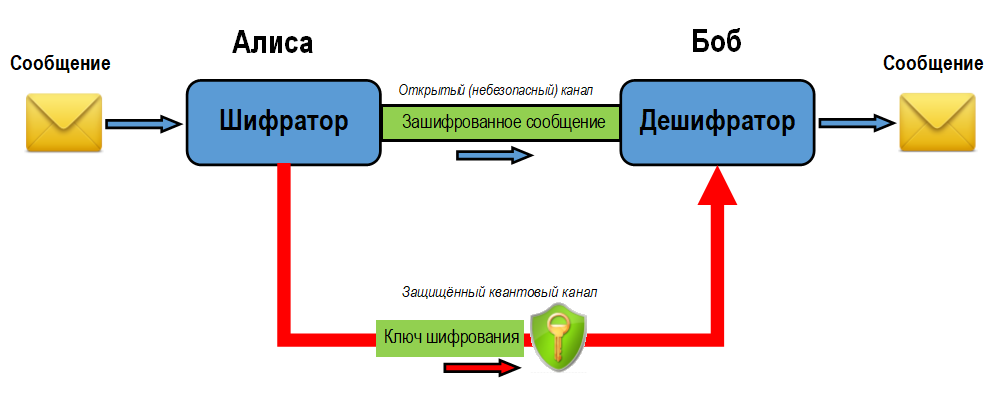

Шифрование с одноразовым квантовым шифр-блокнотом

В 1984 году Беннет совместно с Жилем Брассардом из Монреальского университета доработали идею Визнера для передачи зашифрованных сообщений с помощью квантовых технологий. Они предложили использовать квантовые каналы для обмена одноразовыми ключами шифрования, причём длина таких ключей должна была быть равной длине сообщения. Это позволяет передавать зашифрованные данные в режиме одноразового шифр-блокнота. Такой способ шифрования обеспечивает математически доказанную криптостойкость, то есть устойчив к взлому при неограниченных вычислительных возможностях взломщика.

В качестве квантовой частицы для передачи информации решили использовать фотон. Его можно было легко получить с помощью имеющегося оборудования (лампы, лазеры и т.п.), и его параметры вполне поддавались измерению. Но для передачи информации требовался способ кодирования, позволяющий получить нули и единицы.

В отличие от обычной электроники, где нули и единицы кодируются в виде разных потенциалов сигнала либо в виде импульсов определённого направления, в квантовых системах такое кодирование невозможно. Требовался параметр фотона, который можно задать при его генерации, а затем с нужной степенью достоверности измерить. Таким параметром оказалась поляризация.

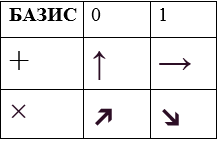

Сильно упрощая, поляризацию можно рассматривать как ориентацию фотона в пространстве. Фотон может быть поляризован под углами 00, 450, 900, 1350. С помощью измерения у фотона можно различить только два взаимно перпендикулярных состояния или базиса:

- базис «плюс» — фотон поляризован вертикально или горизонтально;

- базис «крест» — фотон поляризован под углами 450 или 1350.

Отличить горизонтальный фотон от фотона, поляризованного под углом 450, невозможно.

Эти свойства фотона легли в основу протокола квантового распределения ключей BB84, разработанного Чарльзом Беннетом и Жилем Брассардом. Информация при его применении передаётся через поляризованные фотоны, в качестве нуля или единицы используется направление поляризации. Защищённость системы гарантирует принцип неопределённости Гейзенберга, в соответствии с которым две квантовые величины не могут быть одновременно измерены с необходимой точностью: чем точнее измеряется одна характеристика частицы, тем менее точно можно измерить вторую. Таким образом, если кто-то попробует перехватить ключ во время его передачи, легитимные пользователи узнают об этом.

В 1991 году Артур Экерт разработал алгоритм E91, в котором квантовое распределение ключей производилось с использованием квантовой запутанности — явления, при котором квантовые состояния двух или большего количества фотонов оказываются взаимозависимыми. При этом если один из пары связанных фотонов имеет значение 0, то второй однозначно будет равен 1, и наоборот.

Разберёмся, как генерируется ключ шифрования в квантовой криптосистеме. Будем считать, что отправителя информации зовут Алисой, получателя — Бобом, а подслушать их разговор пытается Ева.

В соответствии с протоколом BB84 секретный ключ генерируется следующим образом:

- Алиса формирует случайную последовательность битов, кодируя эту информацию с помощью соответствующих поляризаций фотонов и передаёт их Бобу, используя случайно выбранную последовательность базисов (крест или плюс).

- Боб случайным образом измеряет состояние каждого принятого фотона, используя случайно выбранный базис.

- Для каждого фотона Боб по открытому каналу сообщает Алисе, в каком базисе измерял состояние фотона, сохраняя сам результат измерения в секрете.

- Алиса по открытому каналу сообщает Бобу, какие измерения нужно считать правильными. Это те случаи, для которых базисы передачи и измерения совпали.

- Результат измерений с совпавшими базисами переводится в биты, из которых и формируется ключ.

Если Ева попытается перехватить секретный ключ, ей нужно будет измерить поляризацию фотонов. Не зная правильного базиса для каждого измерения, Ева получит неверные данные, а поляризация фотона изменится. Эту ошибку сразу заметят и Алиса, и Боб.

Поскольку искажения в квантовую систему может внести не только шпион, но и обычные помехи, необходим способ достоверно выявить ошибки. В 1991 году Чарльз Беннет разработал алгоритм выявления искажений в данных, передаваемых по квантовому каналу. Для проверки все передаваемые данные разбиваются на одинаковые блоки, затем отправитель и получатель различными способами вычисляют чётность этих блоков и сравнивают полученные результаты.

В реальных квантовых криптосистемах взаимодействие между абонентами происходит по оптоволокну, при попадании света в оптоволокно поляризация необратимо нарушается. Поэтому коммерческие установки, о которых мы расскажем немного позже, используют другие способы кодирования битов.

Например, компания ID Quantique использует для кодирования битов фазы света:

- Боб генерирует световой импульс.

- Импульс разделяется на два отдельных импульса, которые отправляются Алисе.

- Алиса случайным образом меняет фазу одного из полученных импульсов с помощью задержки, выбирая один из базисов.

- Как и в случае с поляризацией, используется два базиса: первый — с нулевой задержкой или с задержкой в ? длины волны, второй — с задержками в ? или в ?/4 длины волны.

- Алиса возвращает импульсы Бобу, который случайным образом выбирает задержку из первого или второго базиса и интерферирует импульсы.

- Если Алиса и Боб выбрали одинаковый базис, фазы импульсов либо полностью совпадут, либо окажутся в противофазе, обеспечив на выходе 0 или 1.

- Если базисы различны, результат измерения будет верным в 50% случаев.

Система квантового распределения ключей Cerberis QKD производства ID Quantique. Максимальная дальность квантового канала 50 км, скорость передачи секретного ключа —1,4 кбит/с. Фото: ID Quantique.

Практические реализации

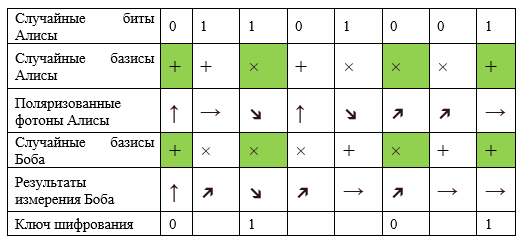

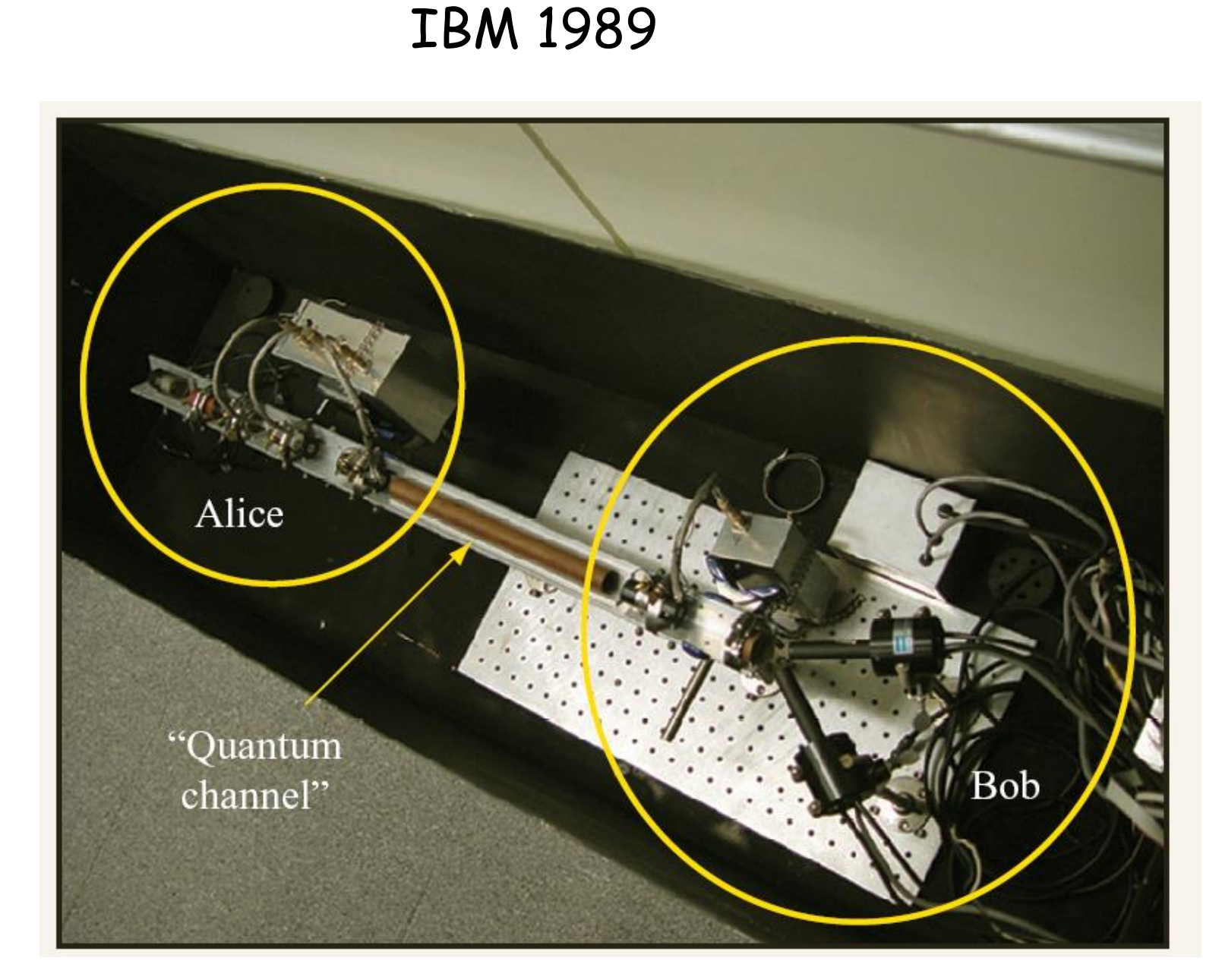

В 1989 году Беннет и Брассард построили в Исследовательском центре компании IBM установку для проверки своей концепции. Установка представляла собой квантовый канал, на одном конце которого был передающий аппарат Алисы, на другом принимающий аппарат Боба. Устройства размещались на оптической скамье длиной около 1 м в светонепроницаемом кожухе размерами 1,5 ? 0,5 ? 0,5 м. Система управлялась с помощью компьютера, в который были загружены программные представления легальных пользователей и злоумышленника.

С помощью установки удалось выяснить, что:

- приём и передача квантовой информации вполне возможна даже через воздушный канал;

- основная проблема при увеличении расстояния между приёмником и передатчиком — сохранение поляризации фотонов;

- сохранность тайны передачи зависит от интенсивности вспышек света, которые используются для передачи: слабые вспышки затрудняют перехват, но вызывают рост ошибок у легального получателя, повышение интенсивности вспышек позволяет перехватить информацию путём расщепления начального одиночного фотона на два.

Установка Беннета и Брассарда. Источник: IBM Journal of Research and Development (Volume: 48, Issue: 1, Jan. 2004)

Установка Беннета и Брассарда. Источник: IBM Journal of Research and Development (Volume: 48, Issue: 1, Jan. 2004)Успех эксперимента Беннета и Брассарда привёл к тому, что другие исследовательские команды занялись разработками в области квантовой криптографии. С воздушных каналов перешли на волоконно-оптические, что сразу позволило увеличить дальность передачи: швейцарская компания GAP-Optique реализовала квантовый канал между Женевой и Нионом на базе оптоволокна длиной 23 км, проложенного по дну озера и сгенерировала с его помощью секретный ключ, уровень ошибок которого не превысил 1,4%.

В 2001 году был разработан лазерный светодиод, который позволял испускать единичные фотоны. Это позволило передавать поляризованные фотоны на большее расстояние и увеличить скорость передачи. В ходе эксперимента, изобретателям нового светодиода Эндрю Шилдсу и его коллегами из TREL и Кембриджского университета удалось передать ключ со скоростью 75 кбит/с, хотя более половины фотонов терялись в процессе передачи.

В 2003 году к исследованиям в сфере квантовой криптографии присоединилась Toshiba. Первую систему компания представила в октябре 2013 года, а в 2014 удалось добиться стабильной передачи квантовых ключей по стандартному оптоволокну в течение 34 дней. Максимальное расстояние передачи фотонов без повторителя составляло 100 км. Проверить работу установки в течение долгого времени было важно потому, что уровень потерь и помех в канале мог меняться под воздействием внешних условий.

Проблемы квантовой криптографии

Ограничениями первых реализаций квантовых систем шифрования были небольшая дальность передачи и очень низкая скорость:

- длина квантового канала в системе Беннета-Брассарда составляла 32 см, а скорость передачи информации не превышала 10 бит/с;

- квантовый канал связи швейцарской GAP-Optique имел длину 23 км, но скорость передачи данных была удручающе низкой — речь также шла о единицах бит в секунду;

- вскоре после GAP-Optique корпорация Mitsubishi Electric установила новый рекорд дальности работы квантовой криптосистемы, передав квантовый ключ на 87 км, хотя и на скорости в один байт в секунду.

Ограничения на дистанцию связаны с тем, что фотоны просто не выживают на больших расстояниях из-за тепловых шумов, потерь и дефектов оптоволокна. Высокий уровень помех приводит к тому, системе приходится многократно повторять посылку, чтобы скорректировать ошибки и согласовать итоговый сеансовый ключ. Это значительно замедляет скорость передачи.

Для решения этой проблемы разрабатываются квантовые повторители — устройства, которые позволяют восстановить квантовую информацию, не нарушая её целостности. Один из способов реализации таких повторителей базируется на эффекте квантовой запутанности. Но максимальное расстояние, на котором удаётся сохранить эффект запутанности, на сегодняшний день ограничено 100 км. Дальше в дело вступают всё те же шумы: полезный сигнал просто теряется в них. А в отличие от обычных электромагнитных сигналов усилить или отфильтровать фотоны невозможно.

В 2002 году был обнаружен эффект, который назвали квантовым катализом. В эксперименте, который проводила исследовательская группа под руководством Александра Львовского, удалось создать условия, при которых восстанавливалась запутанность квантовых состояний света. Фактически учёные научились «запутывать» фотоны, утратившие квантовую спутанность из-за долгого пути в оптоволокне. Это позволяет получать устойчивую связь на больших расстояниях при незначительном снижении скорости передачи.

Ещё одна проблема квантовой криптографии — это необходимость создания прямого соединения между абонентами, ведь только такой способ взаимодействия позволяет организовать защищённое распределение ключей шифрования. Стоимость квантовых систем на сегодняшний день составляет десятки и сотни тысяч долларов, так что разработчики коммерческих решений предлагают технологию квантового распределения ключей в виде сервиса, ведь большую часть времени оптические каналы простаивают.

Сеансовый ключ в этом случае формируется из двух частей: первую — мастер-ключ — формирует клиент с помощью средств традиционной криптографии, а вторую — квантовую — генерирует система квантового распределения ключей. Итоговый ключ получается путём побитовой операции XOR этих двух частей. Таким образом, даже если хакеры смогут перехватить или взломать мастер-ключ клиента, данные останутся в безопасности.

Уязвимости квантовой криптографии

Хотя квантовое распределение ключей позиционируется как неуязвимое для взлома, конкретные реализации таких систем позволяют провести успешную атаку и похитить сгенерированный ключ.

Приведём некоторые разновидности атак на криптосистемы с протоколами квантового распределения ключа. Некоторые атаки носят теоретический характер, другие вполне успешно применяются в реальной жизни:

- Атака с помощью светоделителя — заключается в сканировании и расщеплении импульсов на две части и анализе каждой из частей в одном из двух базисов.

- Атака «Троянский конь» заключается в сканировании импульса через оптический мультиплексор по направлению к стороне-отправителю или стороне-получателю. Импульс делится на две части для синхронности детектирования и поступает на схему декодирования, при этом искажения передающихся фотонов не происходит.

- Когерентные атаки, которые базируются на тактике ретрансляции. Атакующий перехватывает фотоны отправителя, измеряет их состояние, а затем отправляет получателю псевдофотоны в измеренных состояниях.

- Некогерентные атаки, при которых фотоны отправителя перехватываются и перепутываются с группой передаваемых одиночных фотонов. Затем состояние группы измеряется и изменённые данные отправляются получателю.

- Атака с ослеплением лавинных фотодетекторов, которую разработала исследовательская группа Вадима Макарова позволяет атакующему получить секретный ключ так, что получатель не заметит факта перехвата.

- Атака с разделением фотонов. Заключается в обнаружении в импульсе более одного фотона, его отведении и перепутывании с пробой. Оставшаяся неизменная часть информации отправляется получателю, а перехватчик получает точное значение переданного бита без внесения ошибок в просеянный ключ.

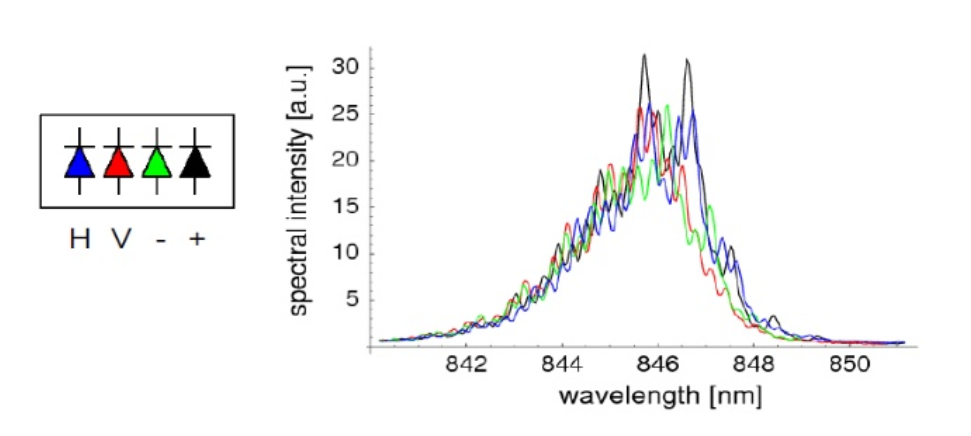

Спектральная атака. Источник

- Спектральная атака. Если фотоны созданы четырьмя разными фотодиодами, они имеют разные спектральные характеристики. Атакующий может измерять цвет фотона, а не его поляризацию.

- Атака на случайные числа. Если отправитель использует псевдослучайный генератор чисел, злоумышленник может использовать тот же алгоритм и получить настоящую последовательность битов.

Разберём для примера атаку с ослеплением детектора получателя, разработанную Вадимом Макаровым с группой коллег из Норвежского университета естественных и технических наук. Чтобы получить ключ, детектор получателя ослепляют лучом лазера. В это время атакующий перехватывает сигнал отправителя. Ослеплённый квантовый детектор получателя начинает работать как обычный детектор, выдавая «1» при воздействии яркого импульса света вне зависимости от квантовых свойств импульса. В результате атакующий, перехватив «1», может послать на детектор получателя световой импульс, и он будет считать, что получил этот сигнал от отправителя. Другими словами, атакующий вместо квантового посылает получателю классический сигнал, а значит, имеет возможность похитить полученную от отправителя информацию, оставшись незамеченным.

Группа Макарова продемонстрировала атаку на системах квантового шифрования производства ID Quantique и MagiQ Technologies. Для подготовки успешного взлома были использованы коммерческие экземпляры систем. Разработка атаки заняла два месяца.

Выявленная уязвимость, несмотря на свой критический характер, относится не к технологии как таковой, а к особенностям конкретной реализации. Устранить возможность такой атаки можно, установив перед детекторами получателя источник единичных фотонов и включая его в случайные моменты времени. Это позволит удостовериться, что детектор работает в квантовом режиме и реагирует на отдельные фотоны.

Сколько это стоит, работает ли в реальности и кому это нужно?

Когда речь заходит о сферах, где требуется настоящая секретность, в расчёт не принимаются такие мелочи, как стоимость, ограничения на расстояние и скорость передачи.

Востребованность квантовой криптографии в военных, государственных и финансовых секторах привела к тому, что исследовательские группы получают серьёзное финансирование, а разрабатываемые ими промышленные установки не только продаются, но и внедряются в реальное использование.

Система квантового распределения ключей. Источник: Toshiba

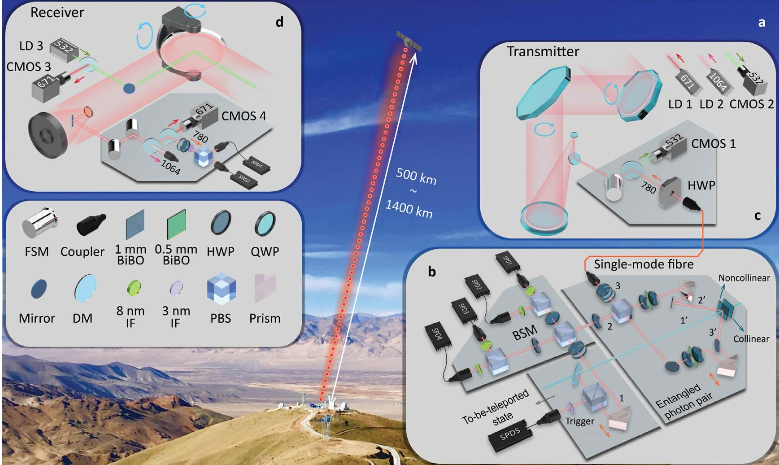

Новейшие образцы коммерческих систем квантовой криптозащиты имеют дальность действия более 1000 километров, что позволяет использовать их не только в пределах одной страны, но и для организации защищённых коммуникаций на межгосударственном уровне.

Внедрение установок для квантовой криптографии в массовое производство приводит к удешевлению. К тому же производители разрабатывают различные решения для того, чтобы увеличить доступность квантовой криптографии и уменьшить её стоимость в расчёте на абонента.

Например, система квантового распределения ключей производства Toshiba позволяет соединить только две точки на расстоянии до 100 км. Но при этом устройство позволяет одновременно использовать квантовую криптографию 64 абонентам.

Несмотря на ограничения квантовая криптография имеет несомненное преимущество перед традиционной, поскольку обладает доказанной криптографической стойкостью. Однако, как показывает практика, доказанная стойкость — свойство теоретических моделей, концептов, но не конкретных реализаций. Разработанные способы атак на конкретные системы квантового распределения ключей лишают квантовую криптографию этого преимущества, поскольку никто не может гарантировать, что очередная квантовая криптоновинка не окажется уязвима для какой-либо атаки по сторонним каналам.

С другой стороны, квантовые криптосистемы могут генерировать действительно случайный закрытый ключ. Расшифровать данные, зашифрованные на этом ключе, можно только если угадать ключ. Это позволяет защитить информацию на долгие годы, выбрав квантовый ключ достаточной длины.

Некоторые факты, подтверждающие перспективность квантовой криптографии как технологии:

- Китай в 2017 году запустил строительство невзламываемой коммуникационной сети на базе квантовой криптографии. К июлю 2017 года в сети было более 200 абонентов из военных и правительственных структур, а также финансового и энергетического сектора.

- 13 декабря 2017 года российская компания ИнфоТеКС представила «Квантовый телефон ViPNet» — устройство, которое позволяет соединять рабочие станции с установленным ПО ViPNet и шифровать трафик между ними с использованием квантового распределения ключей.

- В мае 2018 года в России впервые проведены успешные испытания системы квантовой и криптографической защиты информации на высокоскоростной линии связи, пригодной для использования в крупных дата-центрах. Тесты провели специалисты компании-производителя криптооборудования «С-Терра СиЭсПи» и Российского квантового центра по заказу «Газпромбанка».

- В сентябре 2018 года Toshiba продемонстрировала работающую систему квантовой криптографии, которая обеспечивала среднемесячную скорость передачи квантовых ключей по обычному оптоволокну в 10,2 Мбит/с.

Схема работы китайской квантовой криптосистемы на спутнике Micius. Источник: arXiv.org

В мае 2018 года Toshiba объявила об изобретении нового протокола квантового распределения ключей под названием Twin-Field QKD (Quantum Key Distribution). Протокол позволяет передавать ключи на расстояния более 1000 км без доверенных ретрансляторов или квантовых повторителей. Его проверку на экспериментальной установке обещают в 2019.

Быстрый прогресс, который наблюдается в области квантовой криптографии, не оставляет сомнений в том, что в ближайшее десятилетие использование этой технологии станет массовым и фактически превратится в стандарт. А криптографам и криптоаналитикам придётся готовиться к очередному витку сражения за защиту информации.

Возможно, следующим несокрушимым рубежом станет криптография, основанная на теории решёток (Lattice-based Cryptography), которая неуязвима для квантовых компьютеров и может успешно работать даже на устройствах со слабыми процессорами. В любом случае многообразие вариантов непробиваемой защиты информация пойдёт на пользу конечным пользователям.

Комментарии (14)

Pochemuk

20.03.2019 16:41Фотон может быть поляризован под углами 00, 450, 900, 1350.

А написать просто «Фотон может быть поляризован под углами 0°, 45°, 90°, 135°» религия не позволила?

mkovalevskyi

20.03.2019 21:07-1а как российский разработки сочетаются с российким же законодательством?..

mmMike

21.03.2019 09:00перехватить информацию путём расщепления начального одиночного фотона на два.

Фотон/квант… разделить… Как то не укладывается.

Или это имеется в виду это?

Атака с разделением фотонов. Заключается в обнаружении в импульсе более одного фотона, его отведении и перепутывании с пробой.

geisha

21.03.2019 12:56Там везде имеется ввиду что существующие реализации, которые херачат на 50км и более, испускают больше, чем одну пару фотонов на один бит. Берёшь, отлавливаешь парочку и обмериваешь всеми возможными способами.

mmMike

21.03.2019 13:08А в чем тогда надежность данной реализации?

Я понимаю теоретические обоснования с одним фотоном (тот кто первый измерил параметры, то только он имеет "правильное" значение).

А если есть несколько в одной фазе, то в чем безопасность!?

Для нескольких фотонов полагаются на то, что сложно отделить фотоны по дороге для анализа, не повлияв на те, которые уйдут получателю?

Это как когда то давно полагались на ВЧ связь по кабелю (тип можно отследить факт интрузии в кабель). Да… работало. До 60-х годов.

geisha

21.03.2019 14:09Тут уж либо безопасность либо ехать, сами понимаете. Есть очень дорогое оборудование, запутывающее фотоны на расстоянии 50км. И есть концепция на порядок более сложного оборудования, которое способно отлавливать единичные фотоны и взламывать существующую систему. Всё то же самое, что с RSA и алгоритмом Шора.

Mingun

21.03.2019 21:51Они предложили использовать квантовые каналы для обмена одноразовыми ключами шифрования, причём длина таких ключей должна была быть равной длине сообщения.

На картинке написано, что квантовый канал защищенный. В чем тогда смысл передавать по нему ключ, если его длина равна длине сообщения? Почему сразу не передать сообщение?

a5b

23.03.2019 02:45Квантовый канал генерирует одинаковую случайную последовательность у отправителя и у получателя (в предположении наличия как квантового канала передачи одиночных фотонов, так и открытого канала передачи "базисов", устойчивого к атаке "человек посередине") — https://ru.wikipedia.org/wiki/Квантовая_криптография "… алгоритм генерации секретного ключа (BB84)"

https://ru.wikipedia.org/wiki/BB84 "протокол квантового распределения ключа" — QKD

Кроме того, скорости в квантовом канале очень низкие, и коммерческие квантово-защищенные системы связи просто шифруют скоростной поток на AES, ключи к которому генерируются через кв.канал (или при помощи такого канала). (https://www.idquantique.com/quantum-safe-security/overview/qkd-technology/ — "In practice, QKD is combined with conventional symmetric encryption, such as AES, and used to frequently refresh encryption keys.", http://gdriqfa.unice.fr/IMG/pdf/qcom_zbinden_tuto.pdf#page=32 "Quantum-Enabled Network Encryption: Today — Transparent Layer 2 Encryption — AES-256 up to 100Gbps")

Система тошибы на 50 км — позволяет создавать ключи для одноразовых блокнотов на 1 Мбит/с — https://www.toshiba.eu/eu/Cambridge-Research-Laboratory/Quantum-Information/Quantum-Key-Distribution/Toshiba-QKD-system/

Toshiba’s QKD system uses the T12 protocol. This is a modification of the standard BB84 protocol

The QKD system secure bit rate of 1 Mbit/s

Secure key rate over 1 Mb/s for 10 dB loss

Key failure probability < 10^?10

Mingun

23.03.2019 08:14Получается, правильнее говорить не "квантовый канал", а "квантовый генератор"? Потому что "канал передачи" у меня ассоциируется с тем, что то, что мы в него записываем, то и получаем на выходе. А здесь мы, условно говоря, в него записываем что угодно и с двух выходов снимаем одинаковый случайный поток, никак не связанный с записанным (ну, только длиной последовательности)

Simper

22.03.2019 10:41Если квантовую криптографию нельзя будет взломать, то в массовое использование её не пустят законодательно. Сомневаюсь что она когда нибудь дойдёт до простых пользователей

adictive_max