Как часто вы покупаете что-то спонтанно, поддавшись крутой рекламе, а потом эта изначально желанная вещь пылится в шкафу, кладовке или гараже до очередной генеральной уборки или переезда? Как результат — разочарование из-за неоправданных ожиданий и впустую потраченных денег. Гораздо хуже, когда подобное случается с бизнесом. Очень часто маркетинговые трюки бывают настолько хороши, что компании приобретают дорогостоящее решение, не видя полной картины его применения. Между тем, пробное тестирование системы помогает понять, как подготовить инфраструктуру к интеграции, какой функционал и в каком объеме стоит внедрять. Так можно избежать огромного числа проблем из-за выбора продукта «в слепую». К тому же, внедрение после грамотного «пилота» принесет инженерам гораздо меньше разрушенных нервных клеток и седых волос. Разберемся, почему пилотное тестирование так важно для успешного проекта, на примере популярного инструмента для контроля доступа к корпоративной сети — Cisco ISE. Рассмотрим как типовые, так и совсем нестандартные варианты применения решения, которые встречались в нашей практике.

Cisco ISE — «Radius-сервер на стероидах»

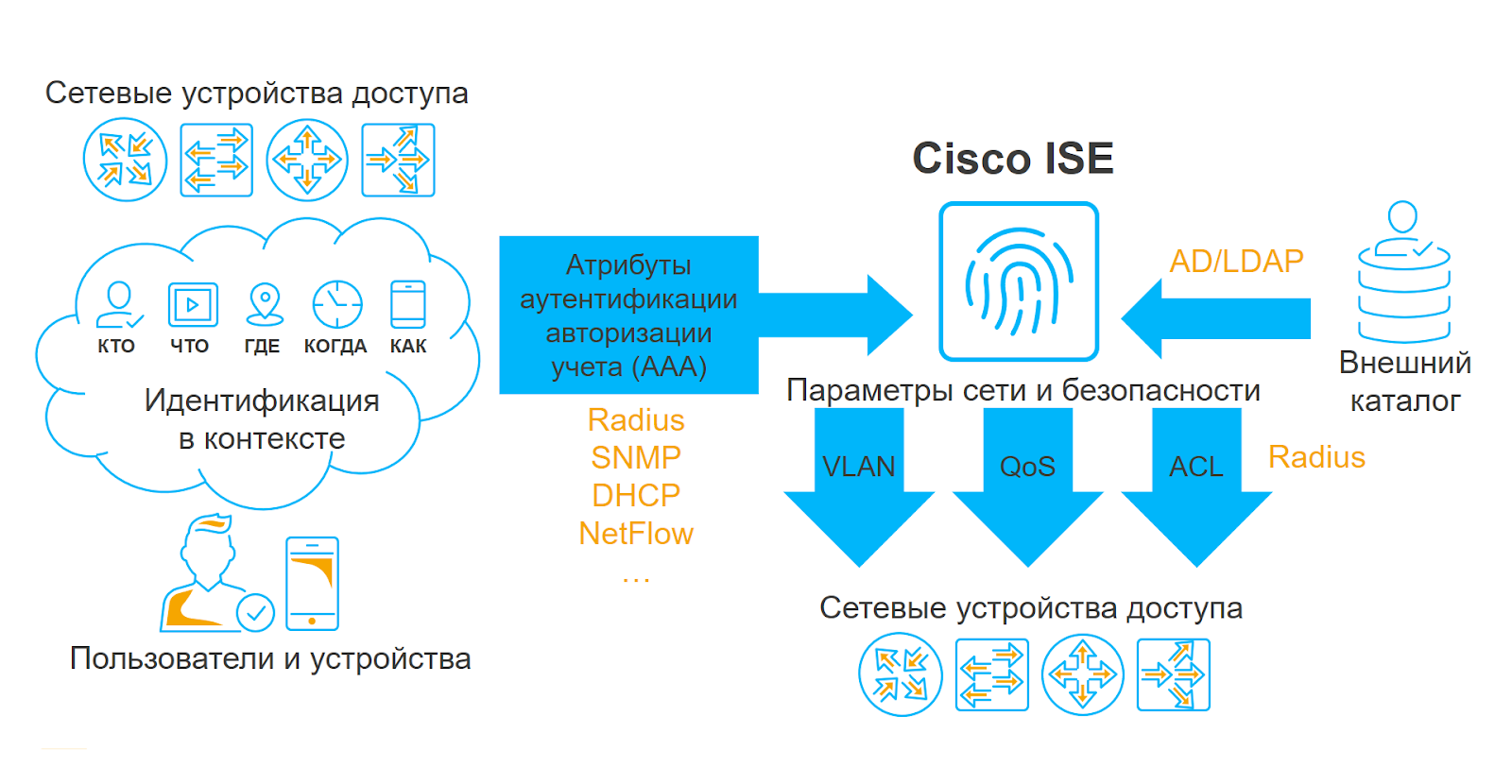

Cisco Identity Services Engine (ISE) — это платформа для создания системы контроля доступа к локально-вычислительной сети организации. В экспертном сообществе продукт за его свойства прозвали «Radius-сервером на стероидах». Почему так? По сути решение является Radius-сервером, к которому прикрутили огромное количество дополнительных сервисов и «фишечек», позволяющих получать большой объем контекстной информации и применять полученную совокупность данных в политиках доступа.

Как и любой другой Radius-сервер, Cisco ISE взаимодействует с сетевым оборудованием уровня доступа, собирает информацию обо всех попытках подключения к корпоративной сети и на основе политик аутентификации и авторизации пускает или не пускает пользователей в ЛВС. Однако возможность профилирования, посчеринга, интеграции с другими ИБ-решениями позволяет существенно усложнить логику политики авторизации и тем самым решать достаточно трудные и интересные задачи.

Внедрять нельзя пилотировать: зачем нужно тестирование?

Ценность пилотного тестирования — в демонстрации всех возможностей системы в конкретной инфраструктуре конкретной организации. Я убежден, что пилотирование Cisco ISE перед внедрением полезно всем участникам проекта, и вот почему.

Интеграторам это дает четкое представление об ожиданиях заказчика и помогает сформировать корректное техническое задание, содержащее гораздо больше деталей, чем расхожая фраза «сделайте так, чтобы всё было хорошо». «Пилот» позволяет нам прочувствовать всю боль заказчика, понять, какие задачи для него приоритетны, а какие второстепенны. Для нас это отличная возможность разобраться заранее, какое оборудование используется в организации, как будет проходить внедрение, на каких площадках, где они расположены и так далее.

Заказчики же во время пилотного тестирования видят реальную систему в действии, знакомятся с ее интерфейсом, могут проверить, совместима ли она с имеющимся у них «железом», и получить целостное представление о том, как решение будет работать после полноценного внедрения. «Пилот» — это тот самый момент, когда можно увидеть все «подводные камни», с которыми наверняка придется столкнуться при интеграции, и решить, сколько лицензий нужно приобрести.

Что может «всплыть» во время «пилота»

Итак, как же правильно подготовиться к внедрению Cisco ISE? Из нашего опыта мы насчитали 4 основных момента, которые важно учесть в процессе пилотного тестирования системы.

Форм-фактор

Для начала нужно определиться, в каком форм-факторе будет реализована система: физическом или виртуальном аплайнсе. У каждого варианта есть преимущества и недостатки. Например, сильная сторона физического аплайнса — прогнозируемая производительность, однако нельзя забывать, что такие устройства со временем устаревают. Виртуальные аплайнсы менее предсказуемы, т.к. зависят от оборудования, на котором развернута среда виртуализации, но при этом имеют серьезный плюс: при наличии поддержки их всегда можно обновить до последней версии.

Совместимо ли ваше сетевое оборудование с Cisco ISE?

Разумеется, идеальным сценарием было бы подключить к системе все оборудование сразу. Тем не менее, это возможно не всегда, так как многие организации до сих пор используют неуправляемые коммутаторы или коммутаторы, не поддерживающие часть технологий, на которых работает Cisco ISE. К слову, речь идет не только о коммутаторах, это также могут быть контроллеры беспроводной сети, VPN-концентраторы и любое другое оборудование, к которому подключаются пользователи. В моей практике были случаи, когда после демонстрации системы для полноценного внедрения заказчик обновлял практически весь парк коммутаторов уровня доступа на современное оборудование Cisco. Чтобы избежать неприятных сюрпризов, стоит заранее выяснить долю неподдерживаемого оборудования.

Все ли ваши устройства типовые?

В любой сети есть типовые устройства, с подключением которых не должно возникнуть трудностей: автоматизированные рабочие места, IP-телефоны, точки доступа Wi-Fi, видеокамеры и так далее. Но бывает и так, что к ЛВС нужно подключить нетиповые устройства, например, конвертеры сигналов шины RS232/Ethernet, интерфейсы источников бесперебойного питания, различное технологическое оборудование и др. Список таких устройств важно определить заранее, чтобы на этапе внедрения у вас уже было понимание, как технически они будут работать с Cisco ISE.

Конструктивный диалог с айтишниками

Часто заказчиками Cisco ISE выступают департаменты по безопасности, при этом за настройку коммутаторов уровня доступа и Active Directory обычно отвечают ИТ-подразделения. Поэтому продуктивное взаимодействие безопасников и айтишников — одно из важных условий безболезненного внедрения системы. Если последние воспринимают интеграцию «в штыки», стоит объяснить им, чем решение будет полезно ИТ-департаменту.

Топ-5 юзкейсов Cisco ISE

По нашему опыту, необходимый функционал системы также выявляется на этапе пилотного тестирования. Ниже представлены несколько наиболее популярных и менее распространенных кейсов использования решения.

Безопасный доступ в ЛВС по проводу с EAP-TLS

Как показывают результаты исследований наших пентестеров, довольно часто для проникновения в сеть компании злоумышленники используют обычные розетки, к которым подключены принтеры, телефоны, IP-камеры, Wi-Fi-точки и другие неперсональные сетевые устройства. Поэтому даже если доступ в сеть осуществляется на базе технологии dot1x, но при этом используются альтернативные протоколы без применения сертификатов подтверждения подлинности пользователей, велика вероятность успешной атаки с перехватом сессии и брутфорсом паролей. В случае с Cisco ISE забрутить сертификат будет значительно сложнее — для этого хакерам потребуются гораздо большие вычислительные мощности, так что данный кейс весьма эффективен.

Беспроводной доступ Dual-SSID

Суть этого сценария заключается в использовании 2 идентификаторов сети (SSID). Один из них условно можно назвать «гостевым». Через него в беспроводную сеть могут заходить как гости, так и сотрудники компании. Последние при попытке подключения перенаправляются на специальный портал, где происходит провижининг. То есть пользователю выписывается сертификат и производится настройка его личного устройства для автоматического переподключения ко второму SSID, в котором уже используется EAP-TLS со всеми преимуществами первого кейса.

MAC Authentication Bypass и профилирование

Еще один популярный кейс заключается в автоматическом определении типа подключаемого устройства и применении к нему правильных ограничений. Чем он интересен? Дело в том, что до сих существует довольно много устройств, не поддерживающих аутентификацию по протоколу 802.1X. Поэтому пускать в сеть такие устройства приходится по MAC-адресу, который довольно легко подделать. Здесь на помощь приходит Cisco ISE: с помощью системы можно увидеть, как устройство ведет себя в сети, составить его профиль и поставить ему в соответствие группу других устройств, например, IP-телефон и рабочую станцию. При попытке злоумышленника осуществить спуфинг MAC-адреса и подключиться к сети система увидит, что профиль устройства изменился, подаст сигнал о подозрительном поведении и не пустит подозрительного пользователя в сеть.

EAP-Chaining

Технология EAP-Chaining подразумевает последовательную аутентификацию рабочего ПК и учетной записи пользователя. Этот кейс получил широкое распространение, т.к. во многих компаниях до сих пор не приветствуется подключение личных гаджетов работников к корпоративной ЛВС. Используя такой подход к аутентификации, можно проверить, является ли конкретная рабочая станция членом домена, и при отрицательном результате пользователь либо не попадет в сеть, либо зайдет, но с определенными ограничениями.

Posturing

В этом кейсе речь идет об оценке соответствия состава программного обеспечения рабочей станции требованиям ИБ. С помощью данной технологии можно проверить, обновлено ли ПО на рабочей станции, установлены ли на ней средства защиты, настроен ли хостовый брандмауэр и т.д. Интересно, что эта технология также позволяет решать и другие задачи, не связанные с безопасностью, например, проверять наличие необходимых файлов или установки общесистемного ПО.

Реже встречаются также такие сценарии использования Cisco ISE, как контроль доступа со сквозной доменной аутентификацией (Passive ID), SGT-based микросегментация и фильтрация, а также интеграция с системами управления мобильными устройствами (MDM) и сканерами уязвимостей (Vulnerability Scanner).

Нестандартные проекты: зачем еще может понадобиться Cisco ISE, или 3 редких кейса из нашей практики

Контроль доступа к серверам на базе Linux

Однажды мы решали довольно нетривиальный кейс для одного из заказчиков, у которого уже была внедрена система Cisco ISE: нам нужно было найти способ контроля пользовательских действий (в основном это были админы) на серверах с установленной ОС Linux. В поисках ответа нам пришла идея задействовать свободное ПО PAM Radius Module, позволяющее осуществлять вход на серверы под управлением Linux с аутентификацией на внешнем радиус-сервере. Все в этом плане было бы хорошо, если бы не одно «но»: радиус-сервер, отправляя ответ на запрос аутентификации, отдает только имя учетной записи и результат — assess accepted или assess rejected. Между тем, для авторизации в Linux нужно назначить как минимум еще один параметр — home directory, чтобы пользователь хотя бы куда-то попал. Мы не нашли способ отдавать это как радиус-атрибут, поэтому написали специальный скрипт для удаленного создания учетных записей на хостах в полуавтоматическом режиме. Эта задача была вполне осуществима, так как мы имели дело с учетными записями администраторов, количество которых было не столь велико. Дальше пользователи заходили на необходимое устройство, после чего им назначался необходимый доступ. Возникает резонный вопрос: обязательно ли использовать в подобных кейсах именно Cisco ISE? На самом деле нет — подойдет любой радиус-сервер, но так как у заказчика уже была данная система, то мы просто добавили к ней новую фишечку.

Инвентаризация «железа» и ПО в ЛВС

Как-то раз мы работали над проектом по поставке Cisco ISE одному заказчику без предварительного «пилота». Четких требований к решению не было, плюс ко всему мы имели дело с плоской, несегментированной сетью, что усложняло нам задачу. В ходе проекта мы настроили все возможные методы профилирования, которые поддерживала сеть: NetFlow, DHCP, SNMP, интеграция с AD и т.д. В итоге был настроен доступ по MAR с возможностью зайти в сеть при неудачной аутентификации. То есть даже если аутентификация не была успешной, система все равно пускала пользователя в сеть, собирала информацию о нем и записывала ее в базу данных ISE. Такой мониторинг сети в течение нескольких недель помог нам выделить подключаемые системы и неперсональные устройства и выработать подход к их сегментации. После этого мы дополнительно настроили посчеринг для установки агента на рабочие станции с целью сбора информации об установленном на них ПО. Что в итоге? Нам удалось сегментировать сеть и определить список ПО, которое нужно было удалить с рабочих станций. Не стану скрывать, дальнейшие задачи по распределению пользователей по доменным группам и разграничению прав доступа отняли у нас довольно много времени, но таким образом мы получили полную картину того, какое «железо» было в сети у заказчика. К слову, это было несложно за счет хорошей работы профилирования «из коробки». Ну, а там, где профилирование не помогло, мы смотрели сами, выделив порт коммутатора, к которому было подключено оборудование.

Удаленная установка ПО на рабочие станции

Этот кейс один из самых странных в моей практике. Однажды к нам обратился заказчик с криком о помощи — при внедрении Cisco ISE что-то пошло не так, все сломалось, и никто больше не мог получить доступ в сеть. Мы стали разбираться и выяснили следующее. В компании было 2000 компьютеров, управление которыми за неимением контроллера домена осуществлялось из-под учетной записи администратора. В целях посчеринга в организации внедрили Cisco ISE. Нужно было хоть как-то понять, установлен ли на имеющихся ПК антивирус, обновлена ли программная среда и т.д. А так как сетевое оборудование в систему заводили ИТ-администраторы, логично, что у них был к ней доступ. Посмотрев, как она работает, и проведя посчеринг своих ПК, админы придумали устанавливать ПО на рабочие станции сотрудников удаленно без личных визитов. Только представьте, сколько шагов так можно сэкономить за день! Админы провели несколько проверок АРМ на наличие определенного файла в директории C:\Program Files, и при его отсутствии запускалась автоматическая ремедиация с переходом по ссылке, ведущей в файловое хранилище на установочный файл .exe. Это позволило рядовым пользователям зайти в файловую шару и скачать оттуда нужное ПО. К сожалению, админ плохо знал систему ISE и повредил механизмы посчеринга — неправильно написал политику, что и привело к проблеме, к решению которой подключили нас. Лично я искренне удивлен столь креативному подходу, ведь гораздо дешевле и менее трудозатратно было бы создать контроллер домена. Но как Proof of concept это сработало.

Больше о технических нюансах, возникающих при внедрении Cisco ISE, читайте в статье моего коллеги «Практика внедрения Cisco ISE. Взгляд инженера».

Артем Бобриков, инженер-проектировщик Центра информационной безопасности компании «Инфосистемы Джет»

Послесловие:

Несмотря на то, что данный пост рассказывает о системе Сisco ISE, описанная проблематика актуальна для всего класса решений NAC. Не столь важно, решение какого вендора планируется к внедрению, — большая часть вышесказанного останется применимой.

Комментарии (12)

3gger

05.04.2019 19:06+1I am escalation tech lead for Cisco ISE product AMA (ask me anything). Можно по русски :)

gUAno

05.04.2019 22:11+2ООО, у меня есть вопрос ))) У меня версия 2.4 и очень криво работает радиус аутентификация с Мераки, вечно отваливается ISE. Слава богу сейчас хоть успевает отправить аппрув до того как зависнет на пару сек. Есть кстати кейс, вроде болгарские (судя по именам) инжинеры уже второй лог пак прочесывают. Ошибку они могут повторить и найти в логах, пытаются понять что такого со стороны Мераки крашит ISE.. так как вы tech lead может слышали что про это?

3gger

06.04.2019 18:07ПОпробуем разобраться. Попросите собрать core files into support bundle. попросите проанализировать core file (если там действительно краш) если не смогут — требуйте эскалировать выше. Дайте номер кейса сюда или в личку.

gUAno

08.04.2019 21:21Ребяту из суппорта уже два раза собирали бандл. Сегодня кейс обновили, но выглядит как-будто они кричат «Это не мы, это все они ))))» Хотя Мераки это же тоже Циска, и у Вас там должно нормально работать сотрудничество между подразделениями, не вчера же циска купила Мераки )))

Клиенту очень сложно объяснять, что вот тот кейс что мы открывали — надо закрывать, и открывать новый в циску, только теперь Мераки (они плохиши не по RFC запросы отправляют), но, минуточку, ISE то крашится ))))

Кейс:686320639 надеюсь «топик» все еще так же хорошо работает как и раньше )))

Schalker

06.04.2019 19:59Очень стабильно ISE работала на версии 2.3. На свою голову обновился до 2.4. Обновление шло долго. 2 ноды. Не успел за ночь сразу после обновления накатить патчи. Тупо уснул. С утра разбудили первые сотрудники. Ни Cisco IP телефоны, ни другие device, с профилированием, не проходили « паспортный контроль»

Пока проснулся, разобрался, накатил патчи — уже обед.

Спасибо Cisco ISE за полдня простоя. Так и работу можно потерять.

За 2 недели работы под вер. 2.4 определение устройств по профилированию — игра в лото.

Логику работы понять невозможно. Перемудрили в Сискари.

На след. неделе уберу профилирование, переведу все в статические EIG.

Ну а летом выброшу ISE и поставлю классический Radius. Как- то не хочется рисковать работой. Кто знает, что ещё придёт Футуристам из Cisco в голову.

3gger

07.04.2019 01:04Пожалуйста, не надо так эмоционально. Какой у Вас патч на 2.4? С profiler-ом всегда есть проблемы (он очень сложный, с распределенной обработкой ) но они решаемы. Всегда можно разобраться и подправить конфигурацию или починить. RADIUS очень стабилен, работает как часы, еще со времен ACS. У Вас есть официальная поддержка Cisco? Можете открыть кеис и рассказать в деталях? Попросите ребят из Кракова, там есть очень грамотные спецы, т ч. на русском.

Schalker

07.04.2019 10:332.4 обновлён до крайнего патча. Поддержка есть. Кейс открою на неделе

В принципе мне поддержка на русском и не обязательна, я полжизни уже работаю на немецком.

По эмоциям. Когда останавливается сеть на пару тысяч потребителей — какие тут эмоции. Тут « тушить» надо.

И ещё по ISE. Отвратительный Web Interface. Тормозит страшно. Логика меню — отсутствует. Я с удовольствием работал с ACS Server—ом, а вот от ISE аллергия.

Из—за «непредсказуемости» пришлось отказаться и от другого Cisco продукта — Prime Infrastruktur. Тоже самое было и при выборе серверной инфраструктуры. Пришлось отказаться от Hyperflex.

Кому интересно — описано у меня в блоге.

gUAno

08.04.2019 21:24Prime — мертвый продукт уже, циска давно всем говорит идти в сторону DNA Center.. А так Вы правы, идеи у них просто супер, но всегда реализация подкачивает. Ощущение что продукты все же «бета». Хотя железо хорошее, я Nexus линейку люблю, плюс Python никто не отменял..

3gger

07.04.2019 16:57У Вас наверное P6. Пожалуйста, откройте кейс, я уверен Вам помогут, Если почувствуете, что кейс застрял -эскалируйте, есть инженер Jay, он супер в профилере.

По поводу интерфейса — я то же «болел» когда переключался с ACS на ISE. Но вообще то это привычка.

На каком «железе» ISE? UCS 3595? VM? Достаточно ли памяти и процессоров? ЕСли VM нужно exclusive memory and CPU allocation. Если GUI тормозит, на то есть причины… давайте разбираться.

Schalker

09.04.2019 07:32у меня 2* Cisco SNS-3515-K9, Single Xeon E5-2620, 16 GB RAM, 1 x 600-GB disk.

Разобрались и без кейса. в версии 2.4 активировалась функция "Параноя ". Изменяет параметры в базе Endpoint. Может запросто "признать " банковский терминал "неопознанной Workstation.

"Приятная " неожиданность. Ох, быстрее бы отключить профилирование. А то глядишь и "Хозяина" скоро признавть не будет.

Грустно это.

пс. И чего это вдруг Cisco по-быстрому парч на полтора гига выпустила? Наворотили дел.

Eldarius38

«Совместимо ли ваше сетевое оборудование с Cisco ISE?» ответ на этот вопрос как раз и есть та самая головная боль для многих компаний