Что представляет собой Astra Linux?

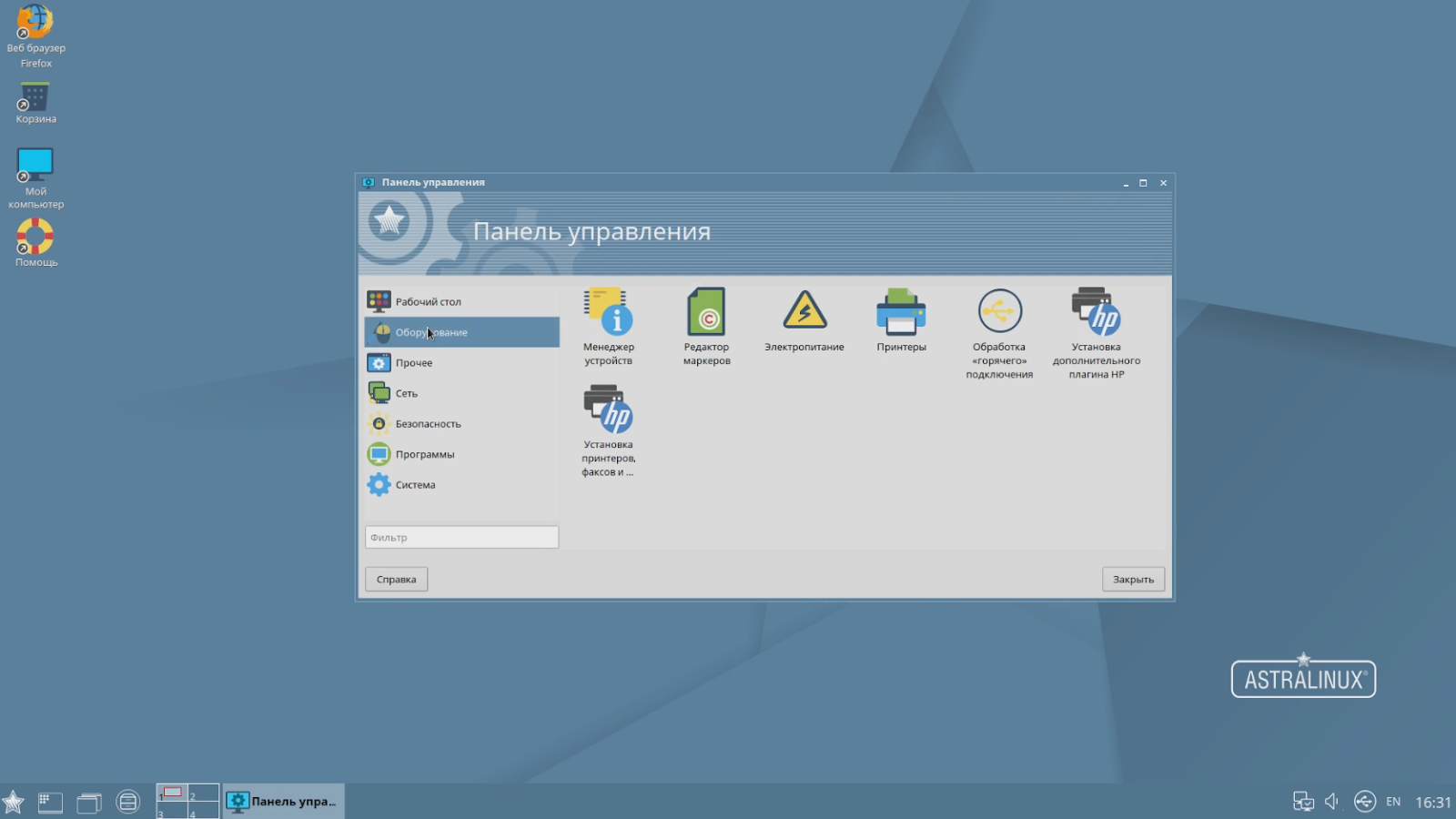

Astra — отечественный дистрибутив Linux, сочетающий в себе компоненты от сообщества, распространяющиеся по открытым лицензиями типа GPL, MPL, Xiph License и др., и программное обеспечение собственной разработки одноименной группы компаний. Пользовательский функционал закрыт по большей части компонентами из состава открытого программного обеспечения — стандартные механизмы Linux используются для выполнения основных задач, например, запуска приложений, виртуализации, поддержки аппаратного обеспечения или того же Steam. Компоненты собственной разработки в основном решают две ключевые задачи: обеспечения безопасности, а также взаимодействие графического интерфейса операционной системы и человека.

С точки зрения лицензирования дистрибутив является сложным объектом (понятие из ч. 4 ГК РФ), т.е. составным произведением, поэтому распространение его в целом имеет некоторые ограничения. Хотя все компоненты открытого программного обеспечения, входящие в продукт, сохраняют свой свободный статус.

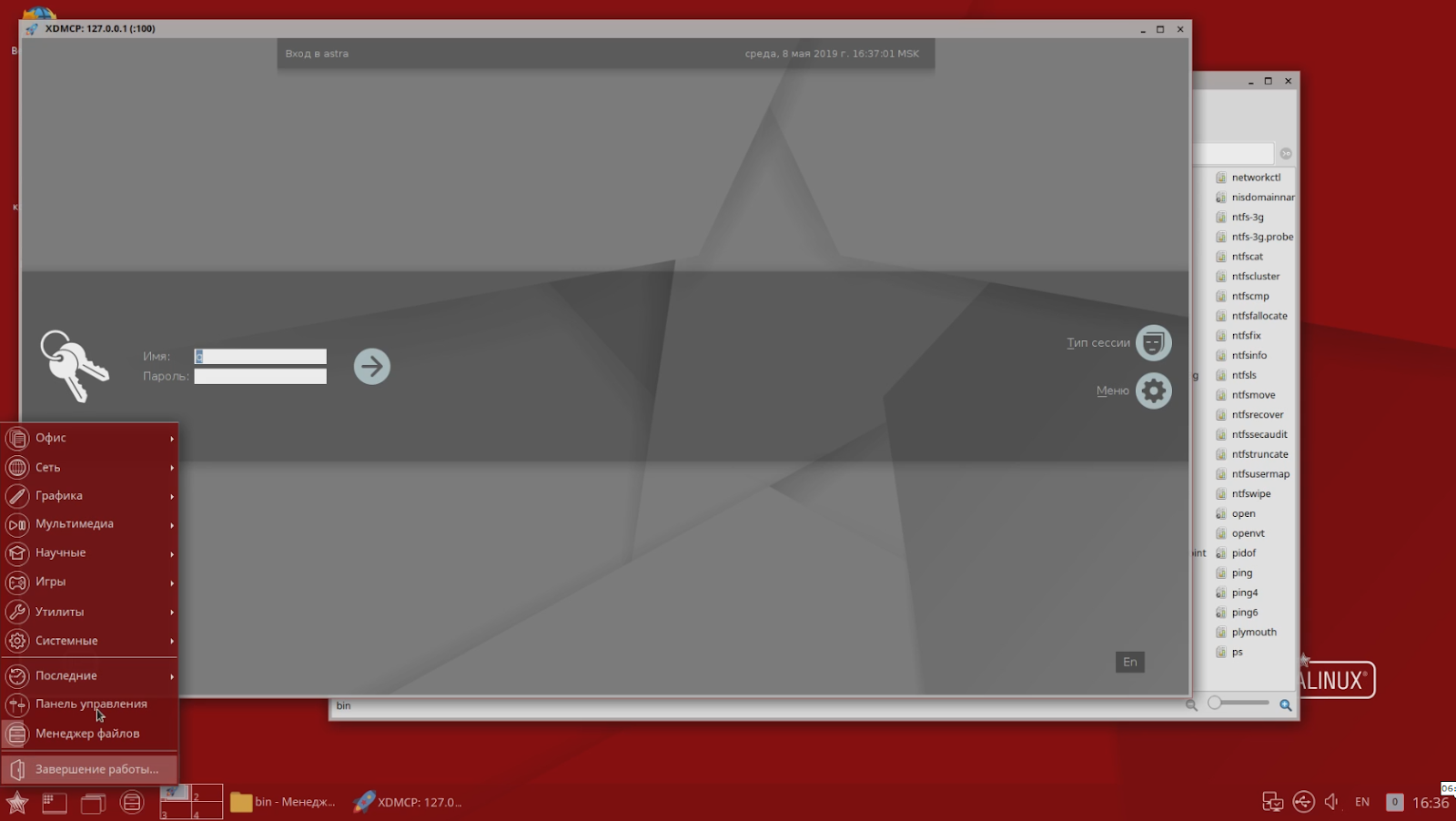

Версии Astra Linux существуют под самые разнообразные платформы. При этом наименование платформы «спрятано» в первую цифру номера версии:

- 1 и 2 — Intel (версии Смоленск и Орел);

- 3 — IBM System Z (Мурманск);

- 4 — ARM (Новороссийск)

- 6 — процессоры MIPS (Севастополь);

- 8 — Эльбрус (Ленинград).

Казалось бы, непривычное решение — вынести на первую позицию тип платформы, получив странную последовательность версий — 1.6, 2.12.13, 8.1 и т.п. Но это сделано осознанно, чтобы упростить жизнь технической поддержке, поскольку визуально графический интерфейс операционной системы выглядит одинаково на любой аппаратной платформе вне зависимости от целевой области применения компьютера: от сервера до смартфона. Так в разговоре с пользователем можно быстрее понять, о какой именно платформе идет речь.

Кстати, версия под каждую платформу имеет свое кодовое имя в честь одного из городов-героев России. Здесь гайдлайнов нет, опираемся на чувство прекрасного.

Среди разрабатываемых версий Astra есть как обычные дистрибутивы, так и защищенные (Special Edition), ориентированные на работу с конфиденциальными данными, сертифицированные по требованиям безопасности информации всех систем сертификации России. С точки зрения пользовательского набора функций версии почти не различаются. Однако система защиты в них выстроена по-разному. Некоторые компоненты специальной версии, требующиеся для работы с конфиденциальными данными, хотя они и не обязательно избыточны для обычных пользователей и бизнеса, в обычную версию не включены,, т.к. нормативная и правовая база Российской Федерации требует их обязательной сертификации.

Базовая версия — что и для кого

Обычная версия Astra Linux ориентирована на корпоративных заказчиков. Для домашних пользователей при использовании в некоммерческих целях лицензия бесплатна — но в развитии мы стремимся удовлетворить потребности именно корпоративного сегмента. В конце концов, мы тоже коммерческая компания, а сегмент домашних пользователей — очень непростой. Для них есть различные дистрибутивы Linux, в том числе бесплатные.

В обычной версии Astra Linux используется дискреционная модель управления доступом — пользователи сами определяют, кому они могут предоставить права доступа к своим файлам. Сторонние программы (браузеры, офисные пакеты и т.п.) запускаются точно так же, как и в других дистрибутивах Linux.

Как и любое другое ПО, обычную версию Astra Linux можно скачать или купить (для организаций) в электронном виде без всякого физического носителя. Кстати, эта версия также размещена на ресурсе международного сообщества Linux, где есть хороший внешний канал.

Следуя общемировым тенденциям, версия активно развивается в направлении поддержки нового оборудования и технологий.

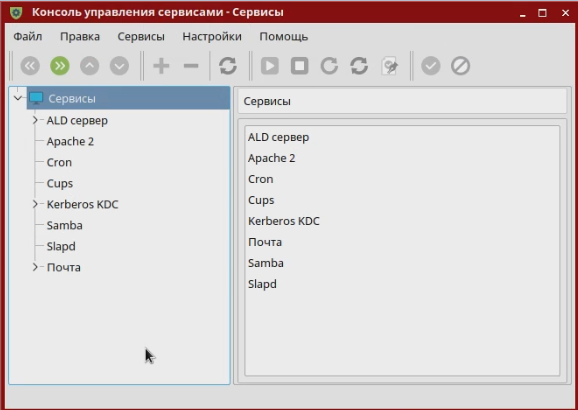

Специальная версия

Помимо обычных версий, у Astra Linux есть так называемые специальные версии — Special Edition, которые разрабатываются с расчетом на сертификацию ФСТЭК России и других систем сертификации. С точки зрения пользовательского функционала специальная версия практически ничем не отличается от обычной. Однако в ней реализованы дополнительные компоненты для повышения безопасности (как раз самописные), в частности:

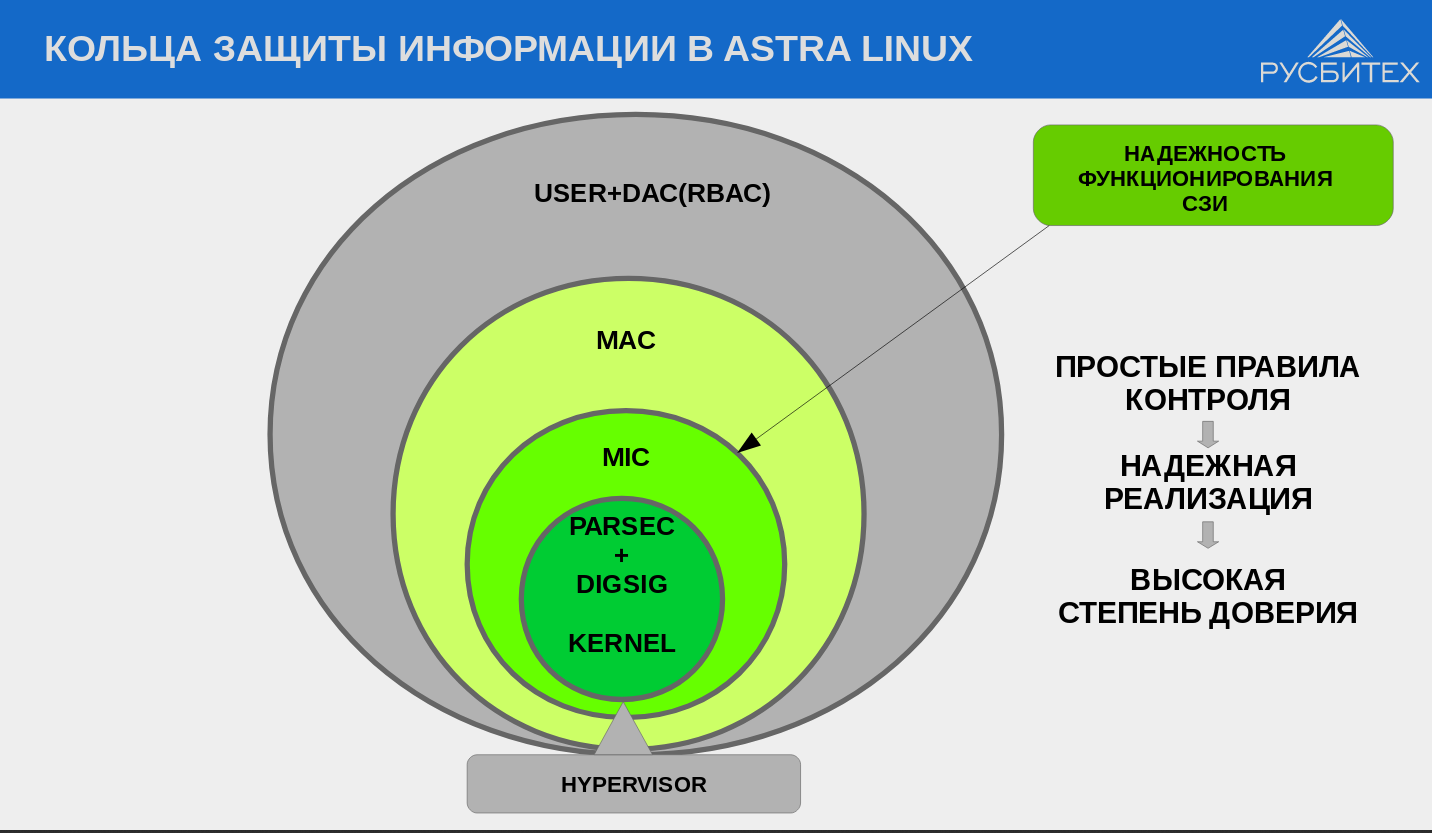

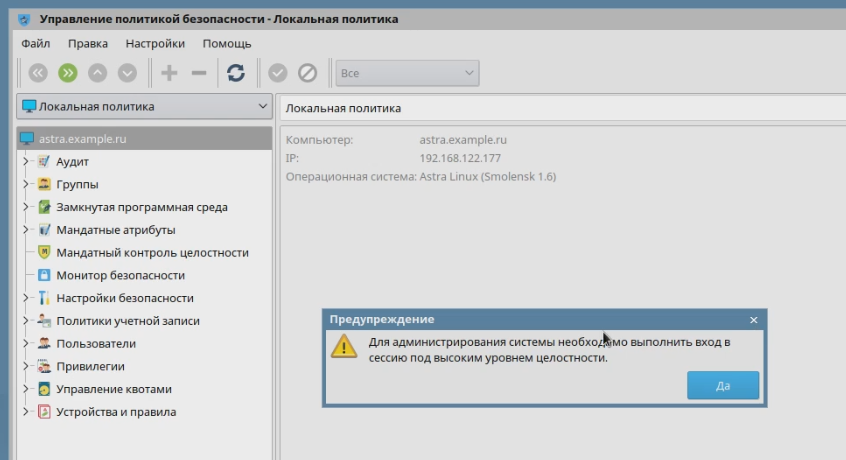

- мандатная модель управления доступом (MAC) и контроля целостности (MIC), когда все компоненты системы иерархически разделяются по степени важности для ее безопасности от самых недоверенных, пользовательских (уровень целостности 0), до системных, административных (уровень целостности по умолчанию 63);

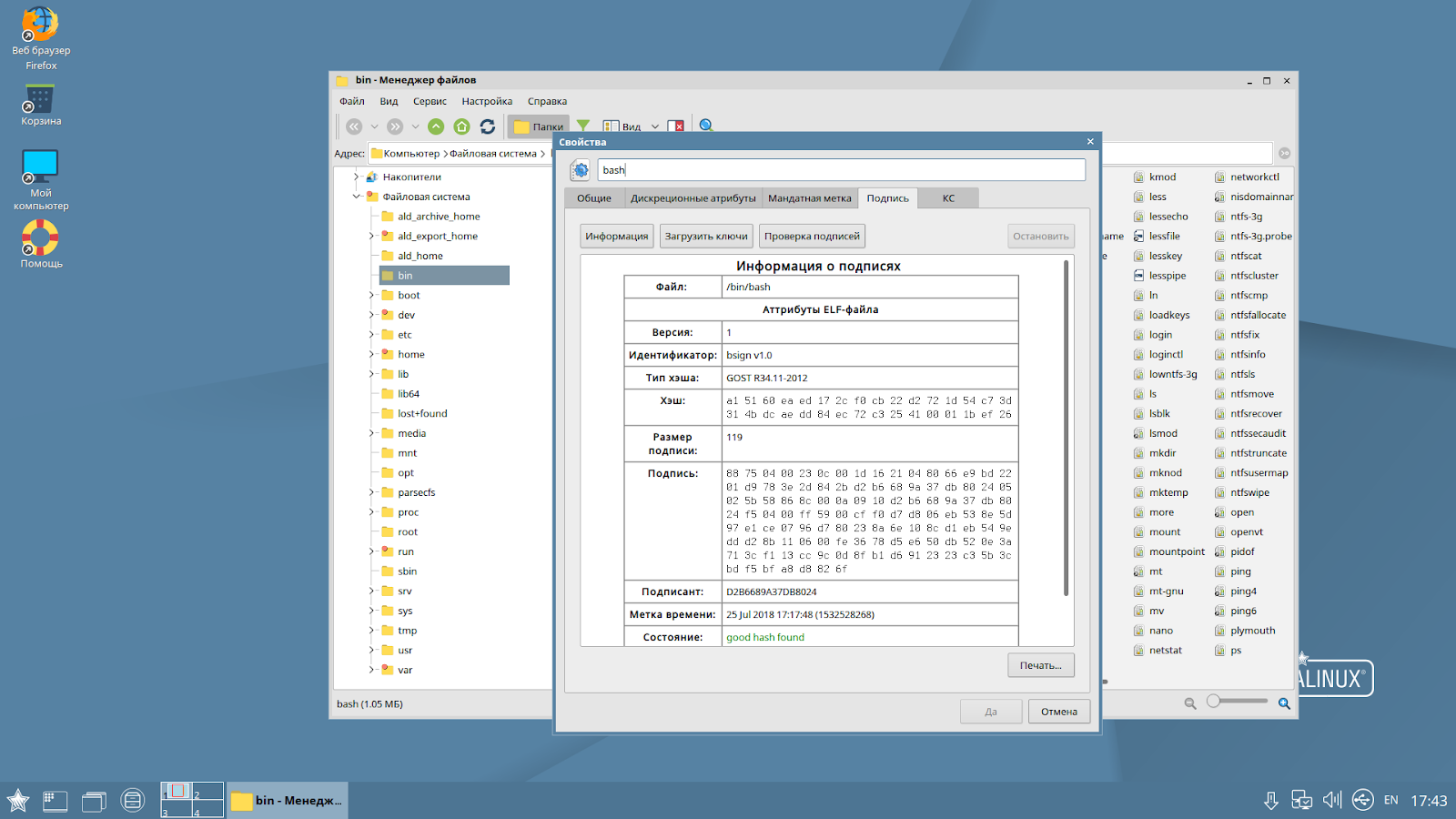

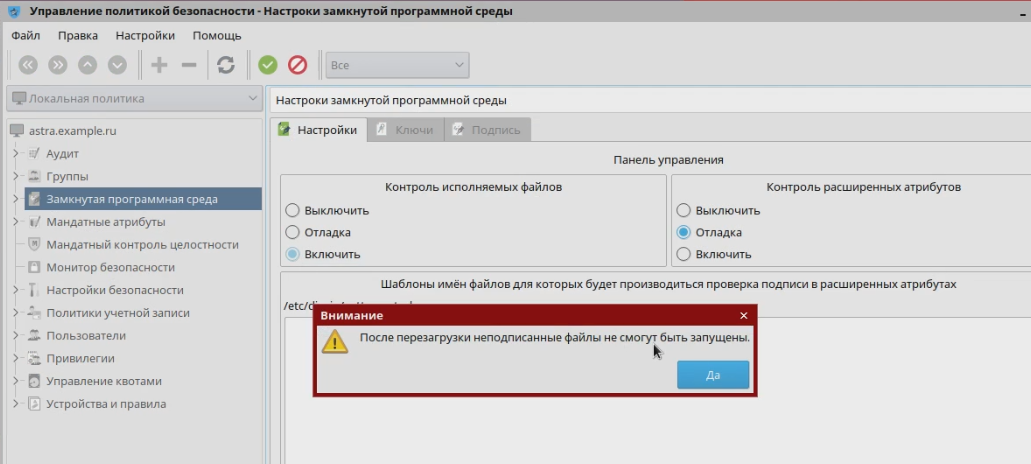

- автоматическая проверка электронной цифровой подписи любого файла в системе для защиты от несанкционированного изменения. Фактически механизм ЭЦП может блокировать не только отдельные файлы, но даже скрипты, написанные в любом текстовом редакторе на языках вроде Python или Perl. При попытке запуска или открытия файла модуль, висящий в памяти, на лету проверяет корректность ЭЦП и принимает решение о возможности запуска. В случае со скриптами ЭЦП помещается не в сам скрипт, а в расширенные атрибуты файловой системы. Отдельно хотелось бы отметить использование термина «электронно-цифровая подпись» в отношении реализованной функции безопасности. Такое наименование намеренно взято из национального стандарта ГОСТ Р 34.10 и используется в нашей документации и справочных материалах в целях четкого отделения реализованной в Astra Linux функции безопасности от задачи обеспечения юридической значимости электронного документа, решаемой соответствующими средствами создания и проверки электронной подписи;

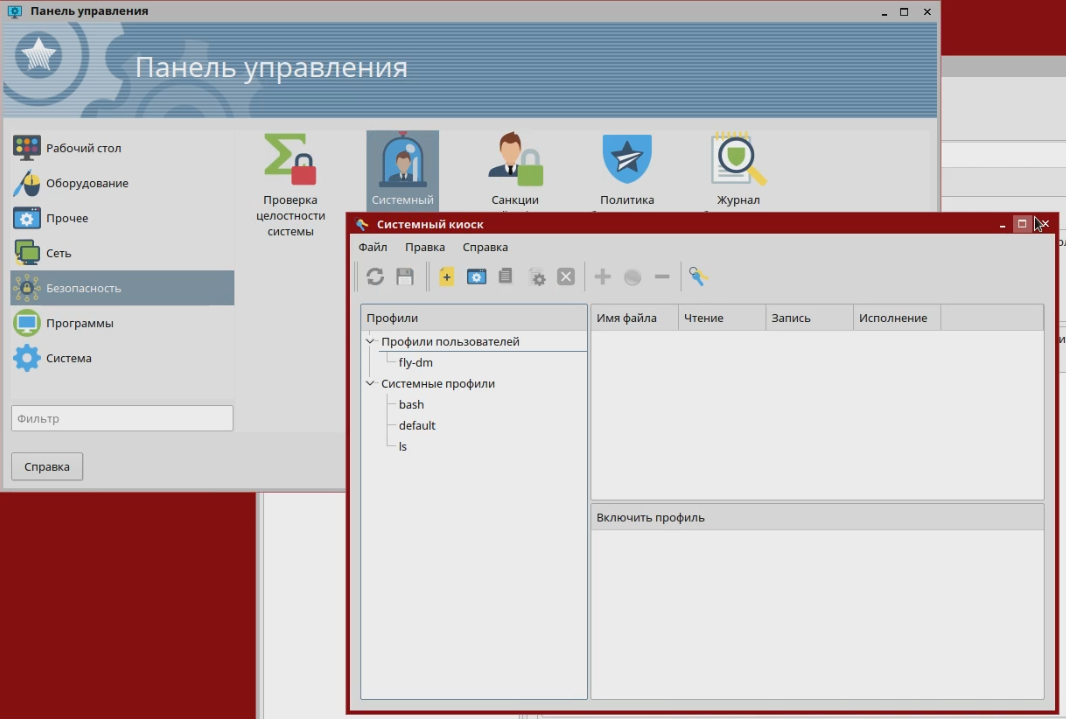

- режим киоска, на уровне ядра разрешающий запуск строго определенного набора приложений;

- ограничение работы с интерпретируемыми языками программирования;

- ограничение доступа пользователей к консоли;

- возможность затирания файлов на диске последовательностями нулей и единиц в несколько проходов;

- блокировка подключения «незнакомых» внешних устройств, препятствующая занесению в систему вредоносного ПО через различные хитрости с флешками. Не секрет, что системы предприятия можно скомпрометировать, просто разбросав симпатичные флешки с вредоносным ПО вокруг здания в расчете на то, что кто-нибудь из сотрудников да поднимет. В нашем случае такой трюк не пройдет.

Разумеется, это не полный список. Есть масса других модулей и компонентов. Все эти инструменты работают независимо друг от друга, обеспечивая эдакое эшелонирование системы безопасности. Все перечисленные функции безопасности реализованы на основе оригинальных отечественных разработок в области компьютерной безопасности без использования разработанного АНБ США SELinux.

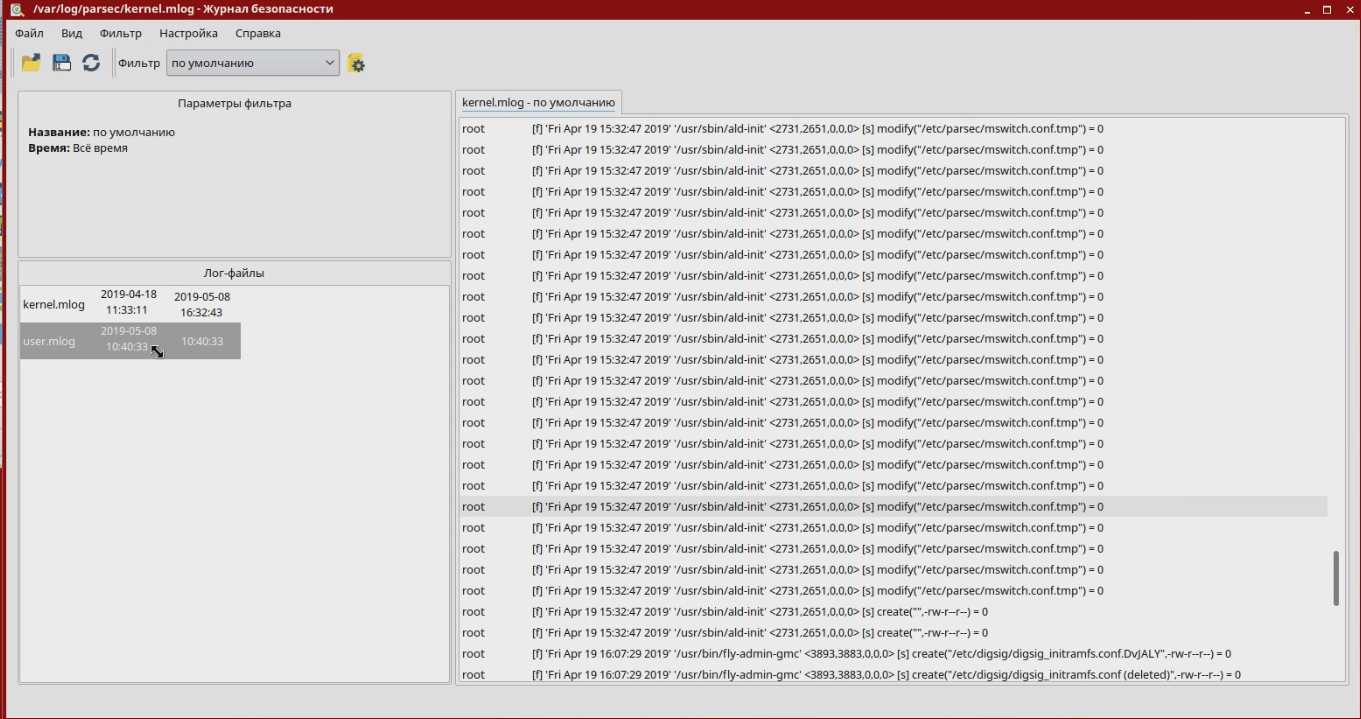

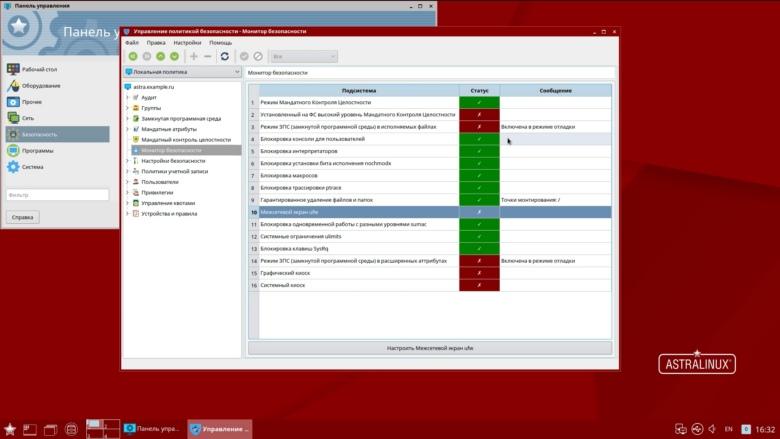

При этом они включаются и отключаются независимо друг от друга (администратором системы). Для некоторых компонент существуют разные режимы работы. Например, для средства проверки ЭЦП можно включить режим обучения, когда файлы с неверной ЭЦП (или у которых она отсутствует) все-таки запускаются, но на уровне системы выдается предупреждение. Все эти механизмы настраиваются администратором под политику безопасности, определенную руководством. При этом почти вся настройка уже осуществляется как в графическом режиме. Безусловно, администраторам доступен весь набор инструментов консольном исполнении для автоматизации задач по настройке и конфигурированию подсистем безопасности.

Текущая версия Astra Linux Special Edition — Смоленск 1.6.

Специальная версия развивается, как и обычная, однако нововведения в нее попадают только после тестирования и обкатки в обычном релизе.

Как мы готовили специальную версию к сертификации

Каждый безопасник и системный администратор по-своему расставляют приоритеты в вопросах информационной безопасности. Попроси их создать проект защиты некой IT-инфраструктуры, и каждый предложит свое решение, поскольку будет видеть какие-то свои угрозы и акценты. Если речь идет о коммерческих компаниях, решение о том, к чьему мнению прислушиваться, принимает бизнес — на свой страх и риск.

На государственном уровне любой риск необходимо минимизировать, поэтому нужны общие механизмы оценки эффективности защиты, а точнее — подтверждения того, что информационные системы могут устоять перед определенным набором угроз. Для этого в системах должны быть реализованы определенные функции безопасности (например, проверка пароля, функции разграничения доступа и т.п.), а с другой стороны процесс разработки и сам код этой системы должен соответствовать определенным требованиям доверия. Задача системы сертификации и сертифицирующего органа — проверить конкретный продукт на соответствие всем как функциональным условиям, так и требованиям доверия.

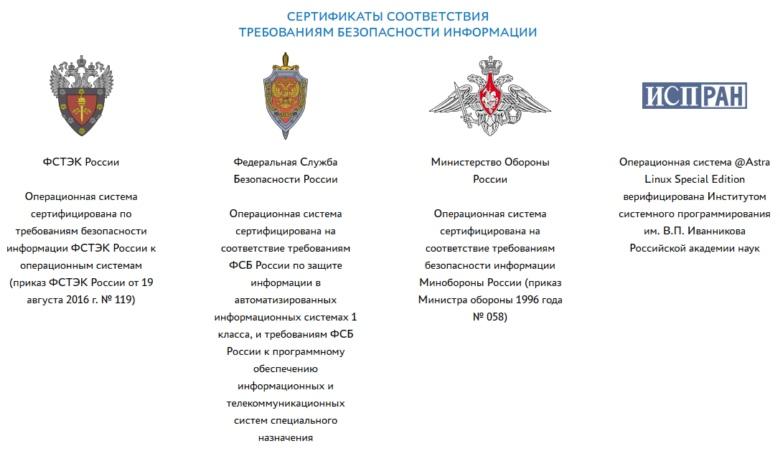

В зависимости от функционала информационных систем вопросами их сертификации на возможность использования в работе с важными данными занимаются различные ведомства. К примеру, сертификацией средств защиты информации занимается ФСТЭК России. Однако свои системы сертификации средств защиты также имеют ФСБ и Минобороны. К слову, Astra Linux Special Edition — единственная ОС, обладающая всеми сертификатами в нашей стране.

Степени секретности

Применительно к системам обработки данных ограниченного доступа важную роль играет характер этих данных — это информация для свободного распространения, персональные данные, ценные медицинские сведения, государственная тайна, в том числе сведения особой важности. Логично, что для каждой степени секретности предусмотрен свой список функциональных требований и критериев оценки «доверенности» кода информационных систем — свой класс защиты, включающий уровень доверия. Список требований для каждого последующего уровня включает в себя список для предыдущего уровня, а также некоторые дополнительные условия. Подобная практика существует во многих странах. При этом каждая настаивает на каких-то своих критериях и даже по-своему разделяет данные по уровням. В России приняты шесть классов, при этом шестой — самый низкий, а первый — наивысший.

Низшие классы — с шестого по четвертый — это требования для защиты персональных данных, а также коммерческой и служебной тайны. На российском рынке продукты, соответствующие этим классам, уже не редкость. Мы же поговорим о сертификации по высшим классам — с третьего по первый — с грифами «секретно», «совершенно секретно» и «особой важности» (живые примеры — чертежи нового истребителя Сухого или общие данные о состоянии критической инфраструктуры в стране, не так давно приравненные к государственной тайне). И здесь самое сложное — даже не функциональные требования (в конце концов, разработать что-то — не проблема), а подтверждения доверия к ОС. Для этого необходима корректная математическая модель управления доступом к данным и обоснование соответствия реального программного продукта этой математической модели. Т.е. процедура разработки системы, ориентированной на работу с секретными данными, многократно усложняется.

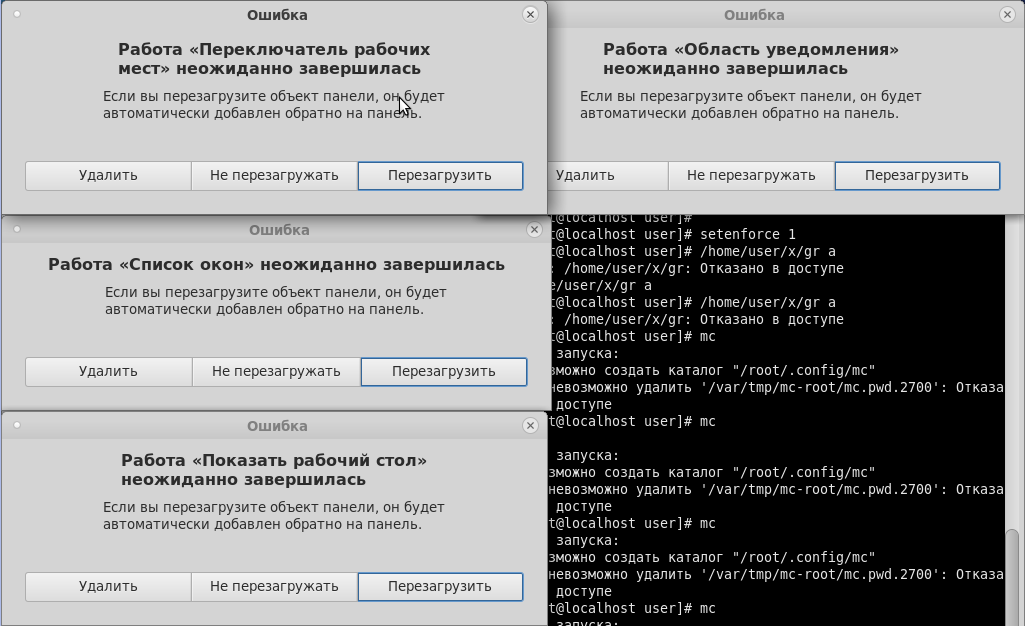

Вот пример реакции системы на включение политики MLS (multi level security) в SELinux в дистрибутиве Fedora:

Как мы видим, ни графическая оболочка, ни консольные приложения не умеют по умолчанию корректно обрабатывать ситуацию, когда в системе включена политика работы с несколькими уровнями секретности. Соответственно, всё это необходимо или перерабатывать или делать своё, что и сделано в Astra Linux.

К слову, сертификация не ограничивает свободу системных администраторов по части усиления защиты. Прохождение сертификации отражает удовлетворение минимальных требований, однако каждая компания, государственный орган и даже каждый отдельный безопасник могут усовершенствовать систему так, как считают нужным. Сертификация лишь подтверждает «необходимый минимум» наличия функционала по защите информации и корректность его работы, а также обязательство вендора по сопровождению этого функционала в течение всего жизненного цикла, например:

- идентификация и аутентификация;

- управление доступом;

- регистрация событий безопасности;

- ограничение программной среды;

- изоляция процессов;

- защита памяти;

- контроль целостности;

- обеспечение надежного функционирования;

- фильтрация сетевого потока

Подготовка к сертификации

Процедура сертификации на практике довольно длительная. Однако упомянутый релиз сертифицировался в течение всего лишь полугода, что достаточно быстро, поскольку это уже шестая по счету версия, которая проходила проверки. Предыдущие пять релизов (а это порядка десяти лет разработки) Astra Linux шла к тому, чтобы получить сертификаты вплоть до второго класса, и без этих наработок не получилось бы отладить все механизмы защиты, адаптировать код для верификации, пройти нужные проверки и «замахнуться» на первый класс.

При этом необходимо отметить, что в настоящее время, сертификация это не заморозка продукта, а обязательное оперативное устранение выявленных уязвимостей в сертифицированном решении.

Самое главное, что произошло за эти полгода — Astra Linux Special Edition прошла многоуровневую процедуру проверки и анализа программного кода. При этом разные части продукта проверялись по-разному.

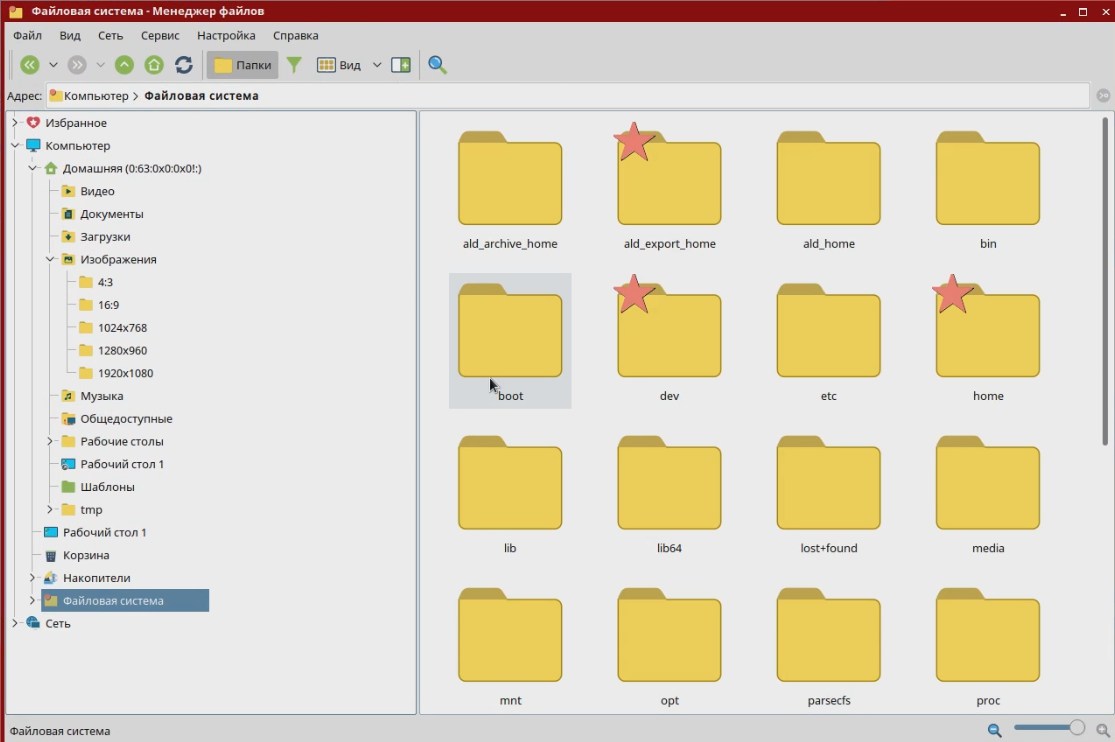

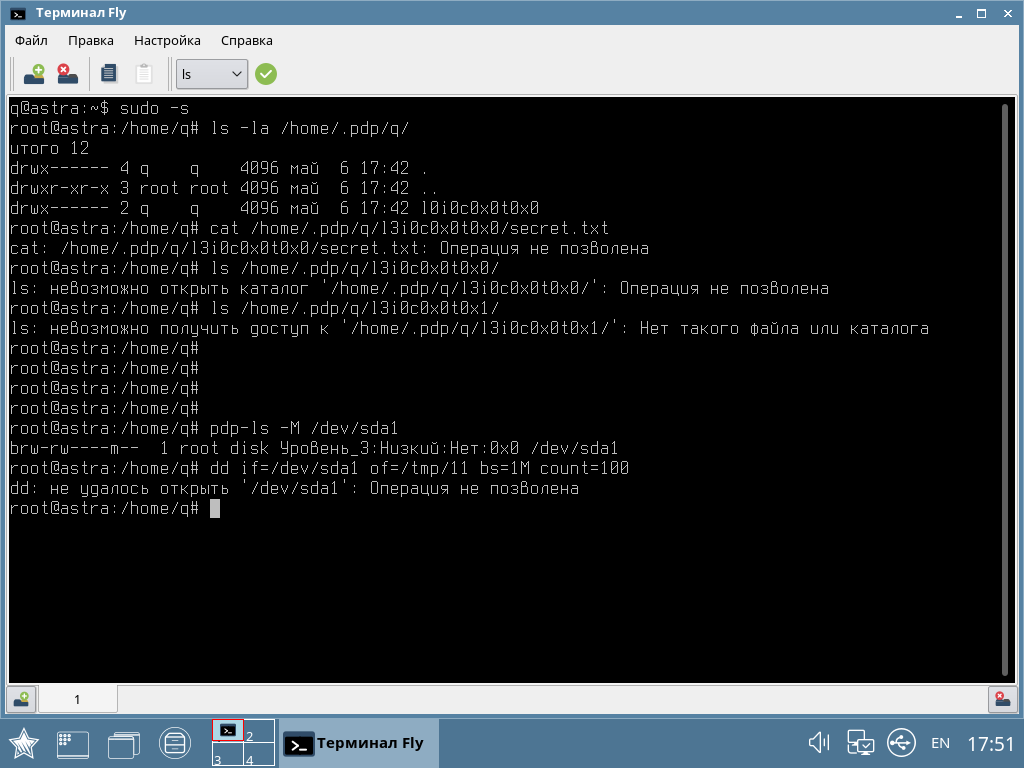

Наиболее серьезной проверке подвергалась система безопасности. В ней, кроме стандартной дискреционной используется мандатно-ролевая модель управления доступом и контроля целостности, поддерживающая существующие в России степени секретности информации — «секретно», «совершенно секретно» и т.п. Согласно этой модели, каждой учетной записи пользователя, процессу, файлу или каталогу присваивается метка конфиденциальности, по которой и определяются права доступа. Например, файлы, созданные отделом производства танков уровня «совершенно секретно», недоступны другим отделам с уровнем доступа «секретно» или ниже. Кроме того, всем учетным записям пользователей, процессам, файлам или каталогам присваивается метка целостности, в результате, например, пользовательские низкоцелостные процессы не смогут модифицировать системные высокоцелостные файлы. Даже если в результате эксплуатации уязвимости пользовательский процесс получит системные привилегии, он не сможет повлиять на работоспособность системы.

На скриншоте пример того, как низкоцелостный пользователь получил права суперпользователя, но при этом не может скопировать данные.

Для обоснования безопасности такого предоставления доступа строилась математическая модель, которая проверялась на логическую целостность, замкнутость и корректность.

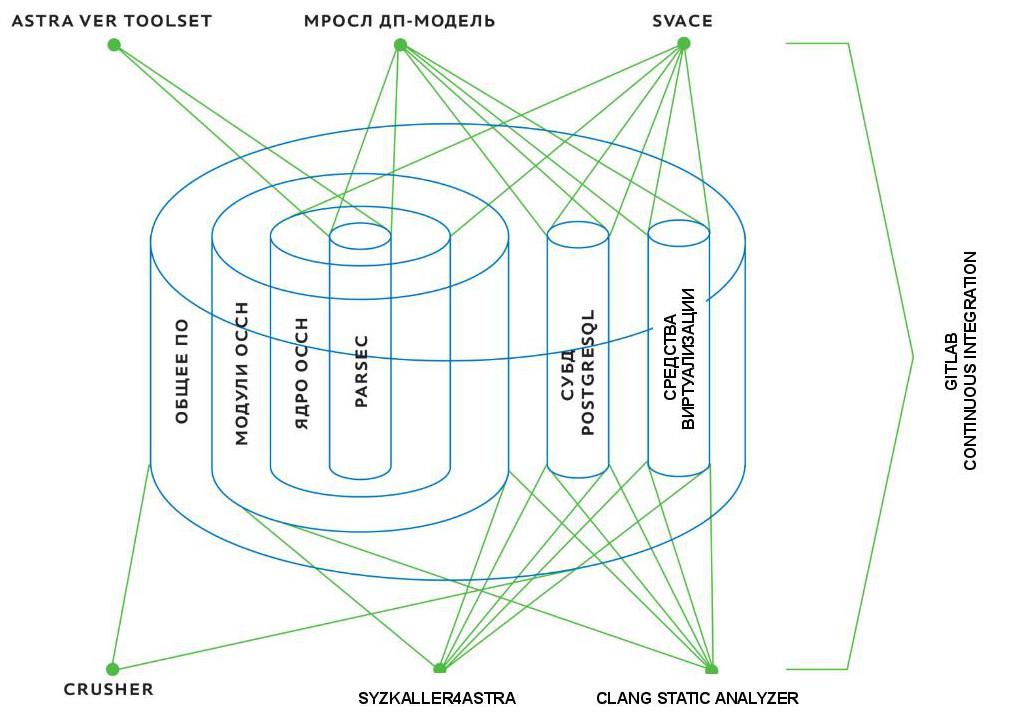

Далее исходные коды системы безопасности проверялись на соответствие заявленной математической модели. И это довольно сложная и трудоемкая процедура, которая выполнялась совместно с сотрудниками Института системного программирования РАН.

Стоит отметить, что сейчас в России мы можем решать подобные задачи о проверке кода на соответствие математической модели для компонент объемом общей сложностью до 10 тыс. строк. И в эти лимиты система безопасности Astra Linux вполне укладывается. Но ядро Linux — это десятки миллионов строк кода, и инструментов по строгой математической верификации проекта такого объема на данный момент нет не только в компании, но и в стране в целом. Так что для них используются иные механизмы контроля — с помощью инструментов статического и динамического анализа кода от того же Института системного программирования РАН или собственной разработки. Задача данного этапа — проверить код на ошибки, закладки или бекдоры. Прохождение этой проверки обеспечивает высокий уровень доверия к коду и, соответственно, возможность его сертификации на первый класс защиты информации.

Сертификация определяет не только, как выглядит код Astra Linux, но и каким образом продукт (точнее его специальная версия) поставляется пользователю — она распространяется только на дисках. Это связано как с ограничениями нормативных документов: чтобы подтвердить, что программный код не был изменен, так и реальными задачами по долговременному хранению оригинального носителя. Технически это может быть и флешка, но они имеют свойство ломаться, тогда как хранение на оптическом диске более предсказуемо (да и есть гарантия от перезаписи).

Что с конкурентами?

На данный момент сертификацией на такой высокий класс защиты не может похвастаться больше никто.

Но даже если предположить, что завтра появится конкурент с версией ОС, которая гипотетически могла бы соответствовать условиям сертификации, в ближайшее время он не сможет потеснить Astra Linux. Барьером выступит та самая процедура сертификации, а точнее ее часть, касающаяся верификации программного кода. Ресурсы и научные знания для этой процедуры, по нашим оценкам, в России есть только у Института системного программирования РАН и Astra Linux.

Если оценивать научно-технический потенциал компаний, то теоретически сертификацию в России могли бы пройти продукты Microsoft. Компания обладает нужными ресурсами и компетенциями, они даже рассказывают о важности задачи верификации кода на YouTube. Однако открыть исходники они вряд ли решатся. И тем более не будут дорабатывать свою модель безопасности под российские требования (напомню, в США иной список требований к государственной сертификации).

Возможно, тем же путем мог бы пойти Google и Лаборатория Касперского с их проектом защищенной Kaspersky OS.Однако у нас информации на их счет нет. Выйти на сертификацию по второму классу пыталась компания «Базальт». Но нам пока не ясно, есть ли у них технический и научный потенциал.

Кто использует Astra?

На самом деле клиентов у Astra Linux множество, ведь внедрялась система еще до сертификации. Да и потенциальный рынок достаточно велик — это органы военного и государственного управления, работающие с любой информацией ограниченного доступа. В отсутствии сертифицированной ОС эти организации создавали собственные информационные системы — компоновали существующие решения, дорабатывали их в рамках отдельных проектов, чтобы пройти аттестацию для работы с данными, требующими защиты. Однако такие решения дороги и далеко не всегда оптимальны. Предположим, нет системы, которая бы позволяла в рамках одного рабочего места разграничить доступ к трем уровням секретных данных — значит можно использовать три разных компьютера, а ключи от них выдавать под роспись в журнале (т.е. проблему решить можно административным способом, хоть и не самым простым и удобным). Это не соответствует современному уровню развития IT. Да и разработка таких систем требует значительного времени, т.к. тут нужна и индивидуальная модель угроз (актуальных именно для этой системы), и дополнительные компоненты защиты, и сама процедура аттестации.

Серийный продукт — в данном случае Astra Linux Special Edition — дешевле, логичнее, современнее, хоть и требует от администраторов прохождения этапа обучения. Иначе будет сложно настраивать систему безопасности, которой нет аналогов в ПО для широкого круга пользователей.

Astra Linux подходит для внедрения даже на высших уровнях управления. К примеру, на этот продукт планирует перейти Администрация Президента. В планы переход на Astra Linux был включен довольно давно, но на тот момент система не могла быть внедрена, т.к. не имела интеграции с необходимыми компонентами. ОС ведь не существует сама по себе, а встраивается в некую экосистему программных продуктов — антивирусов, систем защиты каналов связи и т.п. С тех пор была выпущена новая версия Astra Linux, под которую уже началась сертификация необходимых решений, например, Антивируса Касперского 10-й версии. И работа с производителями других программных продуктов и систем защиты продолжается.

Комментарии (221)

TonyLorencio

19.06.2019 11:55+2Как в Astra Linux обстоят дела с обновлениями безопасности (в особенности интересует защищенная версия)?

Они ставятся из debian-security (если не ошибаюсь, то это Debian-based дистрибутив) и/или из собственного репозитория? Если репозиторий только собственный, насколько быстро патчи из upstream, debian-security или собственные попадают туда?

mylitsyn

19.06.2019 12:34Обновления выходят примерно раз в квартал, для критических уязвимостей — быстрее. wiki.astralinux.ru/pages/viewpage.action?pageId=41192827

ksenobayt

19.06.2019 12:35+4Вопросы не ко мне, но всё же:

в особенности интересует защищенная версия

Она не предназначена для публики, и доступна только за золото.Они ставятся из debian-security (если не ошибаюсь, то это Debian-based дистрибутив) и/или из собственного репозитория?

Всё тянется по умолчанию из собственной репы. В теории, можно подкинуть oldstable или sid, но есть некислый риск закирпичить зависимости. Естественно, это сразу же нуллифицирует «сертифицированность», поэтому на военке так никто не делает, и все живут с дефолтными пакетами.Если репозиторий только собственный, насколько быстро патчи из upstream, debian-security или собственные попадают туда?

Бинари обновлялись (на 2015-2016 года, когда я был вынужден работать с этим богомерзким поделием) только после очередной сертификации. На Common Edition всем было побоку, и она отставала даже от oldstable на полгода-год, а Special Edition для обновления требовался полный ревью всего изменённого кода.

Иными словами, нельзя просто взять и сбилдить пакет из сорцев — нужно снова пройти ФСТЭК и ФСБ, и только потом собираться из аппрувленых исходников. Достаточно сказать, что в апреле 2015-го в коммон-эдишен не был запатчен ShellShock.

mylitsyn

19.06.2019 12:36-4требования ФСТЭК давно изменились, обновления безопасности не требуют пересертификации системы, не вводите людей в заблуждение

ksenobayt

19.06.2019 12:41+3Зато манера разговоров с публикой в Русбитехе осталась прежней, пацанской.

Я уже год с интересом наблюдаю, как вы пытаетесь найти людей на перезапуск команды Астры и панически пылесосите рынок. С удовлетворением отмечаю, что после событий 2016-го сарафанное радио сделало своё дело — и работать у вас считается зашкваром.

Помнится, был прекрасный случай: для проекта, на котором применялась Астра, потребовалась более свежая версия RabbitMQ, чем тот нафталин, который был в штатной репе. Увы, требования проекта исключали использование левых пакетов, собранных не в РБТ. После того, как письмо с просьбой сбилдить пакет просыпалось через безопасников и дошло до мейнтейнеров, мне месяц спустя прислали образ диска для VirtualBox, на котором была установлена Астра с нужной версией сервиса, заявив, что пакет собирать «лениво».

mylitsyn

19.06.2019 12:45и тем не менее, обновления безопасности не требуют пересертификации системы с 2016 года, как минимум

ksenobayt

19.06.2019 12:52Это не отменяет того факта, что даже для заказчика в то время команда разработки особо напрягаться не хотела, а менеджмент — не хотел шевелиться сам и шевелить разработку. Было бы наивно предполагать, что после трех-четырёх лет негативного клиентского экспириенса у людей к вам и вашему продукту будет позитивное впечатление.

mylitsyn

19.06.2019 12:56-4не подскажете, какое у вас было соглашение об уровне техподдержки на тот момент? Расширенный саппорт покупали, базовый или вообще саппорт не приобретали?

поясню, что сборка пакетов под заказчиков это уже входит в расширенный саппорт и оговаривается отдельно при заключении SLA

ksenobayt

19.06.2019 13:06не подскажете, какое у вас было соглашение об уровне техподдержки на тот момент?

К сожалению, РБТшный же NDA, наряду с парой федеральных законов, не позволяет мне об этом говорить вслух. Отмечу одно — была прямая договорённость о поддержке внедрения того проекта на уровне директоров центров разработки РБТ.

mylitsyn

19.06.2019 13:09ну раз было соглашение, то я думаю, что именно в рамках этого соглашения все было выполнено так, как надо

ksenobayt

19.06.2019 13:13Видимо, в РБТ снова начали вовремя платить зарплату.

Бабки РосАтома творят чудеса.

Я не буду спорить с вами дальше, Роман. Персонально с вами я знаком заочно, и по работе не пересекался — так что каких-то персональных предъяв или претензий лично к вам у меня нет. Но при этом, что качество продукта тогда, что ваша манера общаться с людьми в публичном поле сейчас, говорят о том, что нихрена в РБТ не изменилось за четыре года.

ksenobayt

19.06.2019 13:24ЗЫ: господа-мимокрокодилы, не минусуйте представителя РБТ, пожалуй. Мой негативный опыт, плохо ли было или хорошо — но он же по существу нихрена ответить потом не сможет из-за кармалимита.

anger32

20.06.2019 09:11Вас не затруднит рассказать подробнее о том, что случилось в 2016? За судьбой Астры не слишком сильно слежу но, судя по всему, эти события заслуживают внимания.

smarkelov

19.06.2019 11:57+4Несколько странно смотряться скриншоты с танчиками в статье про защищенный дистрибутив...

mylitsyn

19.06.2019 13:55Нормально. Начало статьи про обычную версию Астры. А потом уже про специальную.

tvr

19.06.2019 15:45+1Несколько странно смотряться скриншоты с танчиками в статье про защищенный дистрибутив...

Защищённый, бронированный, бронемашина, бронетрусы/лифчикдистрибутив.

corvair

20.06.2019 04:09В защищённой ОС возможности запуска каких-либо игр и вообще развлекательных приложений не должно быть в принципе. Враг не дремлет, враг шпионит!

NickViz

19.06.2019 11:58а как происходит исправление багов в общих пакетах. ну вот найдут в OpenSSL или ядре очередную очень страшную дыру. Как АстраЛинукс будет обрабатывать этот случай?

Вот Тони тоже интересно — можно в его посте ответить

mylitsyn

19.06.2019 12:37точно также, как и в любом другом дистрибутиве — выпускать патчи и обновление безопасности

ky0

19.06.2019 15:30+1На фоне добровольно-принудительного использования православных шифров дыры в openssl уже не кажутся такими страшными.

pproger

19.06.2019 12:22+1средства для разработки сертифицированной ос сертифицировали? компилятор, линкер, стандартную библиотеку…

mylitsyn

19.06.2019 12:51-1требований к средствам разработки нет, поэтому не совсем понятно, на что вы хотите сертифицировать компилятор :)

gbg

19.06.2019 12:55+1Что компилятор в случайные места кода не натыкает что-то вроде:

if (rand()%666==665 && phase_of_the_moon(Date::now())==Moon::Full) { goto Hell; }

mylitsyn

19.06.2019 13:01я понимаю, но сертификация (например, компилятора) — это подтверждение соответствия каким либо формализованным требованиям именно для компилятора. Их сейчас не видно на горизонте. Есть для ОС, межсетевых экранов и так далее. Для компиляторов не вижу пока

80x86

19.06.2019 13:34-1В кулуарах идут разговоры равно как и предварительная работа по валидирующему сертифицированному «компилятору» (коллекции компиляторов) и инструментам статического и динамического анализа, которые будут обязательны при разработке софта в будущем.

Пока достаточно лишь исходных кодов тулчейна, если возникают вопросы противоречивой компиляции.

Gurturok

19.06.2019 12:26На основе какого дистрибутива построена astra: debian/centos/gentoo/… или все свое с нуля? Что в качестве init, systemd (не ради флейма, просто интересно)?

DoctorMoriarty

19.06.2019 12:31>или все свое с нуля?

Debian.

>systemd

Судя по wiki.astralinux.ru таки да, т.е. — Debian взят хотя бы свежий :-)

ksenobayt

19.06.2019 12:38Ну как, свежий — systemd появился в Jessie, а ей уже, на минуточку, скоро четыре года как. В том же 2015-м свежевышедшая Астра только-только перекатилась на

WheezySqueeze.

DoctorMoriarty

19.06.2019 12:41Ниже пишут, что уже на Stretch, так что…

ksenobayt

19.06.2019 12:49+1Я слышал о подвижках в команде, и о том, что количество заказов с военки развело огонь под пятой точкой у команды разработки, но личный опыт взаимодействия что с этой компанией, что с конкретно командой Астры оставил у меня исключительно негативные впечатления.

Num

19.06.2019 13:16Спасибо за рекламу Танков, проблевался.

По делу: чем отличаются степени секретности с шестого по первый? Как это реализовано?

mylitsyn

19.06.2019 13:25+1Реализовано путем назначением меток конфиденциальности для информации каждого уровня. Монитор обращений следит за тем, что бы субъекты получали доступ только к тем уровням конфиденциальности, которые разрешены субъекту

Samouvazhektra

19.06.2019 13:20Но даже если предположить, что завтра появится >конкурент с версией ОС, которая гипотетически >могла бы соответствовать условиям >сертификации, в ближайшее время он не сможет >потеснить Astra Linux. Барьером выступит та >самая процедура сертификации, а точнее ее >часть, касающаяся верификации программного >кода.

Это как раз самое печальное. Отсутствие конкуренции даже на горизонте

IgorKh

19.06.2019 13:24Конкуренция в госсекторе, не смешите меня. Плавали, знаем. Из конкурентов выбирается самое хреновое решение, потому что оно самое дешевое и с оговоренной суммы они могут себе позволить откатить больше других…

mylitsyn

19.06.2019 13:32на эту тему есть доклад ИСП РАН в интернете. К сожалению, такие решения, как SELinux, крайне проблематично верифицировать из за их сложности и объемности

DoctorMoriarty

19.06.2019 13:48>такие решения, как SELinux, крайне проблематично верифицировать из за их сложности и объемности

А вы знакомы с зарубежным опытом такой верификации? Насколько там всё оказалось сложно и объёмно?

mylitsyn

19.06.2019 13:50покажите пример верификации SELinux за рубежом, пожалуйста?

gbg

19.06.2019 13:58Так вот, например.

mylitsyn

19.06.2019 14:03что-то не вижу в статье информации об успешном опыте верификации.

хотя, давайте посмотрим требования по формальной верификации в США и кто их прошел:

EAL7: Formally Verified Design and Tested: нет там Linux

Ок, возьмем EAL6: Semiformally Verified Design and Tested: тоже нет Linux в списках.

Так где положительный опыт формальной верификации матмодели и программного кода для Selinux? en.wikipedia.org/wiki/Evaluation_Assurance_Level

DoctorMoriarty

19.06.2019 14:16+1А Astra прямо таки проходит EAL6 и 7? o_O

mylitsyn

19.06.2019 14:24Это пример аналогичных требований. Астра проходит по примерно тем же российским требованиям (1 класс защиты для операционных систем). Там тоже формальная верификация, да. Собственно, об этом статья и написана.

DoctorMoriarty

19.06.2019 14:42+2>Это пример аналогичных требований. Астра проходит по примерно тем же российским требованиям (1 класс защиты для операционных систем)

Ну вот когда Астра пройдёт сертификацию именно на EAL6 и 7, которую пока что вообще мало кто прошёл (судя по приведенной ссылке), тогда можно будет поверить в уникальность разработки.

80x86

19.06.2019 14:46Как же хорошо, что от лично вашей веры мало что в реальном мире зависит. Вот правда.

DoctorMoriarty

19.06.2019 14:54+1Ну, вообще-то, в реальном мире очень много зависит от доверия граждан их правительствам и действиям этих правительств ;-)

mylitsyn

19.06.2019 15:01это верно. вы можете почитать книжку про верификацию Астры и ее матмодель. Она доступна для скачивания. www.ispras.ru/publications/2018/security_policy_modeling_and_verification

DoctorMoriarty

19.06.2019 15:13

80x86

19.06.2019 15:06-1Вы тоже хотите олицетворять себя с неким «комьюнити», как ksenobayt?

Я чётко написал про именно вашу веру. Есть чёткая реальность, где есть законы и механизмы их соблюдения и там нет понятий «вера» или «поверить». Равно как на территории Российской Федерации нет действющих требований EAL6/7, а есть свои нормативные документы, в том числе осмысленные и усиленные Критерии Доверия.

В данный момент на территории РФ АстраЛинукс уникальна в плане реализации требовании закона и это объективный факт, который признают более сведущие люди в сфере инфобеза, чем вы (без обид, ранее мы выяснили это в треде).

И это объективная реальность, в которой места вере нет.

DoctorMoriarty

19.06.2019 15:15+2>комьюнити

Не стоит недооценивать комьюнити. Репутация — важный ресурс, не компенсируемый реализациями требований закона.

80x86

19.06.2019 15:32-3Я вам про Фому, вы мне про комьюнити…

Отвечайте за себя, пожалуйста. Целевое комьюнити вполне себе позитивно встречает все выступления астралинуксовцев на целевых конференциях, а разнообразные отечественные компании вполне себе продуктивно и безконфликтно работают с РБТ.

Я уж не говорю про синергию с МЦСТ и Яндексом.

Что за босховские картины у вас в голове про реальность?

Собственно, по теме информационной безопасности у вас нет ни компетенций ни возможностей применения для конструктивного обсуждения предмета статьи.

Так, балабольство и популистика на уровне Твиттера или Вконтакте с Фейсбуками.

red_andr

19.06.2019 23:57+3С EAL7 вообще нет ни одной OS. EAL6 — только одна RTOS для самолётов типа F-35. С EAL5 появляется LinuxONE для высокоустойчивых мейнфреймов IBM z14. И только EAL4 имеют Enterprise версии RedHat и SUSE.

nightmare-1966

20.06.2019 17:53Конкурент как минимум один есть, ROSA Linux. Тут госсектор, драчек за софт не надо.

REPISOT

19.06.2019 13:55-2Да, мы знаем, что можно запустить «Танки» на Linux. Вы другую картинку покажите, с FPS на Linux и Windows на одном и том же железе. У меня выходило в 3-4 раза ниже.

ksenobayt

19.06.2019 14:10+2Не то, чтобы это было релевантно к теме топика, но производительность уже давно не отличается в «разы».

Delirium

19.06.2019 22:24+2Конкретно в танки я много лет не играю, но с использованием dxvk (proton в стиме), игрушки на dx10-11 играются на линуксе с потерей фпс примерно 10-15% (идет трансляция в vulkan).

Sabubu

19.06.2019 14:14Вообще, это хорошо, что у нас появляются свои дистрибутивы на базе Линукс. Это позволяет не платить деньги иностранным компаниям, и заодно немного повышает наши компетенции в разработке системного софта. Но, конечно, эти утверждения про конкурентов, что они не смогут пройти сертификацию, меня не радуют. Нам нужна конкуренция, а не монополия.

Интересно: а сертифицирован ли браузер в вашей системе? То есть, допустим, пользователь защищенной версии через браузер заходит на защищенный сайт. Не сольет ли браузер информацию об этом? Можете ли вы гарантировать, что отключили все каналы утечки данных? Ведь в современных браузерах много всякой телеметрии, и даже из открытого Хромиума выкорчевать ее — отдельная большая проблема. Банальный пример: каждый раз, когда вы открываете новую вкладку в Хромиуме, она загружается с серверов Гугла, с отправкой кук. То есть Гугл видит, и возможно, записывает, как часто вы открываете новую вкладку.

И, конечно, мандатная система тоже вызывает вопросы. А правда ли она работает? Не получается ли на практике так, что приходится ее отключать, так как современный софт очень сложный и сложно настроить все нужные правила.

И опять же, а защищается ли браузер этой системой? Если, например, в нем окажется уязвимость, допускающая выполнение кода, не получит ли злоумышленник доступ ко всем документам, к которым имеет доступ пользователь? Разрешена ли там установка расширений? Не может ли злоумышленник методом социальной инженерии убедить пользователя перейти по ссылке и установить вредоносное расширение к браузеру?

mylitsyn

19.06.2019 14:18+1Мандатное разграничение доступа не только работает, но и реально применяется на практике во всем мире, реализаций мандатного разграничения доступа достаточно много. Поищите по термину LBAC (Label-based access control) и MAC (Mandatory Access Control) в интернете. В Астре своя реализация мандатной модели. Работе не мешает.

Даже если пользователь сознательно установит вредоносное программное обеспечение, он не сможет получить доступ к информации, доступа к которой у него нет на текущем уровне конфиденциальности (даже к своим, более секретным файлам).

NickViz

19.06.2019 18:43да, но он может ненамеренно слить информацию к которой у него _есть_ доступ. Не так ли? это к вопросу «И опять же, а защищается ли браузер этой системой?»

WinPooh73

19.06.2019 14:23+2> Технически это может быть и флешка, но они имеют свойство ломаться, тогда как хранение на оптическом диске более предсказуемо (да и есть гарантия от перезаписи).

Насчёт сохранности данных — спорное утверждение. Известно, что большой процент болванок, записанных 10-15 лет назад, сейчас уже не читается.

Гарантию от перезаписи, вроде бы, принято обеспечивать механизмами аутентификации и цифровой подписи?

vanxant

19.06.2019 17:14Ну тут все-таки не болванки (CD-R), а классические CD, у них намного лучше со стойкостью.

Arbichev

19.06.2019 14:46Беда в том, что тезис "российская операционная система" вы не сможете подтвердить в суде на основе международного гражданского права.

vanxant

19.06.2019 17:15+1международного гражданского права

Какого, простите, права? Назовите любые два. )

Cheater

19.06.2019 14:56продукты Microsoft. Компания обладает нужными ресурсами и компетенциями, они даже рассказывают о важности задачи верификации кода на YouTube. Однако открыть исходники они вряд решаться.

Милота какая. Ссылку плз на исходники вашей системы разграничения доступа.

80x86

19.06.2019 15:26-3Милота какая.

Ничего, что там есть компоненты с закрытым исходным кодом?

Ядро смотрите тут, например.

wiki.astralinux.ru/pages/viewpage.action?pageId=1998854

Cheater

19.06.2019 16:16Не надо тогда ляля про открытость кода и верификацию, если поставляете бинарь неизвестного происхождения в качестве ключевого компонента безопасности.

80x86

19.06.2019 16:25Не путайте открытость кода для вас и открытость кода для лабораторий и иных организаций.

IgorKh

19.06.2019 16:29Тогда очень странно выглядит «наезд» на микрософт в статье, они исходники тоже дают на верификацию, для больших энтерпрайзов под НДА.

mylitsyn

19.06.2019 16:32Верификация исходников Windows никем и никогда в России не проводилась.

Cheater

19.06.2019 16:34открытость кода для лабораторий и иных организаций

Это называется как угодно, но не «открытый код».

CyberTIM

19.06.2019 15:46+2В целом есть какие-то положительные моменты в собвственной ОС. А вот сертификаты силовых ведомств скорее знак «зашкварности», чем надёжности.

vanxant

19.06.2019 17:17Тут трюк, что этих ведомств несколько, и они друг друга мягко скажем не любят. Т.е. ФСБ может и хотело бы того самого, но генералы МО против. И наоборот.

Crysdd

19.06.2019 19:37Я допускаю, что генералы МО против того, чтобы того самого могли позволить себе только сотрудники ФСБ. Видимо поэтому дистрибутив проходит аж три сертификации одновременно. Видимо договорились.

vanxant

19.06.2019 19:47О чем по вашему генералы договорились, о праве шариться друг у друга в папках ОВ?)

mylitsyn

19.06.2019 20:08какой смысл в этих договоренностях, если Астра используется в основном на объектах без доступа к сети и защита в Астре построена не на криптографии?

amarao

19.06.2019 15:53+3Как вы изящно натянули GPL. Люди старались, писали код, поддерживали свободу программного обеспечения. А вы так херак, херак, и "сложное изделие, так что срали мы на GPL". Как это у вас так получилось?

mylitsyn

19.06.2019 15:55-2Все компоненты под GPL открыты и на них никто не претендует, себе не присваивает

amarao

19.06.2019 16:24+1А производные работы от GPL-компонент?

mylitsyn

19.06.2019 16:33Тоже. Что хотели закрыть, писали сами с нуля

amarao

19.06.2019 16:48+5А расскажите мне, пожалуйста, про этичность закрытия. Вот как вы оцениваете свой вклад? 0.00001% от общего объёма? И от в ответ на действия сообщества по публикации под свободной лицензией, вы добавляете свой "secret sauce" и делаете это проприетарным. Этика?

mylitsyn

19.06.2019 16:49+1Мы закрываем только свой код. В чем неэтичность?

amarao

19.06.2019 16:55+2В том, что если взять только ваш код, то смысла в нём никакого не будет. (Очевидная проверка на производную работу) А будет если использовать GPL'ный код, который по букву и духу требует от вас публиковать производные произведения под свободной лицензии, чтобы кто угодно мог их исследовать, модифицировать и распространять (ровно то, что вы делаете с оригинальным кодом).

Отклонение от этого — неэтично. Законно или нет решает суд (независимый), а вот что это неэтично — это я вам прямо тут и говорю.

mylitsyn

19.06.2019 17:15-1В лицензии используется термин «модифицированное»:

“Модифицирование” произведения означает копирование или адаптацию всего или части произведения в форме, требующей разрешение владельца авторских прав, кроме изготовления точной копии. Результат называется “модифицированной версией” предыдущего произведения или произведением, “основанным” на предыдущем произведении.

Это немного другое

gbg

19.06.2019 17:33+3GPL запрещает любую линковку с проприетарным кодом. Как вы это соблюдаете?

vanxant

19.06.2019 18:19Ну прям таки любую:)

На самом деле, там всё очень, очень тонко — что и как конкретно линкуется.

TonyLorencio

19.06.2019 19:36+1Насколько я понимаю GPL, его можно слинковать с чем-то проприетарным (и потом распространять в бинарном виде) только в одном случае — c системными библиотеками.

ОпределениеThe "System Libraries" of an executable work include anything, other

than the work as a whole, that (a) is included in the normal form of

packaging a Major Component, but which is not part of that Major

Component, and (b) serves only to enable use of the work with that

Major Component, or to implement a Standard Interface for which an

implementation is available to the public in source code form. A

"Major Component", in this context, means a major essential component

(kernel, window system, and so on) of the specific operating system

(if any) on which the executable work runs, or a compiler used to

produce the work, or an object code interpreter used to run it.

amarao

19.06.2019 17:36+1Правильно, модифицированное — это про другое. Я же говорю про производное. Существенно основывающееся на оригинальном и не имеющее смысла без него.

И я ещё раз говорю про этику. Свободное ПО — почему ваше ПО не свободное?

mylitsyn

19.06.2019 17:49Потому что не свободное. Есть огромное количество несвободного софта для Линукс и особо это никого не пугает

gecube

20.06.2019 07:42Для Линукс и на базе Линукс — это немного разные вещи.

Условно — проприетарный драйвер Нвидия — несомненное зло, но, положим, что это допустимо.

Closed source АРМ на базе Линукс — не годится, т.к. это именно, что производное поделие в виде законченного продукта (без ядра в виде линукса оно бесмысленно).

Osnovjansky

20.06.2019 09:33У вас какие-то двойные стандарты — драйвер без ядра Линукса имеет ещё меньше смысла

gecube

20.06.2019 11:00На самом деле нет. Ни в одном популярном дистрибутиве нет изначально проприетарных драйверов. Они все устанавливаются пользователем самостоятельно, в дополнение к основной ОС. Ну, или всегда можно воспользоваться тем же noevau (он же опенсурсный вроде, да?). Ну, и, несомненно — драйвер — это не сама ОС, а что-то сбоку (ну, или ее часть).

vanxant

20.06.2019 11:13А вы в папочку фирмварь давно заглядывали? Она по вашему из воздуха материализовалась?

gecube

20.06.2019 11:38А чего Вы такой агрессивный? Утро не с той ноги началось? Я лично сейчас попью кофе и буду дружелюбный :-) Чего и Вам рекомендую :-)

А вы в папочку фирмварь давно заглядывали?

Смотря что Вы имеете в виду. И, да, с интелами, с бродкомами и рилтеками — у меня были кейсы, когда приходилось докачивать бинарные блобы с интернета. Ну, не положили в дистрибутив.

vanxant

20.06.2019 12:55-1Те блобы, без которых система бы просто не завелась (чипсета, контроллеров дисков, сетевух и пр.) таки кладут в дистры. Потому как без них просто не загрузится.

И получается такое классическое лицемерие, процитированное выше. Мы слинкуемся с чем нам надо, в т.ч. динамически, а вы, смерды, не смейте линковаться с нашим святым кодом.

Я не злой, я просто не люблю такой подход. Хотите быть святее папы Римского — ну выкиньте дрова видеокарты, папку /firmare и перепрошейте биос своей GPL прошивкой. Да, и уберите из дистра весь софт под LGPL, MIT, BSD и прочими апачами.

Собственно, весь этот зоопарк свободных лицензий, ну кроме древних MIT и BSD, из-за этого пункта в GPL и процветает.

gecube

20.06.2019 13:34Я тоже думаю на этот счет, что это пахнет какими-то космическими рисками и лицемерием. А GPL, который обычный GPL, — он вообще как раковая опухоль. Стоит его втянуть проект и вроде как ты должен весь его сдать под GPL. Или изобретать свои велосипеды. Налицо борьба двух разных тенденций — обмен идеями позволяет быстрее разрабатывать и двигаться вместе в светлое (хотя вряд ли) информационное будущее, а с другой стороны как только ты сделал законченный продукт, пытаешься удушить конкуренцию и увеличить собственные продажи.

Osnovjansky

20.06.2019 12:04+1Проприетарный драйвер для видеокарт Nvidia

[...]

Установка драйвера из официального репозитория Ubuntu (рекомендуется)

Запустите терминал и выполните команды:

Смотрим какие версии драйвера Nvidia есть в репозитории:

[...]

Похоже, для вас это непопулярный дистрибутив ))

И, несомненно, драйвера — необходимая часть в большинстве ОС

gecube

20.06.2019 12:14ну, в любом случае они молодцы — положили его в отдельный репозиторий restricted, а не в основной. Видимо, canonical как крупная коммерческая организация может позволить себе партнериться с nVidia (и прочими)

ctc

20.06.2019 14:50Без ядра линукса любое приложение под линукс бессмысленно. Что ж теперь, все proprietary closed source приложения под линукс записать в нарушителей?

TonyLorencio

19.06.2019 17:29+2Если какое-то ПО действительно написано "с нуля" и не компонуется с GPL-библиотеками, то без разницы, как и с чем это будет использоваться, GPL это не нарушает.

Важное дополнение: не компонуется статически

Nova_Logic

19.06.2019 20:59+1где сырцы?

Mykola_Von_Raybokobylko

19.06.2019 15:54+2Эмм, а про что собственно статья?

Из-за обилия картинок теряется мысль повествования.И зачем скрин с Ларкой если позиционируете решение для махрового энтерпрайза отечественного.

ctc

19.06.2019 17:57+2Разработчики системы, связанной с российским государством, явились на Хабр. Добровольно, сами. Что-то силятся объяснять, пишут всякое. Какой-то необъяснимый приступ мазохизма.

mylitsyn

19.06.2019 17:59Техническая статья вас не интересует? Ну оок.

ctc

19.06.2019 18:00+1Интересует. Вы просто ошиблись ресурсом. Здесь вас сожрут. «Если рассудок и жизнь дороги вам» и т.д.

MaxVetrov

19.06.2019 18:12+1Кто «сожрет»-то? В чем проблема?

ctc

19.06.2019 18:21+1Удивлен вопросу, ещё раз пробежался по ветке. «Проблевался со скринов танчиков», «А почему ваше ПО не свободное? Где этика?», «Ваш код недостаточно открытый. Почему код вашей закрытой защищенной системы недостаточно открытый?», «Ваша сертификация не вызывает у меня доверия. Пройдите сертификацию так, чтоб я поверил. Я гражданин» ну и т.д. Не, если охота стоять под струями этого всего — причем гарантированными, учитывая атмосферу ресурса — бога ради. Кто я такой, чтобы этому препятствовать?

mylitsyn

19.06.2019 18:26+1Надеюсь, что тут кроме специалистов по лицензированию и этике найдутся ещё и инженеры. Для них и работаем

ne_kotin

20.06.2019 12:28Ок. Я инженер. Software Engineer, ЕВПОЧЯ.

На чем там Астра базируется? На Debian? Какой версии? 8? 9?

Извините, но мне она не подходит, т.к. развертывание нужных для моего софта компонент на Debian занимает около часа.

А для ряда сценариев не подходит вообще, т.к. glibc старый. А пересобирать уже имеющееся готовое под старый glibc я желанием не горю, т.к. это убить от полудня до двух дней.

На Ubuntu, хотя бы и 16.04 (старая версия, 3 года уже) — пять минут.

pessom

21.06.2019 15:54+1Да, инженерам разработчикам интересна данная ОС. Но проблема в том что в Special Edition годного ПО, которое поддерживает мандатного разграничения доступа просто нет. HaProxy, CEPH, RabbitMQ, PgBouncer, Redis — все это есть на борту, НО забудьте, у вас есть только Apache + PHP + PostgreSQL и больше НИЧЕГО что можно использовать при включенном режиме МАС. И AstraLinux Special Edition превращается в тыкву)

Все, абсолютно все, приходиться докручивать самим. Поддержка/представители или не способна решить большинство вопросов или просто отписываются обещая то, что вот-вот, сейчас, вот все сделаем… и тишина. В общем, картинка красивая, текст хороший, а по факту: разрабатывать ПО под данной ОС для гос. органов жуть-жуткая

MaxVetrov

19.06.2019 18:43Если рассудок и жизнь дороги вам…

:) У вас там все в порядке? Какие струи? Картинки рисуете. Не надо «взрывами» тут заниматься!

… если охота стоять под струями этого всего — причем гарантированными, учитывая атмосферу ресурса — бога ради.

ctc

19.06.2019 18:44Какие струи? Картинки рисуете. Не надо взрывами тут заниматься!

DOES NOT COMPUTE

MaxVetrov

19.06.2019 18:52Вы не ответили на первый вопрос. У вас все в порядке?

ctc

19.06.2019 18:54Спасибо за живой интерес, но моя личность к предмету дискуссии отношения не имеет, уж извините.

MaxVetrov

19.06.2019 18:57-1Какой однако сложный вопрос :)

ctc

19.06.2019 20:25Вам не с кем поговорить на отвлечённые темы? Сочувствую, но помочь не могу.

MaxVetrov

19.06.2019 20:32Ну если с вами все в порядке, давайте поговорим на не отвлеченные темы.

Разработчики системы, связанной с российским государством, явились на Хабр. Добровольно, сами. Что-то силятся объяснять, пишут всякое. Какой-то необъяснимый приступ мазохизма.

Почему они сюда не могут прийти?

vanxant

19.06.2019 18:17-1Кто сожрёт-то? Идейных хейтеров РФ тут пара десятков, остальные всё-таки смотрят внутрь, прежде чем ставить плюс или минус. Эти пара десятков создают много шума, да, но не более того.

ksr123

20.06.2019 19:55+1Я крайне далек от линукса и т. п., но статью прочитал с интересом, гуглил некоторые новые для меня вещи.

unel

19.06.2019 19:12Так что для них используются иные механизмы контроля — с помощью инструментов статического и динамического анализа кода от того же Института системного программирования РАН или собственной разработки

А можно ли где-то почитать про используемые инструменты анализа?

vlsinitsyn

19.06.2019 20:23А откуда появилась необходимость выпуска версии ос для IBM System Z?

mylitsyn

19.06.2019 20:29был заказчик. До сих пор релиз работает на тех мэйнфреймах

vlsinitsyn

19.06.2019 20:48Я к тому спрашиваю, что мне сложно представить, чтобы эта система работала у военных или каких-то еще мен энд вимен ин юниформ, по причине хотя бы необходимости вступать в лицензионные соглашения с голубыми гигантами.

Видимо, банк?

saipr

19.06.2019 22:29-1Спасибо за статью. Масса вопросов снята.

В случае со скриптами ЭЦП помещается не в сам скрипт, а в расширенные атрибуты файловой системы.

Скажите, а ЭЦП для контроля это ГОСТ Р 34.10?

mylitsyn

19.06.2019 22:44На скриншоте видно hsto.org/getpro/habr/post_images/201/d4e/f81/201d4ef81e5506bc2f9525a27ae59f5f.png

alnikor

19.06.2019 22:41Нубо вопрос. А разве данный дистрибутив не нарушает принципы лицензирования исходников Debian?

Возможно я ошибаюсь, но где доступ к исходникам вашего творения :)))

P.S.: Поздно увидел, что данный вопрос обсуждался.

Вообще моё мнение, любое творение GPL должно быть запрещено для использования в силовых ведомствах, без раскрытия всего кода компонентов. Как говорилось выше, без исходников Debian ваше творение профанация.

mylitsyn

19.06.2019 22:49Тут, например: deriv.debian.net/AstraLinux/patches

alnikor

19.06.2019 22:52Т.е. я там могу собрать дистрибутив, который вы продаёте ведомствам. Мне кажется вы лукавите :)))

Nova_Logic

19.06.2019 23:51Справедливости ради— я так понимаю там исходники открытых компонентов, того дистрибутива который можно скачать публично. В случае не публичного распространения они обязаны предоставить исходники компонентов тому, кому передали( правда могу несколько ошибаться)

OnlySlon

20.06.2019 01:57Буквально сегодня боролся с Астрой. Хрормиум в стандартной помтавке astra 1.6. Сертифицированное ядро считает что lock файлы хромиума стирать/перезаписывать нельзя. Вообще никак. Хрормиум при попытке запуститься соотвсетвенно падает. Под рутом файлы тоже не стираются. Про поломанные зависимости в пакетах на devel диске упоминать не буду.

mylitsyn

20.06.2019 05:58Читайте документацию, в этой статье тоже кстати об этом поведении системы написано. Насчёт девел диска: я правильно понимаю, что вы поставили апдейт на основную систему, а девел диск не обновили?

Newcss

20.06.2019 08:11Здравствуйте). Раз уж пошла такая тема… У меня два вопроса…

1) Найдена критическая уязвимость в Exim, поставленные и аттестованные системы на закрытых объектах, как я понимаю — закрыты к обновлениям. Заявленная система безопасности не позволяет использовать уязвимость Exim или же всё-таки получается повысить привилегии до root?

2) Как вы сказали — ОС это только инструмент, для полноценной работы нужна инфраструктура… Если с АРМами данный вопрос более менее понятен — изолированная сеть с криптошлюзами, фаерволами, антивирусами, згтешниками и прочими, то как обстоят дела с мобильными устройствами (планшеты на AstraLinux, которые вы анонсировали) — как их подключать к инфраструктуре? На сколько мне известно устройства с WiFi ФСТЭКом не сертифицируются, нужно изымать модуль WiFi… Как решается данный вопрос?

gecube

20.06.2019 08:24по п.2. — как я понимаю, проблема в том, что

- большинство WiFi идут с проприетарными драйверами или драйверами в бинарном виде

- внутри WiFi модуля есть своя прошивка, которая тоже является объектом для аудита?

Newcss

20.06.2019 09:17Как я понимаю, проблема в стандартах шифрования, в wifi используется RSA и AES, это заграничные системы шифрования, а во вторых — ключи шифрования определенными атаками ломаются и поэтому не являются безопасными… Но планшет без беспроводных интерфейсов бесполезен… Вот от автора статьи и хочется узнать как решают эти вопросы)

gecube

20.06.2019 09:19Это не является проблемой, т.к. есть еще шифрование на уровне прикладных протоколов — https & co.

Да, можно о(т)грести проблем, если точка доступа подменена и, например, она подсовывает измененные DNS записи… Ну, и в организациях все-таки используют не PSK, а PEAP

Newcss

20.06.2019 12:47В коммерческих организациях… Тут все-таки интересна возможность — гос структура, со сведениями хотя бы ДСП, возможность работать с использованием планшетов MIG, которые будут на AstraLinux…

mylitsyn

20.06.2019 08:39В статье есть скриншот, как последствия повышения привелегий до рута ничего не позволяют сделать злоумышленнику

gecube

20.06.2019 09:13Как будто приложение с правами рут не может влезть в системные настройки и отключить мандатный доступ. Или как реализована защита от этого?

mylitsyn

20.06.2019 09:17Не может. В тексте статьи есть описание технологии и ссылка на подробности.

gecube

20.06.2019 09:24На самом деле нет.

Представьте себе ситуацию, что приложение не пишет инфицированный код на жесткий диск, а выполняет в памяти. Здесь может быть два варианта развития событий — либо приложение правильно настроено с принципом наименьших привилегий (а почтовик очевидно не должен делать действий отличных от записи в каталог с базой писем, в логи, вызова закрытого перечня скриптов и т.п.) и тогда вероятнее всего атака не удастся, либо настроено абы как (как обычно бывает с SELinux — подсистему защиты отключают насовсем, т.к. ее умолчальные настройки запрещают все и работать невозможно), в этом случае непонятно. В любом случае атака не то чтобы становится невозможной В ПРИНЦИПЕ, но ее поверхность весьма существенно сужается. Ну, например, я могу высосать из пальца сценарий — экспойт для exim => выполнение кода на стеке в рамках этого процесса => сбор данных о системе (версии ядра и пр.) => нахождение уязвимости в syscall => эксплойт режима ядра и пр.

Поэтому и интереснее узнать, что и как у Вас реализовано.

mylitsyn

20.06.2019 09:391. Мы специально в статье дали ссылку на подробности реализации, повторю ее снова тут wiki.astralinux.ru/pages/viewpage.action?pageId=27362553

2. Ход Ваших мыслей верный, мы действительно опасаемся критических уязвимостей ядра системы, поэтому у нас собрано специальное hardened ядро в составе дистрибутива и кроме этого присутствует еще с десяток других защитных механизмов, которые позволяют на порядок увеличить общую защищенность системы.

3. Уязвимостей нулевого дня, которые не относятся к ядру системы, мы уже не так опасаемся, как в других дистрибутивах (но, безусловно закрываем и их).

Newcss

20.06.2019 10:46Мне не совсем понятны ваши уклончатые ответы на четко поставленные вопросы… Обычно при подобных расплывчатых ответах — ищите в спецификации, сделана защита, эффективность подтверждена сертификатом, обычно кто так отвечает — немного юлит. Вопрос стоит конкретно — дистрибутив подвержен уязвимости через Exim (да установлен, да настроен, да работает) или нет?

gecube

20.06.2019 11:40- Ход Ваших мыслей верный, мы действительно опасаемся критических уязвимостей ядра системы, поэтому у нас собрано специальное hardened ядро в составе дистрибутива и кроме этого присутствует еще с десяток других защитных механизмов, которые позволяют на порядок увеличить общую защищенность системы.

Практически — что это означает для пользователя? Нельзя собрать dkms (не будет работать virtualbox)? Не будет работать docker-containerd? Не будет поддержки аппаратного ускорения на nVidia/Radeon (а как тогда в игрушки играть и 3Д моделированием заниматься?)

Newcss

20.06.2019 13:44Докер не получилось запустить… VirtualBox — попадался, спец.версия какая-то… у nVidia — исходники дров можно скачать с сайта, они в AstraLinux собираются, решали данную проблему, нужна была работа с 3D, Radeonовских не было…

gecube

20.06.2019 11:44По ссылке 1 есть вопрос.

Правильно ли я понял, что одномоментно в системе может быть не боле 64 категорий (Неиерархические категории конфиденциальности (категории конфиденциальности)). Т.е. категориями могут быть "Самолеты", "Танки" и пр. А если мне нужно больше 64 (это теоретический вопрос)? То заводить два АРМ? Или на самом деле категория считается уникальный 64-битным IDшником? Можно было документацию снадбить разумными примерами "для домохозяек"

kompas_3d

20.06.2019 17:58Закрытые объекты, как правило, физически не соединены с внешним интернетом. Даже кабеля нет между внутренней сетью и внешней. В таких условиях воспользоваться любой уязвимостью снаружи вообще достаточно сложно.

undefinedhash

20.06.2019 11:33-1Спасибо за статью.

Как проверяется целостность файлов? Это какие-то таблицы с контрольными суммами? Если да, они реплицируются в несколько мест ОС или хранятся где-то централизованно?

И еще про уязвимости. Допустим имеем юркий 0day который можно выполнять удаленно или не замечаемый с флешки (и с меньшими привелегиями) — поражает системную архитектуру, утилиты проверки. Как вообще сама ОС может сохранять целостность в такой гипотетической ситуации (и тем более гаратировать целостность файловой системы)?

Киньте ссылки пожалуйста

undefinedhash

20.06.2019 14:18Я перестаю понимать Хабр. То есть лучше не помощь просить чтобы тебя поправили (дабы разобраться в технических деталях), а писать как все пропало, сгнило, не ходите на хабр и бюрократия, да?

CryptoPirate

20.06.2019 11:48+1Казалось бы, непривычное решение — вынести на первую позицию тип платформы, получив странную последовательность версий — 1.6, 2.12.13, 8.1 и т.п. Но это сделано осознанно, чтобы упростить жизнь технической поддержке, поскольку визуально графический интерфейс операционной системы выглядит одинаково на любой аппаратной платформе вне зависимости от целевой области применения компьютера: от сервера до смартфона. Так в разговоре с пользователем можно быстрее понять, о какой именно платформе идет речь.

Мне кажется это немного кривой костыль. Номер версии не для этого. Можно попросить пользователя нажать на кнопку которая покажет «Севастополь» или «Ленинград», можно в углу интерфейса прописать, ещё куча вариантов.

gecube

20.06.2019 11:56+1Соглашусь, что коллеги не обломались бы назвав версии ОС нормальными цифровыми идентификаторами по semVer, а архитектуру (суть есть платформу) обозначив суффиксом (а здесь могут быть варианты — хотя бы от arch_1, arch_2,… arch_N до как сделано во всем мире — armv7, x64, x86 и т.п.)

Sly_tom_cat

20.06.2019 12:00+1Полностью поддерживаю — крайне странное и нелепое решение.

Зачем нужны цифры в номере версии если можно дать четкое наименование платформе в формате уже достаточно хорошо закрепившемся в индустрии:

— «i386» или «386» или «x86» — 32-х разрядные платформы Intel/AMD и др.

— amd64 или «x64» — 64-х разрядные платформы AMD/Intel

— ARM32 — 32-х разрядные платформы ARM

— ARM64 — 64-х разрядные платформы ARM

— MIPS

Под Эльбрус в сообществе пока нет сокращенного названия (на сколько я знаю, могу конечно ошибаться) так что тут есть возможность реализовать творческий подход и застолбить это вакантное место своим названием.

gecube

20.06.2019 12:17Хотя бы потому что на базе amd64/x64 может быть несколько конкурирующих несовместимых платформ… с разной целевой аудиторией. Т.е. отношение процессорная архитектура — платформа может быть один-ко-многим, если совсем кратко.

jia3ep

20.06.2019 15:27Какой моделью угроз и нарушителей вы руководствовались, когда реализовывали меры защиты и проектировали ролевую модель? Можно где-то почитать формальное описание модели угроз?

ksr123

20.06.2019 20:01+1Вот кстати да, интересно. Эти модели должны предоставить военные, скажем, но вряд ли бы они это сделали.

AdVv

21.06.2019 07:33-1Все это чудесно, но бессмысленно, пока используется железо импортного производства. Волна аппаратных уязвимостей процессоров множит все усилия по укреплелию ПО на ноль.

DoctorMoriarty

1)

Интерфейс, в контексте — это то, посредством чего человек взаимодействует с системой. Если у вас человек должен ещё и с интерфейсом взаимодействовать, то вам придётся завести отдельный интерфейс для взаимодействия с интерфейсом.

2) Зачем нужен скриншот с танчиками? Статья-то, в первую очередь, про защищённую версию. А обычному пользователю (который играет и в World of Tanks, и в Tomb Raider, и в прочее разное и уже, притом, всё же настолько необычный, что делает это под Linux) не мешало бы услышать подробный рассказ о том, почему бы ему выбирать именно Astra Linux, а не, например, ту же Ubuntu. Зачем ему just another дистрибутив?

3) И корпоративным пользователям Linux, в силу того, что их бизнес частный, а не государственный, а значит — не стеснён рамками «импортозамещения», тоже было бы интересно узнать, какие такие задачи позволяет решать Astra Linux проще и удобнее(!), чем уже испытанные и уважаемые Ubuntu, RHEL и т.д.

4)

А это выглядит либо как надувание щёк, либо (ай-яй-яй!) как полузавуалированное указание на продавливание монополии под патронажем государства.

80x86

Простите меня, пожалуйста, я мимо проходил и мельком увидел ваш комментарий. Я знаю, что не надо так делать, но не ответив, я не смогу жить дальше спокойно и душа моя будет отягощена камнем невысказанного.

1. Это важно с точки зрения тематики статьи?

2. Посмотрите на статистику скачивания. Пользователи и так знают, что им выбирать.

3. Корпоративный бизнес живёт по определённым государством законам. Например, часть законов касается характера данных — почитайте в соответствующем абзаце статьи.

4. Не вам с вашим критиканством порицать автора статьи за надувание щёк. Если бы вы были в курсе процедурных вопросов сертификации ПО и связанных с этим объёмов программных доработок и документальной работы, равно как знали бы экономическую составляющую затрат на такую работу, то и глупого сарказма было бы поменьше.

С уважением.

ksenobayt

Простите меня, пожалуйста, я мимо проходил и мельком увидел ваш комментарий. Я знаю, что не надо так делать, но не ответив, я не смогу жить дальше спокойно и душа моя будет отягощена камнем невысказанного.

Это важный индикатор качества публикации. Когда автор плохо владеет словарём, это уже снижает её читаемость.Этот пункт слегка противоречит таргетингу ОС. Я могу сделать лишь два вывода — либо в госорганах только и делают, что играют в WoT и ставят игры из Steam, либо этот скриншот — просто filler, дабы раздуть пост поширше.Классическое «who are you to f*****g lecture me». Слив засчитан.80x86

Простите меня, пожалуйста, я мимо проходил и мельком увидел ваш комментарий. Я знаю, что не надо так делать, но не ответив, я не смогу жить дальше спокойно и душа моя будет отягощена камнем невысказанного.

Замечательное постулирование. Я правильно понимаю, что статья задела вас за живое из-за проблем с вашими soft skills в прошлом и вы готовы порубиться за субъективное мнение вместо простого принятия того, что на уровне написания статьи совершенно не важно, идёт ли взаимодействие пользователя с графическим интерфейсом (посредством, в свою очередь, физического интерфейса «дисплей/координатное устройство ввода/символьное устройство ввода») или с операционной системой посредством графического интерфейса (что, на самом деле, не совсем правильно)? Не забывайте, что с точки зрения системного подхода к слоистой архитектуре взаимодействие строится посредством абстракций вида «слой/интерфейс», а, в таком виде, между человеком и вычислительной машиной должен быть ещё один интерфейс, преобразующий физические воздействия в электронные сигналы. Ну это я так, для потакания вашему мимокрокодильству.

Подлиньше, вы хотели сказать? Неудивительно, что в мире людей, пропускающих отсутствующий уровень системной абстракции и придирающихся к нестыковке двух других, любой скриншот является рекламой. Залаз в голову к другим людям и проекция собственных проблем — не лучший способ строить конструктивные дискуссии.

Не тем, кого ставят на место, засчитывать сливы. Я понимаю, что читать длинный текст и длинные комментарии это серьёзный труд. И очень сложно выдержать паузу и попытаться вникнуть в мысль, не уткнувшись в такое милое сердцу «ху а ю» (простите, что включаю в ёлочки русские слова, а не великоязычные). Это сразу даёт возможность эмоционально и по-спинномозговому среагировать на текст, не особо вдаваясь в логичность своей спинномозговости.

Кстати, вы уж простите, что я перехожу на личности, но в бытность работы под NDA с РБТ вы тоже вместо оплаты работы труда людей по адаптации их операционки под ваши местечковые нужды пытались апеллировать к тому, что нарушенные устные договорённости нужно выполнять и не по-пацански так вести дела? Удобная позиция.

Я не сильно мешаю тем, что залезаю вам в голову и домысливаю за вас?

ksenobayt

Пока что вы лишь продемонстрировали то, какой вы заносчивый товарищ с необоснованно раздутым самомнением и пассивно-агрессивной моделью поведения — а вот авторитета не видно. Напротив, коммьюнити даёт понять, что ваше поведение ему не по вкусу. Вам ли говорить о софт скиллз?

В бытность работы с РБТ тот самый РБТ мне хронически торчал денег, а потому меня мало интересовали подробности их внутренних договорённостей и вообще РБТшные корпоративные сложности. Важно, что это так или иначе было оформленно документально на выходе.

80x86

Простите, но приравнивать себя и свою личную обиду к мнению «комьюнити» — это очень по-детски. Может, комьюнити ещё и за вас будет нести ответственность, в случае чего? Я общаюсь с вами и ещё одним товарищем и никакого более комьюнити в общении не вижу. Вижу лишь очень самонадеянную попытку сделаться весомее с помощью демагогических приёмов. Слабовато.

Прекрасно переведённое вами русло разговора с обсуждения вопросов статьи на что-то личное, причём с выходом за пределы дискурса “ad hominem”, вполне доступно показывает любому читателю статьи вашу болезненную частную позицию по отношению к дистрибутиву. Я бы даже сказал, предвзятую (вы сами это подтвердили своими комментариями в другом треде).

Спасибо.

Спасибо ещё раз. Я с удовольствием поинтересуюсь про этот эпизод у другой стороны конфликта.

ksenobayt

Что интересно, я-то до последнего обсуждал статью — и её предмет, и то, как она написана. С оценочными суждениями в духе «не вам критиковать», «не вам засчитывать сливы» и переходами на личности в тред всё же пришли вы.

В любом случае, моё время слишком дорого стоит, чтобы тратить его на терминальные случаи. Хорошего вам дня.

IamKarlson

это вы его ещё твитер не читали. чувак тупо играет на ватнических чувствах, тем что в своей перми работает на оборонку. этакий идеализированный патриот погромист. ладно бы че интересное было, а так тупо вбросы и срачи

vvzvlad

Простите меня, пожалуйста, я мимо проходил и мельком увидел ваш комментарий. Но моя душа не будет ничем отягощена, поэтому я промолчу.

gwer

И меня уж тогда тоже простите, я ведь также мимо проходил и мельком увидел вот это всё. Но насчёт души не уверен.

80x86

Простите меня, пожалуйста, я нечаянно столкнулся как мимо проходящий с вами, тоже мимо проходящими. Будьте здоровы, живите богато. Пусть ваша душа не будет ничем отягощена, но не молчите, по возможности!

tvr

-Есть свидетели?

-Я свидетель! А что случилось?

DoctorMoriarty

>с точки зрения тематики статьи

… когда видишь подобные смысловые ошибки, возникает впечатление, что автор статьи недостаточно хорошо владеет темой, о которой хочет рассказать.

>с вашим критиканством

Требования по безопасности успешно выполняются компаниями-разработчиками ОС во всём мире и никто не делает из этого подвига. Причём безопасности в соответствии с запросами не исключительно какого-то одного государства, если эти компании предлагают свой продукт на международном рынке.

80x86

Я комментарием выше (не к вашему реплаю, прошу прощения) разъяснил, почему ваша придирка не в кассу. Вы владеете материалом на точно таком же уровне, что и автор статьи. Простите, но вы сами недостаточно компетентны, чтобы иметь достаточно весомое мнение.

Замечательно. Это как-то противоречит моим словам про то, что вы не понимаете ни процедурных вопросов сертификации ПО ни связанных с этим объёмов программных доработок и документальной работы ни экономики процесса?

И да, практически все вендоры, имеющие сертифицированные так или иначе операционные системы, официально пишут об этом и гордятся этим фактом. Почему вы не пишете «надувают щёки» про разработчиков XTS-400, Tails?

ksr123

vanxant

Давным-давно, в одной далёкой галактике один мой знакомый устроился админить локалхосты в не самую последнюю в/ч. Тогда у них везде стояла уже появившаяся МСВС, и господа офицеры большую часть рабочего времени вполне себе рубились по локалке в какую-то древнюю стратегию, которую нужно было суметь на этой МСВС поверх странного железа запустить.

ksr123

А что за железо было?

vanxant

Различные модели франкенштейнов, в основном.